パスワードアクセス制御ワークフロー

アクセスコントロール - 定義

アクセスコントロールは、ユーザーの真正を認証し、タスクの実行またはデータへのアクセスに適切な権限があることを確認するストラテジーです。簡潔にいうと、アクセスコントロールは、機密データへのアクセスを選択的に制限する手法です。効果的なアクセスコントロールストラテジーは、大きく2つの要素:認証と許可で構成されます。認証では、使用者が本人であることを検証できます。ただし、認証のみでは、データを保護するには十分ではありません。認可と呼ばれる追加層が必要です。ここでは、ユーザーがデータへのアクセスを許可されているか、試行している操作が必須のものかを判定します。認証と認可は、組織のデータセキュリティを強化する上で必須の2大要素です。

PAM360のパスワードアクセスコントロール

PAM360には、管理者が特定期間、ユーザーにパスワードアクセスを許可するアクセスコントロールメカニズムがあります。管理者は、パスワードを共有する準備ができたら排他的権限の付与を開始でき、一度に特定のパスワードを使用できるのは 1 人のユーザーのみです。また、管理者は、Windowsリソースのローカルユーザーにジャスト・イン・タイム(JIT)権限昇格を提供できます。例えば、"dbuser"がPAM360に追加されたWindowsで、リソースで、このアカウントには管理者権限がないとします。JIT権限昇格機能を使って、管理者は、その管理者またはその他の特権ユーザーと等しいdbuserの権限を昇格できます。

このドキュメントでは、パスワード アクセスコントロールワークフローに関する次のトピックを学習します:

- パスワードアクセスコントロールワークフロー

- パスワードアクセスコントロールの優先

- パスワードアクセスコントロールワークフローの実行

- 3.1 リソースレベルでのアクセスコントロール

- 3.2 アカウントレベルでのアクセスコントロール

- 3.3 アクセスコントロール詳細の表示

- ユースケースのシナリオ

- メッセージテンプレート

- 用語集

1.パスワードアクセスコントロールワークフロー

リソースまたはアカウントにパスワード アクセスコントロールが適用されると、ユーザーによるパスワード アクセス試行に対して次のワークフローが呼び出されます:

- ユーザーは、共有されたパスワードにアクセスする必要があります。

- ユーザーはパスワードへのアクセスを要求します。

- 要求は、承認を得るために指定された管理者に送信されます。より多くのユーザーが同じパスワードへのアクセスを必要とする場合、すべての要求は承認のためにキューに入れられます。

- 規定の時間内に管理者が要求を承認しない場合、要求は無効になります。ユーザーがパスワード アクセスに特定の時間枠を指定した場合、ユーザーが指定した規定時間が経過すると、要求は無効になります。

- 指定管理者のうち一人でも拒否された場合は、要求は無効となります。

- 管理者が要求を承認した場合、ユーザーは規定の時間内、または承認時に管理者が設定した時間にのみパスワードをチェックアウトできます。複数の管理者がパスワード要求を承認する必要がある場合、指定されたすべての管理者が要求を承認した後でのみ、ユーザーはパスワードをチェックアウトできます。

- ユーザーがパスワードをチェックアウトすると、指定された時間までそのユーザーのみが使用できるようになります。

- 他のユーザーが同時に同じパスワードへのアクセスを必要とする場合、前のユーザーがパスワードをチェックインした後でのみアクセスが許可されます。このルールは、管理者、パスワード管理者およびパスワード所有者を含む、PAM360のユーザーロールのすべてのタイプに適用されます。

- 管理者は、いつでもユーザーのパスワード アクセスを取り消すことができます。このような状況では、パスワードが強制的にチェックインされ、ユーザーのアクセスが拒否されます。ユーザーが作業を終了すると、パスワードはリセットされます。

- ユーザーに一時的な排他的アクセスを許可するときに、[管理]>>[設定]>>[一般設定]で[ユーザーにパスワード取得の理由の提供を強制する]オプションを選択することで、管理者が同時にパスワードを表示できるようにすることができます。

注記:アクセスコントロールワークフローでは、PAM360のパスワード所有権と共有メカニズムは無視されません。むしろ、それは強化されたアクセスコントロールメカニズムにすぎません。通常、パスワードがユーザーと共有されると、ユーザーはパスワードを直接表示できます。パスワード アクセスコントロールメカニズムを使用すると、ユーザーは、パスワードにアクセスできる場合でも、パスワードへのアクセスを要求する必要があります。

2.パスワードアクセスコントロールの優先

以下で詳しく説明するように、アカウント レベルのアクセスコントロール構成は、リソース レベルのアクセスコントロール構成よりも優先されます:

- アクセスコントロール設定がリソースに適用されると、その設定はリソース内のすべてのアカウントに自動的に適用されます。ただし、アカウント レベルのアクセスコントロール設定がリソース内の個々のアカウントに適用されると、選択したアカウントに以前に適用されたリソース レベルのアクセスコントロール設定がオーバーライドされます。

- PAM360-win10 が、その下に複数のアカウントを持つリソースであると仮定します。アクセスコントロールメカニズムをリソース PAM360-win10で実行する場合、その設定は、PAM360-win10のすべてのアカウントに自動的に適用されます。アカウントレベルアクセスコントロールがユーザーアカウントに適用される場合、例えば、管理者では、リソース PAM360-win10内では、その操作により、ユーザーアカウント管理者に以前適用されたリソースレベルのアクセスコントロールを無視されます。ただし、リソース内の残りのアカウントのアクセスコントロール設定は変更されません。

- リソース レベルのアクセスコントロール設定が無効化されても、同じリソース内のアカウント レベルのアクセスコントロール設定には影響しません。

- アカウントに対してアカウント レベルのアクセスコントロール設定が無効になっている場合、リソース レベルのアクセスコントロールが構成されていれば、アカウントに自動的に適用されます。

- アカウント レベルのアクセスコントロール設定は、リソース内の特定のアカウントにより高いレベルのセキュリティが必要な場合に役立ちます。

- CentOS-1 が、その下に複数のアカウントを持つリソースであると仮定します。CentOS-1 にはアクセスコントロールメカニズムが適用され、リソースにアクセスするには 1 人の権限のある管理者の承認が必要となるように設定がカスタマイズされます。同じ設定がリソース内のすべてのアカウントに適用されます。ただし、リソースの下のユーザー アカウント Root には、より優れたセキュリティが必要です。この場合、パスワードにアクセスするには少なくとも 5 人の権限のある管理者の承認が必要となるように、アカウント レベルのアクセスコントロール構成を Root に適用できます。ルートのアクセスコントロール構成を変更しても、CentOS-1 およびリソースの下の他のアカウントに対して行われた構成には影響しません。

3.パスワードアクセスコントロールワークフローの実行

リソースまたはアカウントのパスワード アクセスコントロールを実装するには、次の手順に従います:

3.3 アクセスコントロール詳細の表示

3.1 リソースレベルでのアクセスコントロール

- 複数のリソースのアクセスコントロールを実装するには、[リソース]タブに移動してアクセスコントロールを適用するリソースを選択し、[一括リソースアクション]メニューをクリックして[構成]>>[アクセスコントロール]を選択します。

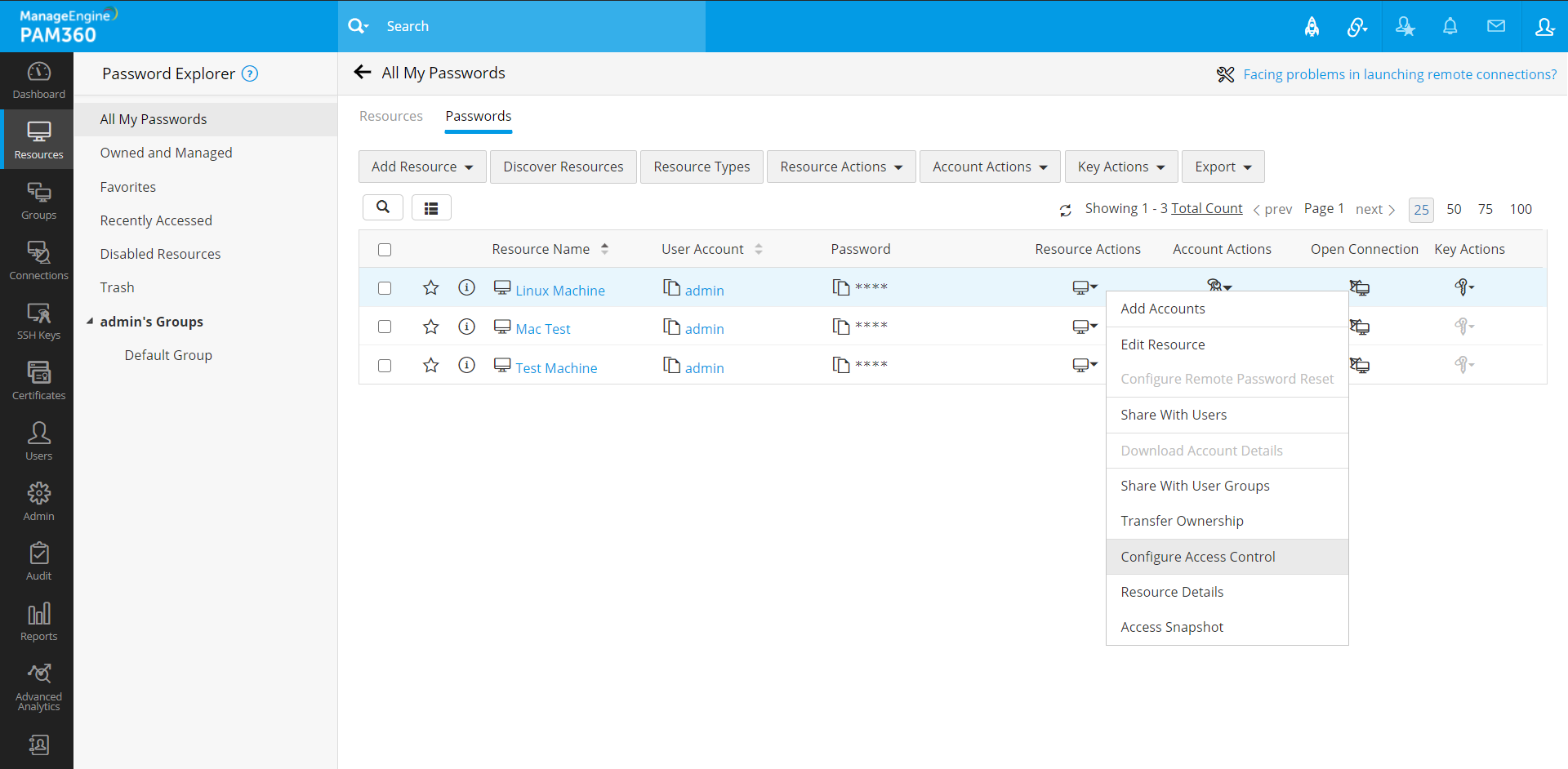

- 単一リソースのアクセスコントロールを実装するには、[リソース] タブで、必要なリソースの横にある [リソース アクション] ドロップダウンをクリックし、[アクセスコントロールの構成] を選択します。

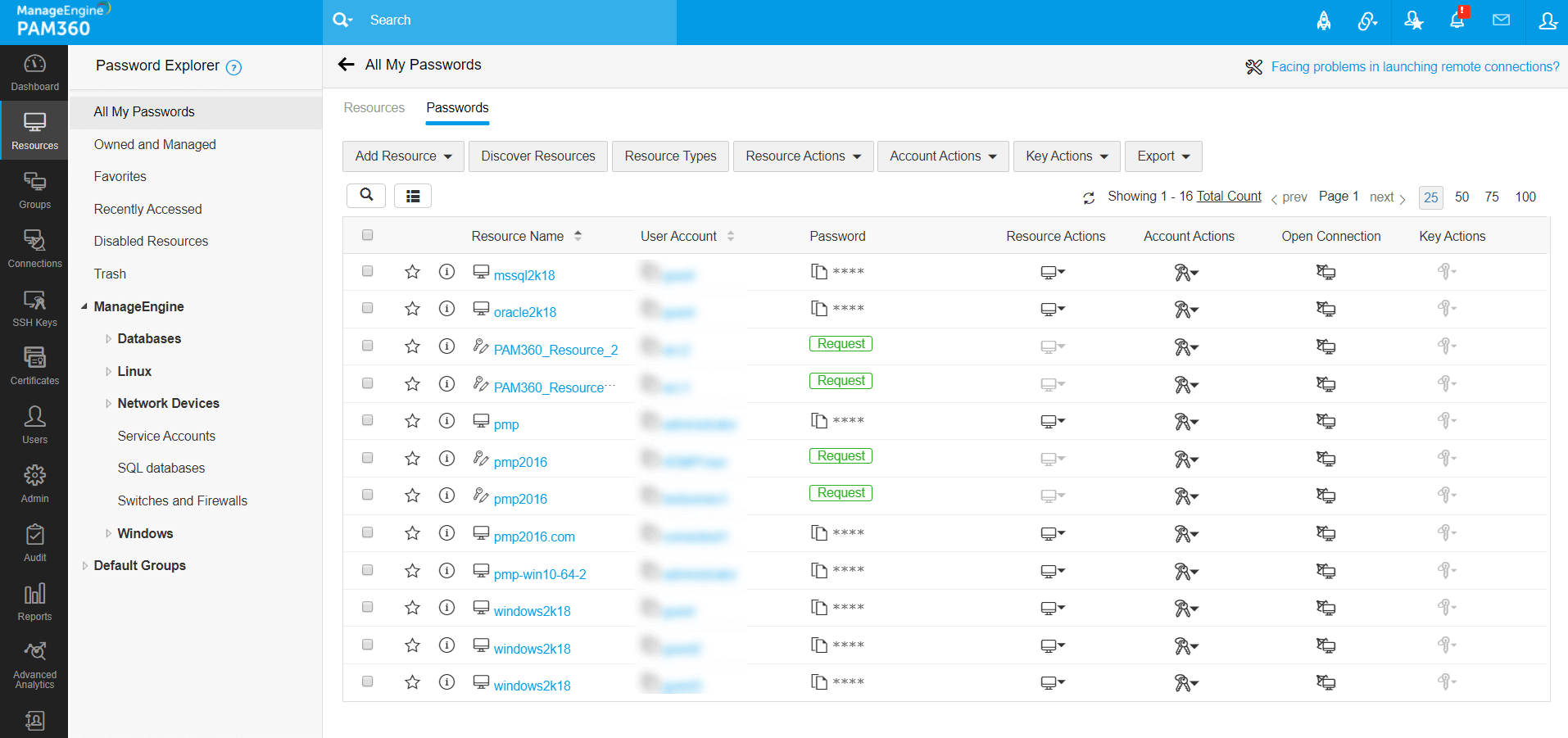

3.2 アカウントレベルでのアクセスコントロール

アカウント レベルでのアクセスコントロールを使用すると、リソース内の他のアカウントのアクセスコントロール構成に影響を与えることなく、リソース内のアカウントごとにパスワード アクセスコントロールを個別に設定できます。各アカウントに固有の構成を設定できるこの機能により、ユーザーは要件に基づいてアカウントごとに比類のないセキュリティ レベルを維持できます。

アカウントのアクセスコントロールを実装するには、次の手順に従います:

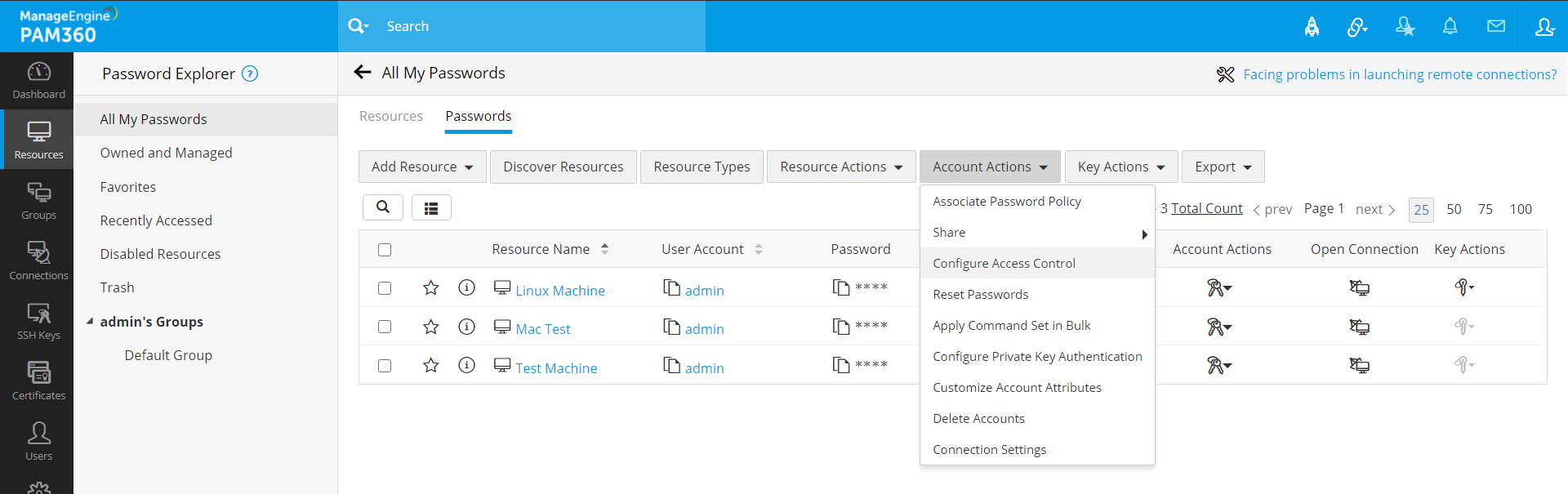

- 複数のアカウントのアクセスコントロールを実装するには、[リソース]に移動し、[パスワード]タブに切り替えます。アクセスコントロールを一括で適用するすべてのアカウントを選択し、[一括アカウント アクション] メニューをクリックして、[アクセスコントロールの構成] を選択します。

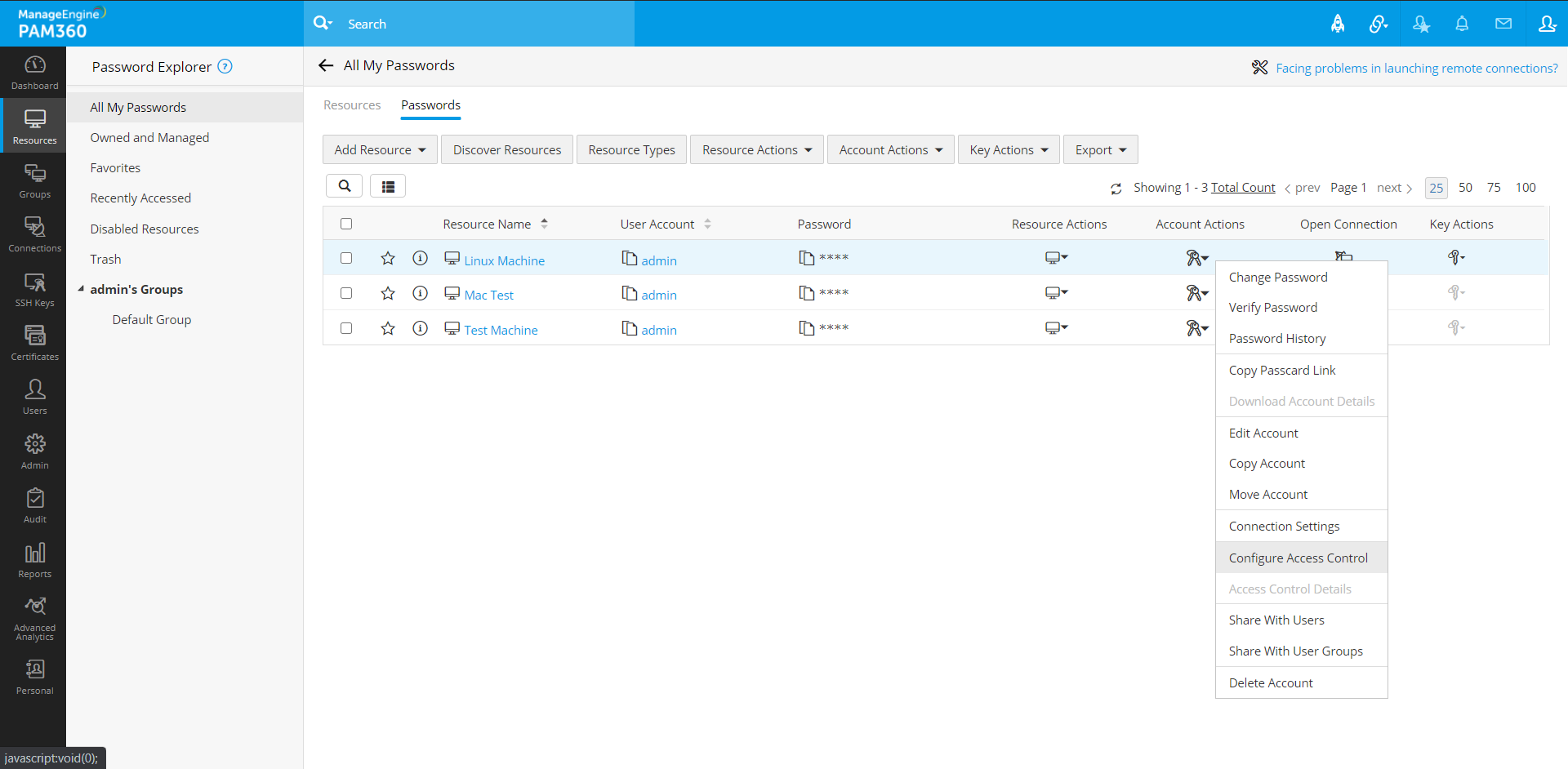

- 単一アカウントのアクセスコントロールを実装するには、[パスワード] タブに切り替え、必要なアカウントの横にある [アカウント アクション] ドロップダウンをクリックして、[アクセスコントロールの構成] を選択します。あるいは、同じリソースに属する 1 つ以上のアカウントのアクセスコントロールを実装するには、[リソース] タブでリソース名をクリックします。表示される [アカウントの詳細] ダイアログ ボックスで、必要なアカウントを選択し、[その他のアクション] >> [アクセスコントロールの構成] をクリックするか、必要なアカウントの横にある [アカウント アクション] >> [アクセスコントロールの構成] をクリックします。

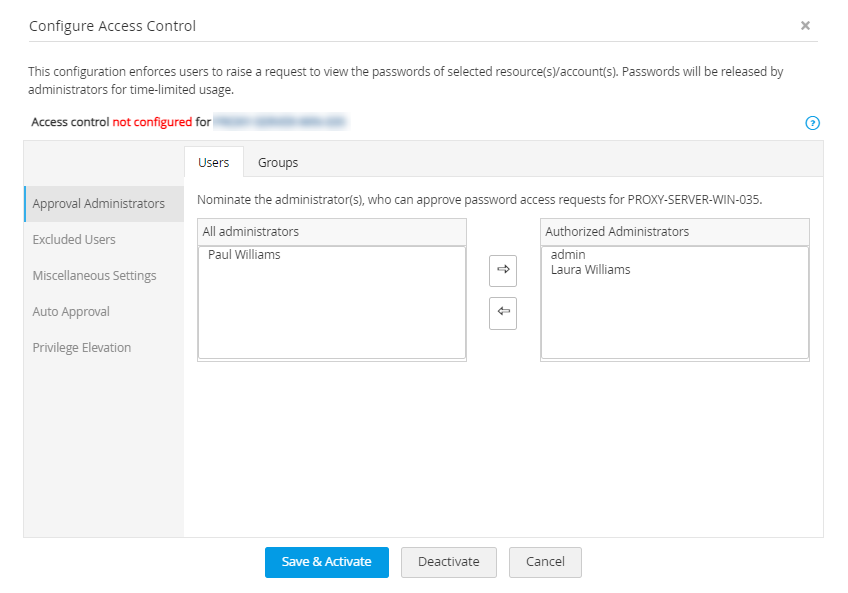

i. 承認管理者

管理者をパスワード解放要求の承認者として指定します。システム内のすべての管理者、パスワード管理者、特権管理者のリストが左側のパネルに表示されます。特定のリソースまたはアカウントに対して必要な数の管理者を指定できます。承認された管理者のリストに含まれる誰でも、ユーザーが提起した要求を承認できます。

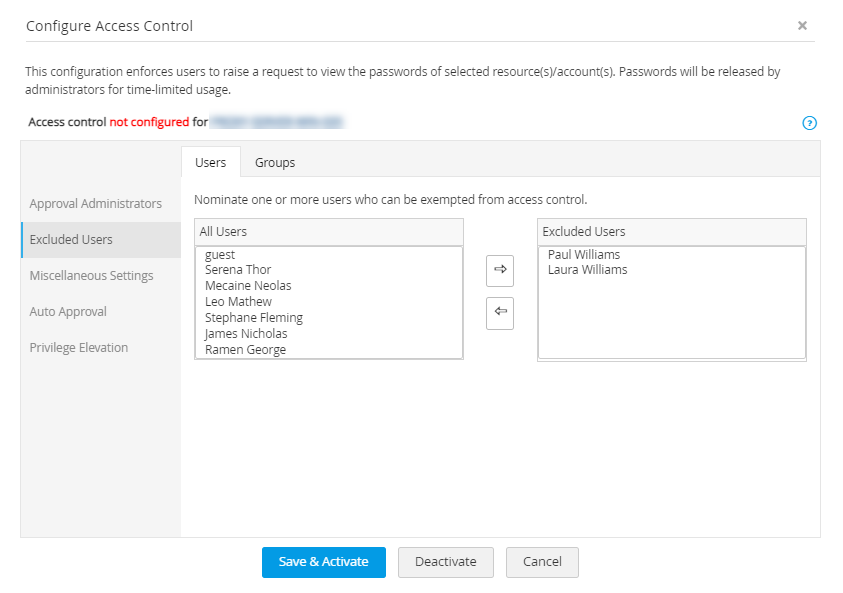

ii.除外されたユーザー

このオプションを使用して、アクセスコントロールワークフローから一連のユーザーを除外します。除外されたユーザーは、要求を出すことなく直接、パスワードにアクセスできます

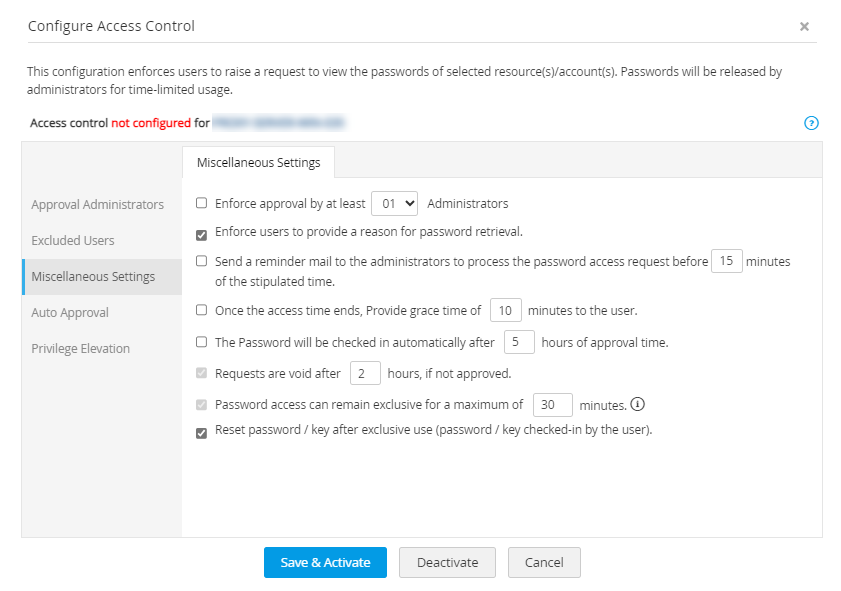

iii.その他の設定

- 少なくとも__人の管理者による承認を強制:すべてのパスワード要求に対して特定の数の管理者による承認を強制するには、このオプションを選択します。この管理者の数は 1 ~ 10 人の範囲で変化でき、[管理] >> [設定] >> [一般設定] >> [最大 X 人の承認管理者] で管理者の数を選択することでカスタマイズできます (最小 1 人から最大 10 人の管理者を指定できます)。 少なくとも10の管理者による承認を実行する場合、10の管理者を承認管理者 セクションで、認可管理者として指定する必要があります。

- ユーザーにパスワードを取得する理由を入力するよう強制:このオプションを使用すると、ユーザーがアスタリスクをクリックしてプレーン テキストでパスワードを取得しようとするときに理由の入力を義務付けることができます。これは監査の目的に役立ちます。

- 規定時間の X 分前にパスワード アクセス要求を処理するように管理者にリマインダー メールを送信:このオプションを使用して、まだ承認されていないパスワード要求に関するリマインダー電子メールを管理者に送信する時刻を設定します。PAM360は、無効時間になる前に、指定された分間隔でリマインダーメールを送信します。

- アクセス時間が終了したら、ユーザーに X 分間の猶予時間を与える:このオプションを有効にすると、パスワード アクセス時間が終了した後、ユーザーに最大 60 分の猶予時間が与えられます。

- パスワードは承認時間が X 時間経過すると自動的にチェックインされる:このオプションを使用して、パスワードが自動的にチェックインされ、使用できなくなる正確な時間を指定します。

- 承認されない場合、要求は X 時間後に無効になる:このオプションを使用して、管理者が承認しない場合に保留中のパスワード要求が無効になるまでの最大時間を時間単位で指定します。1 人の管理者でもパスワード要求を承認すると、承認ステータスが他の承認された管理者に通知されます。

- パスワード アクセスは、最大 X 分間排他的のままにすることができる:パスワード アクセスの同時実行制御を強制するには、このオプションを選択します。この指定された期間中、パスワードは特定のユーザーのみが使用できるようになり、リソース所有者を含む他のユーザーはパスワードを表示できなくなります。デフォルトでは、パスワードは 30 分間排他的になります。ただし、これを希望の値に修正することはできます。たとえば、期間を 2 時間に指定すると、パスワードは 2 時間そのユーザーのみに使用可能になります。その間、他の人はパスワードを閲覧できません。指定された時間が経過すると、パスワード アクセスは無効になり、そのユーザーはパスワードを利用できなくなり、他のユーザーはパスワードを表示できるようになります。値を[0]時間として指定すると、パスワードは無制限の時間にわたって排他的になります。

- 排他使用後のパスワード/キーのリセット (ユーザーがチェックインしたパスワード/キー): ユーザーがパスワードをチェックインしてアクセスを放棄した後に、パスワードの自動リセットを強制するには、このオプションを選択します。自動パスワードリセットが有効になるには、すべての必要な認証情報がリモートパスワードリセットのリソースに入力されているか、リソースのPAM360エージェントがインストールされている必要があります。そうしないと、パスワードの自動リセットは有効になりません。リモートパスワードリセットについての説明は、ここをクリックし、PAM360エージェントからのパスワードリセットについての詳細は、ここをクリックしてください。

メモ:ユーザー グループをパスワード解放要求の承認者として指定することもできます。ユーザー グループが承認者として指定されると、そのグループ内の管理者権限を持つすべてのユーザー (管理者、パスワード管理者、特権管理者、およびカスタム役割を持つ管理者ユーザー) にアクセス権が与えられます。特定の数の管理者 (たとえば 5 人) による承認を強制した場合、承認されたユーザー グループには少なくとも 5 人の有効な管理者が必要です。

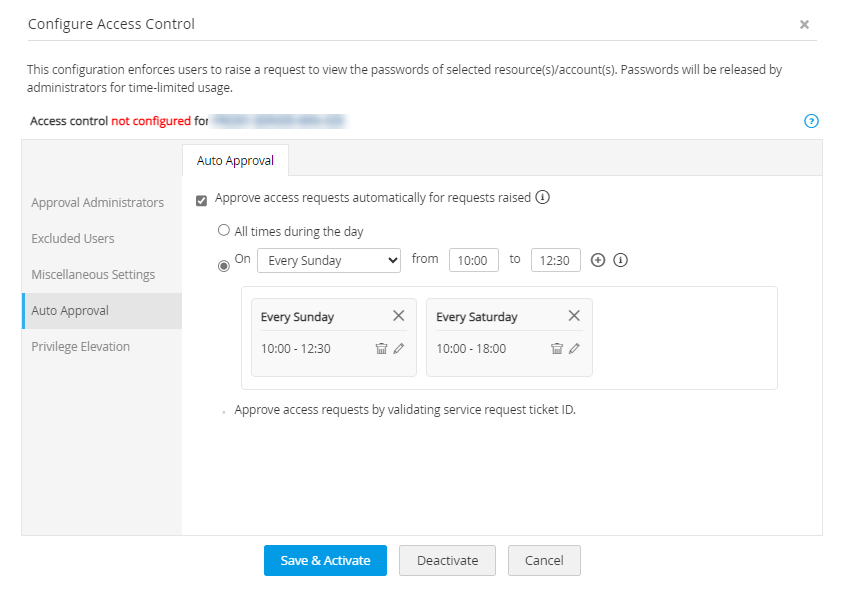

iv.自動承認

- PAM360には、パスワードアクセス要求の自動承認を設定するオプションがあります。この自動承認機能は、管理者がユーザーのアクセス要求を承認できない場合に便利です。これを実装するために、管理者は毎日または特定の曜日の特定の時間に承認時間を設定できます。この期間内に発生したすべてのパスワード アクセス要求は自動承認され、権限のある管理者に通知されます。たとえば、土曜日の午後 2 時から午後 3 時までに提起されたすべての要求に対して自動承認を設定できます。1 日に最大 3 つの承認期間を設定できます。承認の自動性質を除き、この機能の他のすべての側面はアクセスコントロールワークフローに従います。

- リソースまたはアカウントのアクセスコントロールワークフローを設定するために必要なオプションを構成したら、[保存してアクティブ化]をクリックします。

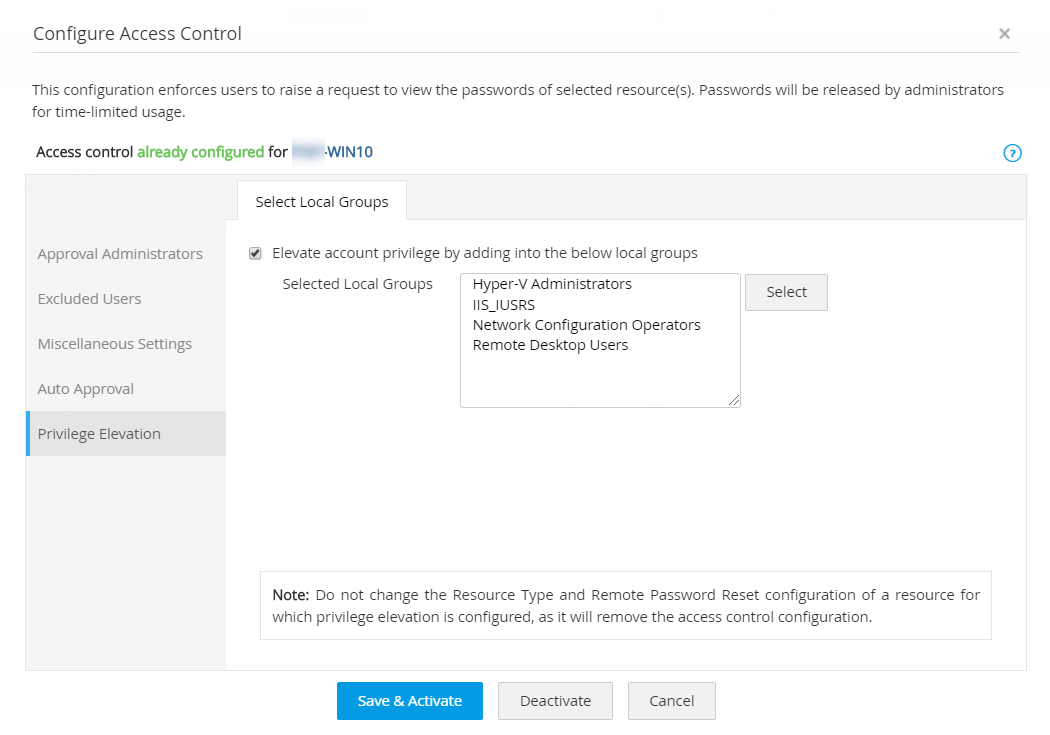

v. 権限昇格

管理者は、PAM360のローカルアカウントにジャスト・イン・タイム(JIT)権限昇格を提供します。この場合、管理者は、権限昇格タブにアクセスする必要があります。続いて、Windowsリソースの利用可能なローカルグループから必要なグループを選択し、PAM360データベースにローカルに保存します。これで、選択したリソースにあるローカルユーザーアカウントへの権限昇格構成は準備完了です。

後で、リソースにあるローカルアカウントのいずれかがパスワードチェックアウトをしているときに、そのアクセス権限は追加されたローカルグループの設定の権限として昇格し、指定した時間に、その他の設定の管理者が設定したのと同じグループ権限で作動できるようになります。

メリット

JIT権限昇格機能は、ローカルアカウントが、一定のアプリケー祖hンまたはサービスをあるシステムで使用するアクセス権限がない状況で便利です。JIT権限昇格機能を使って、管理者は、指定期間、アプリケーションまたはシステムを運用するため、アカウントに適宜およびコントロールされたアクセス権を提供できます。この機能により、管理者は、誰が何に、どのくらいの期間アクセスできるかをコントロールできるため、すべてのアカウントにすようなブランケットアクセスを実行する必要がなくなります。これは、ゼロトラストネットワークの中心理念の1つである、最小権限アクセスの原則に基づいています。

必要な手順

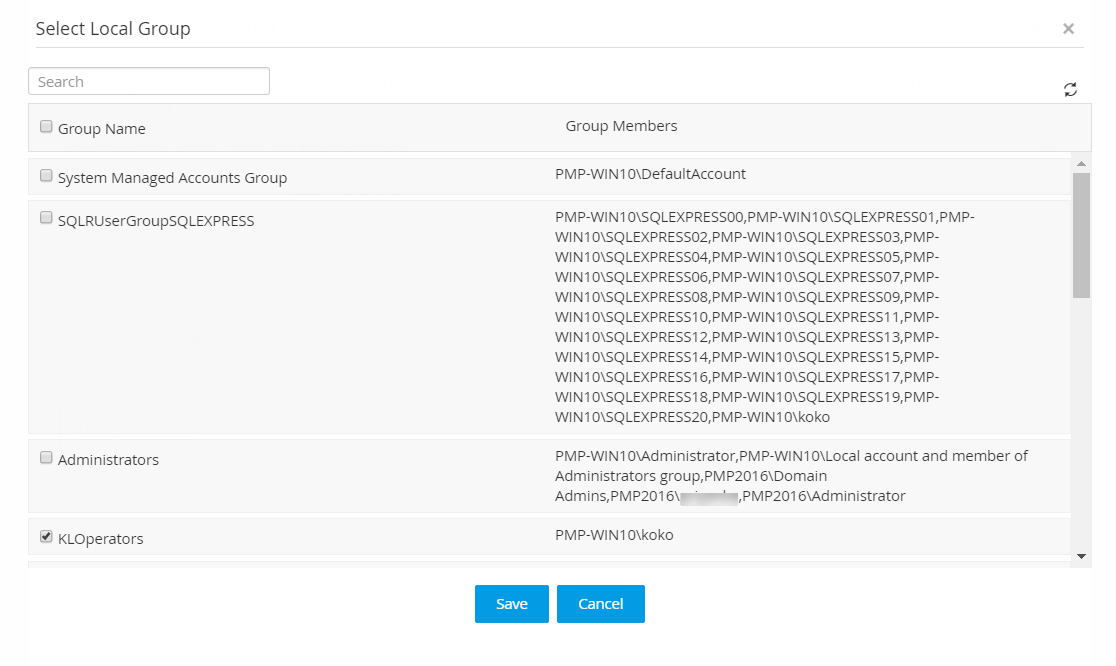

下の手順にしたがって、Windowsリソースからローカルグループを取り込んで保存し、JIT権限昇格を促します:

- 権限昇格タブにアクセスし、下のローカルグループに追加してアカウント権限を昇格させるオプションを有効にします。

- [選択]をクリックすると、Windowsリソースで利用可能なすべてのローカルグループが取り込まれ、ローカルグループを選択ダイアログボックスに表示されます。必要なグループを選択し、[保存]をクリックします。データベースに保存されたローカルグループのこのリストを更新するには、ウインドウの右端上にある[リフレッシュ]アイコンをクリックします。

- 選択したグループは、ここに表示される、選択したローカルグループボックスに一覧表示されます。

パスワードアクセスコントロールのセットアップに必要なオプションを構成したら、[保存とアクティブ化]をクリックします。選択したリソースに以前構成したアクセスコントロールを削除するには、[非アクティブ化]ボタンをクリックします。

次に、リソースがパスワードユーザー/パスワード監査者機能でユーザーと共有されると、パスワードアクセスまたは昇格を要求できます。この要求は、認可管理者リストの管理者が承認/拒否することができます。

- 上記の手続きを使ったローカルアカウントへの権限昇格は、Windowsリソースにのみ実行できます。Windows Domainリソースで権限昇格を提供するには、PAM360をManageEngine ADManager Plusと統合します。統合についての詳細は、ここをクリックしてください。

- 権限昇格はパスワードチェックアウトの時間でのみ行われます。すなわち、PAM360は、ローカルアカウントのパスワードがPAM360 vaultからチェックアウトされたときのみ、選択したローカルグループにローカルアカウントを追加します。

- PAM360が選択したローカルグループに追加するときに、ローカルユーザーアカウントで権限昇格が失敗した場合、そのアカウントのパスワードはそこにアクセスするユーザーが要求することはできません。失敗理由についての詳細は、監査タブの監査ログをチェックしてください。

- パスワードアクセスコントロールは、パスワードがチェックアウトされ、現在使用中の場合、1つのリソースで非アクティブ化することはできません。

- リソース所有者は、アクセスコントロールを構成し、そのパスワードを現在使用中のリソースについてリソースタイプまたはリモートパスワードリセット設定を変更しないことを推奨します。そうすることで、アクセスコントロール構成は削除されます。パスワードのステータスが使用中かをチェックするには、[管理者] >> [管理] >> [パスワードアクセス要求]の順に進み、操作のステータスをチェックします。詳細については、このトピックを参照してください。

注記:

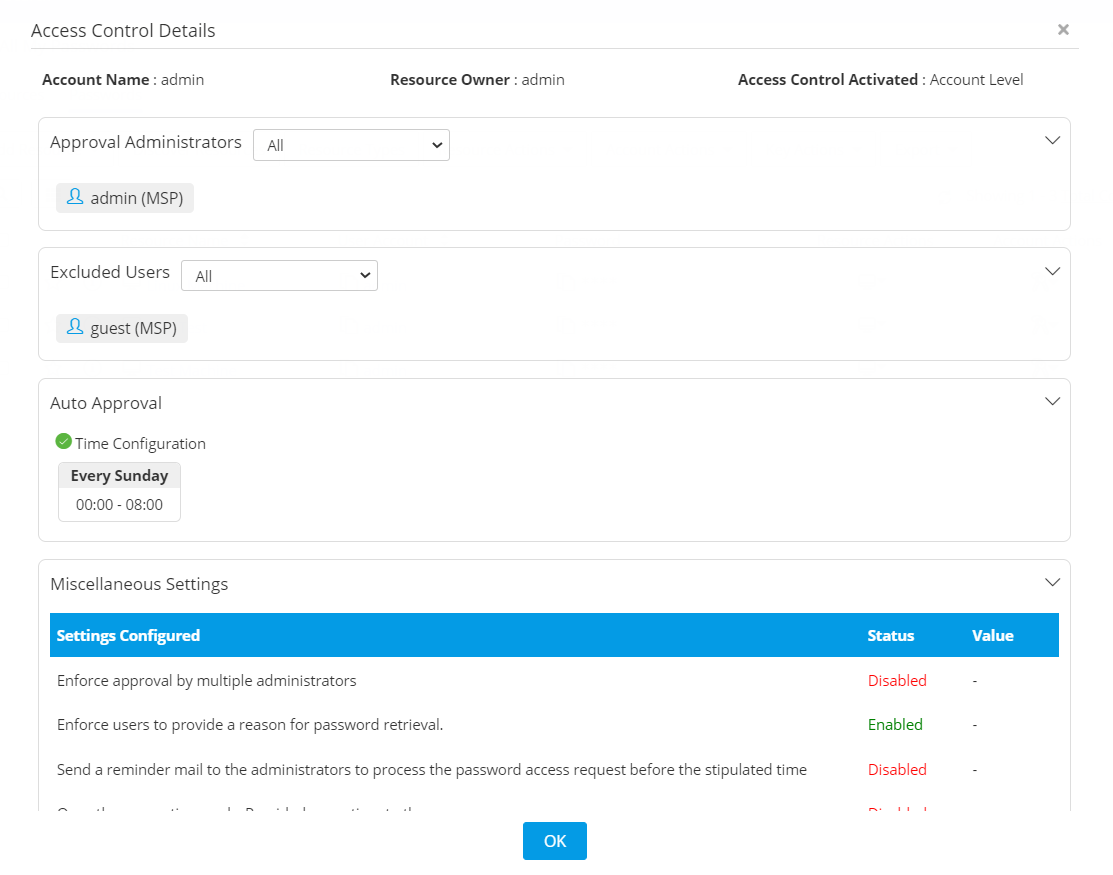

3.3 アクセスコントロール詳細の表示

アカウントまたはリソースに対してアクセスコントロールがアクティブ化されると、[アクセスコントロールの詳細] オプションにより、適用されたすべての設定が統合され、簡単に閲覧できるように 1 つのウィンドウに表示されます。[アクセスコントロールの詳細] ウィンドウには、[アカウント アクション] メニューからのみアクセスできることに注意してください。アクセスコントロールの詳細を表示するには、次の手順に従います:

- [リソース]タブに移動し、[パスワード]タブに切り替えます。

- 必要なアカウントの横にある [アカウント アクション] アイコンをクリックし、ドロップダウンから [アクセスコントロールの詳細] を選択します。または、[リソース]タブでリソース名をクリックします。表示される [アカウントの詳細] ダイアログ ボックスで、必要なアカウントの横にある [アカウント アクション] >> [アクセスコントロールの詳細] をクリックします。

- [アクセスコントロールの詳細] ダイアログ ボックスには、次の詳細が表示されます:

4.ユースケースのシナリオ

以下は、組織内でアクセスコントロールワークフローが役立つユースケースシナリオの一部です。

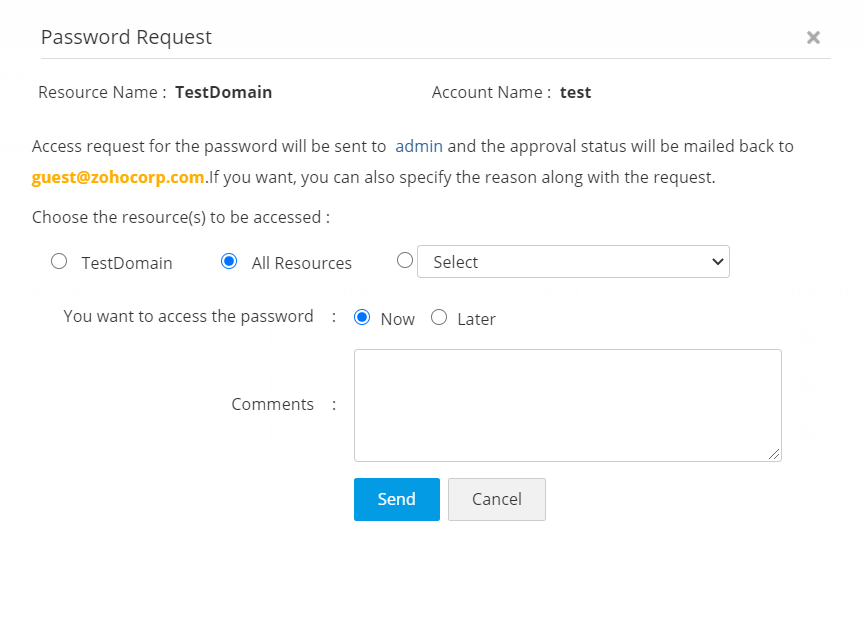

ケース1: パスワードを表示するためのアクセスを要求するユーザー

アクセスコントロールワークフローによって保護されたパスワードにアクセスするには、ユーザーは管理者にパスワードを表示する権限を付与するように要求する必要があります。

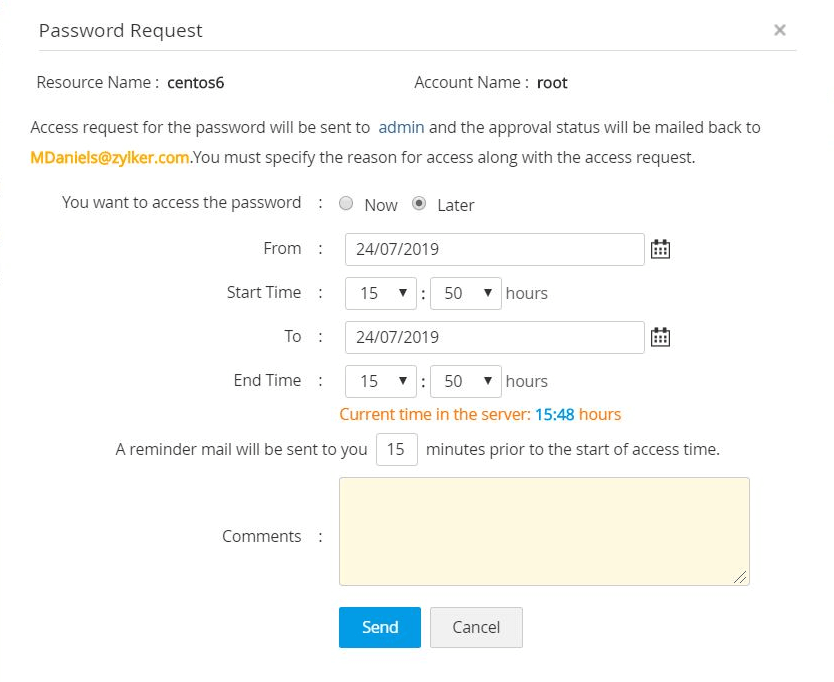

要求を行う手順:

- 左側のパネルから[リソース]タブをクリックし、[パスワード]タブをクリックします。

- すべてのパスワードは以下の表に一覧表示されます。目的のパスワードの横にある[要求]をクリックして、管理者にパスワードを表示する権限を付与するよう要求します。

- 開いた新しいポップアップ フォームでは、次のことができるようになります:

- パスワードにいつアクセスするかを指定 (今すぐまたは後で)。

- パスワードを表示する理由を入力。

- リマインダーメールを送信する時刻からさかのぼった時間を指定します。

- 管理者が要求を承認すると、パスワードを表示できるようになります。それまでは、ステータスは承認待ちになります。

- 管理者が要求を承認すると、ステータスが[チェックアウト]に変わります。パスワードを表示するには、[チェックアウト]をクリックします。[チェックアウト] ボタンは、承認されたアクセス時間中にのみ有効になることに注意してください。

- [保存]をクリックします。これで、パスワードを表示できるようになります。

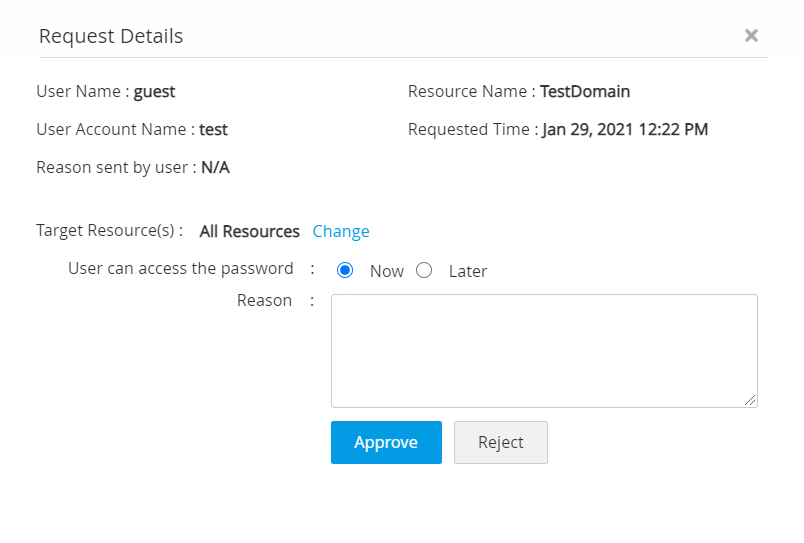

ケース 2: 管理者によるパスワード要求の承認

あなたが管理者で、ユーザーがパスワードを表示するための承認を要求した場合は、要求に関する電子メール通知を受け取ります。[管理者] タブから、承認待ちのすべての要求を表示できます。

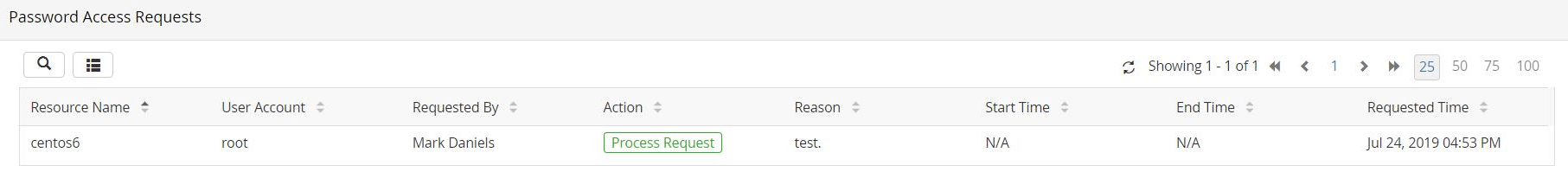

要求を承認するには、- [管理者] >> [管理] >> [パスワードアクセス要求]に移動します。

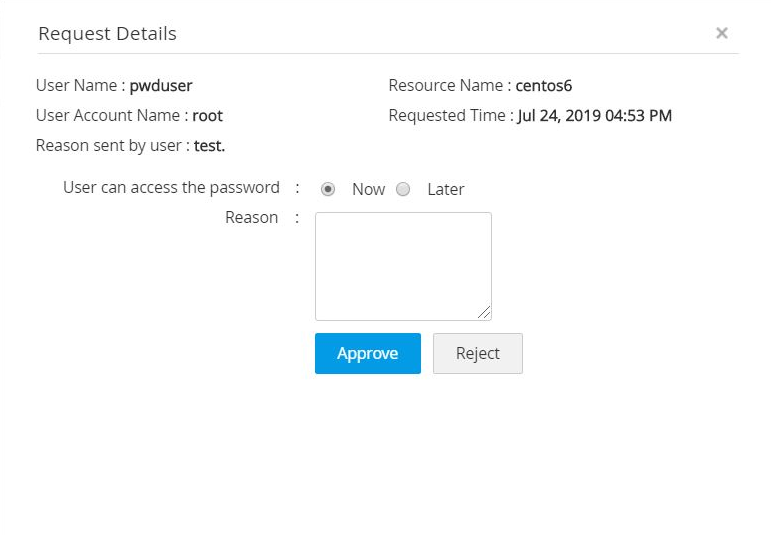

- ユーザーがパスワードを表示できるようにするには、要求の横にある[要求の処理]をクリックします。これを実行すると、新しいウィンドウが開き、管理者は次のいずれかの操作を行うことができます:

- パスワードアクセス要求を承認または拒否します。

- ユーザーがいつパスワードにアクセスできるかを指定 (今すぐまたは後で)。

- 要求の承認/拒否の理由を指定。

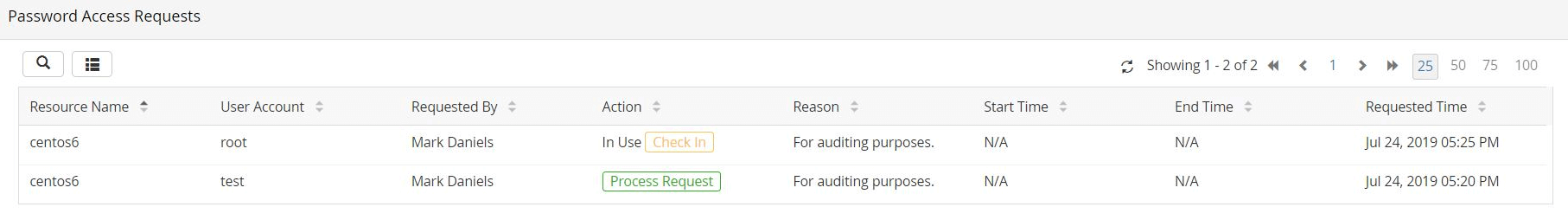

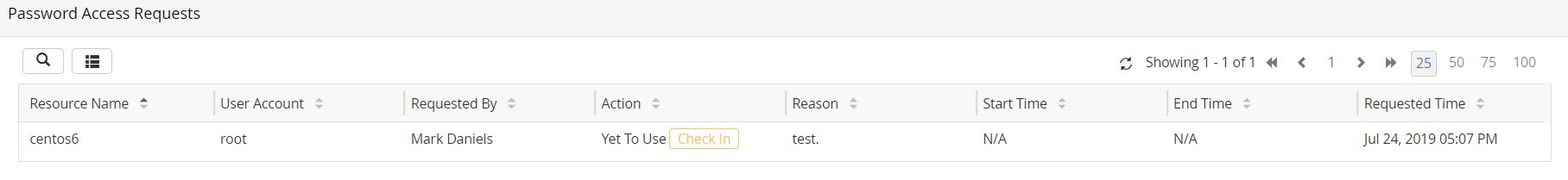

- 要求を承認するとすぐに、リンクのステータスが[未使用]に変わり、ユーザーがまだパスワードをチェックアウトしていないことを示します。

- ユーザーがパスワードを表示すると、ステータスが[使用中]に変わります。

注記:上記のシナリオでパスワード アクセス要求が管理者によって拒否された場合、その要求はキューから削除されます。

ケース 3: Windows ドメイン アカウントのアクセスを要求するユーザーとパスワード要求を承認する管理者

パスワードを要求する手順:

- 左ペインから[リソース]タブをクリックし、[パスワード]タブをクリックします。

- すべてのパスワードは以下の表にリストされます。目的のパスワードの横にある[要求]をクリックして、管理者にパスワードを表示する権限を付与するよう要求します。

- 開いた新しいポップアップ フォームでは、次のことができるようになります。

- アクセスするリソース - 現在のWindows Domainマシン、すべてのリソースを選択するか、または必要なリソースをドロップダウンから選択します。

- パスワードにいつアクセスするかを指定 (今すぐまたは後で)。

- パスワードを表示する理由を入力。

- 送信をクリックします。

- 管理者がリクエストを承認すると、パスワードを表示できるようになります。それまでは、ステータスは承認待ちになります。

- 管理者が要求を承認すると、ステータスが[チェックアウト]に変わります。パスワードを表示するには、[チェックアウト]をクリックします。[チェックアウト] ボタンは、承認されたアクセス時間中にのみ有効になることに注意してください。

- [保存]をクリックします。これで、パスワードを表示できるようになります。

注記:ユーザーは、ドメイン アカウントで必要なリソースを選択し、それらへのアクセス許可を要求できます。ユーザーは、そのドメイン アカウントを使用して、承認されたリソースのみにアクセスできます。

要求を承認するには:

- [管理者] >> [管理] >> [パスワードアクセス要求]に移動します。

- ユーザーがパスワードを表示できるようにするには、要求の横にある[要求の処理]をクリックします。これを実行すると、新しいウィンドウが開き、管理者は次のいずれかの操作を行うことができます:

- ターゲットリソースを変更。

- ユーザーがいつパスワードにアクセスできるかを指定 (今すぐまたは後で)します。

- リクエストの承認/拒否の理由を指定。

- パスワードアクセス要求を承認または拒否します。

- 要求を承認するとすぐに、リンクのステータスが[未使用]に変わり、ユーザーがまだパスワードをチェックアウトしていないことを示します。

- ユーザーがパスワードを表示すると、ステータスが[使用中]に変わります。

ケース 4: ユーザーがパスワードの使用を完了する

アクセスコントロールメカニズムの核心は、ユーザーがパスワードへの一時的なアクセスのみを許可されることです。したがって、ユーザーは作業が終了したら、パスワードを放棄できます。

パスワードへのアクセスを放棄するには:- パスワードの横にある[チェックイン]ボタンをクリックします。これで、パスワードがシステムにチェックインされ、ステータスが再び[要求]に変わります。

- パスワードを表示できなくなります。再度アクセスが必要な場合は、要求とリリースのプロセスを再度実行する必要があります。

ケース5: 管理者がパスワードを強制的にチェックインする

アクセスコントロールメカニズムにより、指定された期間、ユーザーに排他的アクセス権限が与えられます。この期間中は、所有者を含め、他の誰もパスワードを表示することはできません。ユーザーの排他権限を取り消す緊急事態が発生した場合、管理者はいつでもパスワードを強制的にチェックインできます。

パスワードを強制的にチェックインするには:

- [管理者] >> [パスワード アクセス 要求] に移動します。

- 特定の要求の横にある[チェックイン]をクリックして、ユーザーのアクセス許可を取り消します。これを行うと、ユーザーはパスワードを表示できなくなります。パスワード アクセス 要求もリストから消えます。

ケース6: パスワードのチェックイン中にスケジュールされたパスワードの自動リセットが失敗した場合はどうなりますか

ユーザーがパスワードをチェックアウトすると、次の 3 つの理由のいずれかによりチェックインされます:

- パスワードの使用が完了した後、ユーザーが自分でパスワードをチェックインする。

- 規定の時間が経過すると、システムは自動的にパスワードを取り消す。

- 管理者がパスワードを強制的にチェックインする。

パスワードがチェックインされたとき、管理者設定に自動パスワードリセットtが必要な場合、PAM360はパスワードリセットを試行します。PAM360が実際のリソースでパスワードをリセットできない場合、PAM360は、トラブルシューティングおよび調節できるように、使用するパスワードアクセス要求を承認した管理者に、すぐにメール通知を行います。パスワードのリセットの失敗は監査証跡にも反映されます。

ケース 7: パスワードがチェックアウトされているときに、スケジュールされたパスワード リセットのスケジュールされたタスクが実行されるとどうなりますか?

PAM360には、自動および定期パスワードリセット向けにスケジュール設定されたタスクを作成するオプションがあります。スケジュールされたタスクによって、ユーザーが現在チェックアウトしているパスワードのリセットの実行が開始される可能性があります。そのリセット タスクが正常に実行できる場合、ユーザーは古いパスワードを使用して作業することになります。このようなパスワード不一致問題を避けるため、PAM360は、スケジュール設定されたタスクの一部である他のリソースの他のすべてのパスワードをリセットするときに、そのパスワードのみのリセットを防止します。パスワード リセット スケジュール中に免除されたパスワードのリセットに失敗すると、監査証跡に反映されます。

ケース 8: アクセスコントロールの無効化

管理者は、リソースまたはアカウントのアクセスコントロールを無効にしたい場合は、以下で説明するようにいつでも無効にすることができます。

i. リソースのアクセスコントロールの非アクティブ化

- [リソース]タブに移動し、アクセスコントロールを無効にするリソースを選択します。

- [一括リソース アクション] メニューに移動し、[構成] >> [アクセスコントロール] を選択し、[アクセスコントロールの構成] ダイアログ ボックスで [非アクティブ化] をクリックします。

- 単一リソースのアクセスコントロールを非アクティブにするには、必要なリソースの横にある [リソース アクション] アイコンをクリックし、ドロップダウンから [アクセスコントロールの構成] を選択します。[アクセスコントロールの構成] ダイアログ ボックスで [非アクティブ化] をクリックします。

注記:リソース レベルのアクセスコントロールを非アクティブにしても、そのリソースに属するアカウントに適用されているアカウント レベルのアクセスコントロール構成には影響しません。

ii.アカウントのアクセスコントロールの無効化

- [リソース]タブに移動し、[パスワード]タブに切り替えて、アクセスコントロールを無効にするアカウントを選択します。

- [一括アカウント アクション] メニューに移動し、[アクセスコントロールの構成] を選択して、[非アクティブ化] をクリックします。

- 単一アカウントのアクセスコントロールを無効にするには、必要なアカウントの横にある [アカウント アクション] アイコンをクリックし、ドロップダウンから [アクセスコントロールの構成] を選択します。[アクセスコントロールの構成] ダイアログ ボックスで [非アクティブ化] をクリックします。

これで、選択したリソースまたはアカウントのアクセスコントロールが非アクティブ化されました。したがって、パスワードを表示する権限 (所有/共有) を持つユーザーは、アクセスコントロールプロセスを経由せずにパスワードを直接表示できます。

注記:アカウント レベルのアクセスコントロールが無効で、リソースにリソース レベルのアクセスコントロールがすでに設定されている場合、リソース レベルのアクセスコントロールはアカウントにも自動的に適用されます。アクセスコントロール設定の優先順位の仕組みの詳細については、ここをクリックしてください。

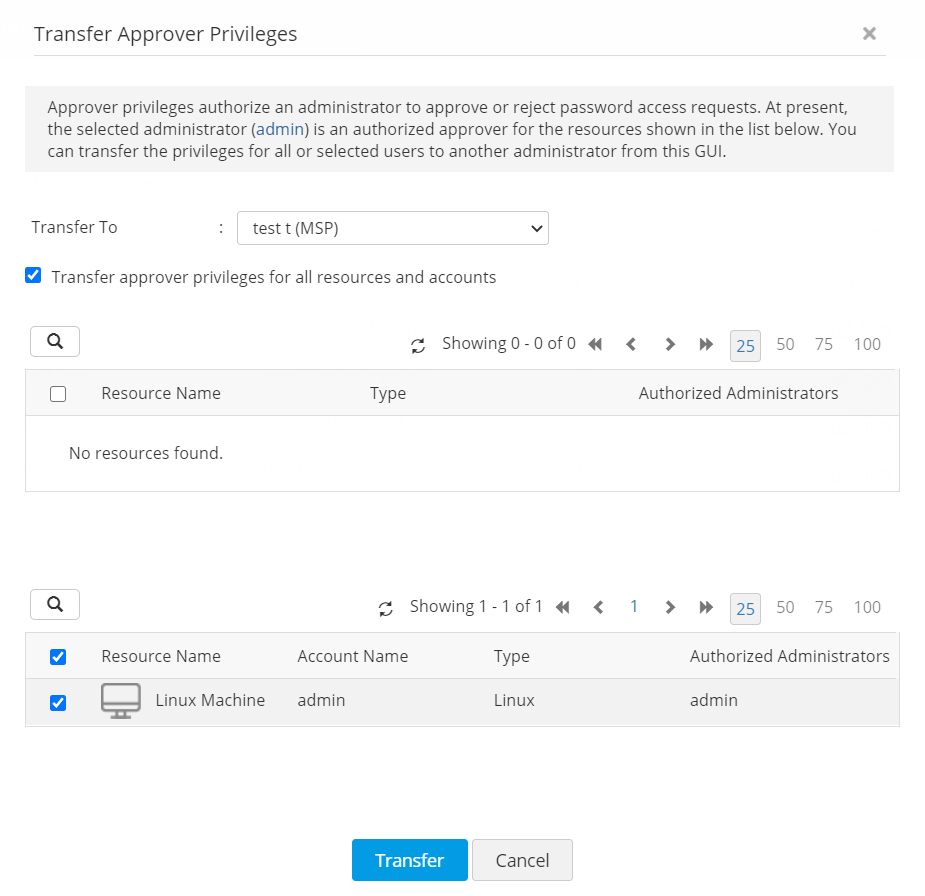

ケース9: 承認者の権限を他の管理者に譲渡する

管理者が組織を離れるか、別の部門に移動すると、その管理者が所有するリソース/アカウントは他の管理者に譲渡されます。退職する管理者がパスワード解放要求の承認者を務めていた場合は、承認権限も譲渡する必要があります。ある管理者によって以前に制御されていたすべてのリソースとアカウントは、別の管理者に一括で簡単に転送できます。ある管理者から別の管理者に承認者権限を譲渡する方法を学習するには、次の手順に従ってください。

承認者の権限を譲渡するには:

- [ユーザー]タブに移動し、承認者権限を別の管理者に譲渡するユーザーを選択または検索します。

- そのユーザーの横にある[ユーザーアクション]アイコンをクリックし、ドロップダウンリストから[承認者権限の譲渡]を選択します。

- 開いた[承認者権限の転送]ウィンドウに、選択した管理者が承認された管理者であるすべてのリソースとアカウントが表示されます。必要なリソースを選択します。

- [転送先] ドロップダウンから、承認者権限を転送する管理者を選択し、[転送] をクリックします。承認者の権限は移行され、承認された管理者はその後変更されます。

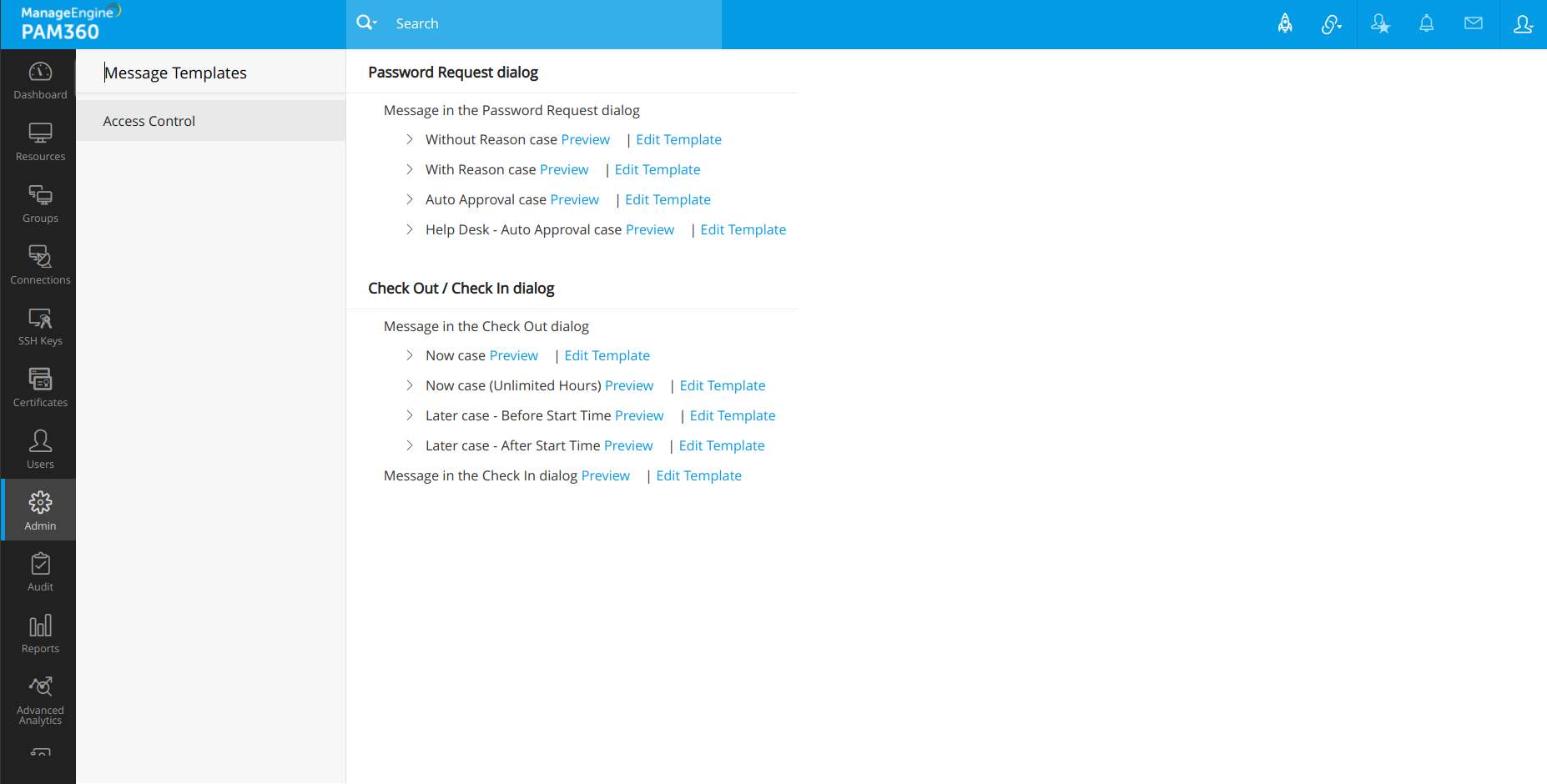

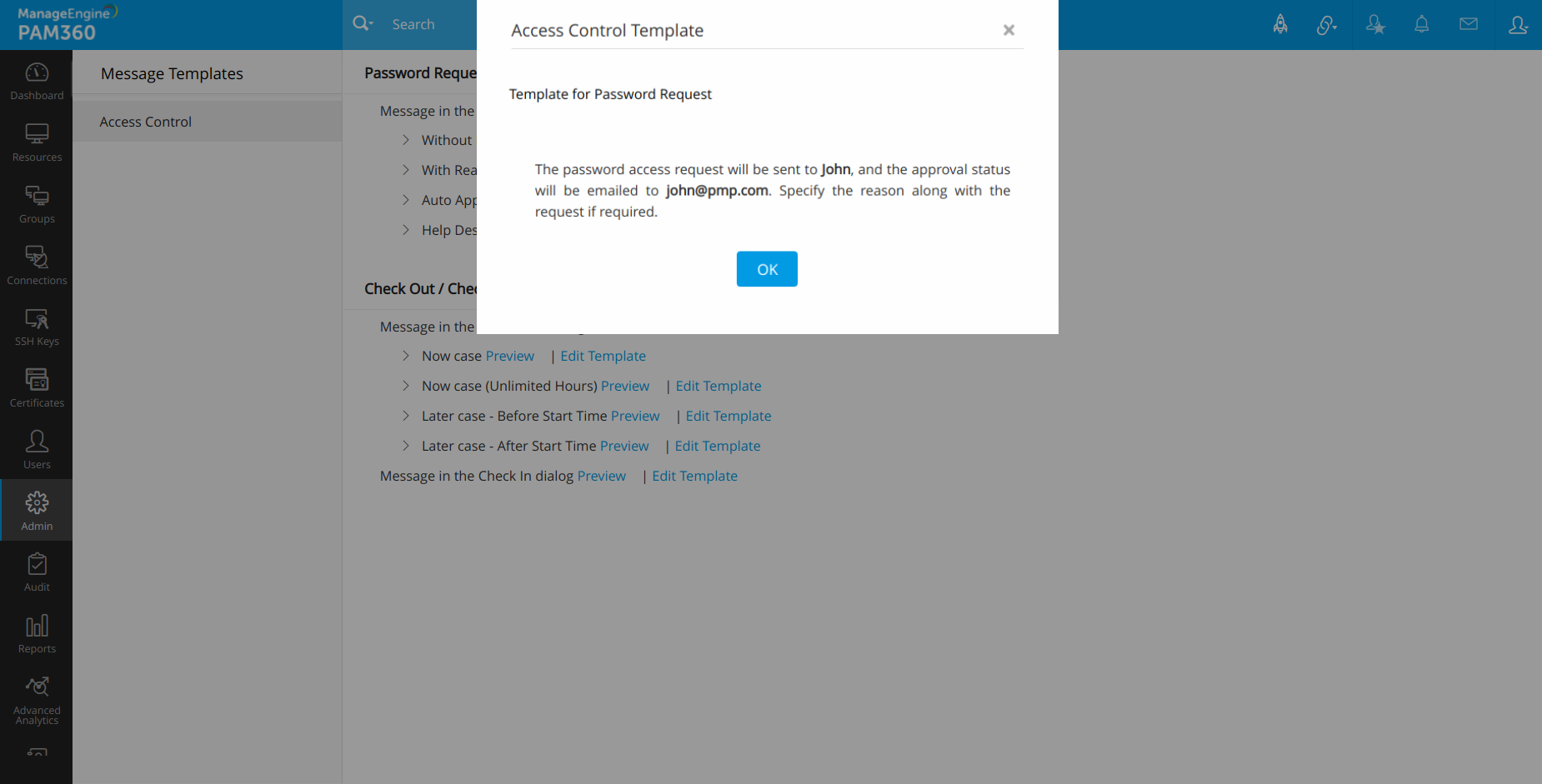

5.メッセージテンプレート

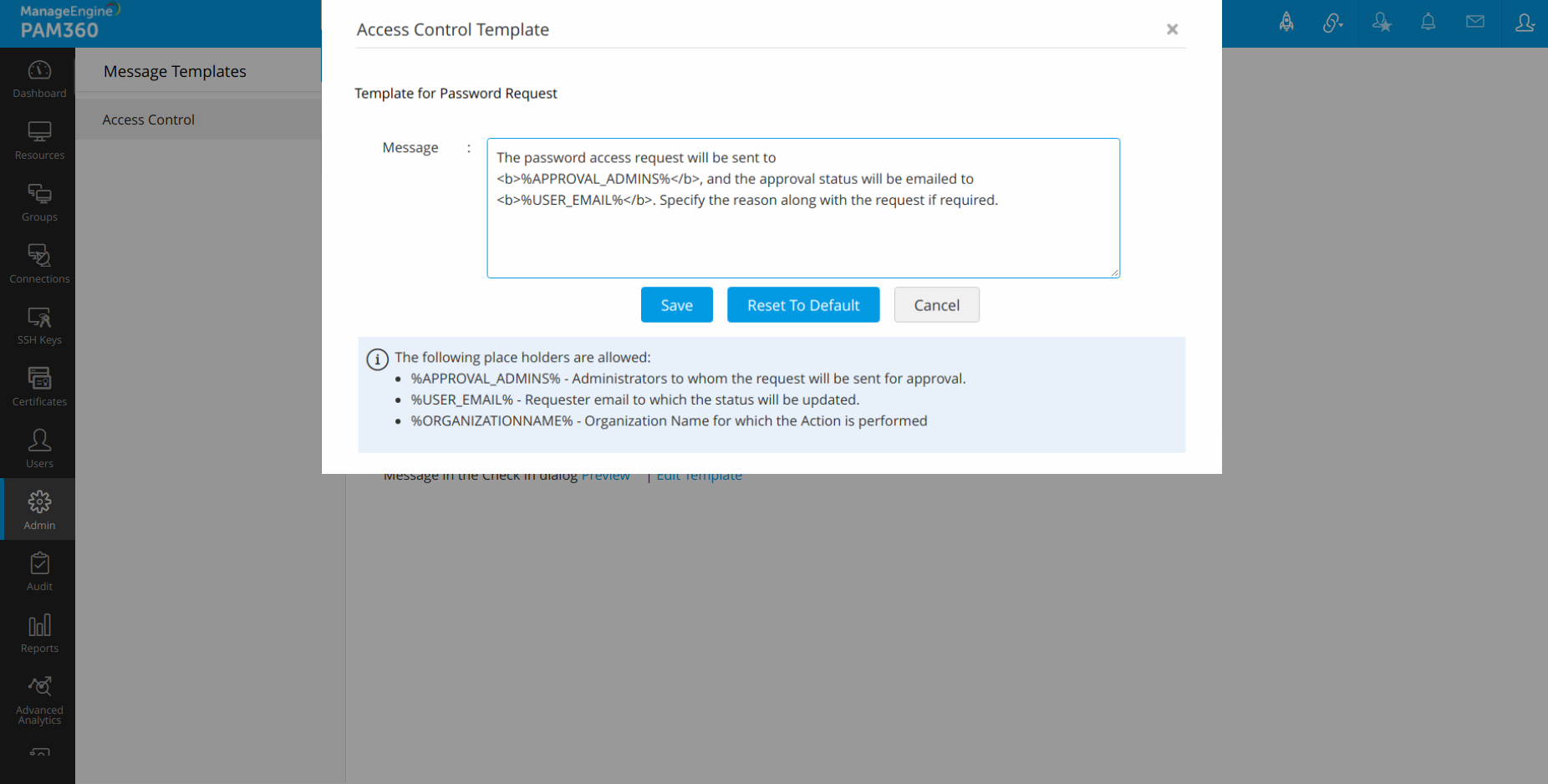

デフォルトでは、PAM360には、パスワード要求、パスワードチェックイン、パスワードチェックアウト等、アクセスコントロールダイアログボックスの事前定義済テンプレートがあります。メッセージ テンプレートを使用すると、管理者はアクセスコントロールワークフロー ダイアログのメッセージを変更できます。アクセスコントロールダイアログのメッセージをカスタマイズするには:

- [管理者] >> [カスタマイズ] >> [メールテンプレート]の順に移動します。

- カテゴリごとに、専用のメッセージ テンプレートを備えた多数のサブカテゴリがあります。

- 各[プレビュー]リンクをクリックして、各テンプレートの既存のコンテンツをプレビューします。

- 必要なテンプレートについて[テンプレートを編集]をクリックし、コンテンツを編集します。

- アクセスコントロールテンプレートウインドウで、カスタマイズしたメッセージを入力します。

- メッセージを入力中、組織名またはユーザーメール等、一定の値についてプレイスホルダを指定できます。正確な組織名は、ランタイムにプレイスホルダと入れ替えます。各テンプレートで許可されているプレースホルダーは、それぞれの [アクセスコントロールテンプレート] ウィンドウの下部にあります。

- [保存]をクリックして、メッセージテンプレートを保存します。

- [デフォルトにリセット]をクリックして、メッセージテンプレートをデフォルトメッセージにリセットします。

- [キャンセル]をクリックし、アクセスコントロールテンプレートウインドウをキャンセルして終了します。

- それぞれのカテゴリの [アクセスコントロール] ダイアログ ボックスに新しいコンテンツが追加されます。

6.用語集

| 用語 | 説明 |

|---|---|

|

要求 |

ユーザーはパスワードを表示するリクエストを行う必要があります。 |

|

承認待ち |

ユーザーのパスワード解放リクエストは管理者の承認待ちです。 |

|

チェックアウト |

管理者は要求を承認し、ユーザーはパスワードを表示できるようになります。 |

|

承認/拒否 |

管理者はパスワード要求を承認または拒否できます。 |

|

未使用 |

ユーザーが管理者によって公開されたパスワードをまだ表示していないことを示します。 |

|

使用中 |

パスワードはユーザーによって独占的に使用されています。 |

|

チェックイン |

パスワードアクセスを放棄/取り消します。 |