ターゲットWebサーバーへのSSL証明書の展開

通常、証明機関(CA)から取得したSSL証明書はリポジトリに保存され、適切なターゲットシステムに手動で展開されます。PAM360は、正しいターゲットシステムのリポジトリから証明書を自動的に展開します。PAM360を使って、要件にあわせて、各種システムで証明書を個別に、またたは一括で展開することができます。また、Key Manager Plusエージェントを使って、PAM360 Serverがあるドメイン外のDMZにあるサーバーで証明書を展開することもできます。

- さまざまなターゲットシステムに証明書を展開する手順

- 1.1 Windows Serverへの証明書の展開

- 1.2 MS証明書ストアへの証明書の展開

- 1.3 インターネットインフォメーションサービス(IIS)への証明書の展開

- 1.4 IISバインディング

- 1.5 Linux Serverへの証明書の展開

- 1.6 ブラウザへの証明書の展開

- 1.7 ManageEngine MDMへの証明書の展開

- 1.8 AWS-ACMへの証明書の展開

- 1.9 ロードバランサへの証明書の展開

1.さまざまなターゲットシステムに証明書を展開する手順

PAM360を使って、選択したSSL証明書をターゲットサーバーに直接展開することができます。SSL証明書をターゲットサーバーに展開するには:

- [証明書] >> [証明書]の順に移動します。

- ターゲットサーバーの横にあるチェックボックスをクリックして、ターゲットサーバーに展開する証明書を選択します。

- [展開]をクリックします。

- 開いた証明書の展開ウインドウで、サーバータイプを選択し、必要な詳細事項を入力します。証明書は、指定されたパスの指定されたサーバーに展開されます。

1.1 Windows Serverへの証明書の展開

注記:

1.Windowsシステム、MS証明書ストアおよびインターネットインフォメーションサービス(IIS)で証明書を展開するには、お使いのドメイン管理者アカウントをPAM360のサー微視うログインアカウントとして使用します。

2.ドメインサービスアカウントを使って、PAM360で実行するには、ローカル管理者グループでそのアカウントがすでに構成されていることを確認します。

- Windowsサーバーに証明書を展開するには、サーバーの種類としてWindowsを選択します。

- 展開タイプを単一、複数(サーバー)またはエージェントを必要に応じて選択します。

- 単一サーバーの展開の場合、必要な詳細事項を入力します:サーバー名、ユーザー名、パスワード、パス、 ファイルタイプおよび証明書ファイル名。オプションでは、証明書がファイルタイプを選択すること、および証明書ファイル名を記載することを有効化、または/およびJKS/PKCSがキーストアタイプを選択すること、およびストアファイル名を記載することを有効化することができます。

- チェックボックス[PAM360サービスアカウント認証情報を認証に使う]を選択する場合、PAM360で使うサービスアカウント認証情報がここでも使われるため、ユーザー名とパスワードを個別に入力する必要があります。

- チェックボックス[PAM360に保存されているアカウントを使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、パスワードの入力は不要です。

- 複数サーバーで証明書の展開をする場合、以下の詳細を含む.csvファイルをアップロードします:サーバー名、ユーザー名、パスワード、パス、証明書ファイル名(オプション)、キーストア名(オプション)およびファイルタイプ。オプションでは、証明書がファイルタイム を選択することを有効化、または/およびJKS/PKCSがキーストアタイプを選択することを有効化できます。

- 展開タイプをエージェントとして選択する場合、PAM360エージェントのホスト名を[エージェントを選択]ドロップダウンから選択し、エージェントマシンに宛先ファイルパスを入力します。宛先パスが指定されていない場合、エージェントのインストールパスがデフォルトとして使用されます。オプションで、証明書を有効にしてファイルタイプを選択し、証明書ファイル名を指定するか、および・またはJKS / PKCSを有効にしてキーストアタイプを選択してストアファイル名を指定できます。

- [保存]をクリックして、詳細を保存します。

- 次に、[展開]をクリックします。

証明書は、指定されたパスの指定されたサーバー/エージェントに展開されます。

メモ:ファイルベースの展開の場合、証明書とキーストアファイル名が入力されない場合、または複数の証明書が展開用に選択されない場合、コモンネームがファイル名として使用されます。

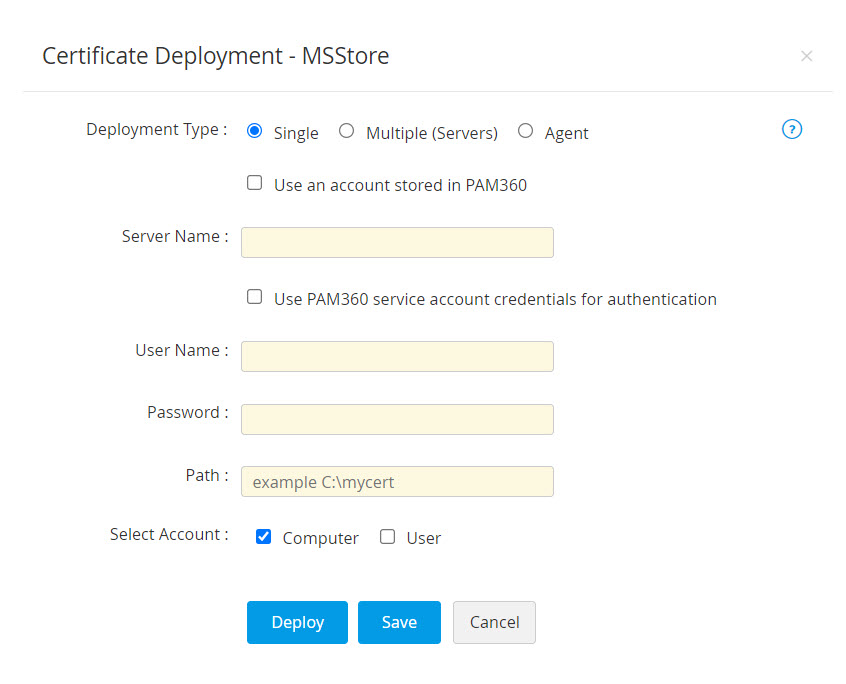

1.2 MS証明書ストアへの証明書の展開

- 証明書をMS証明書ストアに展開するには、サーバーの種類としてMicrosoft証明書ストアを選択します。

- 展開タイプを単一、複数またはエージェントを必要に応じて選択します。

- 単一展開の場合、必要な詳細を入力します:サーバー名、ユーザー名、パスワード、パス。

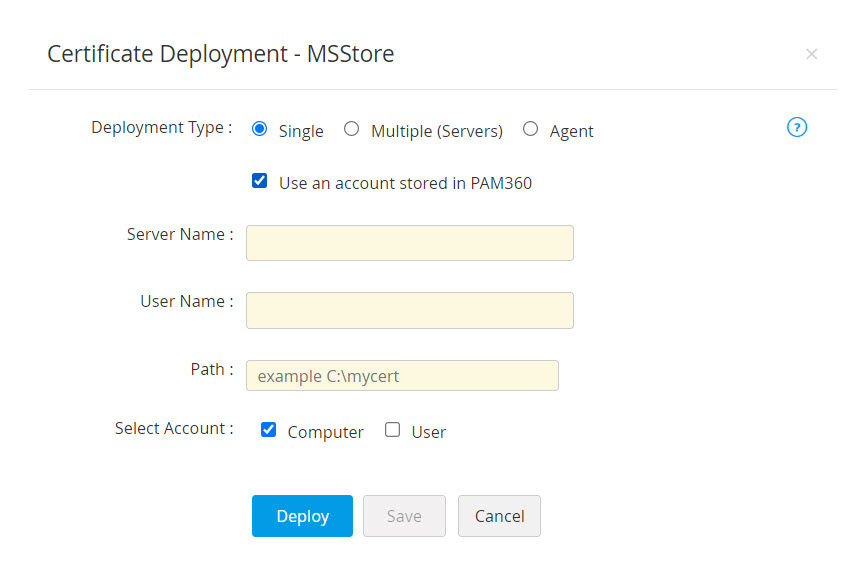

- チェックボックス[PAM360に保存されているアカウントを使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、パスワードの入力は不要です。

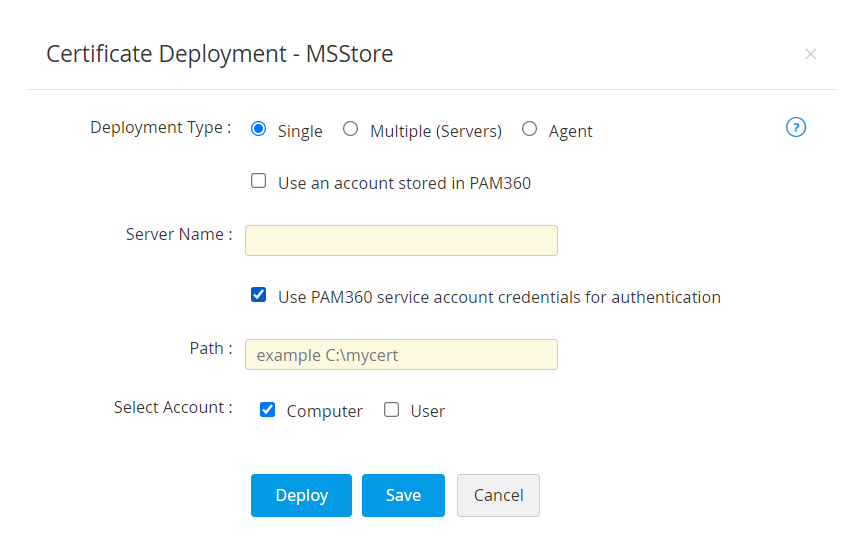

- チェックボックス[PAM360サービスアカウント認証情報を認証に使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、ユーザー名とパスワードの入力は不要です。

- 複数のサーバーに証明書を展開するには、次の詳細を含む.csvファイルをアップロードします:サーバー名、ユーザー名、パスワード、パス。

- コンピュータおよび/またはユーザーアカウントを選択して、証明書を選択したアカウントに展開します。

メモ:エージェント展開の場合、PAM360エージェントの最新バージョン(5900)を、証明書の展開先のユーザーアカウントで実行する必要があります。

- 展開タイプをエージェントとして選択する場合、PAM360エージェントのホスト名を[エージェントを選択]ドロップダウンから選択します。

- 次に、[展開後秘密鍵エクスポートをMSストアから有効化]を選択して、証明書ストアから秘密鍵をエクスポートします。

- [保存]をクリックして、エージェント詳細を保存します。詳細を入力した後、[展開]をクリックします。

選択した証明書は、個人証明書に展開されます。

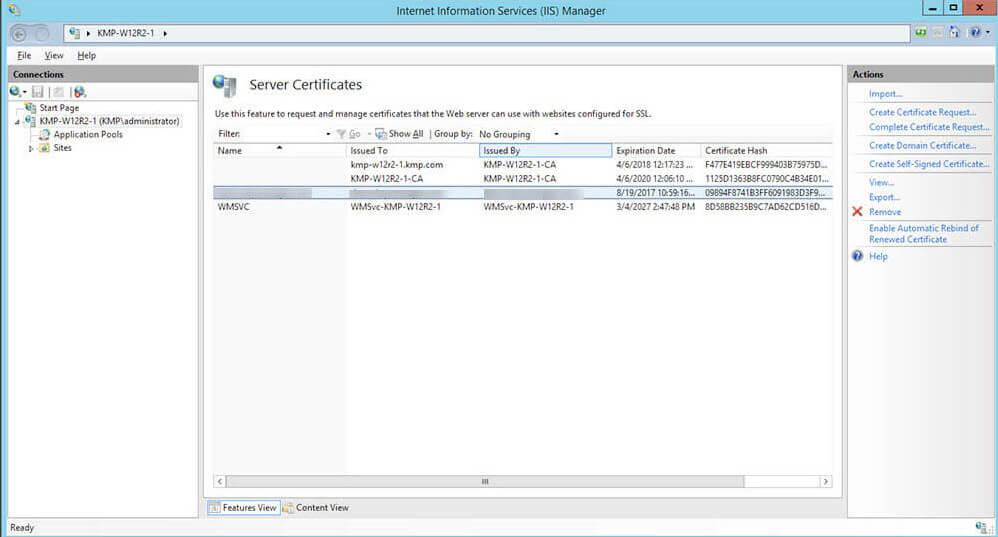

1.3 インターネットインフォメーションサービス(IIS)への証明書の展開

下の手順にしたがって、証明書をIIS Serverに展開します。ただし、この手続きでは、サーバーに証明書が展開されるのみで、IISバインディングは個別に実行する必要があります。

- 証明書をインターネットインフォメーションサービス(IIS)に展開するには、サーバーの種類をIISとして選択します。

- 展開タイプを単一、複数またはエージェントを必要に応じて選択します。

- 単一展開の場合、必要な詳細を入力します:サーバー名、ユーザー名、パスワード、パス。

- チェックボックス[PAM360に保存されているアカウントを使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、パスワードの入力は不要です。

- チェックボックス[PAM360サービスアカウント認証情報を認証に使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、ユーザー名とパスワードの入力は不要です。

- 複数のサーバーに証明書を展開するには、次の詳細を含む.csvファイルをアップロードします:サーバー名、ユーザー名、パスワード、パス。

- 展開タイプをエージェントとして選択する場合、PAM360エージェントのホスト名を[エージェントを選択]ドロップダウンから選択し、[保存]をクリックして、エージェント詳細を保存します。

- 詳細を入力した後、[展開]をクリックします。

証明書は、指定されたサーバーのサーバー証明書に展開されます。

1.4 IISバインディング

以下の手順に従って、IISサーバーに証明書を展開し、そのサーバーで実行されているサイトに証明書をバインドします。

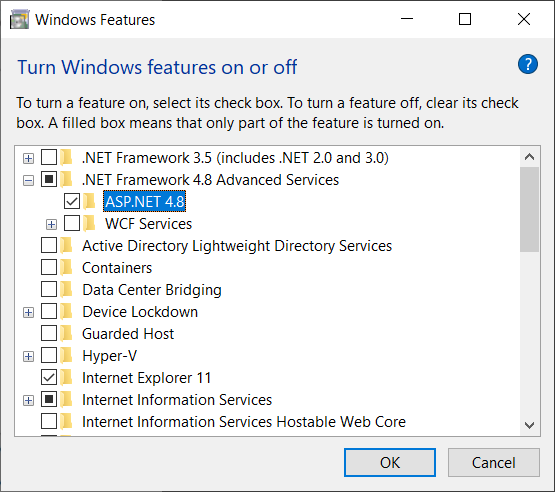

注記:展開タイプ単一のIISバインディングは、IIS ServerとPAM360が同じドメインにある場合のみ作動します。これは、.Net Frameworkバージョン4 またはそれ以降が有効になっている場合です。ただし、IISサーバーが非武装地帯にある場合は、[展開の種類]を[エージェント]として選択し、以下に示す同じ手順に進みます。

- Microsoft IISサーバーに証明書を展開してIISバインディングを実行するには、サーバーの種類をIISバインディングとして選択します。

- 展開タイプを単一またはエージェントとして、必要に応じて選択します。

- 展開タイプを単一として選択する場合、必要な詳細を入力します:サーバー名、ユーザー名、パスワード、パス、サイト名。

- 証明書を展開する必要がある有効なIISサーバーの名前を指定し、ユーザーアカウントの認証情報を提供します。

- 証明書を配置する必要があるサーバー内のパスを指定します。

- チェックボックス[PAM360に保存されているアカウントを使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、パスワードの入力は不要です。

- チェックボックス[PAM360サービスアカウント認証情報を認証に使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、ユーザー名とパスワードの入力は不要です。

- 展開タイプを複数(サーバー)として選択する場合、[参照]をクリックしてファイルをアップロードし、[バインディングを更新]をクリックします。

- 3つの異なる方法でログインできます:認証情報を使う、サービス認証を使う、またはエージェントを使う。次の形式のコンテンツを含むファイルをアップロードします:

- 単一証明書選択の場合、

<servername>、<CREDENTIALS>、<site name>、<binding information>、<server credentials>、<temp path>

(および/または)

<servername>、<SERVICE_AUTH>、<site name>、<binding information>、<temp path>

(および/または)

<servername>、<AGENT>、<site name>、<binding information> - 複数証明書選択の場合、,<domain name>を上の形式に含めます

例: testServer,CREDENTIALS,test.com,Default Webサイト、*:443:myhost,testUSer,testPwd,C:\ - 同じコモンネームの複数証明書の場合、<domain name>を<serial number>とあわせて、上の形式で含めます。

例:testServer,SERVICE_AUTH,test.com,se123245d,Default Web Site,*:443:myhost,C:\

- 単一証明書選択の場合、

- 3つの異なる方法でログインできます:認証情報を使う、サービス認証を使う、またはエージェントを使う。次の形式のコンテンツを含むファイルをアップロードします:

- IISサーバーが非武装地帯にある場合は、[展開の種類]を[エージェント]として選択します。ドロップダウンからエージェントを選択します。[サイトとバインディングの取得]をクリックして、選択したサーバーで使用可能なすべてのサイトとそれぞれのバインディングを一覧表示します。[サイト名]フィールドにサイトの名前を入力し、[バインディングの取得]をクリックして、そのサイトで使用可能なすべてのバインディングを一覧表示します。

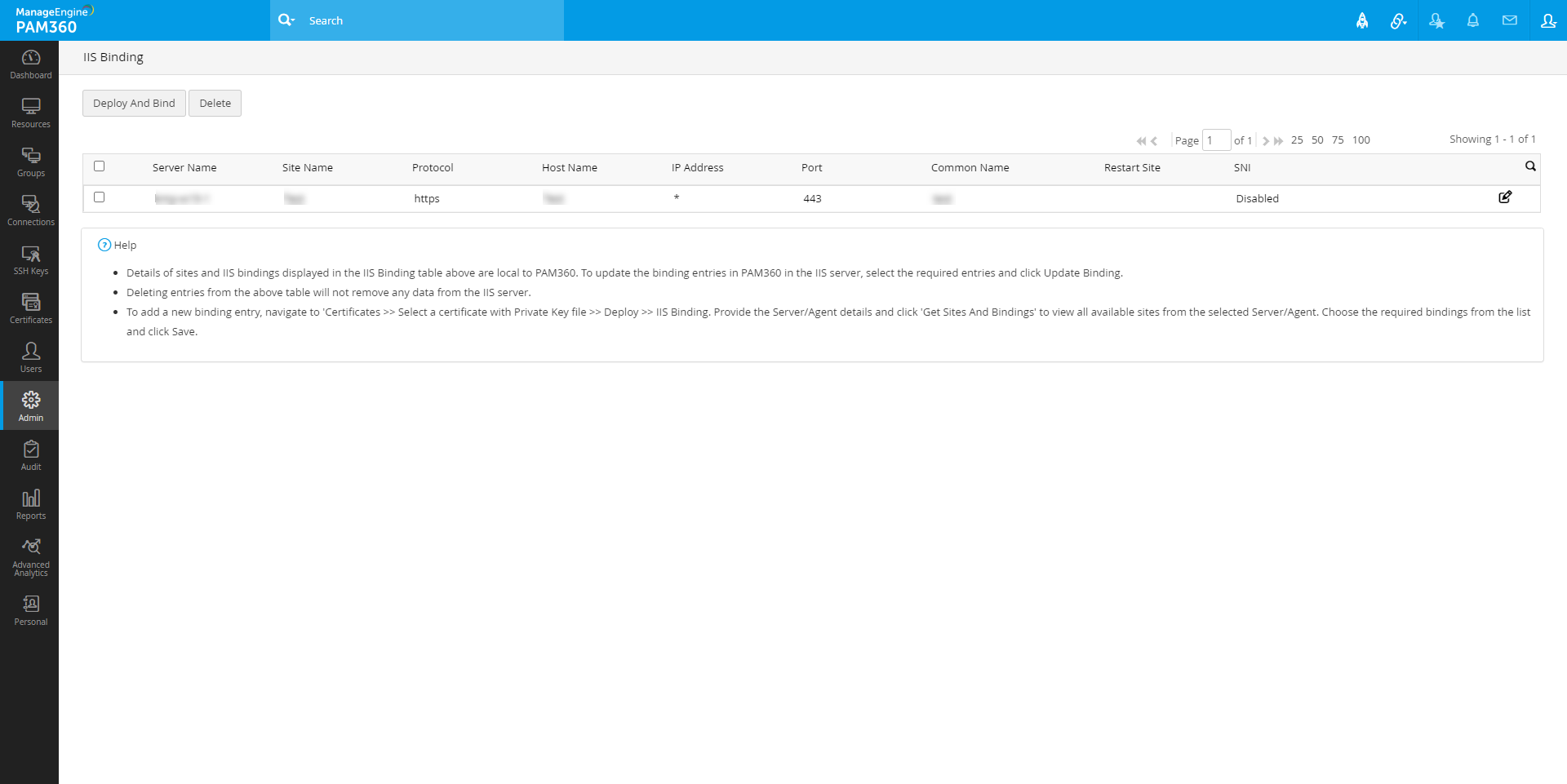

- ここで、新しいバインディングを追加するには、[新しいバインディングの追加]をクリックして、ホスト名、ポート、IPアドレスなどの属性を入力し、証明書を選択します。チェックボックスを選択し、[サーバー名表示が必要]とし、IISバインディングを構成および更新します。新しく追加されたバインディングは、[管理者] >> [SSH/SSL構成] >> [IIS Binding.バインディング]で表示されます。PAM360に追加された新しいサイトバインディングは、展開とバインドオプションを使ってサーバーに展開されるまでIIS Serverには反映されません。

- IISサーバーに関連づけられているサイトのリストを作成するには、[サイト名の取得]をクリックし、ドロップダウンからサイトを選択します。[サイト名]フィールドにサイト名を手動で入力するには、[リストを非表示]をクリックし、サイト名を入力して、[バインドを取得]オプションをクリックします。

- サイトのホスト名、IPアドレス、ポートを手動で入力します。

- サイトを自動的に再起動するには、[サイトの再起動]オプションを選択します。

- [バインディングの追加/バインディングの更新]をクリックして、IISサーバーで指定されたパスに証明書を展開し、IISサイトのバインディングを完了します。

- 複数のバインディングを更新するには、リストから必要なバインディングを選択し、[保存]をクリックします。[管理者] >> [SSH/SSL] >> [IISバインディング],の順に進み、バインディングを選択して、[展開とバインド]を選択します。

- 指定した詳細を保存し、後で証明書を展開するには、[保存]をクリックします。サーバー詳細と各サイト詳細は、[管理者] >> [SSH/SSL] >> [IISバインディング]で確認できます。

- バインディングの詳細を編集するには、サーバーの横にある[編集]アイコンをクリックします。開いたウィンドウで、指定された詳細のいずれかを変更し、[保存]をクリックします。次に、サーバー名を選択し、トップバーから[展開してバインド]をクリックします。選択した証明書がサーバーに展開され、IISバインディングがIISサーバーで更新されます。

- 上のIISバインディングテーブルに表示されるサイトとIISバインディングの詳細は、PAM360にローカルのものです。ここでバインディングエントリをIISサーバーからのエントリで更新するには、必要なエントリを選択し、[バインディングの更新]をクリックします。

- 上記の表からエントリを削除しても、IISサーバーからデータは削除されません。

1.5 Linuxサーバーへの証明書の展開

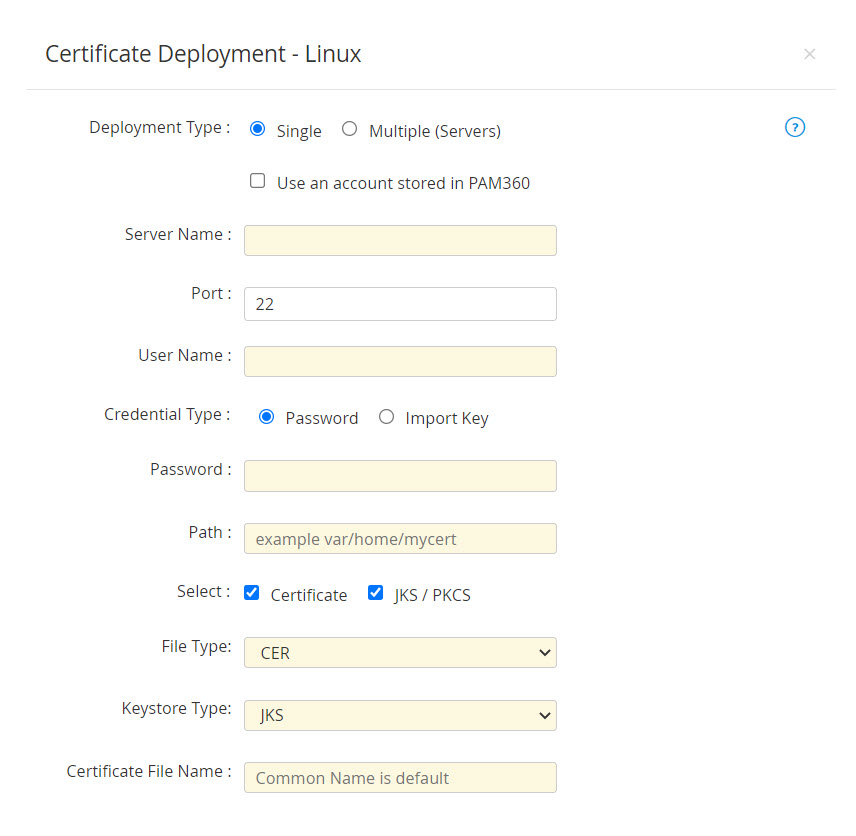

- Linuxサーバーに証明書を展開するには、サーバーの種類としてLinuxを選択します。

- 展開タイプを単一または複数として、必要に応じて選択します。

- 単一サーバー展開の場合、必要な詳細を提供します:サーバー名、ポート(ポート22がデフォルトで割り当てられています)、ユーザー名、パスワード、パス。オプションで、証明書を有効にしてファイルタイプを選択し、証明書ファイル名を指定するか、および・またはJKS / PKCSを有効にしてキーストアタイプを選択してストアファイル名を指定できます。

- [キーのインポート]認証情報タイプを選択することにより、パスワードなしのサーバーのキーベースの認証を選択できます。必要なユーザーアカウントに関連づけられている秘密キーをターゲットサーバーにアップロードし、キーのパスフレーズを入力します。

- チェックボックス[PAM360に保存されているアカウントを使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから直接取り込むため、パスワードの入力は不要です。

- 複数サーバーで証明書の展開をする場合、以下の詳細を含む.csvファイルをアップロードします:サーバー名、ユーザー名、パスワード、パス、証明書ファイル名(オプション)、キーストアファイル名(オプション)。オプションとして、証明書がファイルタイプを選択することを有効化、または/およびJKS/PKCSがキーストアタイプを選択することを有効化できます。

- [キーのインポート]認証情報タイプを選択して、パスワードなしのサーバーのキーベースの認証を選択することもできます。必要なユーザーアカウントと関連づけられる秘密鍵をターゲットシステムにアップロードし、キーパスフレーズを入力します。

- 詳細を入力した後、[展開]をクリックします。

証明書は、指定されたパスの指定されたサーバーに展開されます。

- キーベースの認証オプションは、単一の展開タイプでのみ使用できます。

- キーベースの認証でアップロードされた秘密鍵は、一回限りの使用で、PAM360データベースのいずれにも保存されません。PAM360リポジトリにこのキーを保存する場合は、キーをインポートオプションをSSHキータブから選択し、手動で追加します。

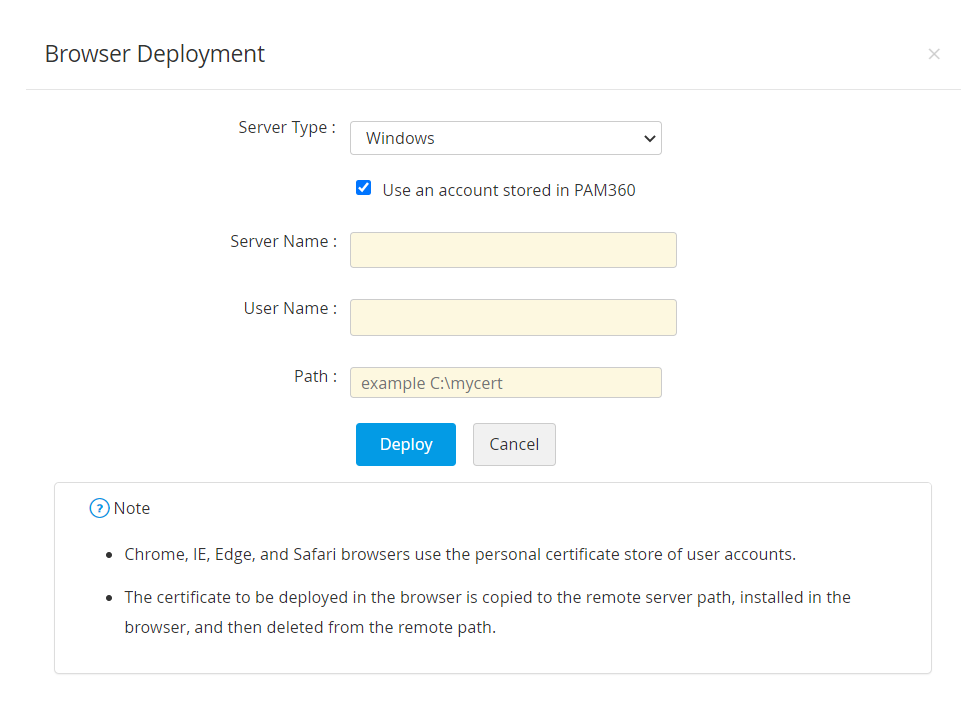

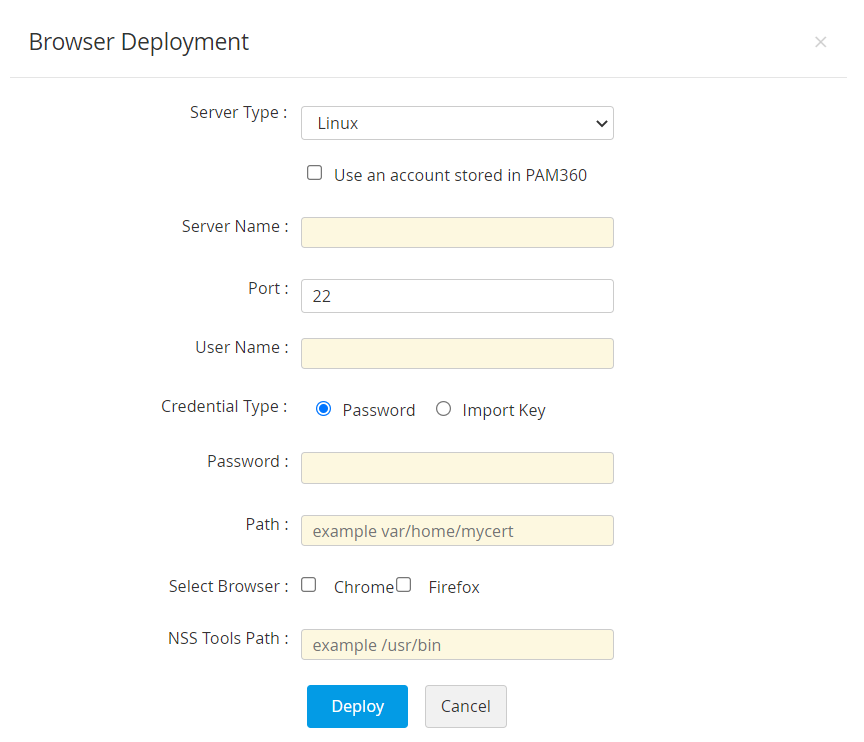

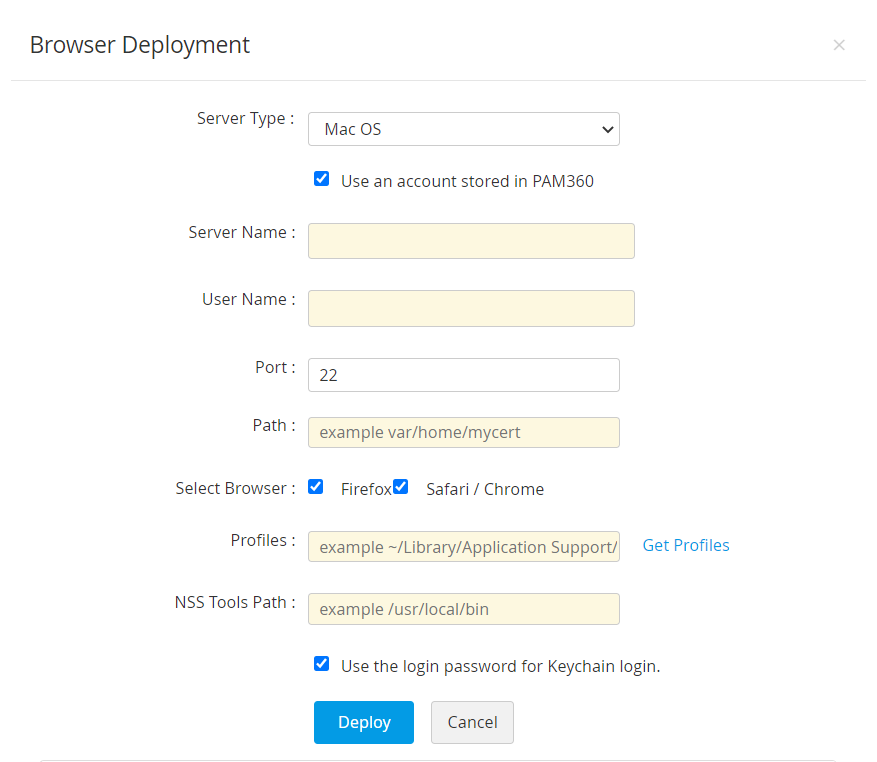

1.6 ブラウザへの証明書の展開

- 証明書をブラウザーに展開するには、展開の種類として「ブラウザー」を選択します。

- 必要に応じて、サーバータイプをWindows、Linux、またはMac OSとして選択します。

- チェックボックス [PAM360に保存されているアカウントを使う]を選択する場合、PAM360がユーザーアカウント詳細をデータベースから取り込むため、パスワードの入力は不要です。

- サーバーの種類がWindowsの場合、

- サーバー名、ユーザー名、パスワード、パスを言及します。

- チェックボックス[PAM360サービスアカウント認証情報で認証]を選択する場合、ユーザー名とパスワードは、PAM360に使うサービスアカウント認証情報がここでも使用されるため、個別に入力する必要がありません。

- サーバーの種類がLinuxの場合、

- サーバー名、ポート、ユーザー名、パスワード、パスを入力します。

- 証明書を展開する必要のあるブラウザ(Firefoxまたは/およびChrome)を選択します。

- Firefoxを選択した場合は、プロファイル名を指定します。[プロファイルの取得]をクリックして、使用可能なプロファイルから選択します。

注記:

プロファイルを取得オプションで、以下の場所から profiles.iniファイルのプロファイルパスをすべて取得します:

Windows:APPDATA\Mozilla\Firefox\profiles.ini

Linux: $HOME/.mozilla/firefox/profiles.ini

Mac: $HOME/Library/Application Support/Firefox/profiles.ini - NSSツールパスを言及します。

注記:

- Linuxでは、ChromeとFirefoxはNSS共有DBを使用して証明書を管理します。このNSSツールは、次のコマンドを使用してインストールできます:sudo apt-get installlibnss3-tools。

- Chromeの場合、証明書は、以下のパスでNSS DBで展開されます:$HOME/.pki/nssdb.

- Firefoxの場合、プロファイルフォルダには証明書を管理するためのNSS DBが含まれています。

- Linuxでは、ChromeとFirefoxはNSS共有DBを使用して証明書を管理します。このNSSツールは、次のコマンドを使用してインストールできます:sudo apt-get installlibnss3-tools。

- [キーのインポート]資格情報タイプを選択して、パスワードなしのサーバーのキーベースの認証を選択することもできます。必要なユーザーアカウントと関連づけられたユーザー秘密鍵をターゲットシステムにアップロードし、キーパスフレーズを入力します。

- サーバーの種類がMac OSの場合、

- サーバー名、ポート、ユーザー名、パスワード、パスを入力します。

- 証明書を展開する必要のあるブラウザ(Firefoxまたは/およびSafari/Chrome)を選択します。

- Firefoxを選択する場合、プロファイル名とNSSツールパスを記載します。[プロファイルの取得]をクリックして、使用可能なプロファイルから選択します。

- Safari/Chromeを選択した場合は、キーチェーンログインにログインパスワードを使用するか、ログインキーチェーンパスワードを指定するかを選択できます。

注記:SafariとChromeの場合、Mac OSはシステムキーチェーンを使用して証明書を管理します。Firefoxの場合、プロファイルのNSS DBが証明書を管理します。NSS utilsをインストールするには、次のコマンドを使用します:brew install nss。

- [展開]をクリックします。

これで、選択したブラウザーに証明書が正常に展開されました。

1.7 ManageEngine MDMへの証明書の展開

ManageEngine MDMでの証明書の展開についての詳細は、ここをクリックしてください。

1.8 AWS-ACMへの証明書の展開

AWS-ACMでの証明書の展開についての詳細は、ここ.をクリックしてください。

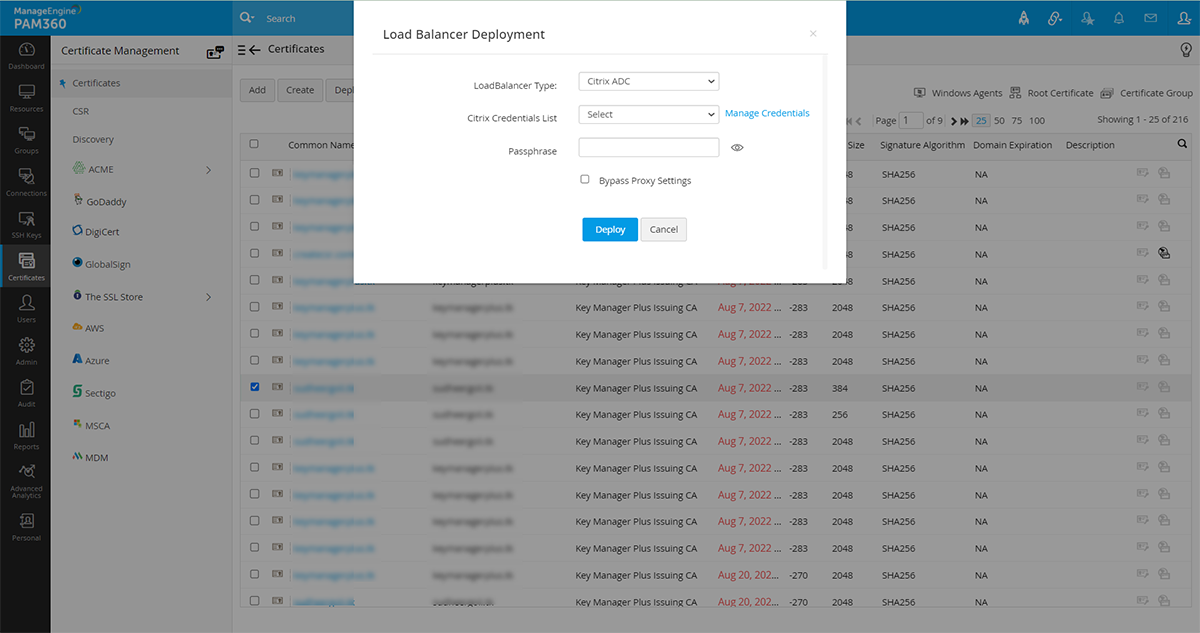

1.9 ロードバランサへの証明書の展開

- ロードバランサに証明書を展開するには、展開タイプをロードバランサとして選択します。

- 表示されるポップアップで、Citrix ADCをロードバランサタイプとして選択します。

- 必要なCitrix認証情報リストをドロップダウンから選択します。

- [認証情報を管理]をクリックして、認証情報を追加または削除します。

- 表示されるポップアップで、クリックして追加し、認証情報名、サーバー名、Citrixユーザー名およびCitrixパスワードを記載します。

- [テストログイン]をクリックし、認証情報をテストして、[認証情報を保存]をクリックします。

- 認証情報を削除するには、削除する認証情報を選択し、[削除]をクリックし、表示されるポップアップで、[OK]をクリックします。

- Citrixパスワードとパスフレーズを入力します。[パスワードを生成]アイコンを使って、セキュアパスフレーズを生成することもできます。

- ロードバランサ検出中、REST APIを使って、[プロキシ設定をバイパス]チェックボックスを選択して、プロキシサーバー設定のバイパスを選択できます。このオプションでは、管理者設定で有効にしたプロキシサーバーをバイパスし、Citrixロードバランサ検出をインターネットで直接実行できます。

- [サービス展開]を選択します。表示されるポップアップで、サービスを選択してロードバランサを展開し、[サービスを選択]をクリックします。

- [仮想サーバー展開]を選択します。表示されるポップアップで、仮想サーバーを選択し、[仮想サーバーを選択]をクリックします。

- [展開]をクリックします。

これで、選択したロードバランサに証明書が正常に展開されました。