PAM360とGlobalSign SSL認証局との統合

PAM360は、GlobalSign認証局(CA)との統合を強化し、エンタープライズはGlobalSignが集約プラットフォームから署名および発行したWebサーバー証明書のエンド・ツー・エンド管理を自動化できます。本書は、GlobalSignが発行したSSL証明書のライフサイクル全体を、PAM360 Webインターフェイスから直接管理する手順‐既存のオーダーのインポート、証明書要求およびプロビジョニングから、展開、更新およびそれに関連することまで‐について説明します。

統合を続行する前に、前提条件として次の手順を完了してください:

前提条件

以下のベースURLとポートをファイアウォールまたはプロキシの例外として追加し、PAM360がGlobalSignのCAサービスに接続できることを確認します。

URL: https://system.globalsign.com/kb/ws/v1

ポート:443

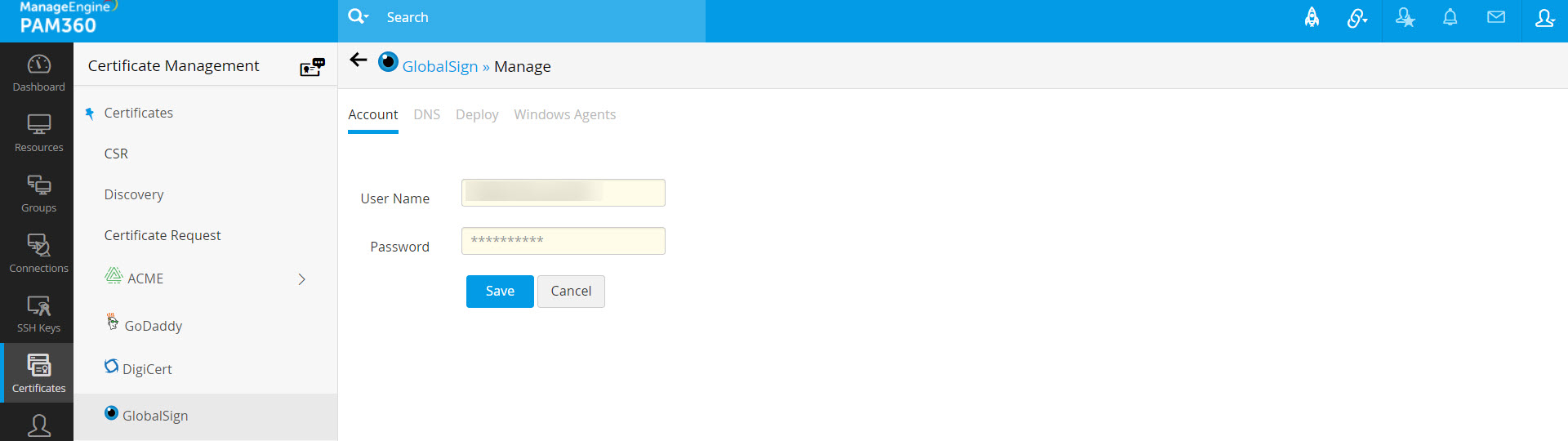

1.GlobalSignアカウントをPAM360に追加する手順

下の手順にしたがって、GlobalSignアカウントをPAM360に追加します:

- [証明書] >> [GlobalSign]の順に移動し、GlobalSign認証情報を入力して認証します。

- GlobalSignアカウントが確認されて追加されたら、以下の手順に進むことができます。

- GlobalSignアカウントのPAM360への追加に失敗した場合、GlobalSignサポートに連絡し、ユーザーのIPアドレスの例外を取得し再試行してください。

- アカウントの追加に失敗した場合、IPアドレスは[監査]セクションで利用できます。

2.証明書オーダーの実行

GlobalSign認証情報を構成したら、GlobalSignのAPIを利用して、証明書サイニング要求(CSRs)を生成し、PAM360から直接オーダーを実行、証明書を取得および管理できます。

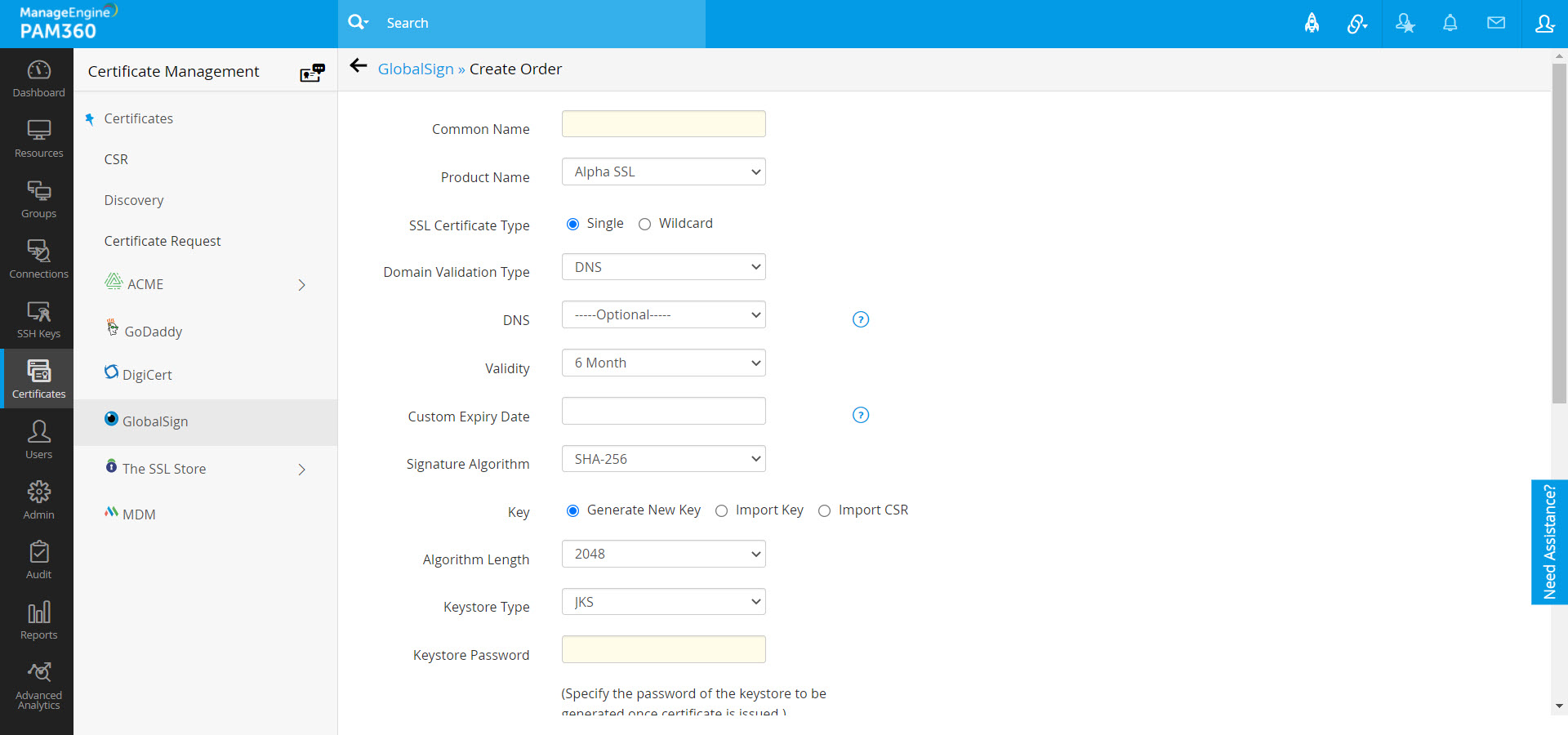

CSRを生成して証明書オーダーを実行には、

- [証明書] >> [GlobalSign]に移動します。

- [証明書をオーダー]をクリックします。

- 開いたウィンドウで、共通名、製品名、SSL証明書の種類、ドメイン検証の種類、および有効期間を入力します。

- PAM360は、3つすべてのドメインコントロール認証方法をサポートします:DNSベース、ファイルベース、および電子メールの検証。

- 次に、SSL証明書の種類、署名アルゴリズム、アルゴリズムの長さ、キーストアの種類、キーストアのパスワード、プライマリおよびセカンダリの連絡先の詳細を入力します。ユーザーには、既存のCSRまたは秘密鍵をインポートおよび使用するオプションもあります。

- 製品名がドメインSSLとして選択されている場合は、SSL証明書タイプをシングル/ワイルドカードとして入力します。

- ドメインSSL以外の製品名については、UCC SANとその有効期間を提供してください。

- 承認者の電子メールIDは、ドメイン制御検証(DCV)の検証メールの送信先の電子メールIDです。承認者のメールIDは、次のいずれかの形式である必要があります:

- <admin@domain>、<administrator@domain>、<hostmaster@domain>、<webmaster@domain>、または<postmaster@domain>

- ドメインのWHOISレコードに表示され、CAシステムに表示される管理者、登録者、技術者、またはゾーンの連絡先の電子メールアドレス。

- 次に、組織の詳細(組織の検証および拡張検証の注文タイプにのみ適用可能)、管理者の連絡先の詳細、および証明書オーダーを実行技術者の連絡先の詳細を提供します。

- 詳細を入力したら、[作成]をクリックします。

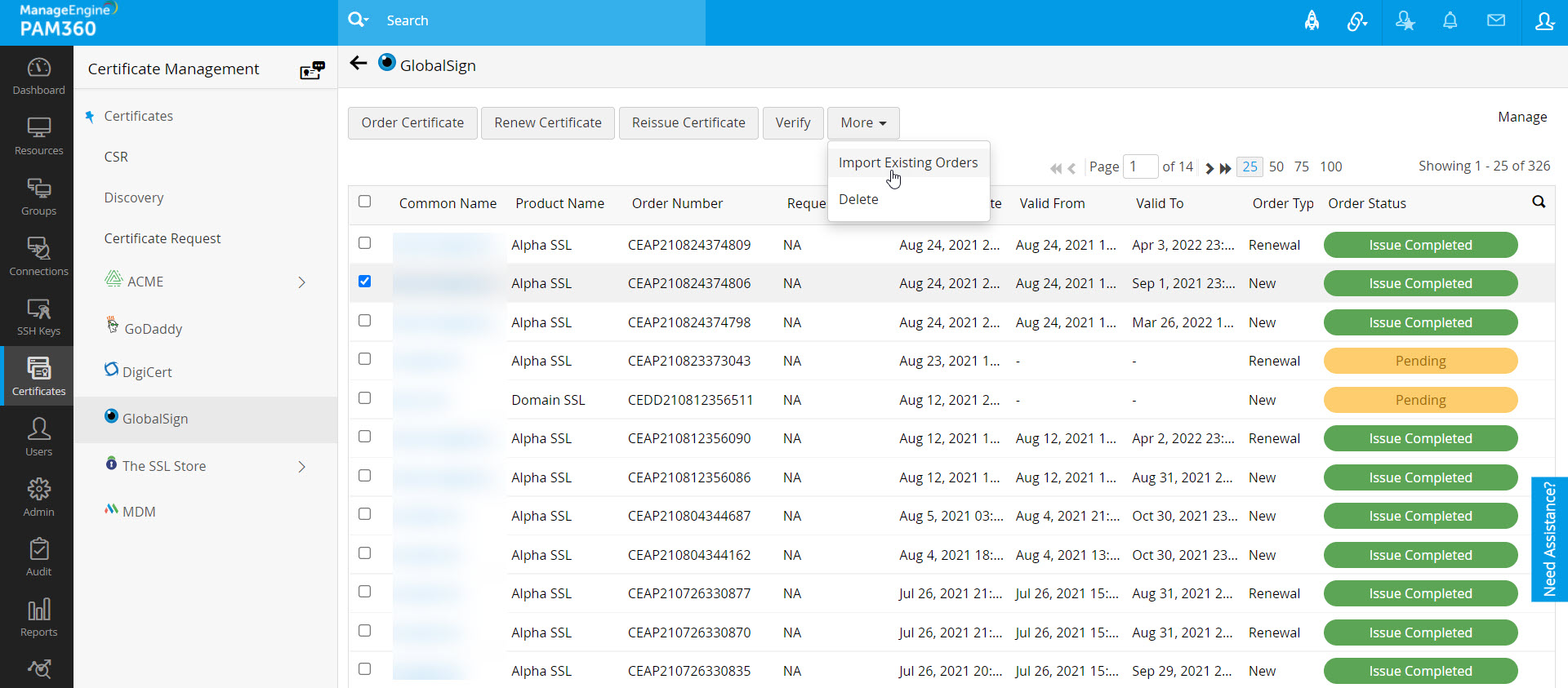

- テーブルビューの右側に表示されるステータスとともに、実行された証明書オーダーのリストを表示できるウィンドウが表示されます。

注記:PAM360では、GlobalSignからアカウント内に実行した既存の証明書オーダーをインポートし、そのステータスを追跡することができます。[既存のオーダーをインポート]をその他トップメニューでクリックし、既存の公開オーダーをPAM360にインポートします。

2.1 DNSアカウントの構成

証明書オーダーでDNSベースのドメイン認証を選択している場合、DNSアカウントをPAM360で構成し、チャレンジ認証手続きを自動化するオーダーの'DNS'フィールドで指定する必要があります。DNSアカウントを構成するには、

- [GlobalSign] >> [管理]に移動します

- [DNS]タブに切り替えます。

- ここでは、サポートされているDNSプロバイダーごとに最大1つのDNSアカウントを追加できます。PAM360は現在、Azure、Cloudflare、Amazon Route 53 DNS、RFC2136 DNS update、ClouDNS、およびGoDaddy DNSの自動ドメインコントロール認証をサポートしています。

- [追加]をクリックします。開いたポップアップで、DNSプロバイダーを選択します。

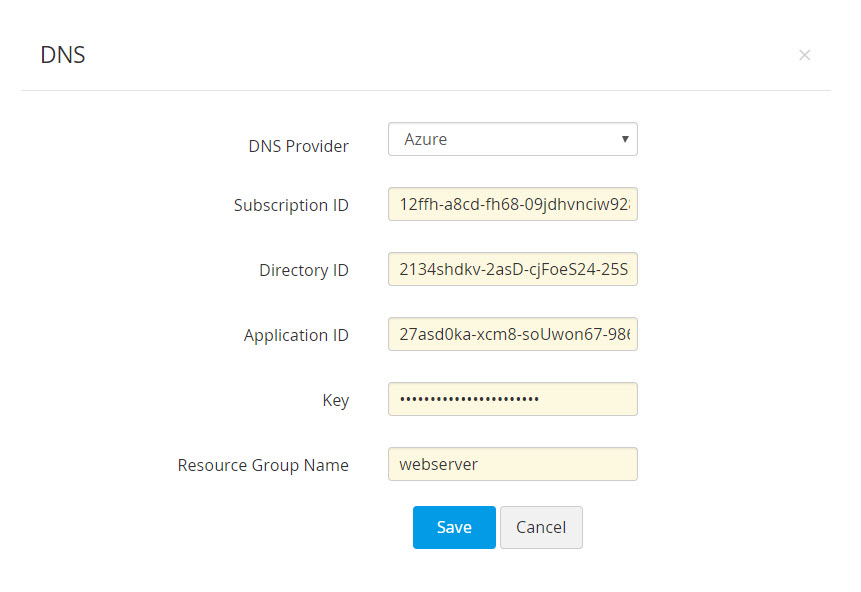

2.1.1 Azure DNS

- Azure DNSゾーンの[概要]ページで利用できるサブスクリプションIDを指定します。

- [Azure Active Directory] >> [プロパティ]で利用できる、ディレクトリIDを入力します。

- 既存のAzureアプリケーションがある場合は、そのアプリケーションIDとキーを入力します。

- そうでない場合は、以下の手順に従ってAzureアプリケーションとキーを作成し、API呼び出しを行うためのDNSゾーンへのアクセスをアプリケーションに許可します。

- Azureアプリケーションとキーを作成するには、

- [アプリの登録] >> [新しいアプリケーションの登録]に移動します。

- アプリケーション名を入力し、アプリケーションタイプとWebアプリ/APIを選択して、サインオンURLを入力します。[作成]をクリックします。

- 作成が成功すると、アプリケーションIDを表示するウィンドウが表示されます。

- アプリケーションキーを取得するには、[キー]に移動してキーを作成します。

- キーの説明と期間を入力し、[保存]をクリックします。

- キーが保存されると、キー値が表示されます。今後の参照用にキー値をコピーして保存します。

- アプリケーションにDNSゾーンへのアクセスを許可するには、

- すべてのDNSゾーンが作成されているリソースグループに移動するか、特定のDNSゾーンに切り替えます。

- アクセスコントロール(IAM)に切り替えて、[追加]をクリックします。

- コントリビューターとしての役割を選択し、Azure ADユーザー、グループ、またはアプリケーションにアクセスを割り当て、Azure Directoryで作成されたアプリケーションを検索して選択し、[保存]をクリックします。

- 作成されたAzureアプリケーションには、API呼び出しを行うためのDNSゾーンへのアクセスが許可されます。

- 最後に、DNSゾーンを作成したグループ名になるリソースグループ名を入力し、[保存]をクリックします。

- DNSアカウントの詳細が保存され、[管理] >> [DNS]の下に一覧表示されます。

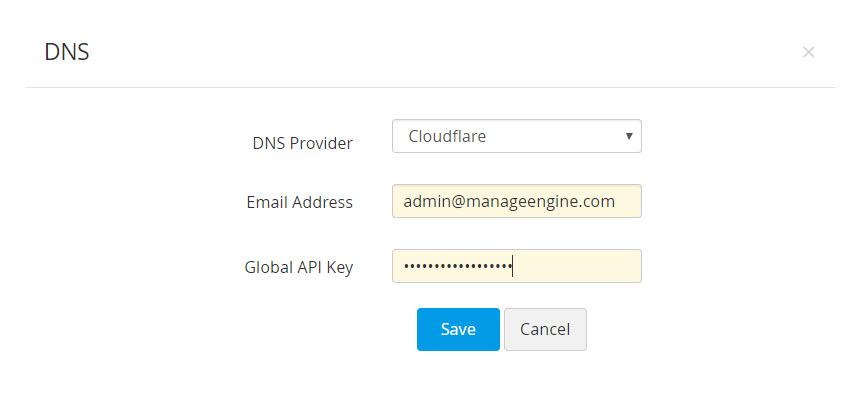

2.1.2 Cloudflare DNS

- [メールアドレス]フィールドで、Cloudflareアカウントに関連付けられているメールアドレスを指定します。

- グローバルAPIキーの場合、Cloudflare DNSのドメイン概要ページの[API生成]キーオプションを使用してキーを生成し、このフィールドに値を貼り付けます。

- [保存]をクリックします。DNSアカウントの詳細が保存され、[管理] >> [DNS]の下に一覧表示されます。

注記:DNSベースのドメイン検証タイプの場合、ドメイン制御検証の証明書の順序で構成済みのDNSアカウントを指定する場合は、[管理] >> [DNS]でそのステータスが[有効]にマークされていることを確認してください。

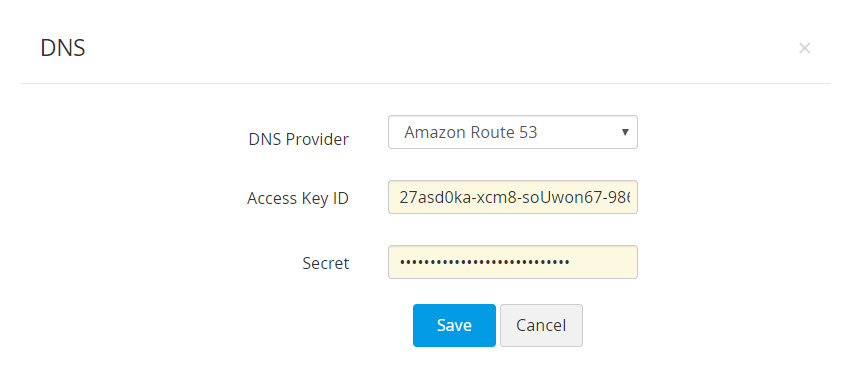

2.1.3 AWS Route 53 DNS

- AWSアカウントに関連づけられたアクセスキーIDとシークレットを生成して指定します。

- AWSアカウントをお持ちでない場合は、アカウントを作成し、以下の手順に従ってアクセスキーIDとシークレットを生成します:

- AWSコンソールにログインし、[IAMサービス] >> [ユーザー]に移動します。

- [ユーザーを追加]をクリックします。

- ユーザー名を入力し、アクセスタイプをプログラマティックアクセスとして選択します。

- 次のタブに切り替え、[権限の設定]のすぐ下にある[既存のポリシーを添付]をクリックして、[AmazonRoute53FullAccess]を検索します。

- 一覧表示されているポリシーを割り当て、次のタブに切り替えます。

- タグセクションで、適切なタグ(オプション)を追加し、次のタブに切り替えます。

- 入力したすべての情報を確認し、[ユーザーの作成]をクリックします。

- ユーザーアカウントが作成され、続いてアクセスキーIDとシークレットが生成されます。キーIDとシークレットをコピーして、安全な場所に保存してください。これは二度と表示されません。

- AWSユーザーアカウントをすでにお持ちの場合は、「AmazonRoute53FullAccess」許可をユーザーに付与し、お持ちでない場合は、アクセスキーを生成する必要があります。また、ユーザーアカウントにすでにアクセスキーが関連づけられている場合は、必要な権限が付与されていることを確認するだけで十分です。

必要な権限を付与するには、次の手順に従います:

- [権限]タブに移動し、必要なユーザーアカウントを選択して、[権限の追加]をクリックします。

- [権限の設定]のすぐ下にある[既存のポリシーを添付]をクリックして、[AmazonRoute53FullAccess]を検索します。

- 一覧表示されたポリシーを割り当て、[保存]をクリックします。

- アクセスキーを生成するには、

- 特定ユーザーアカウントを選択し、セキュリティ認証情報タブに移動します。

- 開いたウインドウで、[アクセスを作成]キーをクリックします。

- アクセスキーIDとシークレットが生成されます。キーIDとシークレットをコピーして、安全な場所に保存してください。これは二度と表示されません。

PAM360インターフェイスで、[証明書]タブ、[管理] >> [DNS]の順に進み、Amazon Route 53に以下の詳細を入力します:

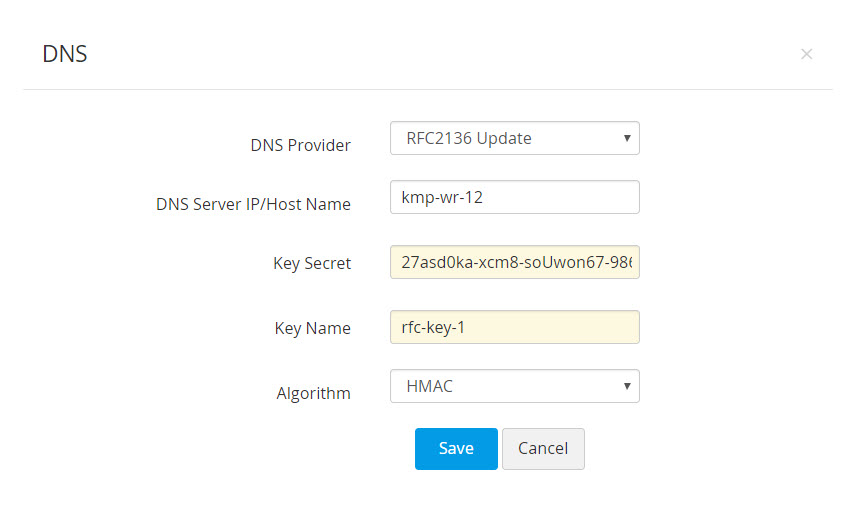

2.1.4 RFC2136 DNSアップデート

RFC2136 DNS 更新をサポートする Bind、PowerDNS などのオープン ソース DNS サーバーを使用している場合は、以下の手順に従って、PAM360 を使用して DNS ベースのドメイン制御検証手順を自動化します。

- DNSサーバーのIP/ホスト名は、DNSサーバーがインストールまたは実行されているサーバー名/IPアドレスを表します。

- これらの詳細は通常、サーバーのインストールディレクトリにあります。たとえば、Bind9 DNSサーバーの場合、これらはサーバーのインストールディレクトリにあるnamed.local.confファイルにあります。

- サーバーインストールディレクトリにあるキーコンテンツのみのキーシークレットを入力します。

- キーの名前を入力し、署名アルゴリズムを選択します。

- [保存]をクリックします。

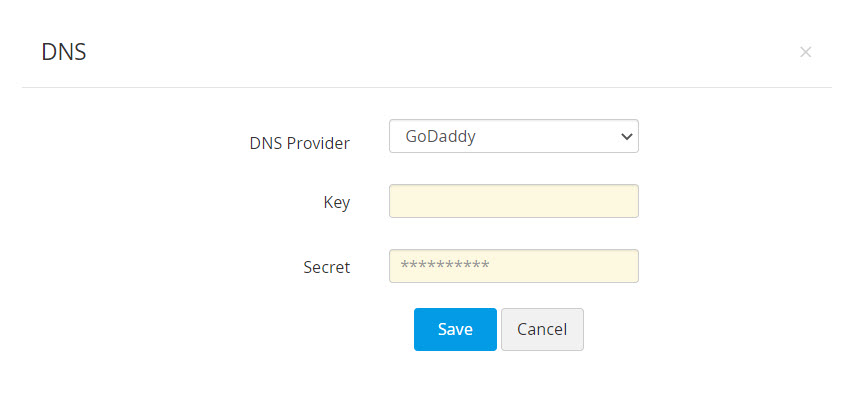

2.1.5 GoDaddy DNS

GoDaddy DNSをDNS認証に使用している場合は、下の手順にしたがって、DNSベースのドメインコントロール認証手続きをPAM360を使って自動化します。

GoDaddy API認証情報を取得する手順:

- GoDaddy開発者ポータルに移動し、[APIキー]タブに切り替えます。

- まだログインしていない場合は、GoDaddyアカウントにログインします。

- ログインすると、APIキーを作成および管理できるAPIキーページにリダイレクトされます。[新しいAPIを作成]キーをクリックします。

- お使いのアプリケーション名を入力し、環境タイプを本番と入力して、[次へ]をクリックします。

- APIキーとそのシークレットが生成されます。シークレットは再度表示されないため、コピーして安全な場所に保存してください。

次に、PAM360インターフェイスで、下の手順にしたがって、GoDaddy DNSをGlobalSign証明書リポジトリに追加します:

- [証明書] >> [GlobalSign]の順に移動し、もっとも右端の[管理]をクリックします。

- [DNS]タブに切り替えて、[追加]をクリックします。

- GoDaddyをDNSプロバイダードロップダウンメニューから選択します。

- キーと、以前GoDaddyポータルから生成したシークレットを入力します。[保存]をクリックします。

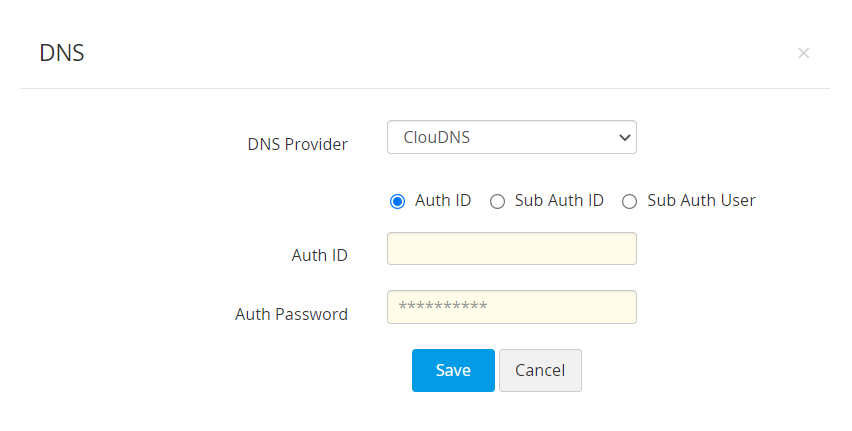

2.1.6 ClouDNS

DNS検証にClouDNSを使用している場合は、以下の手順に従って、PAM360を使用してDNSベースのドメイン制御検証手順を自動化します:

ClouDNS API認証情報を取得する手順:

- ClouDNSアカウントにログインし、Reseller APIに移動します。

- APIユーザーIDを既に作成している場合は、APIユーザーの下にあります。そうでない場合は、[APIの作成]をクリックして新しいAPIを生成します。

ClouDNS API認証IDの詳細については、ここをクリックしてください。

次に、PAM360インターフェイスで、下の手順にしたがって、ClouDNSをGlobalSign CAに追加します:

- [証明書] >> [GlobalSign]の順に移動し、もっとも右端の[管理]をクリックします。

- [DNS]タブに切り替えて、[追加]をクリックします。

- [DNSプロバイダー]ドロップダウンから[ClouDNS]を選択します。

- 次のいずれかのオプションを選択します:認証ID、サブ認証ID、サブ認証ユーザー。

- 選択したClouDNS認証IDとそれぞれの認証パスワードを入力し、[保存]をクリックします。

3.ドメイン制御の検証、証明書の発行および展開

証明機関が注文を受け取ったら、ドメイン制御検証(DCV)と呼ばれるプロセスを実行し、完了時に証明書を受け取るドメインの所有権を証明する必要があります。PAM360は、3つすべてのDCV方法をサポートしています:

- 電子メールベースのDCV

- ファイルまたはHTTPベースのDCV

- DNSベースのDCV

3.1 電子メールベースのドメイン制御の検証

- 電子メールベースのドメイン制御検証では、証明機関は、証明書オーダーの実行時に指定された承認者の電子メールIDに確認電子メールを送信します。

- このメールでは、ドメインコント役割の検証手順を完了するために実行する必要のある手順について説明します。

- 手順が完了した後、PAM360 Serverに移動し、GlobalSignタブに切り替えます。

- 注文を選択し、トップメニューから[確認]をクリックします。

- 認証の成功時、認証局は、PAM360のセキュアリポジトリに取り込まれ追加された証明書を発行します。証明書には、[証明書] >> [証明書]タブからアクセスできます。

- ここから、証明書を証明書ストアまたはIIS Server等の必要なエンドポイントサーバーにPAM360から直接展開できます。

証明書の展開の詳細については、こちらをクリックしてください。

3.2 ファイル/ HTTPベースのドメイン制御検証

- ファイル/HTTPベースのドメインコント役割検証を選択した場合、注文の作成時にチャレンジファイルが表示されます。

- ドメインサーバーに移動し、指定されたパスを作成して、そのパスにチャレンジファイルを展開します。

チャレンジファイルを展開するこのプロセス全体は、PAM360から自動化できます。これは、[管理]の下の[展開]タブでサーバーの詳細を構成することで実現できます。エンドサーバーがWindowsマシンの場合は、先に進む前に以下の手順を実行してください:

前提条件:

エンドサーバーがWindowsマシンの場合、Windows用Key Manager Plusエージェントを [証明書] >> [検出] >> [エージェント]からダウンロードおよびインストールし、下の手順に従います:

- コマンドプロンプトを開き、PAM360のインストールディレクトリに移動します。

- コマンド「AgentInstaller.exe start」を実行します。

- コマンドプロンプトを開き、PAM360のインストールディレクトリに移動します。

- コマンド「AgentInstaller.exe stop」を実行します。

Key Manager Plusエージェントをインストールするには、Windowsサービスとして起動します:

エージェントを停止してWindowsサービスをアンインストールするには:

ドメイン制御の検証を自動化するには、以下の手順に従います:

- [GlobalSign] >> [管理]に切り替えます。

- [展開]タブに移動し、[追加]をクリックします。

- 表示されるポップアップで、チャレンジタイプを'http-01'と入力し、ドメイン名を指定し、サーバータイプ(WindowsまたはLinux)を選択して、サーバー詳細を入力します。[保存]をクリックします。

- チャレンジファイルは、指定されたパスの対応するエンドサーバーに自動的に展開されます。

- チャレンジファイルを展開したら、PAM360 Serverに移動し、GlobalSignタブに切り替え、オーダーを選択して、トップメニューの[認証]をクリックします。

- ドメイン認証の成功時、認証局は、PAM360証明書リポジトリ([証明書] >> [証明書]).に取り込まれ、追加される証明書を発行します。

3.3 DNSベースのドメイン制御の検証

- DNSベースのドメイン制御検証を選択した場合、注文の作成時にDNSチャレンジ値とテキストレコードが表示されます。

- テキストレコードをコピーして、ドメインサーバーに手動で貼り付けます。

HTTPチャレンジと同様、チャレンジ認証プロセス全体はPAM360から自動化できます。これは、[管理]の下の[展開]タブでサーバーの詳細を構成することで実現できます。ドメイン制御の検証を自動化するには、次の手順に従います:

- [GlobalSign] >> [管理]に切り替えます。

- エンドサーバーがWindowsマシンの場合、Windows用PAM360エージェントを条件セクションに記載の手順を使って、ダウンロードおよびインストールします。

- [展開]タブに切り替えて、[追加]をクリックします。

- 開いたポップアップで、チャレンジタイプを'dns-01'と選択し、ドメイン名を指定し、DNSプロバイダー(Azure、Cloudflare、Amazon Route 53 DNS、RFC2136 DNS update、ClouDNS、およびGoDaddy DNS.)を選択して、サーバー詳細を入力します。

- [証明書の展開]オプションをオンにして、調達後に証明書をエンドサーバーに展開します。[保存]をクリックします。

- DNSチャレンジ値とテキストレコードは、対応するDNSサーバーに自動的に作成されます。

- チャレンジが完了したら、PAM360 Serverに移動し、GlobalSignタブに切り替え、オーダーを選択して、トップメニューの[認証]をクリックします。

- ドメイン認証の成功時、認証局は、PAM360証明書リポジトリにい取り込まれ、自動的に追加される証明書を発行します。[証明書] >> [証明書]タブから証明書にアクセスすることができます。

- ここから、証明書を、証明書ストアまたはIIS Server等の必要なエンドポイントサーバーに、PAM360から直接、展開できます。証明書の展開の詳細については、こちらをクリックしてください。

- DNSベースのドメインコントロール認証については、オーダーの実行時にDNSアカウントを[管理] >> [DNS]で構成していた場合、PAM360は、そのアカウントを使って、チャレンジ認証を自動化します。代わりに、[管理] >> [展開]でドメインとサーバーの詳細を既に構成している場合は、チャレンジの検証と、その後の証明書の展開が、その特定のドメインとサーバーに対してのみ実行されます。

- RFC2136 DNS更新の場合、グローバルDNS構成を選択した場合、ドメイン名自体がゾーン名として機能します(グローバルDNS構成は、すべてのゾーンに同じキーシークレットを使用している場合にのみ可能です)。一方、ドメインとエージェントのマッピングを選択した場合は、ドメインごとにゾーン名、キー名、キーシークレットを個別に指定する必要があります。

注記:

4.GlobalSign CAが発行したSSL証明書の管理

再発行を更新、要求またはPAM360からサードパーティ認証局に対して実行した証明書オーダーを削除できます。

4.1 証明書の更新

- [証明書] >> [GlobalSign]に移動します

- 必要な注文を選択し、トップメニューから[証明書の更新]をクリックします。

- 必要に応じて、ドメイン制御検証(DCV)手順を完了します。

- 検証が成功すると、証明書が発行され、[証明書] >> [証明書]タブで新しいバージョンが自動的に更新されます。

証明書の更新は、選択した証明書の有効期限の90日前にのみ許可されます。

4.2 証明書再発行の要求

- [証明書] >> [GlobalSign]の順に移動します。

- 必要なオーダーを選択し、トップメニューの[証明書を再発行]をクリックします。

- 証明書が再発行され、[証明書] >> [証明書]タブで再発行され、自動的に更新されます。

4.3 証明書要求の認証

- [証明書] >> [GlobalSign]に移動します。

- PAM360で保留中の証明書オーダーを選択し、トップメニューの[認証]をクリックします

- 選択した証明書がドメイン認証証明書の場合、PAM360はドメイン認証とURL認証をGlobalSignで実行し、認証が完了したら、証明書を発行します。発行された証明書は、PAM360のSSL証明書リポジトリに追加されます。

- 選択した証明書がドメイン認証証明書ではない場合、PAM360は証明書のステータスをGlobalSignからの取り込みます。

4.4 証明書要求の削除

- [証明書] >> [GlobalSign]に移動します

- 必要な証明書を選択し、[その他]トップメニューから[削除]をクリックします。

- 証明書要求がPAM360から削除されます。

注記:証明書要求が削除されると、PAM360のみから削除されます。オーダーがお使いのアカウントにGlobalSign Webサイトで開き、必要な場合、PAM360に、[GlobalSign] >> [その他] >> [既存のオーダーをインポート]でインポートできます。.