二要素認証(TFA)のセットアップ - Okta Verify

Okta Verify は、ユーザーが認証の 2 番目の要素として入力する必要がある 6 桁の数字を提供するソフトウェア ベースの認証トークンです。

スマートフォンまたはタブレット デバイスに Okta Verify アプリをインストールする必要があります。30秒ごとに変わる6桁の数字を生成します。このアプリを使うと、テキストメッセージを受け取るまで数秒を待つ必要がありません。

イベントの順序

- ユーザーは、PAM360 Webインターフェイスへのアクセスを試行します。

- PAM360は、Active DirectoryまたはLDAPあるいはローカルに(第一要素)ユーザーを認証します。

- PAM360は、Okta Verifyから第二要素認証情報を要求します。

- ユーザーは、Okta Verify アプリの GUI に表示される 6 桁のトークンを入力する必要があります。

- PAM360は、Webインターフェイスへのユーザーアクセスを許可します。

このドキュメントでは、次のトピックについて説明します:

- TFAのPAM360での構成

- 必要なユーザーに対する TFA の強制

- TFAがOkta Verify経由で有効なときPAM360 Webインターフェイスにどのように接続しますか?

- 3.1 前提条件

- 3.2 PAM360 Webインターフェイスへの接続

- トラブルシューティングのヒント

1.TFAのPAM360での構成

- [管理者] >> [認証] >> [二要素認証]の順に移動します。

- [Okta Verify] オプションを選択し、[保存] をクリックします。

- [確認] をクリックして、認証の 2 番目の要素として Okta Verify を適用します。

2.必要なユーザーに対する TFA の強制

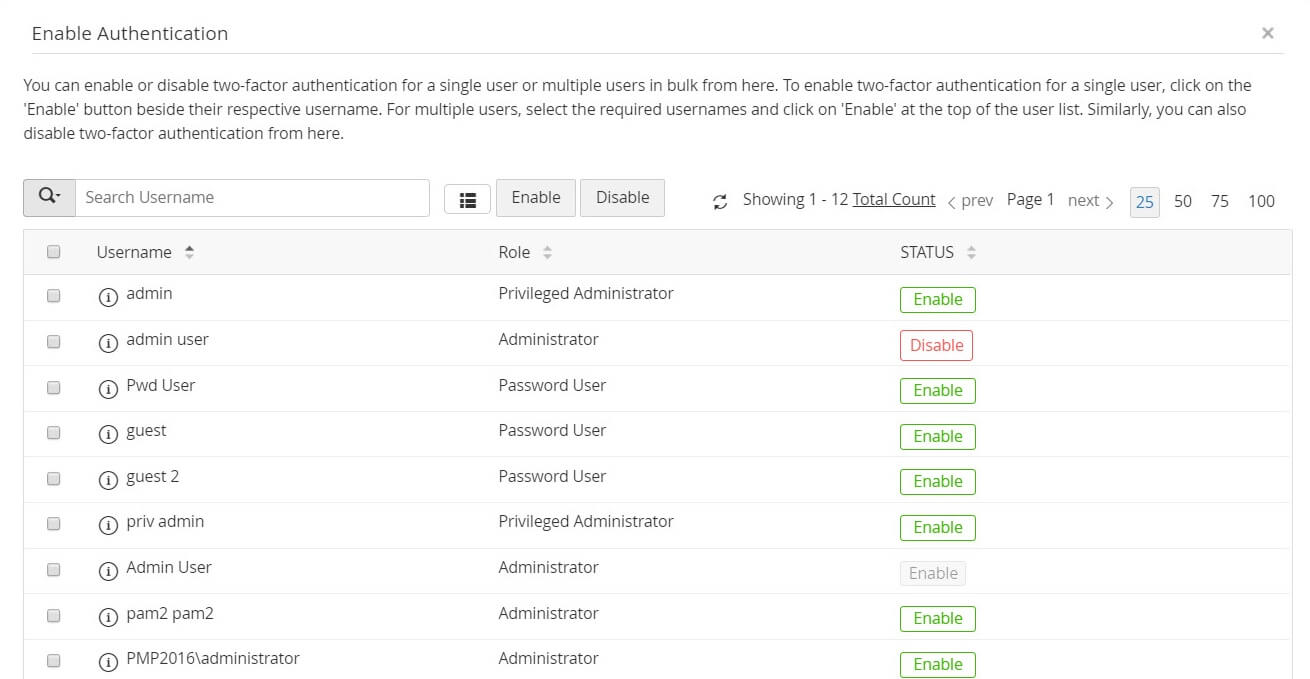

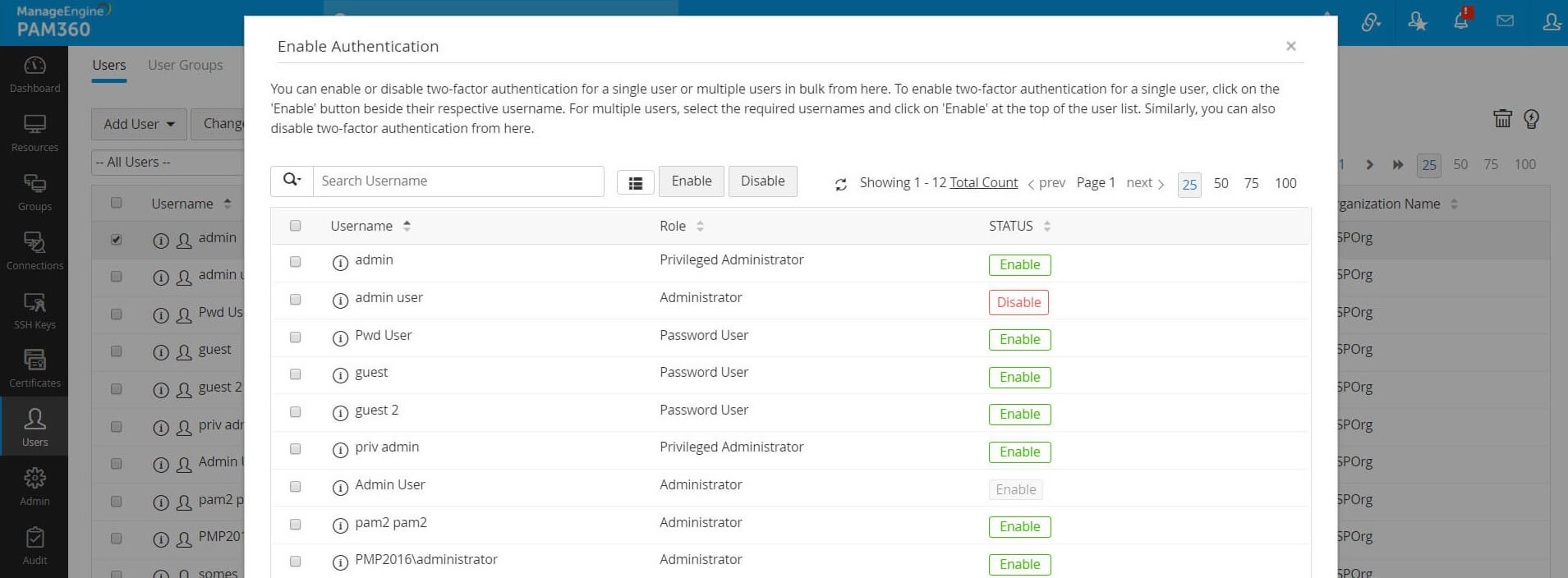

- 前の手順でOkta Verifyを認証の第二要素として確認したら、新しいウインドウでTFAを実行する対象ユーザーを選択するよう求められます。

- ここから、単一ユーザーまたは複数のユーザーに対して TFA を一括で有効または無効にできます。単一ユーザーにTFAを有効にするには、各ユーザー名の横の[有効化]ボタンをクリックします。複数ユーザーの場合は、必要なユーザー名を選択し、ユーザーリスト上部の[有効化]をクリックします。同様に、ここからTFAを無効化することもできます。

- ウインドウを閉じます。

- [ユーザー] >> [他の操作] >> [二要素認証]の順に移動して、ユーザーを後で選択することもできます。

- 開いたウインドウで、Okta TFAを実行する対象ユーザーを選択します。

3.TFAがOkta Verify経由で有効なときPAM360 Webインターフェイスに接続

3.1 前提条件

Okta Verify を認証の 2 番目の要素として使用するには、まずスマートフォンまたはタブレットにアプリをインストールする必要があります。

3.2 PAM360 Webインターフェースへの接続

TFAを有効にするユーザーは、2回正常に認証される必要があります。認証の第一レベルは、通常の認証、すなわち、ユーザーはPAM360のローカル認証か、AD/LDAP認証のいずれか有効になっている方で認証する必要があります。

- PAM360 Webインターフェイスを起動し、ユーザー名とパスワードを入力(ローカル認証またはAD/LDAP)して、[ログイン]をクリックします。

- Okta VerifyをPAM360アカウントと関連づけ:

- TFAをOkta Verify経由で有効にした後、初めてログインする場合、PAM360でアカウントと関連づけるように求められます。Okta Verifyアプリをお使いのモバイルデバイスまたはタブレットで起動した後、[アカウントを追加]または[+]ボタンをクリックします。

- ここで、PAM360 Webサイトに表示されたQRコードをスキャンするか、 [バーコードがありませんか?]ボタンをクリックして、アカウントを手動で作成できます。

- コードを手動でスキャンすることを選択した場合、GUIがアカウント名とセキュリティキーを入力する用にプロンプトで要求します。

- アカウント名をPAM360アカウントに– PAM360: アカウント名の形式で入力します(例.PAM360:john@abc.com)。

- 秘密鍵として英数字の文字列を指定し、[アカウントの追加]をクリックします。

- Okta Verify は、30 秒ごとに変更されるコードの生成を定期的に開始します。

- このコードを、認証の第二要素として、PAM360ログインページにあるテキストボックスに入力することができます。

4.トラブルシューティングのヒント

前述のとおり、Okta Verifyは、PAM360アカウントと関連づけられます。モバイルデバイス/タブレットを失くした、またはデバイスのOkta Verifyアプリを偶然削除した場合、トークンを取得してPAM360でログインできます。そのようなシナリオでは、PAM360rポグイン画面で、「Okta Verifyの使用に問題がありますか?」をクリックします。また、PAM360ユーザー名とPAM360と関連づけられたメールアドレスの入力を求められます。完了すると、Okta Verify を再度取得するための手順が表示されます。

高可用性を構成した場合:

TFAを有効化する、またはTFAタイプ(PhoneFactor、RSA SecurID、ワンタイムパスワード、RADIUS、またはDuo)および高可用性を構成した場合、PAM360セカンダリサーバーを一度再起動する必要があります。