SSH キーを使用した SSH ベースのデバイスへのリモート接続

PAM360では、SSHコマンドベースのリモートシステムへのリモート接続をPAM360 Webインターフェイスから直接、SSHキーで起動できます。この機能は、対応するユーザー アカウントのログイン認証情報を使用してリモート接続を開始する機能に追加されたものです。SSH キーを介してリモート接続を開始するには、SSH キーを必要なアカウントに関連づける必要があります。この文書では、これを実現する手順について説明します。

1.SSHキーのアカウントとの関連づけ

アカウントまたは SSH キーの作成時に使用できる、[パスワードの代わりにこのアカウントへのログインに秘密鍵を使用する]オプションを使用して、SSH キーを介したリモート接続を有効にすることができます。ただし、秘密鍵を介してリモート接続が機能するには、SSH キーを必要なアカウントに関連づける必要があります。秘密鍵によるログインを有効にする前に、キーをアカウントに関連づける方法は 4 つあります。

注記:

1.1つのSSHキーを[キー操作] >> [キーを関連づけ]オプションでベストプラクティスとして複数のユーザーアカウントに関連づけることは可能ですが、データ保護のため、アカウントごとに1つのSSHキーを関連づけることを推奨します。

2.ターゲットサーバーがジャンプサーバーからのみ到達できる場合にかぎり、「リモートキー関連づけに失敗した場合秘密鍵をローカルにマッピング」オプションを強く推奨します。

前提条件

手順に進む前に、Linux リソース タイプに対して秘密鍵 オプションが有効になっているかどうかを確認してください。そうでない場合は、次の手順に従ってオプションを有効にします:

- [管理者] >> [リソース構成] >> [リソースタイプ]の順に移動します。

- [Linux]リソースタイプの横にある編集アイコンをクリックします。

- [アカウント属性] で、[秘密鍵] オプションを有効にし、[保存] をクリックします。

1.1 新しいSSHキーの作成と既存のアカウントへの関連づけ

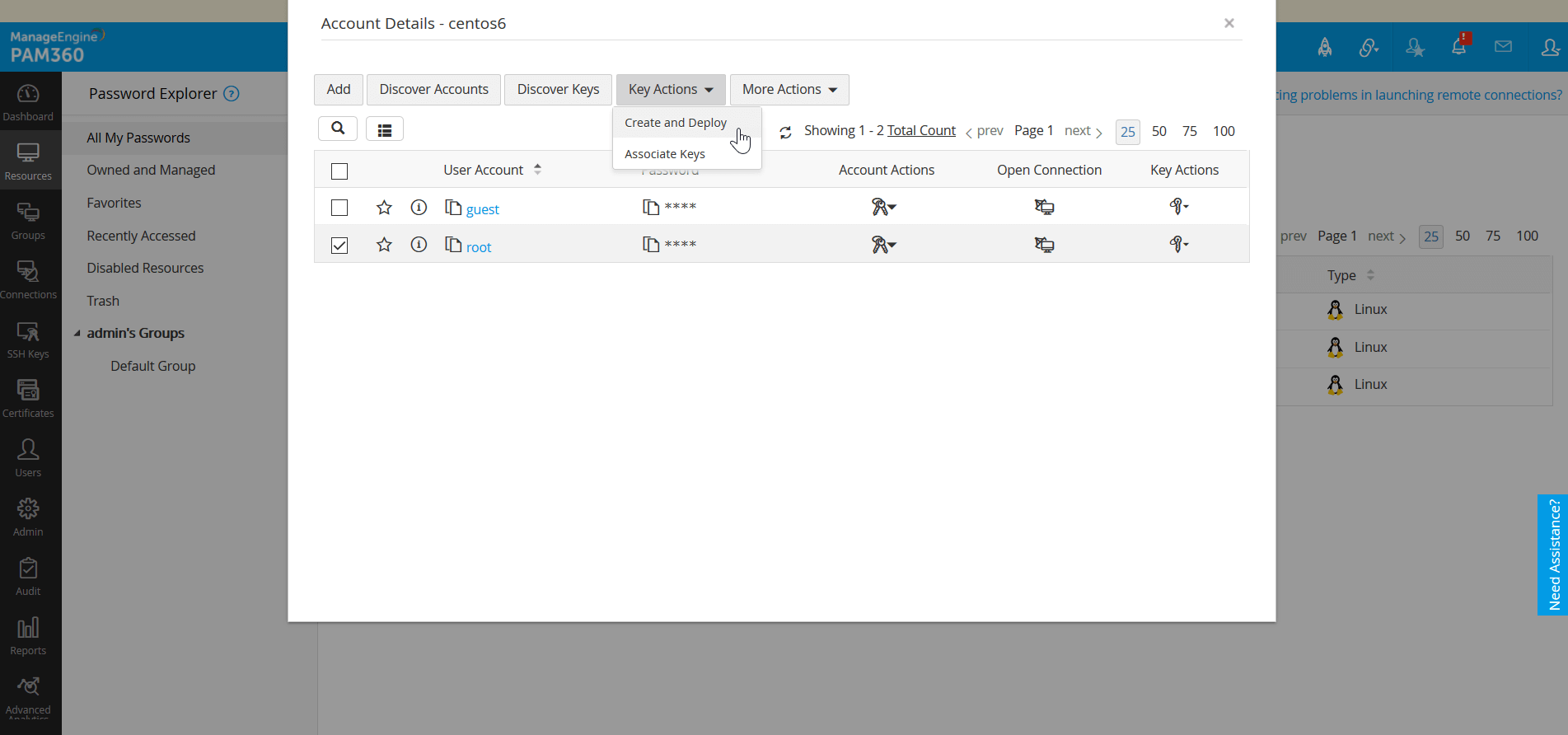

- [リソース]タブに移動し、必要なアカウントが追加されているリソースをクリックします。

- 必要なアカウントを選択し、上部の[主要なアクション]ドロップダウンから[作成およびデプロイ]をクリックします。

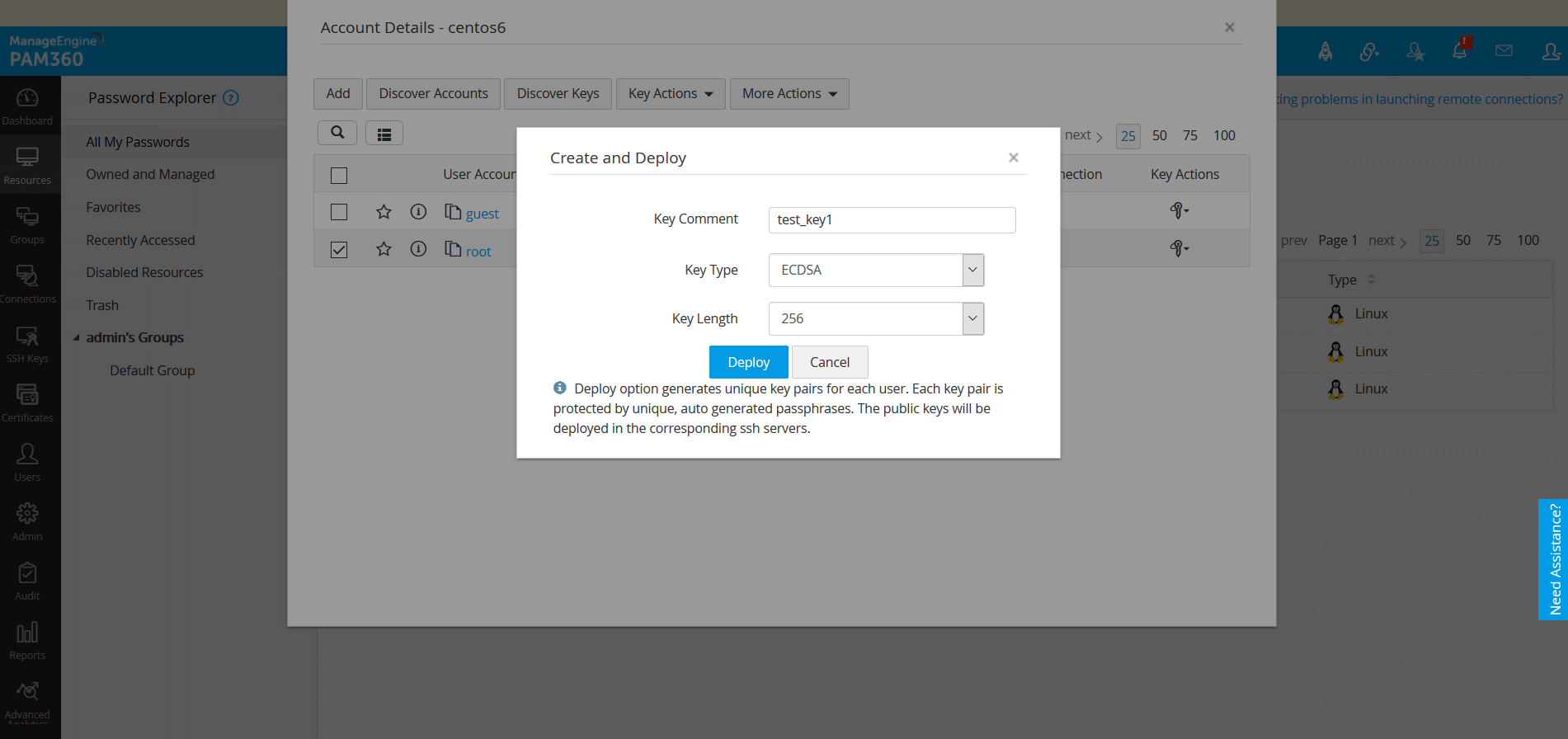

- 表示されるポップアップ フォームに、キーのコメント、キーの種類、キーの長さなどの詳細を入力します。[デプロイ]をクリックして変更を保存します。新しく作成されたキーは、選択したアカウントに関連づけられます。

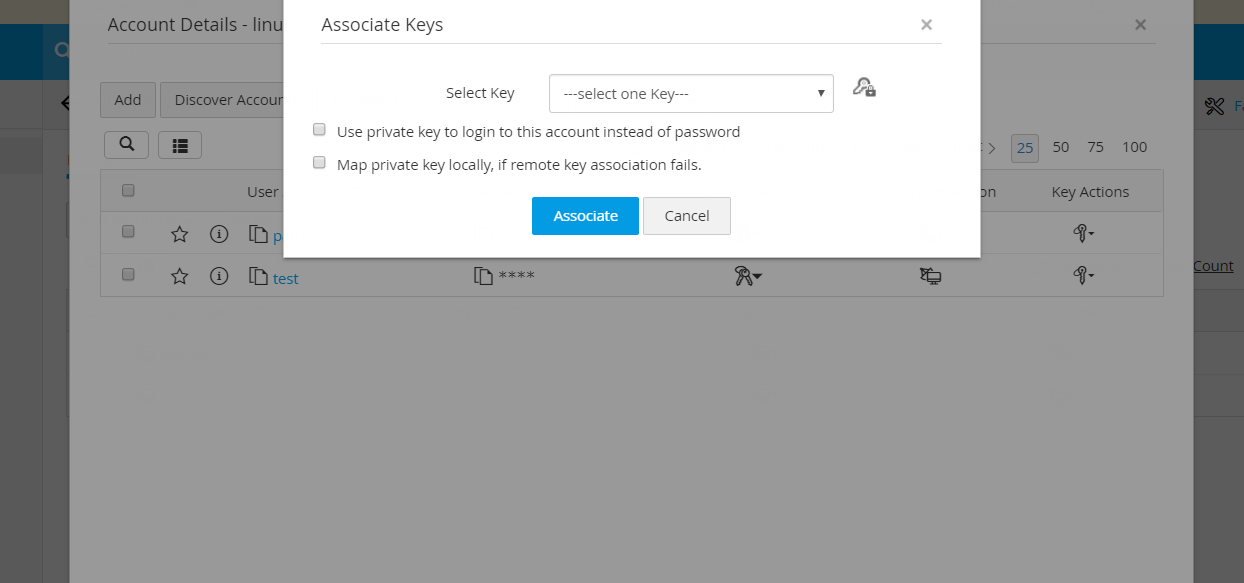

- 既存のキーを既存のアカウントに関連づけるには、必要なアカウントを選択し、[キー アクション] >> [キーの関連づけ] に移動してキーを選択します。

- [パスワードの代わりに秘密鍵を使用してこのアカウントにログインする] チェックボックスを選択し、アカウントの認証情報の代わりに SSH キーを使用してリモート接続を承認することができます。

- [リモート キーの関連づけが失敗した場合、プライベート キーをローカルにマップする] チェックボックスを選択すると、ターゲット システムにアクセスできない場合でも、SSH キーをユーザー アカウントに強制的にマップできます。(注記:2を参照)

- [関連づけ]をクリックして変更を保存します。

注記:[SSH キー]タブからキーを作成し、それをアカウントに関連づける方法については、ここをクリックしてください。

1.2 既存のキーを新しいアカウントに関連づけ

お使いの環境でアクティブ化したSSHキータブがない場合でも、キー生成ツールで作成した既存のSSHキーはまだ、PAM4360にインポートできます。新しいアカウントを作成し、既存のキーをそれに追加します。以下の手順に従ってください:

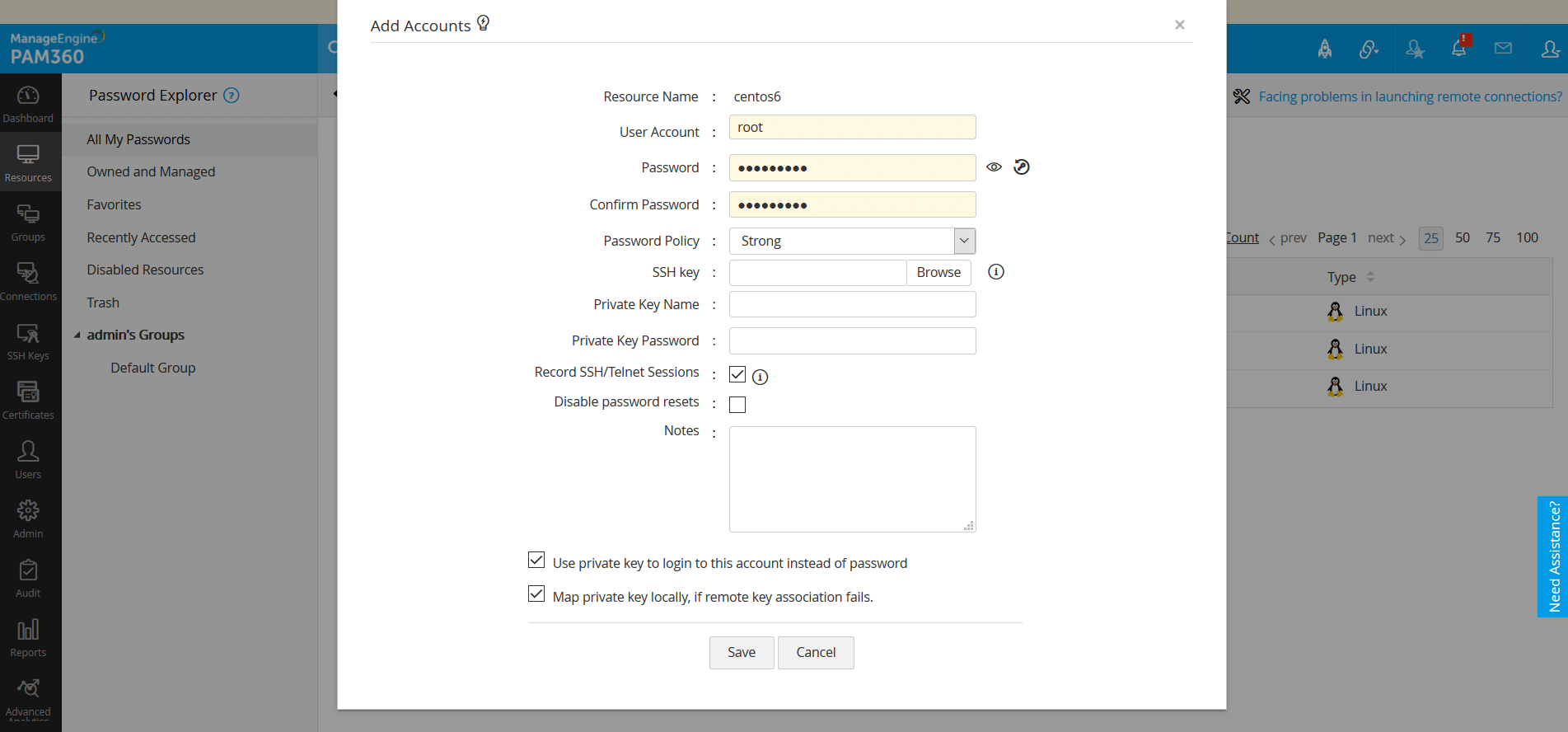

- 新しいアカウントを作成するには、次の手順に従ってください。このプロセスで、[パスワードの代わりに秘密鍵を使用してこのアカウントにログインする]チェックボックスを選択して、アカウントの認証情報の代わりに SSH キーを使用したリモート接続を承認します。

- 「リモートキー関連づけが失敗した場合秘密鍵をローカルにマッピング」(下のスクリーンショットに表示)チェックボックスを選択すると、ターゲットシステムに到達できない場合でも、SSHキーをユーザーアカウントに強制的にマッピングできます。(注記:2を参照)

- 保存をクリックして、アカウントを追加します。

メモ:仕様により、秘密鍵オプションが有効になっている場合でも、ユーザー アカウント名とパスワードのフィールドを空のままにすることはできません。ただし、[パスワード] フィールドの横にあるランダム パスワード ジェネレーターを使用して、アカウントのダミー パスワードを作成できます。

1.3 既存のキーと既存のアカウントの関連づけ

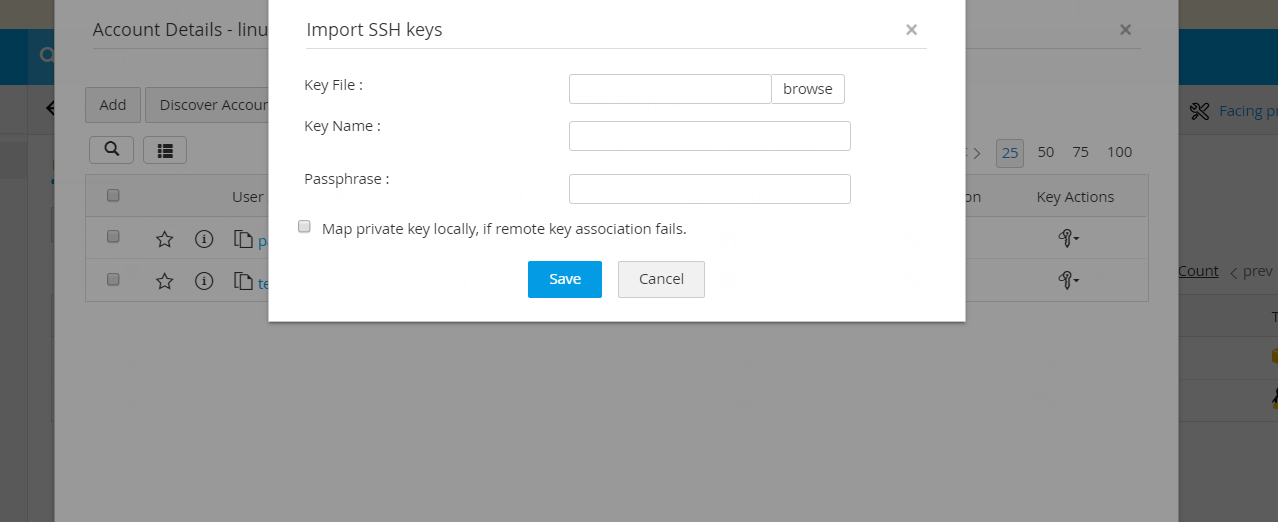

[SSH キーのインポート] オプションを使用して、既存のキーを既存のアカウントに追加することもできます。以下の手順に従ってください:

- [リソース]タブに移動し、リソース名をクリックします。[アカウントの詳細] ポップアップ ウィンドウで、必要なアカウントを選択します。

- [キーアクション]>>[SSHキーのインポート]の順に移動します。キー名とパスフレーズの詳細とともに、キーを参照して追加するように求められます。

- [リモート キーの関連付けが失敗した場合、プライベート キーをローカルにマップする] チェックボックスを選択すると、ターゲット システムにアクセスできない場合でも、SSH キーをユーザー アカウントに強制的にマップできます。(注記:2を参照)

- [保存]をクリックして、SSHキーをPAM360にインポートします。

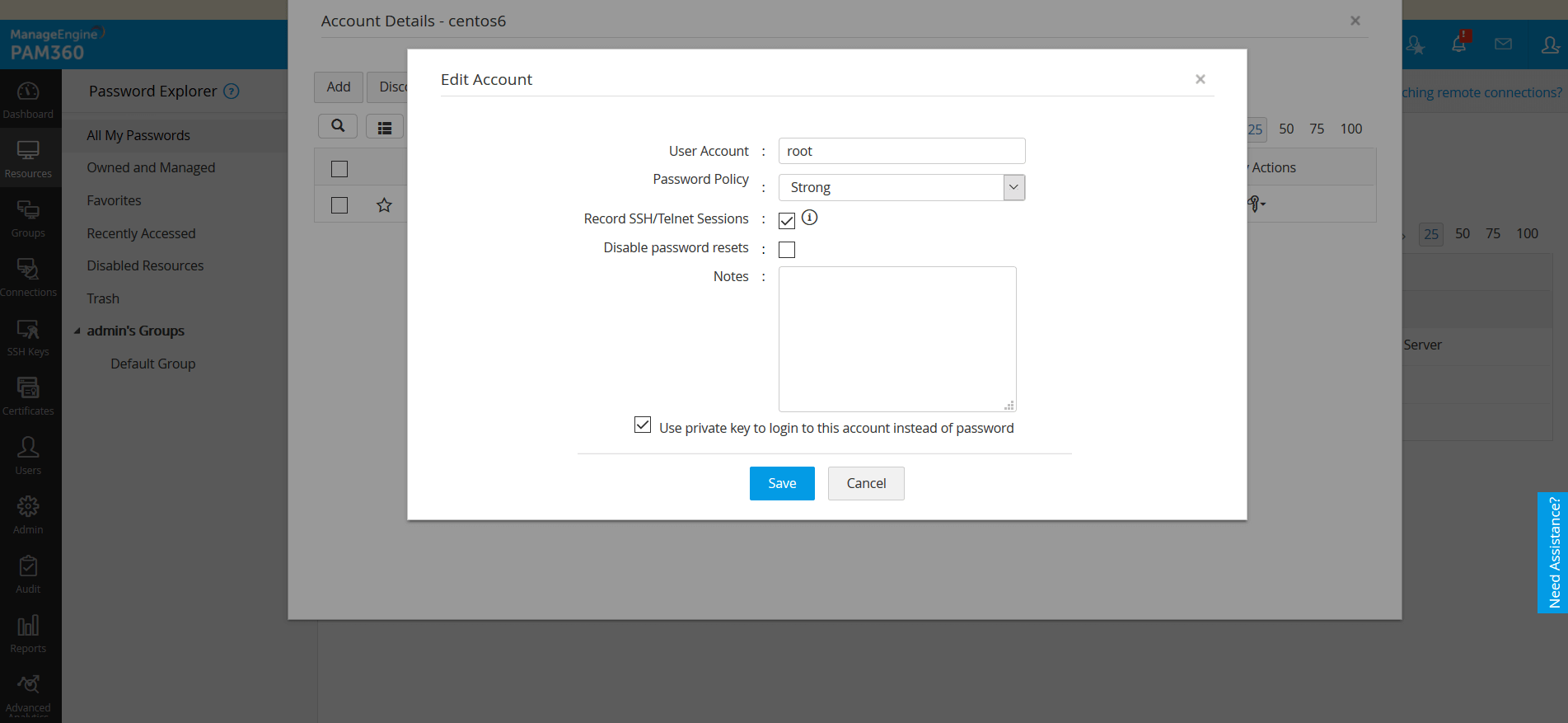

1.4 既存のアカウントの秘密鍵ログインオプションの有効化

アカウントの作成またはキーの関連づけ中に秘密鍵を使用したリモート ログイン オプションが有効になっていない場合は、アカウントの詳細を編集することで同じように有効にすることができます。

既存のアカウントを編集するには、次の手順に従います。このプロセスで、[パスワードの代わりに秘密鍵を使用してこのアカウントにログインする] チェックボックスを選択し (以下のスクリーンショットを参照)、アカウントの認証情報の代わりに SSH キーを使用したリモート接続を承認します。

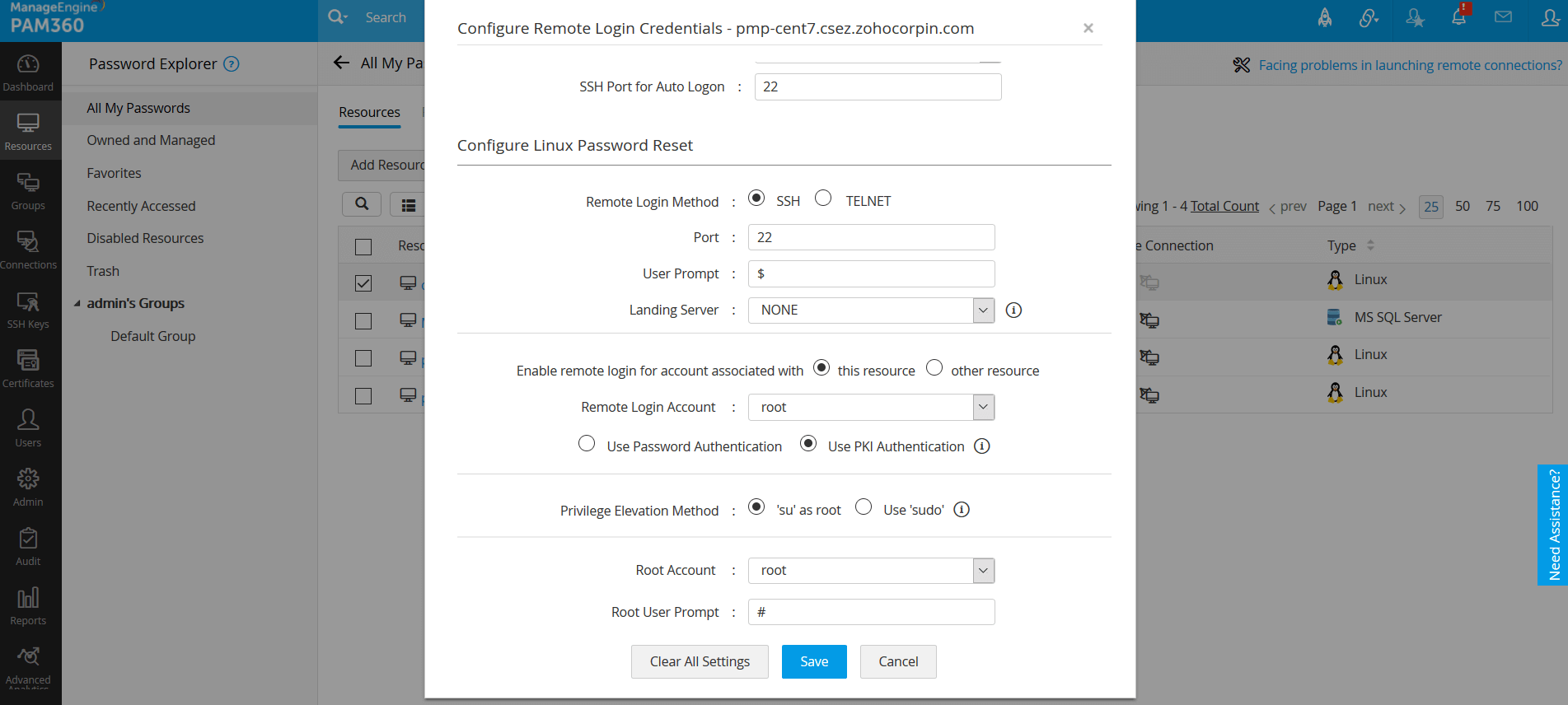

2.リモートパスワードリセットに対する PKI 認証オプションの有効化

注記:この手順は、特定のアカウントを使用してリモート パスワード リセットを実行する場合にのみ必要です。SSH キーを使用して SSH 接続を開始するだけの場合、PKI 認証を有効にする必要はありません。

PKI 認証オプションを使用して、SSH キーを使用してリモート接続を開始するアカウントを通じてリモート パスワード リセットを実行します。このオプションを有効にするには:

- [リソース] タブに移動し、必要なリソースの横にある [リソース アクション] >> [リモート パスワード リセットの構成] をクリックします。

- [Linux パスワード リセットの構成] で、秘密鍵 オプションが有効になっているアカウントをリモート ログイン アカウントとして選択します。

- ここで、[PKI認証を使用]を選択し、[保存]をクリックします。