接続操作と構成

前のドキュメントで説明したように、接続タブでは、あなたが所有および/またはあなたに共有するすべてのリソースおよびそこに属するアカウントを包括的に表示できます。本書では、各種の操作、接続で実行できる可能な構成のすべてについて学びます。

各種の接続操作および構成の詳細については、下の各リンクをクリックしてください:

- 3.1 各種リソースペインシナリオ

- 3.2 セキュアリモートセッションの起動

- 3.3 リモートマシンにあるファイルでの作業

- 3.4 コントロールされたアクセスを使ったアカウントのパスワードの要求

- 3.5 RemoteAppsへのアクセス

- 3.6 アカウントへの接続設定の構成

- 3.7 リモートセッションでのゲートウェイ設定の構成

- 3.8 SSHコマンドコントロールの構成(フィルタリング)

3.1 各種リソースペインシナリオ

リソースペインから選択するリソースのタイプにあわせて、アカウントペインのビューが変更されます。以下のシナリオを考えます:

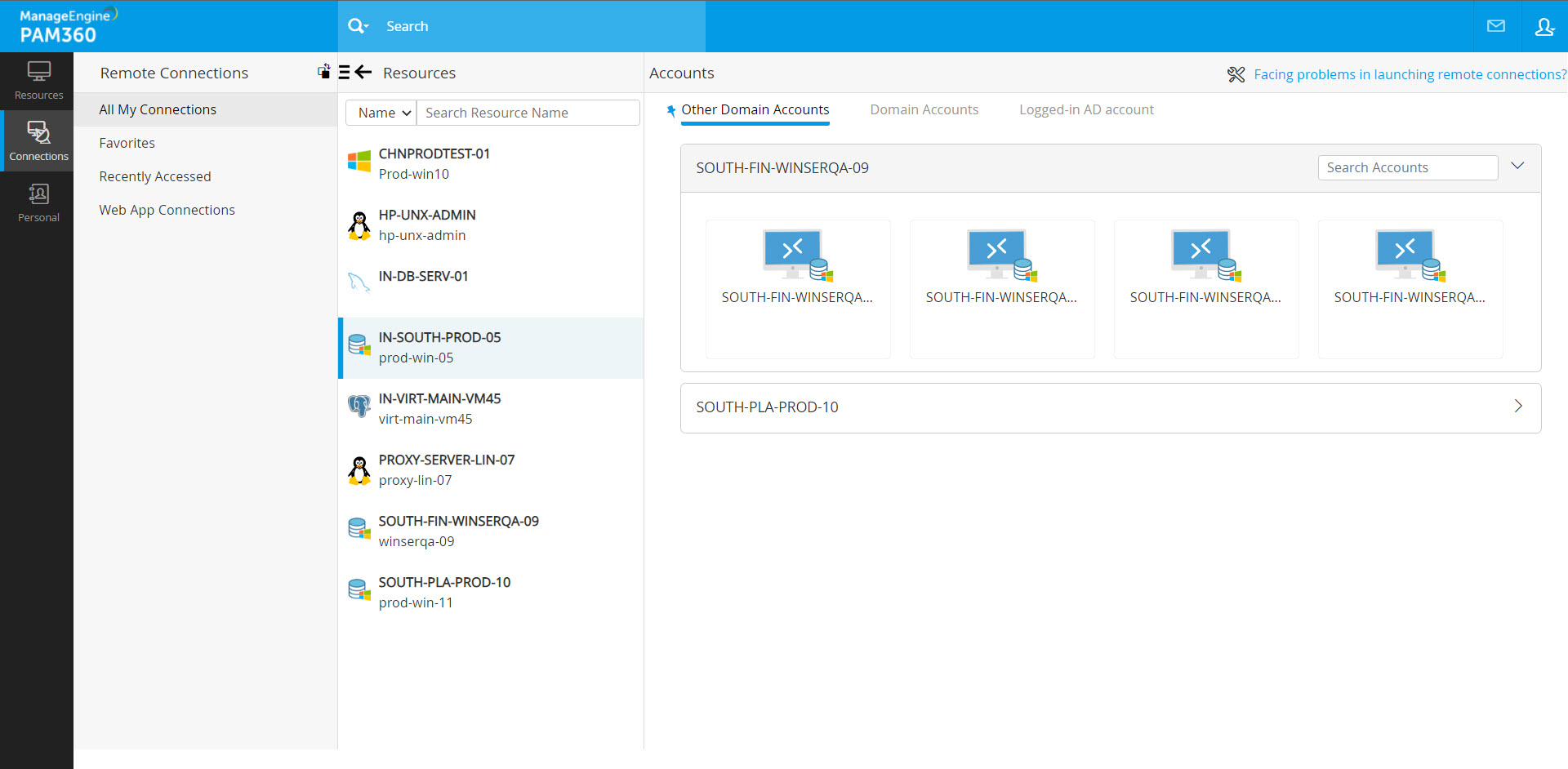

シナリオ1:CHNPRODTEST-01という名前のWindows Domainリソースをリソースペインで選択したとします。

この場合、アカウントペインには、2つの列が表示されます:

- ドメインアカウント- CHNPRODTEST-01に属するドメインアカウントが、すべての利用可能なログオンオプションとわせて、ここに一覧表示されます。検索バーを使って、キーワードでアカウントを検索できます。

- 他のドメインアカウント - あなたに利用可能な他のWindows Domainアカウントに属するドメインアカウントが、利用可能なログオンオプションとあわせて、この列に一覧表示されます。

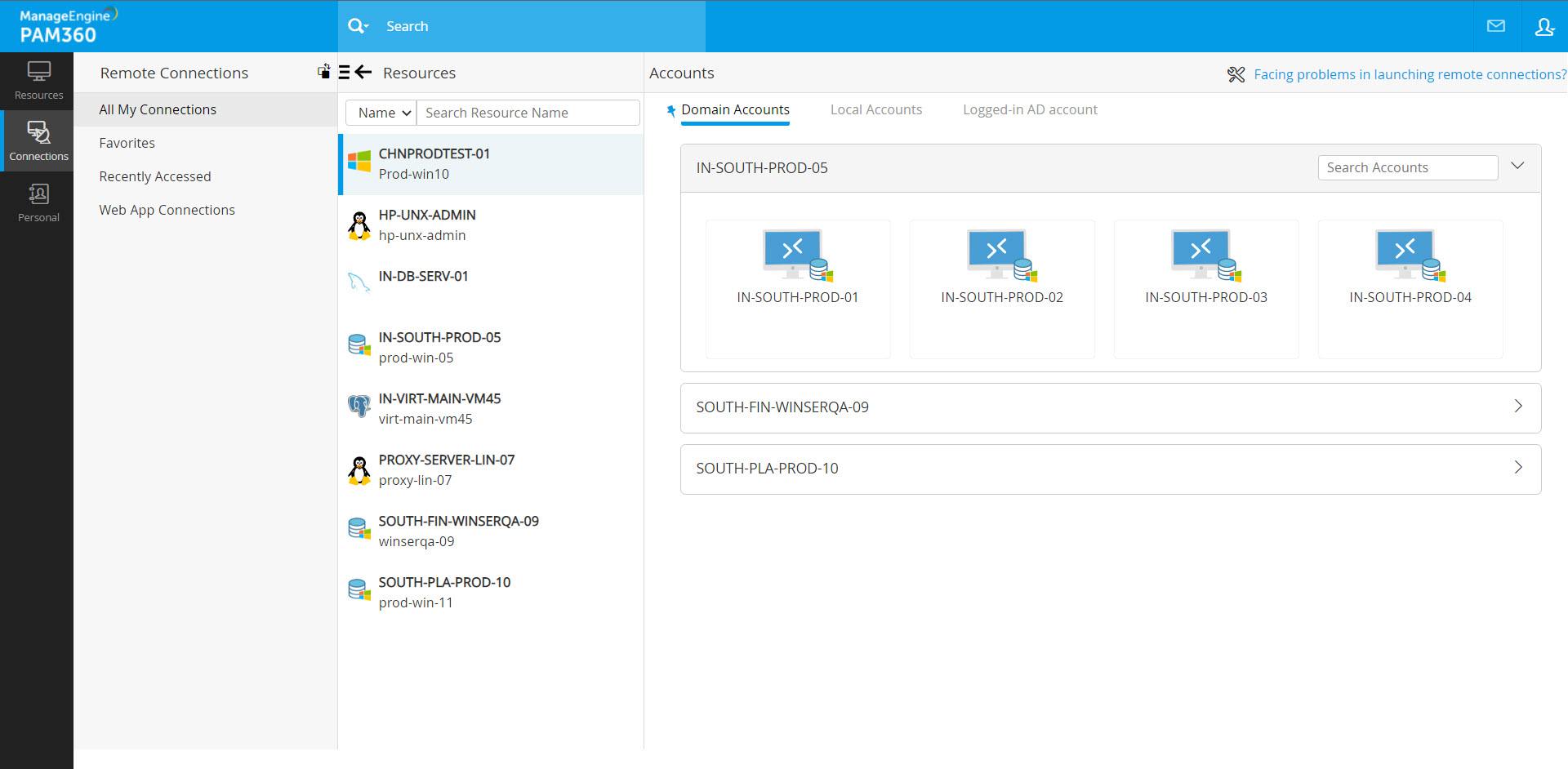

シナリオ 2: リソースペインで、WindowsまたはLinuxリソースとしてWindows Domainリソース選択したとします。

この場合、アカウントペインには、2つの列が表示されます:

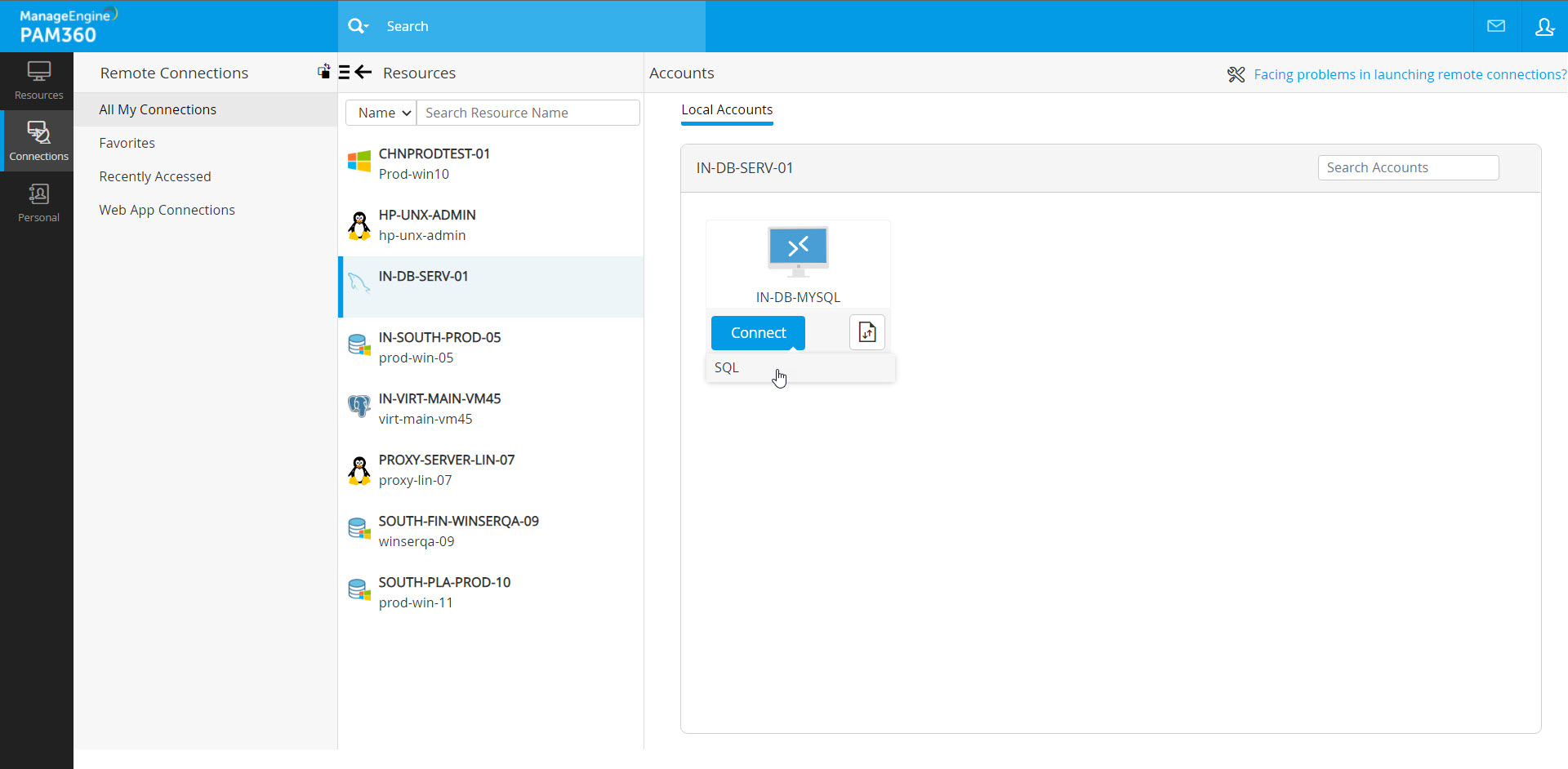

- ローカルアカウント - 選択したリソースに属するローカルアカウントが、すべての利用可能なログオンオプションとあわせて、ここに一覧表示されます。

- ドメインアカウント - あなたに利用可能な他のWindows Domainアカウントに属するドメインアカウントが、利用可能なログオンオプションとあわせて、この列に一覧表示されます。

注記:

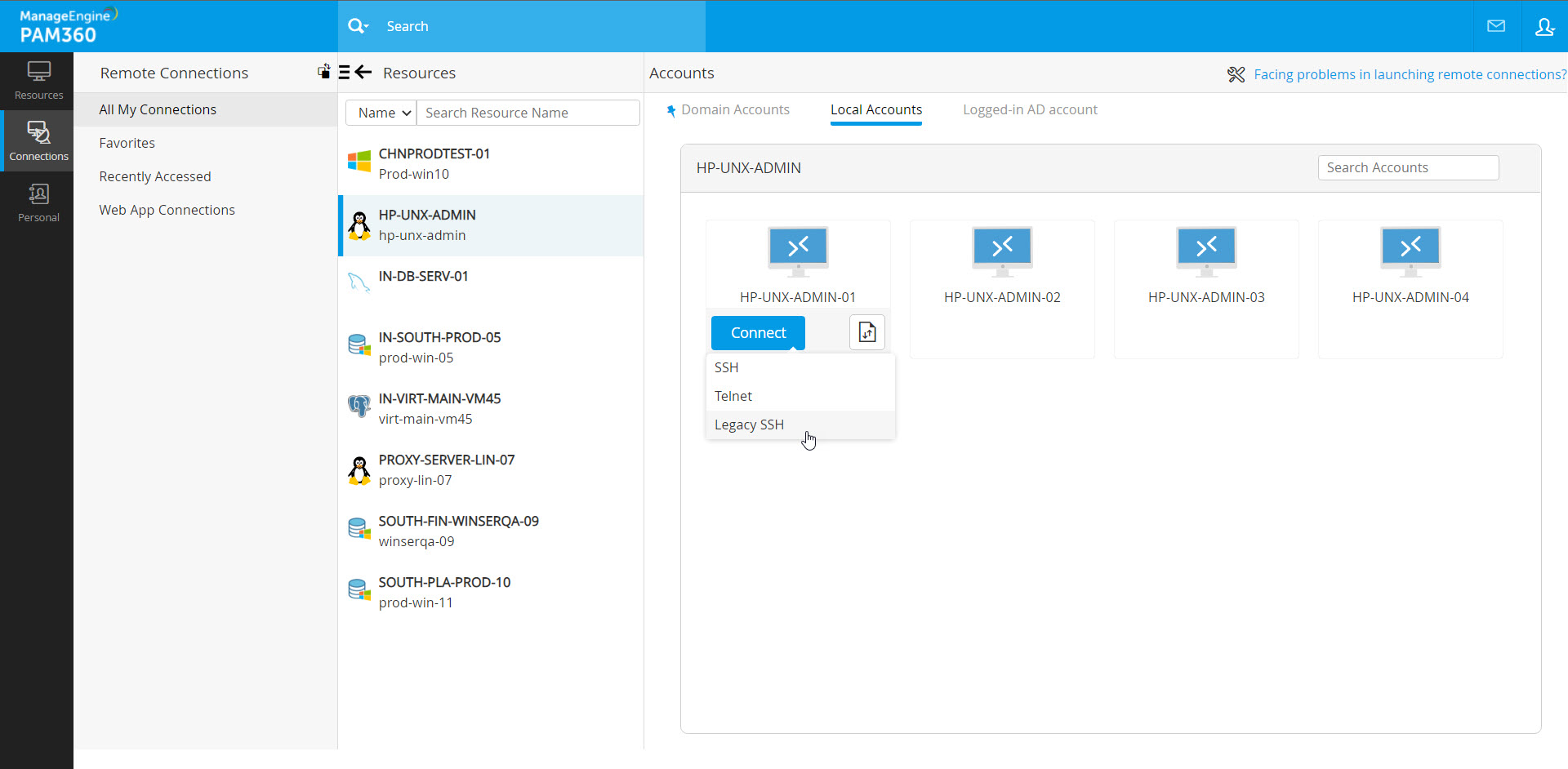

SSHプロトコルとは別に、Telnet、レガシーSSH、および他の自動ログオンヘルパーが、SSHコマンドコントロール(フィルタリング)で適用したアカウントで無効になります。

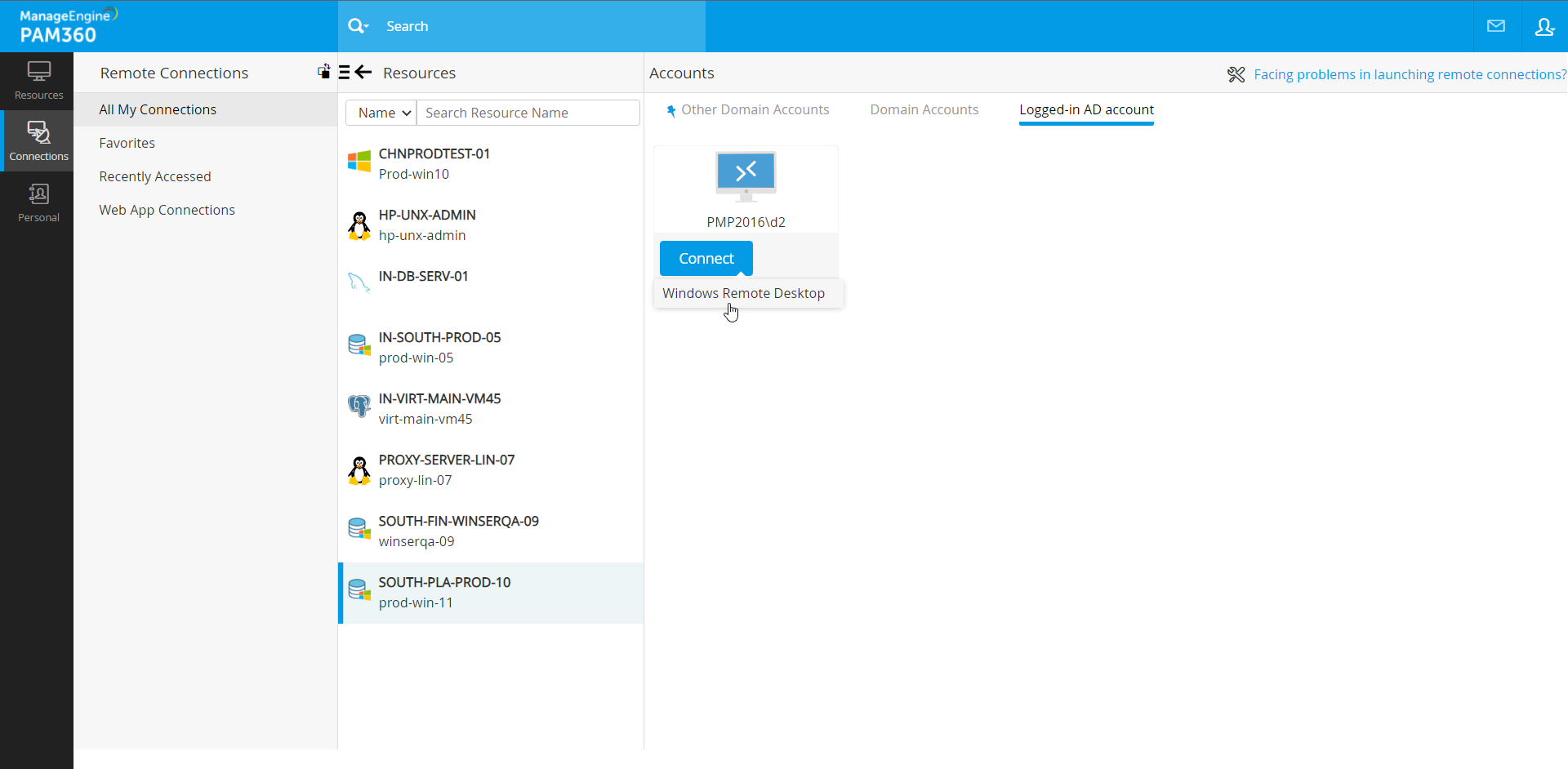

シナリオ 3: PAM360にActive Directory (AD)、Azure AD、またはLDAP認証情報でログインしたとします。

ここには、シナリオ1と2のリソースの選択にあわせて 2つのタブが表示されます 。それ以外に、アカウントには、以下のタブも3つ目のタブとして表示されます:

ログインしたAD/Azure AD/LDAPアカウント - 現在ログインに使っているAD/Azure AD/LDAPアカウントがここに表示されます。このアカウントを使って、他のリソースにログインできます。これについての詳細は、ここをクリックしてください。

メモ:ログインしたAD/Azure AD/LDAP Accountアカウントで利用できるログオンオプションは、WindowsではWindowsリモートデスクトップ、SSH for LinuxシステムではSSHです。

シナリオ 4:

PostgreSQL、MySQL、およびOracle DB Server等の特定リソースタイプの場合、ドメインアカウントとAD/Azure AD/LDAPアカウントの両方とも表示されません。それらのタイプの場合、アカウントには、ローカルアカウントタブのみが表示されます。

メモ:アカウントペインでは、クイックアクセスおよび参照のため、個別タブをピン留めすることができます。例えば、ローカルアカウントタブをリソース選択時にピン留めする場合、そのリソースのローカルアカウントが先に表示されます。この操作はユーザー別のため、同じインストールにアクセスする他のユーザーには影響しません。

3.2 セキュアリモートセッションの起動

PAM360では、RDP、SSH、VNCおよびSQLシステムにHTML-5対応ブラウザから特権リモートセッションを確立できます。PAM360は、Remote Desktop Protocol (RDP)、SSH File Transfer Protocol (SFTP)、Secure Copy Protocol (SCP)、File Transfer Protocol (FTP)等、セキュアプロトコルを使って、リモートセッションやファイル転送操作を実行します。特権リモートセッションはPAM360 Serverからトンネリングするため、セキュアチャンネルを作成して、サードパーティによる妨害からリモート接続を保護します。リモート接続の確立に必要なパスワードは、PAM360に安全に保存されます。リソースにパスワードアクセスコントロールを自国するプロビジョンもあります。これらの安全対策では、 PAM360から実行されるPAM360リポジトリとリモートセッションに保存されるデータが常に安全になるようにします。セキュアリモートセッションの起動以外に、再生を記録し、,PAM360で起動したリモートセッションをアーカイブ格納できます。アーカイブ格納したファイルは、組織のフォレンジック監査およびコンプライアンス要件をサポートします。

リソースにリモートセッションを起動するには、下て淳従ってください:

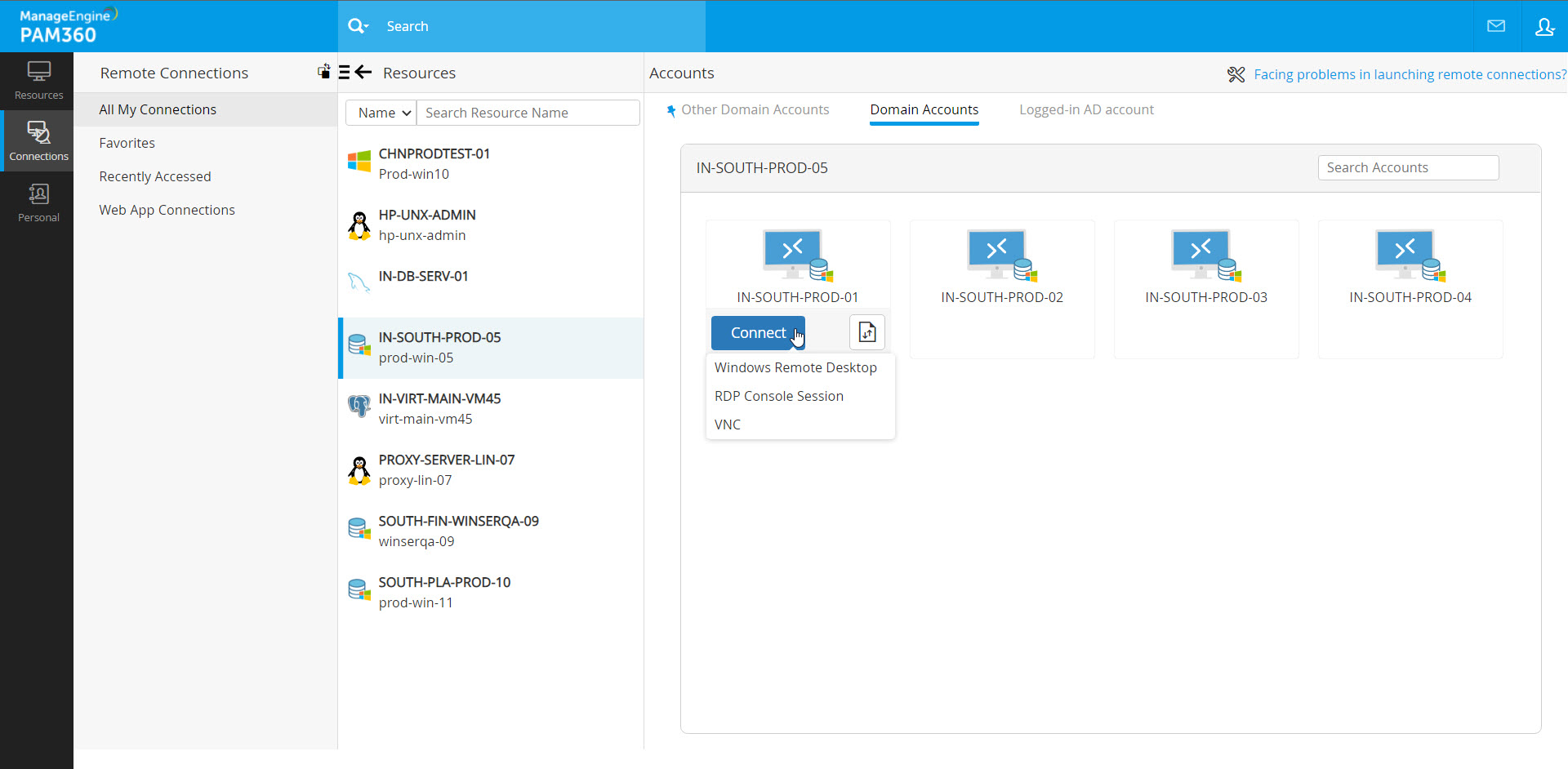

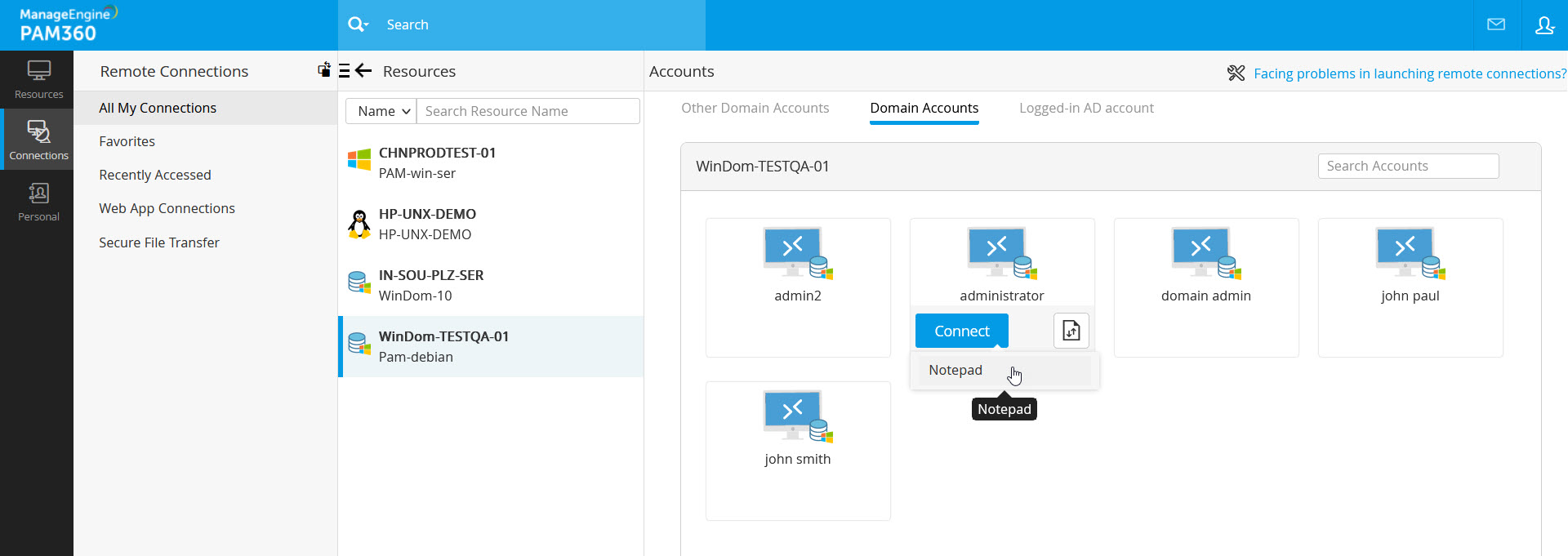

- 接続タブに移動し、リソースペインで必要なリソース名をクリックします。

- Windows ドメインリソースを選択した場合、選択したドメインリソースのすべてのローカルアカウントと、他のWindows.ドメインリソースのアカウントが個別タブの右に表示されます。必要なアカウントのサムネイルにマウスを当て、[接続]をクリックします。リソースタイプによって、ポップアップメニューに複数のログオンオプションが表示されます。例えば:Windowsリソースを選択した場合、ローカルアカウントに以下のオプションが表示されます:Windowsリモートデスクトップ、RDPコンソールセッション、およびVNC。および、ドメインアカウント用のこれらのログインオプション:WindowsリモートデスクトップおよびRDPコンソールセッション。

- 起動するリモートセッションのタイプをクリックします。これで、新しいタブが開き、PAM360がリポジトリに保存されているパスワードを使って接続を認証したら、リモートセッションが開始されます。

特権リモートセッションがアクティブなとき、通知パネル、パスワードダッシュボード、および,[監査] >> [アクティブ特権セッション]で、詳細を表示できます。すべてのリモート接続は、記録およびアーカイブ格納できます。詳細なセッション記録については、ここをクリックしてください。

3.2.i SAD、Azure ADとLDAPを使って自動ログオンをシングルクリック

PAM360で、ユーザーは、あなたが所有するか、またはあなたと共有するドメインアカウントを使って、ターゲットリソースと直接RDP接続を起動できます。ユーザーは、必要なドメイン アカウントを選択することも、現在ログインしている AD/Azure AD/LDAP アカウントを使用して、目的のリソースに接続することもできます。

リソースタイプの選択済セットについては、PAM360で、AD/Azure AD/LDAP認証情報を使ってあなたが共有または所有する、現在ログインしているリソースにログインできます。PAM360にAD/Azure AD/LDAP認証情報を使ってログインした場合、ログインしたAD/Azure AD/LDAPアカウントの名前で個別の列として、接続タブに詳細が表示されます。例えば、このオプションは、PostgreSQLやMySQL等のドメインアカウントログインをサポートしていないリソースタイプには利用できません。

このスペースから、マウスを当てると表示される自動ログインオプションを使って、シングルクリックで必要なリソースにログインできます。

- 接続タブから、リソースペインで、必要なリソースをクリックします。これで、リソースおよび他の利用可能なドメインアカウントに属するローカルアカウントがすべて、アカウントペインで表示されます。

- ここで、ドメインアカウントを使ってリソースにログインするには、使用するドメイン赤君とにマウスを当て、[接続]をクリックします。PAM360は、あなたが選択したドメインアカウントを使って、選択したリソースに対する接続を認証します。

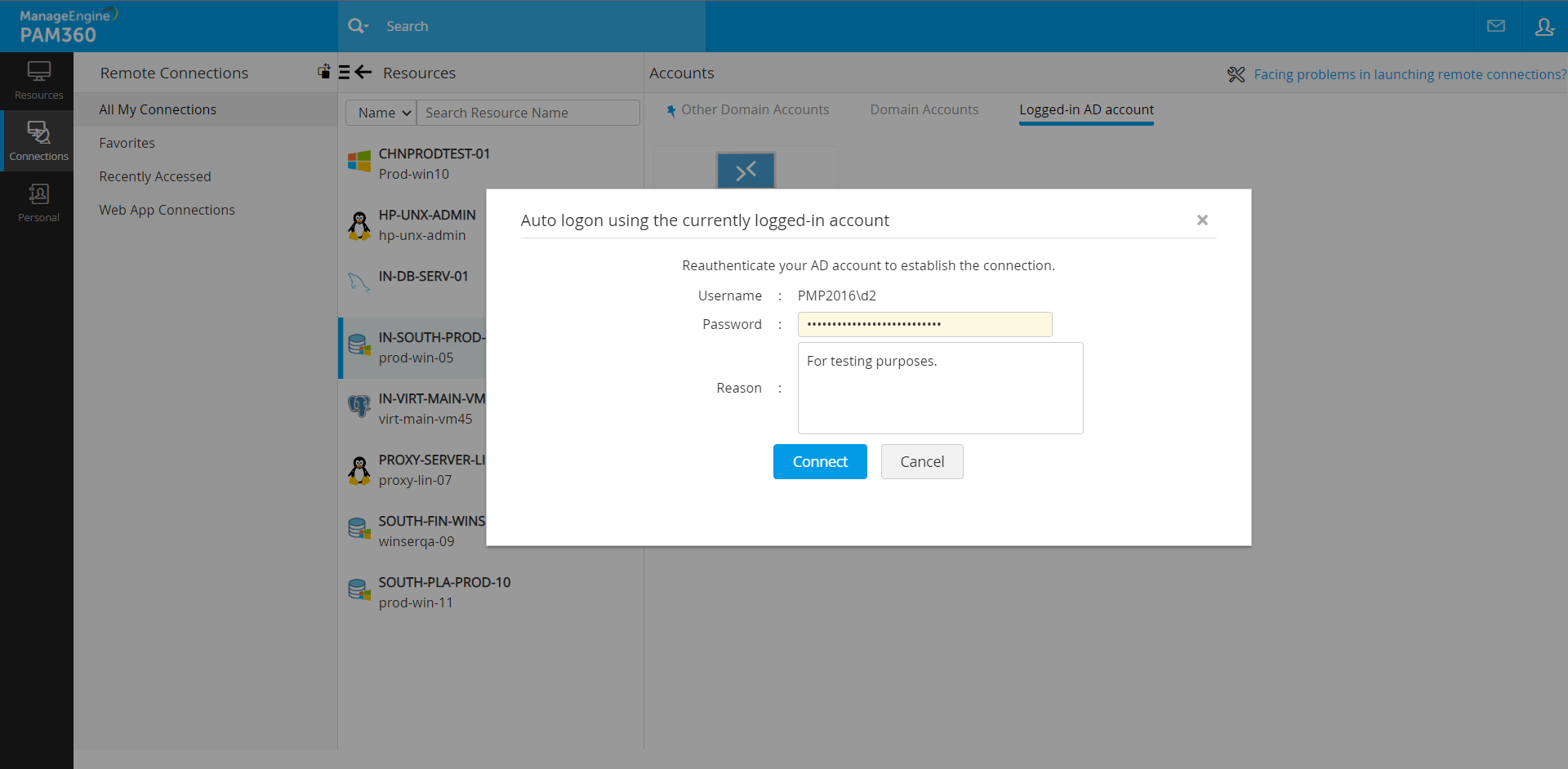

- また、現在ログインしたAD/Azure AD/LDAP認証情報を使って、リソースにログインできます(シナリオ3で説明)。この実行には、必要なリソースを左ペインから選択し、右のログインしたAD/Azure AD/LDAPアカウントタブに切り替えます。

- ここで、[接続]アイコンにマウスを当て、[接続]をクリックします。WindowsリモートデスクトップをWindowsリソースのログオンオプション、SSHをLinuxベースリソースとして表示します。

- 接続を再認証するには、ポップアップが表示されたら、AD/Azure AD/LDAPパスワードを入力してください。[接続]をクリックして、リモート接続を開きます。

- 接続の確立(必須)の理由を入力して、[接続]をクリックします。

- これで、そのリソースとの接続が正常に確立されています。

Active Directory、 Azure ADまたはLDAP認証のPAM360で有効化について詳細をクリックして確認します。

3.3 リモートマシンにあるファイルでの作業

PAM360では、SSH File Transfer Protocol(SFTP)を使って、2つのシステム間でファイルを転送できます。この機能を使用するには、SFTPサーバーをターゲットリモートシステムにインストールする必要があります。双方向ファイル転送とは別に、PAM360では、リモートセッションなしd、えユーザーマシンと、ユーザーが確立したリモート接続との間でファイルをアップロードおよびダウンロードできます。このアップロードとダウンロードメカニズムは、Secure Copy Protocol(SCP)により可能になります。アップロードとダウンロードメカニズムでは、ファイルサイズに6 GBの上限があります。

SFTPベースのファイル転送をPAM360で実行する方法についての詳細は、ここをクリックしてください。

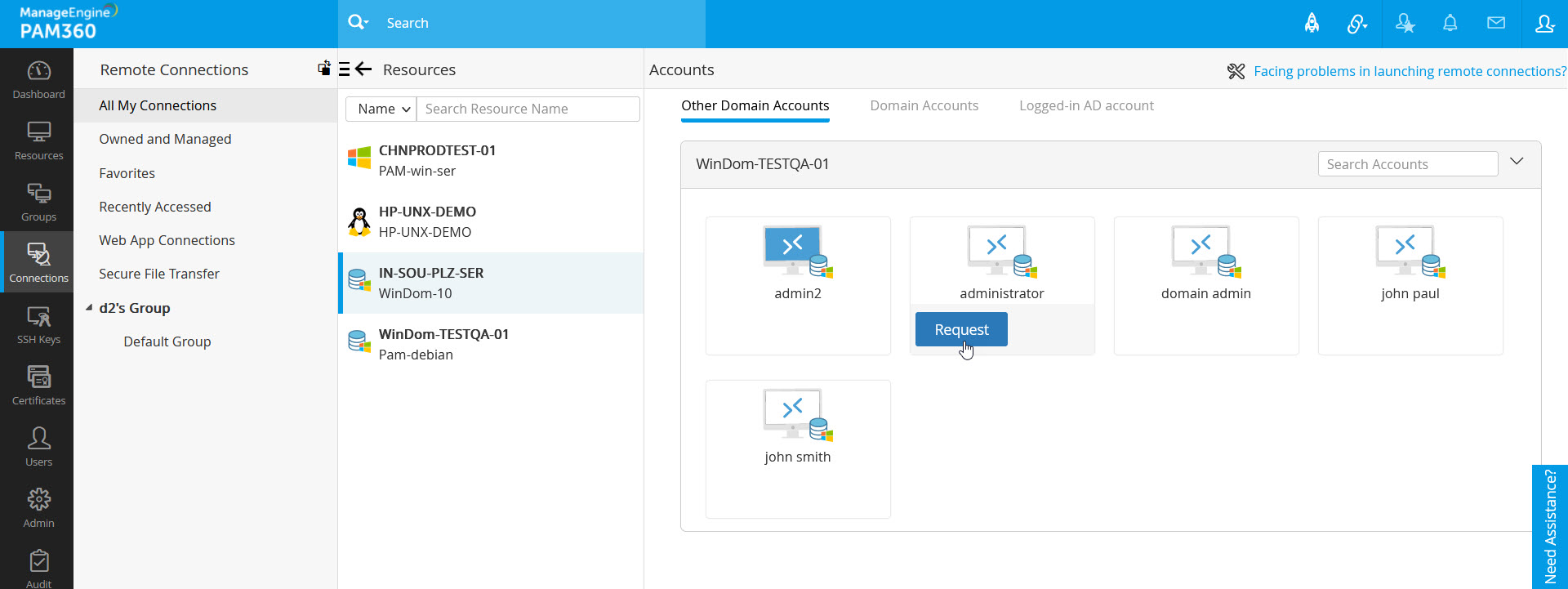

3.4 コントロールされたアクセスを使ったアカウントのパスワードの要求

パスワードアクセスコントロールワークフローを使って安全確保する「アカウントを取り扱う場合、,接続タブが、すべてのパスワード要求関連のオプションをアクセスしやすくするワンストップの場所になります。アクセスコントロールワークフローがほぼするアカウントをあなたが共有する場合、パスワードを要求し、リソースオーナー/管理者による承認を得て、アクセスできまうs。ドメインアカウントの場合、接続タブで、ドメインアカウントビューから直接、パスワードお湯級を送信できます。

3つの可能な操作についての詳細は、ここをクリックしてください:

3.4.i パスワードの要求

3.4.ii パスワードをチェックアウト

3.4.iii パスワードをチェックイン

3.4.i パスワードの要求

- 接続タブに移動し、リソースペインで必要なリソース名をクリックします。

- 選択したリソースに対応するすべてのアカウントおよびあなたも共有するWindows Domainアカウントは、上記のシナリオにしたがって、右の表示されます。必要なアカウントのサムネイルにマウスを当て、[要求]をクリックします。

- これで、認定管理者に要求が送信されます。要求が承認されたら、パスワードをチェックアウトし、アカウントでリモートセッションを起動します。

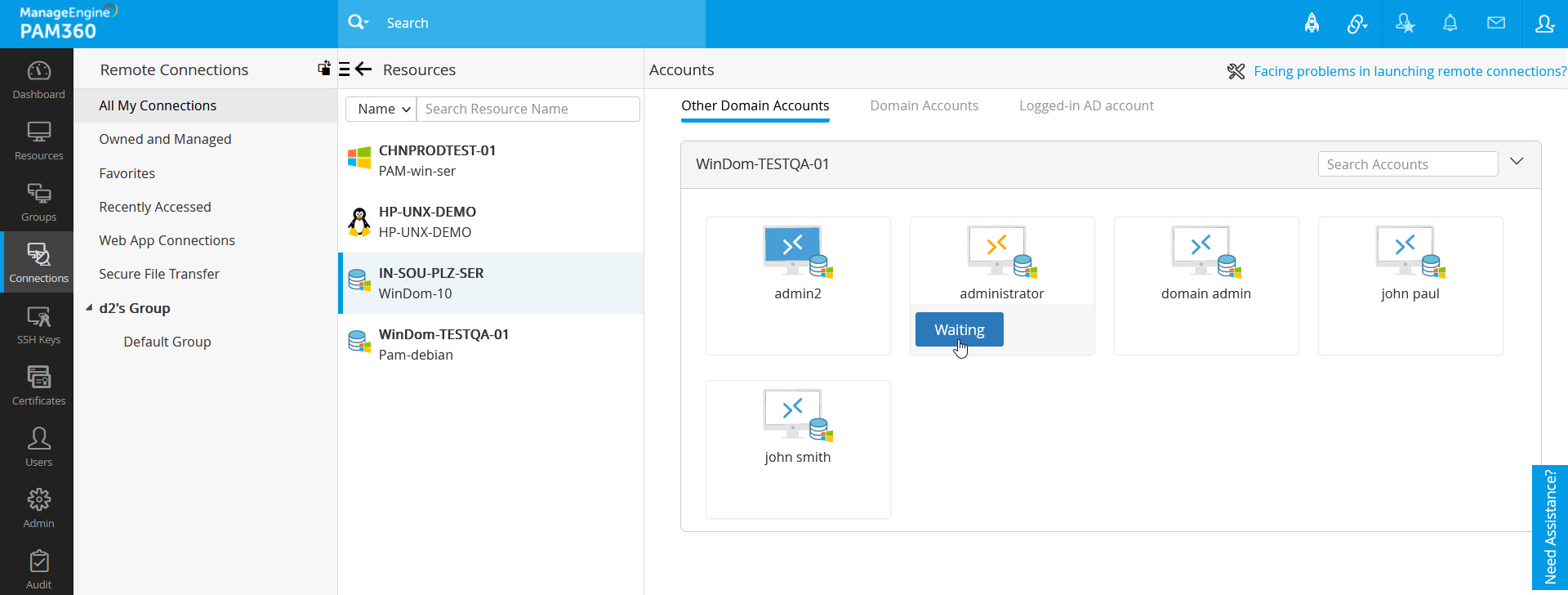

その要求についてアカウントのパスワードが利用できる場合は、要求オプションがj表示されます。 要求を送信し、管理者によりまだ承認されない状態になった後、ステータスは待機中に変更されます。

3.4.ii パスワードをチェックアウト

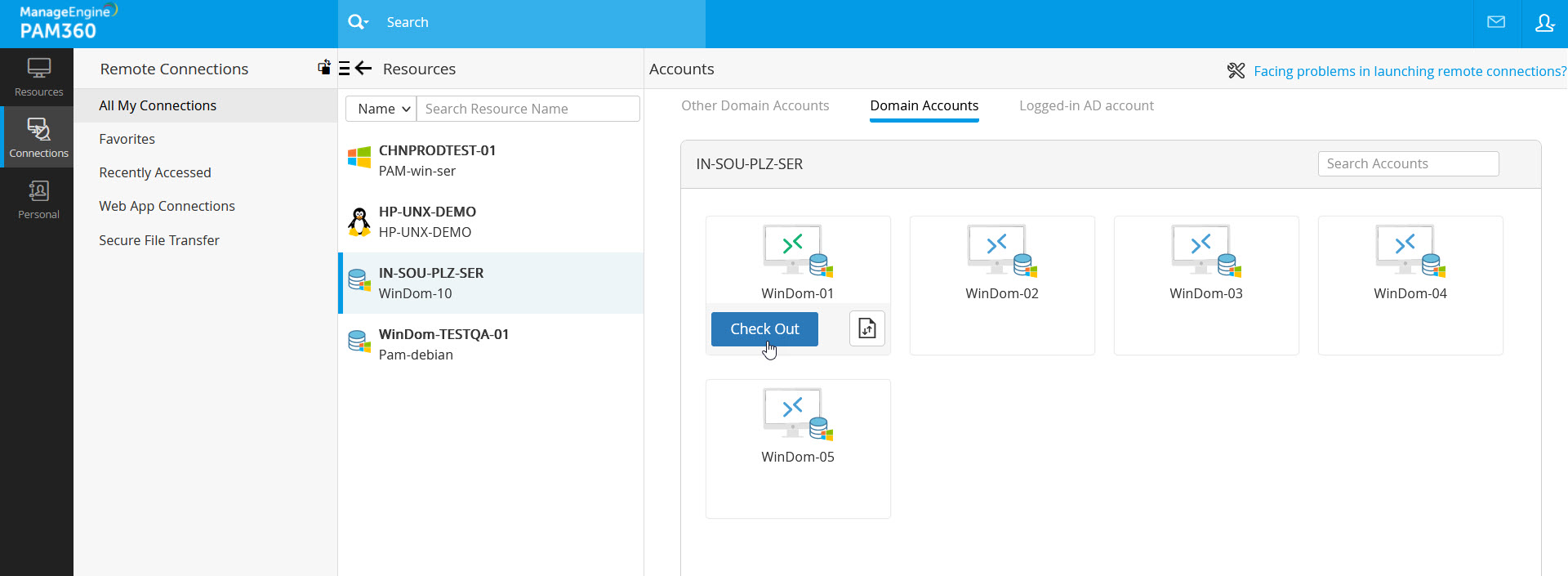

- 管理者がパスワード要求を承認したら、接続タブに移動し、アカウントを探します。

- 必要なアカウントのサムネイルにマウスを当て、[チェックアウト]をクリックして、パスワードをチェックアウトし、アカウントにアクセスできます。パスワードは、同パスワードを自動チェックインし、アクセスの有効期限が切れるまで30分間使用できます。

緑色アイコンは、パスワード要求が承認され、パスワードを利用してチェックアウトできることを示しています。

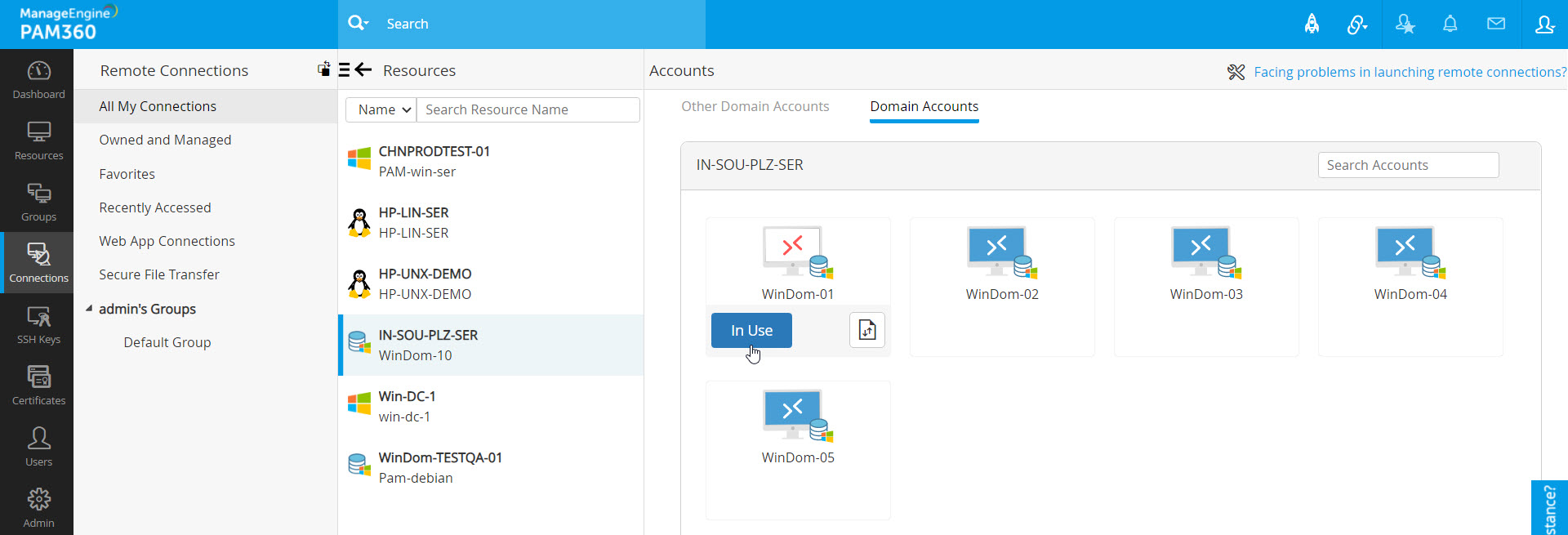

ユーザーがパスワードをチェックアウトし、現在それを使用している場合、他のユーザーはアクセスを要求できなくなります。この間、オプション使用中が表示され、サムネイルの赤色アイコンで、パスワードが使用中であることを示します。

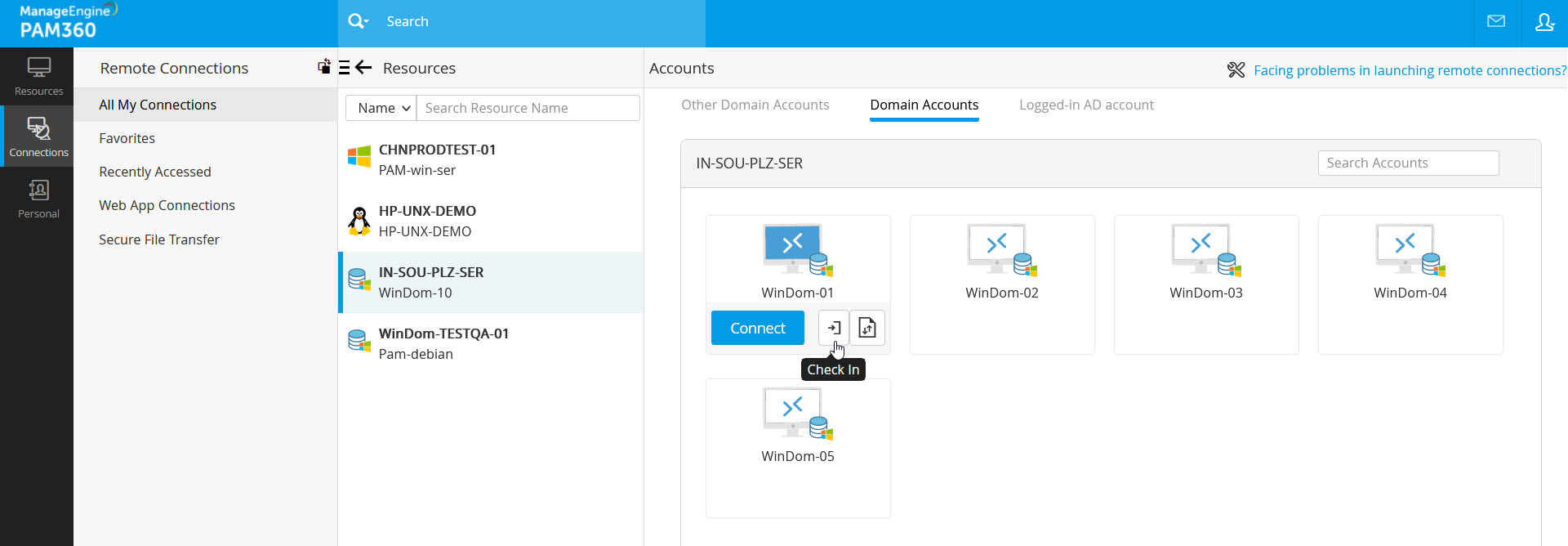

3.4.iii パスワードをチェックイン

パスワードを使って完了したら、アカウントのサムネイルにマウスを当て、[チェックイン]をクリックして、パスワードをチェックインします。これで、パスワードを利用して、再要求できます。

3.5 RemoteAppsへのアクセス

RemoteApp for WindowsとWindows Domainリソースを構成し、アカウントの個別アプリケーションのみにアクセスできます。RemoteAppをPAM360で構成する方法についての詳細は、ここをクリックしてください。RemoteAppsを構成し、リソースと関連づけたら、リモートセッションを起動し特定アプリのみを開くオプションがあります。

RemoteApp:を起動するには:

- 接続タブに移動し、RemoteAppと関連づけられたリソースを探します。

- 必要なアカウントのサムネイルにマウスを当て、[Windows.リモートデスクトップ]をクリックします。このアカウントに関連づけられたRemoteAppsがポップアップ表示されます。必要なRemoteApp名をクリックすると、新しいタブで開きます。

メモ:RemoteApp構成では、リソースの共有中にユーザーに提供されたアクセスレベルは無視されます。

3.5.i ユースケースシナリオ

CHNPROD-WIN10がWindowsリソースで、CHNWinDom-01がWindows Domainリソースとします。

シナリオ1:RemoteAppは、Windowsリソースで構成します

WindowsリソースはユーザーAにRemoteApp専用アクセスレベルで共有され、Windows Domainリソースがビューレベルアクセスで共有されます。

RemoteAppは、Notepadアプリケーション用にCHNPROD-WIN10でリソースレベルで構成されます。

この場合、ユーザーAがCHNPROD-WIN10にCHNWinDom-01のドメインアカウントを使ってログインしようとする場合、PAM360ではNotepadアプリケーションのみに接続できます。

シナリオ 2: RemoteAppは、Windows Domainリソースで構成されます

RemoteAppは、Nptepadアプリケーション用にCHNWinDom-01でリソースで構成されます。

ユーザーAがCHNPROD-WIN10にCHNWinDom-01のドメインアカウントを使ってアクセスしようとする場合、PAM360では、CHNPROD-WIN10リソースに無制限にアクセスできます。それは、この場合、ユーザーAのターゲットリソースがRemoteAppが構成されるWindows Domainリソースではないためです。CHNWinDom-01に属するドメインアカウントは、ターゲットリソースにログインするのに使用されるのみで、CHNPROD-WIN10とユーザーAのCHNPROD-WIN10へのビューレベルは、それを無視するRemoteApp構成がないため、呼び出されます。

シナリオ 3: WindowsリソースとWindows Domainリソースは、異なるRemoteAppsで構成されます。

リソースレベルでは、NotepadはRemoteAppとして、CHNPROD-WIN10について構成され、計算機はCHNWinDom-01について構成されます。

ユーザーAがCHNPROD-WIN10にCHNWinDom-01に属するドメインアカウントを使ってログインする場合、Notepadアプリケーションにのみアクセスできるようになります。

同様に、CHNWinDom-01にドメインアカウントを使ってアクセスしようとする場合、計算機にアクセスできるようになります。代わりに、計算機アプリケーション二アクセスするには、ユーザーAは利用可能なドメインアカウント受かって、CHNWinDom-01にログインする必要があります。

3.6 アカウントへの接続設定の構成

PAM360に追加されたアカウントをPAM360が提供する詳細構成設定を使って、カスタマイズします。このカスタマイズにより、PAM360から起動するSSH、RDP、およびVNC接続を最適化でき、ユーザーエクスペリエンス全体を向上させることができます。ここで行う構成変更はすべて、リモートシステムにもローカルで適用されますので、注意してください。

接続設定を詳細に構成する方法については、ここをクリックしてください。

3.7 リモートセッションでのゲートウェイ設定の構成

ゲートウェイ設定を管理者タブからカスタマイズし、別のポートをセットアップし、HTTPヘッダログ設定をカスタマイズ、PAM360インターフェイスで起動するリモート接続の安全確保のために塩湯するSSLプロトコルを選択します。ここで、SSL通信に使用する暗号スイートを編集および制御することもできます。

ゲートウェイ設定を詳細に構成する方法は、ここをクリックしてください。

3.8 SSHコマンドコントロールの構成(フィルタリング)

SSHコマンドコントロール(フィルタリング)は、ユーザーが、リモートセッションで事前定義済コマンドのセットを実行できる機能です。PAM360では、アカウント、リソース、およびリソースグループを含む、別のグループレベルのコマンドグループを構成して、これを実現します。プロセス全体で権限が強いあアカウントの権限を最小にし、内部での悪用からの安全性を高め制限を強化します。

SSHコマンドコントロール(フィルタリング)を詳細に構成する方法は、ここをクリックしてください。