SSHキーとキーグループの管理

- 概要

- 検出されたキーをPAM360にインポート

- 新しいキーを作成して展開

- 既存のキーのユーザーとの関連づけおよびその逆

- キー管理操作(編集、ローテーション、関連づけの解除、削除)を実行し、端末の直接接続を有効化

- SSHキーグループを一括管理用に整理

- その他の操作

1.概要

PAM360では、SSHキーのライフサイクル全体を管理できます。プロセスは実際、ネットワーク内でのSSHリソースのPMP検出からはじまり、以下のとおり、フローが続きます:

上記の手順は、PAM360でのイベントのフローを示しています。上で説明したのと同じ順序でそれらに従う必要はありません。

2.検出されたキーをPAM360にインポート

PAM360には、SSHキー管理にSSHユーザー認証情報が必要です。認証情報が設定されている場合は、すでに検出されているSSHキーをインポートできます。検出されたSSHリソースからキーファイルをインポートするには:

- GUIで[SSHキー] >> [SSHキー]タブの順に移動します。

- SSHキーが詳細とともに一覧表示されます。インポートするキーを選択します。

- [インポート]ボタンをクリックします。

インポートしたキーは、[SSHキー] >> [SSHキー]タブで表示できます。

メモ:キーがパスフレーズで保護されている場合、インポート操作は正常に実行されますが、ユーザーアカウントに関連づけている間は、キーを使用するためにパスフレーズを入力する必要があります。

2.1 システムからのキーのインポート

SSHサーバーからのキーファイルの自動検出に加えて、場所を指定し、任意のシステムに存在するキーをインポートすることもできます。システムからキーファイルをインポートするには:

- [SSHキー] >> [SSHキー]タブの順に移動します。

- ウィンドウの右上隅、テーブルの上にある[キーのインポート]アイコンをクリックします。

- [参照]ボタンをクリックして、システム内のキーファイルを選択します。

- キーの名前とパスフレーズを入力します。

- 参考のためにキーコメントを入力してください。

- [追加]ボタンをクリックして、キーをリポジトリに含めます。

注記:キーがパスフレーズで保護されている場合、キーを正常にインポートするには、パスフレーズを入力する必要があります。

インポート済みのキーのキーコメントを編集するには、次の手順に従います:

- [SSHキー] >> [SSHキー]タブに移動します。

- リポジトリから必要なキーを選択します。

- 上部メニューの[その他]ドロップダウンをクリックし、[編集]を選択して、必要なコメントを入力します。

- 更新されたキーのコメントを関連づけられたエンドサーバーにも適用するには、 [関連づけられたサーバーでコメントを更新する]チェックボックスをオンにします。このオプションにより、エンドサーバーのauthorized_keysファイルのキーコメントを手動で更新する必要がなくなります。

注記:キーコメントは、一度に1つのキーに対してのみ編集できます。

3.新しいキーを作成して展開

PAM360では、新しいキーを作成し、ターゲットシステムとして展開することもできます。PAM360の作成と展開機能は、キーのワンクリック生成と展開に使用できます。ユーザーアカウントごとに一意のキーペアが生成され、対応するキーがターゲットサーバーのユーザーアカウントに自動的に展開されます。

SSHキーペアは、以下の詳細に従ってRSA / DSAアルゴリズムを使用して生成できます:

- RSA – 1024、2048、または4096ビットキー

- DSA – 1024ビットキー。

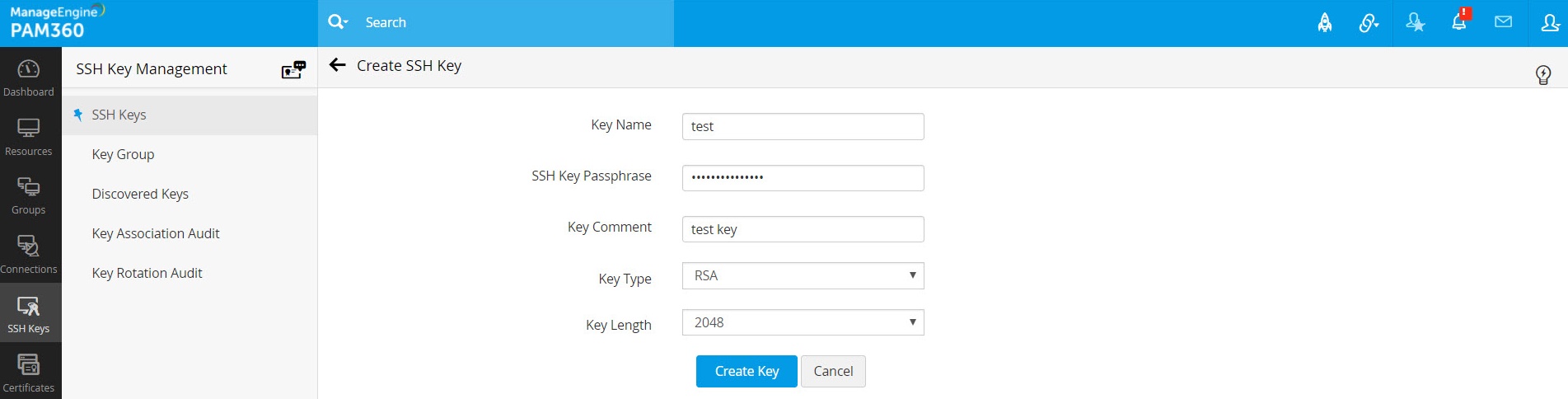

キーを作成するには:

- [SSHキー] >> [SSHキー]タブの順に移動しますGUI。

- [作成]オプションをクリックします。

- SSHキーを作成ウインドウで、キーの詳細を入力し、キータイプと長さを選択します。

- [キーを作成]ボタンを押して、キーペアを生成します。

新しいキーが作成されたことを確認できます。作成されるキーはすべて、PAM360の集約リポジトリに追加されます。これらのキーは、ユーザーインターフェイスの[SSHキー] >> [SSHキー]タブから表示できます。PAM360では、SSHキーを、キー名、キータイプ、キー長、指紋、作成者、年齢および追加フィールドを使って、検索できます。

3.1 キーパスフレーズの表示

管理者は、キーの右端にある[パスフレーズを表示]アイコン(![]() )をクリックすることで、キーのパスフレーズを表示できます。

)をクリックすることで、キーのパスフレーズを表示できます。

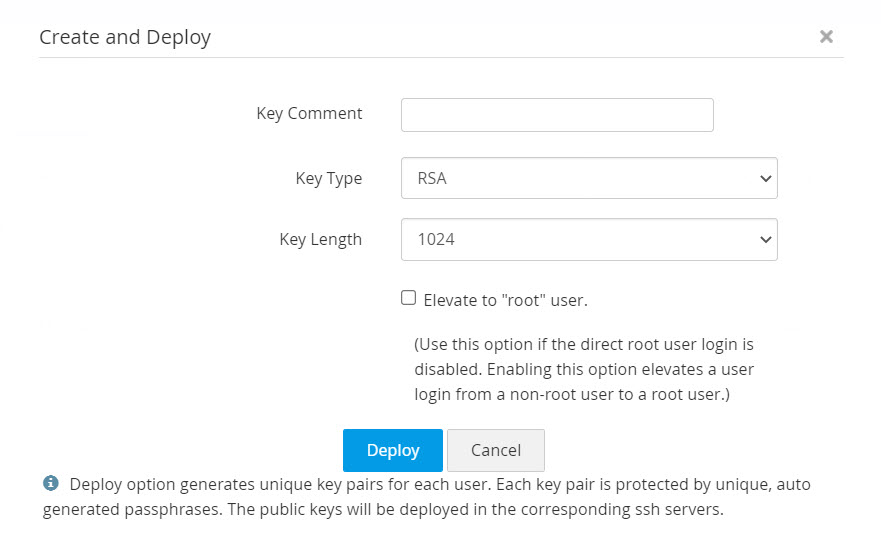

検出されたリソース内のすべてのユーザーアカウントにキーを作成して関連づけるには、次の手順に従います:

- [リソース] >> [パスワード]の順に移動します。

- 必要なアカウントを選択し、[キー操作] >> [作成と展開]を選択し、列挙されたユーザーアカウントにキーを展開します。

- キーコメント、キータイプ、およびキー長を選択します。

- チェックボックスを選択して、「root」ユーザーに昇格します。

注記:セキュリティ上の理由から、サーバー/マシンのrootユーザーログインが無効になっている可能性があります。このオプションを有効にすると、ユーザーログインがroot以外のユーザーからrootユーザーに昇格し、サーバー内の他のすべてのユーザーにキーを関連づけることができます。ユーザーは、ルートユーザー、非ルートユーザー認証情報をPAM360に入力し、ルートユーザーに昇格する必要があります。

- [展開]ボタンをクリックし、キーペアを作成して、認証情報が利用できるリソースのすべてのユーザーアカウントで同時に展開します。

4.作成済または既存のキーをユーザーと関連づけおよびその逆(キーーユーザー関係を表示)

キーをインポート/作成した後、キーをSSHユーザーに関連づけることができます。

注記: ルートユーザーまたは管理者認証情報をリソースに入力した場合、キーは、そのリソースのすべての列挙されるユーザーアカウントと関連づけることができます。PAM360データベースに利用できるキーがない場合、関連づけ中にキーを作成することが求められます。キーペアを作成し、これらの手順に戻ります。

4.1 作成またはインポートされたキーを単一のリソースのユーザーアカウントに関連づける

- [リソース] >> [パスワード]の順に移動します。

- 関連づけるユーザーアカウントを選択します。

- キー操作の[関連づけ]ボタンをクリックします

- キーを選択し、[関連づけ]ボタンをもう一度クリックします。

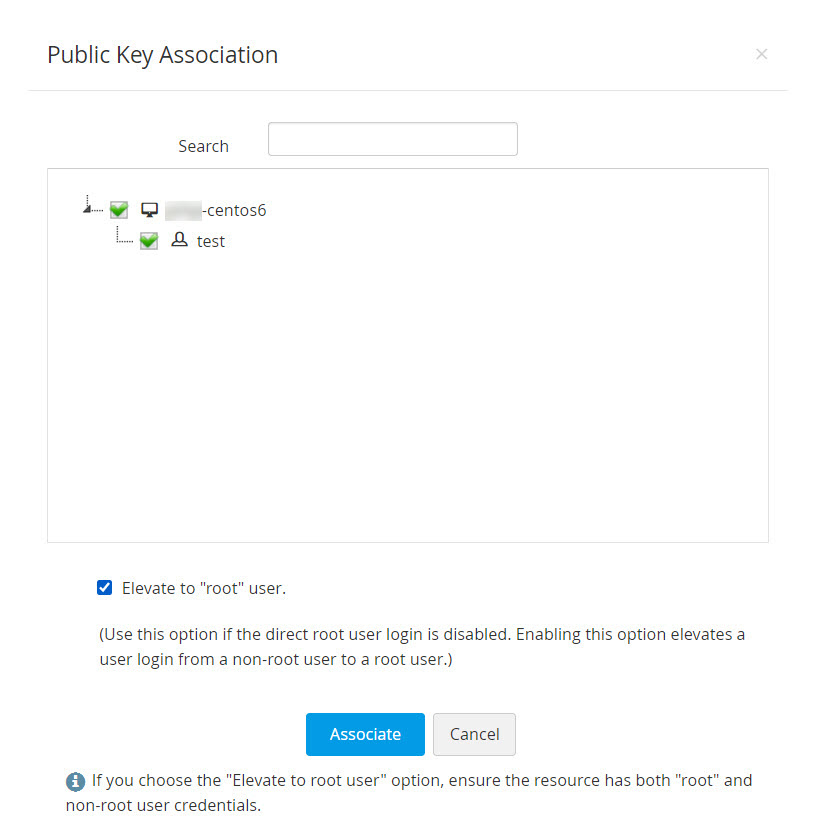

4.2 特定のSSHキーをユーザーアカウントに関連づける

- [SSHキー] >> [SSHキー]タブの順に移動します。

- 表示されたリストからキーを選択します。

- [関連づけ]ボタンをクリックします。

- 公開鍵関連づけウインドウで、ユーザーアカウントを選択します。

- チェックボックスを選択して、「root」ユーザーに昇格します。

注記:セキュリティ上の理由から、サーバー/マシンのrootユーザーログインが無効になっている可能性があります。このオプションを有効にすると、ユーザーログインがroot以外のユーザーからrootユーザーに昇格し、サーバー内の他のすべてのユーザーにキーを関連付けることができます。ユーザーは、ルートユーザー、非ルートユーザー認証情報をPAM360に入力し、ルートユーザーに昇格する必要があります。

- [関連づけ]ボタンをクリックします。

これで、特定のSSHキーをユーザーアカウントに正常に関連づけることができました。

4.3 ユーザーへのキーのトレース

- [SSHキー] >> [SSHキー]タブの順に移動します。

- 目的のキー名をクリックします。

- ウィンドウの右端上にある[関連づけグラフ]アイコンをクリックします。

キーとリソースの関係を図で表したものが地図の形で表示されます。リソース名をクリックすると、リソースのユーザーアカウントが表示され、選択したキーに関連づけられているユーザーアカウントに接続できます。

5.キー管理操作(編集、回転、関連づけの解除、削除)を実行し、端末への直接接続を有効にします。

5.1 SSHキーのローテーション

PAM360を構成して、SSHキーを定期間隔でローテーションするように構成できます。ワンクリックで、展開されたすべてのキーを置き換えることができます。キーは、スケジュールに基づいて、または必要に応じていつでもローテーションできます。

5.2 手動キーローテーション

キーを手動で回転させるには:

- [SSHキー] >> [SSHキー]タブの順に移動します。

- 回転させるキーを選択します。

- [ローテーション]オプションをクリックします。

確認メッセージが表示され、ローテーションのステータスが更新されるキーローテーション監査ページに転送されます。

メモ:ローテーションできるのは、リソースのユーザーアカウントにすでに関連づけられているキーのみです。

5.3 スケジュールされたキーローテーション

キーのローテーションをスケジュールするには:

- [管理者] >> [SSH / SSL] >> [スケジュール]の順に移動します

- [スケジュールを追加]ボタンをクリックします。

- スケジュールを追加ウインドウで、スケジュールに名前を入力し、スケジュールのタイプをキーローテーションとしてドロップダウンリストから選択します。

- 回転させるキーを選択します。

- ローテーションの時間と日付を選択します。通知するユーザーのメールアドレスを入力します。

- [保存]をクリックします。

スケジュール実行の結果は、スケジュール監査で更新され、キーのローテーションの結果は、キーローテーション監査で更新されます。

5.4 SSHユーザーからキーを分離

SSHユーザーが組織を離れるとき、または一時的な特権アクセスが提供されるときは、ユーザーに関連づけられているキーの関連づけを解除して、アクセスを中止できます。すべてのSSHキーの関連づけを解除するまで、ユーザーアカウントもリソースも削除できません。

キーを選択してユーザーアカウントから関連づけ解除するには:

- [SSHキー] >> [SSHキー]タブの順に移動します。

- 関連づけ解除する必要がある単一のキーを選択します。

- その他ドロップダウンリストの[関連づけ解除をクリックします。

- キーが単一ユーザーアカウントと関連づけられた場合、このチェックボックスを選択し、リモート関連づけ解除に失敗した場合はローカルに関連づけ解除し、構成ダイアログボックスの[OK]をクリックして、キーを関連づけ解除します。

- キーが複数のユーザーアカウントと関連づけられている場合、キーの関連づけ解除が必要なユーザーアカウントを選択し、このチェックボックスを選択して、リモート関連づけ解除に失敗した場合はローカルにキーを関連づけ解除し、ユーザー関連づけウインドウで[関連づけ解除]をクリックします。

5.4.1 選択したユーザーアカウントからのキーの分離

- [リソース] >> [パスワード]タブの順に移動します。

- キーを関連づけ解除するユーザーアカウントを選択し、[キー操作から関連づけ解除]をクリックします。

- ユーザーアカウントが単一のキーに関連づけられている場合は、ポップアップウィンドウで[OK]を選択します。

- 1つ以上のキーをセンタk鵜したユーザーと関連づける場合、関連づけ解除が必要なキーを選択し、キー関連づけ解除ウインドウで[関連づけ解除]ボタンをクリックします。

メモ:PAM360に列挙されているユーザーアカウントを選択および削除する場合、それらと関連づけられたSSHキーは自動的に関連づけ解除されます。

5.5 リモートユーザーアカウントへのプッシュキー

展開に加え、PAM360では、秘密鍵または公開鍵あるいは両方を関連づけられたユーザーに入れることができます。

キーファイルをリモートユーザーアカウントに入れるには::

- 選択したキーの右端の[キーをユーザーに入れる]アイコン(

)をクリックします。

)をクリックします。 - 入れるキーのいずれか(秘密鍵、公開鍵または両方)を選択し、適切なキー名を入力し、必要な関連づけられたユーザーを選択して、[入れる]をクリックします。

- キーファイルは、選択したユーザーにプッシュされます。

この機能は、キーローテーションスケジュールの一部としても利用できます。スケジュールされたキーのローテーションが実行され、新しいキーペアが作成されて展開された後、毎回のローテーション後にキーファイルを手動でプッシュする代わりに、「ユーザーにキーをプッシュ」オプションを有効にすることで、秘密キーまたは秘密キーと公開キーの両方を選択した関連ユーザーに自動的にプッシュすることができます。

コマンドを追加し、キーごとにホストを制限します:

特定のユーザーアカウントにコマンドを追加して、ホストとの接続を確立するときにのみコマンドを実行できるようにする追加の制限レイヤーを提供できます。また、ユーザーのIPアドレスを適切な形式(以下に指定)で指定することにより、適切なキーとユーザーの関係を事前に定義することもできます。

公開キーにコマンドを追加するには、

- [リソース] >> [パスワード]の順に移動します

- コマンドを追加するユーザーアカウントを選択し、[キー操作からコマンドを追加]をクリックします。

- コマンドを追加ダイアログボックスが開き、そこで、実行するコマンドを以下の形式で追加することができます。すなわち、,(command="usr/local/bin/script.sh")。

キーのホストを制限するには、[コマンドを追加]をクリックし、ホストの名前またはIPアドレスを以下の形式で入力します。すなわち、(from="host1/ip1,host2/ip2")

5.6 Authorized_keysファイルの編集

authorized_keysファイルを各種のユーザーアカウントから取り込み、キーコンテンツを編集し、それらをPAM360の各ユーザーアカウントに入れます。

そのためには、

- [リソース] >> [パスワード]タブの順に移動します。

- 必要なユーザーアカウントを選択し、[認証済キーをキー操作から編集]をクリックします。

- ウィンドウが開き、それぞれのユーザーのauthorized_keysファイルにある公開キーのリストが表示されます。PAM360を使って管理するキーが強調表示されます。

- これで、表示されるキーのコンテンツを編集し、[入れる]ボタンをクリックすることで、それらを各ユーザーアカウントに展開し戻すことができます。

5.7 キーの削除

SSHキーをPAM360リポジトリから削除する場合、初めに、そのユーザーアカウントから自動的に関連づけ解除されます。すべてのユーザーアカウントから関連づけが解除されていないSSHキーの場合、キーの削除は失敗します。

SSHキーを削除するには:

- [SSHキー] >> [SSHキー]タブの順に移動します。

- 削除するキーを選択します。

- その他ドロップダウンリストの[削除]ボタンを組陸します。

- 確認ウィンドウで、[OK]をクリックします。

6.SSHキーグループを一括管理用に整理

PAM360には、整理しやすいように、および一括操作しやすいように、リソースのグループを作成するプロビジョンがあります。単一のリソースでの作業と同様に、グループを割り当て、削除、または変更できます。

グループで使用可能なアイテムのリストは、それぞれのタブに列挙されています。グループの名前をクリックすると、個々のアイテムにドリルダウンできます。

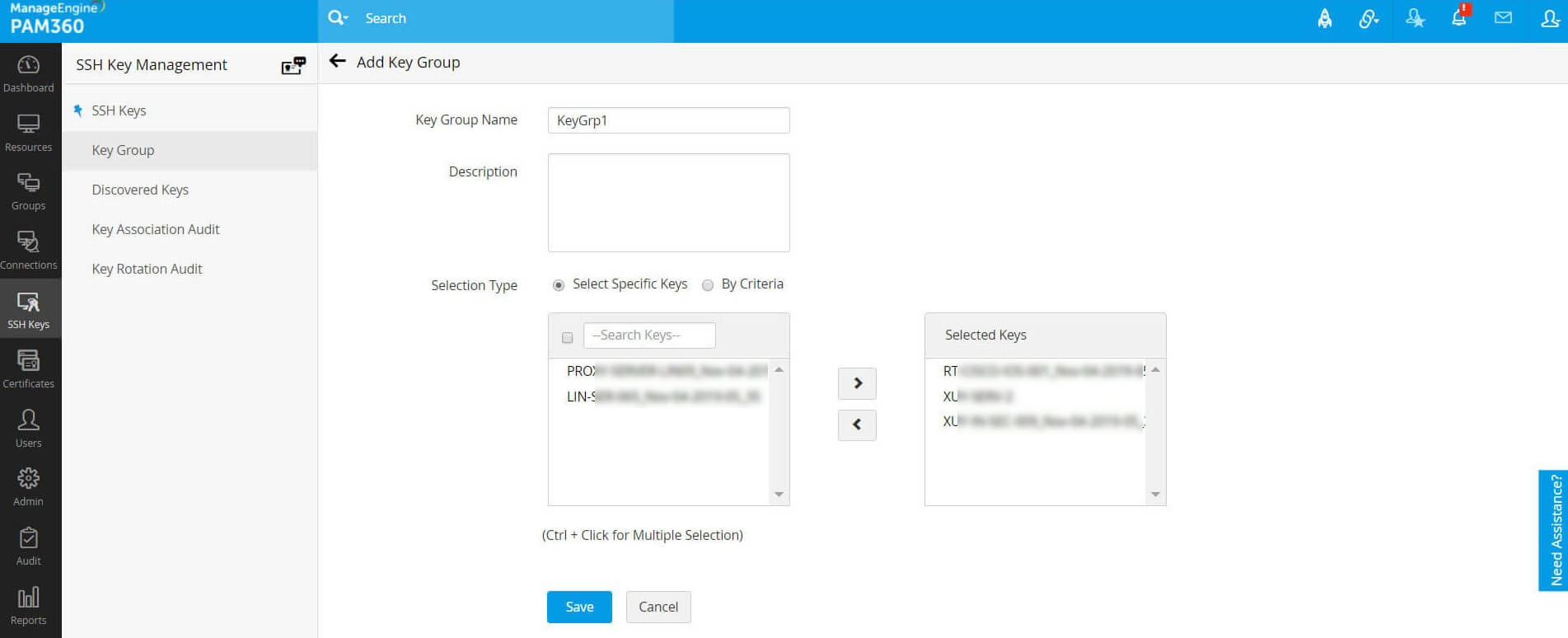

6.1 SSHキーグループ管理:キーグループを作成

SSHキーのグループを作成するには:

- [SSHキー] >> [キーグループ]の順に移動します

- [グループを追加]ボタンをクリックします。キーグループ追加ウインドウに転送されます。

- グループの名前を入力します。後で編集することはできませんので、名前の選択には注意してください。

- グループに追加するリソースは、次の2つの方法で選択できます:

- 特定のキー別 – グループに追加するキーを個別に選択します。

- 基準別 – これは動的なキーのグループ化として機能します。グループを作成する基準となる正確な基準を指定します。ここでは、選択できる多くのオプションがあります。 名前、タイプ、長さ、または作成者に基づいて特定のキーを検索できます。 「含む」、「含まない」、「等しい」、「等しくない」、「で始まる」、「で終わる」などの基準に基づいて、検索をきめ細かくフィルタリングすることもできます。ウィンドウの右下隅にある[一致するキー]ボタンをクリックして、対応するキーを表示します。

注記:基準別オプションを選択する場合、指定された条件は、後で検出されるキーにも適用されます。これらのキーのいずれかが基準に一致する場合、それらは自動的に新しいグループに含まれます。

- [保存]をクリックします。

また、個別キーを[SSHキー] >> [SSHキー]タブから直接選択し、[グループを作成]ボタンをクリックすると、より速くグループが作成されます。

6.2 キーグループの編集

既存のキーグループに変更を加えるには:

- [SSHキー] >> [キーグループ]の順に移動します。

- テーブルビューの右端にある[編集]アイコンをクリックします。

- キー選択タイプを変更して、グループで使用可能なキーを編集したり、グループに適用可能なフィルターを追加、変更、または削除したりできます。

グループに変更を加えて保存すると、変更の更新を確認するメッセージが表示されます。

注記:グループの名前は変更できません。ただし、説明とそこで使用可能なキーのリストを追加または変更できます。

6.3 キーグループのキーをローテーション

キーグループのすべてのキーをローテーションするには:

- [SSHキー] >> [キーグループ]の順に移動します

- キーグループを選択し、[ローテーション]ボタンをクリックします。

キーのステータスが更新されるキーローテーション監査ウインドウに転送されます。

6.4 キーグループの削除

- [SSHキー] >> [キーグループ]の順に移動します

- キーグループを選択します。

- [削除]ボタンをクリックします。

選択したグループを削除することを確認するポップアップウィンドウが表示されます。[OK]をクリックして、グループを削除します。

7.その他の操作

7.1 ユーザーのホームディレクトリをカスタマイズ

ユーザーのホームディレクトリ、つまり公開キーが展開される場所をカスタマイズできます。これをするには:

[リソース] >> [パスワード]の順に移動します。

- キー操作ドロップダウンの[ユーザーパスを編集]をクリックします。

- 変更したパスを入力し、[保存]をクリックします。

7.2 SSHキーのエクスポート

関連づけられているリソースからキーファイルを選択してエクスポートするには、次の手順に従います:

- GUIの[リソース] >> [パスワード]タブの順に移動します

- キーが展開されているリソースの名前をクリックし、[エクスポート]ボタンをクリックします。

各キーを選択してキーファイルをエクスポートするには:

- [SSHキー] >> [SSHキー]タブの順に移動します。

- 必要なキーに対応するテーブルビューの右端にある[SSHキーをエクスポート]アイコンをクリックします。

- 保存先のフォルダとファイル名を選択し、[保存]をクリックします。

注記:エクスポート中であっても、キーを保護するために使用されるパスフレーズは引き続き有効です。つまり、キーを他の場所で使用する場合は、パスフレーズを提供する必要があります。

7.3 SSHキーの監査

監査は、SSHキーがPAM360を使って関連づけられるか、ローテーションされるときに生成されます。これらのレポートは、[SSHキー]タブで利用できます。

- キー関連づけ監査 –PAM360を使って実行される即時、スケジュール設定されたキー関連づけ操作の結果が表示されます

- キーローテーション監査 –PAM360を使って実行される即時、スケジュール設定されたキーローテーション操作のステータスが表示されます。

7.4 SSHキー履歴の表示

PAM360を使って、作成またはインポートされた瞬間から、各SSHキーの履歴と、タイムスタンプ付きの後続ローテーションを表示できます・

キーの履歴を表示するには:

- [SSHキー] >> [SSHキー]タブに移動します。

- 単一のキーを選択します。

- [キー履歴]ボタンをクリックします。

7.5 検出されたキーのエクスポートレポート

検出されたキーのレポートは、PDFまたは電子メールIDとしてエクスポートできます。レポートをエクスポートするには:

- GUIの[SSHキー] >> [検出されたキー]タブの順に移動します。

- 単一のキーを選択します。

- [エクスポート]ボタンをクリックします。レポートをPDFファイルとしてシステムにエクスポートすることも、目的の電子メールアドレスにエクスポートすることもできます。

- PDF – 検出されたキーのレポートをシステムで、PDFとしてエクスポートおよび保存します。

- メール – 検出されたSSHキーのレポートのエクスポート先のメールアドレスを指定します。