PAM 360とエンタープライズ発券システムの統合

PAM360では、広汎な発券システムを統合して、自動的に、特権アクセス関連のサービス要求を検証することができます。統合により、有効なチケットIDがあるユーザーのみ認証された特権パスワードにアクセスできるようになります。この統合は、PAM360ワークフローにまで拡張され、これで、発券システムでの対応するサービス要求の自動認証時、パスワードアクセス要求に承認を与えることができます。

本書では、PAM360の発券システムとの統合について、以下を学びます:

- この統合はどのように機能しますか?

- 発券システム

- 発券システムをPAM360と統合する手順

- 発券システム認証の実行と例外

- 発券システム統合の無効化

- 他の発券システムの統合

- ServiceNowカスタム実装用のコードスニペット

- インターフェイスの説明

1.この統合はどのように機能しますか?

PAM360をエンタープライズ発券システムと統合したら、ユーザーは、有効なチケットIDを入力してパスワードを取り込むか、リセットし、PAM360は、アクセス権を付与する前に、以下を実行します:

- ユーザーが入力したチケットIDが発券システムに存在することを検証します。

- チケットと接続されたインシデントが「閉じた」状態ではないことを確認します。

- ユーザーがそのパスワードを表示することで、ITリソースにアクセスする認可を得るか確認します。

- パスワードのリセットを試みる場合は、適切な権限を確認します。

デフォルトでは、上の確認以外に、PAM360では、カスタム基準を定義、およびパスワードへのアクセス権の付与前に発券システムでそれらを認証することもできます。プロセス全体が完全監査されます - すなわち、特権アクセスをチケット IDを使って追跡でき、パスワードアクセスを発券システムのチケット番号を使って追跡できることになります。また、チケットIDからは、特権アクセスでカスタムレポートを生成できます。

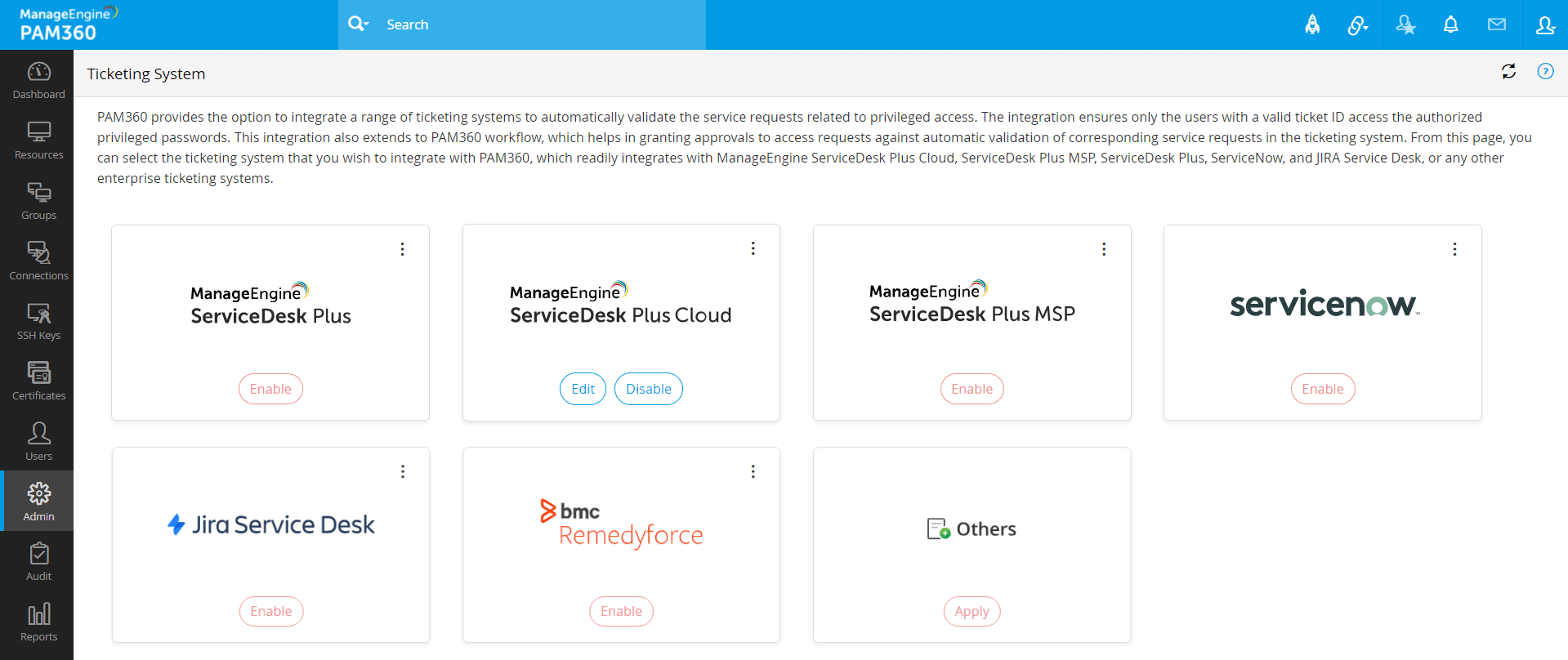

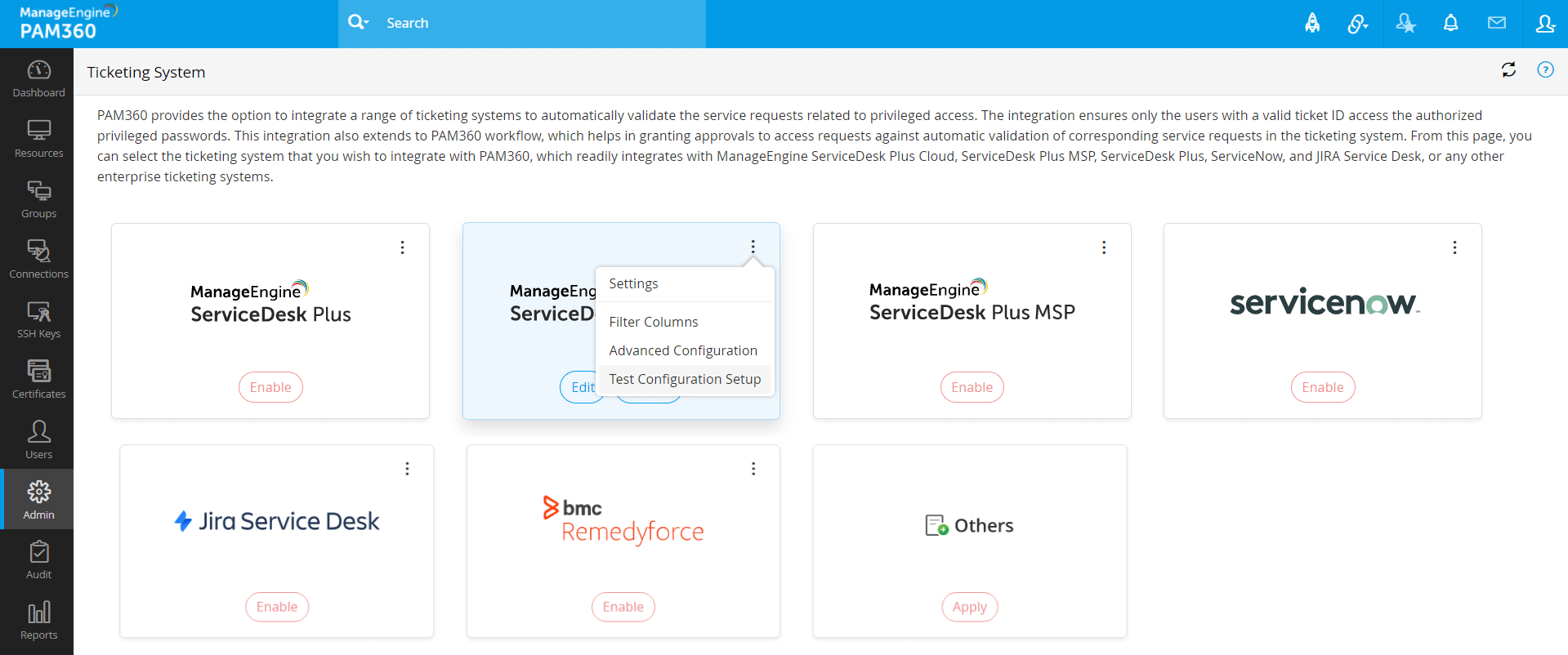

2.発券システム

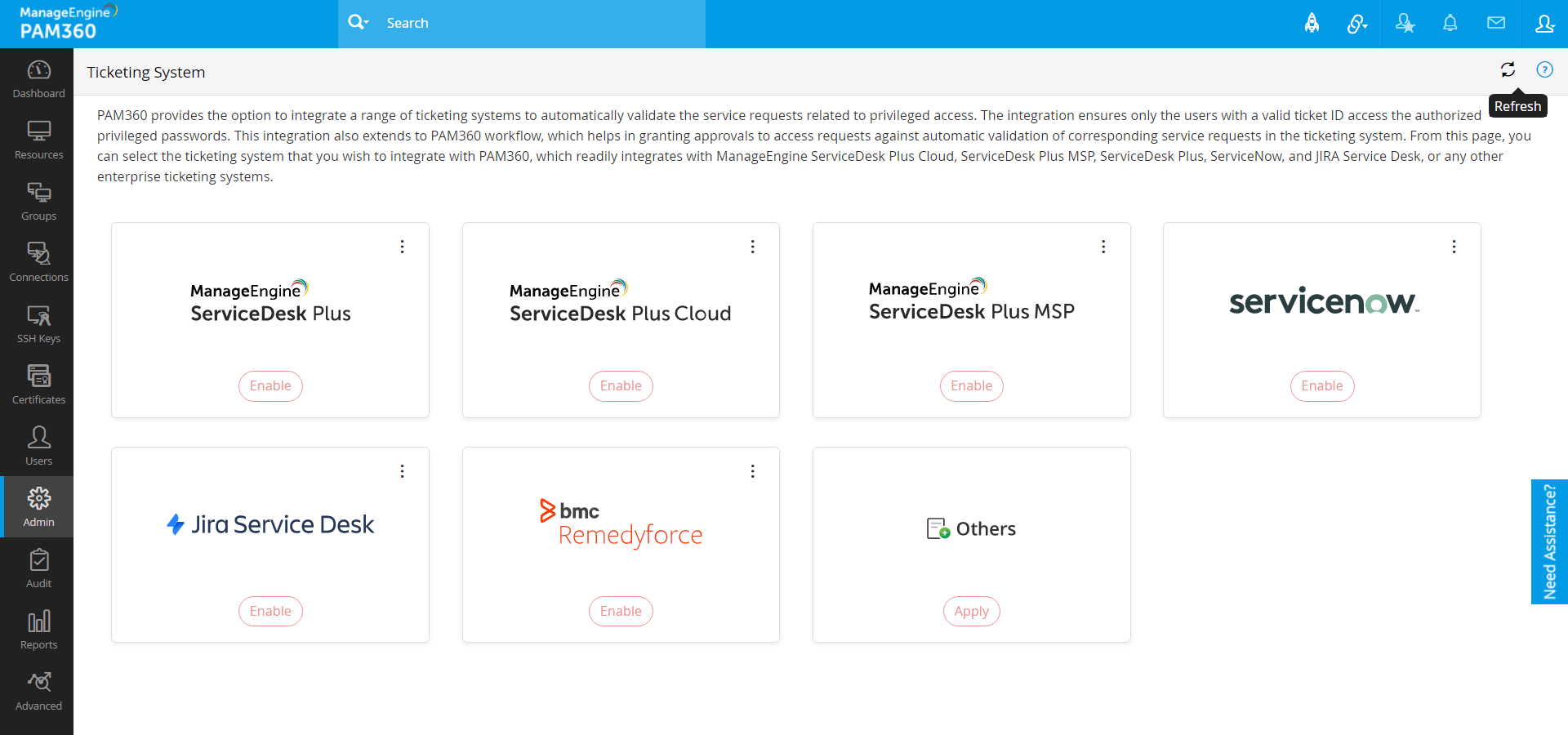

PAM360の発券システムとの統合は簡単です。PAM360は、以下と簡単に統合されます:

- ManageEngine ServiceDesk Plus On-Demand(クラウド)

- ServiceDesk Plus MSP

- ServiceDesk Plus

- ServiceNow

- JIRA

- BMC Helix Remedyforce

上記以外に、PAM360は、他のエンタープライズ発券システムと統合することができます。

3.発券システムをPAM360と統合する手順

ヒント:お使いの発券システムがServiceDesk Plus、あたはServiceDesk Plus MSPで、HTTPモードで実行されている場合、システムのアイデンティティは、有効なSSL証明書からの認証が必要になり、これはPAM360証明書ストアにインポートが必要です。これを更新するには、次の手順に従います:

- サービスを停止します。

- <PAM360_Installation_Folder>/binディレクトリに移動します。

- 以下のいずれかを実行します:

Windows:

importCert.bat <ServiceDesk PlusまたはServiceDesk Plus MSPが使用する証明書のパス>

Linux:

importCert.sh <ServiceDesk PlusまたはServiceDesk Plus MSPが使用する証明書のパス>- サービスを再起動します。

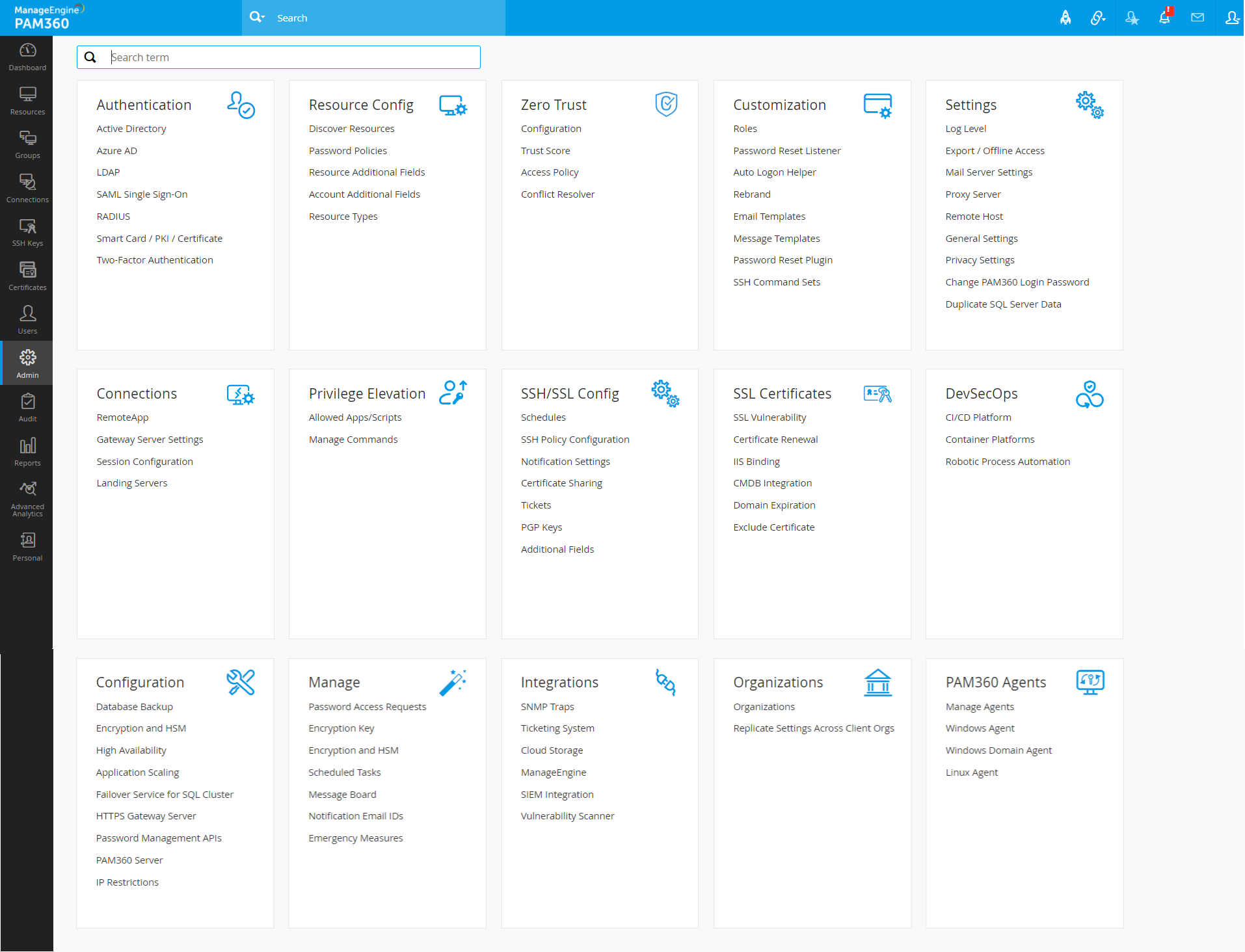

- [管理者] >> [統合] >> [発券システム統合]の順に移動します。

- 表示されるページで、サポートされている発券システムのリストから、統合する発券システムを選択します。使用する発券システムがリストに見つからない場合は、[その他]を選択します。

- [保存]をクリックします。

3.1 既にサポートされている発券システムと統合する詳細手順

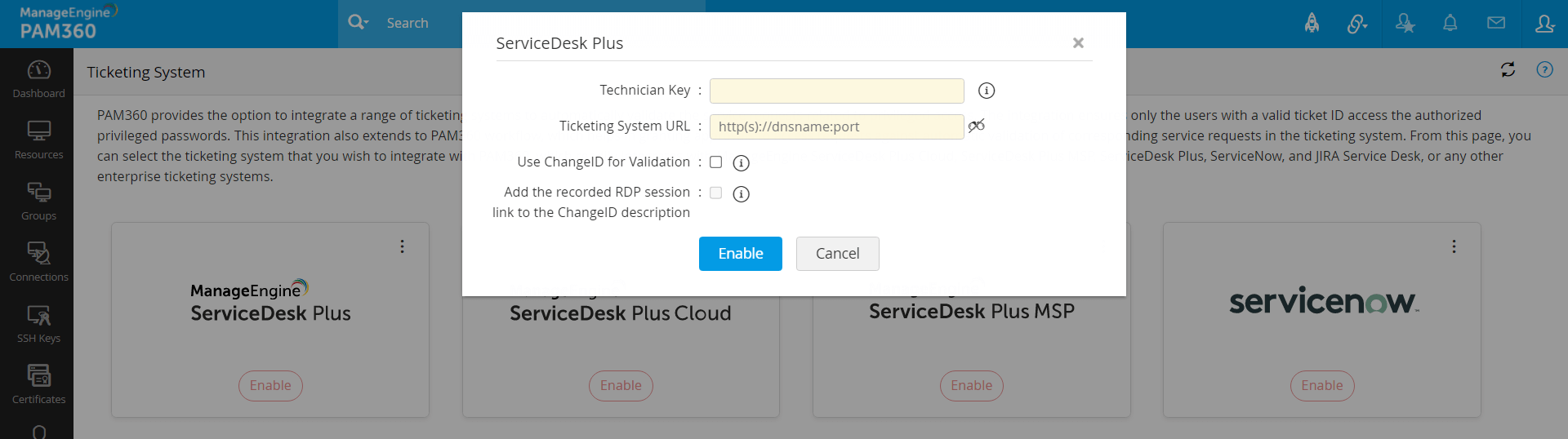

すでにサポートされている発券システムとの統合は簡単です。発券システムとの接続を確立するのに必要な詳細入力が必要なだけです。

メモ:発券システムURL を入力する場合、「/」を最後にしないでください(例: https://localhost:8080/).

3.2 異なる発券システムと接続を確立する設定

基本的に、統合は、各発券システムが提供するREST APIを利用します。そのため、必要なのは、認証トークンと発券システムのアプリケーションのURLを指定/生成するだけです。

認証トークンの生成:

発券システムのそれぞれについて、以下のとおり、認証トークンを生成および取得できます:

1. ManageEngine ServiceDesk Plus:

- ManageEngine ServiceDesk Plusにログインします。

- ページ右端上のユーザー名にある[APIキー生成]をクリックします。

2. ManageEngine ServiceDesk Plus MSP:

- ManageEngine ServiceDesk Plus MSPにログインします。

- ページ右端上のユーザー名にある[APIキー生成]をクリックします。

3. ManageEngine ServiceDesk Plus Cloud:

- Zoho 開発者コンソールに進みます。

- クライアントタイプをサーバーベースのアプリケーションとして選択します。

- 以下の詳細を入力します:

- クライアント名:

ManageEngine ServiceDesk Plus Cloudで登録するアプリケーション名(PAM360推奨)。- ホームページURL:

PAM360アクセスURLを記載します。

例: https://<server>:port/ (or) https://<domain_name>.com- 認証済転送URI:

<homepageurl>/sdpodAuth/saveSDPODRefreshAndAccessTokens- [作成]をクリックし、以下の認証情報を生成します:

- クライアントID:接続したアプリで生成したコンシューマーキー。

- クライアントシークレット:接続したアプリで生成したコンシューマーシークレット。

4. ServiceNow:

- PAM360にログインし、[管理者] >> [統合] >> [発券システム]の順に移動します。

- [ServiceNow]をクリックします。

- 認証トークンフィールドの横の[生成]をクリックします。

- ユーザー名、パスワードを記載し、[継続]をクリックします。

5.JIRAサービスデスク:

- Atlassian 開発者コンソールに進みます。

- [作成]をクリックし、[OAuth 2.0統合]を選択します。

- アプリ名(「PAM360」推奨)を入力し、[作成]をクリックします。

- 表示されるUIで、左ペインの[許可]を選択します。

- Jira APIについて[追加]をクリックします。

- 次に、Jira APIについて[構成]をクリックします。

- 表示されるページのJira Service Management APIで、[スコープを編集]をクリックします。

- [Jira Service Management要求データを表示]を選択し、[保存]をクリックします。

- 左ペインの[認可]をクリックします。

- [追加]をクリックします。

- 表示されるUIで、呼戻URLを下の形式で記載し、[変更を保存]をクリックします。

- https://<HOSTNAME>:<PORT>/jiraAuth/saveJiraAccessToken

- 左ペインの[設定]をクリックします。

- ここで、クライアントIDとシークレットを確認します。

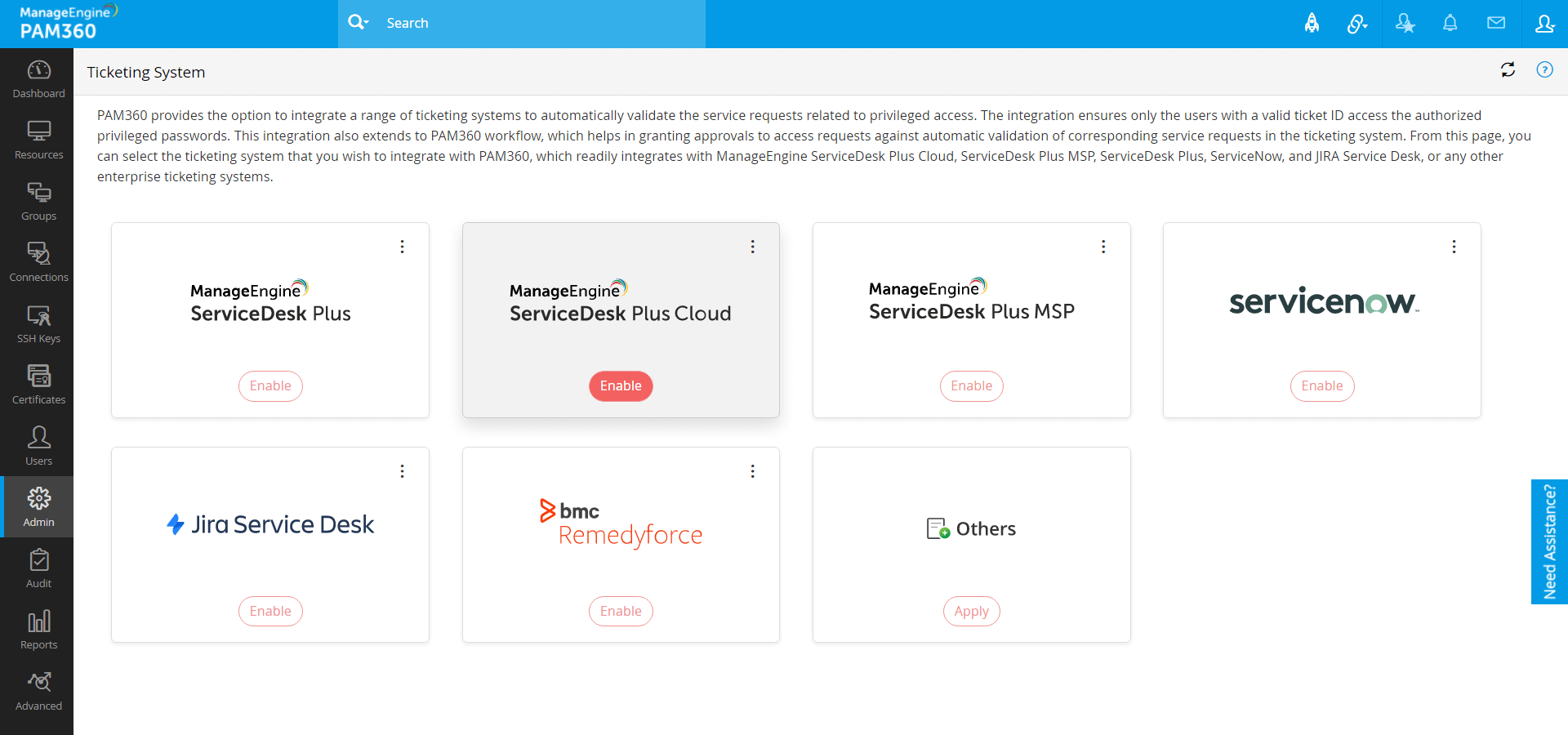

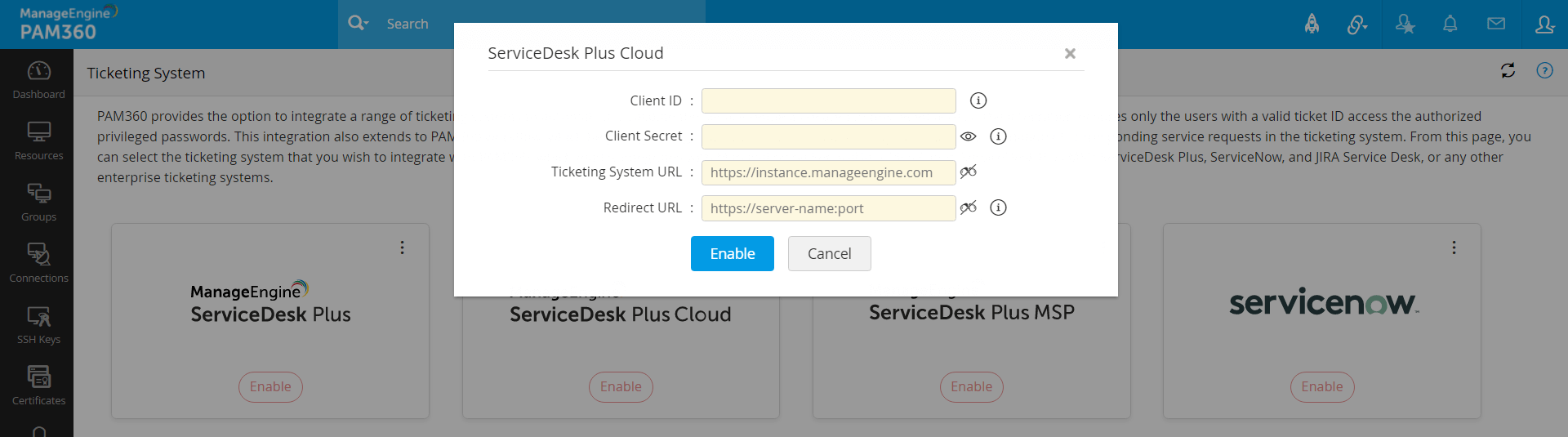

3.2.1 ServiceDesk Plus Cloud

PAM360は、ManageEngine ServiceDesk Plus Cloudと統合され、有効なチケットIDでアクセス要求を自動認証し、特権アクセスを付与します。これは、認証トークンを生成し、有効なチケットIDを発見システムに入力して、実行できます。チケットIDと関連づけられた変更IDステータスの値を、そのオプションを選択し、変更IDステータスを入力して、チェックできます。

ServiceDesk Plus CloudのPAM360での構成:

- [管理者] >> [統合] >> [発券システム] の順に移動します。

- ManageEngine ServiceDesk Plus Cloudで[有効化]をクリックします。

- 次に、前の手順で生成したクライアントID、クライアントシークレットを入力します。

- 発券システムURLと転送URLを記載します。

メモ:前の手順のホームページURLを転送URLとして記載します。

- [有効化]をクリックします。

ServiceDesk Plus Cloud構成が正常に保存されました。

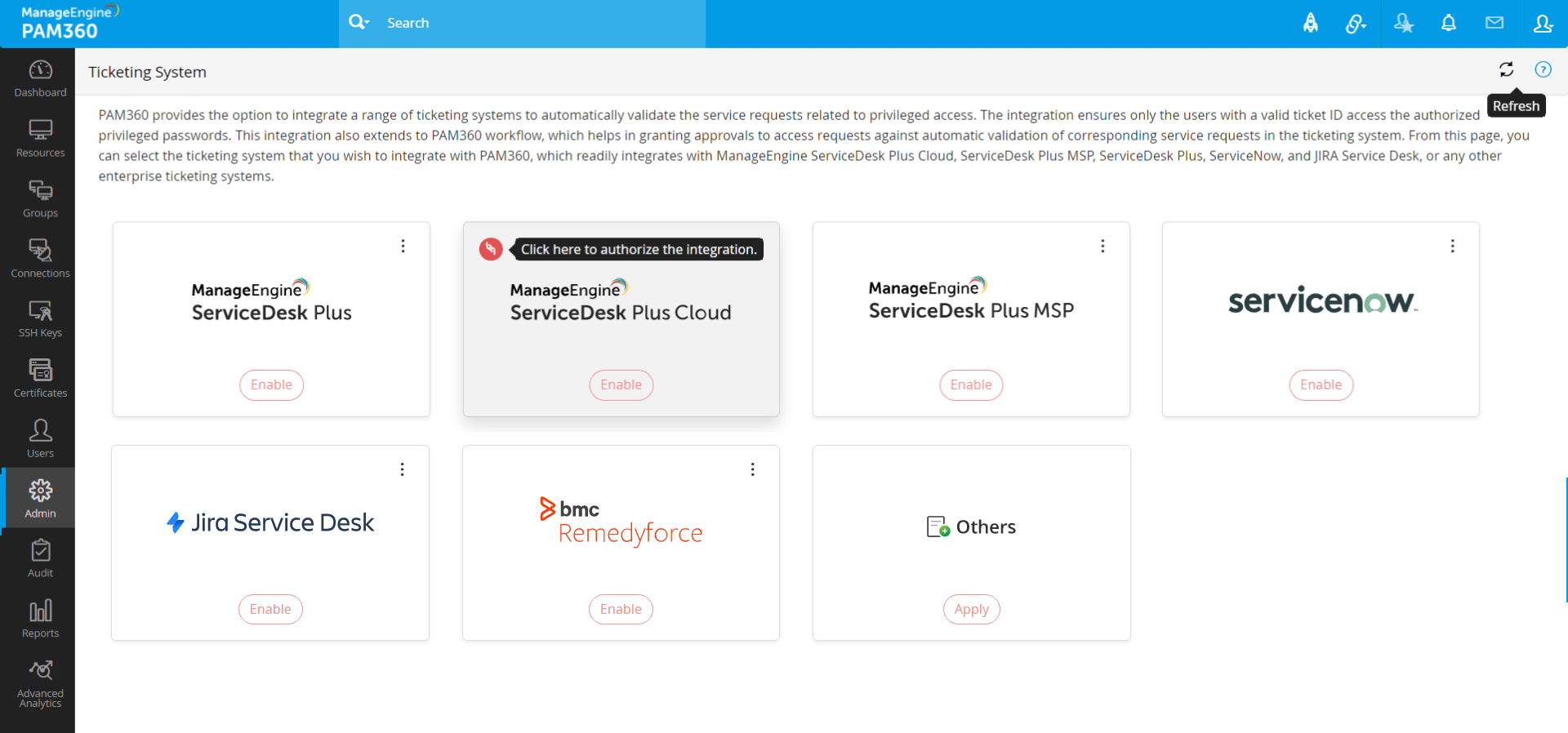

ServiceDesk Plus Cloudの認証:

- ServiceDesk Plus Cloudを認証するには、PAM360の右端上の[リフレッシュ]アイコンをクリックし、ManageEngine ServiceDesk Plus Cloud.の左端上の赤色アイコンを探します。

- 赤色アイコンをクリックし、統合を認証および有効化します。

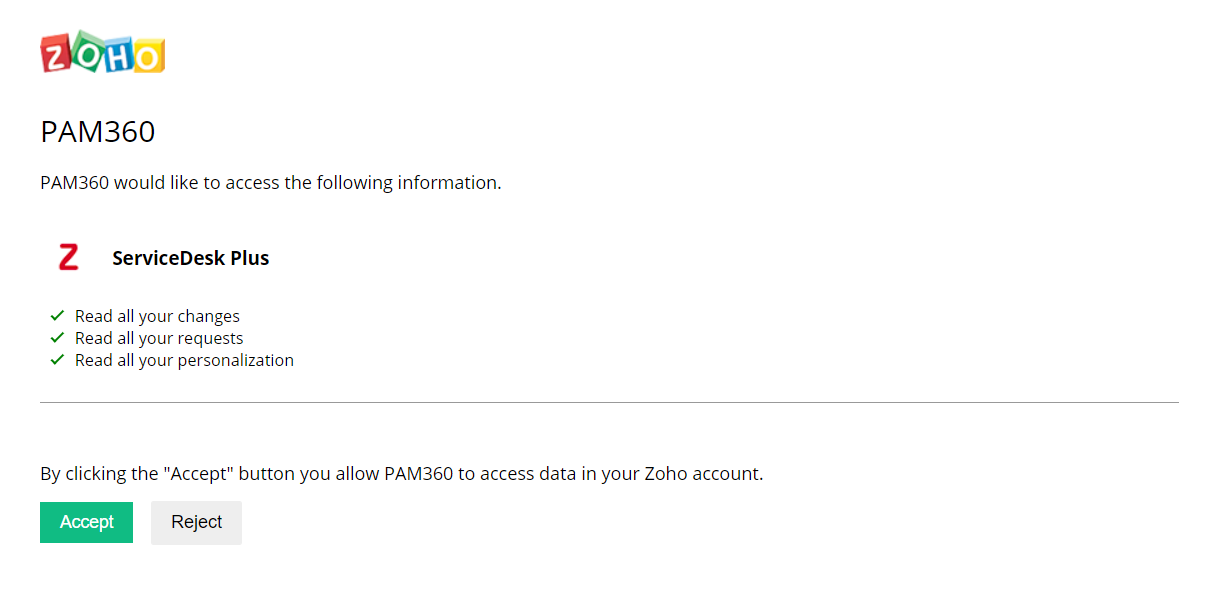

- 表示されるUIで、説明を読み、Accept[承認]をクリックして、PAM360のデータへのアクセスを許可します。

メモ:発券システムの技術担当者ロールがあるユーザーのみ、上の要求を[承認]し、チケットを認証できますので、注意してください。

- ServiceDesk Plus CloudがPAM360の発見システムで正常に構成されました。

- 次に、[OK]をクリックしてGUIを終了し、PAM360の右端上の[リフレッシュ]アイコンをクリックし、変更が表示されるようにします。

3.2.2 ServiceDesk Plus MSP

PAM360は、ManageEngine ServiceDesk MSPと統合され、有効なチケットIDでのみ、特権アクセスへのアクセス要求を自動認証します。これは、技術担当者キーを生成し、発券システムに有効なチケットIDを入力して、実行できます。

3.2.3 ServiceDesk Plus

- これで、PAM360は、発券システムでユーザーが入力したチケットIDに加え、変更要求を認証することで、ManageEngine ServiceDesk Plusと統合されます。また、認証は、変更IDがManage Engine Service Desk Plusで承認されたときのみ行われます。

- このオプションを有効にすると、ユーザーはパスワードアクセス要求やその他の同様の操作を検証するために有効な変更IDを提供する必要があります。一方、このオプションをオフのままにすると、ユーザーは検証のために有効な要求 ID を送信する必要があります。

3.2.4 ServiceNow

これで、PAM360は、ServiceNowと統合されます。ServiceNowとの統合により、発券システムURLを各フィールド<instance>に入力して、以下から簡単にデータを取得できます。<ticketingsystem>.comおよび番号の入力。

- ServiceNowインシデント - INC(7桁数) 例) INC0010007

- ServiceNow変更 - CHG(7桁数) 例) CNG0000003

- ServiceNow変更タスク - CTASK(7桁数) 例)CTASK0000009

- ServiceNow要求 - REQ(7桁数) 例) REQ0010004

- ServiceNow要求項目 - RITM (7桁数) 例) RITM0010007

- ServiceNow問題 - PRB(7桁数) 例) PRB0000007

- ServiceNowプロジェクト - PRJ (7桁数) 例) PRJ0000009

- ServiceNowプロジェクトタスク - PRJTASK(7桁数) 例)PRJTASK0010001

- ServiceNowタスク - TASK(7桁数) 例)TASK0010001

このオプションを有効にするには、ユーザーが上の有効番号のいずれかをPAM360に入力して、パスワードアクセス要求を認証する必要があります。

3.2.5 JIRAサービスデスク

これで、PAM360は、JIRAサービスデスクとうとうとすぐに統合され、特権アクセスに関連したサービス要求を自動認証します。

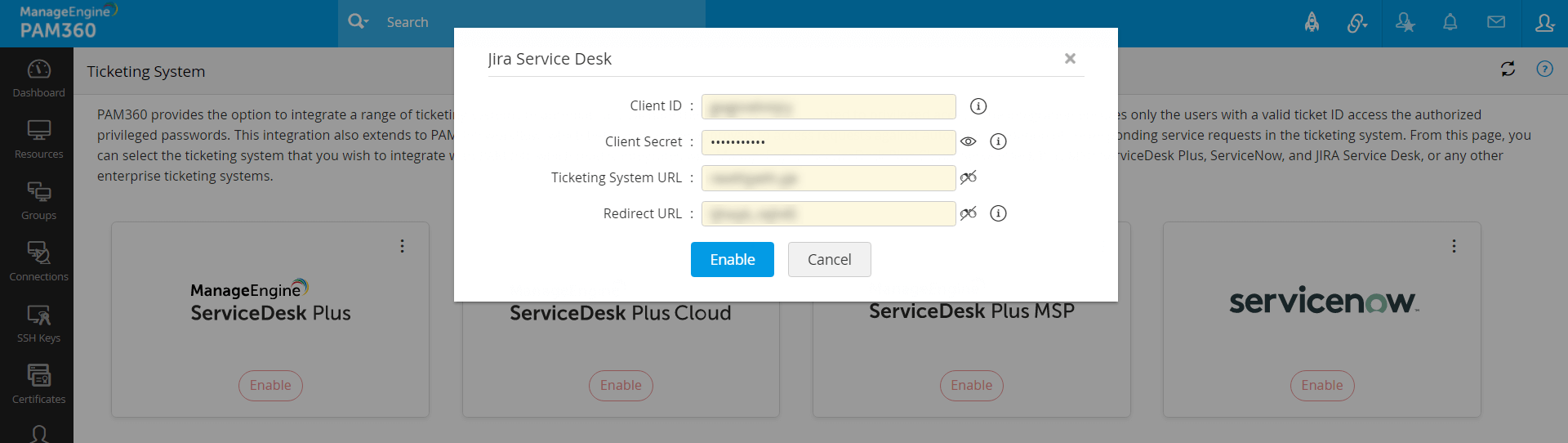

JIRAサービスデスクのPAM360での構成:

- [管理者] >> [統合] >> [発券システム]の順に移動します。

- Jira ServiceDeskの[有効化]をクリックします。

- 次に、前の手順で生成されたクライアントIDとクライアントシークレットを入力します。

- Jira Service Management URLを発券システムURL と アクセスURLとして記載し、PAM360 Serverを転送URLとして使用します。

- [有効化]をクリックします。

Jiraサービスデスク構成が正常に保存されました。

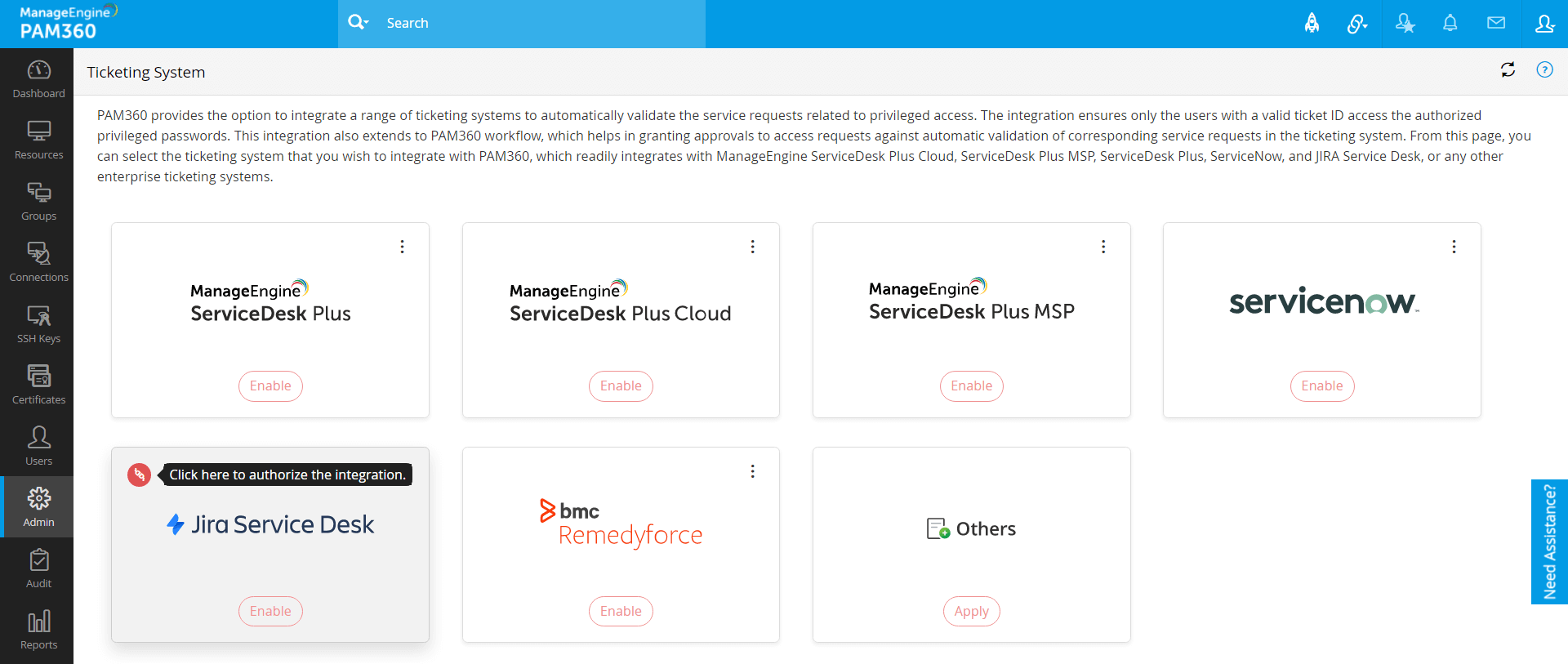

Jiraサービスデスクの認証:

- Jiraサービスですkうの左端上の赤色アイコンをクリックし、統合を認証および有効化します。

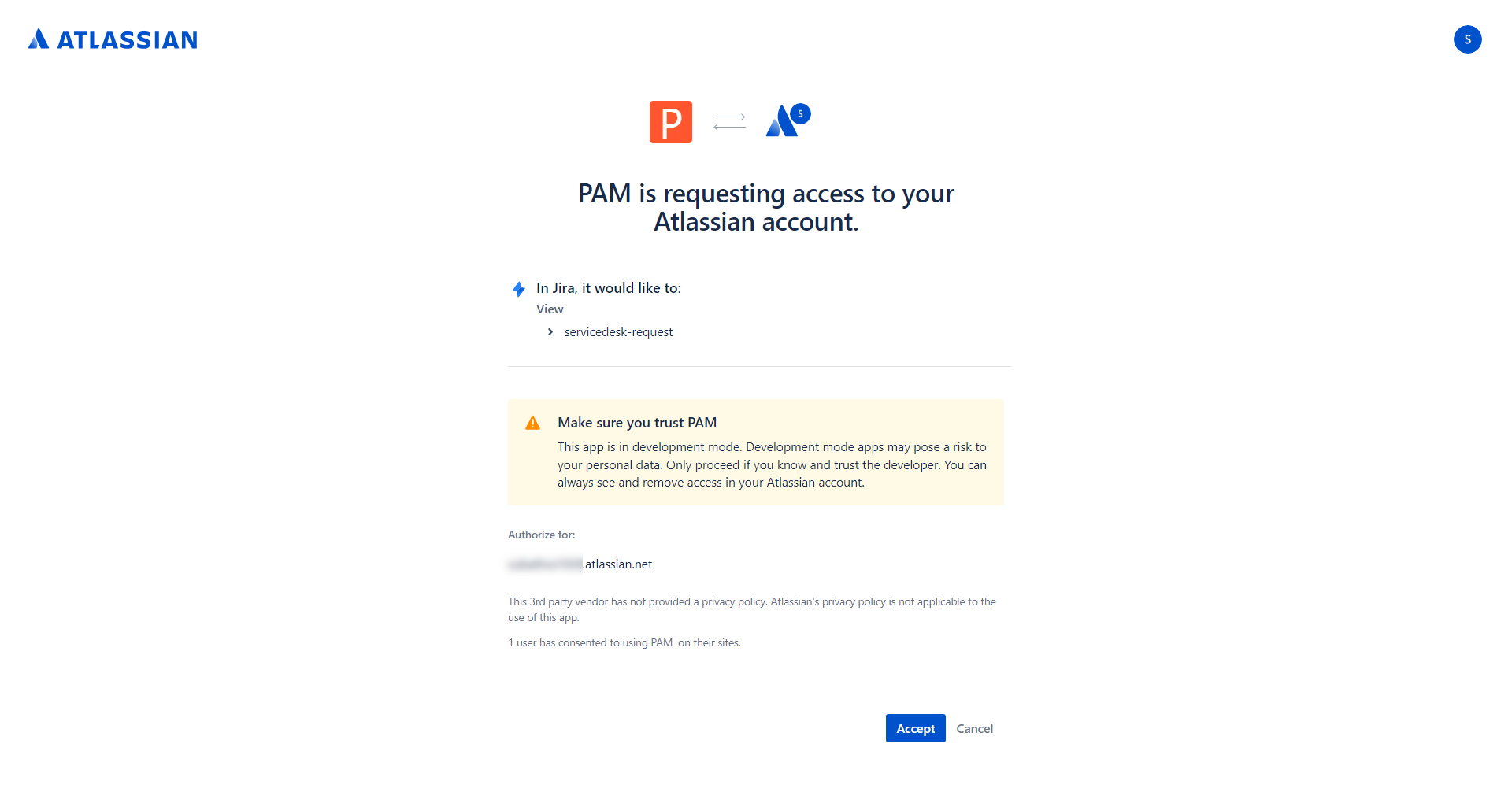

- 表示されるUIで、条件を読み、[承認]をクリックして、PAM360のデータへのアクセスを許可します。

- これで、成功メッセージが表示され、PAM360 UIに転送されます。

JiraサービスデスクがPAM360の発券システムとして正常に構成されました。

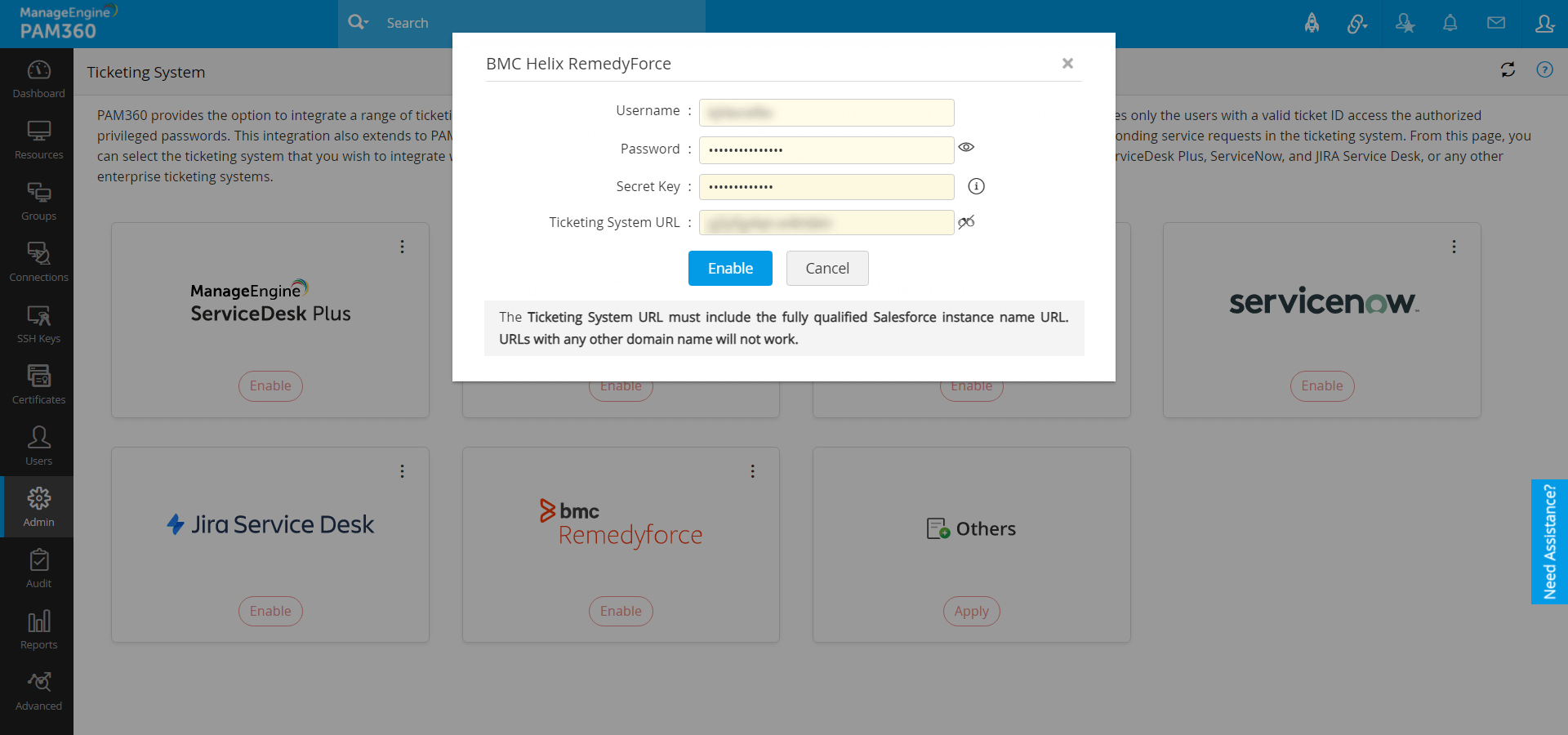

3.2.6 BMC Helix Remedyforce

BMC Helix Remedyforceは、インシデント/問題管理、クライアント管理、サービス管理、レポート/分析等を含む、完全ITサービス管理ツールで、エンタープライズ要件にあわせて個別設定できます。これで、PAM360は、BMC Helix Remedyforceと統合され、特権アクセスに関するサービス要求の自動認証ができます。ユーザーは、特権パスワードへのアクセス権を得るには、有効なチケットIDを管理者に提出する必要があります。発券システムでの関連サービス要求の自動認証により、統合はアクセス要求承認をアシストします。

BMC Helix RemedyforceのPAM360での構成:

- [管理者] >> [統合] >> [発券システム]の順に移動します。

- BMC Helix Remedyforceの[有効化]をクリックします。

- 表示されるポップアップで、

- Salesforce ユーザー名とパスワードを記載します。

- セキュリティトークンを記載します。セキュリティトークンについての詳細は、ここをクリックしてください。

- Salesforceインスタンス名URLを発券システムURLとして記載します。

- [有効化]をクリックします。

BMC Helix RemedyforceがPAM360の発券システムとして正常に構成されました。

3.2.7 その他

他の発券システムを使用している場合は、各自のカスタム実装により、それをPAM360と統合できます。

デフォルトでは、PAM360は、ユーザーが入力したチケットIDが発券システムに存在するかを検証し、そのチケットと接続されたインシデントが「閉じた」状態ではないか確認します。これらの要件を満たしていれば、発券システムの統合は完了です。

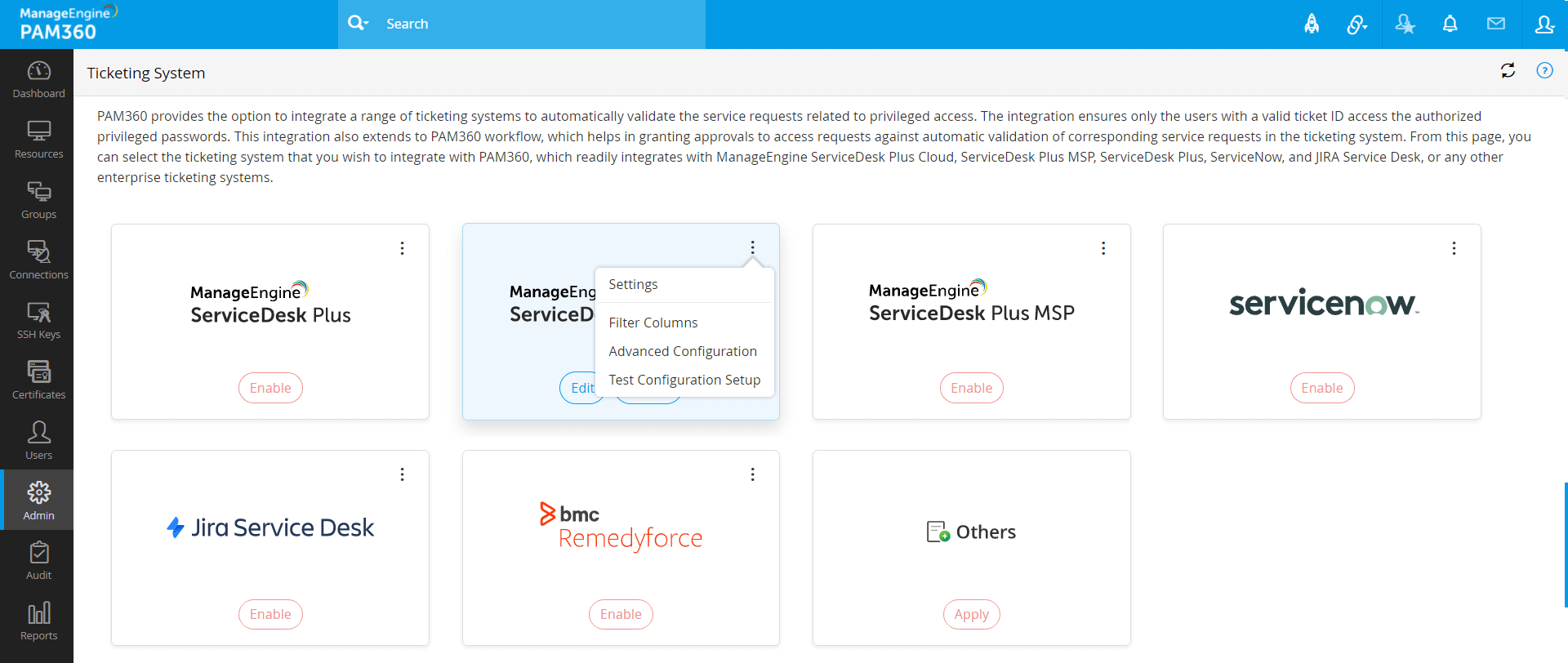

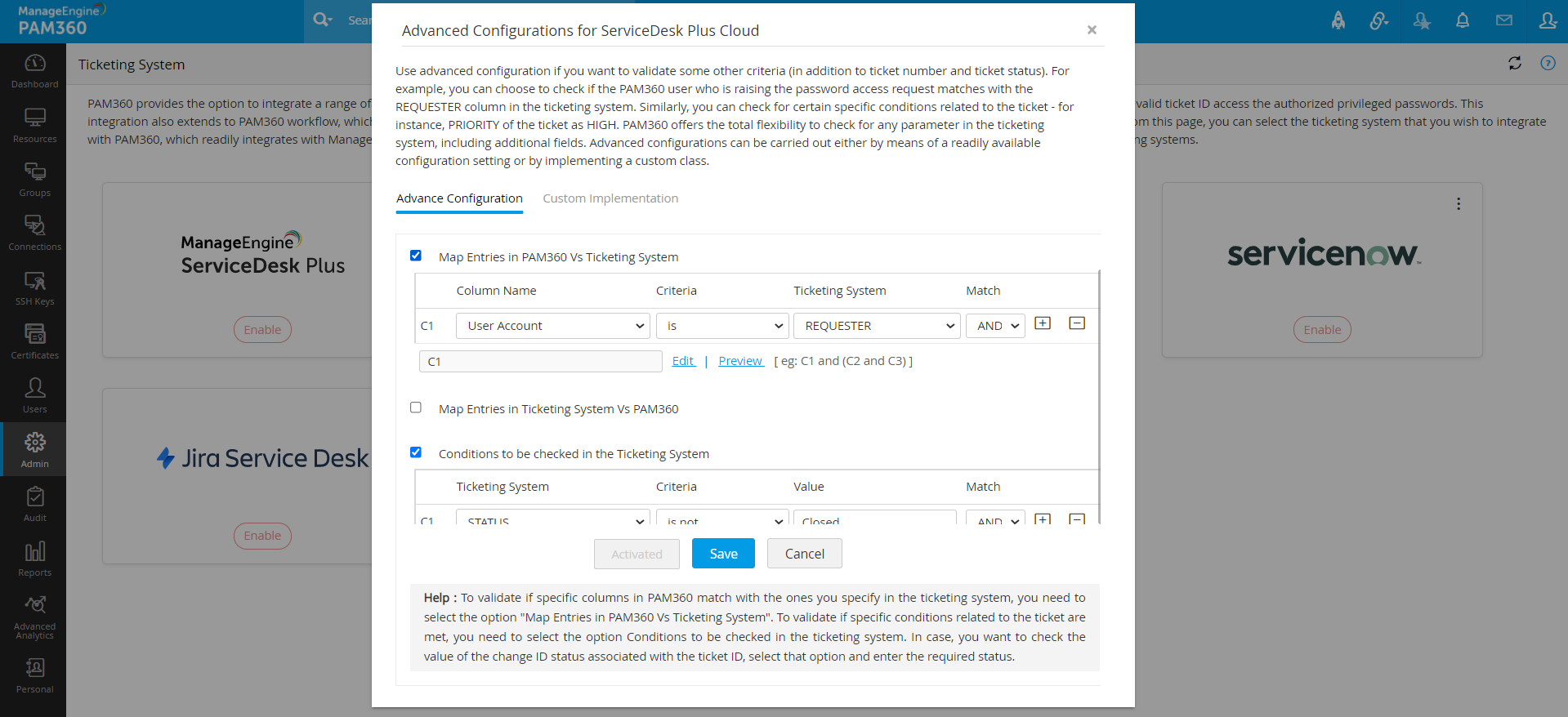

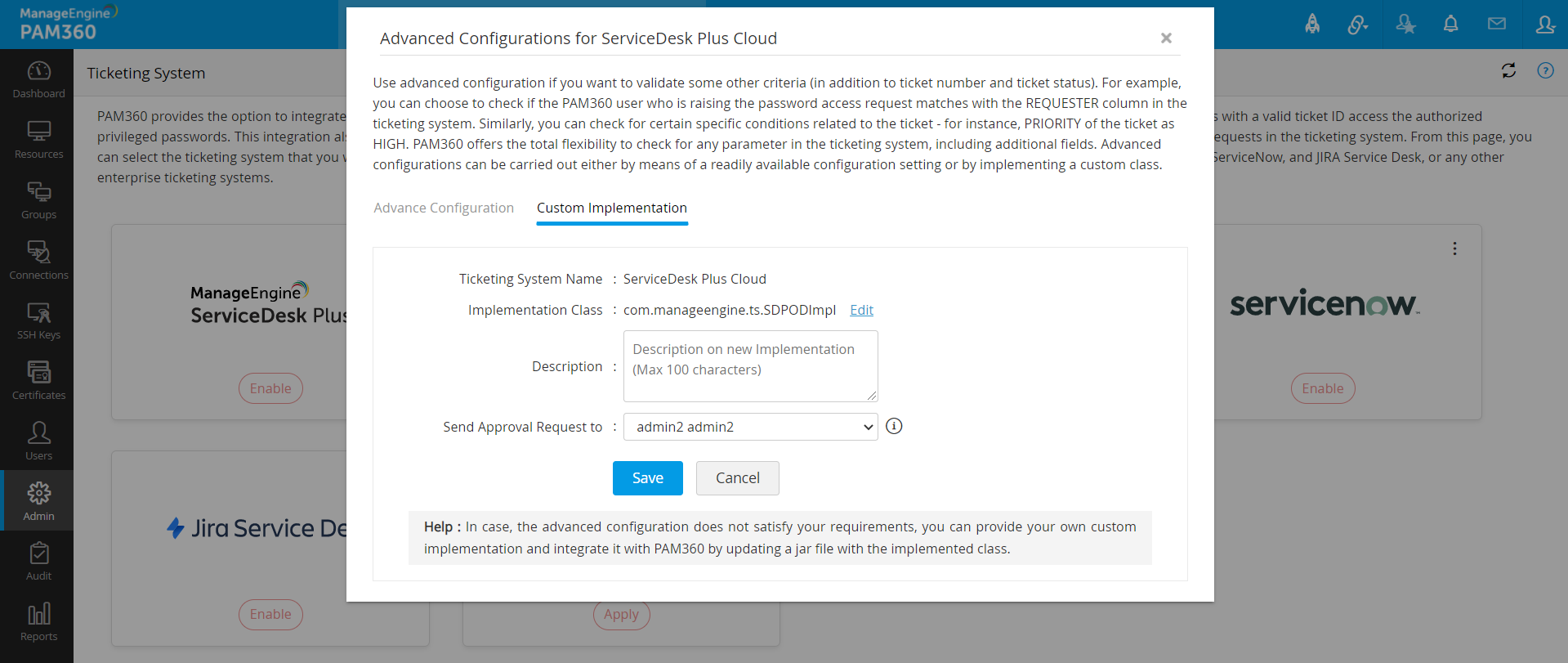

3.3 オプションの詳細構成

他のいくつかの基準(チケット番号とチケットステータスに加え)を認証する場合、詳細設定を構成するオプションがあります。例えば、パスワードアクセス要求を出しているPAM360ユーザーが発券システムの「要求者」列と一致しているかチェックする選択ができます。同様に、チケットに関連する特定の条件 (たとえば、チケットの[優先度]が[高]であるなど) を確認できます。PAM360では、追加フィールドを含め、発券システムのパラメーターのいずれかを完全柔軟にチェックできます。

詳細構成を実行するには、

- 右端上の3つのドットをクリックし、[詳細構成]を選択します。

- 開いたGUIで、すぐに利用可能な構成設定を使用するか、カスタムクラスを実装して、詳細構成を実行できます。

詳細構成のオプション:

- PAM360の個別列が発券システムで指定したものと一致するか検証

- [PAM360と発券システムでエントリをマッピング]を選択し、PAM360の個別列が発券システムで指定するものと一致するかを検証します。

- 列名ドロップダウンには、PAM360で利用可能な列名が一覧表示されます - リソース名、リソースタイプ、アカウント名、PAM360ユーザー名、DNS名、等(カスタムフィールドを含む)。

- [基準]を選択し、である、ではない、含む、含まない、始点または終点等の条件に基づいて検証します。

- 発券システム列には、発券システムで利用可能なフィールド(カスタムフィールドを含む)が一覧表示されます。PAM360の対応フィールドでマッピングが必要なフィールドを選択します。

例えば、 リソース名をPAM360に、アセットを発券システムにマッピングする選択ができます。パスワードへのアクセス権付与の前に、そのようなマッピングを指定すると、PAM360は、PAM360で指定したリソース名が発券システムのアセット名と一致するかチェックします。認証が成功した場合のみ、アクセス権が付与されます。

- 発券システムの個別列がPAM360で指定するものと一致するか検証します。

- [発券システムとPAM360でエントリをマッピング]を選択し、発券システムの個別列がPAM360で指定するものと一致するか検証します。

- 発券システム列には、発券システムで利用可能なフィールド(カスタムフィールドを含む)が一覧表示されます。PAM360の対応するフィールドでマッピングが必要なフィールドを選択します。

- [基準]を選択し、である、ではない、含む、含まない、始点または終点等の条件に基づいて検証します。

- 列名ドロップダウンには、以下のような、PAM360で利用可能な列名が一覧表示されます:リソース名、リソースタイプ、アカウント名、PAM360ユーザー名、DNS名、等(カスタムフィールドを含む)。

- 発券システムのチケットに関連した個別条件の認証。

- チケットに関連した個別条件が満たされているか検証するには、 オプション[発券システムでチェックする条件]を選択する必要があります。デフォルトでは、PAM360は、チケットステータスが閉じた状態でないかチェックします。

- 追加条件をいくつか選択でき、PAM360は、そのすべてを発券システムで認証します。デフォルトでは、PAM360には、カスタムフィールドを含む、発券システムで利用可能なフィールドがすべて一覧表示されます。PAM360が認証する必要がある値を指定できます。

- チケットIDと関連づけられた変更IDステータスの値をチェックする選択をし、変更IDステータスを記載します。

- [保存]をクリックし、発券システム構成への変更を保存します。

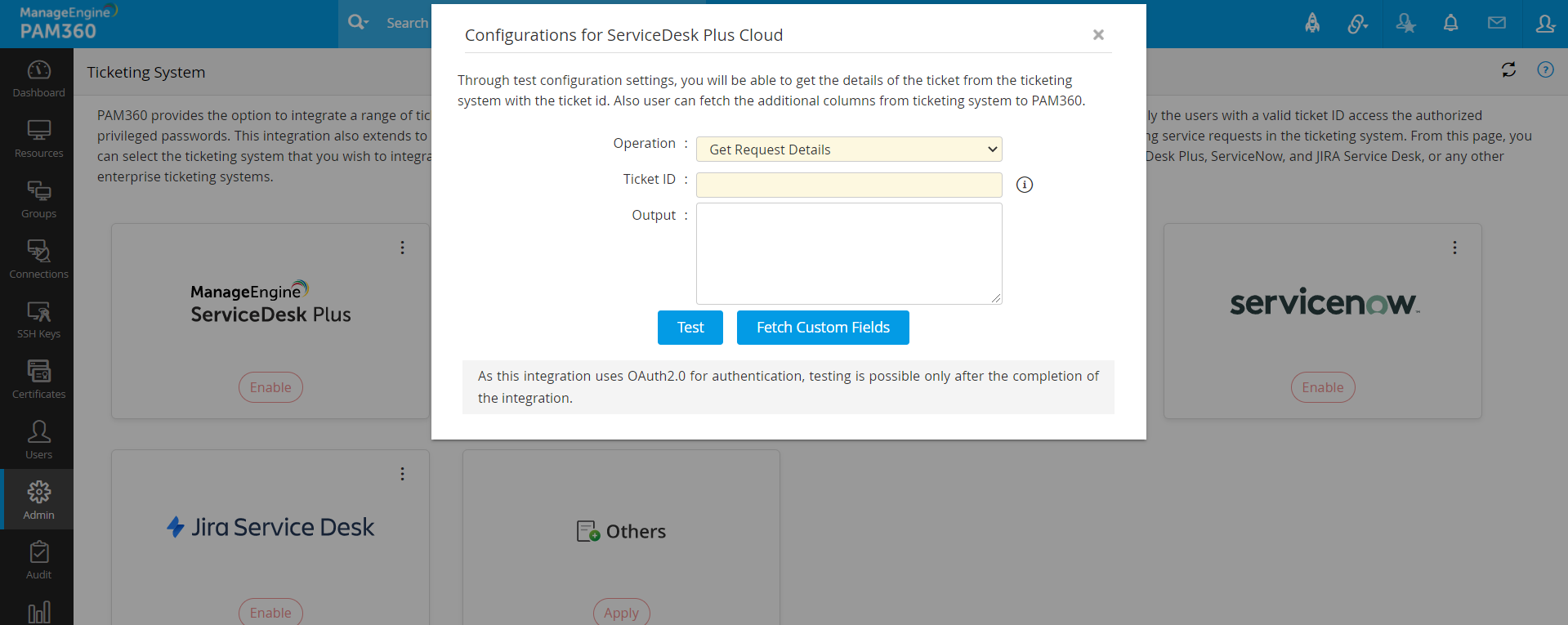

3.4 発券システム構成セットアップをテスト

統合完了後、PAM360が発券システムとの通信を適切に確立できるかの確認のためテストすることができます。右端上の3つのドットをクリックし、[構成セットアップをテスト]を選択します。

このテストの一部として、PAM360で利用可能なカスタムフィールドを詳細構成セットアップに取り込むこともできます。

3.5 カスタム実装

詳細構成が要件を満たさない場合、各自のクラス実装を提供し、実装したクラスでjarファイルを更新して、それをPAM360と統合できます。詳細は、下の「他の発券システムの統合」セクションを参照してください。そのセクションで概説した手順はここでも当てはまります。

4.発券システム認証の実行と例外

- 発券システム統合を完了したら、すぐにグローバルに有効になり、ユーザーは、有効なチケットIDを生成してパスワードにアクセスする必要があります。.設計上、スーパー管理者は、チケットID実行から免責されます。また、アクセスコントロールワークフローの一部としても、ユーザーは、チケットID生成を実行でき、アクセス権は、ID認証後に自動付与されます。

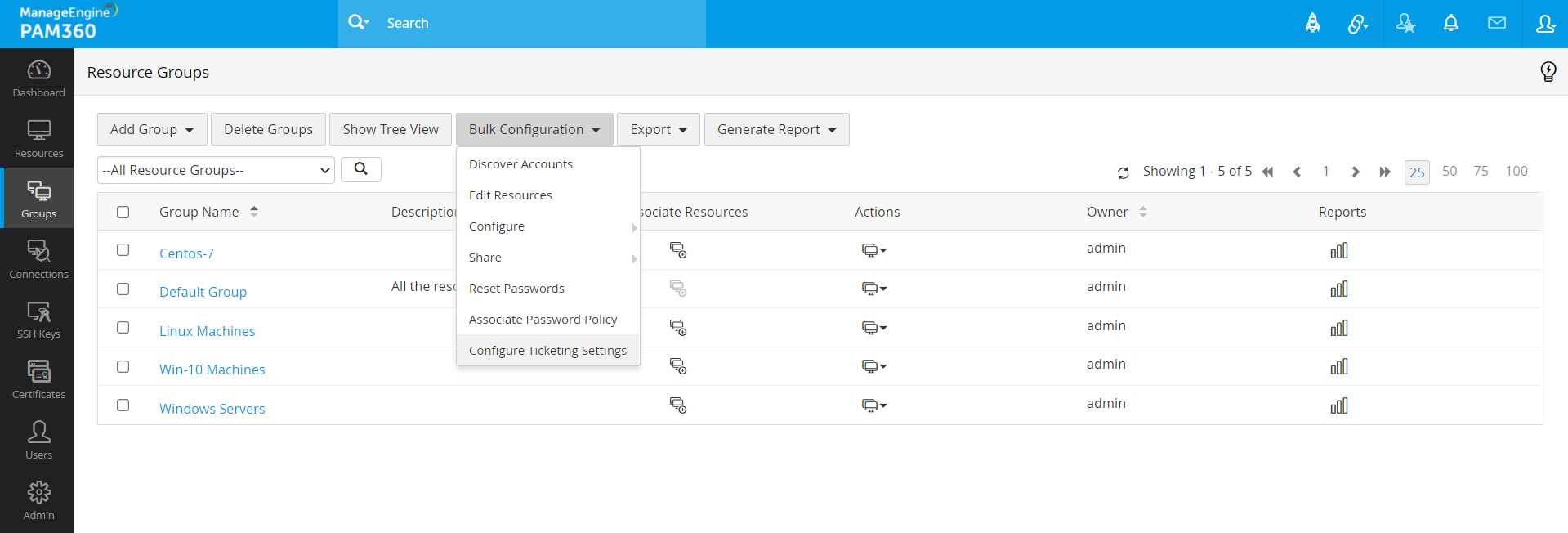

- また、選択リソースグループに、発券実行で有効化/無効化を選択するオプションもあります。

- これは、グループから実行できます。

- 必要なリソースグループを選択します。

- グループリスト上部の[一括構成]をクリックし、ドロップダウンから[発券設定を構成]を選択します。

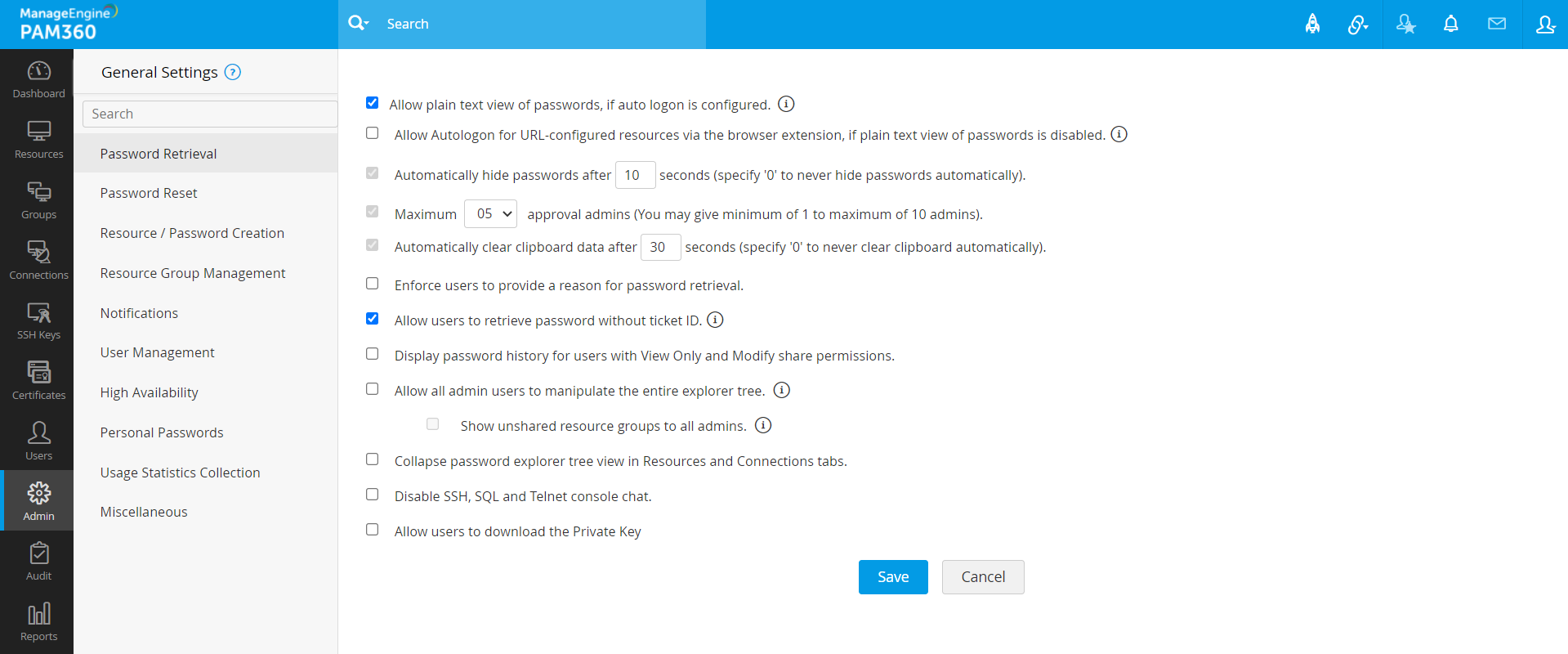

- 全般設定から、オプション[パスワード取り込みセクションの [チケットIDなしでユーザーにパスワード取り込みを許可]で、ユーザーの発券認証を許可/制限を選択できます。

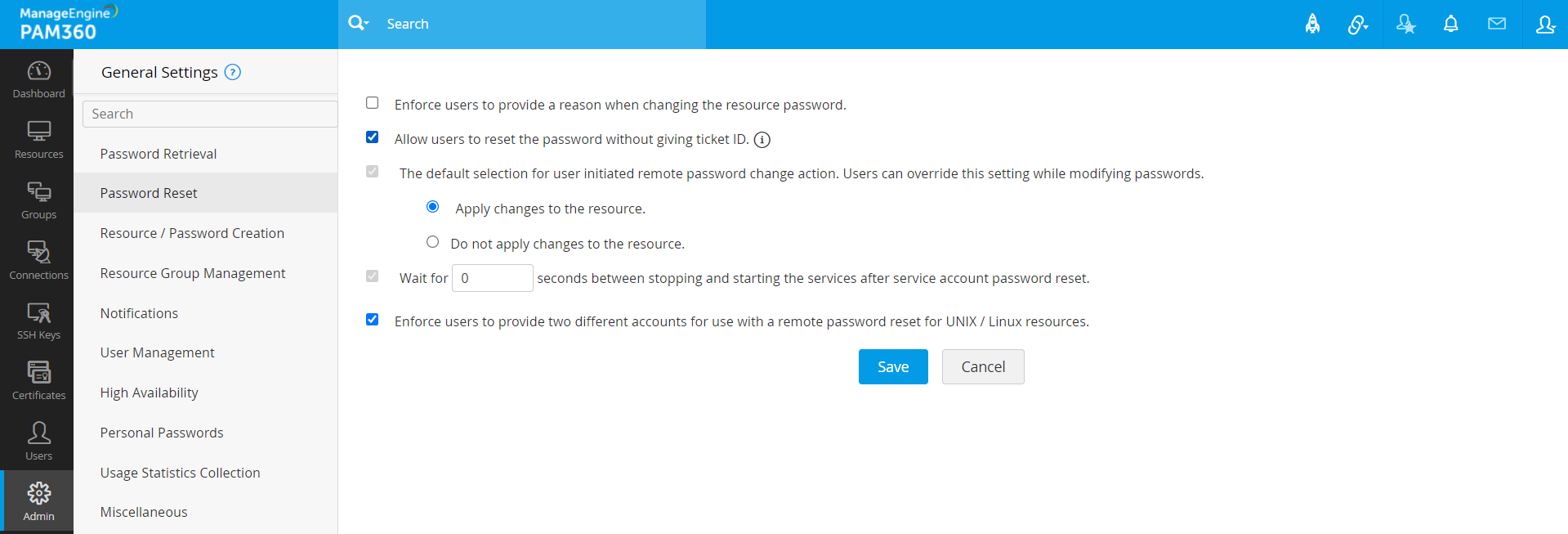

- また、パスワードリセットセクションで、[チケットIDなしでユーザーにパスワードリセットを許可]します。

- これ以外に、ユーザーグループ別設定もあり、これはユーザーグループタブから実行できます。

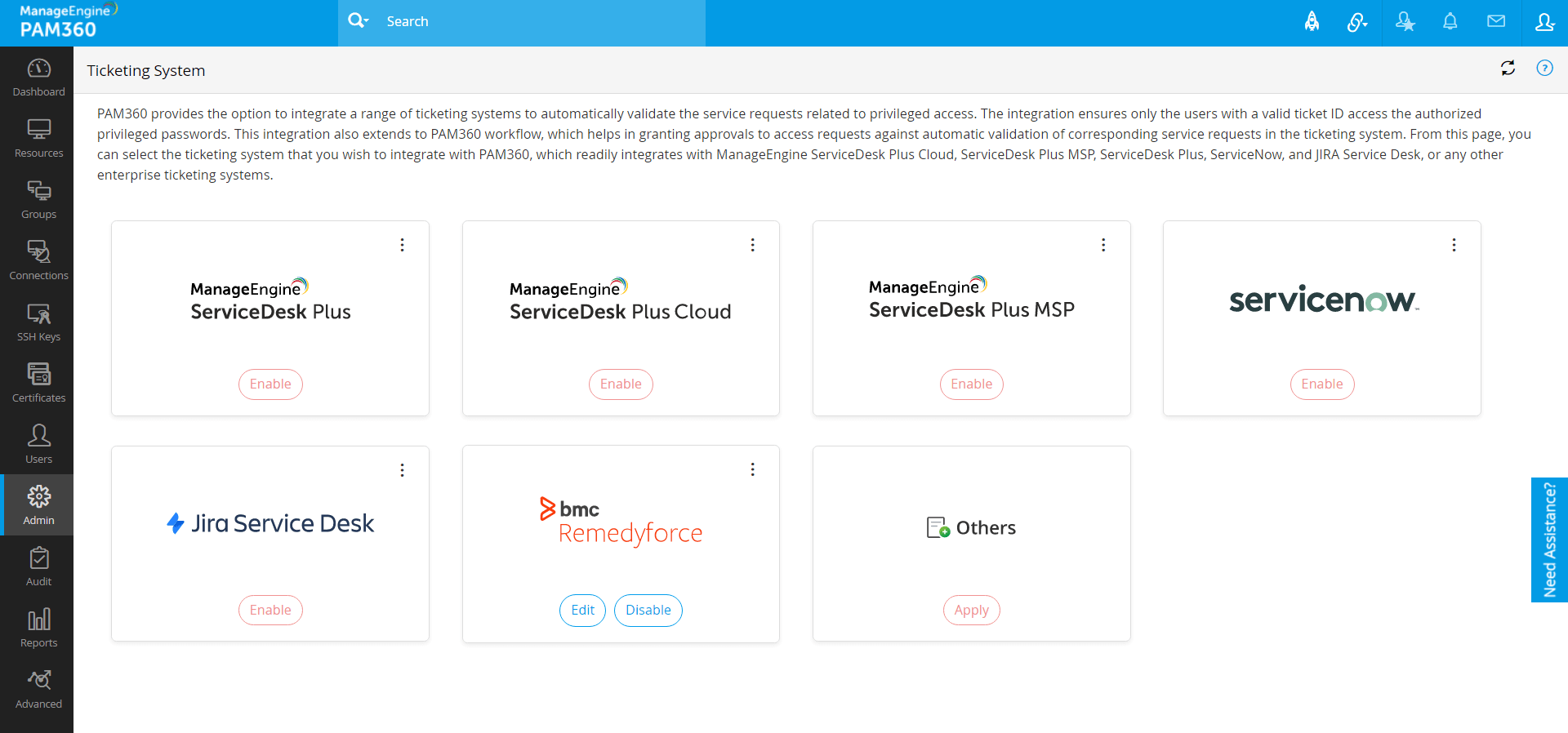

5.発券システム統合の無効化

発券システムとの統合は、いつでも無効にできます。PAM360から統合を無効化/有効化するには、

- [無効化]アイコンをクリックして、統合を無効にします。

メモ:統合詳細は、統合が無効になっているときは、PAM360から削除されません。 統合は、いつでも有効にすることができます。

- [削除]をクリックし、すべての統合詳細をPAM360から削除します。

メモ:統合を再有効化するには、この手順の説明にしたがって、クライアントID、クライアントシークレットの新しいセットを生成し、ServiceDesk Plus CloudをPAM360に構成する必要があります。

6.他の発券システムの統合

他の発券システムを使用している場合は、各自のカスタム実装により、それをPAM360と統合できます。プロセス全体を確認するため、Zendeskの統合を、関係する手順を説明する例として取り上げました。

手順1:実装クラスを作成

Zendeskの統合について作成したサンプル実装クラスを参照してください。実装クラスの最重要事項は、以下で説明します:

認証トークンを生成

最初の手順では、発券システムの認証トークンを生成して、PAM360の接続確立を有効にします。認証トークンを生成するとき、その発券システムにフルアクセス権がある管理者の認証情報を入力したことを確認します。これは、認証情報を実装クラスに直接入力するか、トークンを生成してトークンを入力することで、実行できます。

下のスニペットは、発券システムの特権アカウントに属するBase64 Authstringの生成方法を示しています。これは、REST APIがBase64認証ヘッダに基づいているときに便利です。一部の発券システムには、GUIが組み込まれた認証トークンがあります。そのような場合、認証パラメーターを直接使用することができます。また、ユーザー名とパスワードを実装クラスでハードコピーするのではなく、この部分をスキップし、Javaまたはオンラインエディタで生成する直接Base64トークンでREST API呼出できます。

コードスニペットを参照してください:

// Constructing Authstring from Zendesk login credentials

String username = "username@example.com"; //Zendesk username

String password = "zendeskpassword"; //Zendesk password

Base64 encoder = new Base64();

byte[] encodedPassword = (username + ":" + password).getBytes();

byte[] encodedString = encoder.encodeBase64(encodedPassword);

String authStr = new String(encodedString);

手順2:発券システムとの接続をチェック

REST APIを使って、PAM360は、発券システムからチケットについて情報を得ることができます。各発券システムは、各自の手続きにしたがって、チケット詳細を伝達します。手続きの識別については、各ドキュメントを参照してください。チケット詳細の取得後、その詳細を認証する必要があります。

コードスニペットを参照してください:

String sUrl = "https://<zendesk-instance>.zendesk.com/api/v2/tickets/"; //REST API call Zendesk

sUrl = sUrl + ticketId +".json"; //This is the ticket ID that will be validated against the one supplied by the user in PAM360

URL url = new URL(sUrl);

HttpsURLConnection connection = (HttpsURLConnection) url.openConnection();

connection.setRequestProperty("Authorization","Basic "+authStr); //Setting Authstring in the header

手順3:PAM360の個別列が発券システムで指定するものと一致するか検証(オプション構成)

下のコードスニペットを参照して、PAM360の個別列が発券システムで指定する者と一致するか検証します(例えば、PAM360のリソース名を発券システムの件名でマッピングする選択ができます。パスワードへのアクセス権を付与する前に、そのようなマッピングを指定すると、PAM360は、PAM360で指定したリソース名が発券システムの件名(件名にリソース名が含まれる場合)と一致するかチェックします。認証が成功した場合のみ、アクセス権が付与されます):

String assetName = (String)pam360Columns.get("Resource Name");//PAM360 Asset Name for which password related operation done

String subject = (String)ticket.get("subject");//Getting the ticket subject

boolean descriptionCheck = subject.toLowerCase().contains(assetName.toLowerCase());

//Checking the description of the ticket contains the resource name of user account

手順4:発券システムのチケットに関連する個別条件の認証(オプション構成)

チケットに関連する個別条件が満たされているか検証できます - デフォルトでは、PAM360は、チケットステータスが閉じた状態ではないかチェックします。追加条件をいくつか選択でき、PAM360は、そのすべてを発券システムで認証します。デフォルトでは、PAM360には、カスタムフィールドを含む、発券システムで利用可能なフィールドがすべて一覧表示されます。PAM360が認証する必要がある値を指定できます。

JSONObject ticket = (JSONObject)ticketingOuput.get("ticket");

String status = (String)ticket.get("status");

boolean statusCheck = "open".equalsIgnoreCase(status); //Checking whether the status of the ticket is in open state

手順5:コンパイル

コンパイル中、以下のjarをクラスパスに保存します(jarは<PAM360_HOME>\lib folderフォルダにあります)

- AdventNetPassTrix.jar;

- json_simple-1.1.jar;

- commons-codec-1.7.jar

例えば、

javac -d . -cp AdventNetPassTrix.jar;json_simple-1.1.jar;commons-codec-1.7.jar ZendeskImpl.java - (Windowsの場合)

javac -d .-cp AdventNetPassTrix.jar:json_simple-1.1.jar:commons-codec-1.7.jar ZendeskImpl.java - (Linuxの場合)

手順6:PAM360インストールでの構成

- 実装されたクラスファイルを単一のjarとしてコンパイルし、そのjarをPAM360_HOME\libフォルダに入れます。

- PAM360が実装されたクラスを利用できるように、PAM360 Serviceを再起動します。

- [管理者] >> [統合] >> [発券システム統合]の順に移動します。

- 開いたGUIで、オプション「その他」(発券システムを統合する)か、またはすでに統合された発券システム(機能を拡張する場合)の「クラス実装」「詳細構成」を選択します。

- 実装クラスの名前を指定します。

- 実装は、別の管理者による承認が必要です。他のすべての管理者(要求者以外)は、承認の要求に関するアラートを受信します。

- 管理者が実装を承認したら、使用できるようになります。

- 有効化した後、発券システムワークフローは、パスワード取り込みおよびパスワードリセットには必須になります。

詳細は、Zendeskの統合について作成したサンプル実装クラスを参照してください。

実装のヒント:

上の手順3と4では、実装に追加情報が必要です。詳細は、下のヒントを参照してください:

PAM360の列

発券要求をPAM360側ののpam360Columnsパラメーターから出すユーザーアカウントに関連したデータのリスト:

PAM360ユーザー名 - ログインしたユーザー名

リソース名 - リソースの名前

DNS名 - リソースのIPアドレス

ユーザーアカウント - アカウント名

リソースタイプ - アクセスするリソースのタイプ (Windows/WindowsDomain/Linux等)

リソース説明 - リソースについての説明

部門 - リソースが属する部門

場所 - リソースの場所

ドメイン名 - リソースのドメイン名

要求タイプ - 発券システム呼出を行う要求タイプ。以下が可能です

RETRIEVAL - Password access

REQUEST - Password access request raised through Access-Control workflow

RESET - Password reset

AUTOLOGON - 'Open Connection' request

ユーザー組織名 - 要求を行ったユーザーの組織名

ユーザーの現在の組織名 - 要求されたアカウントがある組織の名前

これ以外に、追加列のすべてが以下のように送信されます:

リソース追加フィールド - Resource@<field_name>

アカウント追加フィールド - Account@<field_name>

発券システムにアクセスする認証情報

AUTHTOKEN - Authentication token value given in the integration GUI

TICKETINGSYSTEMURL - URL given in the integration GUI

詳細構成情報:

ISPAM360TICKETCRITERIA - PAM360と発券システムの構成の有無をチェックします

(Boolean - true or false)

PAM360TICKETCRITERIACOLUMNS ‐ PAM360と発券システムの間の詳細のマッピング.アレイ中の各要素は、基準を示します。例えば、PAM360の列「ユーザーアカウント」は、基準'C1'の一致パラメーター'EQUAL'で発券システム列「要求者」について認証が必要です

JSONArray - [ ["C1","User Account","REQUESTER","EQUAL"],

["C2","PAM360 User Name","TECHNICIAN","EQUAL"] ]

PAM360TICKETCRITERIA - 異なる基準間の関係を指定します。'PAM360TICKETCRITERIACOLUMNS'の各要素には、基準名として最初のパラメーターが含まれます。これは基準間の関係になります

(String - Example: C1 or C2)

ISTICKETVALUECRITERIA - 発券システム値の認証の構成の有無をチェックします

(Boolean - true or false)

TICKETVALUECRITERIACOLUMNS - チケットが満たす必要があるマッピング詳細。アレイ中の各要素は、基準を示します。例えば、チケット列「ステータス」は、基準「C1」の「閉じた」以外の値について認証が必要です

JSONArray - [ ["C1","STATUS","Closed","NOT_EQUAL"],

["C2","URGENCY","high","EQUAL"],

["C3","IMPACT","high","EQUAL"] ]

TICKETVALUECRITERIA - 異なる基準間の関係を指定します。'TICKETVALUECRITERIACOLUMNS'の各要素には、基準名として最初のパラメーターが含まれます。これは基準間の関係になります

(String - Example: C1 or (C2 and C3)

ISTICKETCHANGEIDSTATUS - システム変更ステータスチェックの認証の構成の有無(真または偽)をチェックします

TICKETCHANGEIDSTATUS - チケットID値の関連づけられた{変更IDステータス」

一致パラメーター:

EQUAL - 2つのパラメーターの値が同じです

NOT_EQUAL - 2つのパラメーターの値が同じではありません

CONTAINS - 1番目のパラメーター値が2番目のパラメーターの値を含みます。

NOT_CONTAINS - 1番目のパラメーターの値が2番目のパラメーターの値を含みません。

STARTS_WITH - 1番目のパラメーターが2番目のパラメーターの相対ではじまる必要があります。

ENDS_WITH - 1番目のパラメーターが2番目のパラメーターの値で終わる必要があります。

(日付に基づく比較パラメーター)

LESS_THAN - 1番目のパラメーターの日付値が2番目以下になります。

GREATER_THAN - 1番目のパラメーターの日付値が2番目以上になります。

LESS_THAN_EQUAL - 1番目のパラメーターの日付値が2番目以下か、同じになります。

GREATER_THAN_EQUAL - 1番目のパラメーターの日付値が2番目以上か、同じになります

一致パラメーターに応じて、基準の認証が必要です。

7.ServiceNowカスタム実装用のコードスニペット

詳細構成が要件を満たさない場合、カスタム実装が可能です。PAM360が提供するデフォルトの実装を拡張し、機能を追加することができます。下の例は、ServiceNow用に作成されたデフォルトの実装が、どのように拡張され、カスタム実装として機能するかを示しています。

package com.manageengine.ts;

import java.util.Properties;

import org.json.simple.JSONObject;

import com.adventnet.passtrix.helpdesk.ServiceNowImpl;

//ServiceNow custom implementation

public class ServiceNowCustomImpl extends ServiceNowImpl

{

public boolean checkViewHelpDeskRequest(String ticketId, Properties pam360Columns, Properties credentialDetails, JSONObject criteriaDetails)

throws Exception

{

boolean result = super.checkViewHelpDeskRequest(ticketId, pam360Columns, credentialDetails, criteriaDetails);

//Your own implementation

return result;

} }

下表には、すぐにPAM360と統合される発券システム用のデフォルト機能処理クラスが一覧表示されています:

|

ServiceDesk Plus On-Demand |

|

|

ServiceDesk Plus MSP |

com.adventnet.passtrix.helpdesk.ServiceDeskPlusMSPImpl |

|

ServiceDesk Plus |

com.adventnet.passtrix.helpdesk.ServiceDeskPlusOnPremiseImpl |

|

ServiceNow |

com.adventnet.passtrix.helpdesk.ServiceNowImpl |

|

JIRA |

com.adventnet.passtrix.helpdesk.JiraServiceDeskImpl |

8.インターフェイスの説明

発券システム統合用インターフェイス:

package com.manageengine.ts;

import java.util.Properties;

import org.json.simple.JSONObject;

// This class provides the methods to implement ticketing system integration. You need to implement this interface

public interface TicketingSystemInterface

{

/**

* Used to display the error message while doing the ticketing system related operations. The output gets reflected in audit trails.

* @return Error message, if the ticketing system accessible, return null. Otherwise, return a proper error message.

*/

public String getErrorMsg();

/**

* Used to return the properties related to the ticketing system operation

* @return Comments and needed message

*/

public Properties getRequestProperties();

/**

* Used for testing configuration setup. While testing, administrator will be able to get ticket details from the ticketing system.

* @param tsName Ticketing system Name

* @param tsUrl Ticketing system Web URL

* @param authToken Authentication Token assigned to a technician of ticketing system (Base64 authorization string constructed

using login credentials in the case of ServiceNow ticketing system)

* @param ticketId Ticket ID given as the input ((Ticket ID/Sys ID in the case of ServiceNow ticketing system)

* @param Ticketing System operation type

* {@value 0} Ticketing Operation

* {@value 1} Change Related Operation

* @return the output from ticketing side

* @throws Exception

*/

public JSONObject helpdeskCheck(String tsName, String tsUrl, String authToken, String ticketId, String operation) throws Exception;

/**

* Actual function that will be called upon whenever a ticketing system related operation is done from PAM360 GUI

* @param ticketId Ticket ID (Ticket ID/Sys ID in the case of ServiceNow ticketing system)

* @param pam360Columns Details of the PAM360 account for which ticketing system query is raised

* @param credentialDetails Key details of ticketing system (Authentication token or Base64 authorization string

and web URL of ticketing system)

* @param criteriaDetails Criteria mapping done as part of advanced configuration

* @return Final output that will be sent to PAM360 server

* {@value true} Success case - Allows the operation to proceed

* {@value false} Failure case - Denies the operation to proceed

* @throws Exception

*/ public boolean checkViewHelpDeskRequest(String ticketId, Properties pam360Columns, Properties credentialDetails, JSONObject criteriaDetails)

throws Exception; }