SSLの脆弱性

PAM360は、リポジトリのSSL証明書をスキャンし、脆弱性に陥りやすい証明書にフラグを付けます。このように、ユーザーは、安全はない証明書/サーバー構成について情報が得られます。次に、ユーザーは、必要な救済対策により、SSL証明書またはサーバー構成を入替または変更します。PAM360は、お使いのSSL環境をスキャンして、以下のカテゴリの脆弱性に備えます。

- SSL証明書取消ステータス

- SSLエンドサーバー脆弱性

- 2.1 Heartbleedバグ

- 2.2 POODLE SSL

- 2.3 SSL 3.0有効化済

- 2.4 弱い暗号スイート

- 主な特徴

- SSL脆弱性スキャン

1.SSL証明書取消ステータス

このチェックは、選択した証明書の取り消しステータスについての情報を取得するために実行します。お使いのドメインのいずれかの証明書が取り消される場合、手順を追ってすぐに入替する必要があります。証明書の取り消しステータスは、2つの方法で取得します。

1.1 証明書取消リスト(CRL)

i. エラー:

選択した証明書が取り消され、その後信頼できなくなります。

ii.何が問題ですか?

証明書取消リスト(CRL)は、有効期限が切れる前に認証局(CA)が取り消すSSL証明書です。証明書は、誤発行、秘密鍵の危殆化、CA危殆化等、さまざまな理由で取り消されます。CRLは、証明書の有効期間を確認するためブラウザが使うブラックリストオン一種です。このようなテストは、SSL証明書が、ブラウザとユーザーがあなたのアイデンティティを信頼する手段であり、無効なSSL証明書が組織の信頼を取り消す手段であるため、必須です。

PAM360は、お使いの証明書のCRL取り消しステータスをチェックし、取り消された証明書にフラグを付けます。

1.2 オンライン証明書サービスプロトコル(OCSP)取消ステータス

i. エラー:

選択した証明書が取り消され、その後信頼できなくなります。

ii.何が問題ですか?

オンライン証明shおサービスプロトコル(OCSP)は、デジタル証明書の取消ステータスの取得に使うインターネットプロトコルです。Webブラウザが、対象の証明書を各認証局(CA)に送信します。次に、CAが応答 - 「無効」、「取消済」または「不明」を返します。.

PAM360は、お使いの証明書のOCSP取り消しステータスをチェックし、取り消された証明書にフラグを付けます。

iii.対策:

上記のテキストのいずれかが証明書取消に陽性の場合、その特定証明書はすぐに入れ替える必要があります。入替をしない場合、ブラウザは、お使いのWebサイトにセキュリティエラーを投げる原因となります。

取り消された証明書は、PAM360から直接、信頼のあるサードパーティから新しい証明書と入れ替えることができます。PAM360を使った証明書要求と展開についての詳細は、詳細ヘルプを参照してください。

2.SSLエンドサーバー脆弱性

エンドサーバーの脆弱性は、お使いのドメインサーバーのSSLプロトコルの構成が不適切なために生じます。PAM360は、以下のエンドサーバーの脆弱性について、お使いのドメインサーバーをテストします。

2.1 Heartbleedバグ

i. エラー:

選択したサーバーは、Heartbleed脆弱性に陥りやすくなっています。

ii.何が問題ですか?

Heartbleedバグは、SSLとTLSプロトコルの実装に役立つ、人気のオ-プンソース暗号ライブラリOpenSSLにある脆弱性です。このバグで、攻撃者は、SSL証明書のユーザー名、パスワードおよびその他の機密データに貼付された秘密鍵を痕跡を残すことなく、盗むことができます。

PAM360は、お使いのドメインサーバーのHeartbleedバグへの脆弱性をチェックし、影響を受けたサーバーにフラグを付けます。

iii.対策

OpenSSLソフトウェアをパッチ修正します。脆弱性があるバージョンをソフトウェアの安全バージョンと入れ替えます。

2.2 POODLE SSL

i. エラー:

選択したサーバーは、POODLE攻撃を受けやすくなっています。

ii.何が問題ですか?

POODLEは、MITM(中間者攻撃)の一形態で、SSL 3.0プロトコルに実装されているCBC暗号化スキームの脆弱性を悪用するものです。POODLEはHeatbleed脆弱性ほど酷いものではありませんが、ベストプラクティスでは、問題をできるかぎり早期に検出して緩和することを推奨しています。

PAM360は、お使いのサーバーをスキャンし、POODLE攻撃を受けやすいサーバーにフラグを付けます。

iii.対策:

SSL 3.0プロトコルを無効にして、クライアントサイドのTLSプロトコル(1.0、1.1および1.2)を有効にします。デフォルトでは、PAM360はSSL 3.0プロトコルをPAM360サーバーに無効にしてありますので、注意が必要です。

2.3 SSL 3.0有効化済

i. エラー

選択したサーバーは、既知の脆弱性に陥りやすい旧型SSL 3.0プロトコルを悪用します。

ii.何が問題ですか?

SSL 3.0プロトコルには、設計上の瑕疵があり、MIYM攻撃に対しては脆弱なことが確認されています。公開Webサイトで、支払処理を行っている場合、SSL 3.0を悪用するすべてのサーバーをすぐに検出し、TLSバージョンにアプグレードする必要があります。

PAM360は、お使いのネットワーク内のサーバーをスキャンし、このプロトコルを利用しているすべてのサーバーにフラグを付けます。

iii.対策:

SSL 3.0プロトコルを無効にして、クライアントサイドのTLSプロトコル(1.0、1.1および1.2)を有効にします。デフォルトでは、PAM360はSSL 3.0プロトコルをPAM360サーバーに無効にしてありますので、注意が必要です。

2.4 弱い暗号スイート

i. エラー:

選択したサーバーは、中間リスク脆弱性であるSSL暗号を利用しています。

ii.何が問題ですか?

多くの組織で、既知の場合も、不明の場合もありますが、そのドメインサーバーで弱いSSLプロトコルと暗号スイートを利用しており、この結果、各Webサイトが各種のMITM attacks.攻撃に対して脆弱になります。安全に利用するには、そのような弱い暗号を特定して無効化し、ドメインサーバーを再構成する必要があります。デフォルトでは、SSL 3.0は弱いSSLプロトコルであるPAM360 Serverで無効になっています。また、PAM360は、エンドポイントサーバーをスキャンし、TLS (1.0,1.1と1.2)プロトコルで使う弱い暗号にフラグを付けます。

iii.対策:

弱い暗号スイートを無効化し、ドメインサーバーを再構成します。

3.主な特徴

以下は、PAM360がドメインサーバーをスキャンして脆弱性を確認する方法についての簡単なサマリです。

- PAM360は初めに、ドメインサーバー(選択したSSL証明書が展開されている)をスキャンし、弱い暗号にフラグを付けます。

- お使いのドメインサーバーをスキャンし、HEARTBLEEDおよびPOODLEの脆弱性がないか確認し、続いて、CRLおよびOCSP取消ステータスを確認します。

- 上記の脆弱性のうち1つ以上が陽性の結果を示す場合、PAM360は、その特定の証明書を脆弱性があるとしてフラグを付けます。

- また、SSL証明書について、PAM360を使って、定期的な脆弱性チェックを自動実行するようにスケジュール設定し、テスト完了時に管理者にメール通知するように選択できます。

- PAM360は、SSL脆弱性について専用で包括的な定期レポートを提供します。

4.SSL脆弱性スキャン

お使いのドメインサーバーでSSL脆弱性チェックを実行するには、下の手順に従います:

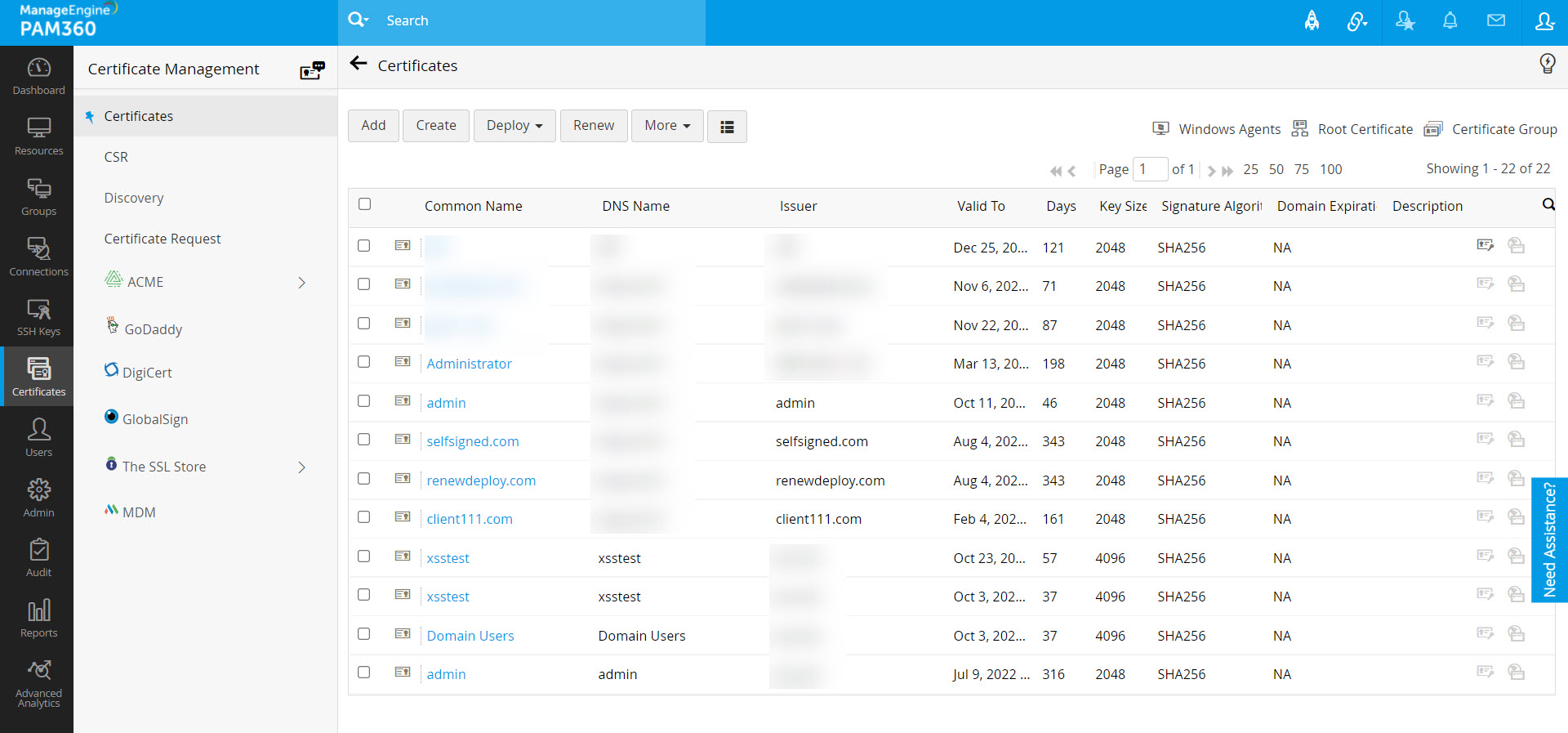

- [証明書] >> [証明書]の順に移動します。

- 必要な証明書の横にある[脆弱性]アイコン(

)をクリックします。

)をクリックします。 - .証明書と、展開されるサーバーのリストが表示されるウインドウに転送します。

- [スキャン]をクリックします。SANでも脆弱性スキャンを実行する場合は、[SANを含める]チェックボックスを有効にします。特定の証明書が展開されている(PAM360で検出した)サーバーについてのみこのスキャンを実行する場合は、[展開されているサーバーのみ]チェックボックスを有効にします。

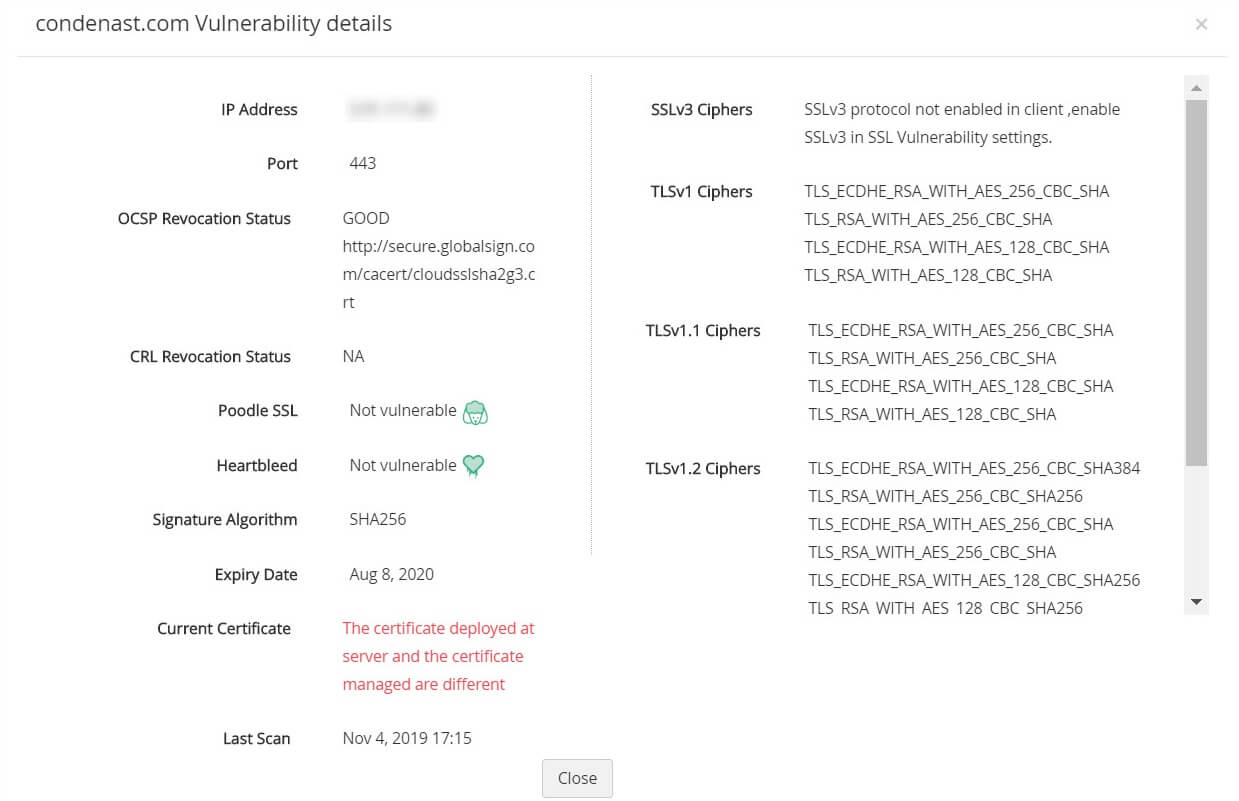

- PAM360はスキャンを実行し、結果を別のウインドウ二表示します。結果は、以下の詳細で構成されます:

- ドメインサーバーに対応するIPアドレス、ポート

- CRL、OCSP取消ステータス

- POODLE SSL、HEARTBLEED脆弱性ステータス

- 現在の証明書バージョン(スキャンする証明書のバージョン)のドメインサーバーでの展開の有無についての情報

- ドメインサーバー中のSSL 3.0およびTLS (1.0、1.1、1.2)プロトコルの安全ではない暗号のリスト

注記:デフォルトでは、SSL 3.0プロトコルは、セキュリティ上の目的から、PAM360 Serverでは無効になっています。お使いのドメインサーバーでSSL 3.0プロトコルをスキャンするには、初めに、SSL 3.0プロトコルをPAM360 Serverで有効にし、続いて、サーバーを再起動する必要があります。

- [エクスポート]をクリックし、分かりやすくするため、レポートをPDFの形態でエクスポートするか、個別メールIdにメール送信します。

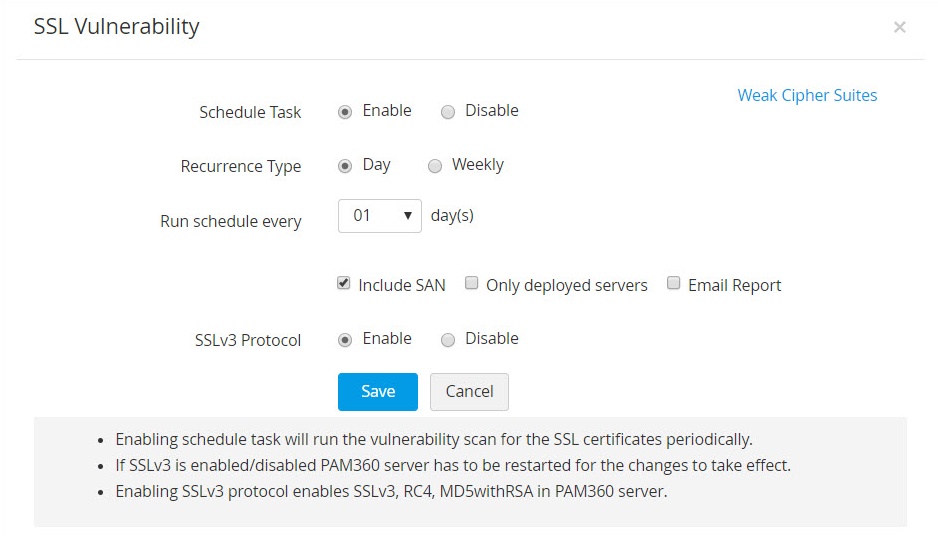

自動脆弱性スキャンをスケジュール設定するには、

- [管理者] >> [SSH/SSL] >> [SSL脆弱性]の順に移動します

- [有効化]ラジオボタンを選択して、スケジュール設定されたタスクを有効にします。

- 再発生タイプを選択し、時間間隔を指定します

- [レポートを有効化]チェックボックスを有効にし、個別メールidへのメール通知受信を選択することができます

- SSL 3.0プロトコルのドメインサーバーでのスキャンを有効にするには、有効化オプションを選択して、 PAM360 Serverで同内容を有効にします。

- [保存]をクリックします。スケジュール設定されたタスクは保存され、スケジュール設定された時間間隔にあわせて、脆弱性スキャンが実行されます。

- 上の手法は、PAM360リポジトリのすべての証明書で脆弱性スキャンを実行するのに使用します。選択した証明書にのみスキャンを実行するには、[管理者] >> [SSH/SSL] >> [スケジュール]タブと進み、実行できます。選択した祖父名所に脆弱性スキャンをスケジュール設定する方法についての詳細は、ヘルプセクションを参照してください。

- SSL脆弱性スキャンで生成されたデータを表j位するには、[ダッシュボード]タブ tab >> [キーダッシュボード] >> [脆弱性]ウィジェットの順に進みます。

- PAM360は、分かりやすいように、SSL脆弱性についての即時、包括的レポートを生成します。これはレポートタブからアクセスできます。詳細は、レポートの詳細ヘルプセクションを参照してください。

注記: