スマートカード/PKI/証明書認証

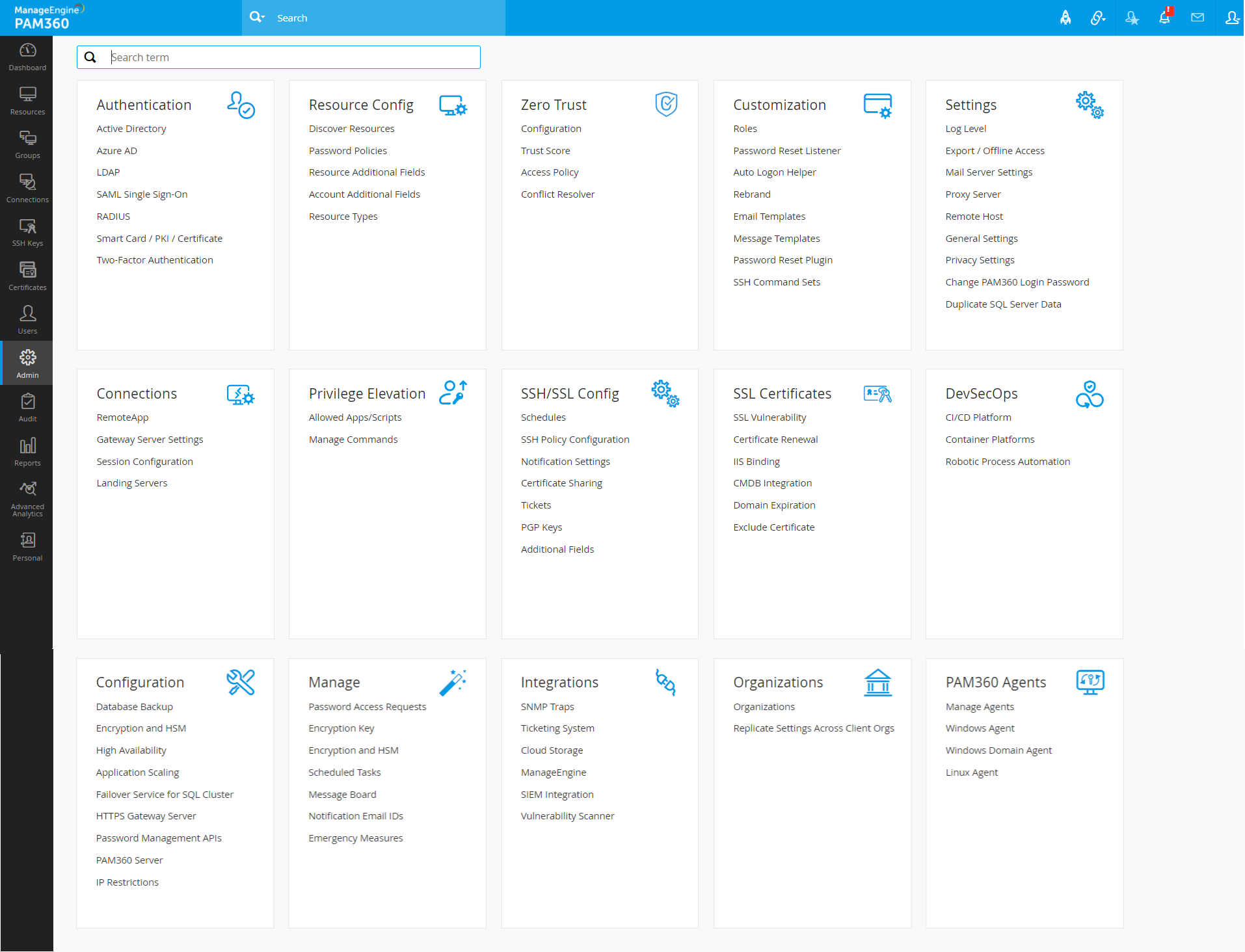

PAM360は、機密パスワードについてvaultの役割を持つため、ソフトウェアにアクセス権を付与する強い認証メカニズムが重要です。PAM360には、さまざまな認証オプションがあり、ユーザーは環境により適したものを選択できます。PAM360のローカル認証とは別に、Active Directory/LDAP等の外部アイデンティティストアの認証を利用するプロビジョンがあります。

セキュリティをさらに個床するため、PAM360には、スマートカード認証がありますが、これで、PAM360にアクセスするためユーザーがスマートカードを保有し、個人識別番号(PIN)も知っている必要があるため、認証がより強化されます。

PAM360のスマートカード認証は、プライマリ認証の役割を持っており、二要素認証と混同しない必要があります。

お使いの環境にスマートカード認証システムがある場合、PMPを構成して、スマートカードでユーザーを認証し、AD、LDAPまたはローカル認証等、他の第一要素認証をバイパスすることができます。

スマートカード認証には、以下の手順が含まれます:

- 認証メカニズムはどのように機能しますか?

- ワークフロー

- CAのルートのインポート

- ユーザー詳細のマッピング

- ユーザー証明書向けのステータスチェックの構成

- 認証確認のためのユーザー証明書の比較

- スマートカード認証の有効化

- PAM360 ServerとWebブラウザの再起動

- 高可用性シナリオでのスマートカード認証

1.認証メカニズムはどのように機能しますか?(PAM360)

ユーザーがPAM360 Webインターフェイスへのアクセスを試行するとき、スマートカードを提示し、その後、PINを入力してマシンでスマートカード認証をすでに完了している場合のみ、先に進むことができます。PAM360'のWebインターフェイスは、SSL通信を使って、スマートカードテクノロジーを補助します。そのため、ユーザーはアクセスを取得するためにX.509証明書を指定するよう求められます。

ユーザーは、スマートカードまたはローカル証明書ストアから証明書を提供するように選択できます。この場合、PAM360が手順により、証明書でユーザーを認証します。ユーザーは、証明書の提示をl拒否する選択もでき、PAM360は、その場合、通常のログインページに移動して、認証を行います。

2.ワークフロー

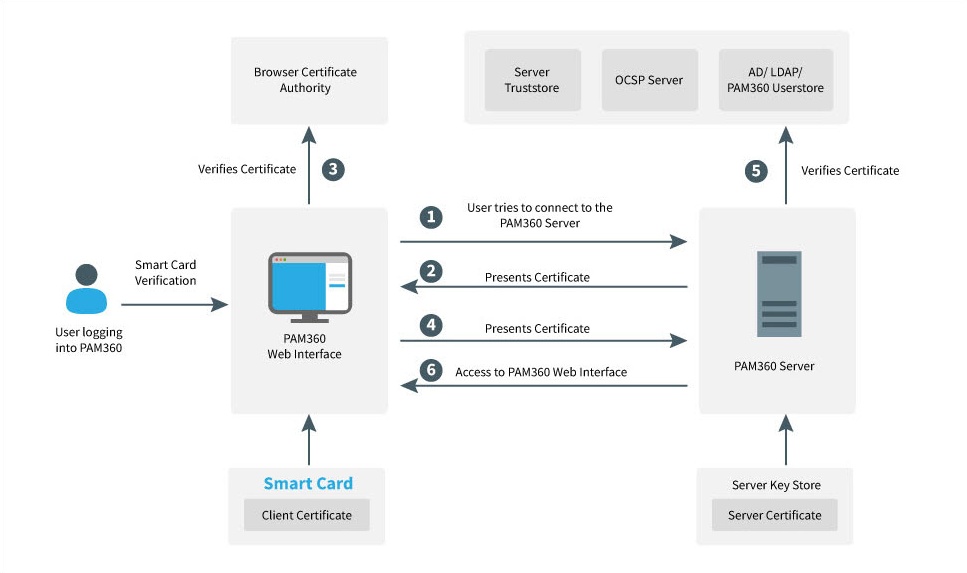

2.1 スマートカード認証ワークフロー

- ユーザーは、PAM360 Serverに接続を試行します。

- PAM360 Serverは、証明書をクライアントに提示します。(Webインターフェース)

- クライアントは、ブラウザ認証局とサーバーの証明書を検証します。

- 上のプロセスが正常に完了すると、クライアントはサーバーにユーザーのスマートカード証明書を送信します。

- サーバーは、サーバーのtrustStoreでクライアント証明書を認証し、続いて、OCSP Server(該当する場合)で、取り消しステータスをチェックします。最後に、ユーザー証明書がAD/LDAPまたはPAM360ユーザーストアのものと同じかチェックします。

- 上のプロセスも正常に完了した場合、PAM360 Serverは、Webインターフェイスにユーザーアクセス権を付与します。

2.2 PAM360のスマートカード認証

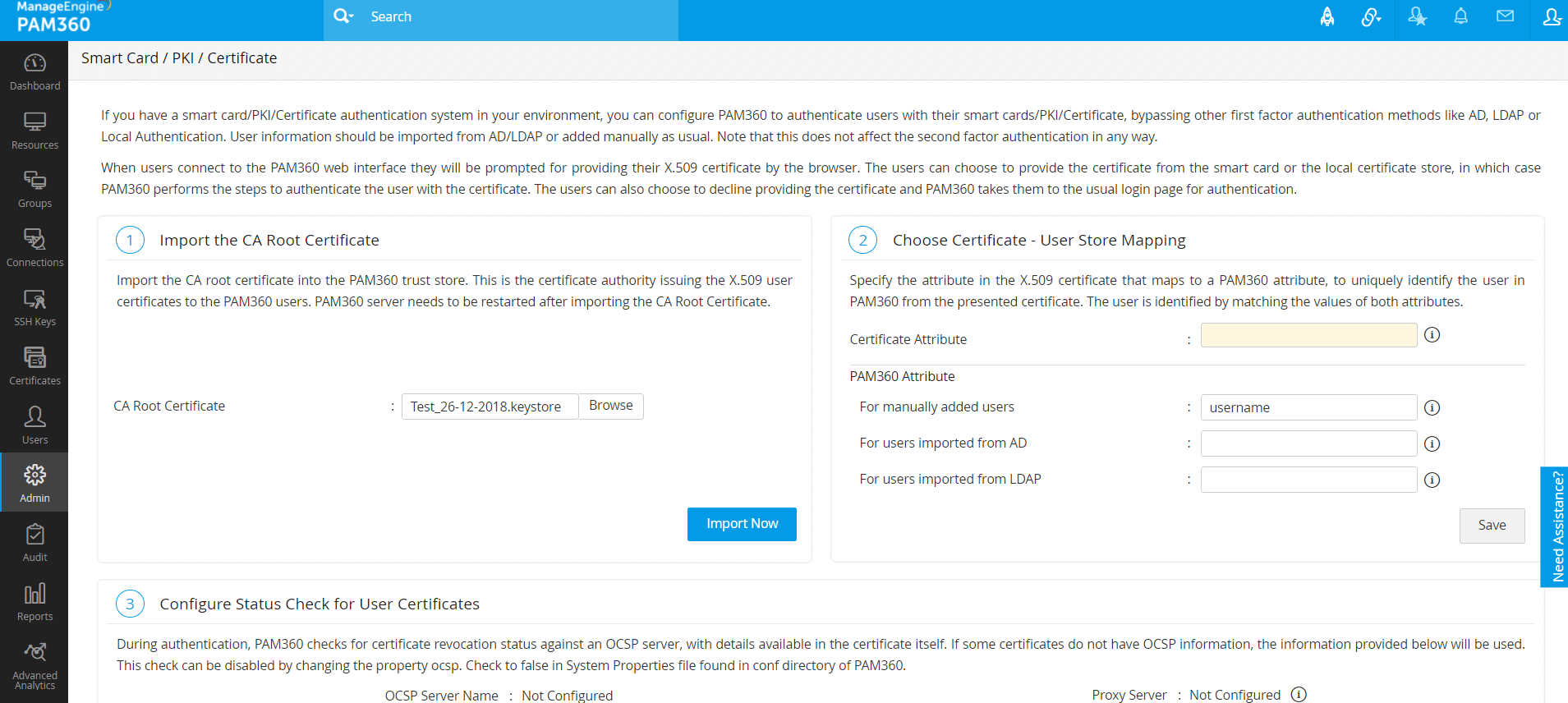

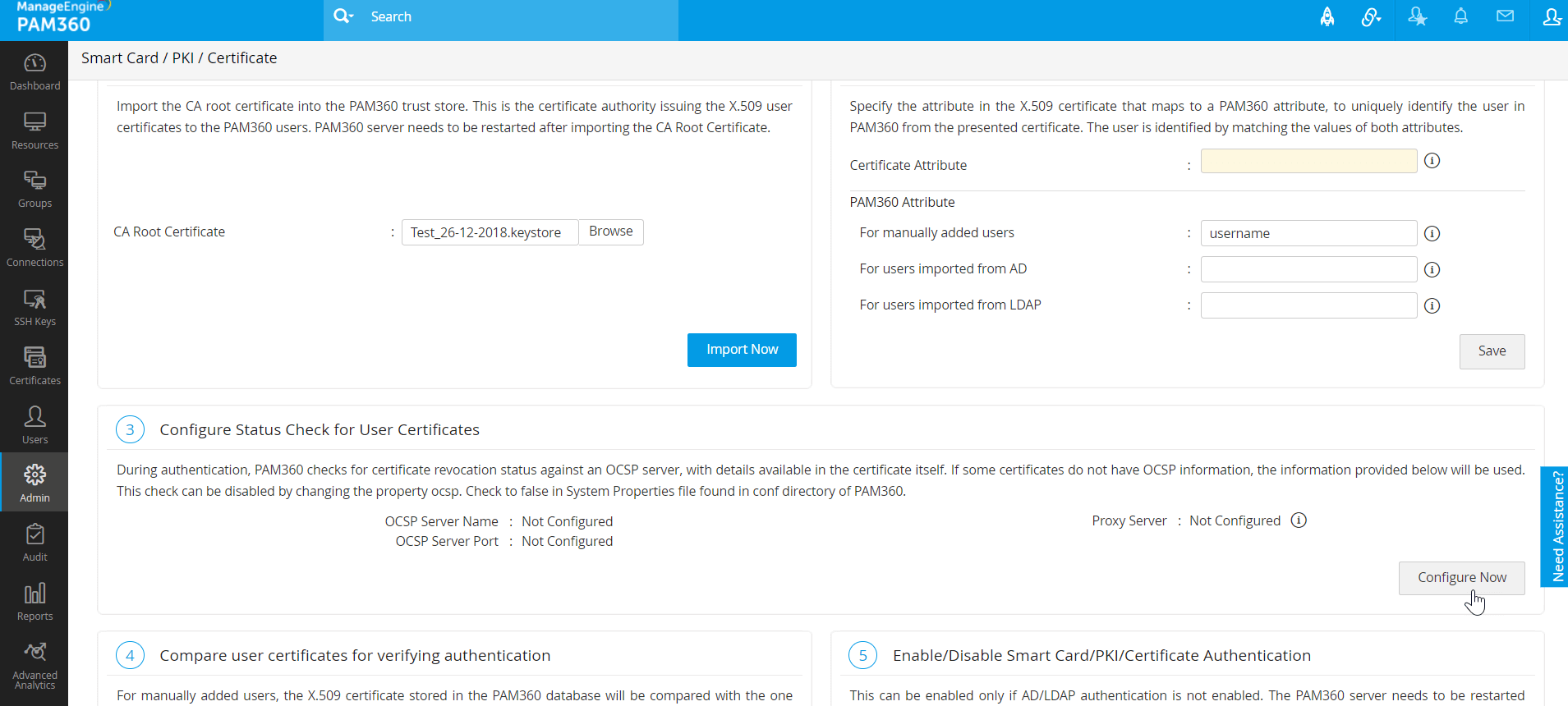

3.CAのルートのインポート

すでに利用可能な内部証明書(お持ちの証明書)を使用している場合、CAのルートの指定が必要です。これは、X.509ユーザー証明書をPAM360ユーザーに発行する認証局です。サードパーティ CA によって署名された証明書を使用している場合は、この手順をスキップできます。

CA のルートをインポートするには、

上記を実行したら、CAがPAM360に記録されます。今後、特定の CA によって署名されたすべての証明書が自動的に取得されます。

4.ユーザー詳細のマッピング(スマートカード証明書とPAM360ユーザーストアの間)

次の手順では、スマートカード証明書とPAM360ユーザーデータベースの間のマッピングを選択します。これは、ユーザーを一意に識別するスマートカード証明書がPAM360ユーザーデータベースの対応する値と一致する必要があるという意味です。

このマッピングには手順が2つあります:

- 証明書のどの属性を取り上げて比較するかを指定します。

- PAM360ユーザーストアでの対応する一致属性の指定。

4.1 証明書属性の指定

- PAM360は、お使いの環境でユーザーを一意に識別すると思うスマートカード証明書の属性を柔軟に指定できます。SAN.OtherName、SAN.RFC822Name、SAN.DirName、SAN.DNSName、SAN.URI、メール、distinishName、および CommonNameの中から任意の属性を選択できます。認証中、PAM360は、この属性に対応する値を読み取り、PAM360ユーザーストアの属性と比較します。

- 証明書属性ドロップダウンから、希望する属性を選択します。

注記:お使いの環境で、他の属性を使ってユーザーを一意に識別する場合は、PAM360サポートに連絡して、その属性を追加します。

4.2 一致するPAM360ユーザー名の指定

証明書属性を指定した後、PAM360ユーザーストアにマッピング属性を指定する必要があります。これは、PAM360ユーザーストアでユーザーを一意に識別する特定属性を指定する必要があるという意味です。これは、ユーザーをPAM360にどのように追加したか - 手動で追加したか、またはActive Directory/LDAPからインポートしたかによって異なります。

4.3 ユーザーを手動追加する

PAM360にユーザーを首藤で追加した場合、PAM360のユーザー名は、おそらく、証明書の対応する属性と比較して取得できる唯一の属性になります。そのため、デフォルト値usernameがあるこのテキストフィールドはそのままにしてください。

4.4 ユーザーをActive Directory/LDAPからインポートする

Active Directory/LDAPからユーザーをインポートする場合、通常、属性userPrincipalNameは、ユーザーを一意に識別するのに使います。お使いの環境で、distinguishedName 等、他のいくつかの属性は、ユーザーを一意に識別する可能性があります。そのため、状況にあわせて属性を指定します。

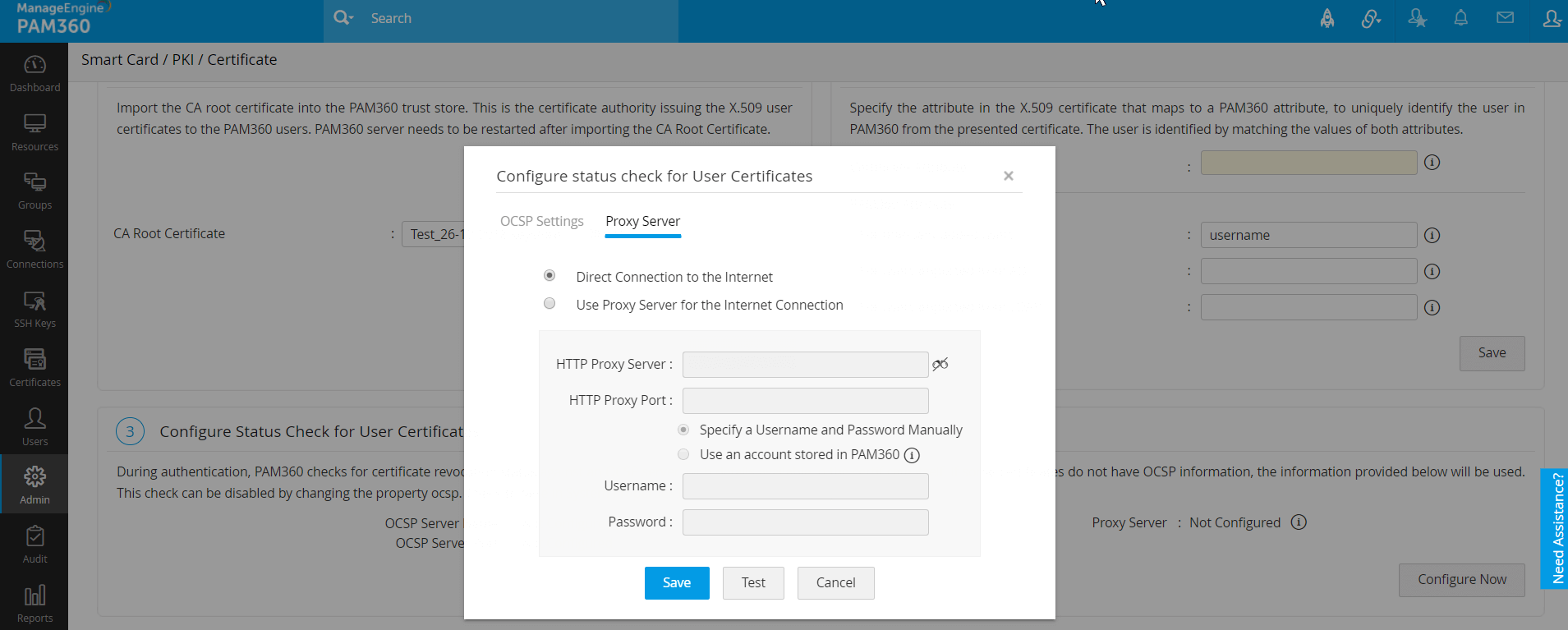

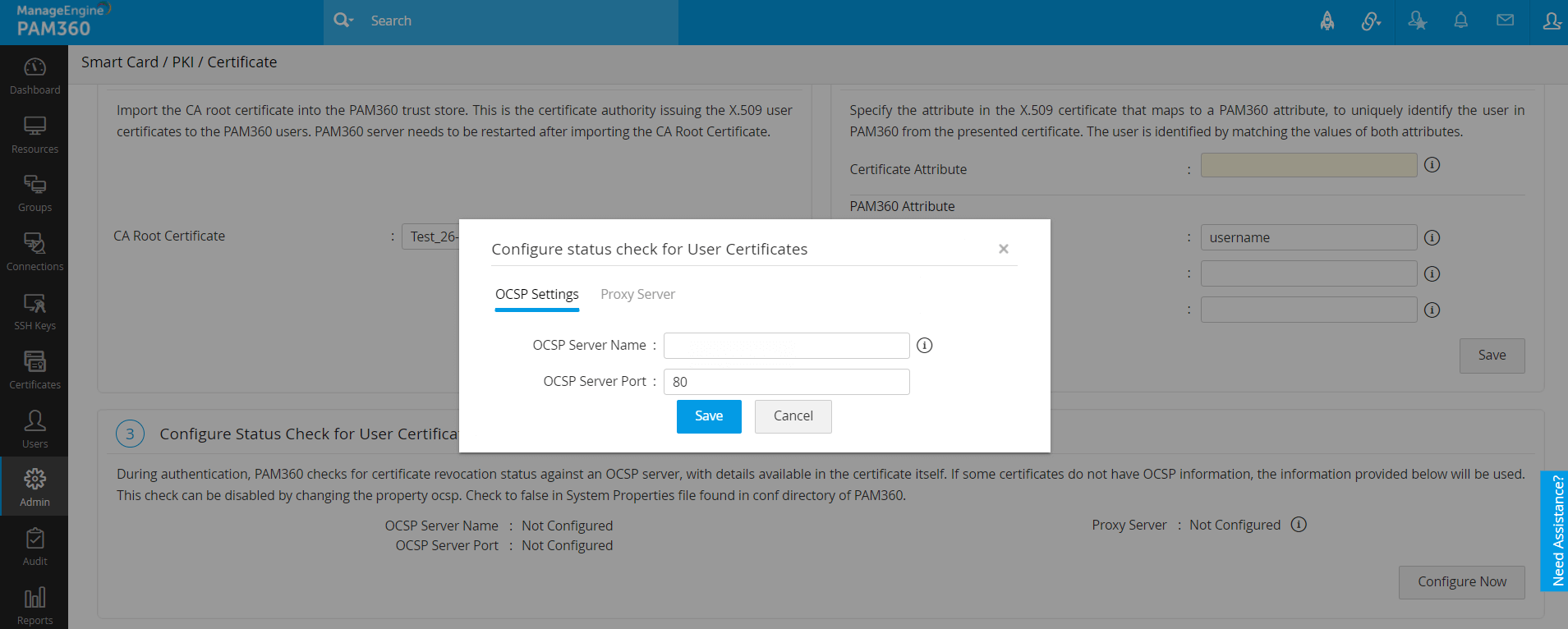

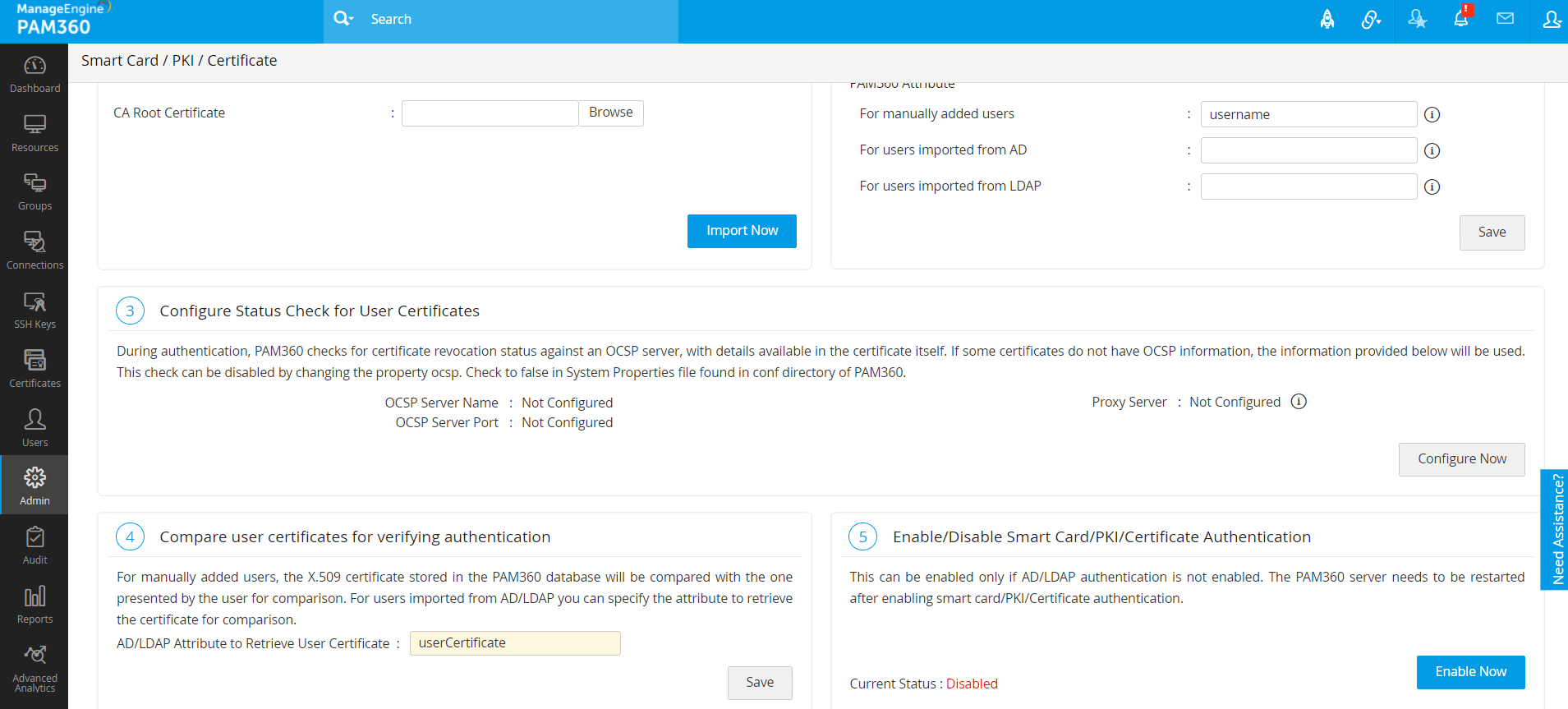

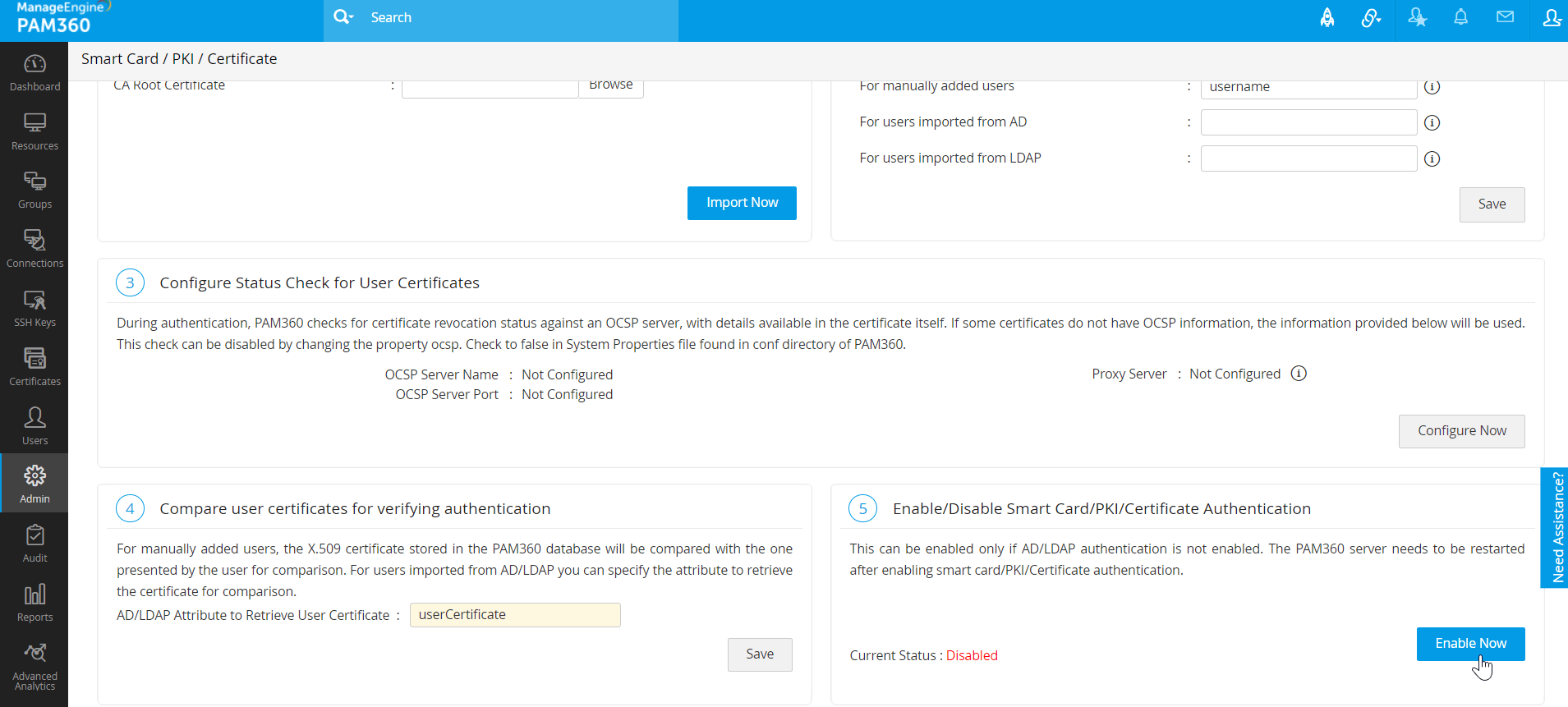

5.ユーザー証明書向けのステータスチェックの構成

認証中、PAM360は、証明書自体で利用可能な詳細を使って、Online Certificate Status Protocol (OCSP) Serverで、証明書取消ステータスをチェックします。一部の証明書にOCSP情報がない場合、ここの設定で入力された情報が使用されます。このチェックは、プロパティocsp.checkを、PAM360の構成ディレクトリにあるシステムプロパティファイルでfalseに変更することで、無効にできます。

OCSPによる認証にはインターネットへのアクセスが必要です。企業ネットワークのセットアップでは、インターネットにアクセスするためにプロキシ サーバーを経由する必要がある場合があります。まだ指定していない場合は、プロキシサーバー設定を指定できます。

- ボタン[今すぐ構成]をクリックします。

- 表示されるポップアップフォームで、

- OCSP Server名やOSCP Serverポート等、OCSP Server詳細を入力します。

- [保存]をクリックします。

6.認証確認のためのユーザー証明書の比較

もう1つの認証プロセスは、ユーザーが提示したユーザー証明書とシステムまたはActive Directory/LDAPに保存されたものとの比較です。手動で追加されたユーザーの場合、PAM360データベースに保存されたX509証明書をユーザーが提示したものと比較します。

メモ:お使いの環境にADまたはLDAPがない場合、スマートカード認証に使用するx.509形式SSL証明書を手動でPAM360に入れる必要があります。

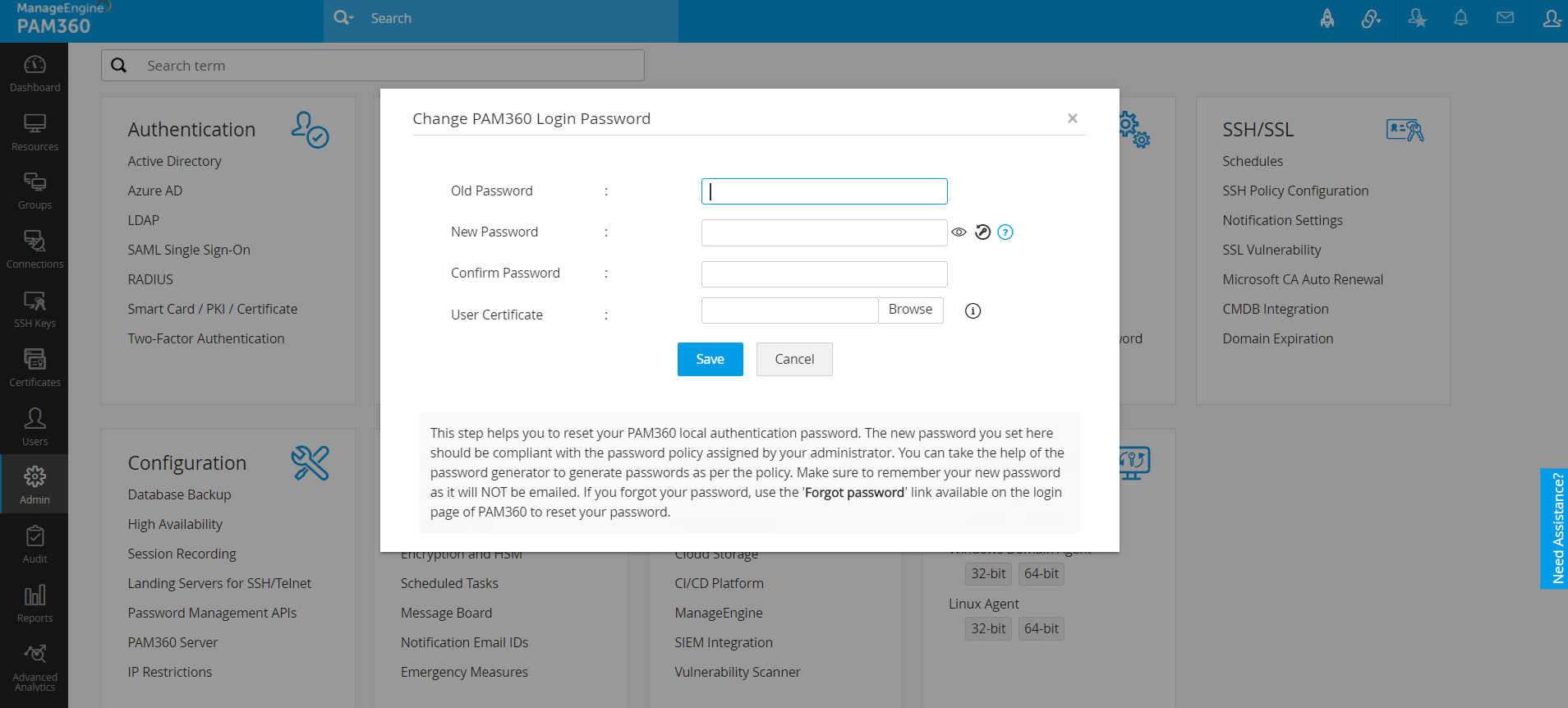

- [管理者] >> [設定] >> [PAM360ログインパスワードを変更]の順に移動します。

- 開いたポップアップフォームで、ユーザー証明書を変更し、x.509形式SSL証明書のパスを指定します。

- [保存]をクリックします。

7.スマートカード認証の有効化(PAM360)

設定を実行した後、スマートカード認証を有効にする必要があります。これを有効にする前に、AD/LDAP認証が無効になっているか確認する必要があります。

8.PAM360 ServerとWebブラウザの再起動

前述の手順を完了した後、PAM360 ServerとWebサーバーはを一度再起動し、設定を有効にします。PAM360でスマートカード認証を有効化または無効化したとき、サーバーとブラウザを再起動して、変更内容を有効にする必要があります。

9.高可用性シナリオでのスマートカード認証

高可用性を構成し、プライマリにスマートカード認証を有効にした場合、同内容をセカンダリサーバーでも構成する必要があります。

そのためには、

- PAM360プライマリサーバーを停止

- PAM360セカンダリサーバーに接続

- [管理者] >> [認証] >> [スマートカード/PKI/証明書]の順に進みます。

- 開いたUIで、手順1と手順5のみを実行します(詳細は、上のセクションスマートカード認証の有効化を参照してください)

- 上の手順の完了後、セカンダリを再起動

10。トラブルシューティングのヒント

認証中、ポップアップがクライアント証明書の選択を求めない場合は、ブラウザを再起動した後、再試行してください。