リソースと特権アカウントの検出

PAM360には、お使いの環境でエンドポイントを自動検出し、それらと関連づけられた特権アカウントを列挙するオプションが付いています。これにより、企業はすべての特権 ID を迅速に保護し、アカウントのパスワードを発見時およびその後定期的に任意選定することができます。Windows、Linux、VMware、ネットワーク デバイスなどのさまざまなデバイスを検出できるほか、Windows および Linux (SSH のみ) ドメイン アカウントに関連づけられたサービス アカウントも検出できます。

特権アカウントの検出プロセス全体は、次の手順に分割できます:

-

リソースjの検出

- 1.1 前提条件(すべてのリソースに共通)

-

1.2 リソースを検出する手順

- 1.2.1Windows

- 1.2.2Linux

- 1.2.3ネットワークデバイス

- 1.2.4VMware

- 1.2.5AWS EC2

- 1.2.6Amazon WorkSpaces

- 1.3 スケジュール設定されたリソース検出

- 1.4 検出ステータスを追跡

- 検出されたリソースのPAM360への追加

- 2.1Windows

- 2.2Linux

- 2.3 ネットワークデバイス

- 2.4VMware

- 2.5 AWS

- 特権アカウントの検出

上記のトピックとは別に、検出後にパスワードを任意選定する方法についても学習します。

1.リソースの検出

1.1 前提条件(すべてのリソースに共通)

検出を開始する前に、以下がインストールされていることを確認してください:

1.2 リソースを検出する手順

PAM360にリソースを追加する最初の手順は、お使いのネットワークにある異なるエンドポイントの検出です。以下のセクションでは、PAM360が異なるエンドポイントの検出をどのように処理するかについて説明します:

1.2.1 Windows:

PAM360は、PAM360が実行されているWindows DomainコントローラーからすべてのWindows Domainを自動検出し、一覧表示します。必要なのは、必要なドメインを選択し、ドメイン コントローラーの認証情報を提供することだけです。

Windows サーバーは Active Directory から直接検出できます。WMI API は、ドメイン コントローラーに接続し、選択したグループ/OU の一部であるすべてのサーバー/ワークステーションのリストを取得するために使用されます。次に、WMI 接続が確立され、デバイス検出のために各 Windows エンドポイントにアクセスします。

Windows サーバーを検出する手順:

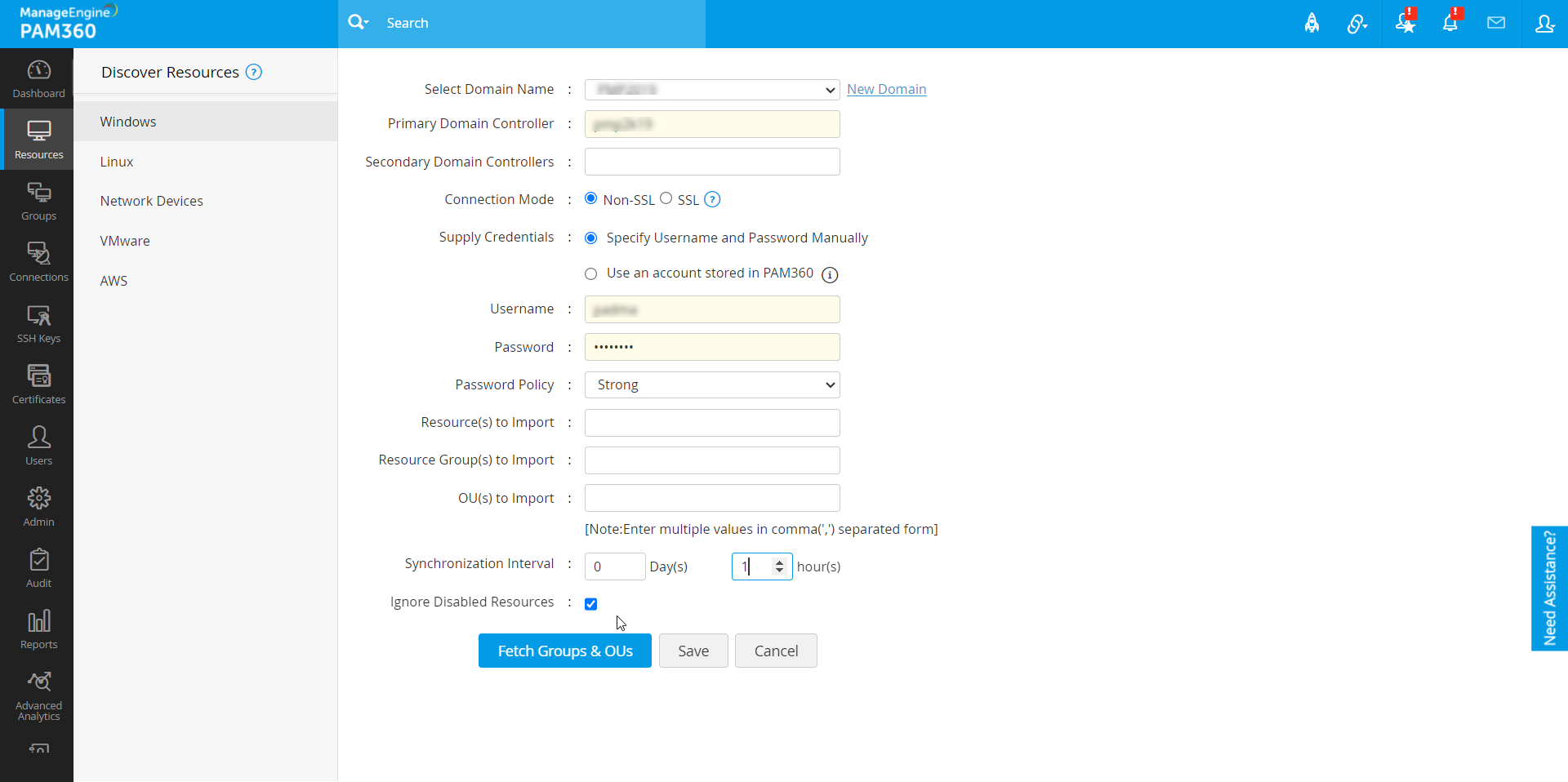

- [リソース]>>[リソースの検出]>>[Windows]に移動します。以下のウィザードが表示されます。

- 以下のように詳細を入力します:

- 資産のインポート元となるドメイン名をドロップダウン リストから選択するか、[新しいドメイン] >> [追加] をクリックして新しいドメイン名を入力します。

- プライマリ ドメイン コントローラーを指定します。

- 1 つ以上のセカンダリ ドメイン コントローラーを指定します。

- ドメインごとに、SSL または非 SSL のいずれかを介して接続を構成できます。(PAM360では、セキュリティ強化のため、SSLからの暗号化された通信を強く推奨しています。)

- 有効な認証情報を入力します。

- 有効なユーザー名/パスワードを手動で指定します:

- ドメイン コントローラーの DNS 名と、そのドメイン コントローラーで読み取り権限を持つ有効なユーザー認証情報 (ユーザー名/パスワード) を指定します。

- 複数のドメインからユーザーを検出する場合は、ユーザー名を <DomainName >\<username> として入力します。たとえば、ドメイン B のユーザー名/パスワードを指定してドメイン A のユーザーを検出する場合は、ユーザー名を[<DOMAIN B>\username]と入力する必要があります。SSL証明書をマシンの証明書ストアにインポートするのに通常使う手続きにしたがって、ドメインコントローラーの証明書をPAM360のストアにインポートすることもできます。証明書がベース64形式で、PAM360ビンディレクトリに保存されていることを確認します。後で、PAM360で使用するためインポートできます。

- PAM360がインストールされているマシンでは、Internet Explorerを起動し、[コントロールパネル] >> [インターネットオプション] >> [コンテンツ] >> [証明書]の順に移動します。

- [インポート]をクリックします。CA によって発行されたルート証明書を参照して見つけます。

- [次へ]をクリックし、[証明書の種類に基づいて証明書ストアを自動的に選択]オプションを選択してインストールします。

- もう一度、[インポート]をクリックします。

- ドメインコントローラー証明書を参照して見つけます。

- [次へ]をクリックし、[証明書の種類に基づいて証明書ストアを自動的に選択]オプションを選択してインストールします。

- 変更を適用してウィザードを閉じます。

- この手順を繰り返して、ルートチェーンで他の証明書をインストールします。

- PAM360に保存されているアカウントを使用:

- すでにPAM360の保存されているユーザーアカウントを使用できます。この手順では、PAM360が指定ドメイン名にあるユーザーアカウントにアクセスおよび取り込むことができます。

- リソース、リソース グループ、または OU を指定するには、それぞれのテキスト フィールドに名前をカンマ区切り値として指定します。

- 特定のリソースのみをインポートする場合は、[インポートするリソース]フィールドに必要なリソース名をカンマ区切り形式で入力します。

- 同様に、ドメインから特定のリソース グループまたは OU のみをインポートすることを選択できます。インポートするリソースグループまたはインポートするOUフィールドでそれぞれ、名前をコンマで区切った形で指定できます。

メモ:このオプションでは、PAM360 ServerがSSLでこのドメインコントローラーと通信できます。PAM360 がSSLで通信するすべてのドメインコントローラーについて、以下の手順を繰り返します。ドメインコントローラーに指定するDNS名はそのドメインコントローラーのSSL証明書で指定したCN(コモンネーム)と一致する必要があることに注意してください。

- すでにPAM360の保存されているユーザーアカウントを使用できます。この手順では、PAM360が指定ドメイン名にあるユーザーアカウントにアクセスおよび取り込むことができます。

- 有効なユーザー名/パスワードを手動で指定します:

注記:セカンダリ ドメイン コントローラーの DNS 名をカンマ区切り値として指定します。プライマリ コントローラがダウンしている場合は、一覧表示されたコントローラーの 1 つが使用されます。SSLモードを使用する場合は、ここで指定するDNS名がドメインコントローラーのSSL証明書で指定するCN(共通名)と一致していることを確認してください。

- リソース、リソース グループ、または OU を指定した場合は、[インポート] をクリックしてプロセスを開始します。フィールドを空のままにした場合は、[グループと OU の取得] をクリックして、選択してインポートできるリソースで利用可能なすべてを列挙できます。

- PAM360は、定期的にADを照会し、リソースを同期した状態にします。新しいリソースがADに追加されると必ず、それらのユーザーをPAM360に自動追加し、リソースデータベースの同期を維持するプロビジョンがあります。所定リストから同期間隔を設定し、PAM360がADを照会してリソースデータベースの動機した状態にする時間間隔を決定できます。この時間間隔は、最短で 1 分から数時間または数日までの範囲になります。時間間隔を設定したら、[保存]をクリックします。

- [グループと OU を取得] をクリックします。

- リソースが正常に検出されると、すべて/選択したリソースをPAM360に追加することができます。

1.2.2 Linux:

PAM360は、TelnetとSSHをリモート接続モードとして使用し、Telnet/SSHが実行されているデバイスを検出します。

Linux サーバーを検出する手順:

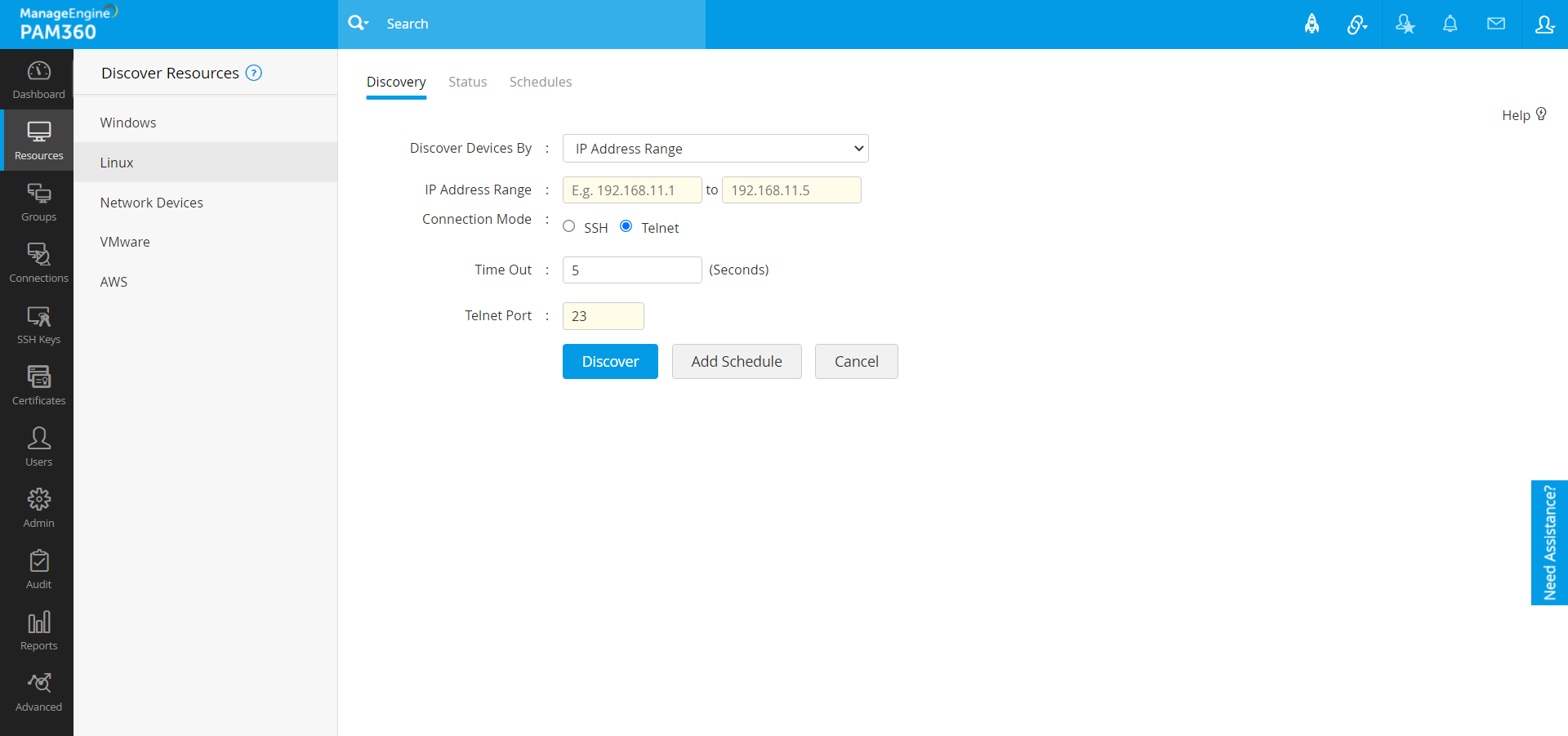

- [リソース]>>[リソースの検出]>>[Linux]に移動します。

- Telnetまたは SSHのいずれかを使った検出を選択します。

- Telnet を使用して検出:

- 接続モードとして Telnet を選択します。

- [ネットワーク デバイスの検出]の部分で説明したように、ホスト名または IP アドレスを指定して単一の VM デバイスを検出することも、IP 範囲内に存在する複数のデバイスを検出することも、フラット ファイルで詳細が利用可能な複数のデバイスを検出することもできます。

- 最大タイムアウト期間を最大 999 秒に設定でき、この期間内にデバイスを検出する必要があります。

- Telnetポート番号(デフォルトポート-23)を入力します。

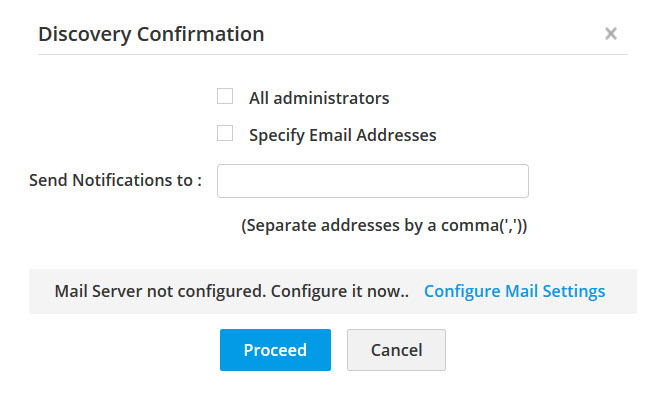

- [ディスカバリ]をクリックします。検出確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定のユーザーに送信するかを選択します。後者のオプションを選択する場合は、電子メール アドレスをカンマで区切って指定します。[続行]をクリックします。[検出ステータス] ページが表示され、検出されたデバイスがタスクとして追加されます。検出が呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソース検出をスケジュール設定する場合は、[スケジュールを追加]をクリックします。新しいウィンドウが表示され、リソース検出中に新しく追加されたアカウントを検出するための自動スケジュールされたタスクを作成できます。詳細は、ここをクリックしてください。

メモ:検出するデバイスが、PAM360 が実行されているホストとは別のサブネットにある場合、検出には、接続時間が延長されるため、指定した実際のタイムアウトより長くなる可能性があります。Telnet オプションは間もなく無効になり、専用のリモート接続モードは[SSH]のみになります。

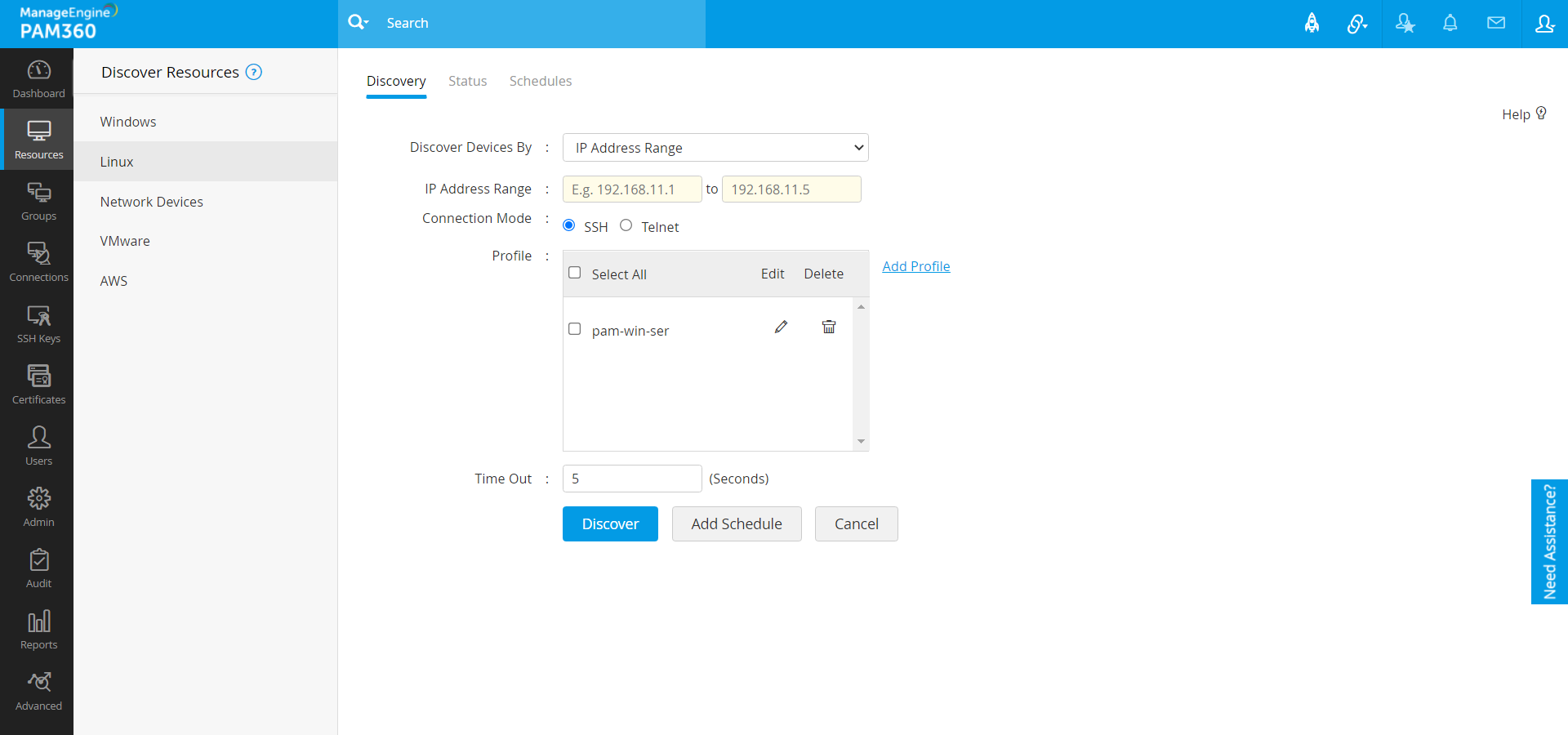

- SSH を使用して検出:

- 接続モードとして SSH を選択します。

- [ネットワーク デバイスの検出]の部分で説明したように、ホスト名または IP アドレスを指定して単一のデバイスを検出することも、IP 範囲内に存在する複数のデバイスを検出することも、フラット ファイルで詳細が利用可能な複数のデバイスを検出することもできます。

- プロファイル構成プロセスを開始します。既存の検出プロファイルを選択するか、[プロファイルの追加]をクリックします。

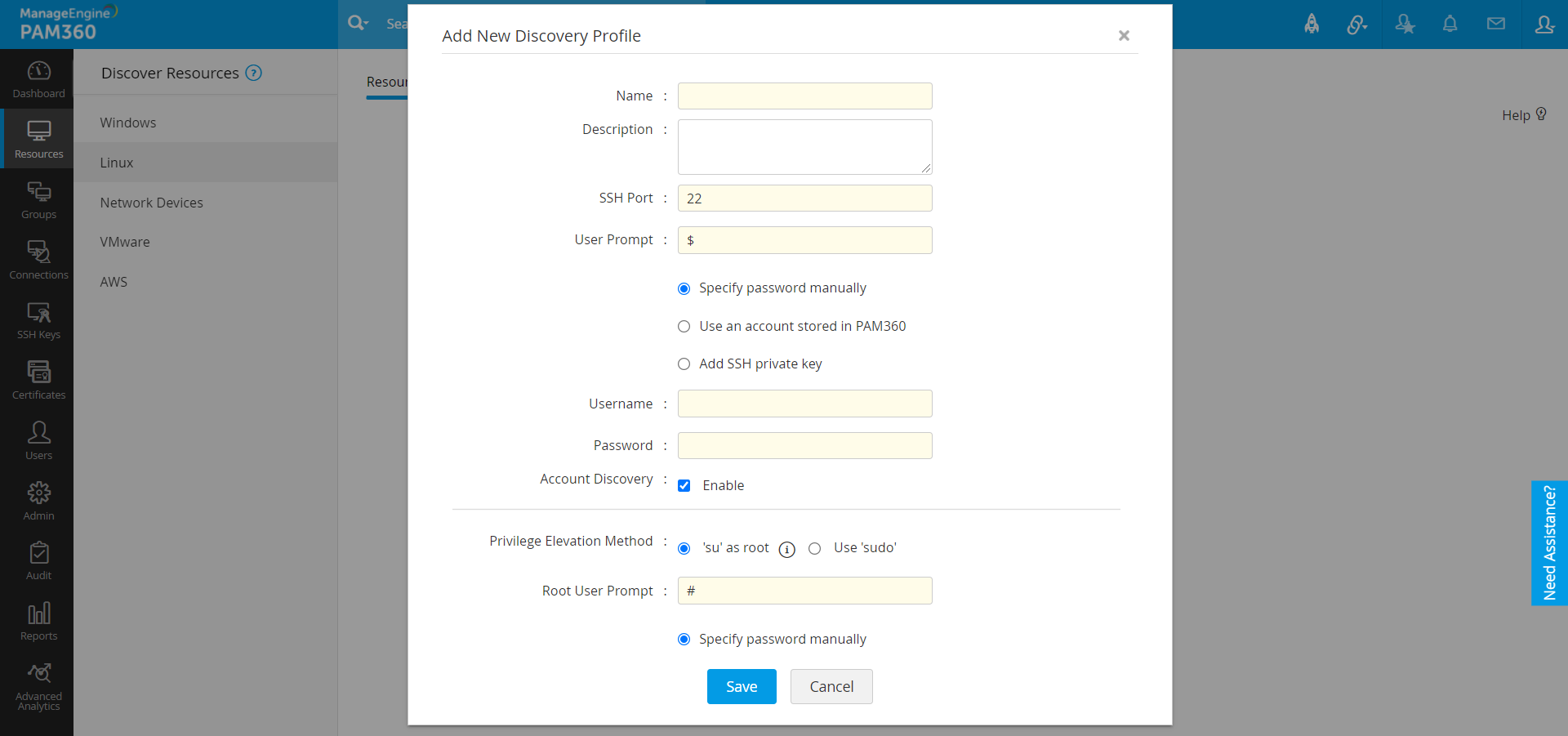

- 新しい検出プロファイルの追加ウィザードが表示されます。

- 名前、説明、SSH ポート番号、ユーザー プロンプトなどの詳細を入力します。

- 以下の 3 つの方法のいずれかで認証情報を構成します:

- パスワードを手動で指定:このオプションを選択した場合は、有効なユーザー名とパスワードを入力する必要があります。

- PAM360に保存されているアカウントを使用: このオプションを選択した場合は、それぞれのドロップダウンからリソース名とアカウント名を選択する必要があります。

- SSH 秘密鍵を追加:このオプションを選択した場合は、ユーザー名、秘密鍵名、秘密鍵のパスワードなどの詳細を入力する必要があります。有効な SSH キー ファイルを選択します。

- アカウントの検出: リソースの検出に加えて、SSH 接続により、マシンから関連するアカウントを検出することもできます。デフォルトでは、このオプションは有効になります。アカウントを検出しないようにする場合は、無効化します。

- 権限の昇格方法を選択:このオプションは、前の手順でアカウントの検出を有効にした場合にのみ表示されます。

- [su]をルートとする: このオプションを選択した場合は、後続のフィールドにスーパー ユーザーのみの認証情報を入力します。

- [sudo]の使用:このオプションを選択し、手順 (ii) で構成された認証情報が[sudo]特権ユーザーのものである場合、すべてのリソースと関連アカウントが検出されます。手順 (ii) で構成された認証情報が[通常]ユーザーのものである場合、リソースのみが検出されます。

- [保存]をクリックします。

- デバイス検出が完了すると予想される最大時間制限を設定します。タイムアウト値を秒単位で指定します。

- [検出]をクリックします。検出確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定の人に送信するかを選択します。後者のオプションを選択する場合は、Eメール アドレスをコンマで区切って指定します。[続行]をクリックします。[検出ステータス] ページが表示され、検出されたデバイスがタスクとして追加されます。ディスカバリが呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソース検出をスケジュール設定する場合は、[スケジュールを追加]をクリックします。新しいウィンドウが表示され、リソース検出中に新しく追加されたアカウントを検出するための自動スケジュールされたタスクを作成できます。詳細は、ここをクリックしてください。

注記:検出するデバイスが、PAM360 が実行されているホストとは別のサブネットにある場合、検出には、接続時間が延長されるため、指定した実際のタイムアウトより長くなる可能性があります。

- Telnet を使用して検出:

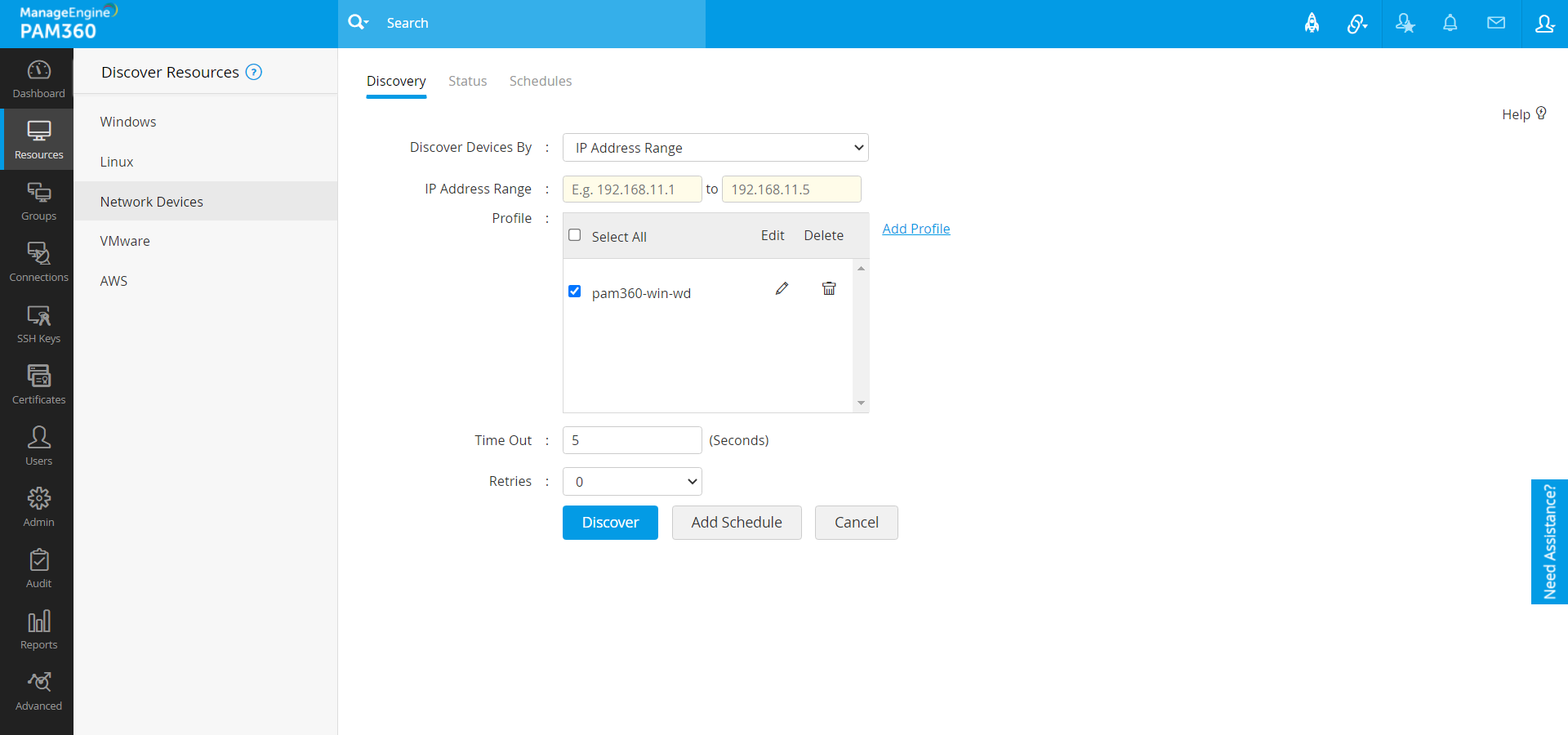

1.2.3 ネットワークデバイス:

前提条件 - 検出プロファイルを作成

ネットワークデバイスの検出に進む前に、PAM360が複数のデバイスを検出するための共通する詳細事項を使うことができるように、検出プロファイルを作成する必要があります。

ネットワークデバイスを検出する手順:

- [リソース] >> [リソースを検出]>>[ネットワークデバイス]に移動します。

- デバイスを検出するには、次の 3 つの異なるオプションがあります:

- ホスト名/IP アドレスを指定して、単一のデバイスを検出します (サンプル値:192.168.1.1、cisco2611 など)。

- IP アドレス範囲 (例: 192.168.11.1 ~ 192.168.11.5) を入力して、複数のデバイスを検出します。

- 複数のホスト名/IP アドレスを含むファイルをインポートすることで、IT 資産を一括検出します。1 行に 1 つの値を入力し、IP アドレス範囲をカンマ区切り値またはタブ区切り値として指定します。

注記: 現在、PAM360は、IPV4形式のみをサポートしています。

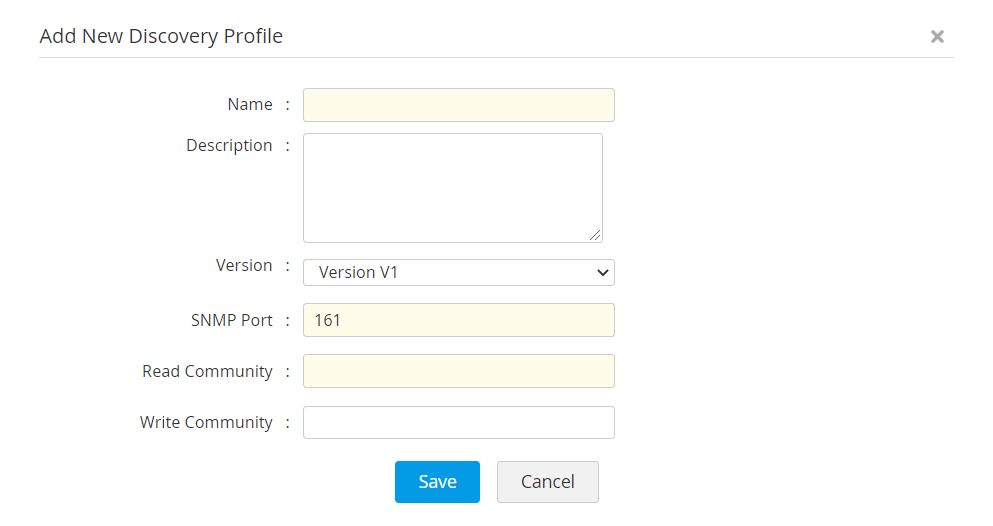

- 既存の検出プロファイルを選択するか、[プロファイル] フィールドの横にある [新しいプロファイルの追加] をクリックして、プロファイル構成プロセスを開始します。SNMP バージョン V1、V2C、V3 は、ネットワーク デバイスのベンダーおよびモデル情報を識別するための sysobject ID の GET を実行するために使用されます。各プロトコルのプロファイル作成プロセスは以下で説明されています:

- SNMP - V1、V2c:

SNMP V1 および V2c を使用するデバイスのプロファイルを作成するには:

- 新しいプロファイル名を入力します。この名前はプロファイルを一意に識別します。

- 参照用にプロファイルに関する説明を入力します。

- [バージョン] ドロップダウン リストで SNMP バージョン SNMP V1 または V2c を選択します。

- SNMP ポート番号を入力します。

- 読み取りコミュニティを指定します (必須)。オプションで、書き込みコミュニティを指定することもできます。

- プロファイルを保存します。

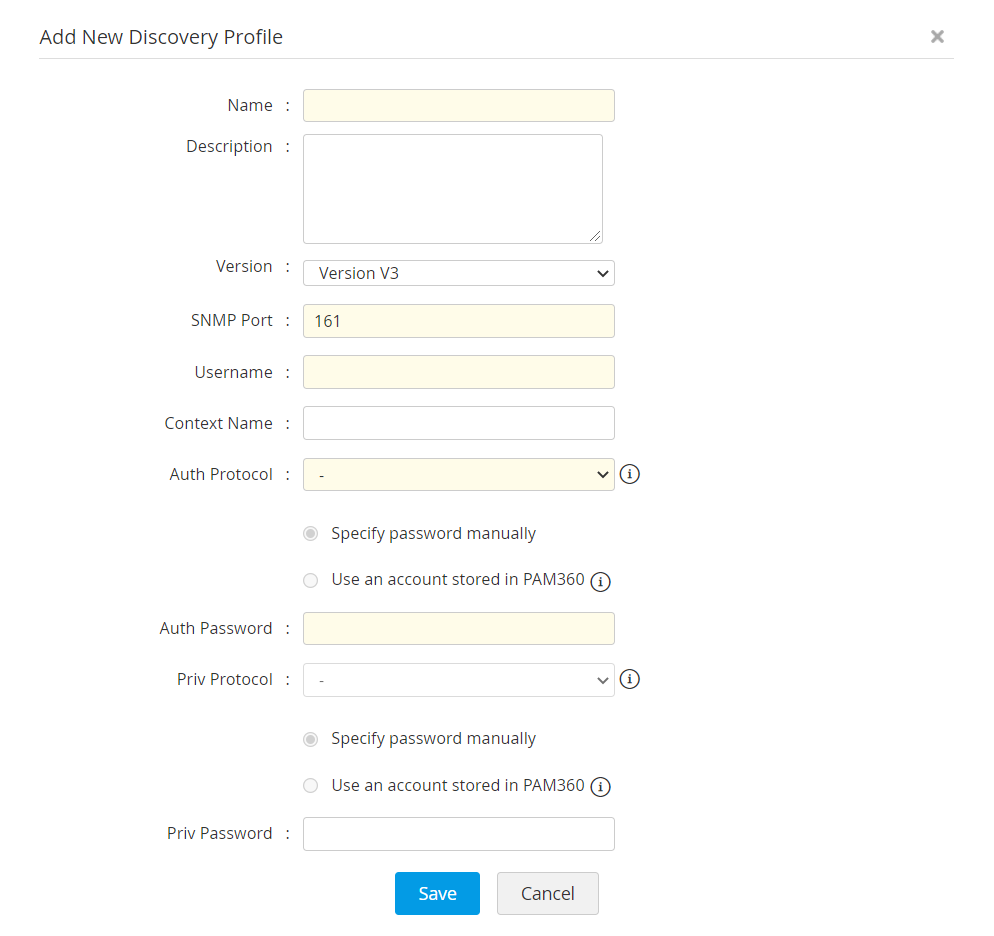

- SNMP V3:

SNMP V3 を使用してデバイスのプロファイルを作成するには:

- 一意のプロファイル名を入力します。

- 参照用にプロファイルに関する説明を入力します。

- [バージョン] ドロップダウン リストから SNMP バージョンをバージョン V3 として選択します。

- SNMP ポート番号を入力します。

- ユーザー名:メッセージの受信者の代理人としてそのユーザー(プリンシパル)の名前を入力します。

- コンテキスト名:SNMP コンテキスト名または"コンテキスト"とは、SNMP エンティティによってアクセス可能な証明書の集合です。管理情報の項目のいずれかが1つ以上のコンテクストに存在している可能性があります。SNMPエンティティには、多くのコンテクストにアクセスする可能性があります。つまり、管理情報が SNMP V3 エンティティによって特定のコンテキストの下で定義されている場合、どの管理アプリケーションでもそのコンテキスト名を指定することでその情報にアクセスできます。[コンテキスト名]は、少なくとも1つの管理情報を持つオクテット文字列です。

- 認証プロトコルとパスワード: 認証プロトコル (MD5 または SHA) のいずれかを選択し、パスワードを入力します。MD5およびSHAは、SNMPv3アプリケーションで認証/プライバシーキーを生成するために使用されるプロセスです。

- パスワードを手動で入力するか、PAM360に保存されているユーザーアカウントを使用します。(上記の手順に従ってください)

- Privプロトコル: 必要なプライバシー プロトコルを選択し、プライベート パスワードも指定します。

- プロファイルを保存します。

- SNMP - V1、V2c:

- 時間の遅延を避けるため、PAM360がデバイスの検出を試行する上限の再試行の数(最大5) を設定することができます。

- [検出]をクリックします。検出確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定の人に送信するかを選択します。後者のオプションを選択する場合は、Eメール アドレスをコンマで区切って指定します。[続行]をクリックします。[検出ステータス] ページが表示され、検出されたデバイスがタスクとして追加されます。ディスカバリが呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソース検出をスケジュール設定する場合は、[スケジュールを追加]をクリックします。新しいウィンドウが表示され、リソース検出中に新しく追加されたアカウントを検出するための自動スケジュールされたタスクを作成できます。詳細は、ここをクリックしてください。

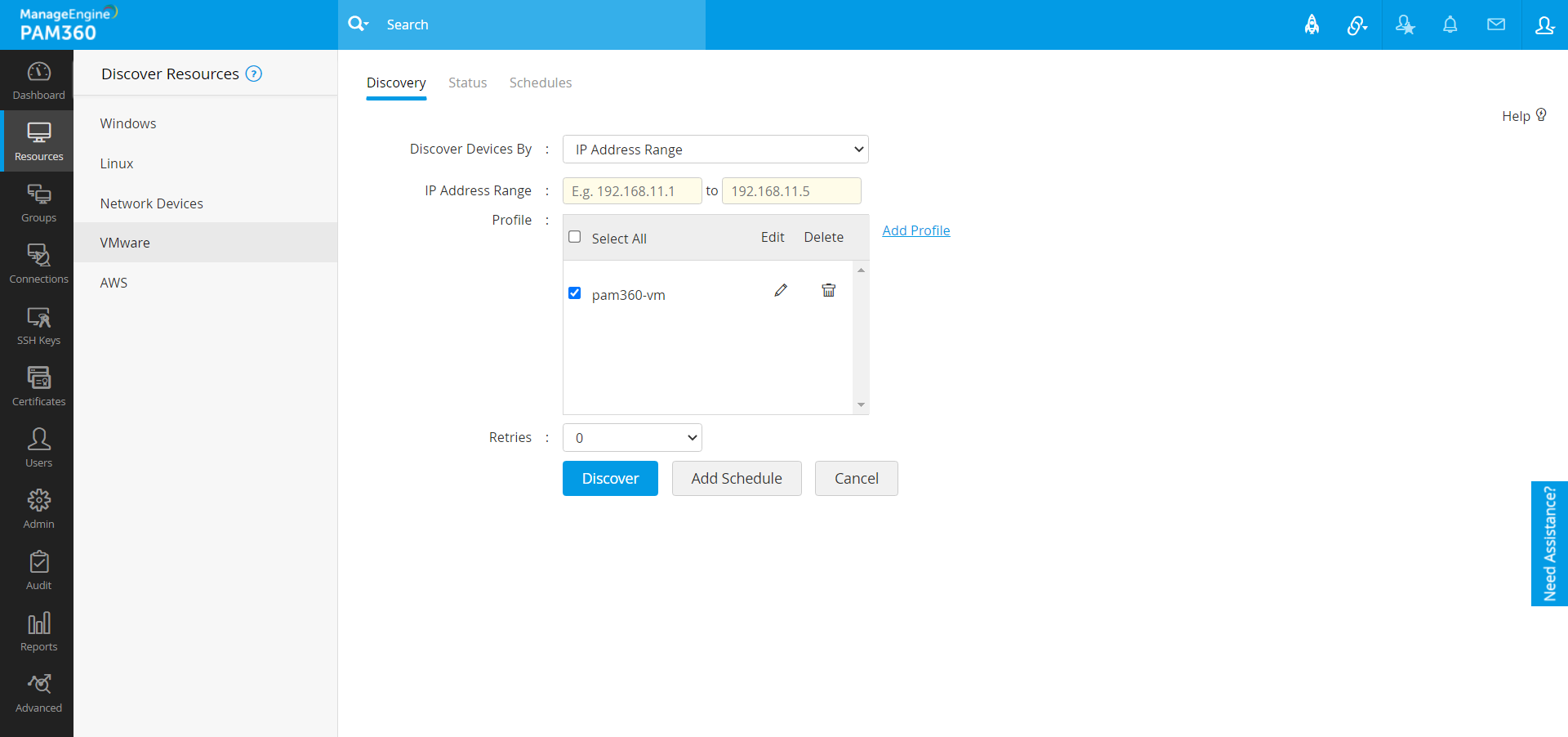

1.2.4 VMware:

VMware の場合、VSphere API を使用して、装置検出用のすべての ESXi ホストのリストを取得します。

前提条件 - 検出プロファイルを作成

VMwareデバイスの検出に進む前に、PAM360が共通する詳細事項を使って、複数のデバイスを検出できるようにする検出プロファイルを作成する必要があります。vCenter API のユーザー名とパスワードを使用して検出プロファイルを作成できます。

VMwareデバイスを検出する手順:

- [リソース]>>[リソースの検出]>>[VMware]に移動します。

- ネットワーク デバイスの検出セクションで詳しく説明したように、ホスト名または IP アドレスを指定して単一の VM デバイスを検出したり、IP 範囲内に存在する複数のデバイスを検出したり、フラット ファイルで詳細が利用可能な複数のデバイスを検出したりできます。

- 既存の検出プロファイルを選択するか、[プロファイルの追加] をクリックしてプロファイル構成プロセスを開始します。

- 開いた新しいウィンドウで、一意のプロファイル名を入力します。

- 参照用にプロファイルに関する説明を入力します。

- VMwareポート、vCenter API ユーザー名、およびパスワードを入力して、仮想デバイスとの通信を確立します。パスワードを手動で入力するか、PAM360に保存されているユーザーアカウントを使用します。(上記の手順に従ってください)

- [保存]をクリックします。

- 時間の遅延を避けるため、PAM360がデバイスの検出を試行する上限の再試行の数(最大5) を設定することができます。

- [検出]をクリックします。検出確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定のユーザーに送信するかを選択します。後者のオプションを選択する場合は、電子メール アドレスをカンマで区切って指定します。[続行]をクリックします。[検出ステータス] ページが表示され、検出されたデバイスがタスクとして追加されます。ディスカバリが呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソース検出をスケジュール設定する場合は、[スケジュールを追加]をクリックします。新しいウィンドウが表示され、リソース検出中に新しく追加されたアカウントを検出するための自動スケジュールされたタスクを作成できます。詳細は、ここをクリックしてください。

1.2.5 AWS EC2:

Amazon Web Services(AWS)は、要望に合わせた、クラウドコンピューティングプラットフォームで、Elastic Compute Cloud (EC2)は、人気のAmazonサービスの1つです。EC2プラットフォームでは、ユーザーは、いくつかの仮想インスタンスを借り、そのアプリケーションを実行できます。これらすべてのインスタンスは、PAM360から直接、取り込み、インポートおよび管理できます。

前提条件

AWSにリソースを追加するには、管理者アクセス権とAmazon EC2読取専用アクセス権が必要です。

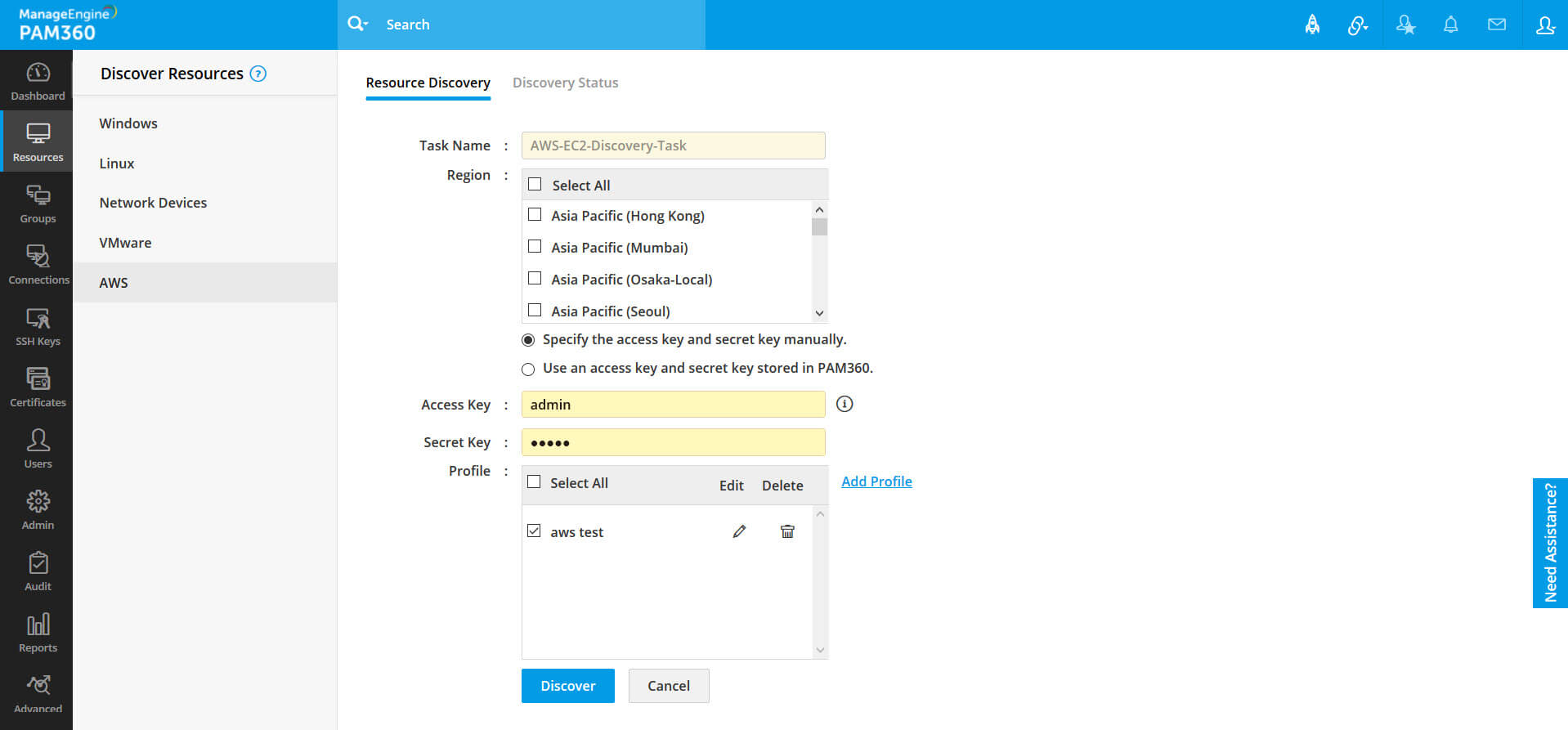

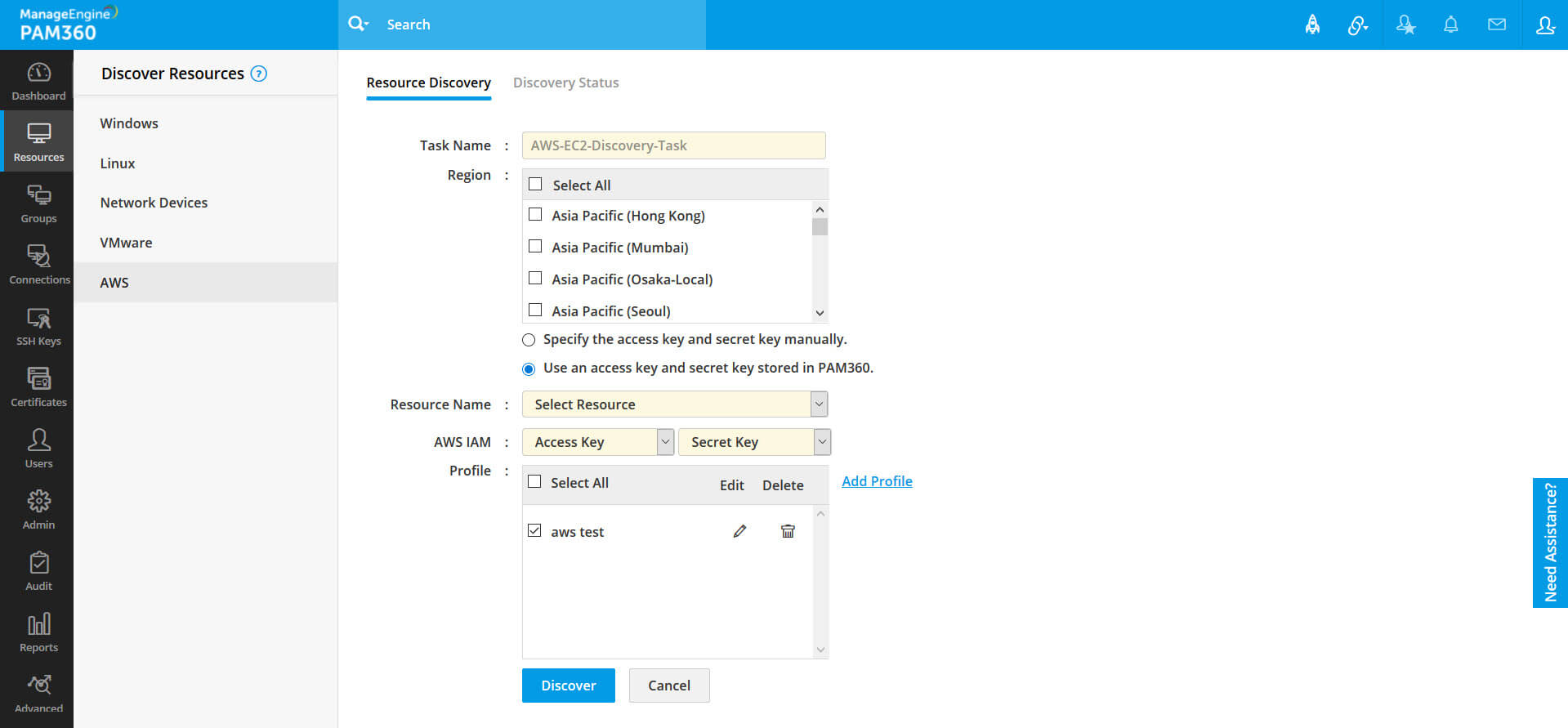

AWSリソースを検出する手順:

- [リソース] >> [リソースを検出]>>[AWS]の順に移動します。

- 表示されたリソース検出ページで、以下を実行します:

- タスク名を記載します。インスタンスの検出が必要な元となるリージョンを選択します。

- 以下のようにまたは

- アクセスキーIdとシークレットアクセスキーを手動で指定するを選択した場合、アクセスキーと秘密鍵.を入力します。

- アクセスキーIdとPAM360に保存されているシークレットアクセスキー を使用,するを選択した場合、リソース名を選択し、各アクセスキーと秘密鍵をAWS IAMドロップダウンから選択します。

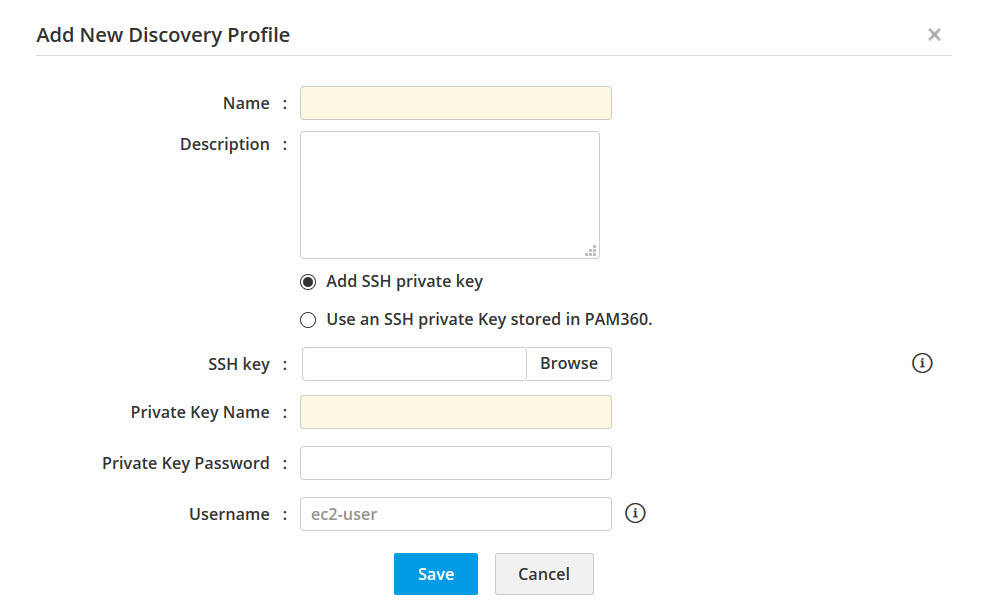

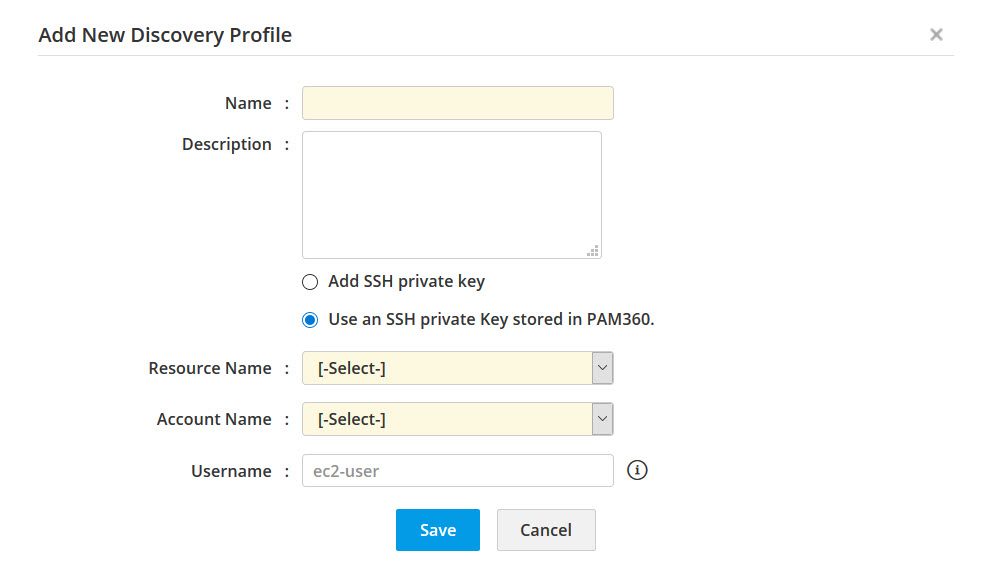

- 検出プロファイルを選択するか、[プロファイルを追加]リンクをクリックし、表示されるポップアップで以下の詳細を指定します:

- 名前と説明を記載します。

- SSH秘密鍵を追加するか、PAM360に保存されているSSH秘密鍵を使用するかによって、必要なものを状況に応じて選択します。

- SSH秘密鍵を追加するを選択した場合、SSHキーを[参照]をクリックして、アップロードします。次に、秘密鍵名と秘密鍵パスワードを記載します。

- PAM360に保存されているSSH秘密鍵を使用するを選択した場合、リソース名とアカウント名を選択します。

- PAM360がWindowsインスタンスをチェックするよゆに ユーザー名を入力し、失敗した場合は、Linuxをチェックし、ログインを試行します。ユーザー名がl記載されていない場合、PAM360は、リソースがWindowsインスタンスであると想定し、デフォルトの管理者をユーザー名として使用し、ログインを試行します。

- 認証が正常に完了した場合、インスタンスはプロファイルカテゴリに追加されます。

- [保存]をクリックします。これで、追加されたプロファイルがプロファイルセクションに表示されます。必要なプロファイルについて

と

と アイコンをクリックすると、そのプロファイルをそれぞれ、修正および削除できます。

アイコンをクリックすると、そのプロファイルをそれぞれ、修正および削除できます。

メモ:秘密鍵の名前は、その特定インスタンスで使用するものと同じにする必要があります。

メモ:Windowsインスタンスからアカウントを検出するには、リモートパスワードリセットをそのアカウントについて手動で構成する必要があります。

- 次に、[検出]をタップします。表示されるポップアップで、通知をすべての管理者または/および個別のメールアドレスに送信するを選択します(通知送信先のメールIdを記載)。

- [継続]をクリックします。通知は、指定したメールidに送信されます。

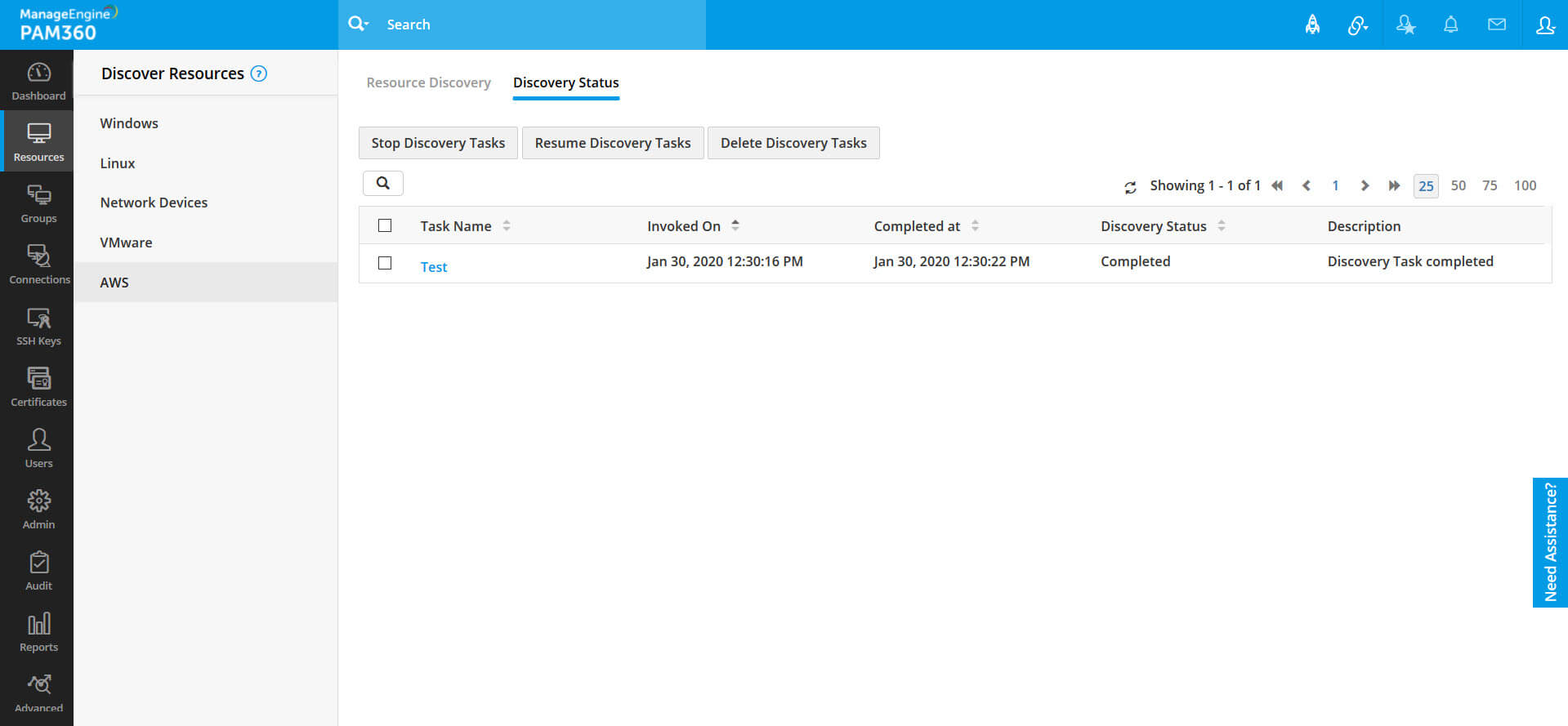

- [検出ステータス]タブをクリックします。検出操作のリストが背景で実行されていることが確認できます。

- 検出されたすべてのタスクは、タスク名、呼出日、完了時間、検出ステータスおよびその説明が確認できるリストに記載されます。

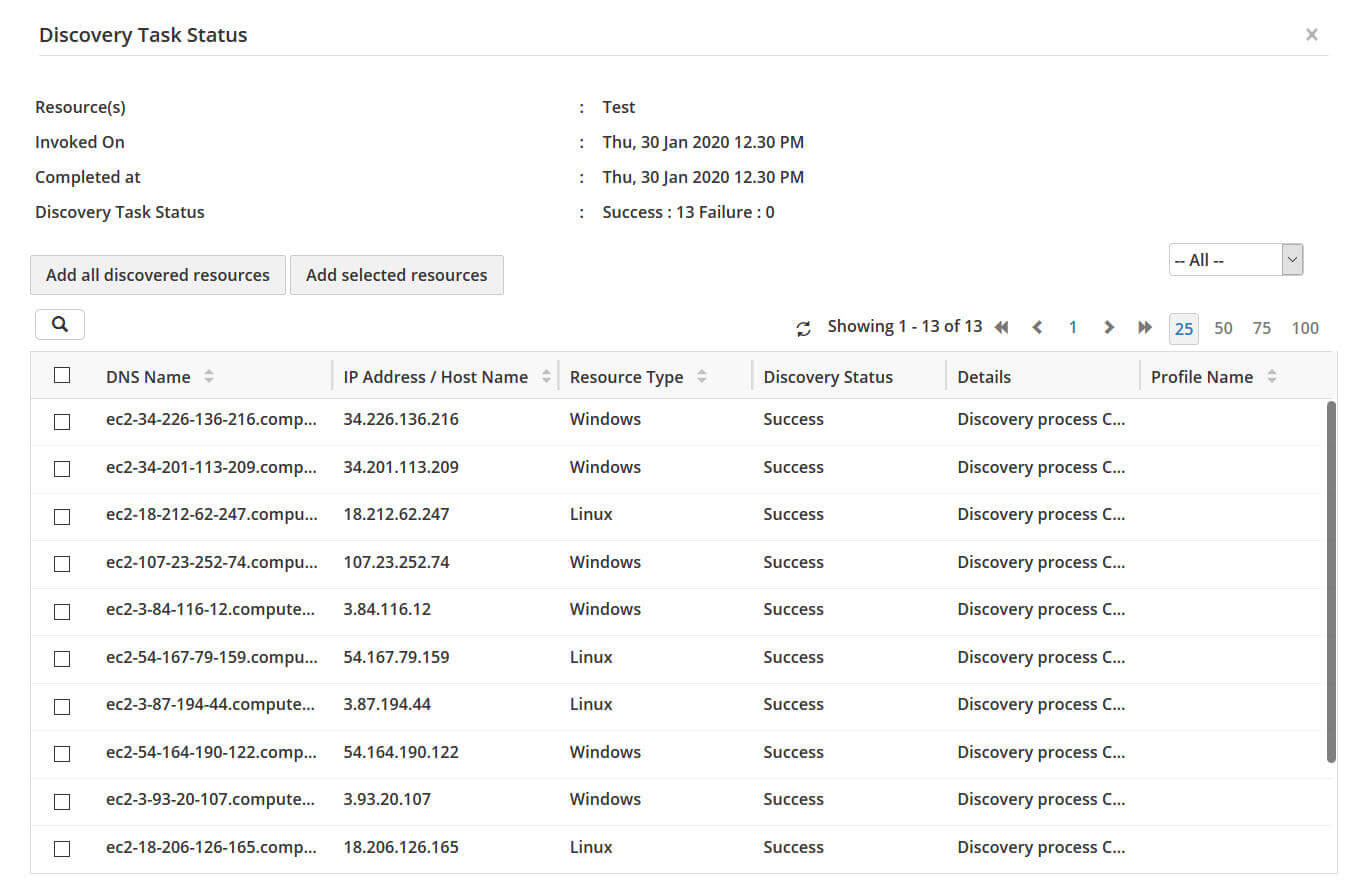

- タスク名をクリックし、その特定タスク中に検出されたリソースのリストをポップアップに表示します。

- [すべての検出されたリソースを追加]をクリックし、このタスク中に検出されたすべてのリソースを追加します。

- 検出されたリソースのリストから、追加するリソースのみを選択し、[選択したりそーを追加]をクリックします。

- [検索]アイコンをクリックして、特定のリソースを探します。

- これらのリソースは、リストビューの右端上にあるドロップダウンを使って、並べ替えることができます。

- タスクを停止または再開するには、リストビューからタスクを選択し、[検出タスクを停止]または[検出タスク を再開]をクリックします。

- 削除するタスクを選択し、[検出タスクを削除]ボタンを押して、それらのタスクを削除します。

- [検索]ボタンを押して、必要なタスクを検索します。

メモ:Windowsでは、管理者パスワードをローテーションする場合、リソースは、そのパスワードをAWSが取り込むことができなくなり、アカウントをPAM360が管理する必要があるため、削除しないでください。

1.2.6 Amazon WorkSpaces:

上記のエンドポイントに加え、PAM360では、Amazon WorkSpacesクライアントからPAM360リポジトリのリソースとして仮想デスクトップを検出および追加することもできます。すべての仮想インスタンスは、PAM360から直接、取り込み、インポート、および管理できます。PAM360を使って、仮想マシンをAmazon WorkSpacesクライアントから検出するには、初めに、 AWSコンソールにディレクトリを作成し、仮想デスクトップを作成する必要があります。以下の手順に従ってください:

- このAWSドキュメントに記載の手順にしたがって、Amazon WorkSpacesクライアントを作成します。

- 次に、作成したAmazon WorkSpacesクライアントを使って、仮想デスクトップを起動します。

- 仮想デスクトップをセットアップしたら、そこにPAM360をインストールします。

- PAM360をデスクトップにインストール後、仮想デスクトップが実行されているオペレーティングシステムにあわせて、WindowsまたはLinuxの手順にしたがって、検出プロセスに進みます。

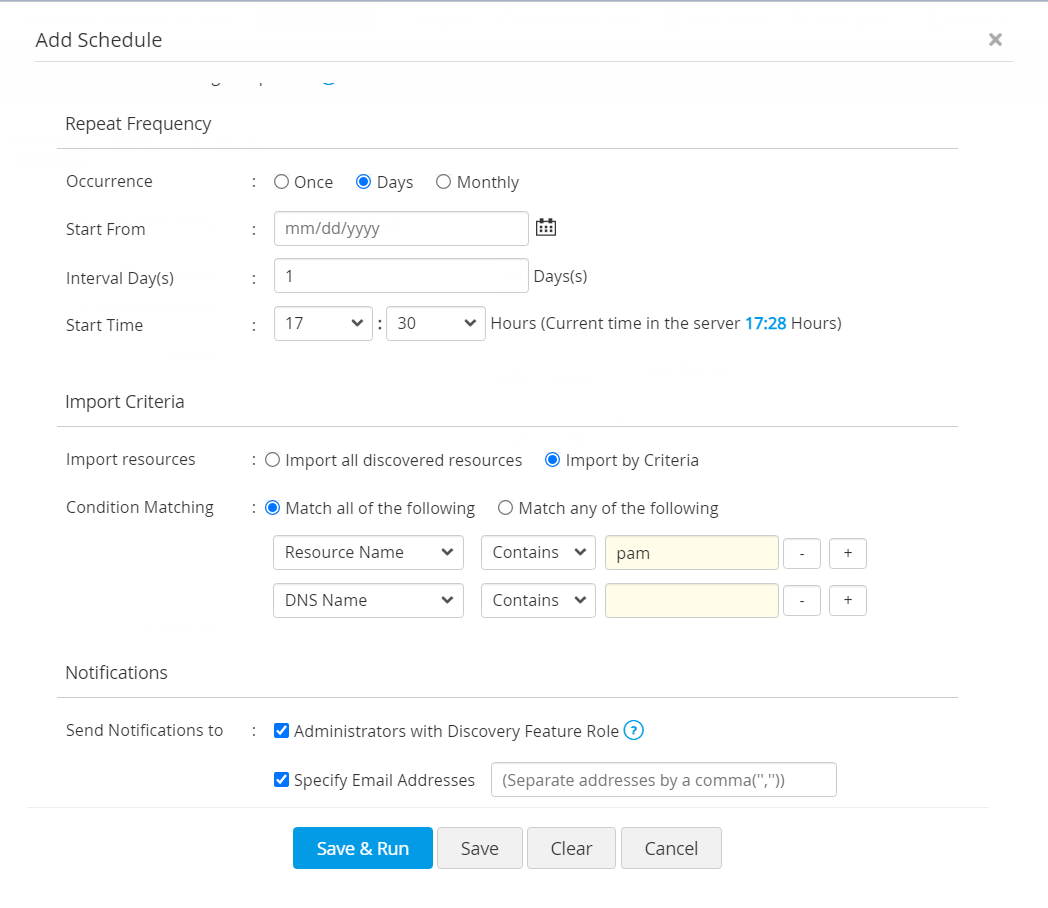

1.3 スケジュール設定されたリソース検出

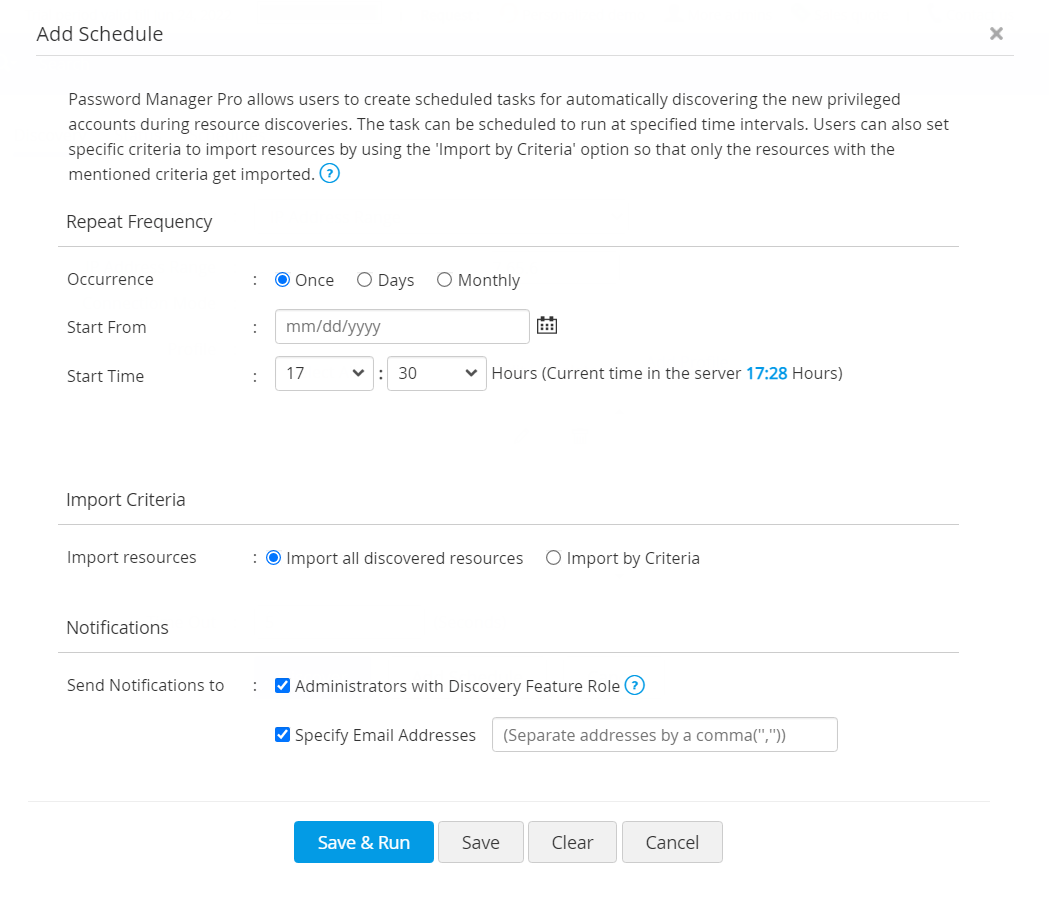

スケジュールを追加して、指定した間隔で Linux、VMware、およびネットワーク デバイスの自動定期リソース検出を実行します。繰り返しの頻度を設定し、インポート基準を設定します。特定の基準を使用して、リソース名または DNS 名に基づいてインポート中にリソースをフィルターします。通知の送信を選択することもできます。以下の詳細な手順を確認してください:

注記:スケジュール設定されたリソース検出は、IP Range.レンジで、検出デバイスにのみ利用できます。

- 必要な詳細を入力後、[スケジュールを追加]をクリックします。

- 表示されるポップアップで:

- 一度、日数または毎月から発生を選択します。

- 発生を一度と選択する場合、開始日と開始時間を記載します。これで、ユーザーは、記載された開始日に一度検出をスケジュール設定できます。

- 発生を日数と選択する場合、開始日、間隔と開始時間を記載します。

- 発生を毎月と選択する場合、開始日と開始時間を記載します。

- すべての検出されたリソースをインポートするか、基準別にインポートするか選択します。

- 基準別にインポートを選択する場合、検出されたリソースをインポートする条件を記載します。

- 記載基準で以下のすべてを一致または以下のいずれかを一致を選択できます。

- リソース名またはDNS名を選択します。「等しい」または「等しくない」、「次を含む」あるいは「次を含まない」、「始点」または「終点」等の条件にあわせて、検索をフィルタリングできます。

- 検出機能ロールがある管理者またはメールアドレスを指定を選択し、コンマで区切ってメールアドレスを記載して、スケジュールについて通知します。

- [保存]をクリックしてスケジュールを保存します。

- [保存して実行]をクリックして、スケジュールを保存および実行します(日数および毎月発生にのみ適用可能)。

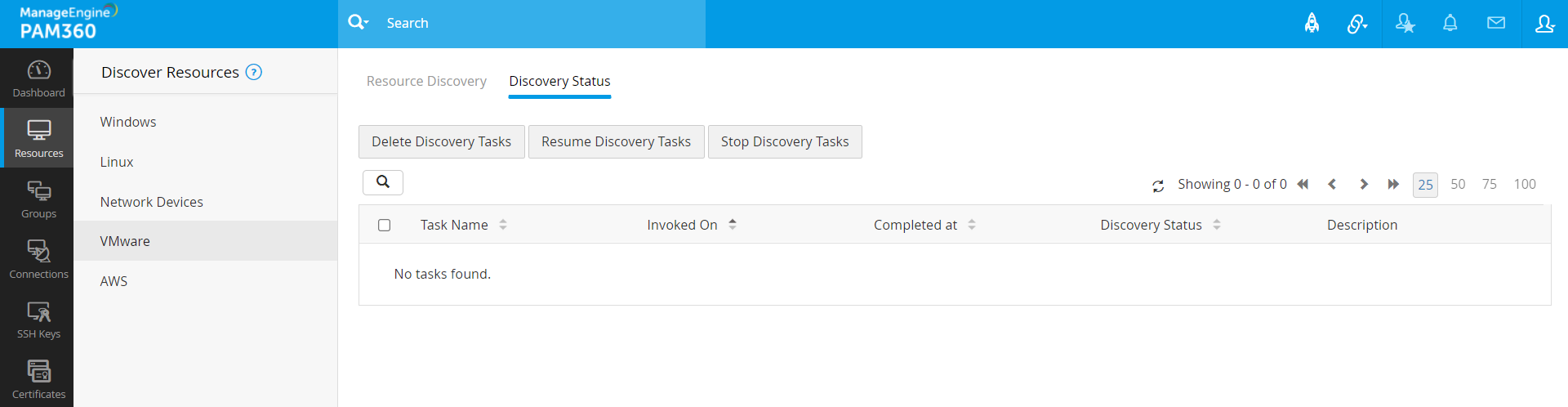

- 検出操作を開始後、PAM360では、操作のステータスをリアルタイムで追跡できます。

- 現在背景で実行されている検出操作のリストは、検出ステータスタブにあります。同じタブを使用して、以前に実行された検出スキャンの履歴を追跡することもできます。

- 検出操作については、そのタスク名、起動時刻、完了時刻、および検出ステータスを確認できます。

- PAM360には、現在進行中検出操作を停止するオプションもあります。

- タスク名をクリックすると、その特定のタスク中に検出された IT 資産のリスト全体が表示されます。

- 検出ステータスウインドウでは、PAM360に、すべての検出されたリソースか、選択したリソースをインベントリに追加するオプションがあります。

- 検出ステータスウインドウで、タスク名をクリックすると、検出タスクステータスがポップアップされます。

- [すべての検出されたリソースを追加]をクリックして、リソースの全セットをPAM360インベントリに追加し、[OK]ボタンをクリックします。

- 特定のリソースのみをPAM360インベントリに追加する場合は、それらのリソースを選択し、[選択したリソースを追加]をクリックします。

- [リソース]タブに移動します。

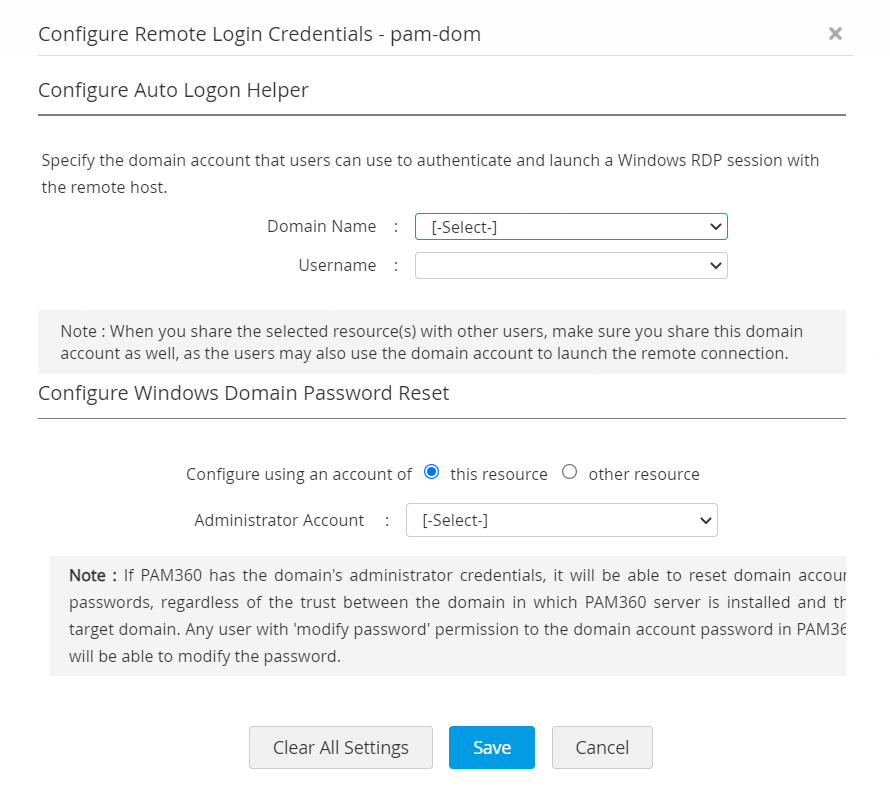

- WindowsDomain リソースの [リソース アクション] アイコンをクリックし、ドロップダウンから [パスワード リセットの構成] を選択します。

- 表示されるポップアップ フォームで、管理者アカウントとして Domain Admin アカウントを選択します。

- PAM360は、特権アカウント検出の個別リソースタイプのみをサポートしています。お使いのデバイスのいずれかがサポートされていないものの、サポートされている他の種類と類似している場合は、利用可能な最も近いリソース の種類を選択し、アカウントの検出を試みることができます。

- リソースの検出時、PAM360は、リソースタイプフィールドにも入力します。ただし、リソース タイプ フィールドをチェックして、正しいタイプが選択されていることを確認してください。それ以外の場合は、種類を変更してください。

- [保存]をクリックします。

- 初めに、PAM360は、Windows Domainリソースをドメイン名で作成します。例えば、ドメイン名がPAM360の場合、作成されるリソース名は、PAM360 - .ドメインコントローラーになります。

- 次に、PAM360は、指定OUまたはグループにあるWindowsメンバーサーバーをすべて取り込もうとします。

- 利用可能なリソースをインポートした後、それらのリソースに関連づけられた対応するローカル アカウントも取得されます。

- Apple MS SQL

- Apple MySQL

- PostgreSQL

- Oracle

- Sybase

- MS SQLリソースをPAM360に追加するには、[リソース] >> [リソースを追加]の順に移動し、リソースタイプMS SQL Serverでリソースと有効なDNS名/IPアドレスを入力します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントの検出を容易にします。

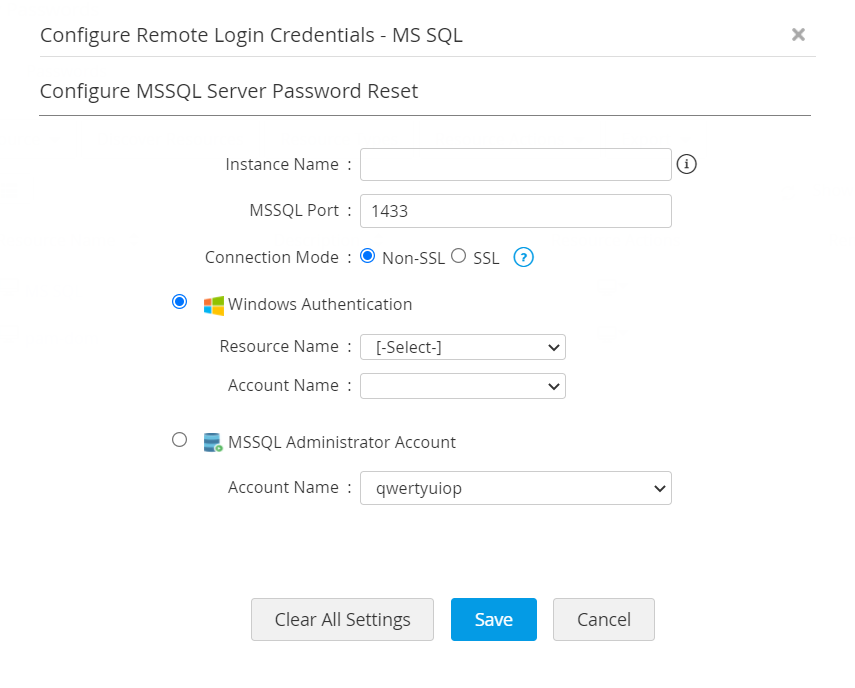

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- MSSQL サーバーの場合、デフォルトのポートは 1433 です。[アカウント名] ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL モードまたは非 SSL モードのいずれかを介して接続を構成できます。SSLモードの場合、SSL証明書をPAM360でアカウントを検出する前に、インポートする必要があります。

- SSLモードを有効にするには、MS SQL ServerはSSL上で作動している必要があり、データベースサーバーのルート証明書をPAM360 Serverマシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。ルート証明書をインポートする前に、PAM360 Serverを停止します。

- コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

- PAM360 Serverを再起動します。

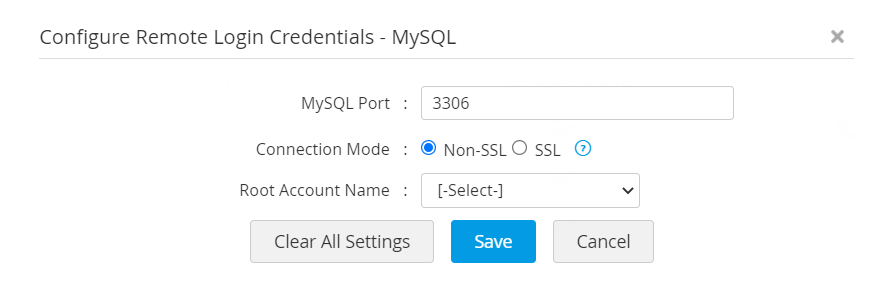

- MySQLリソースをPAM360に追加するには、[リソース] >> [リソースを追加]の順に移動し、リソースタイプMySQL Serverと有効なDNS名/IPアドレスをリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントの検出を容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- MySQL サーバーの場合、デフォルトのポートは 3306 です。[ルート アカウント名] ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL モードまたは非 SSL モードのいずれかを介して接続を構成できます。SSLモードの場合、SSL証明書をPAM360でアカウントを検出する前に、インポートする必要があります。

- SSLモードを有効にするには、MS SQL ServerはSSL上で作動している必要があり、データベースサーバーのルート証明書をPAM360 Serverマシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。ルート証明書をインポートする前に、PAM360 Serverを停止します。コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

- PAM360 Serverを再起動します。

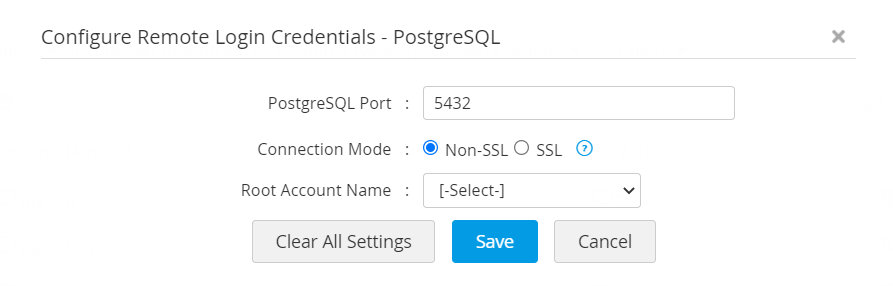

- PostgreSQLリソースをPAM360に追加するには、[リソース] >> [リソースを追加]の順に移動し、リソースタイプPostgreSQL Serverと有効なDNS名/IPアドレスでリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントの検出を容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。PostgreSQL サーバーの場合、デフォルトのポートは 5432 です。

- [ルート アカウント名] ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL モードまたは非 SSL モードのいずれかを介して接続を構成できます。SSLモードの場合、SSL証明書をPAM360でアカウントを検出する前に、インポートする必要があります。

- SSLモードを有効にするには、MS SQL ServerはSSL上で作動している必要があり、データベースサーバーのルート証明書をPAM360 Serverマシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。ルート証明書をインポートする前に、PAM360 Serverを停止します。コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

- PAM360 Serverを再起動します。

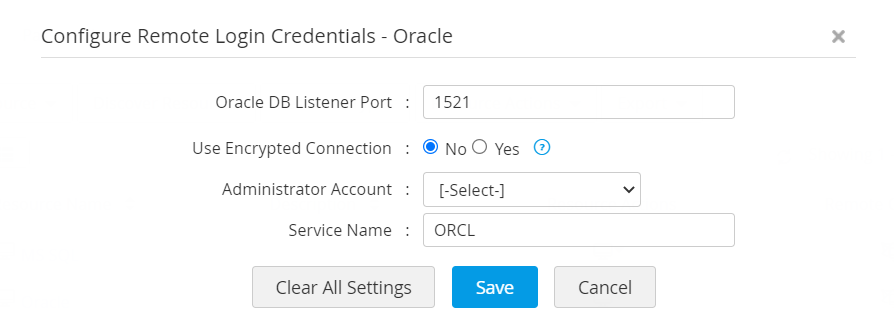

- Oracle DBリソースをPAM360に追加するには、[リソース] >> [リソースを追加]の順に移動し、リソースタイプOracle DB Serverと有効なDNS名/IPアドレスでリソースを入力する必要があります。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントの検出を容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- Oracle DB サーバーの場合、デフォルトのポートは 1521 です。ドロップダウンリストから管理者アカウントを選択し、設定を保存します

- SSL または非 SSL のいずれかを介して接続を構成できます。SSLモードの場合、SSL証明書をPAM360でアカウントを検出する前に、インポートする必要があります。

- SSLモードを有効にするには、MS SQL ServerはSSL上で作動している必要があり、データベースサーバーのルート証明書をPAM360 Serverマシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。

- ルート証明書をインポートする前に、PAM360 Serverを停止します。コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

- PAM360 Serverを再起動します。

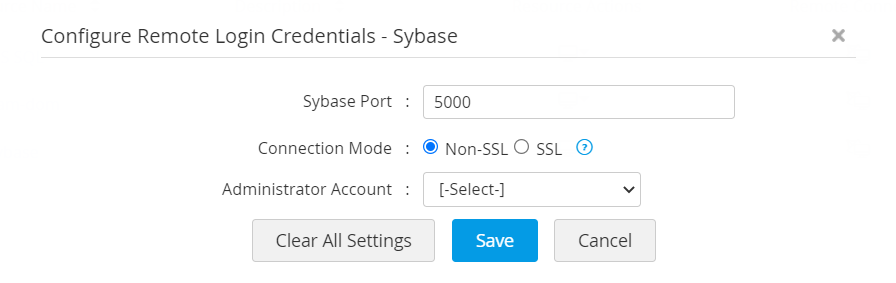

- リソースwPAM360に移動するには、[リソース] >> [リソースを追加]の順に移動し、リソースタイプSybase ASEと有効なDNS名/IPアドレスでリソースを入力する必要があります。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントの検出を容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- Sybase サーバーの場合、デフォルトのポートは 5000 です。ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL または非 SSL のいずれかを介して接続を構成できます。SSLモードの場合、SSL証明書をPAM360でアカウントを検出する前に、インポートする必要があります。

- SSLモードを有効にするには、MS SQL ServerはSSL上で作動している必要があり、データベースサーバーのルート証明書をPAM360 Serverマシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。ルート証明書をインポートする前に、PAM360 Serverを停止します。コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

- PAM360 Serverを再起動します。

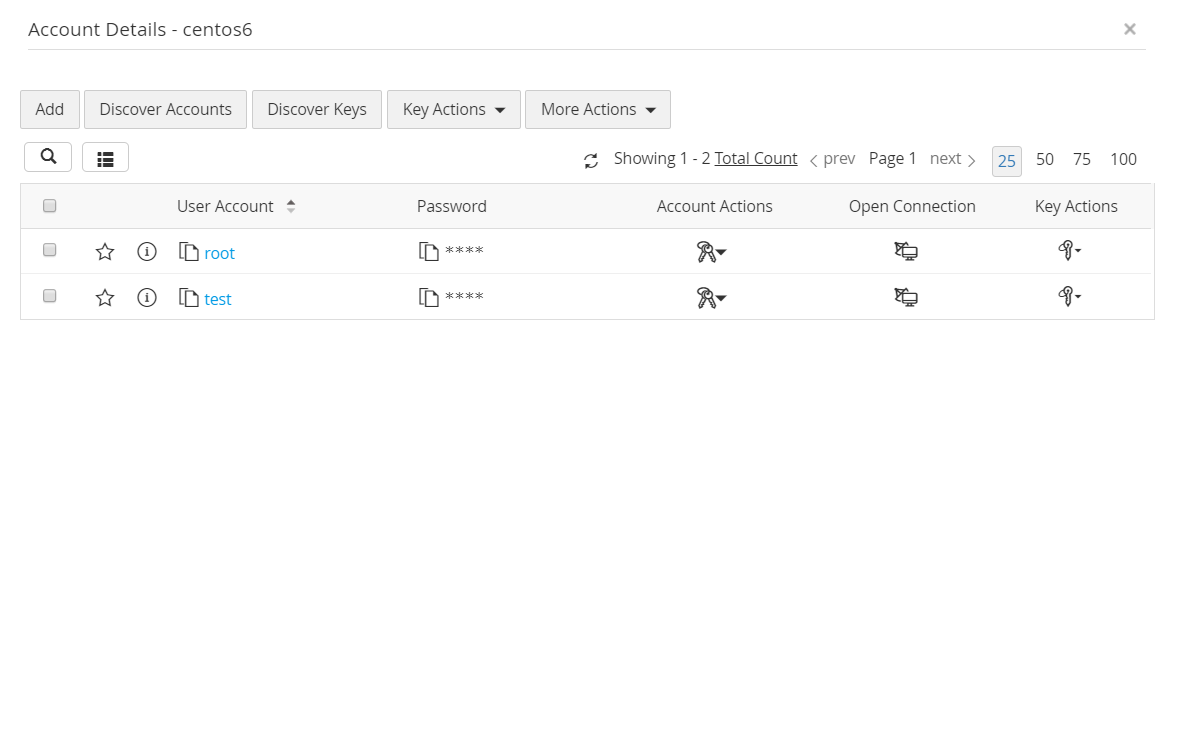

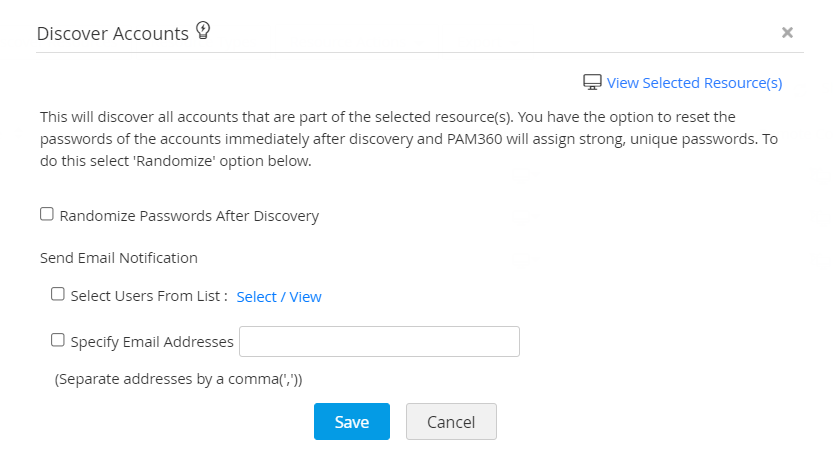

- [リソース]タブでリソースをクリックすると、[アカウントの検出]ボタンが表示されます。このオプションは、特定のリソースに追加された新しいアカウントを検出したいときにいつでも使用できます。

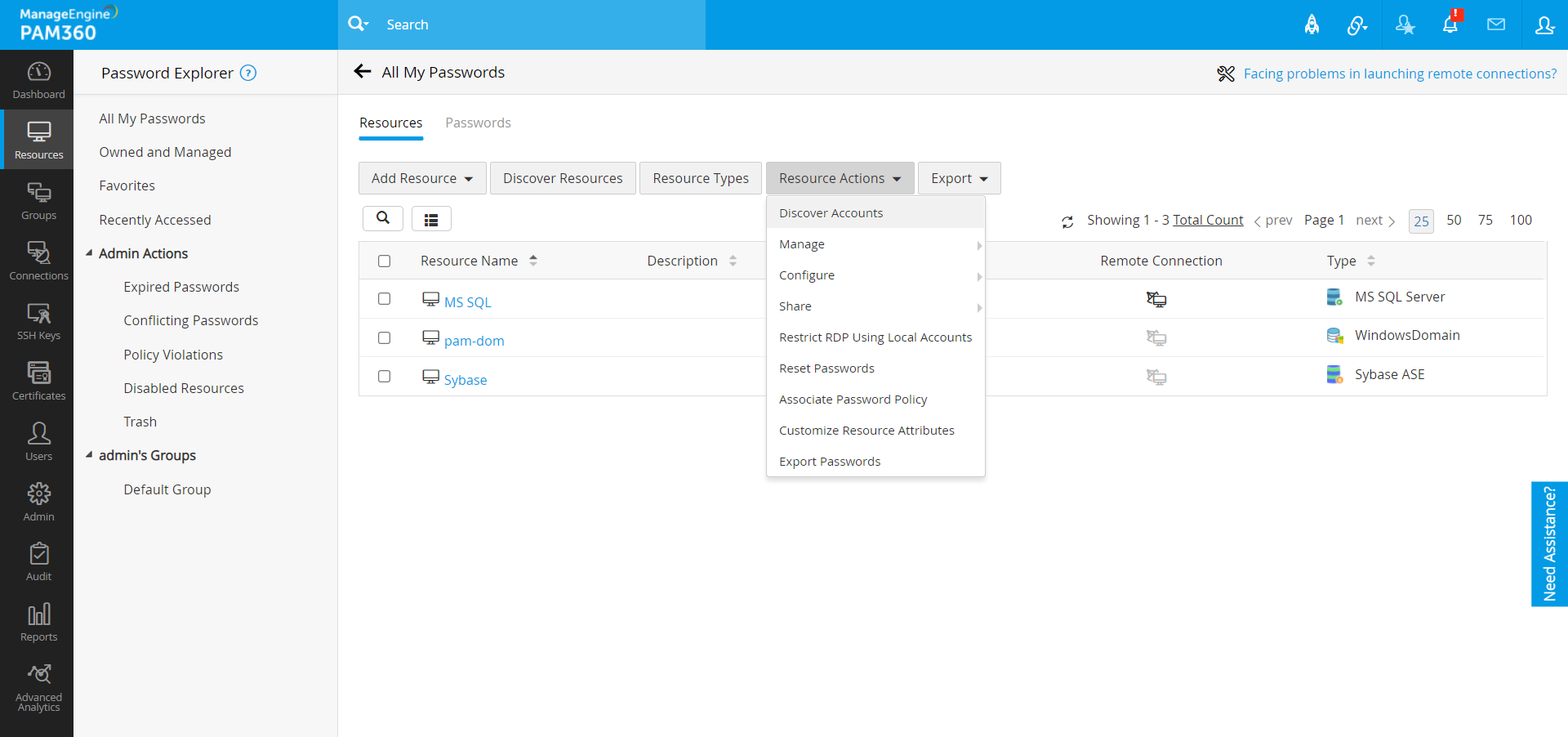

- [アカウントの検出] オプションを使用して、複数のリソースの一部であるアカウントを検出することもできます。チェックボックスを使用して複数のリソースを選択し、このオプションをクリックして、選択したすべてのリソースの一部であるアカウントを検出します。

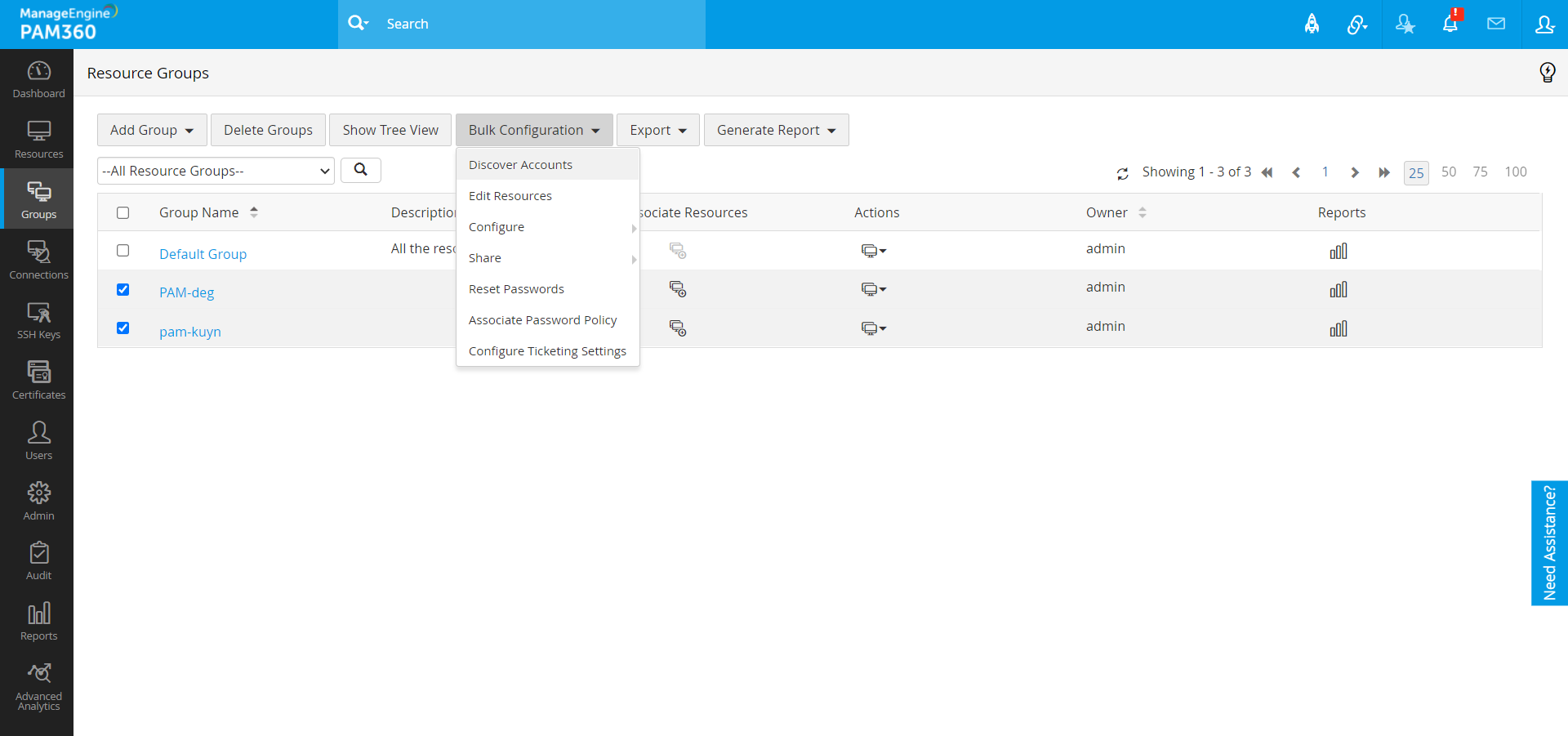

- [グループ]タブで、[一括構成]ドロップダウンから[アカウントの検出]を選択します。複数のリソース グループを選択し、このオプションを使用して、選択したすべてのリソース グループの一部であるアカウントを検出できます。

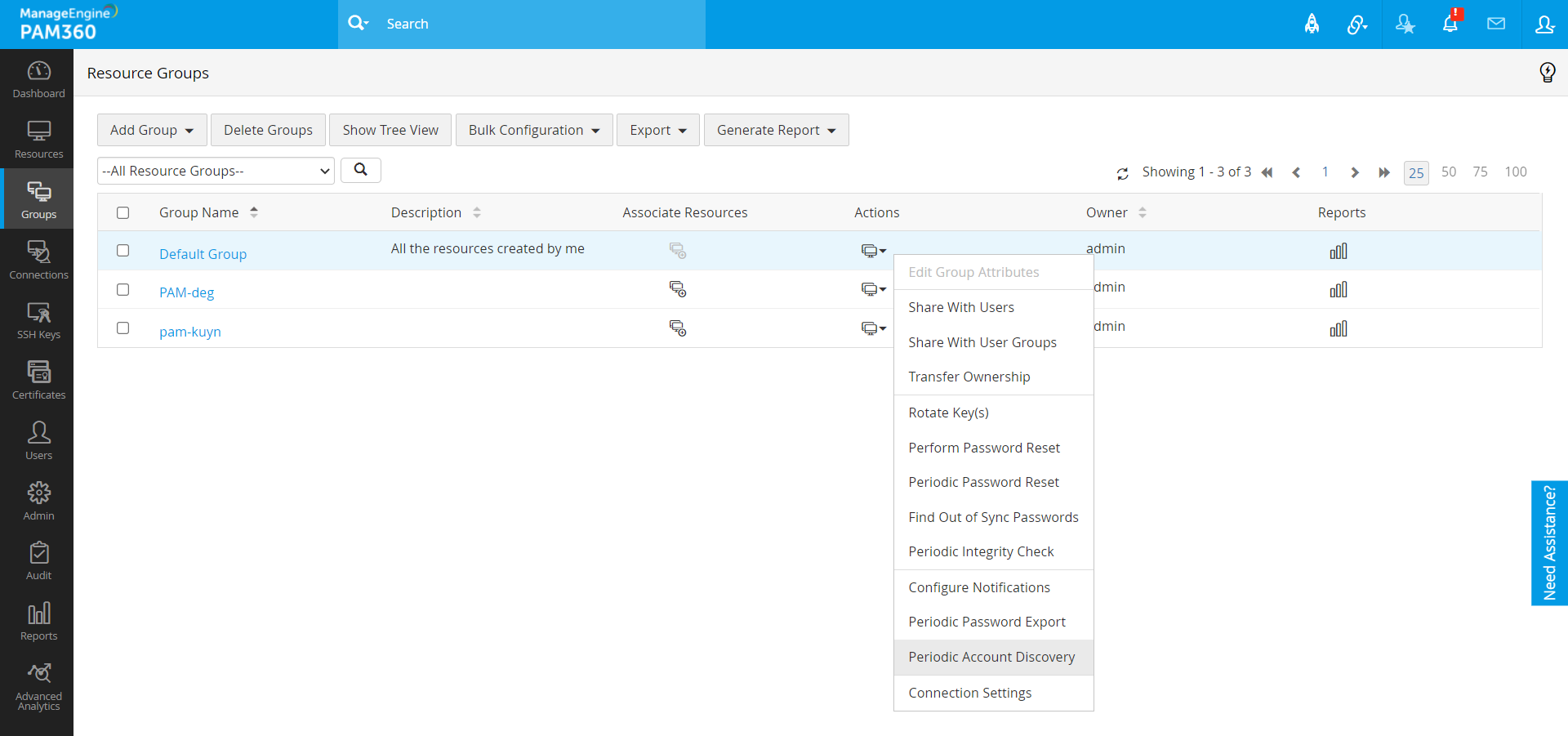

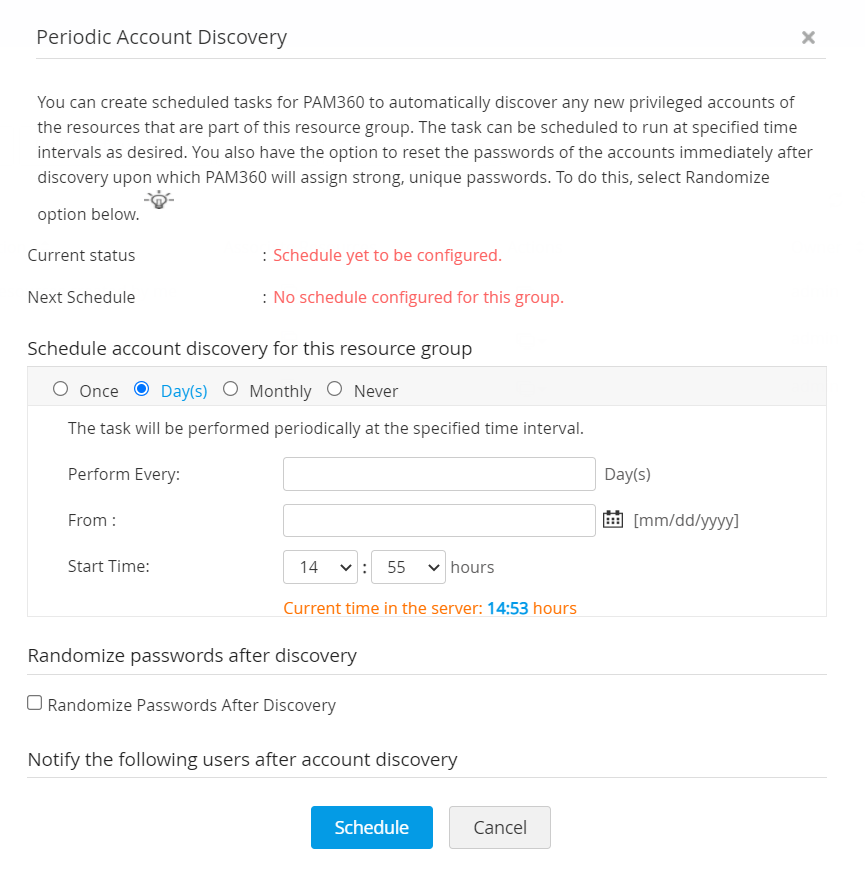

- [リソース グループ] タブで、[アクション] ドロップダウンから [定期的なアカウントの検出] を選択します。これを使用すると、スケジュール設定されたタスクを作成して、リソース グループに属するリソースの一部であるアカウントを定期的に検出できます。

- [グループ]タブに移動します。

- リソース グループの [アクション] アイコンをクリックし、ドロップダウンから [定期的なアカウント検出] を選択します。

- PAM360には、アカウント検出プロセスが完了したら、既存のディスカバリ:PAM360ユーザーまたは指定メールIDに通知するオプションもあります。

- スケジュール設定されたアカウント検出プロセスは、セキュリティの目的で監査証跡に反映されます。

- [スケジュール]ボタンをクリックします。

- [リソース]タブに移動します。

- パスワードをリセットするリソースを選択し、[リソース アクション] ボタンをクリックして、ドロップダウンから [アカウントの検出] を選択します。

- 表示されるダイアログ ボックスで、[検出後にパスワードを任意選定する] チェックボックスを選択します。

- 任意選定に関する通知をパスワード所有者に送信できます。他のユーザーや特定の電子メール ID に通知する機能もあります。

- [保存]をクリックします。

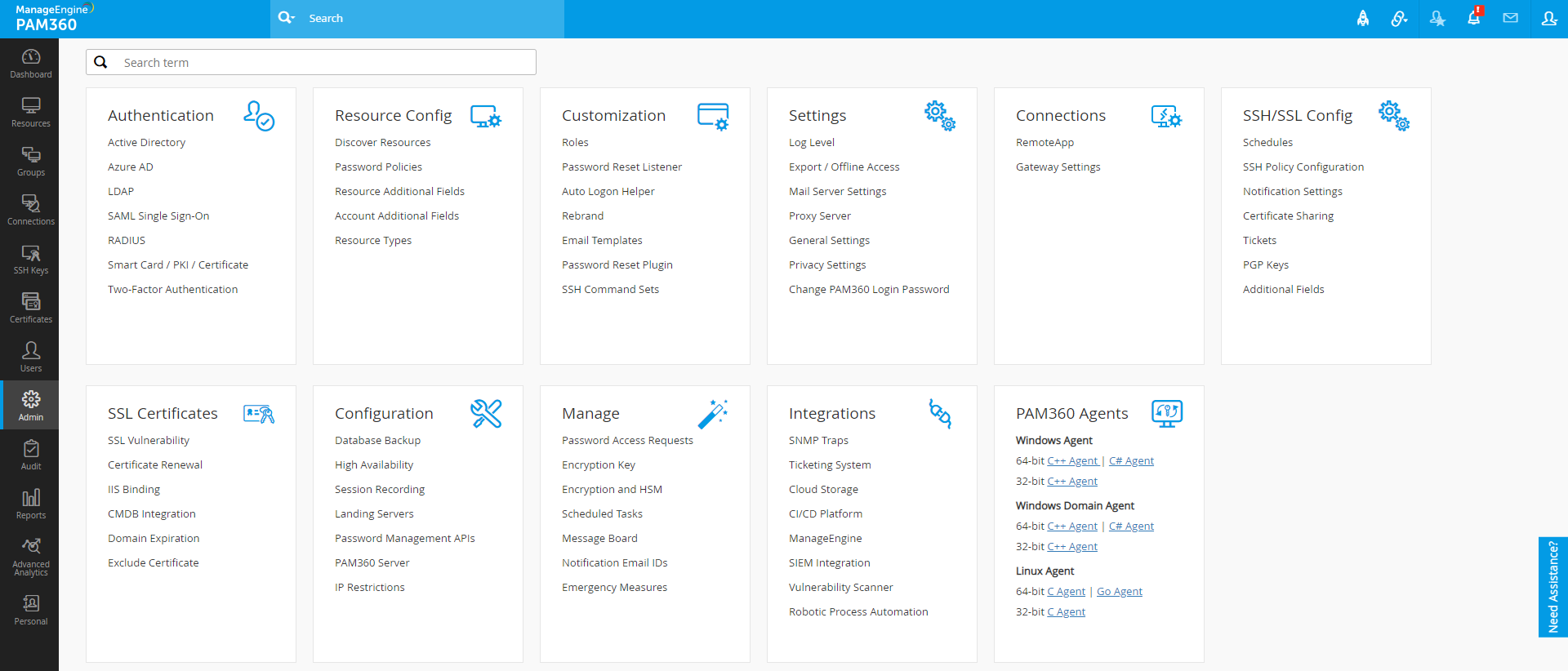

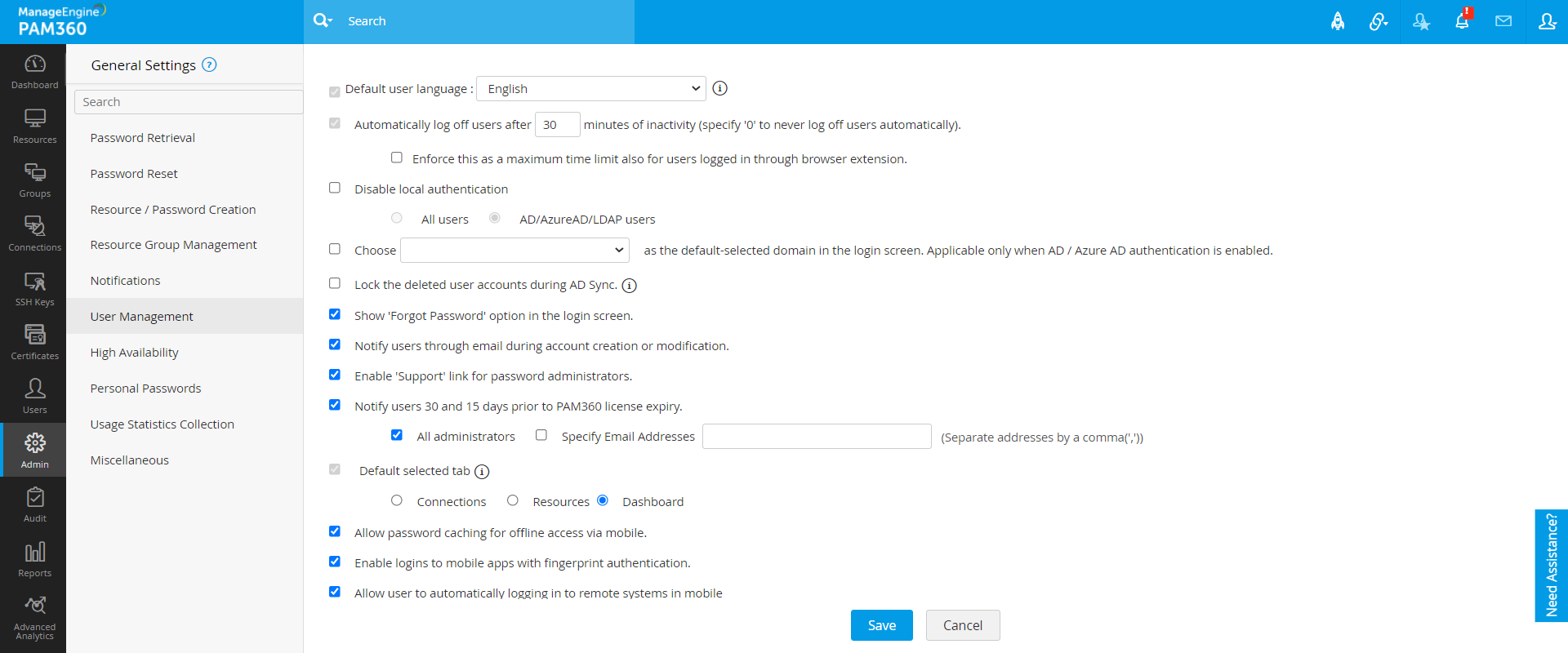

これで、リソース検出のスケジュールが正常に追加されました。追加されたスケジュールは、[検出スケジュール]タブまたは[管理者] >> [管理] >> [スケジュール設定されたタスク]で、表示できます。ここから、スケジュールを編集、無効化および削除できます。

1.4 検出ステータスを追跡

2.検出されたリソースのPAM360への追加

以下のトピックでは、検出されたリソースの各タイプがPAM360にどのように追加されるかについて説明します:

2.1 Windows

グループ/OU が AD からインポートされると、グループ/OU の一部である Windows デバイスが [リソース] タブに自動的に一覧表示され、そこから表示できるようになります。

2.2 Linux

Linux デバイスの場合、検出されたリソースを手動で [リソース] タブに移動する必要があります。[リソースの検出] オプションの [検出ステータス] ウィンドウで、検出された必要なリソースを選択し、それらを [リソース] タブに移動します。この操作は、検出された複数のリソースを選択して一括で実行することもできます。

2.3 ネットワークデバイス

ネットワーク デバイスの場合は、検出されたリソースを [リソース] タブに手動で移動する必要があります。[リソースの検出] オプションの [検出ステータス] ウィンドウで、検出された必要なリソースを選択し、それらを [リソース] タブに移動します。この操作は、検出された複数のリソースを選択して一括で実行することもできます。

2.4 VMware

VMware の場合、検出されたリソースを手動で [リソース] タブに移動する必要があります。[リソースの検出] オプションの [検出ステータス] ウィンドウで、検出された必要なリソースを選択し、それらを [リソース] タブに移動します。この操作は、検出された複数のリソースを選択して一括で実行することもできます。

2.5 AWS

AWSでは、リソースを手動で追加する必要があります。検出タスクステータスウインドウから、[すべての検出されたリソースを追加]ボタンをクリックしてすべてのリソースをインポートするか、必要なリソースを選択し、[選択したリソースを追加]ボタンをクリックします。

3.特権アカウントの検出

IT 資産の検出に成功したら、次の手順は、それらの IT 資産に関連づけられた特権アカウントを検出することです。各リソースに関連づけられた特権アカウントを個別に、または一括で検出できます。

3.1 データベース(アカウントの検出)

特権アカウント(ローカル管理者アカウントを含む)を検出および列挙するには、認証情報を入力し、PAM360のアカウント取り込みを有効にする必要があります。これを行うには、各リソースの [編集] ボタンをクリックします。この手順は、アカウントを検出するすべてのリソースに対して繰り返す必要があります。

3.1.1 ドメインメンバーサーバーと関連づけられたWindowsサービスアカウントとローカルアカウントの検出

Windowsアカウントとの検出時、PAM360は、ドメインメンバーにあるdサービスと関連づけられたサービスアカウントも自動的に取り込みます。Windows サービス アカウントの検出とインベントリ内での列挙は、以下で説明するように行われます:

最後に、インポートされたリソースのサービス アカウントが取得されます。これらのサービス アカウントは、サービス アカウントが使用されるリソースを含むリソース グループにマップされます。リソースグループは、フォームDomainName_MemberServerGroupで作成されます。例えば、ドメイン名がPAM360の場合、リソースグループ名はPAM360_MemberServerGroupになります。その名前のリソース グループが既に存在する場合、リソースはそのリソース グループに追加されます。

3.2 データベースアカウントの検出

上記のリソースと同様、PAM360の検出機能により、データベースアカウントを検出することもできます。

上記のとおり、特権アカウント(ローカル管理者アカウントを含む)を検出および列挙するには、認証情報を入力し、PAM360がアカウントを取り込む必要があります。これを行うには、各リソースの [編集] ボタンをクリックします。この手順は、アカウントを検出するすべてのリソースに対して繰り返す必要があります。

PAM360がサポートするデータベースリソースタイプ:

前提条件

リモート同期化には認証情報を入力します

i. MS SQL Server

ii.MySQLサーバー

iii.PostgreSQLサーバー

iv.Oracle DBサーバー

v. Sybase Server

3.3.個々のリソースの特権アカウントの検出

特権アカウント検出は、PAM360 Uの4つの場所から起動できます::

3.4 特権アカウントの自動定期検出

リソースの特権アカウントを定期的に自動的に検出できます。これはリソース グループ レベルで構成できます。この方法で検出されたアカウントは自動的に追加されます。

|

一度 |

今すぐでも後ででも |

|

日毎 |

特定の日の特定の日時から繰り返し実行します (最大許可日数は 999 日)。 |

|

毎月 |

毎月特定の日と時刻に。 |

|

一度もない |

スケジュールを停止する。 |

3.5 PAM360 MSPエディション

以下のとおり、クライアント組織の検出オプションは、管理者から有効にできます:

-

アカウントを検出したら、新しく検出したアカウントのパスワードを任意選定することをお勧めします。

注記:エージェント モードで特権アカウントを検出することもできます。

3.6 検出後パスワードを任意選定

アカウントを検出した後、新しく検出されたアカウントのパスワードをリセットすることをお勧めします。アカウントが検出されたとき、PAM360は、ユーザーアカウント名を取り込めるのみで、実際のパスワードは取り込むことはできません。ただし、PAM360は、パスワードポリシーにしたがって、検出時に、パスワードを任意選定できます。その後、新しいパスワードは、PAM360に保存されます。

検出後にパスワードを任意選定するには、