Zero TrustアプローチのPAM360での実装

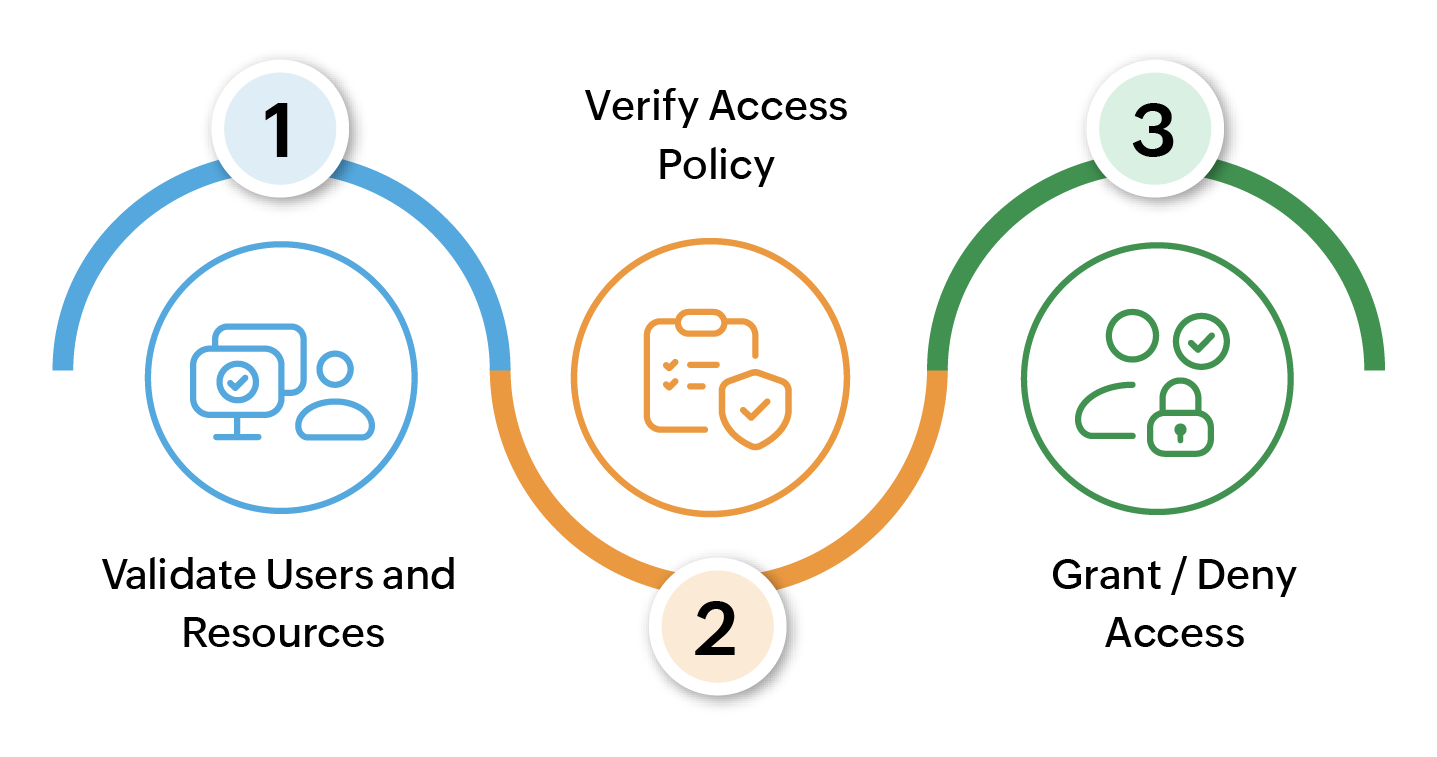

Zero Trust - ポリシーベースのアクセス権限

Zero Trustは、アイデンティティには関係なく、アクティビティと状態を直観的に信頼するのではなく、スコアベースのアクセスポリシー方法で確認することで、組織のリソースでユーザーにアクセス権限を付与する注目の方法です。このアプローチの最重要な目標は、信頼しないこと、および組織に権限を付与する前に検証することです。リアルタイムユーザー/リソーススコアを形式設定することで、Zero Trustアプローチでは、脆弱なユーザーと非準拠デバイスを炙り出すことで、ポリシーベースのアクセス権限方法によりそのユーザーやリソースへのアクセス権限を制限します。

PAM360のZero Trustアプローチ

このZero Trustアプローチで組織にどのようなメリットがありますか?

組織基盤が拡大すると、特権リソースとユーザーアクティビティの管理に対応できなくなり、組織全体でその監視の実施は手間のかかるプロセスになります。ここにZero Trustアプローチの出番があります。相互信頼のコンセプトを排除し、かつユーザーとリソースの信頼スコアを各インストールされたエージェントのサポートにより事前定義済の条件付きパラメーターを使って計算することで、データ違反とサーバー攻撃のリスクを最小化します。この徹底した操作により、認証されたユーザー/デバイスのみ、重要なリソースにアクセスできるため、データ違反やサイバー攻撃のリスクが最小限に抑えられます。

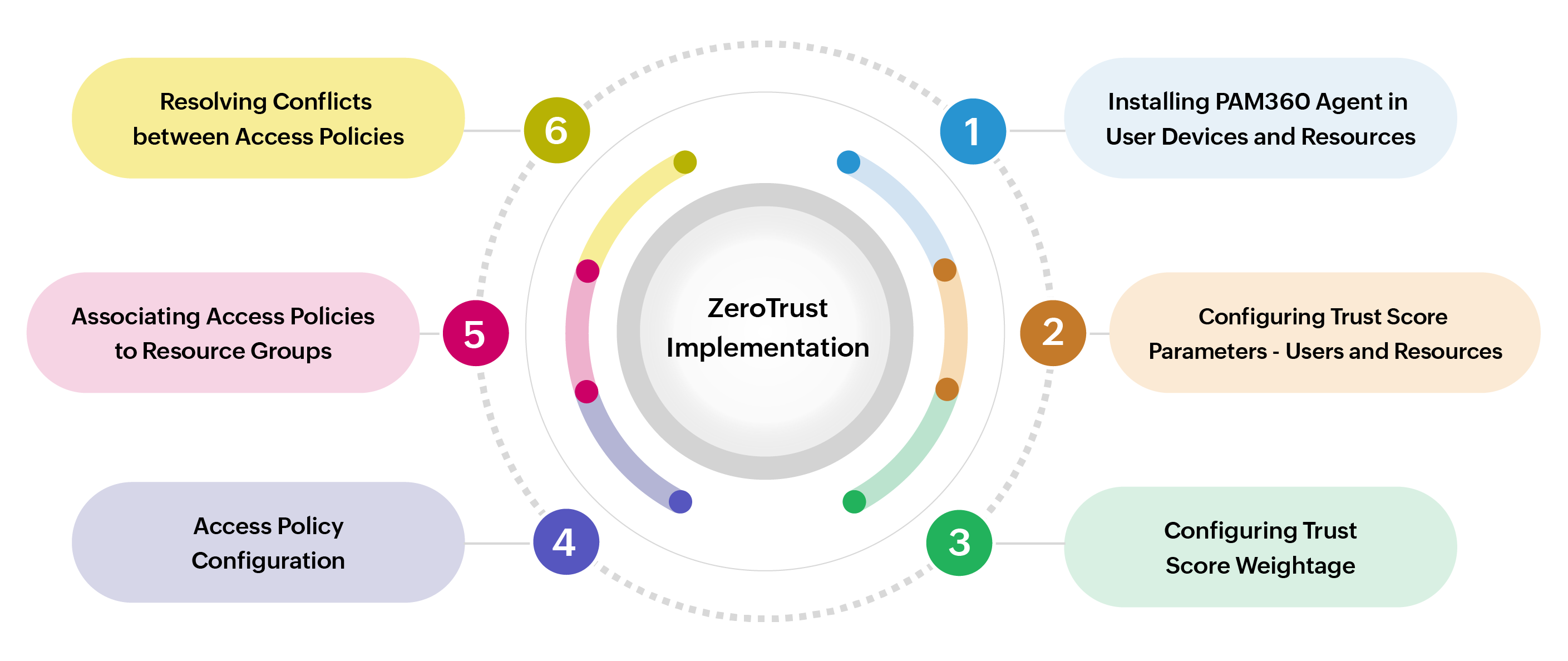

本書では、PAM360により、組織でのZero Trustアプローチの実装について詳細に学びます。Zero Trust実装プロセスについての詳細は、下のサブセクションを参照してください:

- ユーザーロール

- PAM360エージェントのインストールのZero Trust Moduleモジュールを使ったインストール

- 信頼スコアパラメーターの構成

- 信頼スコアの重み付けの構成

- 4.1 信頼スコア詳細と使用方法

- Zero Trustアクセスポリシー

- アクセスポリシーのリソースグループへの関連づけ

- アクセスポリシー間のコンフリクトの解決

- ポリシーベースのアクセス権限機能の制限

1.ユーザーロール

Zero Trust構成には、主に4つの操作があります: パラメーターと信頼スコアの構成、重み付け、アクセスポリシーの構成、アクセスポリシー要求の承認、およびアクセスポリシー間のコンフリクトの解決です。デフォルトでは、ユーザーのうち:

- 特権管理者ロールには、これらの操作権限のすべてにアクセス権があります。

- 管理者ロールでは、アクセスポリシーでのコンフリクトの作成、管理および解決、アクセスポリシーの承認および他の管理者が作成したアクセスポリシーの表示ができます。

- パスワード管理者ロールでは、アクセスポリシー承認を除く、すべての操作を管理者として実行できます。

個別ニーズに対応するため、カスタムユーザーロールが必要な場合は、[管理者] >> [カスタマイズ] >> [ロール] >> [Zero Trust]の順に移動し、以下にしたがって、必要な権限を有効にすることができます:

- Zero Trustを構成 - このロールが有効なユーザーは、値と信頼スコアの重み付けを定義できます。

- アクセスポリシーを構成 - アクセスポリシーのコンフリクトを作成、管理および解決し、他の管理者が作成したアクセスポリシーを表示できます。

- アクセスポリシー要求を承認 - 別の管理者が作成したアクセスポリシーを、アクセスポリシーを構成ロールで実行した操作とあわせて、表示おうよび承認できます。

メモ:アクセスポリシー要求を承認ロールを付与すると、自動的にアクセスポリシーを構成ロールがユーザーに許可されます。

2.PAM360エージェントのインストールのZero Trust Moduleモジュールを使ったインストール

Zero Trust方法は、スコアパラメーターのセットから定義したアクセスポリシーに基づいて組織で機能します。ポリシーベースのアクセス権限機能でユーザーデバイスとリソースに異なるデータパラメーターを取り込んでスコア評価するには、関連する使用タイプがあるエージェントを特権アクセスとアカウント統合用のZero Trustアプローチにある各ユーザーデバイスとリソースにインストロールする必要があります。

ユーザースコアパラメーターにデータを取り込むには、使用タイプ「ユーザーデバイス」のエージェントをユーザーマシンにインストールする必要があります。同様に、試用タイプ「リソース」のエージェントを Zero Trustモジュールが有効なすべてのリソースにインストールし、リソーススコアパラメーターにデータを取り込む必要があります。

メモ:ポリシーベースのアクセスコントロールをエージェントレスアプローチでZero Trust機能から実装する場合、ユーザー認証パラメーターに進み、パラメーター、 weightage重み付けおよびアクセスポリシーを構成することができます。

必要なユーザーデバイスとリソースでのPAM360エージェントへのインストールについての詳細は、このヘルプセクションを参照してください。

3.信頼スコアパラメーターの構成

Zero Trustアプローチは、事前定義済パラメーターの基づいた信頼スコア計算のためのユーザーとリソースのマイクロセグメント動作のアナリティクスです。19種類のパラメーターで、PAM360のZero Trustアプローチを中心に作動し、信頼スコアを計算します。これらは以下の2つの異なるカテゴリに整理されます:

- ユーザースコアパラメーター(ユーザー認証姿勢とユーザーデバイス構成/セキュリティ姿勢)

- リソーススコアパラメーター(リソース構成/セキュリティ姿勢)

[管理者] >> [Zero Trust] >> [構成]ページで、組織のニーズにあわせて、信頼スコア計算に向けそれらのパラメーターに値をパスするのに必要なベースラインを設定できます。各パラメーターについての詳細および信頼スコア計算のパラメーター条件の定義についての詳細は、このヘルプドキュメントを参照してください。

Zero Trustアプローチを組織に実装すると、ユーザーは、その最小の事前定義済条件パラメーターを維持して信頼スコアを高水準に保つことで、特権アカウントへのアクセス権の付与または管理者の構成により自己権限を昇格させることが必要です。

4.信頼スコアへの重み付けの構成

このセクションでパラメーター重み付けを構成すると、ユーザー信頼スコアは、ユーザー認証とユーザーデバイス構成/セキュリティ姿勢に基づいて計算され、また、リソース信頼スコアは、リソース構成/セキュリティ姿勢に基づいて計算されます。計算された信頼スコアは、各ユーザーとリソースの横のユーザーとリソースタブに表示されます。

ユーザースコアパラメーターに信頼スコアの重み付けを構成するには:

- [管理者] >> [信頼スコア] >> [ユーザー信頼スコア]の順に移動します。

- ユーザー信頼スコアは、ユーザーの認証とデバイスパラメーターを使って導き出します。認証とデバイスタブで、組織のパラメーターへの重要度にあわせて、各パラメーターの横の0~10フィールド重み付け値を入力します。

- ユーザー信頼スコアウインドウに表示される棒グラフは、10段階の重み付け固定値を基準にしたポイントが各パラメーターに付されて更新され、合計スコア100になり、これが各パラメーター条件が満たされたときのユーザーの信頼スコア評価とみなされます。

注記:

i. ユーザー信頼スコアは、構成された重み付け値に基づき、ユーザー認証とユーザーデバイス状態のポイントを組み合わせたものです。

ii.ユーザー認証パラメーターポイントは、各PAM360ログイン時にのみ構成されます。

同様に、リソーススコアパラメーターに信頼スコア重み付けを構成するには:

- [管理者] >> [信頼スコア] >> [リソース信頼スコア]の順に移動します。

- 各パラメーターの横のフィールドに0~10の重み付け値を入力します。

- リソース信頼スコアウインドウに表示される棒グラフは、10段階の重み付け固定値を基準にしたポイントが各パラメーターに付されて更新され、合計スコア100になり、これが各パラメーター条件が満たされたときのリソースの信頼スコア評価とみなされます。

信頼スコアページから、定義された条件パラメーターを修正または定義でき、[管理者] >> [Zero Trust] >> [構成]ページで、定義または残された条件パラメーターを修正または定義することもできます。これを実行するには:

- 各パラメーターの横の[ギヤ]アイコンをクリックします。

- 開いたポップアップで、組織に必要な条件を修正/定義します。

- [保存]をクリックして、新しく定義した、または修正した変更を保存します。各パラメーターの変更は、[管理者] >> [Zero Trust] >> [構成]ページに反映されます。

4.1 信頼スコア詳細と使用方法

上のセクション2 - 4を構成したら、ユーザーとリソースのリアルタイム信頼スコアを、ユーザー認証とユーザーデバイスおよびリソースアクティビティに基づいてユーザーとリソースタグに表示できます。

メモ:

上の構成がない場合も、ユーザー信頼スコアは、Zero Trustアップグレード/インストールで定義した以下の条件に基づいて、PAM360 GUIに表示されます。

1.無効なサインイン試行 - 7日で3試行.

2.営業時間外のサインイン - 9:00~18:00

3.二要素認証を有効化されています。

4.パスワードで保護されたデバイス。

5.セッション記録が有効化されました。

6.権限昇格エージェントがインストールされました。

取り込まれたユーザー認証、ユーザーデバイス、およびリソースデータが条件および事前定義済パラメーター値を満たしている場合、ユーザー/リソース信頼スコアは、構成されたパラメーター重み付け値にあわせて増加します。反対に、パラメーターのいずれかが条件または事前定義済パラメーターを満たしていない場合、ユーザー/リソース信頼スコアは、それらのパラメーターの重み付け固定値にあわせて減少します。

各信頼スコア値をクリックして、構成されたパラメータースコアの詳細を表示します。ユーザー/リソースについて構成されたパラメーターは、そこに割り当てられた重み付けに基づいたスコアとあわえて、ここに表示されます。

利用可能な信頼スコアに基づいて、リソースとユーザーの信用度を決定できます。アクセス権限とリソース統合をポリシーベースで精査する場合、ポリシーベースの信頼スコアメカニズムでそのプロセスを自動化するアクセスポリシー構成に進むことができます。

5.Zero Trustアクセスポリシー

信頼スコアパラメーターと信頼スコア重み付けのセットアップを終了したら、生成された信頼スコアのサポートを受け、ポリシーベースのアクセス方法を組織に実装するアクセスポリシーを作成できます。組織のニーズおよび要件にあわせて、精緻なダイナミックアクセスポリシーを作成でき、そこで、ユーザーは、各リソースへのアクセス権限が付与されます。

[管理者] >> [Zero Trust] >> [アクセスポリシー]の順に移動し、要件に関して必要な条件とともに、新しいアクセスポリシーを作成します。このZero Trustアプローチに作成したすべてのアクセスポリシーは、ユーザーとリソースへの有効なアクセスポリシー条件をチェックするため、組織の別の管理者による承認が必要です。

各種条件とその制限とあわせて、アクセスポリシーを作成することについての詳細は、このヘルプドキュメントを参照してください。

6.アクセスポリシーのリソースグループへの関連づけ

Zero Trustは、ユーザーとリソースの抽出信頼スコアに基づいて自動化されたポリシーベースのアクセス権限アプローチです。このアプローチが機能するには、ユーザーとリソースが。必要な付与または拒否条件群があるアクセスポリシーと関連づけられている必要があります。アクセスポリシーで条件を構成するとき、ユーザーは、適用先オプションを使って、関連づけられます。ユーザーが他の権限と接続をZero Trustアプローチを使って選択するには、構成されたアクセスポリシーは、スタティックリソースグループからリソースと関連づけられている必要があります。これを実行するには:

- [グループ]タブに移動します。

- 各スタティックリソースグループの横の[操作]アイコンをクリックします。

- [グループ属性を編集]を選択します。

- 表示されるポップアップで、リソースグループと関連づけられるアクセスポリシーフィールドで、各アクセスポリシーを選択します。

- [保存]をクリックして変更を適用します。

- アクセスポリシーの構成後、新しいリソースグループを作成しているとき、リソースにアクセスポリシーを関連づけることもできます。

これで、組織は、Zero Trustアプローチが実装され、アクセス権限、リモート接続、および昇格された権限がユーザーに付与されます。このアプローチでは、ユーザーがアクセスを要求するときは必ず、アクセスを求めるリソースの信頼スコアとあわせて、信頼スコアが評価されます。次に、構成されたアクセスポリシー条件は、ユーザーがアクセスを許可されるかどうかの決定に使用されます。アクセスポリシーのすべての基準が満たされた場合、ユーザーは必要なアクセスを許可されます。ただし、アクセスポリシー基準のいずれかが符号しない場合、システムは監査を行うか、警告を発行して、理由を要求するか、ユーザーアクセス要求を拒否します。状況はアクセスポリシーの構成によって異なります。

組織のリアルタイムZero Trust実装プロセスについては、このヘルプドキュメントを参照してください。

7.アクセスポリシー間のコンフリクトの解決

Zero Trustアプローチでは、リソースが複数のスタティックリソースグループにあり、そのリソースグループのそれぞれが別のZero Trustアクセスポリシーと関連づけられている場合、そのリソースのアクセスポリシーの間でコンフリクトが生じます。[管理者] >> [Zero Trust] >> [コンフリクト解決方法]ページに、Zero Trust構成のリソースで利用可能なポリシーコンフリクトがすべて表示されます。

スタティックリソースグループ「特権デバイス」と「共有デバイス」'でグループ分けされたリソース「pam-server-1」を考えます。初めに、 「特権デバイス」は、アクセスポリシー「正規従業員」と関連づけられ、また後で、「共有デバイス」は、「契約従業員」と関連づけられました。

上のケースでは、リソースのアクセスポリシーは常に、もっとも最近のリソースグループマッピングをもとにしています。そのため、リソース「pam-server-1」は、リソースグループ「共有デバイス」で構成されたアクセスポリシー「契約従業員」で適用されます。リソースのアクセスポリシーを変更して元に戻すには、以下の手順を実行します:

- [管理者] >> [Zero Trust] >> [コンフリクト解決方法]の順に移動します。

- 最近適用したアクセスポリシーから変更先の核リソースの横の[操作]をクリックします。

- 表示されるポップアップで、関連づけられたアクセスポリシーフィールドで必要なアクセスポリシーを選択します。

- 関連づけられたアクセスポリシーフィールドの横の[ドキュメント]アイコンをクリックして、アクセスポリシー基準の詳細を確認します。

- [保存]をクリックして、各アクセスポリシーをリソースに適用します。

8.ポリシーベースのアクセス権限機能の制限

- 複数のユーザーが組織で1つのデバイスを共有する場合、そのデバイスのみにユーザー認証パラメーターを構成することを推奨します。複数のユーザーで共有したユーザーデバイスでは、ユーザーがデバイス関連の未認証操作を実行すると、ユーザーデバイスは他のすべてのユーザーにアクセスを制限することになります。

- アクセスポリシーの指定承認者には、承認を他の管理者に委任できないため、そのレビューと承認が必要です。

- アクセスポリシーは、モバイルアプリケーション、ブラウザアドオンおよびREST APIユーザーに適用されません。また、そこで実行されるアクティビティはいずれも、ユーザーとリソースの信頼スコアに影響を与えます。

- これで、アクセスポリシー条件はスタティックリソースグループにのみ制限されます。

- ユーザー認証パラメーターは、PAM360監査から計算されます。監査データがパージされた場合、ユーザー認証は、固定パラメーターの重み付けにより影響を受ける可能性があります。

- アクセス権限許可は現在、プライマリランディングサーバーにサポートされています。

- リソース信頼スコア評価は、現在ログインしているAD/LDAPおよびAzureアカウントにバイパスされます。

- ユーザーは、リソースに構成されたアクセスポリシーには関係なく、VNCとSFTP接続を実現できます。

- 当社のアクセスポリシー条件では現在、パスワードリセットへの許可アクセスを許可しており、キーローテーションには許可していません。