Zero Trustアプローチへのアクセスポリシー確認

信頼スコアパラメーターと重み付けを作成後、アクセスポリシーにアクセスして、組織でポリシーベースのアクセス方法を実装し、生成したユーザーとリソースの信頼スコアを利用できます。.これらのアクセスポリシーを個別設定し、組織の個別ニーズとと要件を満たすことができることで、ユーザーに詳細かつ動的に対応するリソースへの適切なアクセス権限を付与できます。

[管理者] >> [Zero Trust] >> [アクセスポリシー]の順に移動し、要件に関して必要な条件とともに、新しいアクセスポリシーを作成します。このZero Trustアプローチに作成したすべてのアクセスポリシーは、ユーザーとリソースへの有効なアクセスポリシー条件をチェックするため、組織の別の管理者による承認が必要です。

メモ:リソースに複数の条件で作成したアクセスポリシーは、セルフサービス権限昇格アクセスできる条件を除き、リソースの所有者には適用されません。

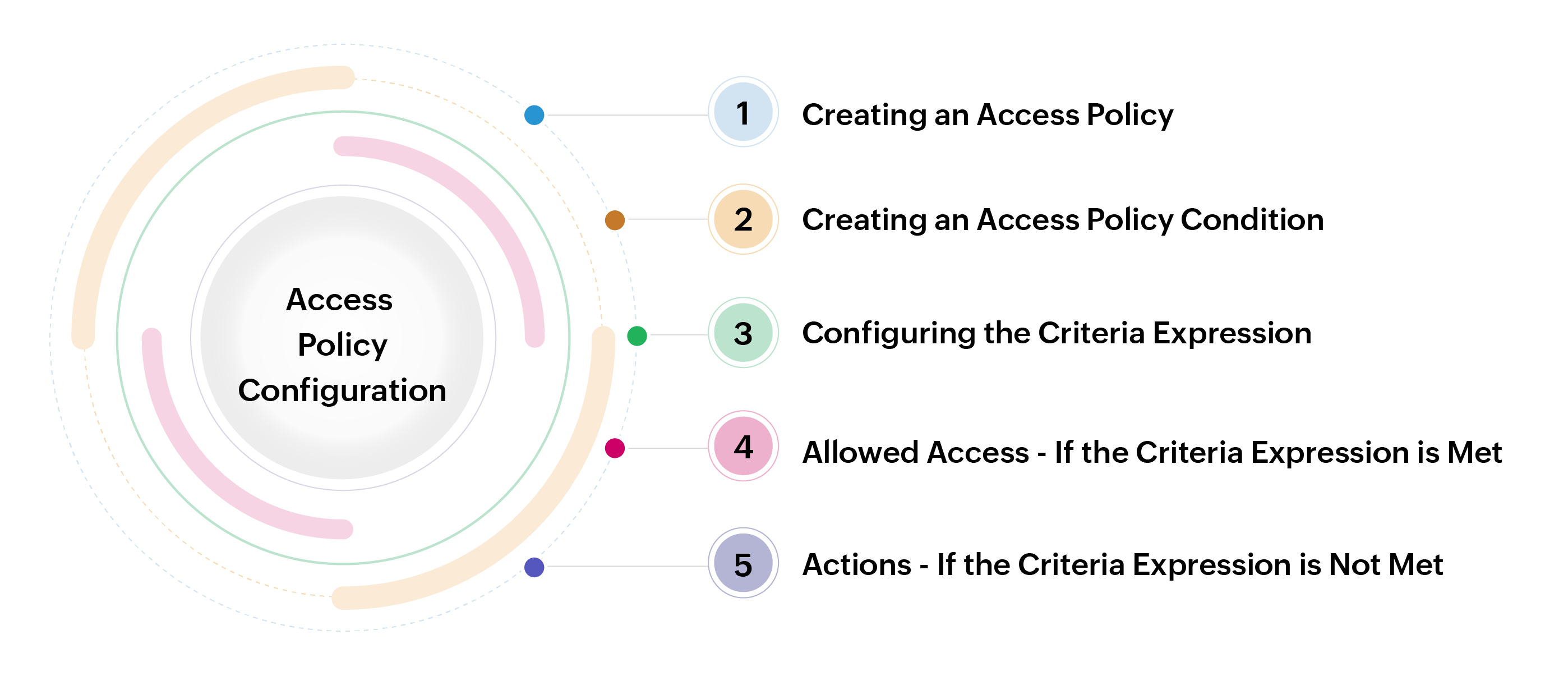

1.アクセスポリシーの作成

ポリシーベースのアクセス権限を実装するアクセスポリシーを作成するには、以下の手順を実行します:

- [管理者] >> [Zero Trust] >> [アクセスポリシー]の順に移動します。

- 開いたページで、Add[追加]をクリックし、[アクセスポリシー]を作成します。

- 開いたページで:

注記:アクセスポリシーを作成するには、最低1つの条件が必要です。

1.a アクセスポリシー条件の作成

アクセスポリシーの条件を作成するには、以下の手順を実行します:

- [新しい条件]をクリックし、条件を作成します。

- 開いたページで、以下の必要なフィールドに入力します:

- 条件名 - 選択した条件名を入力します。

- 説明 - 今後の参照のため、その条件について詳細な説明を入力します。

- 既存の条件をテンプレートとして使用 - アクセスポリシーについて以前条件を作成している場合は、このフィールドに表示されます。これは、ドロップダウンから新しい条件へのテンプレートとして使用できます。

1.b 基準と基準表現の定義

次に、このアクセスポリシー条件から、さらに許可されたアクセス権限を取得するために満たされている必要があるこのアクセスポリシー条件の基準を入力する必要があります:

- パスワードポリシー[C1] - このフィールドで、パスワードポリシーの強度を選択することができます。パスワードポリシーは、アクセス権限がユーザーに与えられる先のアカウントのパスワード強度を確実にすることです。

どのように機能するか?

低い強度を基準C1として選択し、このアクセスポリシーが適用されるリソースが高い強度を有する場合、基準C1は承認されます。ただし、高い児湯度を選択し、アクセスポリシーが適用されるリソースが低い強度を有するバイア、この基準は満たされません。 - パスワードアクセスコントロール[C2] - アカウントまたはリソースがアクセス権限を付与するのに必要なアクセスコントロールすステータスを選択することもできます。アカウントまたはリソースのアクセスコントロールステータスでは、Zero Trustアクセスポリシー条件に続き、管理者が管理したアクセスレベルを示しています。

どのように機能しますか?

[無効化]を選択する場合、基準は、このアクセスポリシーが実装されるアカウントまたはリソースレベルのアクセスコントロール構成には関係なく、有効とみなされます。ただし、[有効化]を選択し、このアクセスポリシーが対象とするアカウントまたはリソースがアクセスコントロールを構成していない場合、その基準は満たされません。 - ユーザーの信頼スコア[C3] - ここでは、このアクセスポリシーからアクセス特権の取得を試行するユーザーの最低信頼スコアを定義できます。高い値または中間の値を基準C3として入力できます。

- リソースの信頼スコア[C4] - ユーザーの信頼スコアと同様、ここでは、アクセス権限がこのアクセスポリシーから与えられるリソースのリソース信頼スコアを定義できます。高い値または中間の値を基準C4として入力できます。

- C基準表現 - この基準表現オプションを使って、アクセスポリシーの条件での基準の(C1、C2、C3、およびC4)重要度をあり方をカスタマイズできます。AND/ORボタンを使って、維持するか、[編集]オプションを使って、基準の重要度を手動で設定できます。例. [C1または(C2とC3)またはC4]

1.c 基準表現が満たされる場合の許可されたアクセス

条件の適用が必要な各ユーザーの要件にあわせて、ここでアクセス権限を有効にすることができます。上で定義した基準表現が満たされている場合、この条件に関連づけられたユーザーには、この条件で有効にしたアクセス権限が与えられます。

メモ:アクセスポリシー条件を保存するには、最低1つの許可されたアクセスが必要です。

- RDPアクセス - チェックボックスを有効にすると、ユーザーは、定義された基準表現を満たしたときにこのアクセスポリシーで構成されたリソースへのRDPセッションを行うことが許可されます。

- SSHアクセス - このオプションでは、ユーザーは、定義された基準表現を満たしたときにこのアクセスポリシーで構成されたリソースへのSSHセッションを行うことが許可されます。

メモ:ユーザーは、有効になっているSSHアクセスで構成された基準表現を満たさない場合、すべてのSSH、Telnet、および,レガシーSSH接続の実行を制限されます。

- リモートアプリ - このアクセスを有効にすると、ユーザーは、定義された基準表現を満たすときにターゲットリソースで構成したリモートアプリケーションへの接続を許可されます。

- SQLアクセス - このチェックボックスを有効にすると、ユーザーは、すべての定義された基準を満たしたときにこのアクセスポリシーで構成されたSQLリソースへのSQLセッションを行うことが許可されます。

- パスワードリセット - このアクセスでは、各ユーザーとリソースが定義された基準表現を満たしたときリモートパスワードリセットを実行する権限がユーザーに付与されます。

メモ:スケジュール設定されたパスワードリセットが構成されている場合、Zero Trustで構成されたアクセスポリシー条件の影響は受けません。ユーザー/リソースが構成された基準表現を満たさない場合も、パスワードリセットは、スケジュール設定されたパスワードリセットから実行されます。

- ランディングサーバーアクセス - これを有効にすると、ユーザーは、基準表現が満たされた場合にプライマリランディングサーバーで構成されたデータセンターのITアセットにリモートアクセスすることができます。

メモ:ランディングサーバーから構成されたリオs-スにアクセス権限を達成するには、ポリシーベースのアクセス権限条件と関連づけられている場合は、ランディングサーバーとターゲットリソースの両方がその定義された基準j表現を満たしている必要があります。

- JIT権限昇格 - このオプションは、すべての基準がこの条件に追加された表現にしたがって満たされている場合、PAM360のアカウントへのジャスト・イン・タイム権限昇格アクセスが可能になります。

- セルフサービス権限昇格 - Linux (リソースがセルフサービス権限昇格で構成されている場合) - このオプションを有効にすると、ユーザーは、与えられた基準表現が満たされている場合、高権限のユーザーアカウントのパスワードを共有することなく、昇格されたアカウント権限を実行することができます。セルフサービス権限昇格のwLinuxで構成する詳細は、ここをクリックしてください。

注記:

i. このアクセス権限を1つの条件で有効にしている場合、このアクセス権限がユーザーに機能するには、SSHアクセスを有効にする必要があります。

ii.ユーザーが、セルフサービス権限昇格(Windows/Linuxで)のリモート接続、PuTTY等の外部SSHクライアントからリモートセッションを行っている場合、ユーザーの信頼スコア[C3]基準を無視する必要があります。ユーザー認証パラメーターは、そのような場合、認証できません。 - セルフサービス権限昇格 - Windows (リソースがセルフサービス権限昇格で構成された場合) - このオプションを有効にすると、基準表現が満たされている場合、ユーザーは、特定タイプのファイル/アプリケーション(.cmd、.exe、.msc、.msi、および.bat)を昇格アカウント権限で、高い権限アカウントのパスワードを共有することなく実行できます。セルフサービス権限昇格の構成についての詳細は、ここをクリックしてください。

メモ:このアクセス権限をいずれかの条件で有効にしている場合、このアクセス権限がユーザーに機能するには、RDPアクセスを有効にする必要があります。

1.d 基準表現が満たされていない場合の操作

このセクションで選択する操作は、ユーザー/操作が条件について上で定義した基準表現を満たしていない場合に実行します。

- 監査実行とアクセス許可 - このオプションには、ユーザーとリソースのアクティビティの監査実施、およびアクセスポリシー条件で定義した基準表現を満たしている場合に要求されたものへのアクセス権の付与が含まれます。

- 警告メッセージ発行とアクセス許可 - アクセスポリシー条件で構成した基準表現が満たされていない場合、このオプションでは、ユーザーのリソースへのアクセスは許可しますが、同ユーザーに警告するため、警告メッセージの送信も行います。

- 理由要求とアクセス許可 - このオプションを有効にすると、ユーザーが条件の構成された基準表現を満たしていない場合、アクセス要求の理由入力が求められます。ユーザーが理由を入力する場合、アクセス権限は提示した理由の場合は許可されますが、それ以外では、アクセスは拒否されます。

メモ:上の3つのオプションはすべて、各リソースにユーザーアクセス権を付与する前に、初期段階で検証されます。アクセスを許可された後、基準のいずれかが失敗した場合、セッションは理由または警告なしで続行され、この操作は、当面のセッションでは有効になります。

- アクセス拒否/終了 - このオプションには、リソース全体へのアクセスが含まれ、ユーザーは、基準表現が満たされていない場合はアクセスは許可されません。

- アクセス拒否/終了と警告メール送信 - 条件の構成された基準表現が満たされていない場合、このオプションでは、リソースへのアクセスが拒否され、ユーザーに警告のため、警告メッセージが送信されます。

メモ:上の2つの操作は、リソースの初期認証およびアクティブ権限セッション中に実行されます。構成された基準表現がアクティブ権限セッション中に失敗する場合、各有効化された操作(終了または終了に伴う警告メッセージ)が実行されます。

適用先:このオプションでは、ポリシーベースのアクセス権限要件にあわせて、ユーザーを条件に含める、または条件から除外することができます。ユーザーと条件とを関連づけることで、関連ユーザーグループから、ユーザーに各アクセスポリシーを実行することができます。

複数の条件付けケースに関係するアクセスポリシーを作成する方法についての詳細は、このリアルタイムシナリオのヘルプドキュメントを参照できます。

2.複数の条件をアクセスポリシーとして作成するときは要注意

- アクセスポリシー条件を作成するとき、組織のすべてのユーザーまたはユーザーグループから一部の特定ユーザーについて実行することができます。別のユーザーグループからすでに含まれている数名のユーザーを同じ条件テンプレートを使ってアクセスポリシーから除外する場合、 オプション[ユーザーグループを除外]で新しい条件を追加することができます。

- アクセスポリシーに下の2つの条件が同じユーザーに適用されている場合:

- ユーザーの信頼スコアが70より大きい場合、RDPとSSHアクセスを許可します。それ以外は、監査を実施し、アクセスを許可します。

- ユーザーの信頼スコアが50より大きい場合、RDPアクセスを許可します。それ以外は、アクセスを拒否/終了します。

メモ:アクセス権限許可がアクセスポリシーの条件のいずれかでユーザーに有効になっていない場合、アクセスポリシーでは無効の権限とみなされます。上の例では、RDPとSSHアクセスについて、さまざまな基準を持つ同じユーザーに一意のアクセスポリシーを作成することを推奨します。

- 同じユーザーに異なる基準と操作を持ち、複数の条件があるアクセスポリシーの場合、そのアクセスポリシーの特権アクセス計算では常に、優先値が高い条件の操作を検討します。例. ユーザーグループを拒否/終了、除外します。

- 基準表現[C1またはC2およびC3とC4]は常に、AND/OR条件には関係なく、右から左に認証されます。基準表現編集オプションを使い、'()'ブラケットを使って、基準認証への優先度を定義することができます。例. [C1または(C2とC3)またはC4]

- WindowsまたはLinuxのセルフサービス権限昇格で構成されたリソースの場合、ログインしたユーザーアカウントの権限昇格信頼スコアは、アクセスポリシーの基準計算の場合に検討されますが、権限を昇格するのに使用するユーザーアカウントの信頼は検討されません。