リモートパスワードのリセット

- 概要

- エージェントレスモードによるリモートパスワードリセット

- エージェントモードによるリモートパスワードリセット

2.1 個別のリソースタイプに対するリモートパスワードリセットの構成

2.1.1 Windows

2.1.2 Windows Domain

2.1.3 Linux/IBM AIX/HP UX/Solaris/Mac OS/VMWare ESXi

2.1.4 IBM AS400/Sun Oracle ALOM/ILOM/XSCF Sun Oracle ALOM/ILOM/XSCF

2.1.5 Ciscoデバイス(IOS、CatOS、PIX)

2.1.6MS SQL Server

2.1.7MySQL/PostgreSQL

2.1.8Sybase ASE

2.1.9 Oracle DB Server

2.1.10HP Pro Curve

2.1.11 Juniper Net画面

2.1.12 HP iLO

2.1.13 Oracle WebLogic Server

2.1.14 AWS IAM

2.1.15 Google Apps

2.1.16 Microsoft Azure

2.1.17 Rackspace

2.1.18 Salesforce

2.1.19 Amazon Aurora PostgreSQL

2.1.20 Amazon Aurora MySQL

2.1.21 RabbitMQ

2.1.22 LDAP Server

2.2 リソースタイプのリモートパスワードリセットの一括構成

1.概要

PAM360には、一定のリソースタイプのパスワードをリモート変更するオプションがあります。一般的に、コマンドラインインターフェイス(CLI)から到達できるデバイスでは、PAM360でリモートパスワードリセットを構成し、パスワード管理のコマンドを承認できます。リソースのリモートパスワードリセットについての詳細をもっと読む。

PAM360では、2つのモード:エージェントレスモードとエージェントモードで、リモートリソースのパスワードを変更できます。

2.エージェントレスモードによるリモートパスワードリセット

エージェントレス モードでリモート パスワード リセットを構成している場合は、ターゲット リソースにリモートでログインし、パスワードをリセットするために使用されるアカウントを指定します。

2.1 個別のリソースタイプに対するリモートパスワードリセットの構成

オペレーティングシステム

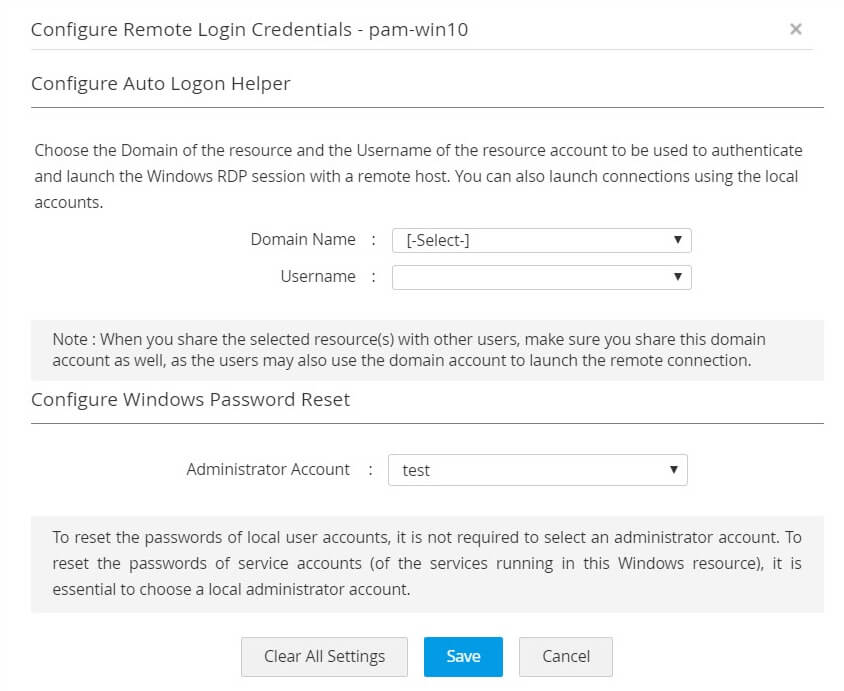

2.1.1 Windows

- PAM360は、実行しているサービスアカウントを使って、すべてのWindowsローカルアカウントにパスワードリセットを実行するように設計されています。

メモ:上記のサービスアカウントは、PAM360 Serverおよび管理するターゲットシステムのドメイン管理権またはローカル管理権のいずれかがある必要があります。

- PAM360 Serverにログインして、サービスコンソール(services.msc)を開き、PAM360サービスのサービスアカウントを更新します。

- ただし、これを無視し、パスワードリセットにローカルアカウントを使用する場合、[リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動し、管理者アカウントを選択します。

- PAM360サービスが特権サービスアカウントで実行されている場合(すべてのメンバーサーバーのドメイン管理者またはローカル管理者)、パスワードが強制的にリセットされるため、古いパスワードが中にある必要がありません。

2.1.2 Windows Domain

特権アカウント検出 を使ってWindowsリソースをActive Directoryからインポートする場合, PAM360は自動的に、ドメインコントローラーをリソースとして、リソースタイプをWindows Domainとして、自動的に追加します。

Windows ドメイン リソースに存在するドメイン アカウントのパスワードをリセットするには、リモート ログインとパスワードのリセットに使用する管理者アカウントを指定します。リモートパスワードリセットを設定するには、以下の手順に従ってください。

- [リソース]タブに移動し、各Windows Domainリソースの横にある [リソース操作] >> [リモートパスワードリセットを構成]の順にクリックします。

- Windows Domainパスワードリセットを構成セクションで、ドメインアカウントを管理者アカウントとして選択します。

- 別のWindows Domainリソースの管理者アカウントの使用を選択する場合、他のリソースをアカウントの使用を構成フィールドから選択し、管理者アカウントフィールドで各管理者アカウントを選択します。

- 暗号化されたチャンネルでリモートパスワードリセットの実行を選択する場合、接続モードをSSLに設定します。

接続モードをSSLに設定する場合、PAM360は、SSLからドメインコントローラーに接続しようとします。これには、ドメインコントローラーのルート証明書がPAM360 Serverマシンの証明書ストアで必要になります。ドメインコントローラーのルート証明書をPAM360にまだインポートしていない場合は、以下の手順を実行します:

コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>PAM360 Serverを再起動し、リモートパスワードリセットについて上の手順を実行します。

メモ:PAM360にドメイン管理者認証情報がある場合、PAM360 Serverがインストールされているドメインとターゲットドメインの間の信頼の有無には関係なく、ドメインアカウントをリセットできます。PAM360のドメインアカウントパスワードに「パスワード修正」許可があるユーザーはいずれも、パスワードを修正することができます。

メモ:AD監査目的に役立つように、ここでPAM360サービスアカウントを使用することを推奨します。

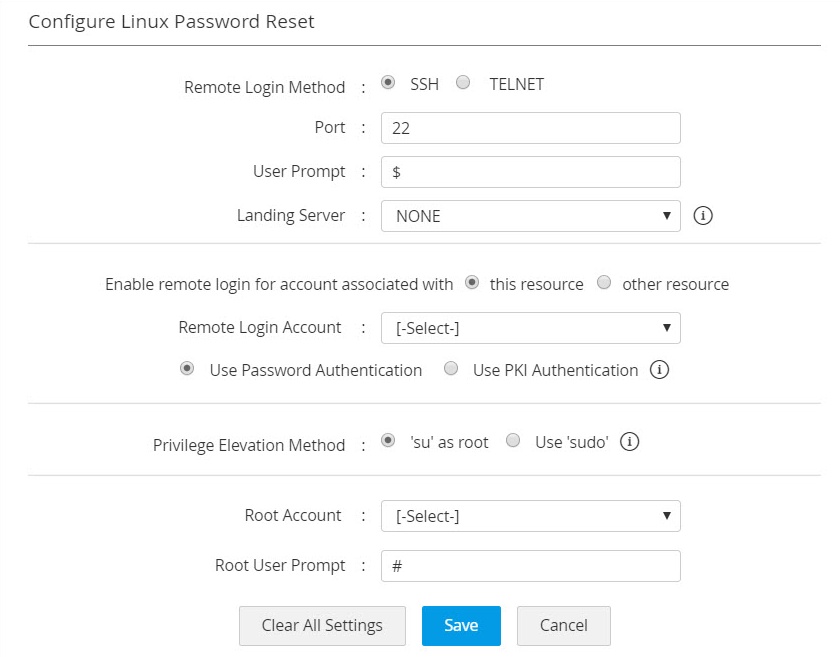

2.1.3 Linux/IBM AIX/HP UX/Solaris/Mac OS/VMWare ESXi

Unixリソースのリモートパスワードリセットの場合、PAM360は初めに、リモートログインアカウントを使って、ターゲットシステムにログインします。次に、パスワードのリセットを実行するには、権限の昇格が必要です。ターゲットシステムがSudoからパスワードリセットコマンドの実行をサポートしている場合、PAM360は、ここで利用可能な2つのオプションのいずれかを使用できます:Root として[su]を実行するか、[sudo]を使用してリモート パスワード リセット コマンドを実行します。

- [リソース] >> [リソース操作] >> [リモートパスワードを構成]の順に移動し、以下を実行します:

- プロトコルの選択

- リモート ログイン方法のプロトコル (SSH または Telnet) を選択します。次に、リモート ログイン アカウントを指定します。リモートログインの場合、PAM360では、パスワードリセットをセットアップしているリソースタイプのアカウントを選択するか、PAM360に保存されているWindows Domainリソースのアカウントを指定できます。Windows ドメイン アカウントをリモート ログイン アカウントとして使用するには、リモート ログイン アカウントの設定時に[その他のリソース]オプションを選択します。次に、リソース名と目的のアカウントのリモート ログイン アカウントを指定します。

- 認証方法を指定します。リモート ログインに Windows ドメイン アカウントを使用した Telnet または SSH を選択した場合は、この手順をスキップして特権昇格方法の設定に進むことができます。

- SSH を選択した場合は、認証方法を指定

- リモート ログイン方法として SSH を選択し、リモート ログイン アカウントとしてリモート Unix リソースのアカウントを選択した場合、次の 2 つの認証方法から選択できます: パスワード認証または公開鍵暗号基盤(PKI)認証。

- PKI 認証の場合、公開キーはリモート システムの特定のリモート ログイン アカウントに存在します。通常、これは[$Home/.ssh]フォルダの下にあります。公開鍵が存在するリモート ログイン アカウントを選択します。対応する秘密鍵を参照して指定します。

注記:PAM360は、SSH2以上のみをサポートしています。

- Rootアカウントの指定/[sudo]の選択

- 上記のとおり、リモートパスワードリセっとコマンドを実行するには、PAM360は、'su' をルートとして、または'sudo'を使用でき、これで、ユーザーは、ルートアカウントへの切り替え不要で、ルート権限でコマンドを実行できます。

- Root として[su]オプションを使用する場合は、root アカウントを選択します。

- ターゲット システムが[sudo]によるパスワード リセット コマンドの実行を許可している場合は、そのオプションを選択します。

- [保存]をクリックします。

注記:また、SSH コマンド セットを使用して、Linux、IBM AIX、HP UX、Solaris、Mac OS、VMWare ESXi およびその他の Linux または Unix ベースのリソース タイプのリモート パスワード リセットを構成することもできます。詳細については、ここをクリックしてください。

- プロトコルの選択

2.1.4 IBM AS400/Sun Oracle ALOM/ILOM/XSCF Sun Oracle ALOM/ILOM/XSCF

PAM360は、リソースに追加されたアカウントを使って、パスワードリセットを実行するため、これらのリソースには個別のパスワードリセットの構成は不要です。

Ciscoデバイス

2.1.5 Ciscoデバイス(IOS/CatOS/PIX)

PAM360には、リソースで実行するTelnetまたはSSHサービスが必要です。有効化モードとユーザーアカウントのパスワードは、PAM360がリソースにログインするのに必要です。PAM360は、構成端末モードを使って、パスワードをリセットします。Cisco デバイスのリモート パスワード リセットを有効にするには、次の手順に従ってください:

- [リソース] >> [リソース操作] >> [リモートリソースリセットを構成]の順に移動し、以下の詳細を指定します。

- リモートログイン方法:: PAM360は、パスワードリセットにデバイスとの節夫z九の確立が可能なSSHとTELNETプロトコルをサポートしています。必要なプロトコルを選択します。

- リモートログインアカウント: デバイスとの接続を確立するためのログインアカウント。

- ログインに必要なアカウント名:ユーザーと有効化モードでは、デバイスがユーザー名の入力を求めるように構成されている場合は、[ログインに必要なアカウント名]オプションをチェックします。関連づけられたアカウント名はユーザー名プロンプトで使用されます。このオプションにチェックが入っていない場合、PAM360はパスワードプロンプトのみ期待します。

- ユーザーモードプロンプト: ログインに成功した後に表示されるプロンプト。

- シークレットを有効化:特権モードに入り、パスワードをリセットするためのものです。リモート ログイン アカウントにパスワードを変更するための十分な権限がある場合は、[シークレットを有効にする] を指定する必要はありません。

- パスワードを有効にする: 特権モードに入り、パスワードをリセットするためのものです。リモート ログイン アカウントにパスワードを変更するための十分な権限がある場合は、[パスワードを有効にする] を指定する必要はありません。

- 有効モードのプロンプト:これは、有効モードに入った後に表示されるプロンプトです。例:#。

- 構成モードのプロンプト: デバイスの機能/設定に変更を加えるには、構成モードに入る必要があります。構成モードに入るときに表示されるプロンプトをここに入力する必要があります。例:# [プライマリ認証情報]。

- パスワードの変更を起動構成にコピー:このオプションを指定し、PAM360の実行中の構成に行ったパスワード変更をスタートアップ構成に適用します。

データベースサーバ

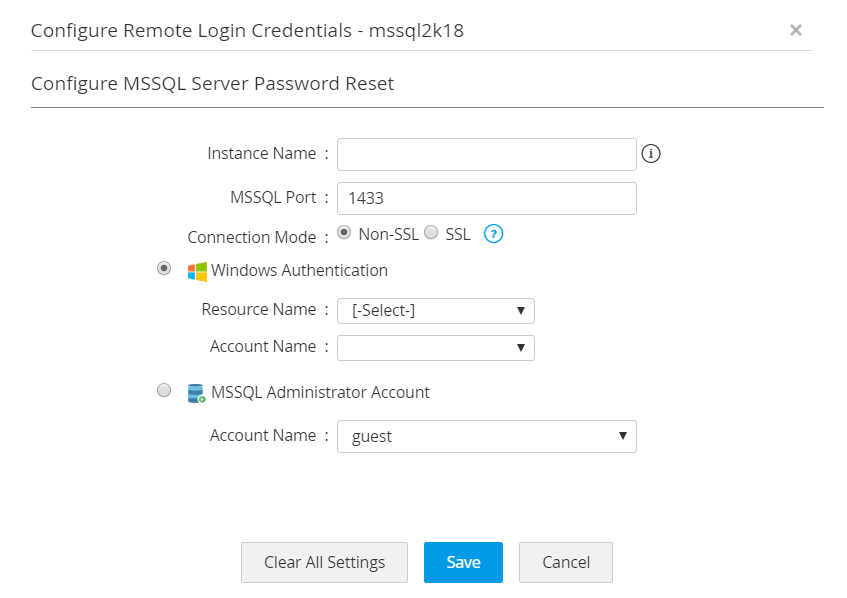

2.1.6 MS SQL Server

MS SQL サーバーのパスワードのリセットは JDBC 経由で行われるため、MS SQL 管理者の認証情報、または SQL サーバーのパスワードを変更するための十分な権限を持つドメイン アカウントの認証情報を提供する必要があります。MS SQL サーバーのパスワードのリモート リセットを有効にするには、次の手順に従ってください:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- MS SQLサーバーのインスタンス名を指定します。インスタンス名が指定されている場合、PAM360は、指定されたインスタンスと接続の確立を試行します。しない場合、PAM360は、指定されたポートとの接続の確立を試行しません。

- MS SQL サーバーが実行されているポートを指定します。デフォルトでは、MS SQL はポート 1433 を占有します。

- 接続モードを指定します ‐ MS SQL ServerとPAM360との間の接続は、暗号化チャンネル(SSL)または非SSLを利用するように構成できます。SSLモードを選択した場合は、次の手順を実行します:

- SSLモードを有効にするには、MS SQL ServerはSSL上で作動している必要があり、MS SQL Serverのルート証明書をPAM360サーバーマシンの証明書ストアにインポートする必要があります。各ルート証明書チェーンにあるすべての証明書 - すなわち、PAM360サーバーマシンの証明書と中間証明書(該当する場合)をインポートする必要があります。

- ルート証明書をインポートするには、コマンドプロンプトを開き、<pam360_server_home>\binディレクトリに移動して、以下のコマンドを実行します:

- PAM360 Serverを再起動します。その後、以下の手順に進みます:

- PAM360のMS SQL Serverへのアクセスを有効にするには、以下の詳細の1つを入力します:Windows 認証 (OR) MS SQL 管理者アカウント。MS SQL サーバーが属しているドメイン名を選択し、ドメイン内に存在するアカウントを選択します。

- [保存]をクリックします。

SSLモード:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

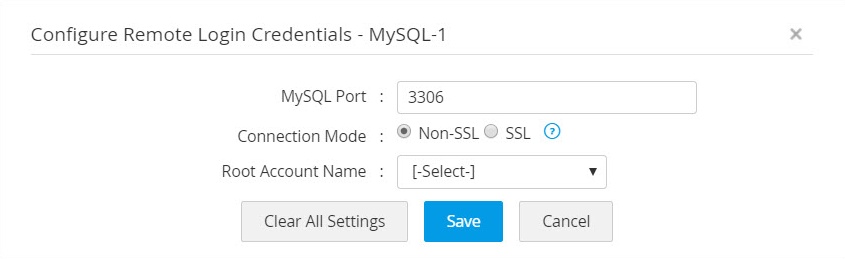

2.1.7 MySQL/PostgreSQL Server

MySQL/PostgreSQL サーバーのパスワードのリセットは JDBC 経由で行われるため、MySQL/PostgreSQL 管理者の認証情報が必要です。MySQL/PostgreSQL サーバーのパスワードのリモート リセットを有効にするには、次の手順に従ってください:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- MySQL/PostgreSQLサーバーが実行されているポートを指定します。デフォルトでは、MySQL/PostgreSQL はポート 3306 を占有します。

- 接続モードの指定:MySQL/PostegreSQL ServerとPAM360との間の接続は、SSLまたは非SSL等の暗号化されたチャンネルで行うように構成できます。SSLモードを選択した場合、以下を実行します:

SSLモード:

- SSLモードを有効にするには、MySQL/PostgreSQL ServerはSSL上で作動している必要があり、MySQL/PostgreSQL server のルート証明書をPAM360サーバーマシンの証明書ストアにインポートする必要があります。各ルート証明書チェーンにあるすべての証明書 - すなわち、PAM360サーバーマシンの証明書と中間証明書(該当する場合)をインポートする必要があります。

- ルート証明書をインポートするには、コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>Linuxの場合:

importCert.sh <証明書の絶対パス> - PAM360 Serverを再起動します。その後、以下の手順に進みます。

- PAM360についてMySQL Serverへのアクセスを有効にするには、MySQLルートアカウント名を入力します。

- [保存]をクリックします。

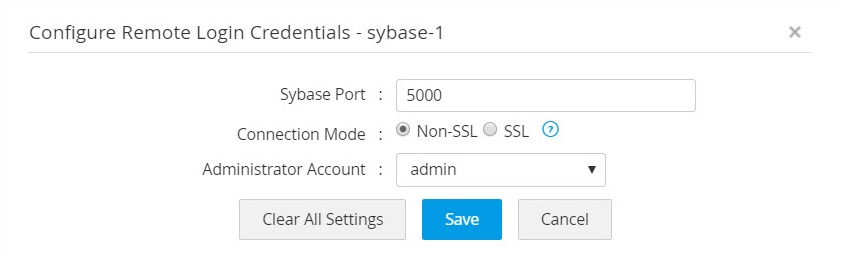

2.1.8 Sybase ASE

前提条件

- Sybase ASE でリモート パスワード リセットを実行するには、jConnect 6.0 JDBC ドライバーが必要です。JDBCドライバーは、jconn3.jarという名前のファイルで、Sybase ASE 15.0のパス<sybase_install_directory>\jConnect_6_0\classesにあります。

- jconn3.jarファイルをコピーし、PAM360 Serverを実行しているマシンの<pam360_install_directory>\libフォルダに保存します。

Sybase ASE のリモート パスワード リセットを構成する手順

Sybase ASEのパスワードリセットを行うには管理者権限が必要となるため、管理者アカウントを指定してください。Sybase ASE のリモート パスワード リセットを有効にするには、次の手順に従います:

- Sybase ASE ポートを指定します。デフォルトでは、ポート 5000 を占有します (SSL モードの場合、デフォルトのポートは 2748)。

- 接続モードを指定 ‐ Sybase ASEとPAM360との間の接続は、暗号化チャンネル(SSL)または非SSLを利用するように構成できます。SSLモードを選択した場合は、次の手順を実行します:

- <sybase_home>\ASE-15_0\certificates(sybase ASE 15.0内)にあるSybase Serverのトラストルート証明書をコピーし、<pam360_install_directoty>\conf\フォルダに保存します。

- このコマンドを実行し、証明書をPAM360にインポートします: '<pam360_home>\jre\bin\keytool.exe -import -v -alias sybase -file <rootcert.txt> -keystore server.keystore -keypass passtrix -storepass passtrix -noprompt'.

- <rootcert.txt> は Sybase ASE のルート証明書であり、通常は <hostname>.txt という名前が付けられます。

- PAM360 Serverを再起動します。

- Sybase ASEの管理者アカウントを指定します。

- [保存]をクリックします。

SSLモード:

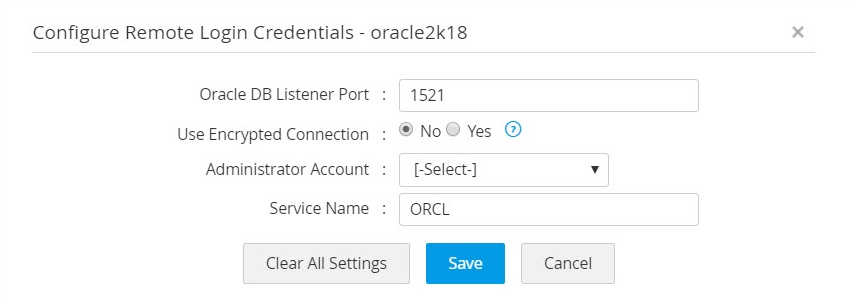

2.1.9 Oracle DB Server

重要な注記:2022 年 8 月の時点で、Oracle は次のバージョンの Oracle データベースのみにサポートを拡張します:18c、19c、21c。そのため、PAM360も、製品のOracle DBのこれら3つのバージョンのみをサポートしています。詳細は、Oracleライフタイムサポート・ポリシーガイドを参照してください。

Oracle DBサーバーのパスワードリセットを行うには管理者権限が必要となるため、管理者アカウントを指定してください。Oracle DB サーバーのパスワードのリモート リセットを有効にするには、次の手順に従います:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- Oracle DB リスナー ポートを指定します。デフォルトでは、Oracle DB サーバーはポート 1521 をリッスンします。

- 接続モードを指定します ‐ Oracle DB ServerとPAM360との間の接続は、暗号化チャンネル(SSL256)を利用するように構成できます。オプション[はい](暗号化モードを選択した場合は、以下の手順を実行します:

- Oracle Net Managerを起動します。

- ナビゲーターウインドウで、Oracleネット構成を選択します。

- オプション[ローカル] >> [プロファイル]の順で拡大します。

- 右側ペインのリストから、オプションOracle高度セキュリティを選択します。

- その後に表示されるタブ付きウインドウで、[暗号化]をクリックします。

- 暗号化のドロップダウンリストで、[サーバー]を選択します。

- 暗号化タイプリストの場合は、オプション承認済を選択します。

- 暗号化シードのテキストフィールドは、空白のままにするか、10~70の間でランダムに文字を入力できます。

- アルゴリズムAES 256を選択します。

- Oracle 管理者アカウントを指定します。

- Oracle サービス名を指定します。デフォルトでは、サービス名は ORCL として使用されます。

- [保存]をクリックします。

ネットワーク装置

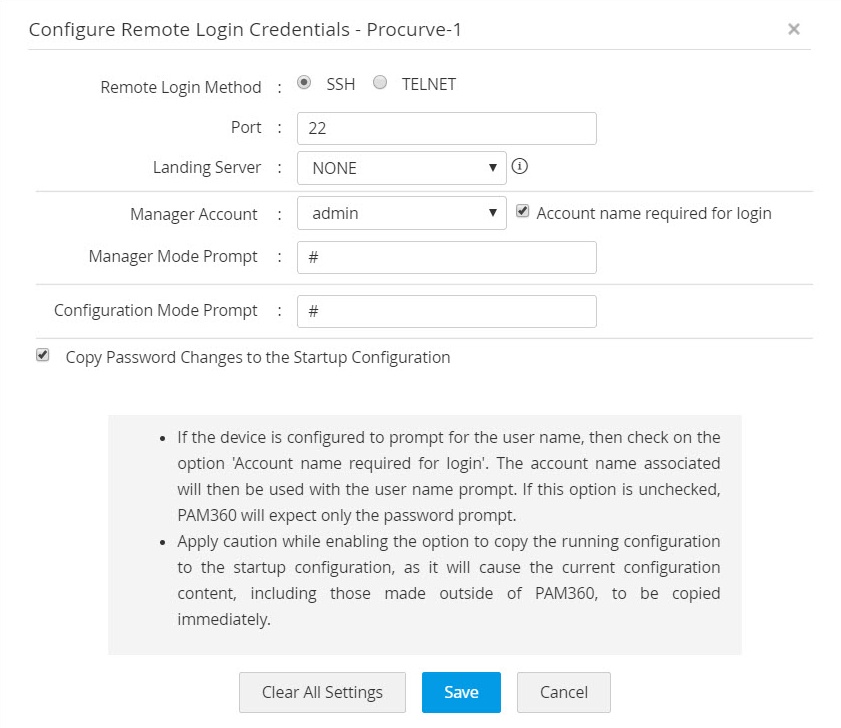

2.1.10 HP ProCurveデバイス

HP ProCurveデバイスの場合、PAM360には、リソースで実行するTelnetまたはSSHサービスが必要です。PAM360がリソースにログインするには、マネージャアカウントとマネージャモードプロンプトおよび構成モードプロンプト詳細を指定します。PAM360は、構成モードを使って、パスワードをリセットします。

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- 次の詳細を入力します:

- リモートログイン方法:: PAM360は、接続をデバイスと確立してパスワードリセットを行う、SSHとTELNETプロトコルをサポートします。必要なプロトコルを選択します。

- マネージャーアカウント:デバイスとの接続を確立するためのログインアカウント。デバイスがユーザー名の入力を求めるように設定されている場合は、[ログインに必要なアカウント名]オプションを選択します。関連付けられたアカウント名はユーザー名プロンプトで使用されます。このオプションにチェックが入っていない場合、PAM360はパスワードプロンプトのみ期待します。

- マネージャーモードのプロンプト:ログインに成功した後に表示されるプロンプト。

- 構成モードのプロンプト: 特権モードに入り、パスワードをリセットするためのものです。

- パスワードの変更を起動構成にコピー:このオプションを指定し、PAM360の実行中の構成に行ったパスワード変更をスタートアップ構成に適用します。

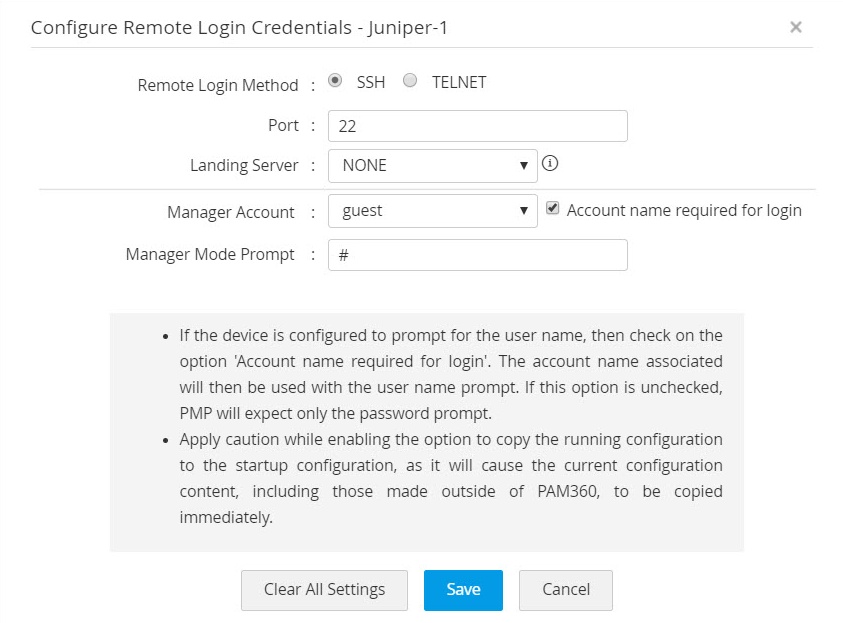

2.1.11 Juniper Netscreenファイアウォールデバイス

PAM360には、リソースで実行するTelnetまたはSSHサービスが必要です。管理者アカウントと管理者アカウントのプロンプトは、PAM360がリソースにログインするのに必要です。Netscreen デバイスのパスワードのリモート リセットを有効にするには、次の手順に従ってください:

- [リソース] >> [リソース操作] >> [リモートリソースリセットを構成]の順に移動し、以下の詳細を指定します。

- リモートログイン方法:PAM360は、パスワードリセットにデバイスとの節夫z九の確立が可能なSSHとTELNETプロトコルをサポートしています。必要なプロトコルを選択します。

- マネージャーアカウント:デバイスとの接続を確立するためのログインアカウント。デバイスがユーザー名の入力を求めるように設定されている場合は、[ログインに必要なアカウント名]オプションを選択します。対応するアカウント名がユーザー名プロンプトで使用されます。このオプションにチェックが入っていない場合、PAM360はパスワードプロンプトのみ期待します。

- マネージャーモードのプロンプト:ログインに成功した後に表示されるプロンプト。

2.1.12 HP iLO

- [リソース] >> [リソース操作] >> [リモートパスワードを構成]の順に移動し、以下の詳細を入力します:

クラウドサービス

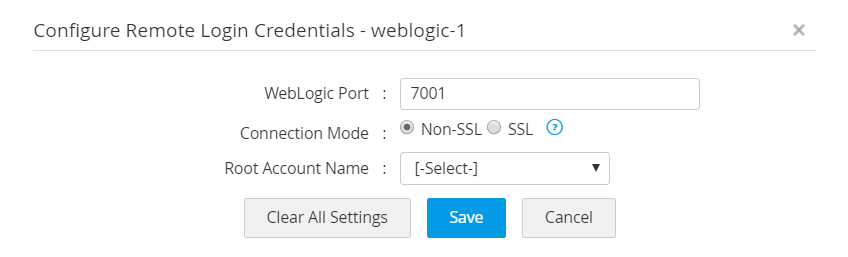

2.1.13 Oracle WebLogic Server

WebLogic サーバーのパスワードのリセットは JMX 経由で行われるため、以下の手順に進む前に管理者の認証情報を指定する必要があります。

前提条件

- 次の JAR ファイル (wljmxclient.jar、wlclient.jar、rmic.jar、weblogic.jar) は、WebLogic サーバーの <weblogic_install_directory>\wlserver\server\lib> パスで使用できます。

- JARファイルをコピーして、PAM350を実行しているマシンの\libフォルダに保存します。

Oracle WebLogic Serverのリモート・パスワード・リセットを構成する手順

WebLogic サーバーのパスワードのリモート リセットを有効にするには、次の手順に従います:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- WebLogicサーバーが動作しているポートを指定します。デフォルトでは、WebLogic サーバーはポート 7001 を占有します。接続モードを指定 ‐ WebLogic ServerとPAM360との間の接続は、SSLまたは非SSL等の暗号化されたチャンネルで行うように構成できます。SSL モードを選択した場合は、次の手順を実行します。

- SSLモードを有効にするには、WebLogic ServerはSSL上で作動している必要があり、WebLogic Serverのルート証明書をPAM360サーバーマシンの証明書ストアにインポートする必要があります。各ルート証明書チェーンにあるすべての証明書 - すなわち、PAM360サーバーマシンの証明書と中間証明書(該当する場合)をインポートする必要があります。

- ルート証明書をインポートするには、コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>Linuxの場合:

importCert.sh <証明書の絶対パス> - PAM360 Serverを再起動します。その後、次の手順に進みます。

- PAM360を有効にするには、WebLogic Serverにアクセスし、WebLogic ルートアカウント名を入力します。

- [保存]をクリックします。

SSLモード:

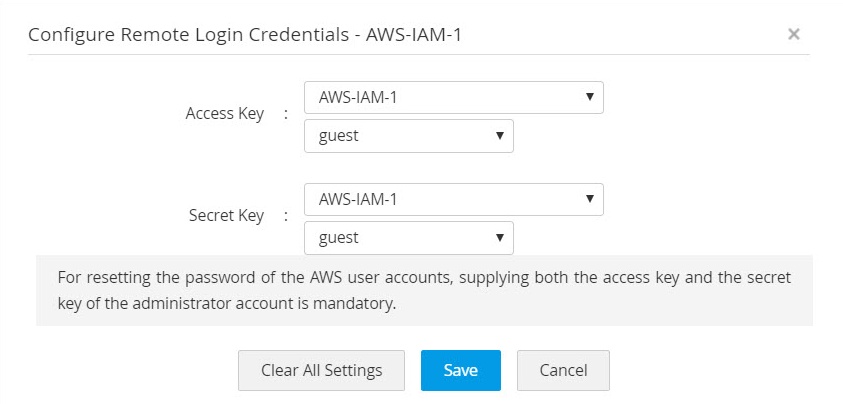

2.1.14 AWS IAM

- AWS IAM ユーザーアカウントのパスワードのリセットは、AWS SDK を使用して行われます。

- [リソース]タブ >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。管理者アカウントのアクセスキーと秘密鍵が必要です。

- アクセスキーと秘密鍵は、PAM360にパスワードとして追加されている必要があります。これらのパスワードは、リモート同期に使用できる任意のリソース タイプのアカウントに関連づけることができます。

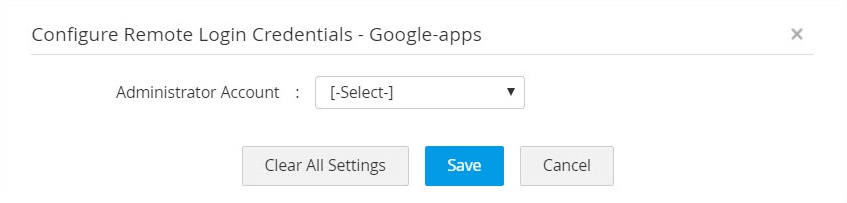

2.1.15 Google Apps

- Google Apps のパスワードのリセットは、Google Data API を使用して行われます。

- GApps のパスワード リセット オプションを有効にするには、他の管理者/ユーザー アカウントのパスワードをリセットするために使用できるように、管理者アカウントを選択します。

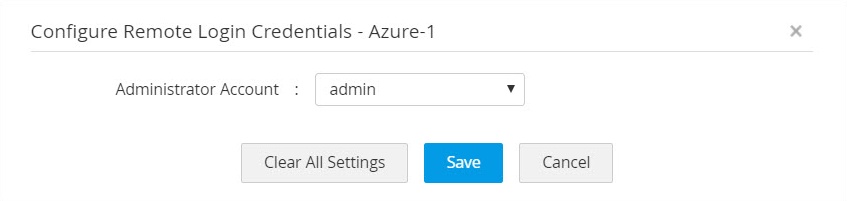

2.1.16 Microsoft Azure

MS オンライン モジュールを使用したリモート パスワード リセット:

(このリセット手順はビルド 6000 より前に適用されます)

前提条件:

Microsoft Azure アカウントのパスワード リセットは Powershell を使用して行われるため、Powershell 2.0 以降の場合にのみ機能します。また、Powershell の MSOnline モジュールをインストールする必要があります。

Powershell用Windows Azure AD Module for モジュールのインストール:

Microsoft AzureをPAM360で構成を開始する前に、OSにWindows PowerShell用Windows Azure ADモジュールの適切なバージョンをインストールします。

64ビットシステムの場合

- Powershell を開きます (管理者として実行)。

- 次のコマンドを実行して MSOnline モジュールをインストールします:

- Install-Module MSOnline

- モジュールをインストールした後、MSOnline フォルダを[C:\Program Files\WindowsPowerShell\Modules]から[C:\Windows\SysWOW64\WindowsPowerShell\v1.0\Modules]に移動します。

注記:MSOnline フォルダが見つからない場合は、次のコマンドを実行して、モジュールがインストールされているパスを見つけます:

- $env:PSModulePath -split ";"

Microsoft Azureへのリモートパスワードリセットの構成:

ユーザーアカウントのパスワードをリセットするには、管理者アカウントを選択してリモートログインを有効にします。

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- 管理者アカウントを選択し、[保存]をクリックします。

Azure アプリケーションを使用したリモート パスワード リセット:

(このリセット手順はビルド 6000 から適用されます)

前提条件:

Microsoft AzureリソースにPAM360からリモートパスワードリセットを実行するには、Microsoft Azure管理者アカウントとAzureエンタープライズアプリケーションがMicrosoft Azureポータルに必要です。

- AzureエンタープライズアプリケーションをMicrosoft Azureポータルに作成します。

- クライアントシークレットを、作成したAzureエンタープライズアプリケーションに作成します。

- 作成したAzureエンタープライズアプリケーションをAzure AppリソースとしてPAM360に追加し、クライアントシークレットをアカウントして、作成したリソースに追加します。

Microsoft Azureリソースのリモートパスワードリセットの構:

上の前提条件の実行後、以下の手順にしたがって、Microsoft AzureリソースにリモートパスワードリセットをPAM360インターフェイスから実行します:

- リモートパスワードリセットの実行が必要な各Microsoft Azureリソースの横のリソース操作ドロップダウンメニューをクリックします。

- 開いたドロップダウンで、[リモートパスワードリセットを構成]をクリックします。

- 次に、開いたポップアップで、管理者アカウントフィールドのMicrosoft Azureポータルの管理者アカウントを選択します。

- リソースを選択 ドロップダウンのAzure Appクライアント認証情報フィールドで、Microsoft Azureポータルで作成したAzureエンタープライズアプリケーションをPAM360にAzure Appリソースとして選択します。アカウントを選択ドロップダウンで、Azure Appリソース内のアカウントとして追加したクライアントシークレットを選択します。

- 次に、[保存]をクリックして、リモートパスワードリセットを実行します。

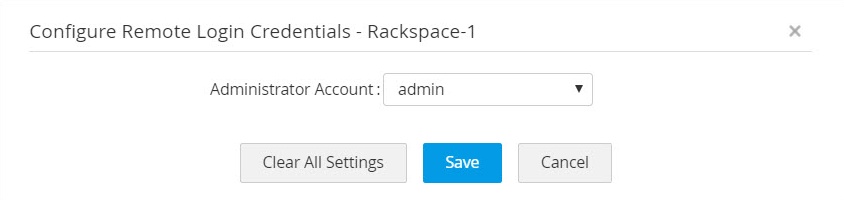

2.1.17 Rackspace

- Rackspace ユーザー アカウントのパスワード リセットは、Rackspace REST API を使用して行われます。

- パスワードリセットを実行するには、[リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。ここでは、Rackspace 管理者の認証情報が必要であり、管理者アカウントとして選択する必要があります。

注記:サーバーへの接続に使用できる場所ベースの認証エンド ポイントは次のとおりです。

米国ベースのエンドポイント:https://identity.api.rackspacecloud.com/v2.0

英国ベースのエンドポイント: https://lon.identity.api.rackspacecloud.com/v2.0

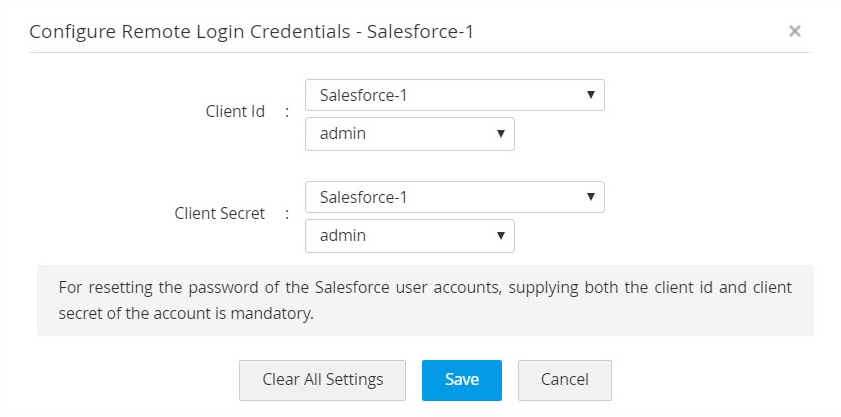

2.1.18 Salesforce

- Salesforce ユーザアカウントのパスワードのリセットは、Force.com REST API を使用して行われます。

- 構成に進むには、[リソース] >> [リソース操作] >> [リモートパスワードリセットを構成].の順に移動します。管理者アカウントのクライアント ID とクライアント シークレットが必要です。

- クライアントIDとクライアントシークレットは、PAM360にパスワードとして追加されている必要があります。これらのパスワードは、任意のリソース タイプのアカウントに関連づけることができ、リモート同期に使用できます。

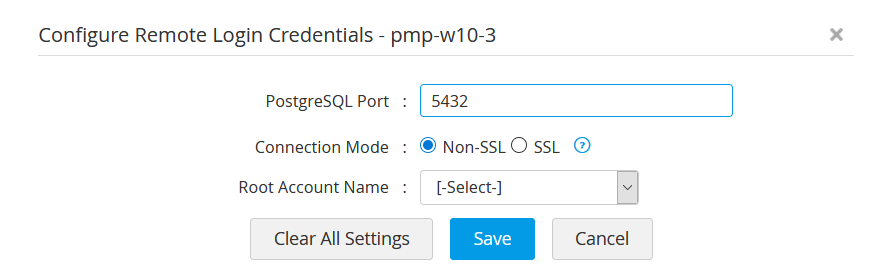

2.1.19 Amazon Aurora PostgreSQL

Aurora PostgreSQL Serverのパスワードのリモート リセットを有効にするには、次の手順に従ってください:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- PostgreSQLServerが実行されているポートを指定します。

- 接続モードの指定:PostegreSQL ServerとPAM360との間の接続は、SSLまたは非SSL等の暗号化されたチャンネルで行うように構成できます。SSLモードを選択した場合は、次の手順を実行します:

SSLモード:

- SSLモードを有効にするには、PostgreSQL ServerはSSL上で作動している必要があり、PostgreSQL Serverのルート証明書をPAM360サーバーマシンの証明書ストアにインポートする必要があります。インポート:rds-ca-2019-root.pem証明書をインポートします。

- ルート証明書をインポートするには、コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>Linuxの場合:

importCert.sh <証明書の絶対パス> - PAM360 Serverを再起動し、お使いのアカウントのパスワードをリセットします。お使いのアカウントのパスワード変更についての詳細は、ここをクリックしてください。

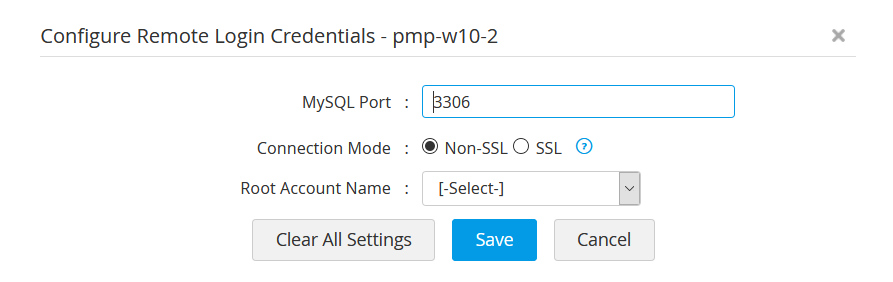

2.1.20 Amazon Aurora MySQL

下の手順にしたがって、Aurora MySQL Serverのパスワードのリモート リセットを有効にします:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- MySQL Serverが実行されているポートを指定します。

- 接続モードの指定:MySQL ServerとPAM360との間の接続は、SSLまたは非SSL等の暗号化されたチャンネルで行うように構成できます。SSLモードを選択した場合、以下を実行します:

SSLモード:

- SSLモードを有効にするには、MySQL ServerはSSL上で作動している必要があり、MySQL Serverのルート証明書をPAM360サーバーマシンの証明書ストアにインポートする必要があります。各ルート証明書チェーンにあるすべての証明書 - すなわち、PAM360サーバーマシンの証明書と中間証明書(該当する場合)をインポートする必要があります。

- ルート証明書をインポートするには、コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>Linuxの場合:

importCert.sh <証明書の絶対パス> - MySQL Connector jarをPAM360\lib フォルダに入れます。

- PAM360 Serverを再起動し、お使いのアカウントのパスワードをリセットします。お使いのアカウントのパスワード変更についての詳細は、ここをクリックしてください。

RabbitMQ

2.1.21 RabbitMQ

前提条件

RabbitMQリソースのリモートパスワードリセットをPAM360から実行するには、RabbitMQ管理者アカウントが必要です。

RabbitMQリソースと管理者アカウントを追加する手順:

- [リソース]に移動し、[リソースを追加] >> [手動で追加]の順に移動します。

- リソース名、DNS名/IPアドレス、リソースURL,を指定し、RabbitMQをリソースタイプとして選択します。

- [保存して続行]をクリックします。

- アカウントを追加ウインドウで、管理者アカウントと他の必要なアカウントをRabbitMQリソースに追加します。[保存して続行]をクリックします。

メモ:RabbitMQリソースを追加する場合、有効なHTTPS URLをリソースURLフィールドへの入力は必須です。

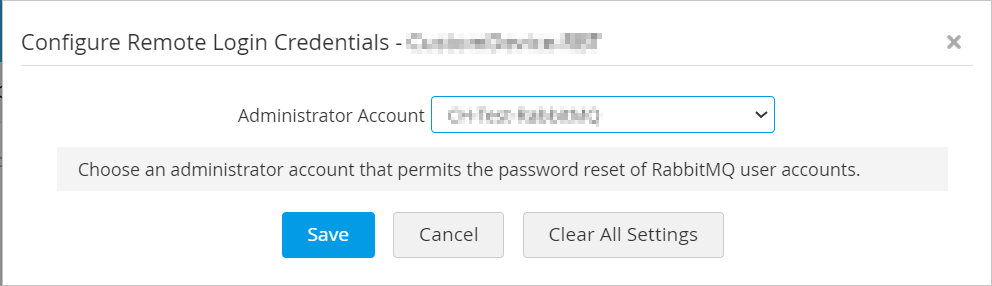

RabbitMQにリモートパスワードリセットを構成する手順:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- 管理者アカウントドロップダウンから、RabbitMQユーザーアカウントのパスワードリセットを許可する必要なRabbitMQ管理者アカウントを選択します。

- [保存]をクリックします。

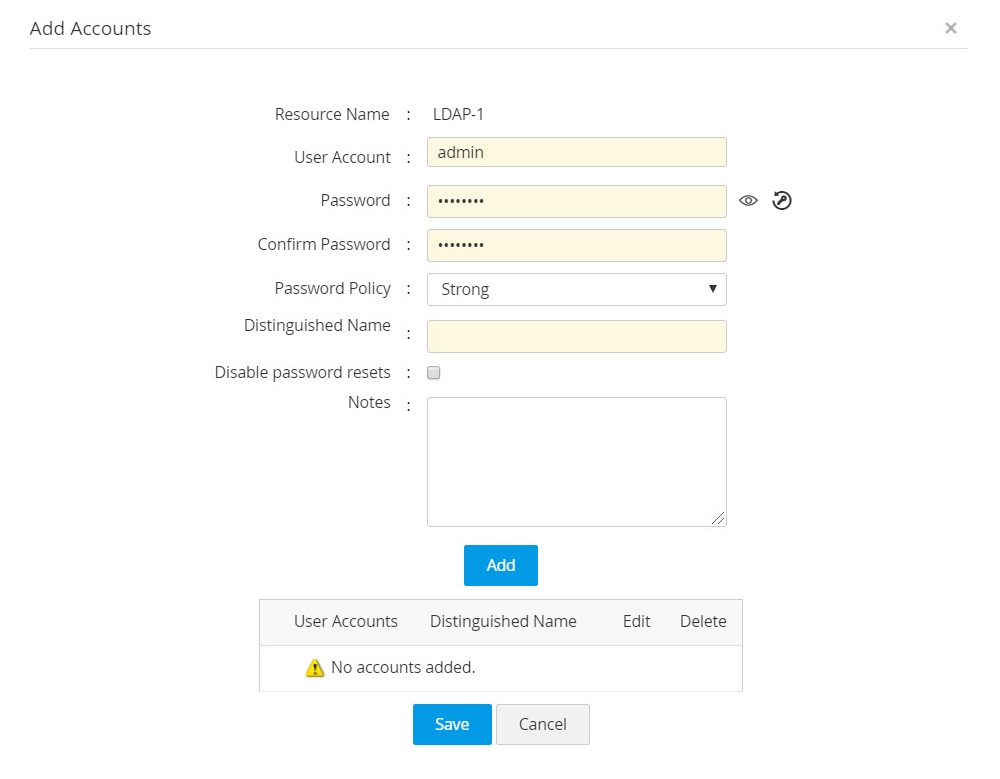

2.1.22 LDAP Server

前提条件

新しいLDAPリソースをPAM360に追加するとき、LDAP Serverアカウントに,識別名を指定する必要があります。

例: c=administrator, cn=people, dc=test, dc=com。

LDAP サーバーのリモート パスワード リセットを構成する手順

LDAPサーバーのパスワードリセットを行うには管理者権限が必要となるため、管理者アカウントを指定する必要があります。

リモートリセットの場合、PAM360は、LDAP Serverの以下のタイプをサポートしています:

- Microsoft Active Directory

- OpenLDAP

- Oracle Internet Directory

- Novell eDirectory。

前述のタイプの LDAP サーバーのリモート パスワード リセットを有効にするには、以下の手順に従ってください:

- [リソース] >> [リソース操作] >> [リモートパスワードリセットを構成]の順に移動します。

- 追加するLDAPサーバーのタイプを指定します。

- LDAPサーバーのポートを指定します。デフォルトでは、ポート 389 を占有します (SSL モードの場合、デフォルトのポートは 636)。

- 接続モードを指定 ‐ LDAP ServerとPAM360との間の接続は、暗号化チャンネル(SSL)または非SSLを利用するように構成できます。Microsoft Active Directory を除く、その他の LDAP サーバーの場合は、SSL または非 SSL を選択します。SSL モードを選択した場合は、次の手順を実行します。

- SSLモードを有効にするには、LDAP ServerはSSL上で作動している必要があり、ドメインコントローラーLDAP Serverのルート証明書をPAM360サーバーマシンの証明書ストアにインポートする必要があります。各ルート証明書チェーンにあるすべての証明書 - すなわち、PAM360サーバーマシンの証明書と中間証明書(該当する場合)をインポートする必要があります。

- ルート証明書をインポートするには、コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>Linuxの場合:

importCert.sh <証明書の絶対パス> - PAM360 Serverを再起動します。その後、次の手順に進みます。

- LDAPサーバーの管理者アカウントを指定します。

- [保存]をクリックします。

注記:選択した LDAP サーバーが Microsoft Active Directory である場合、接続は SSL のみを介して行われる必要があります。

SSLモード:

2.2 リソースタイプのリモートパスワードリセットの一括構成

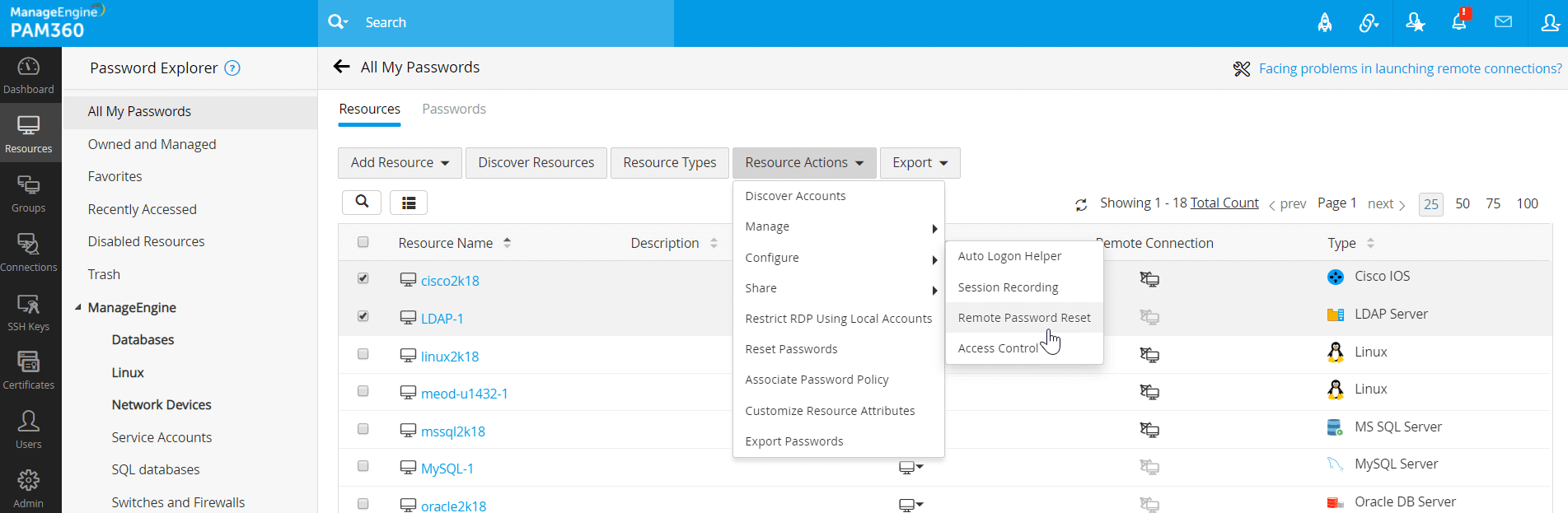

サポートされているリソース タイプに対してリモート パスワード リセットを一括で構成するには、次の手順に従います:

- [リソース]タブに移動し、必要なリソースを選択します。

- [リソース操作] >> [構成] >> [リモートパスワードリセット]の順に進みます。

- 開いた[リモート パスワード リセットの構成]ウィンドウに、使用可能なすべてのリソースが一覧表示されます。構成設定を個別に入力し、変更を保存します。各リソース タイプのパスワード リセットを構成する方法の詳細については、ここをクリックしてください。

3.エージェントモードによるリモートパスワードリセット

- デバイスがDMZにある、またはファイアウォールが保護するサイト/ネットワークが複数ある場合、PAM360は、それらのターゲットシステムに直接接続しません。そのような場合、PAM360エージェントを使って、それらのターゲットシステムのパスワードを管理します。PAM360エージェントは、ターゲットシステムからPAM360アプリケーションサーバーには、一方向通信を使って作動します。したがって、ターゲット ネットワークの受信トラフィック用にポートを開く必要はありません。PAM360エージェントがPAM360ログインページに到達するには、アウトバウンドアクセスのみ必要です(デフォルトポート:8282)。

- PAM360エージェントをダウンロードするには、[管理者]タブ >> [PAM360エージェント]の順に移動します。Windows、Windows ドメイン、および Linux 用の 64 ビット エージェントと 32 ビット エージェントがあります。このうち、Windows ドメイン エージェントは DMZ ドメイン コントローラーに展開する必要があります。PAM360エージェントについての詳細は、ここをクリックしてください。