Okta用SAML 2.0を使ったシングルサインオン(SSO)の構成

ManageEngine PAM360は、SAML 2.0をサポートしており、シングルサインオン用のフェデレイテッドアイデンティティ管理ソリューションと統合することができます。PAM360は、サービスプロバイダ(SP) の役割を持ち、SAML 2.0を使って、アイデンティティプロバイダ(IdP)と統合されます。統合では、基本的にSPの詳細をIdPに入力したり、IdPの詳細をSPに入力したりする必要があります。PAM360をIdPと統合したら、ユーザーはIdPにログインするだけで、各アイデンティティプロバイダーのGUIからPAM360に自動的にログインできるため、認証情報の再入力は不要です。PAM360は、Oktaとの即時使用統合をサポートします。

メモ:PAM360 を使用すると、ユーザーはサービスプロバイダーとしてセカンダリサーバーのSAML SSOを構成できるため、プライマリがダウンしているときにユーザーはセカンダリサーバーを使用してPAM360にログインできます。

PAM360のOktaとの統合には、以下の4つの手順があります:

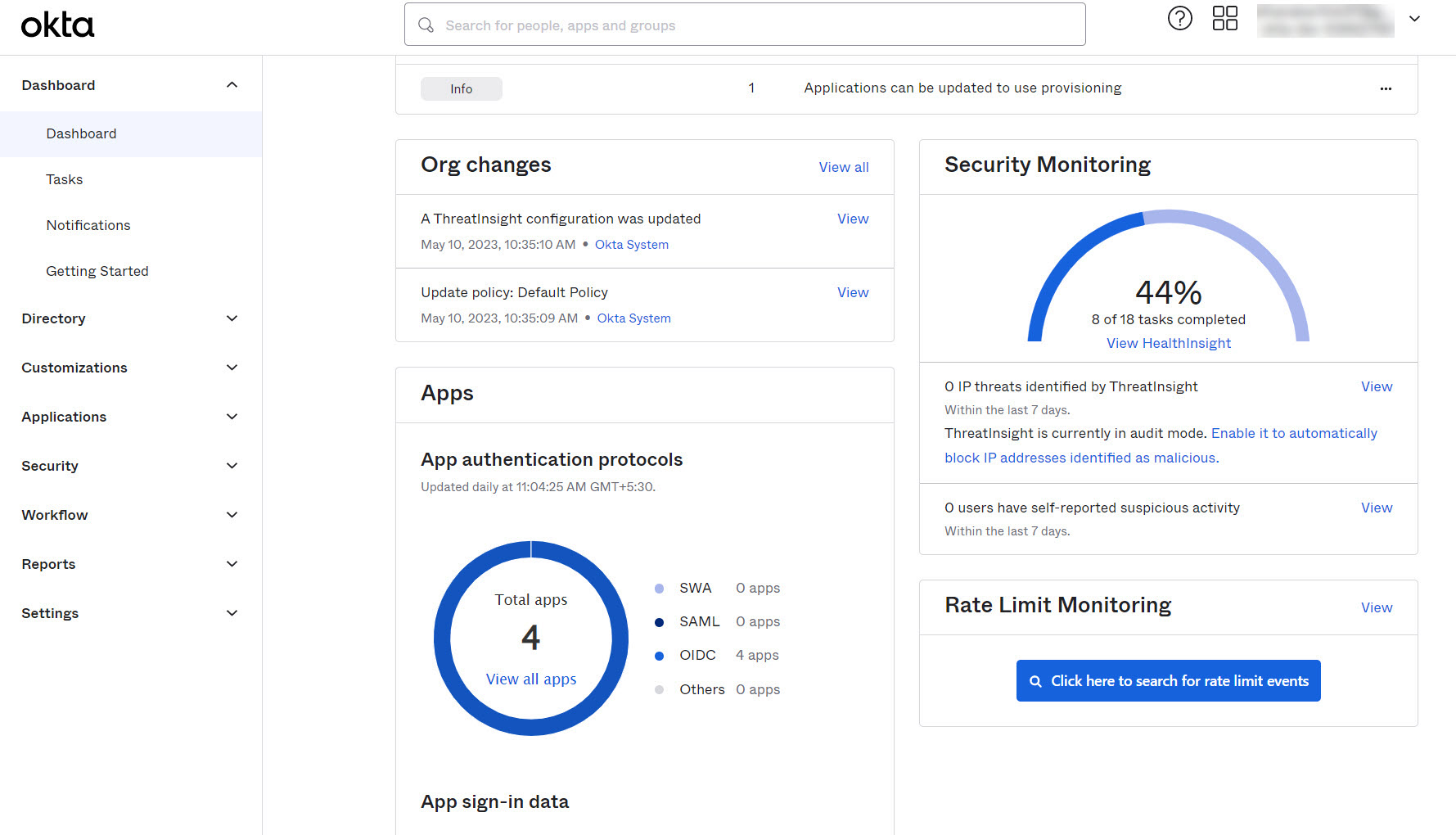

1.PAM360のアプリケーションとしてのOktaダッシュボードでの追加

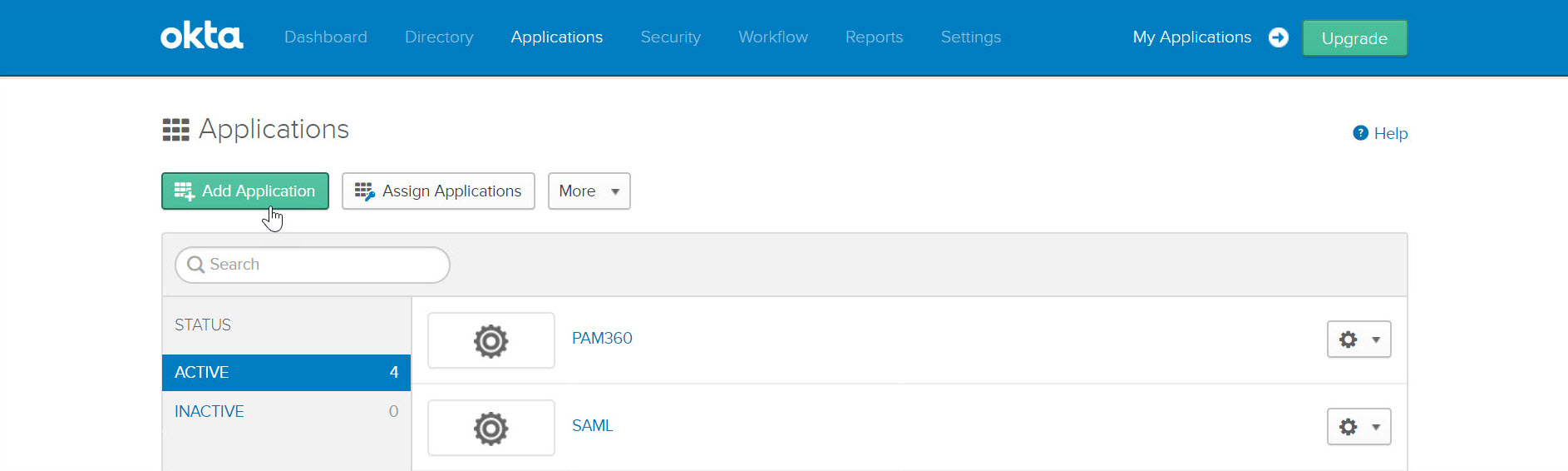

- Okta管理者アカウントにログインし、アプリケーションタブをクリックします。

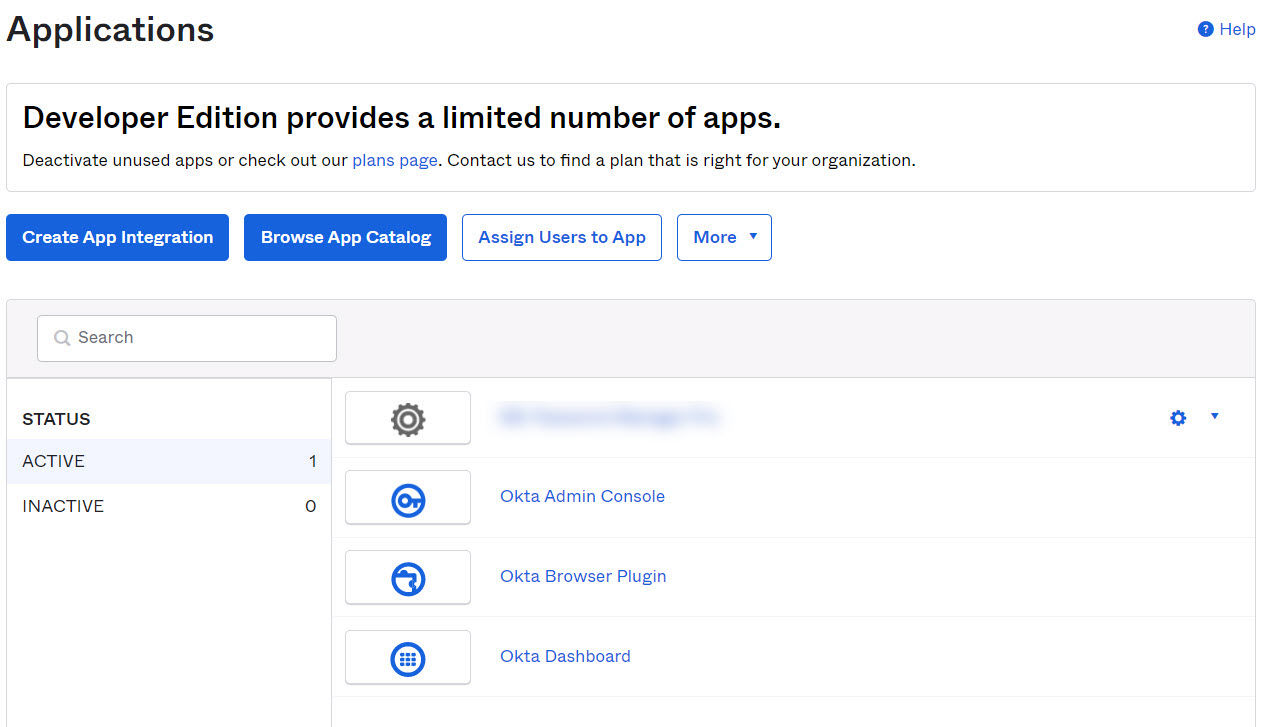

- 開いた新しいページで、

- [アプリケーションを追加]をクリックします。

- [新しいアプリを作成]をクリックします。

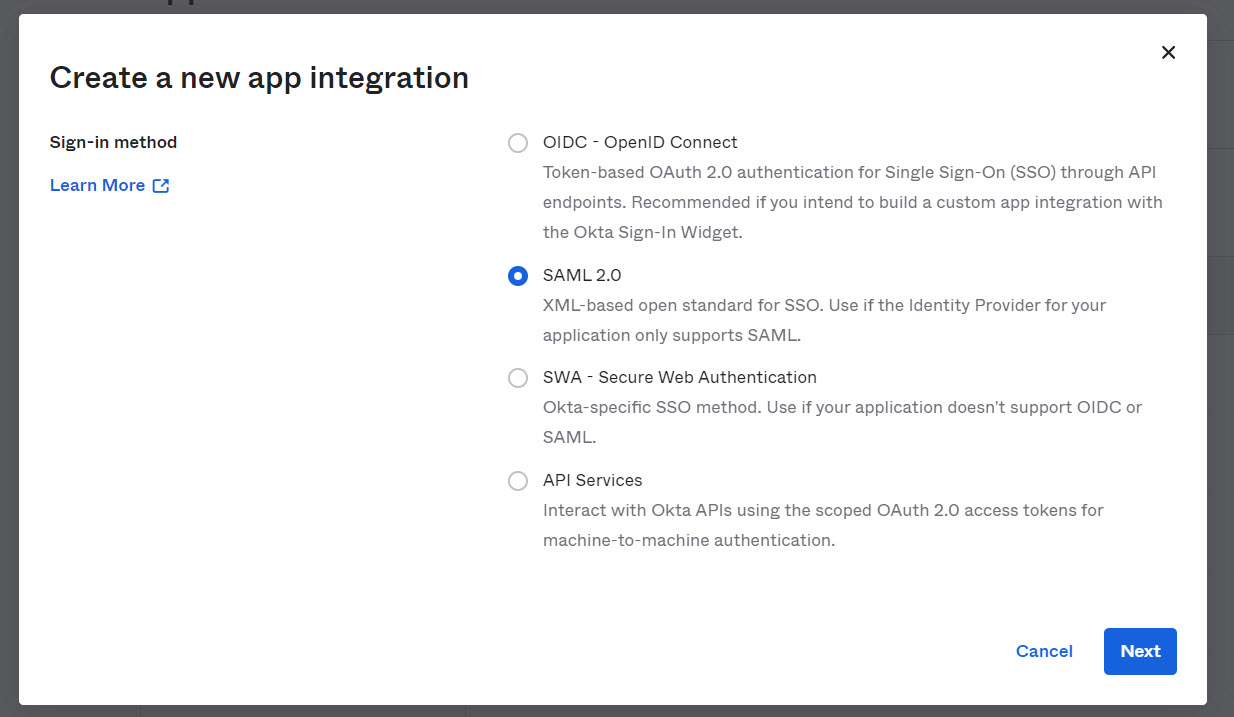

- すぐにウインドウがポップアップされ、アプリケーション統合のタイプについての情報を求められます。SAML 2.0を選択し、[作成]をクリックします。

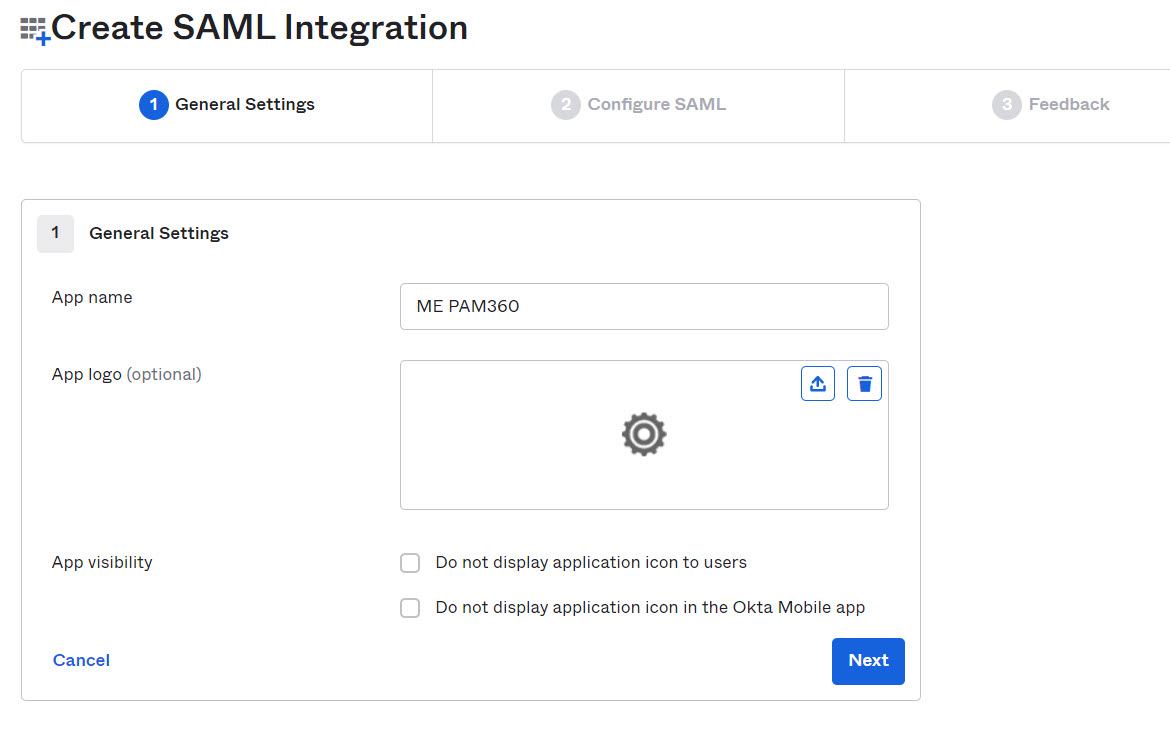

- 全般設定で求めらたとき、追加するアプリの名前(ME PAM360)を入力します。オプションで、そのアプリにロゴのアップロードを選択することもできます。完了したら、[次へ]をクリックします。

- SAML統合の構成する第二手順では、サービスプロバイダー(ME PAM360)についての詳細をOktaに入力します。

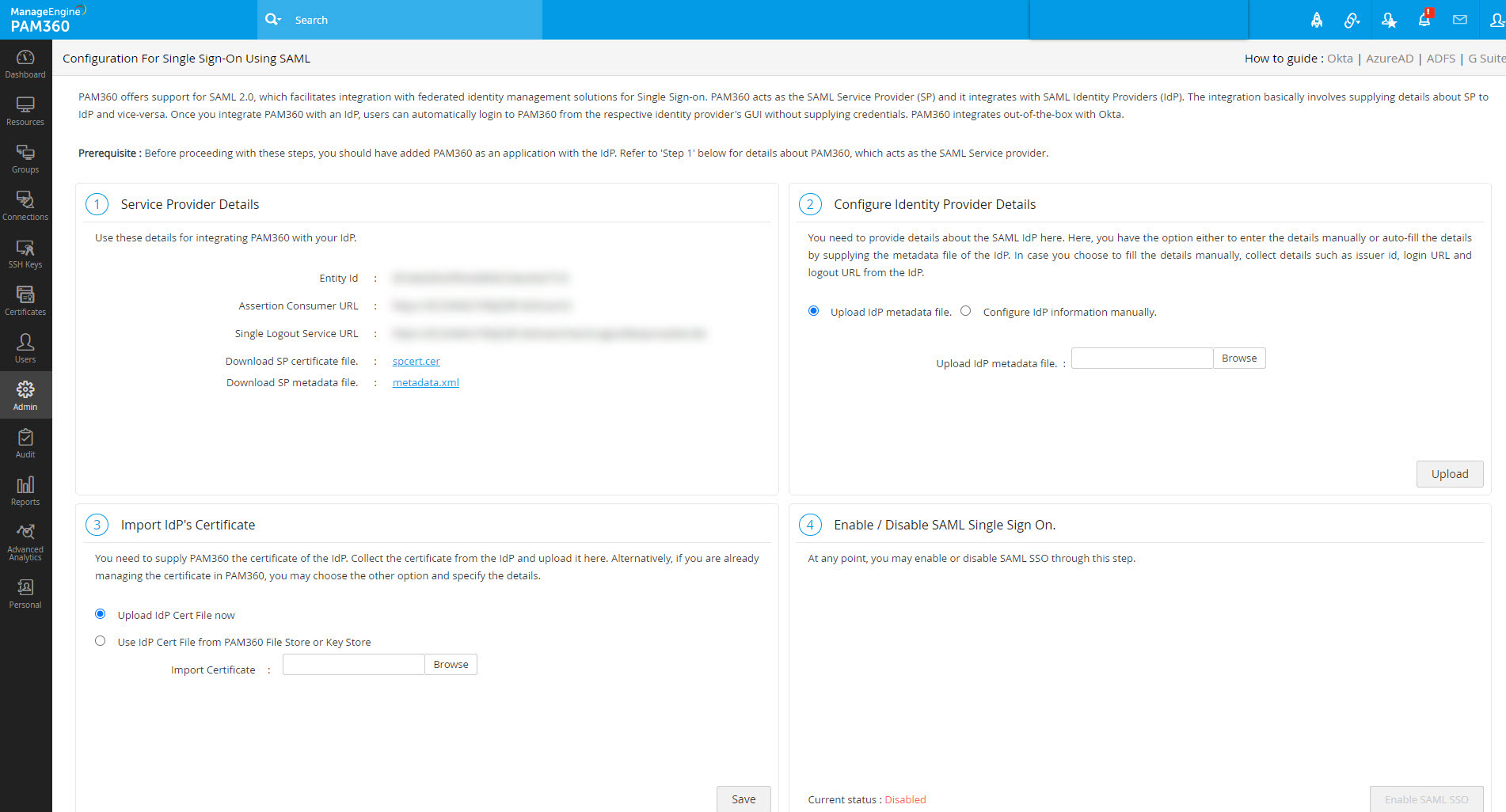

- これらの詳細にアクセスするには、PAM360ホームページに進み、[管理者] >> [認証] >> [SAMLシングルサインオン]の順に選択します。

- 1.サービスプロバイダー詳細には、エンティティId、アサーションコンシューマーURLおよびシングルサインオンURLがあります。値をコピーします。

メモ:SAML SSO認証の場合、デフォルトでは、アサーションコンシューマーURLがサーバーのホスト名です。Assertion URLを更新するには、以下の手順に従います:

- [管理者] >> [設定] >> [メールサーバー設定] の順に移動します。

- アクセスURLで、必要なURLを更新し、[保存]をクリックします。

これで、サービスプロバイダー詳細でアサーションコンシューマーURLが更新されます。

- OktaのSAML設定ページに戻ります。

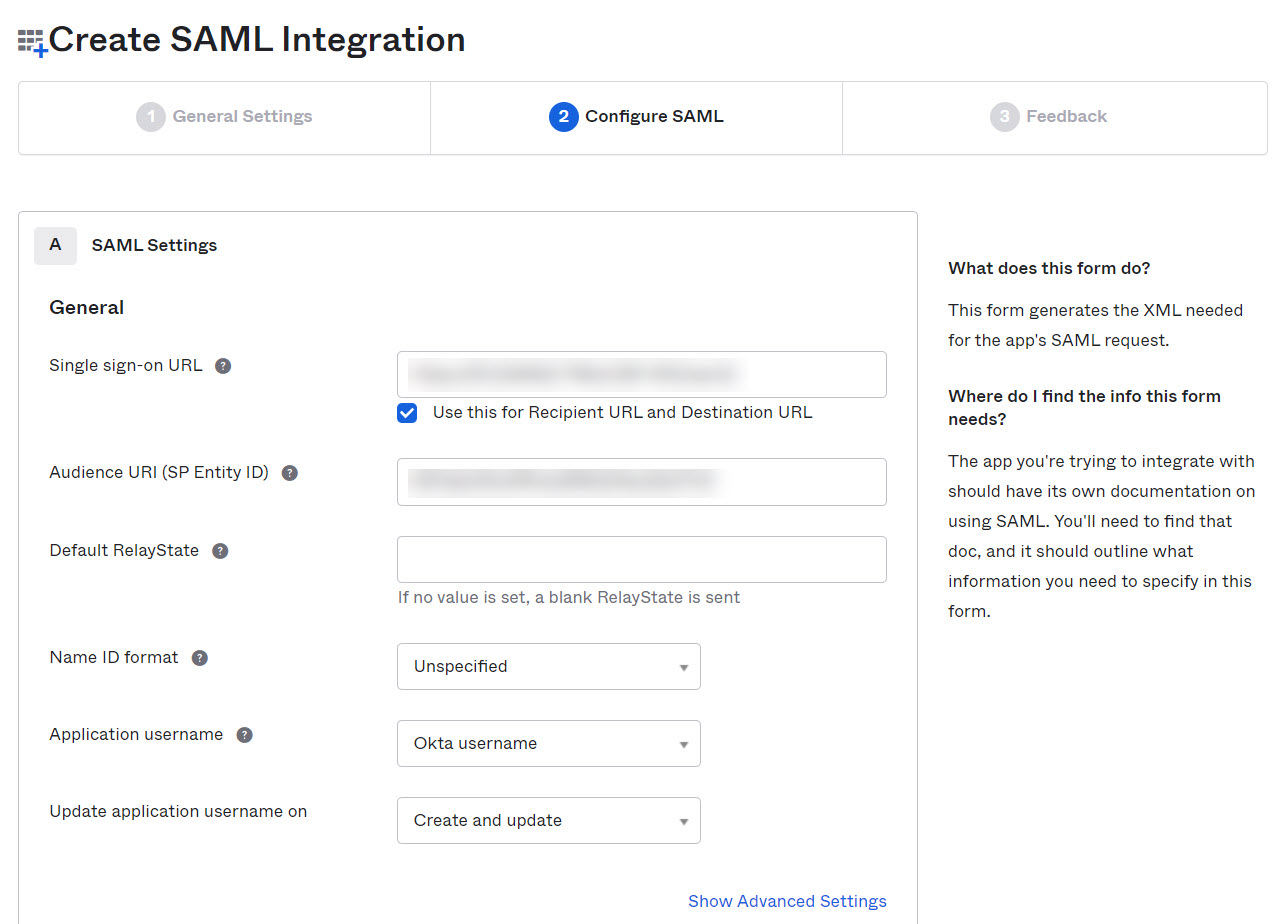

- MSPでは、シングルサインオンURLのPAM360でアサーションコンシューマーURLを入力し、チェックボックス [これを受信URLと宛先URLに使用]を選択します。

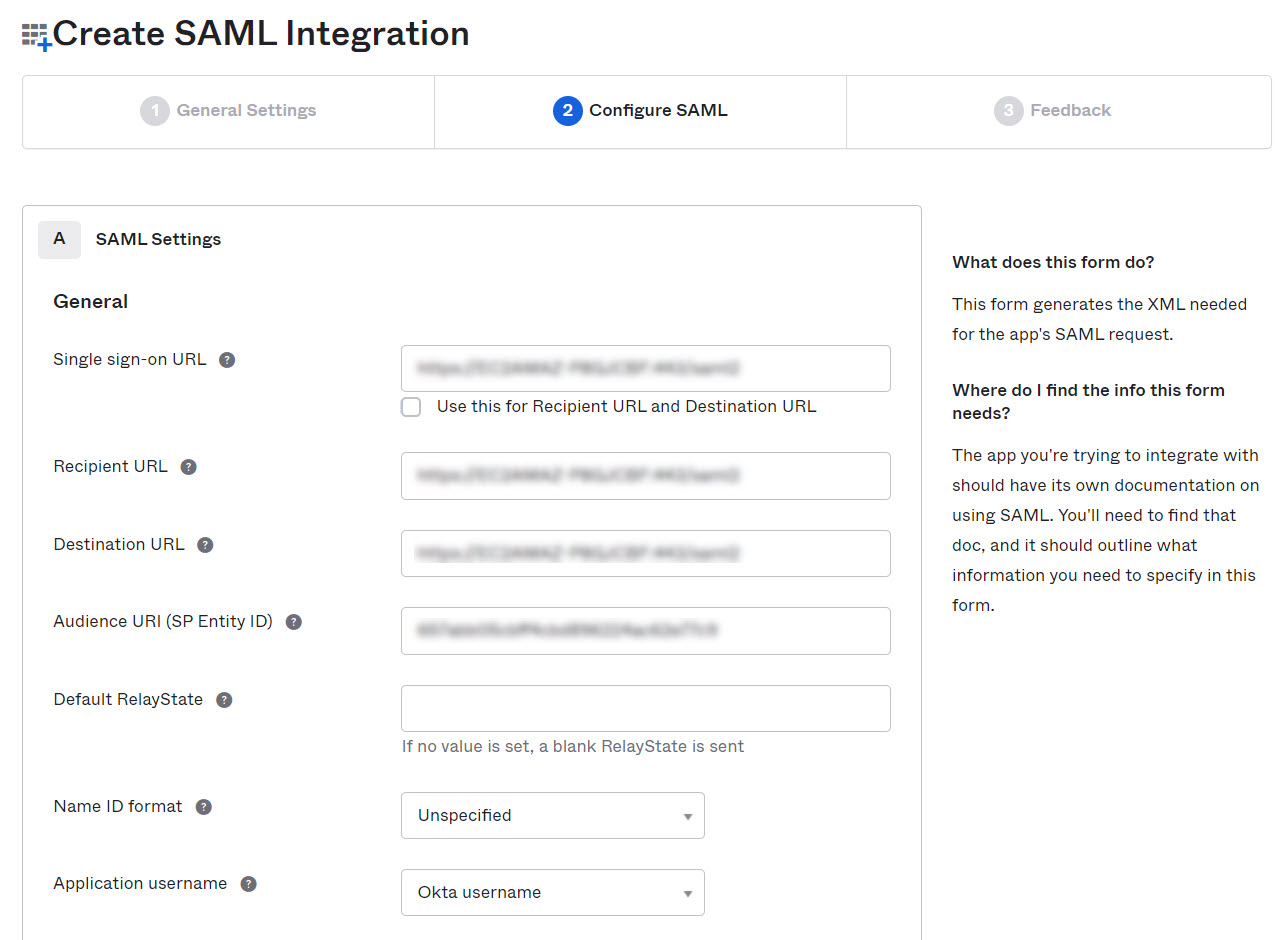

- クライアント組織では、シングルサインオンURLのPAM360でシングルサインオンURLを入力します。

- チェックボックス[これを受信URLと宛先URLに使用]を選択解除し、受信URL と 宛先URLのPAM360にアサーションコンシューマーURLを記載します。

- オーディエンスURI(SPエンティティID)のPAM360にエンティティIdを記載します。

- シングルサインオンURLとSPエンティティID (オーディエンスURI)フィールドに入力後、OktaがPAM360のユーザー名を認識する方法を指定する必要があります。ユーザー名がOktaに表示される方法はPAM360での表示方法とは異なるため、,形式を指定する必要があります。ここにシナリオが2つあります:

- シナリオ1:ユーザーをADからPAM360にインポートした場合、形式Domain\Usernameでインポートされることになります。Oktaとお使いのオンプレミスADの統合についてさらにサポートが必要な場合は、,ここで利用できるOktaのヘルプ文書をチェックしてください。Okta GUIでは、オプションカスタムをドロップダウン名前ID形式から選択する必要があります。続いて、下のように、カスタム形式を指定する必要があります:

- シナリオ 2: AD統合をPAM360で使用していない場合、オプションOktaユーザー名プレフィックスの選択が必要です。これは、Oktaでは、ユーザープロファイリングがusername@domain.com形式で行われるためです。ただし、PAM360では、ユーザー名は、ユーザー名としてのみ表示されます。

${f:toUpperCase(f:substringBefore(f:substringAfter(user.login, "@"), "."))}${"\\"}${f:substringBefore(user.login, "@")}

この手順は、名前ID形式をOktaで指定する場合のみ、アプリケーション(PAM360)をOktaの他のユーザーに割り当てることができます。

- SAMLシングルログアウトを構成するには、[詳細設定を表示]をクリックします。

- [アプリケーションのシングルログアウト開始を許可]チェックボックスを選択し、[シングルログアウトを有効化]します。

- [シングルログアウトURL]のPAM360からシングル ログアウトサービスURLを記載します。

- SP発行者のPAM360にエンティティIdを入力します。

- [参照]をクリックし、PAM360証明書を署名証明書にアップロードします。

注記:

- SAMLシングル ログアウトは、PAM360ビルド5304 以降のみに適用されます。

- PAM360証明書をダウンロードするには、[管理者] >> [認証] >> [SAMLシングルサインオン] (手順1)および[SP証明書ファイル をダウンロード]の順に移動します。

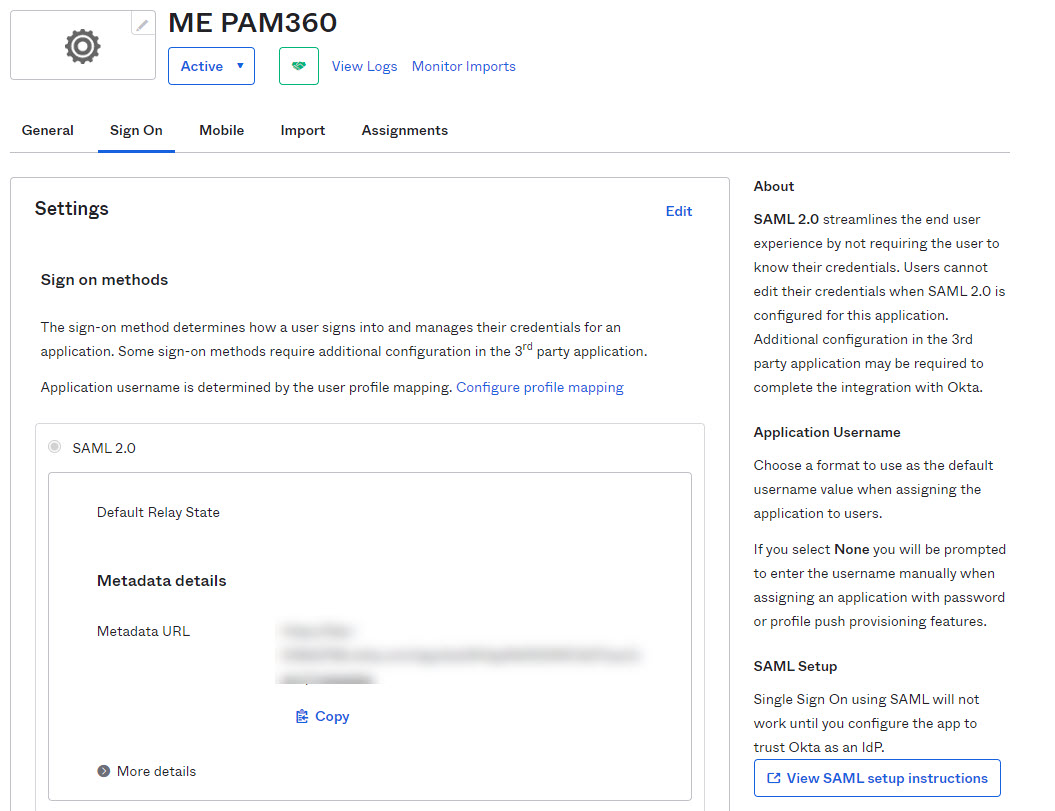

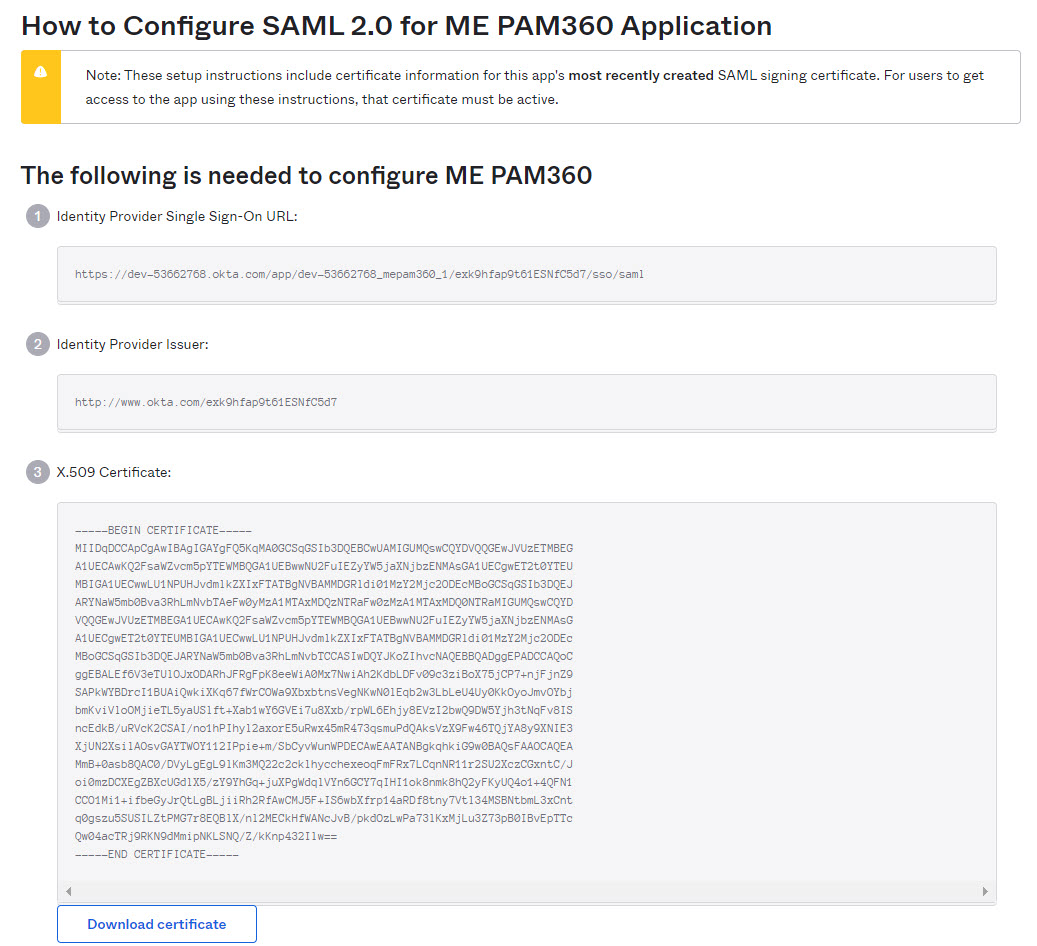

- 上の説明のとおり、必要な詳細を入力したら、[終了]をクリックして、アプリケーションを追加します。追加時、下図のように、アプリケーション詳細が表示されます。[サインオン]をクリックし、続いて、[セットアップ方法を表示]を選択します。SAML 2.0をPAM360で構成するのに必要な詳細を含む新しいタブが開きます。これについては、後の手順で説明します。

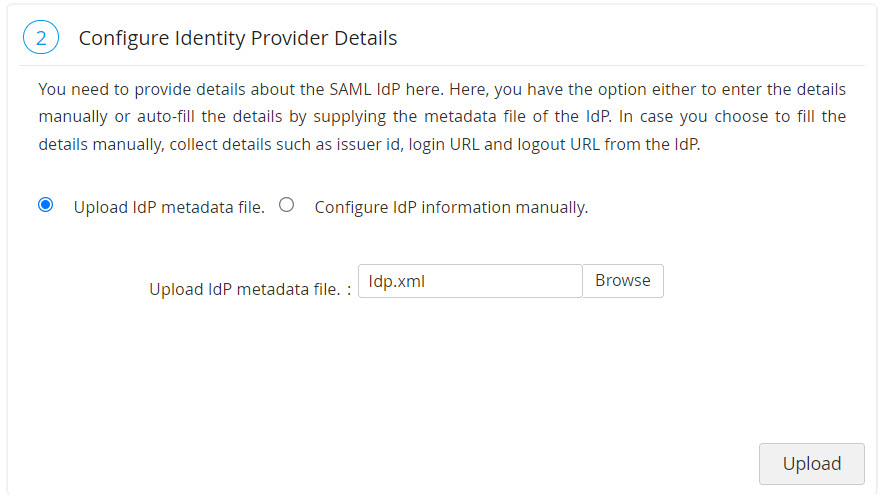

2.Okta詳細のPAM360での構成

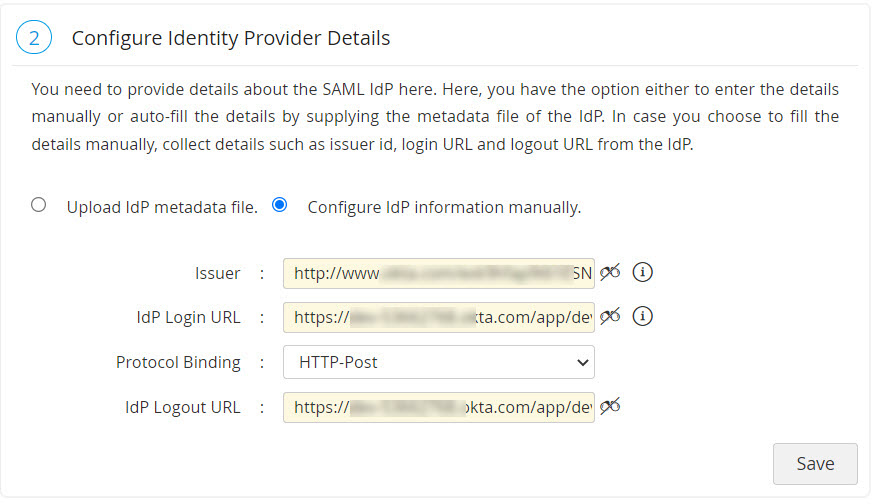

IdP詳細をPAM360で構成する必要があります。これは、第二手順アイデンティティプロバイダー詳細を構成をPAM360のSAMLシングルサインオンぺ―いjで行う一部として実行します。ここには、詳細を手動で入力するか、IdPからメタデータファイルを入力して、同内容を自動入力するオプションがあります。

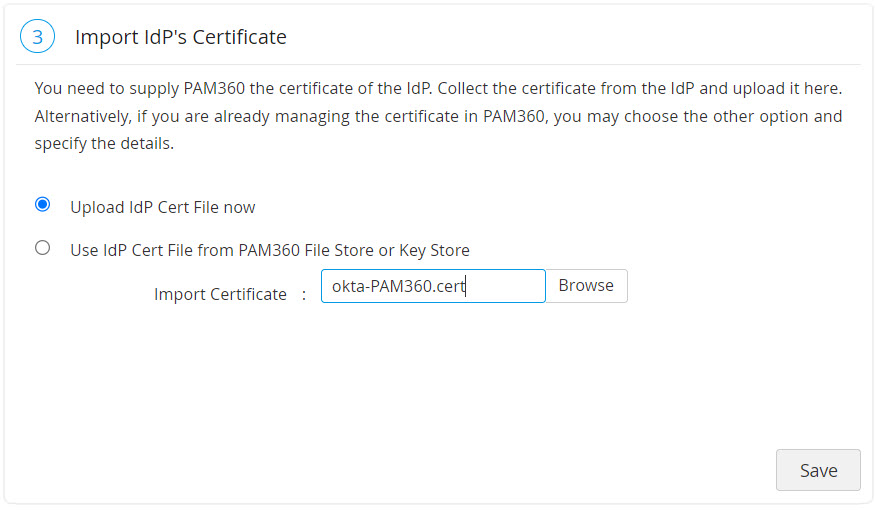

- 手動セットアップ:詳細の手動入力を選択した場合、発行者ID、ログインURL、およびログアウトURL等のIdP詳細をOktaのセットアップ方法ページから取得する必要があります。PAM360 SAMLサインオン構成ページにある手順2で同内容を構成します。対応するフィールドに詳細を入力し、Okta 証明書のダウンロードも行い、PAM360クライアント(PAM360 GUIの第三手順で記載)にアップロードします。また、証明書ファイルをPAM360ファイルストアまたはキーストアに保存して、ここで使用することもできます。

- IdPメタデータファイルで自動入力:OktaのSAML 2.0セットアップ方法ページでスクロールダウンすると、オプションにIdPがあります。テキストをコピーして、.xml拡張子のファイルに保存します。次に、同じ.xmlファイルをPAM360クライアントにアップロードします。この場合、IdP証明書をPAM360にインポートする必要はありません。更新が自動的に行われます。

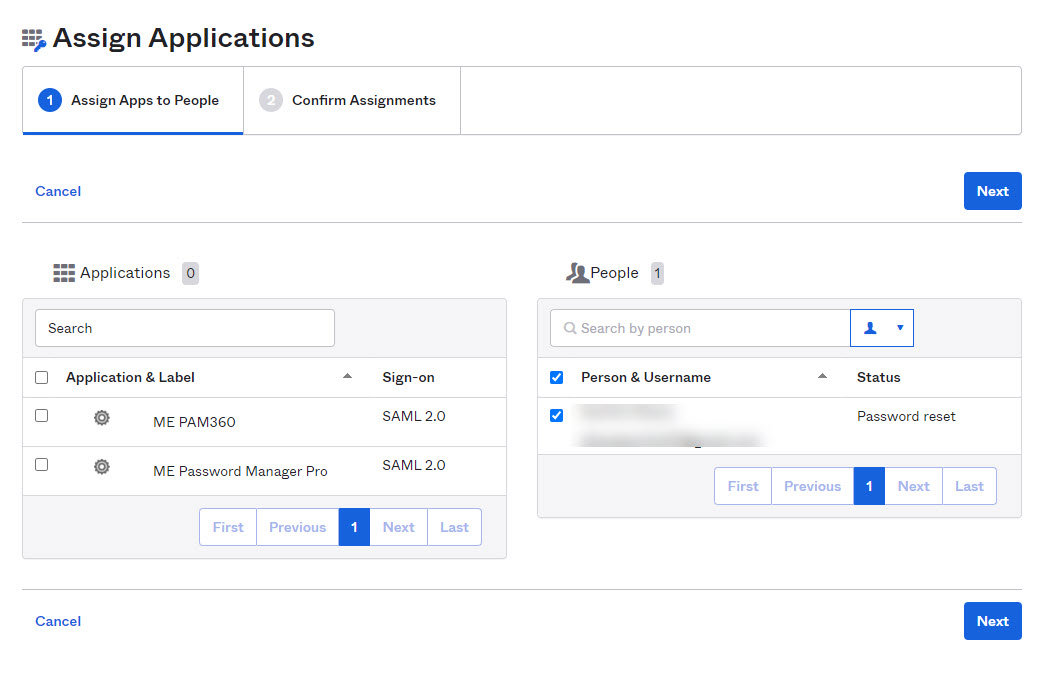

3.PAM360アプリケー祖hンのOkta出のユーザーへの割り当て

構成をPAM360で完了した後、Oktaに戻って、新しく追加したアプリケーションをユーザーに割り当てます。[アプリケーション] >> [アプリケーションを割り当て]の順に移動し、PAM360アプリを選択します。人で、希望のユーザーを選択し、割当を確認します。

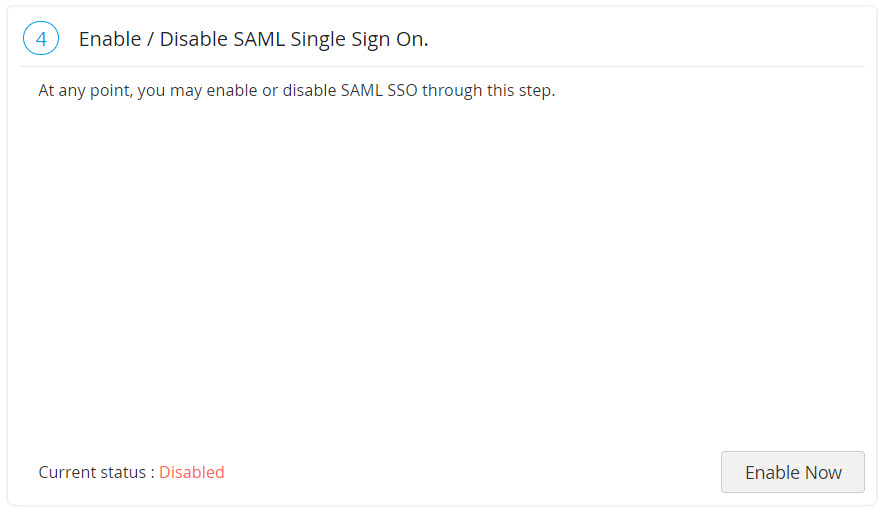

4.SAMLサインオンのPAM360での有効化

この構成の最終手順では、SAMLシングルサインオンをPAM360で有効化します。これは、PAM360 GUIのSAMLページの第四手順として表示されます。右下に表示される[今すぐ有効化]をクリックして、この機能の使用を開始します。

注記:Active Directory認証がPAM360ログインで有効な場合、SAML SSOは有効にできません。AD認証を無効にするには、[管理者] >> [Active Directory]の順に進みます。