Active Directoryユーザー向けのSAML SSOの構成

一般的に、Active Directory(AD)からPAM360にインポートされたユーザーアカウントには、以下の形式で保存されるログイン名があります:ログイン名.そのため、SAMLシングルサインオン(SSO)をADユーザーにセットアップする場合、Windowsアカウント名を着信チェーンタイプとして設定し、デフォルトログイン形式と一致させることができます。

この方法は、すべてのタイプのSAML SSOアイデンティティプロバイダーに対応します。例を挙げると、これをAzure ADポータルで構成する手順があります。

次のシナリオの使用を考慮します:

Azure AD SAML SSOをActive Directoryからインポートしたユーザーに構成する必要があるとします。この場合、ADユーザーのデフォルトログイン名は、ログイン名の形式になります。ただし、Azure SAML応答中、PAM360は、ユーザーのメールアドレスをログイン名として取り込みます。このログイン名の形式の不一致は、Azure AD SAML SSOプロセス中のコンフリクトを生み、認証プロセスの完了を妨害します。また、これで、管理者がAzure AD SAML SSOをADユーザーの実行可能なSAML認証として実装しにくくなります。この課題の解決策として、ADにカスタム属性を作成し、カスタム属性セクションにそのログイン名'値を追加し、Azure ADポータルと同期化させます。この実現には、3つの手順があります:

1.カスタム属性をセットアップ

- Active Directoryポータルで、必要なユーザーが一部に含まれるOUに進み、次に、プロパティに進みます。

- 属性エディタで、形式にあるカスタム属性を探します:ログイン名.まだ利用できない場合は、新しいエントリを作成します。この属性をAzureポータルのパラメーターに追加する必要があります。

- 変更を保存および適用します。

2.Azureポータルでクレームをセットアップ

カスタム属性を追加したら、下の手順を継続し、Azure ADポータルの名前IDにクレームをセットアップします。

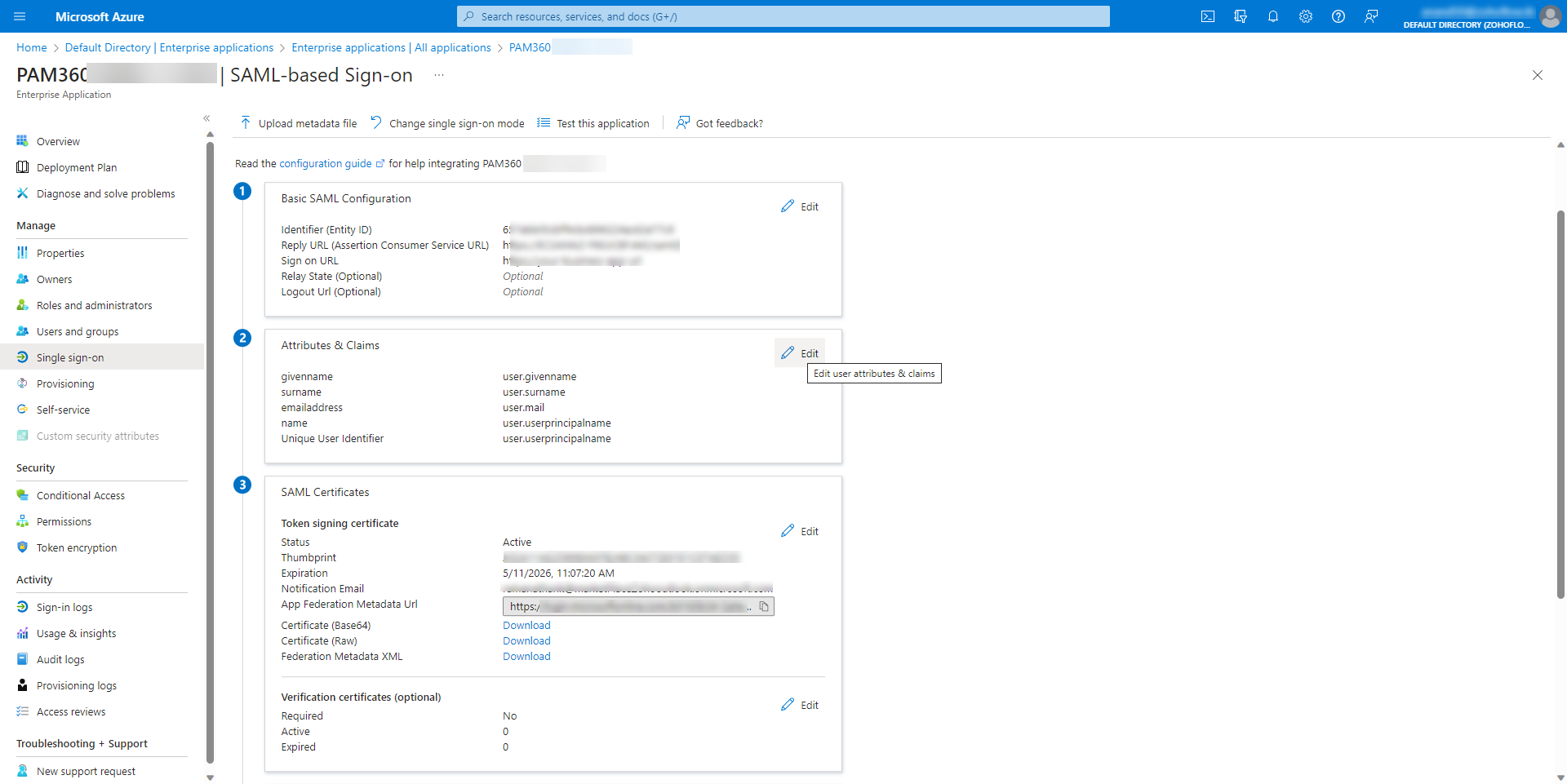

- Microsoft Azure ADポータルにログインし、PAM360エンタープライズアプリケーションに移動します。

- 管理のシングルサインオンに移動し、属性とクレームセクションの[編集]アイコンをクリックして、新しいユーザー属性を作成し、PAM360のユーザー名と一致させます。

- 開いたウィンドウで、[OK新しいクレームを追加]をクリックします。

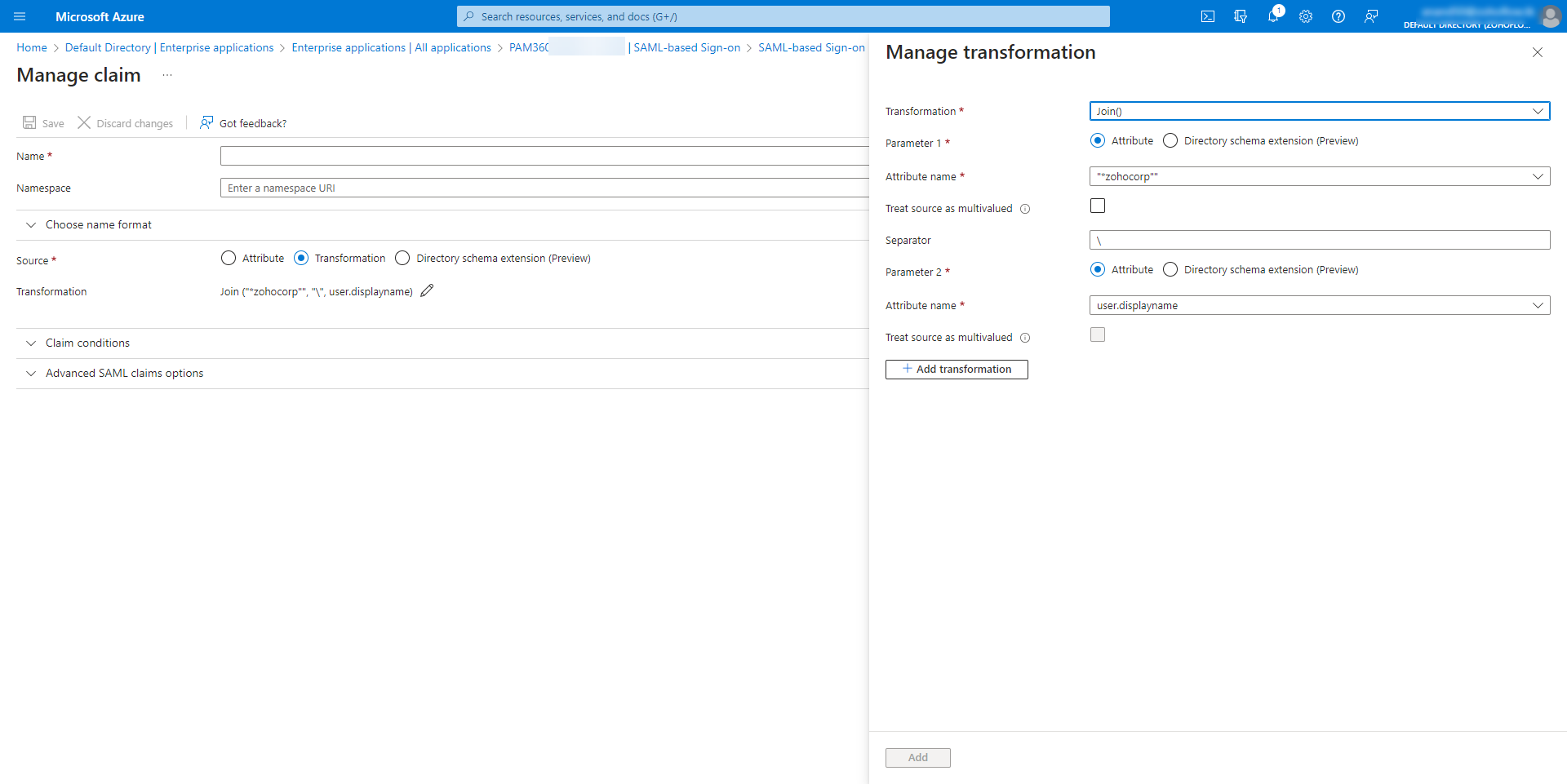

- [クレームを管理]ウインドウで、以下の属性を入力します:

3.システムプロパティファイルを編集および構成を完了

Azure ADポータルでPAM360エンタープライズアプリケーション向けの新しいユーザー属性を作成したら、完了するには、カスタム属性構成に従います:

- PAM360 Serviceを停止します。

- ログファイルの名前を'logs.old'に変更します。

- <PAM360_installation_directory>\confフォルダにあるsystem_properties.confファイルを開きます。下部までスクロールダウンして、新しいエントリsaml.attribute.nameId=AzureNameIdを追加します。ここに記載の名前Idは、クレームを管理ウインドウで追加したものと同じである必要があります。ファイルを保存します。

これで、カスタム属性構成は完了です。PAM360 Serviceを起動し、通常どおり、Azure AD SAML SSOを構成してください。