ユーザーのLDAPからのインポート

(この手続きはビルド6310前に適用できます)

LDAP (Lightweight Directory Access Protocol)は、標準プロトコルとして、ユーザー、デバイス、およびその他ネットワークリソースについての情報を保存および取り込む標準アプローチを提供するディレクトリサービスへのアクセスと管理向けに広く使用されています。これで、PAM360では、組織のLDAP Serverの統合、および組織のユーザーのインポートが可能です。統合後、組織で利用可能な各リソースへの権限を管理できます。

ユーザーのファイル、ADおよびAzure ADからのインポートと同様、ユーザーをLDAPディレクトリからインポートすることもできます。詳細をもっと読む。

必要な手順

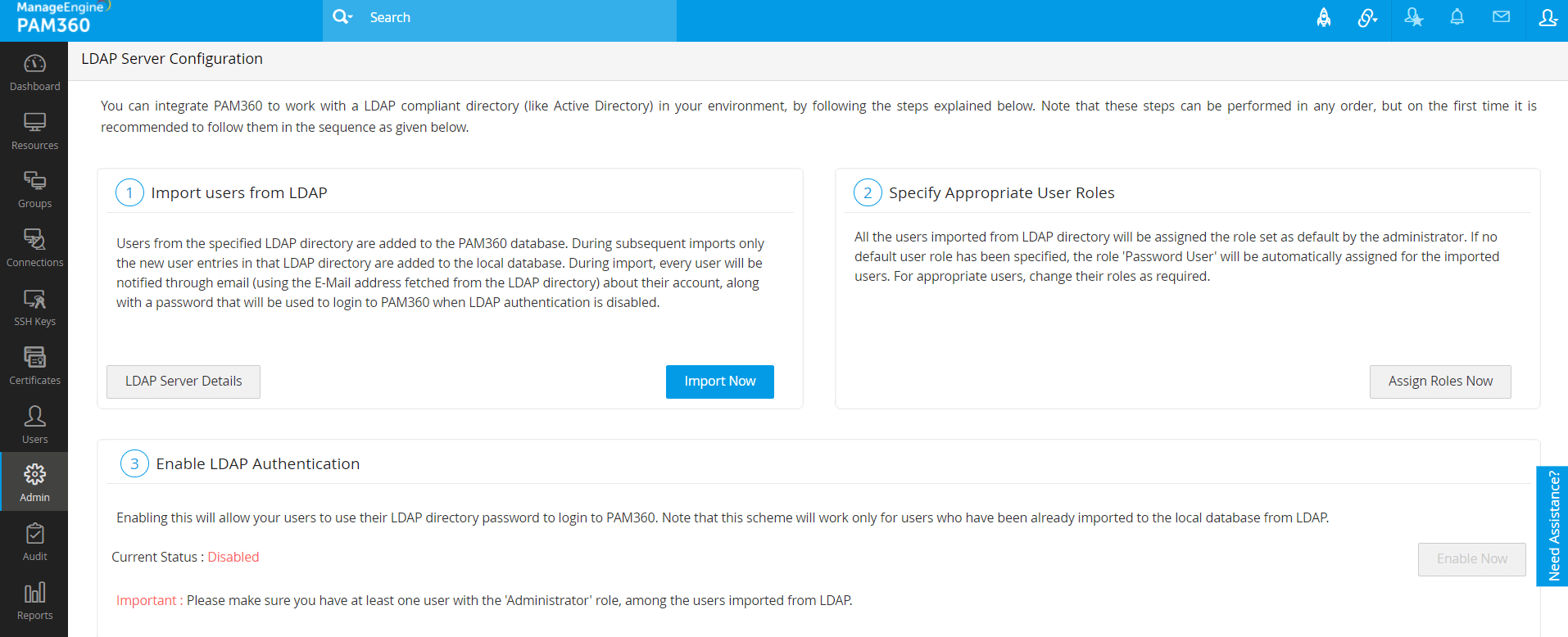

LDAP ディレクトリからユーザーをインポートするには 3 つの手順が必要です。

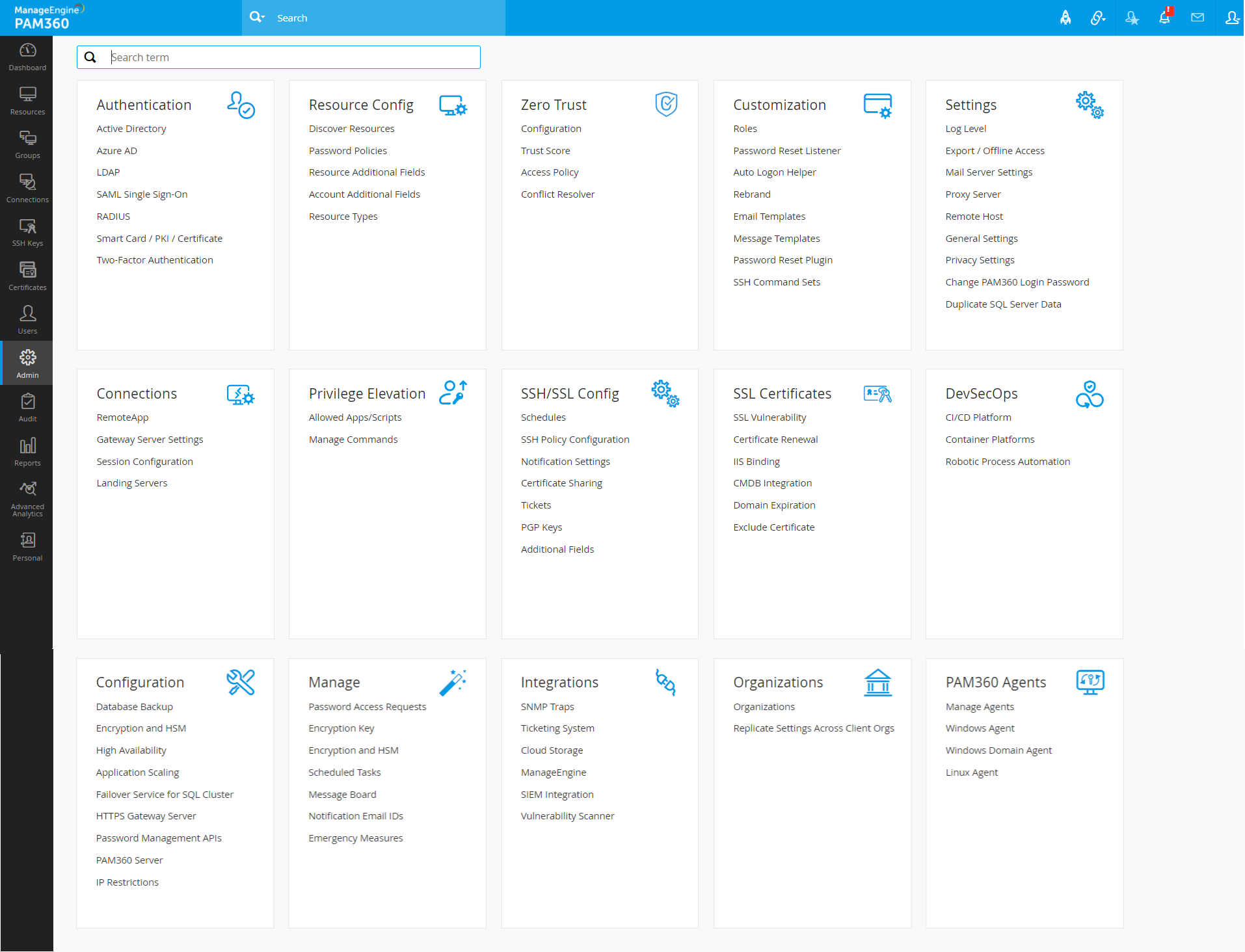

[管理者] >> [認証] >> [LDAP]の順に移動します。[LDAP サーバー構成]ページが表示されます。

1.LDAP からのユーザーのインポート

最初の手順は、必要な認証情報の詳細を提供し、LDAP からユーザーをインポートすることです。これをするには:

- [LDAP サーバー構成]ページで[今すぐインポート]ボタンをクリックします。あるいは、[ユーザー]>>[LDAP からインポート]ボタンからアクセスすることもできます。

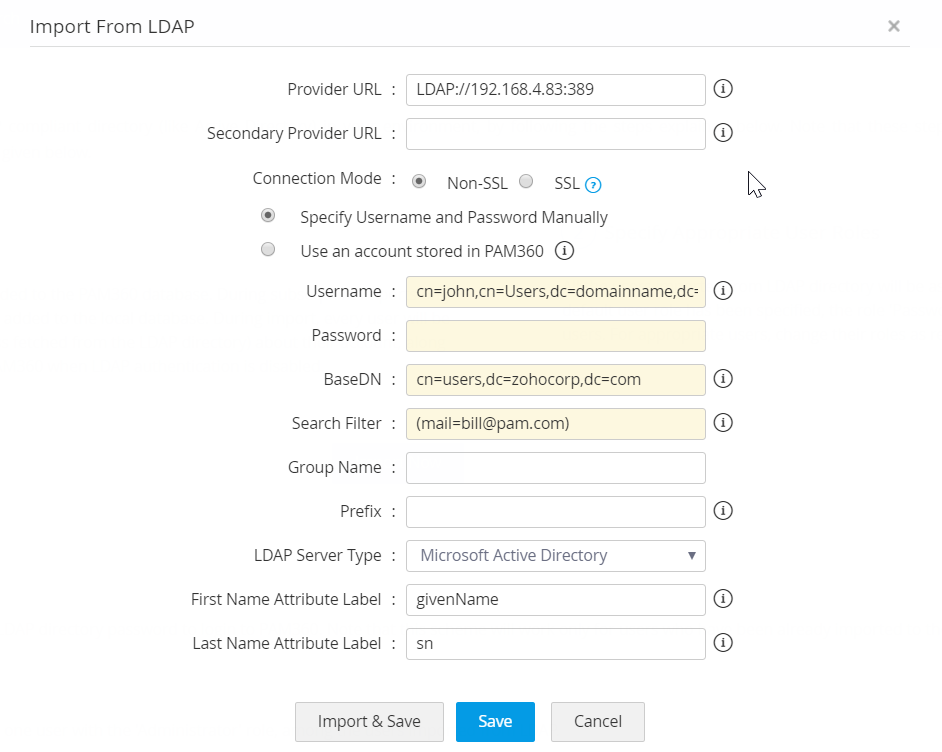

- 表示されるポップアップ フォームに、必要に応じて詳細を入力します:

- LDAP ServerとPAM360との間の接続は、暗号化チャンネル(SSL)または非SSLを利用するように構成できます。SSLモードを選択した場合、以下を実行します。それ以外は、手順2に進みます。

- SSLモードを有効にするには、LDAP Serverは、ポート636のSSLで作動し、LDAP Serverのルート証明書をLDAP Serverの証明書および各ルート証明書にある他のすべての証明書をPAM360のサーバーマシンの証明書ストアにインポートする必要があります。

- 証明書をインポートするには、コマンドプロンプトを開き、<PAM360_SERVER_HOME>\binディレクトリに移動して、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

PAM360 Serverを再起動します。その後、次の手順に進みます。

- LDAPプロバイダのURLを、[attribute://ldap server host:port]の形式で入力します(例: ldap://192.168.4.83 <:389/)

- 認証のために LDAP にすでに存在するユーザーのいずれかの認証情報を入力します。これは、アプリケーションの認証時にユーザーがユーザー名を送信したときの形式である必要があります。たとえば、一般的なエントリは、cn=Eric,cn=Users,o=adventnet,c=com のようになります。

- ユーザーのパスワードを入力します。

- これは、ディレクトリ検索が行われる[ベース]または[ルート]です。LDAP ベース (LDAP ディレクトリ ツリーの最上位) を入力します。LDAP で使用されている形式で正確に入力してください。カンマまたは等号[=]と大文字と小文字が区別されるエントリの間にスペースを入れることはできません。

- LDAP ディレクトリから特定のユーザーのみを追加する場合は、適切な検索フィルターを使用して検索を実行します。たとえば、カテゴリ[Managers]に属するユーザーのみを追加する場合、一般的な検索フィルタは次のようになります: ou=Managers,ou=Groups,o=adventnet,c=com。

- グループ名を入力します。ユーザーをLDAPからインポート中、PAM360は、すべてのインポートされたユーザーで、ユーザーグループを自動的に作成します。同期を有効にすると、ユーザー グループは作成した検索フィルターに基づいて同期されます。

- LDAPサーバーの種類を選択します

- Microsoft Active Directory (または)

- Novell eDirectory (または)

- OpenLDAP (または)

- その他

- お使いのLDAP ServerがタイプMicrosoft Active Directory/Novell eDirectory/OpenLDAPに属する場合、そのタイプを選択し、[保存]をクリックできます。

- LDAP ServerとPAM360との間の接続は、暗号化チャンネル(SSL)または非SSLを利用するように構成できます。SSLモードを選択した場合、以下を実行します。それ以外は、手順2に進みます。

LDAP サーバーがMicrosoft Active Directory/Novell eDirectory/OpenLDAP以外の種類に属する場合は、以下の追加詳細事項を指定して、ユーザーを認証します:

- [ログイン属性]のテキストフィールドに、LDAP 構造のユーザーログイン属性を入力します。たとえば、AD を使用する LDAP の場合、エントリは[sAMAccountName]となり、OpenLDAP の場合、エントリは[uid]になります。他の LDAP を使用している場合は、LDAP 構造に従ってこのエントリを作成します。

- [メール属性]のテキストフィールドに、LDAP 構造内のユーザーの電子メール属性を入力します。たとえば、AD を使用する LDAP の場合、エントリは[mail]になります。他の LDAP を使用している場合は、LDAP 構造に従ってこのエントリを作成します。

- 識別名属性を入力します。これは、このオブジェクトを一意に定義する LDAP 属性です。たとえば、AD を使用する LDAP の場合、エントリは[distinguishedName]となり、OpenLDAP の場合、エントリは[dn]になります。他の LDAP を使用している場合は、LDAP 構造に従ってこのエントリを作成します。

- [インポート]をクリックします。この[保存]ボタンを押すとすぐに、PAM360がすべてのユーザーをLDAPから追加しはじめます。後続のインポート中に、LDAP の新しいユーザー エントリのみがローカル データベースに追加されます。インポート中、すべてのユーザーは、LDAP認証が無効なときにPAM360にログインするのに使用するパスワードとあわせて、アカウントについてメールで通知が届きます。

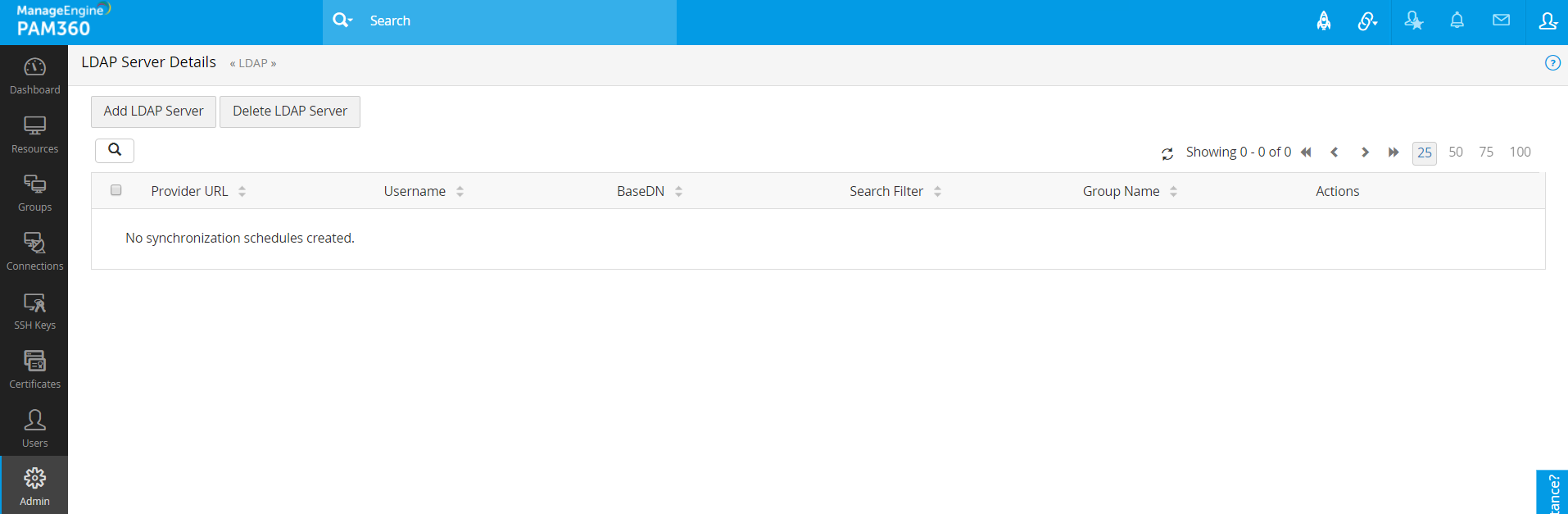

1.1 同期を構成およびLDAP Server詳細を管理

新しいユーザーがLDAPに追加されると必ず、それらのユーザーをPAM360に自動追加し、ユーザーデータベースの同期を維持するプロビジョンがあります。これは、[LDAP サーバーの詳細]ページから行うことができます。UIの手順1 にある [LDAP サーバーの詳細] ボタンをクリックします。このUIは、PAM360で構成されるLDAP Serverに関係するすべての構成を管理するワンストップの場所として機能する設計になっています。

- LDAP Server詳細 UIで、すでに統合されたLDAP Serverのリストを表示し、新しいLDAP Serverを統合、既存のものを削除、エントリを編集およびLDAP Serverに関係するエントリを管理することができます。

- また、このページの操作セクションから、

- 既存の LDAP サーバーの詳細を編集できます。

- ユーザーデータベースの同期を設定できます。PAM360がLDAP Serverを照会してユーザーデータベースを同期する必要がある時間缶買うを入力します。時間間隔は1分程度に短くすることも、数時間や数日の範囲にすることもできます。

- LDAP からユーザーをインポートすることもできます。

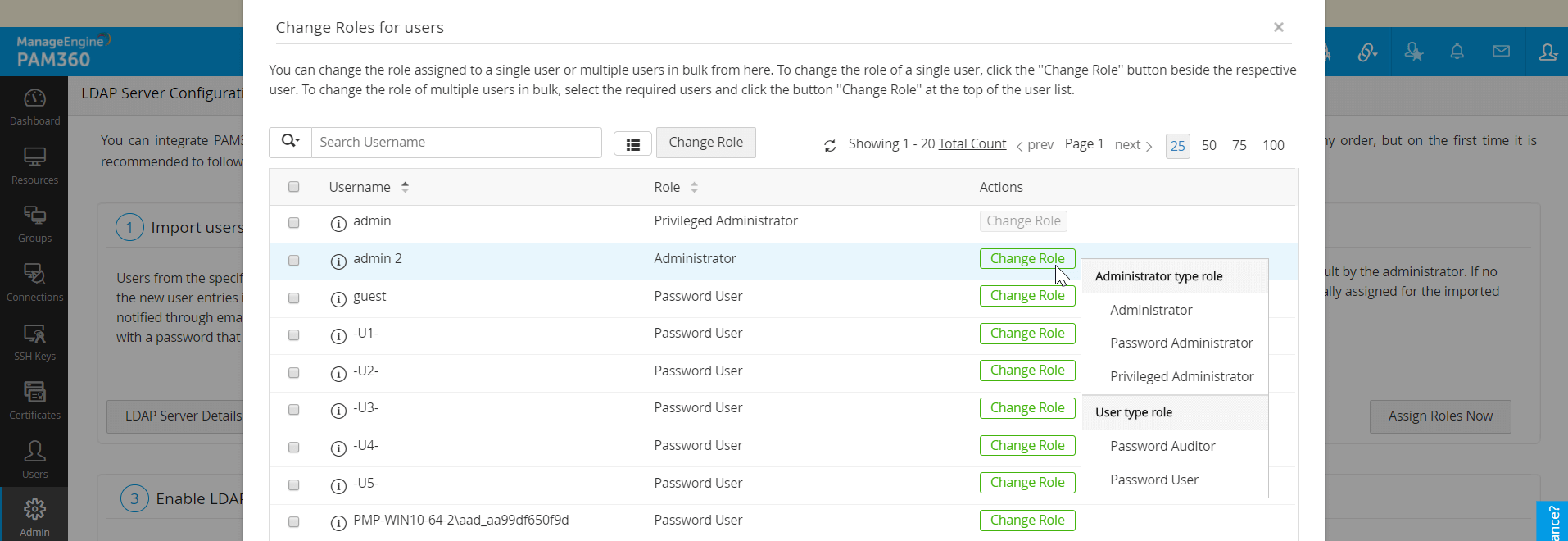

2.適切なユーザー役割の指定

LDAP からインポートされたすべてのユーザーには、デフォルトで[パスワード ユーザー]のロールが割り当てられます。特定のユーザーに特定の役割を割り当てるには、

- UIの手順2([管理者] >> [認証] >> [LDAP])に進み、[今すぐロールを割り当て]をクリックします。

- 開いたポップアップ フォームに、AD からインポートされたすべてのユーザーが一覧表示されます。

3.LDAP認証の有効化

最後の手順は、LDAP 認証を有効にすることです。これで、ユーザーは、LDAPディレクトリパスワードを使って、PAM360にログインできます。このスキームは、ADからローカルデータベースにすでにインポートされたユーザーのみに機能しますので、注意してください。

注記:LDAPからインポートされたユーザーの中に、[管理者]の役割を持つユーザーが少なくとも1人いるようにしてください。