Entrust nShield Hardware Security Module (HSM)との統合

デフォルト暗号化方法とは別に、PAM360は、ハードウェアセキュリティモジュールであるEntrust nShield HSMと統合し、ハードウェアベースのデータ暗号化が可能です。統合により、特権デジタルアイデンティ用のハードウェアベースのデータ暗号化およびPAM360データベースに保存されている個人パスワードを利用することができます。HSM内でデータ暗号化キーを確保し、お使いの環境でローカルに安全保護できます。この統合を活用することで、お使いの環境で特権IDにFIPS 140-2準拠の達成およびデータセキュリティ強化の実現が可能になります。

PAM360は、Entrust nShield HSMを含む暗号化の2つのモードをサポートしています:

- モジュール専用キー

- ソフトカード

詳細な構成方法についてもっと読む。

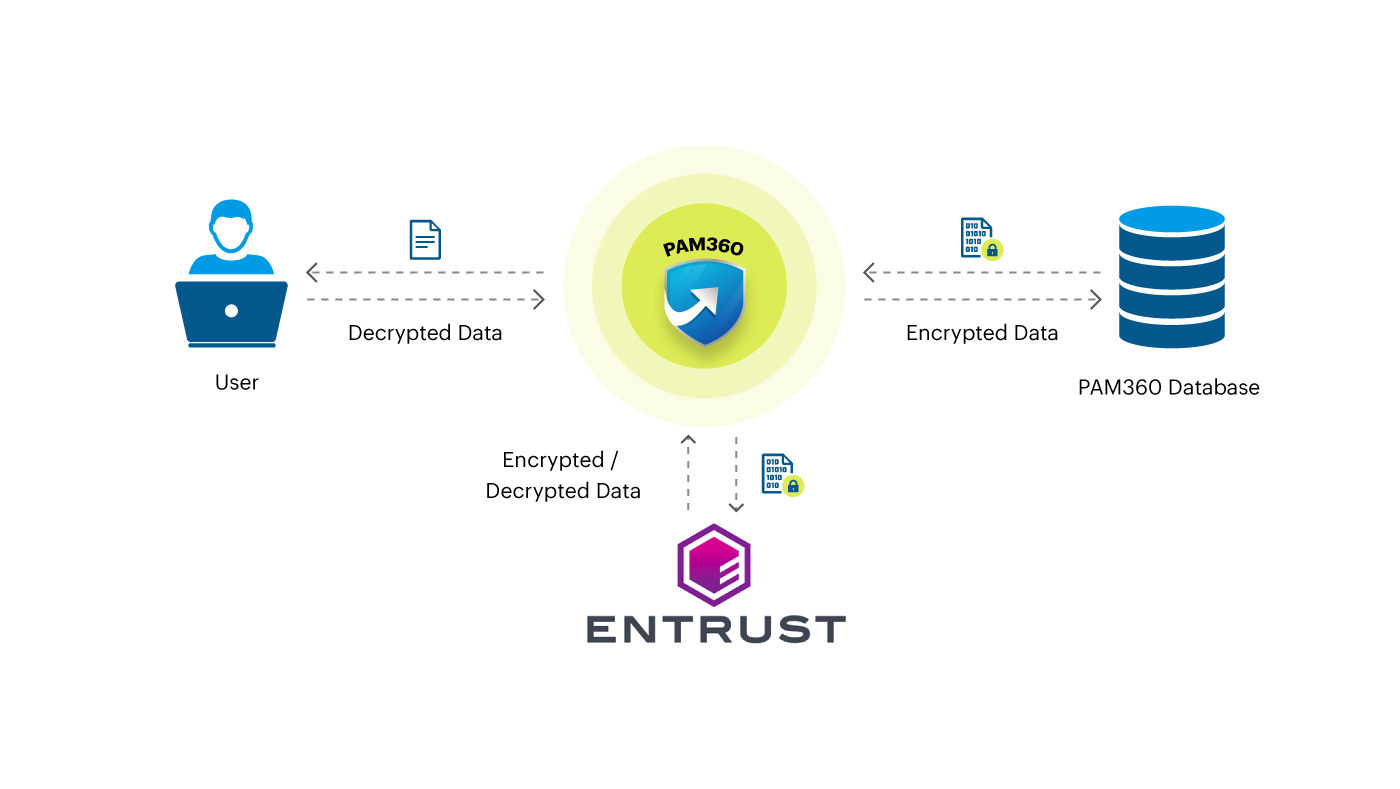

1.ワークフローダイアグラム

PAM360とEntrust nShield HSMとの間の暗号化と復号ワークフローを説明するワークフロー図は、次のとおりです:

2. Entrust nShield HSMの構成

2.1 Entrust nShield HSMのインストール手順

以下の手順にしたがって、PAM360をEntrust nShield HSMでインストールおよび構成します。インストールは、PAM360 Web Serverを実行しているのと同じサーバーで実行する必要があります。.

2.1.1 前提条件

統合には以下が必要です:

- PAM360の作動インスタンス。.

- nShield Connect HSM。

- PAM360インスタンスとの間の良好な接続は、nShieldのSecurity Worldへ接続があります。

2.2 Security Worldソフトウェアのインストール手順

注記:新しいnShieldソフトウェアのインストール前に、既存のnShieldソフトウェアをアンインストールすることを推奨します。

- Security Worldソフトウェアをインストールおよび構成します。方法については、HSMのインストールガイドとユーザーガイドを参照してください。

- Security WorldユーティリティパスC:\Program Files\nCipher\nfast\binをWindowsシステムパスに追加します。

- 以下のコマンドを実行し、PAM360が実行されているマシンと、nShield Security worldとの間の接続をチェックします。

anonkneti <Unit IP>

Output of this command is:

<Unit ESN> < Unit KNETI HASH>

ESN refers to Electronic Serial Number.

To enroll, run the following command:

nethsmenroll <Unit IP> - 問い合わせユーティリティを実行し、HSMが適切に構成されていることを確認します。

C:\Users\Administrator>enquiry

Server

enquiry reply flags none

enquiry reply level Six

serial number ####-####-####

mode operational

...

Module #1

enquiry reply flags none

enquiry reply level Six

serial number ####-####-####

mode operational

... - Worldとモジュールファイルを以下のパス - C:\ProgramData\nCipher\Key Management Data\local(Windowsの場合)およびkmdata/local (Linuxの場合)に抽出および配置し、構成を完了します。

例えば、ローカル背景の一部を実行できます:perfcheck -m1 signing:287 - 組織のセキュリティポリシーにしたがって、Security Worldがまだない場合は、作成します。注意事項としては、アクセス権限がありスペアがいくつかある各人の特別なACSカードを作成してください。

new-world -i -m <module_number> -Q >K/N<注記:ACSカードセットは作成した後、カードは複製することができません。 - nfkminfoユーティリティを実行し、Security Worldが作動していることを確認します:

C:\Users\Administrator>nfkminfo

World

generation 2

state 0x37270008 Initialised Usable ...

...

Module #1

generation 2

state 0x2 Usable

...

Module #1 Slot #0 IC 0

generation 1

phystype SmartCard

...

error OK

...

Module #1 Slot #1 IC 0

generation 1

phystype SoftToken

...

error OK

...

- Softcardキーは、パスC:\ProgramData\nCipher\Key Management Data\localに環境変数として保存され、PAM360データベースには保存されていません。

- 選択した暗号化モードをもとに、モジュール専用キー(または)ソフトカードとソフトカードキーのコピーを安全な場所に保存することを推奨します。

3.Entrust nShield HSM暗号化への移行

下の手順にしたがって、PAM360暗号化からEntrust nShield HSM暗号化への移行を開始します:

- PAM360 Serviceを停止します。

- コマンドプロンプトを開き、<PAM360_SERVER_HOME>\bin ディレクトリに移動します。

- 次のコマンドを実行します:

Windowsの場合:

SwitchToHSM.batLinuxの場合:

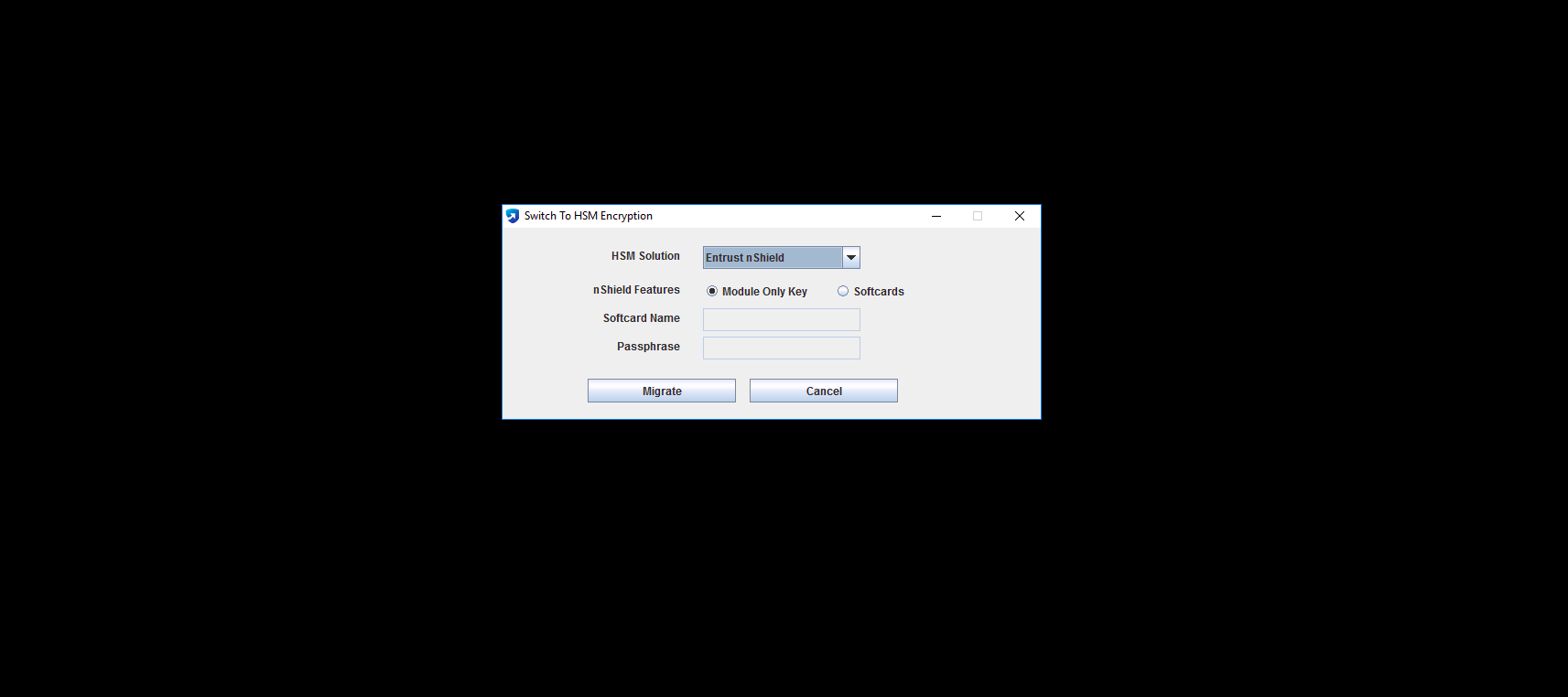

sh SwitchToHSM.sh - コマンドでは、以下のダイアログボックスが立ち上がります:

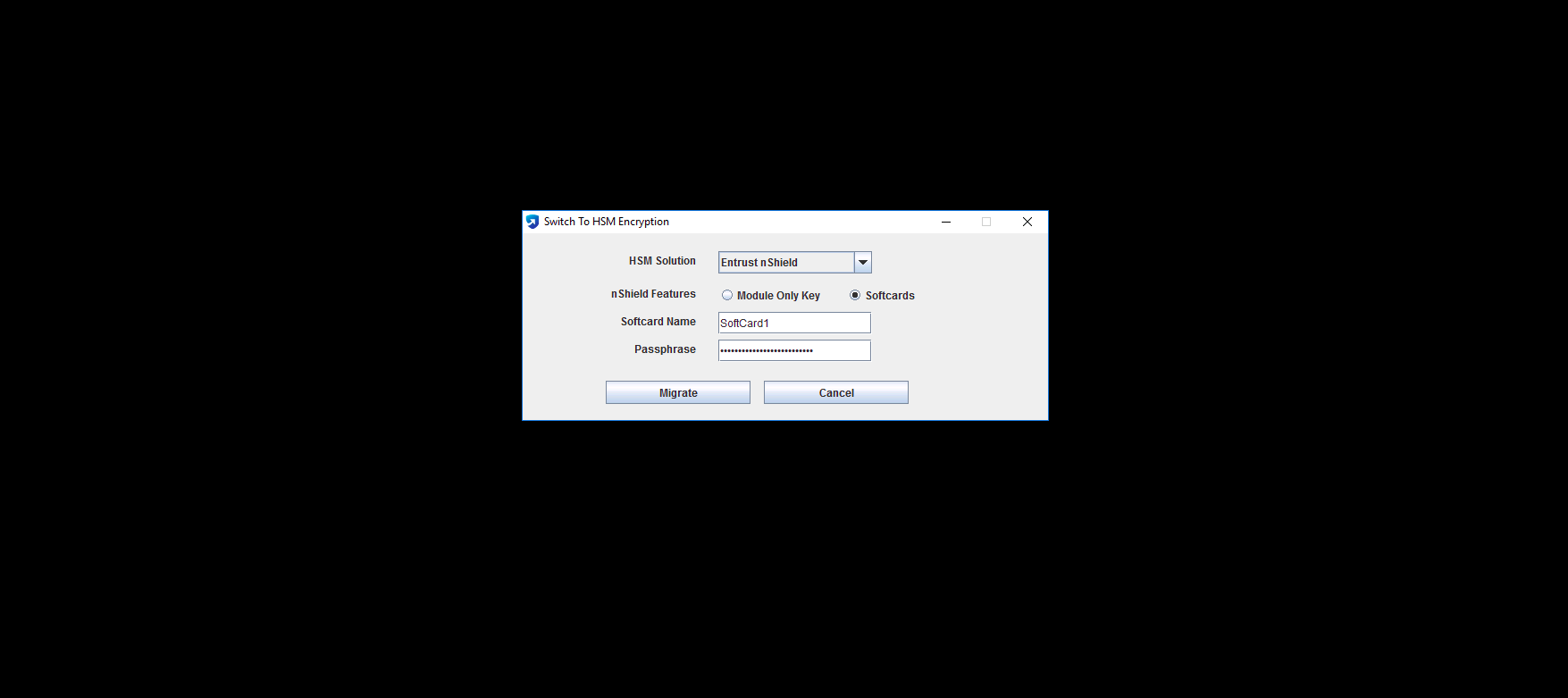

- ここで、Entrust nShieldをHSM Solutionドロップダウンから選択します。nShield機能オプションで、モジュール専用キーまたはソフトカードを選択します。

- モジュール専用キーモードを選択した場合、パスフレーズの入力は不要です。ソフトカード,を選択した場合、ソフトカード名とパスフレーズを入力します。

- 詳細を確認して、[移行]をクリックします。

- 統合が正常に完了するには、nShieldインストールフォルダにあるこのjarファイル:nCipherKM.jarをコピーしてこのディレクトリに貼り付けます:<PAM360_Installation_Folder>\lib。

- PAM360サービスを再起動し、HSM移行を完了します。

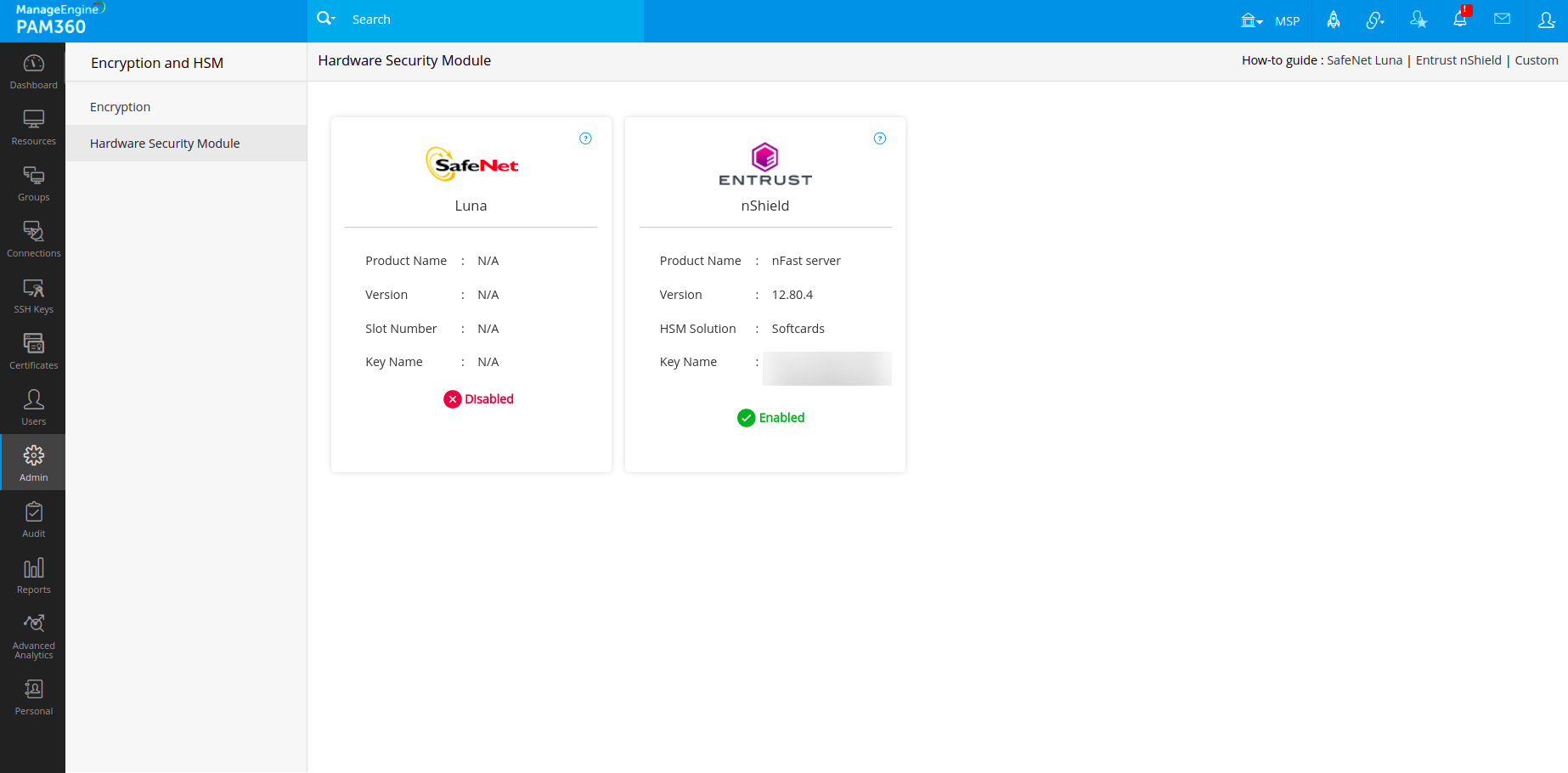

- PAM360に迪夫ゆされた暗号化方法をチェックするには、PAM360インターフェイスの[管理者]タブに進み、[構成] >> [暗号化とHSM]を選択します。.

重要な注記:

- Entrust nShield HSMをプライマリ暗号化方法として構成したら、PAM360の完全再構成なしで、PAM360暗号化に切り替えることはできません。PAM360暗号化にもう一度切り替え、古いビルドからデータの一部を再取得するには、以下のいずれか1つを実行します:

- リソースとパスワードを、バックアップとして使うHSM暗号化を使用しているPAM360ビルドからエクスポートする。古いビルドをアンインストールし、HSM暗号化なしでPAM360を新たにインストールする。PAM360を再起動すると、前のデータが消去されます。ただし、前のビルドから取ったリソースとパスワードをインポートして、データの一部を復元することができます。

- 現在のバージョンをアンインストールし、PAM360の古いバックアップをPAM360暗号化キーで復元します。

- リソースとパスワードを、バックアップとして使うHSM暗号化を使用しているPAM360ビルドからエクスポートする。古いビルドをアンインストールし、HSM暗号化なしでPAM360を新たにインストールする。PAM360を再起動すると、前のデータが消去されます。ただし、前のビルドから取ったリソースとパスワードをインポートして、データの一部を復元することができます。

- 初めの構成後、暗号化モードを切り替えることができます。

- PAM360 Serverの現在のプライマリ暗号化方法がSafeNet Luna HSMの場合、Entrust nShield HSMへの直接移行は、PAM360の完全再構成なしでは実行できません。

3.1 Entrust nShield HSM高可用性セットアップでの構成手順

高可用性(HA)がお使いの環境でPAM360について有効になっている場合、Entrust nShield HSMにプライマリ暗号化モードとして移行した後、HAセットアップを再構成する必要があります。

以下の手順にしたがって、Entrust nShield HSMをHAセットアップで構成します:

- nShieldをプライマリとセカンダリサーバーにインストールおよび構成し、使用するデータベースにあわせて、以下の文書に記載の手順にしたがって、高可用性をセットアップします:PostgreSQL/MS SQL.

- これで、選択した暗号化モードにあわせ、以下のとおり、HSM構成をHAセットアップで完了します:

- モジュール専用キーモードを選択した場合:キーファイルをプライマリサーバーのディレクトリパスC:\ProgramData\nCipher\Key Management Data\localからコピーし、セカンダリサーバーの前記パスに貼り付けます。

- ソフトカードモードを選択した場合:ディレクトリパスC:\ProgramData\nCipher\Key Management Data\localにはソフトカードキーファイルが2つあります。両方のキーファイルをコピーして、セカンダリサーバーの前記パスに貼り付けます。

- プライマリとセカンダリサーバーを両方とも起動します。

注記:

- HAセットアップでプライマリとセカンダリサーバーが両方ともPAM360ビルド5550以降で実行されていることを確認してください。

- Entrust nShield HSMに暗号化モードとして切り替えた後、HAに似たアプリケーションスケーリングとフェールオーバーサービスを必ず再構成します。

3.2 HSMキーの回転手順

セキュリティのベストプラクティスとして、暗号化キーは定期的に回転することを推奨します。PAM360暗号化キーをローテーションするのに使うのと同じ手順が、HSM キーにも機能します。HAと非HAセットアップの両方でのHSMキーの回転方法についての詳細は、ここをクリックしてください。

4.トラブルシューティング手順

以下は、統合プロセス中にパスされた値に何らかの矛盾がある場合に、SwitchToHSM_log.txtログファイルで直面する可能性があるエラーのリストです。SwitchToHSM_log.txtファイルは、ディレクトリパスにあります:<PAM360_Installation_Folder>\logs。

4.1 例外

例外#1: java.lang.NoClassDefFoundError: com/ncipher/provider/km/nCipherKM|

問題:jarファイルnCipherKM.jarは、ディレクトリパスpath:<PAM360_Installation_Folder>\libでは利用できません。

解決策:nCipherKM.jarファイルを上の手順で記載のとおり、Libフォルダに貼り付けて、エラーを修正します。

例外#2: error (st=DecryptFailed):NFKM_checkpp

問題:移行中に入力したソフトカードパスフレーズが正しくありませんでした。

解決策:正しいソフトカードパスフレーズでセクション3の手順を繰り返してください。

4.2 エラー

問題:PAM360サービスが起動しない場合は、Wrapper.logに以下のエラーがあります -エラー:ManageEngine PAM360暗号の起動中に例外が発生しました。 java.lang.Exception: 復号中に例外が発生しました

解決策:HSMキーがディレクトリパス:C:\ProgramData\nCipher\Key Management Data\local手順3.1に記載)にありません。