実際の実装シナリオとユースケース

Zero Trustセキュリティは、デフォルトでは、すべてのユーザー、ユーザーデバイス、およびリソースが信頼されないことを想定するセキュリティモデルです。このアプローチでは、組織がすべてのユーザー、デバイス、およびリソースを組織のデータが入ったリソースへのアクセス権をユーザーに付与する前に、すべてのユーザー、デバイス、およびリソースを検証し、組織のデータを脅威や異常から安全保護する必要があります。

Zero Trustの実装は、手間がかかるように思えますが、組織がZero Trustモデルを採用して、機密データを外部の違反やサイバー攻撃から保護するには重要です。本書では、組織でのZero Trust実装の実際のシナリオについて説明し、Zero Trust実装が成功する結果につながるケーススタディについて考えます。

1.組織でのZero Trust実装シナリオ

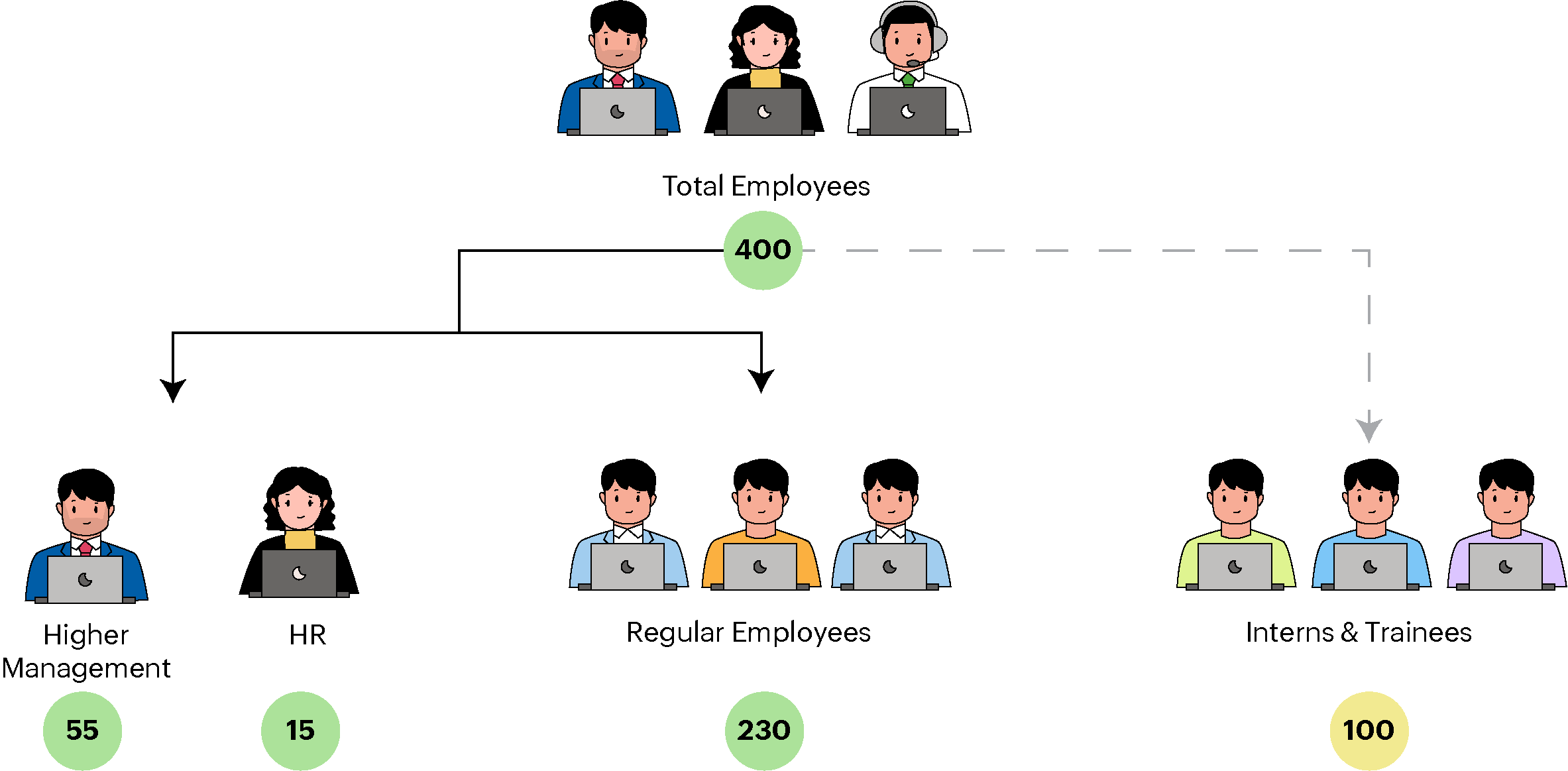

以下の階層シナリオと強みがある組織を考えてください:

- 経営上層部と人事部担当者は、ユーザーグループ - [特権ユーザー]にグループ分けされます。

- 一般従業員は、ユーザーグループ -[一般従業員]にグループ分けされます。

- 臨時従業員および研修生は、ユーザーグループ - [臨時従業員および研修生]にグル-プ分けされます。

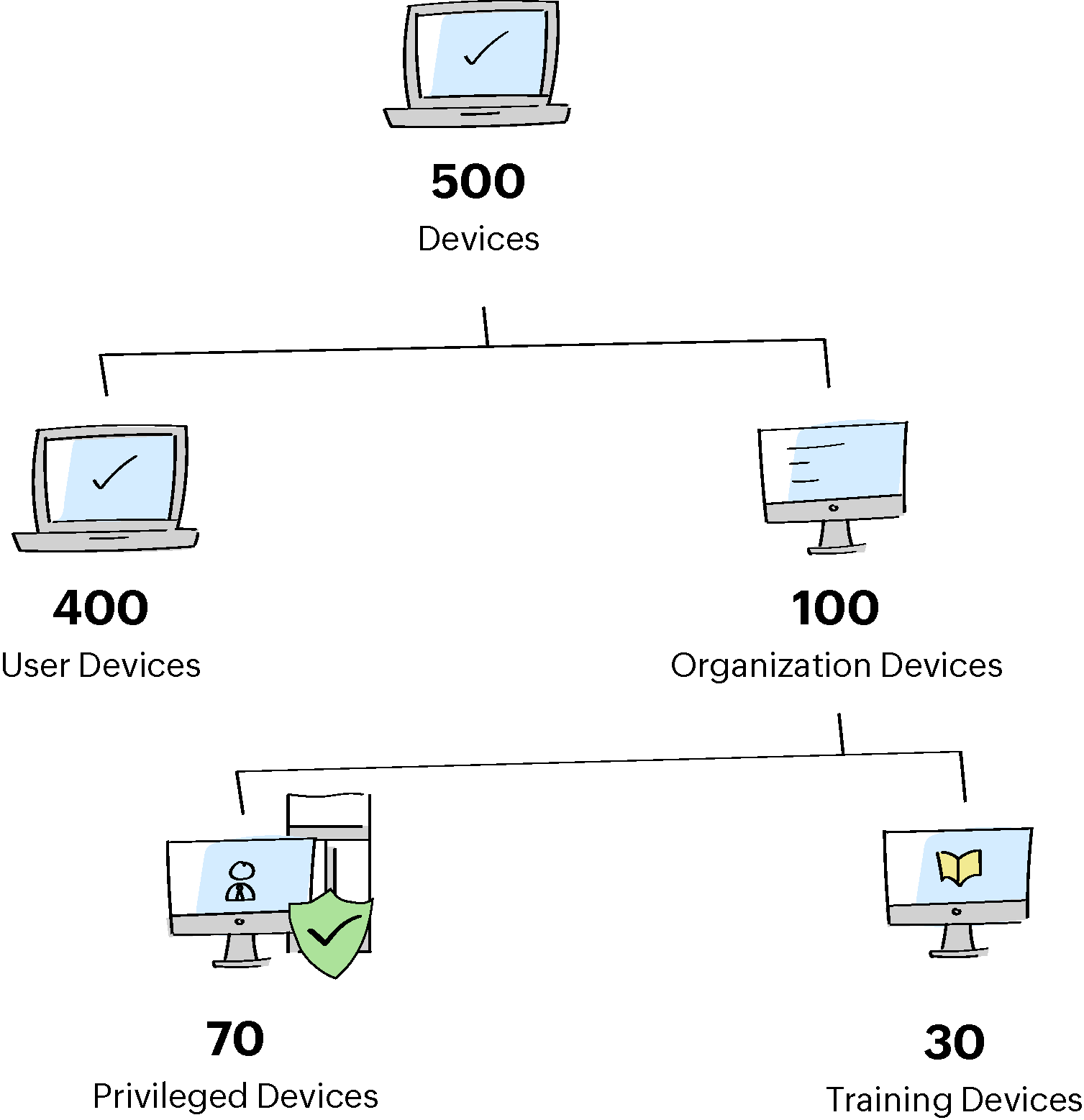

- 組織デバイスには、特権デバイスとトレーニングデバイスが含まれます。

- 特権デバイスは、リソースグループ - [特権デバイス]にグループ分けされます。

- トレーニングデバイスは、リソースグループ - [トレーニングデバイス]にグループ分けされます。

ケース:ジョン - 上の組織のIT管理者として、一般従業員、臨時従業員、研修生、および経営上層部と人事部担当者へのアクセス権の管理と付与に苦心しています。また、目も前には、ユーザーと特権デバイスの管理、巧みになった攻撃者による脅威やアルゴリズムからの保護、非準拠デバイスへのアクセス制限、およびユーザーアクティビティと特権デバイスへのアクセスの監視の課題もあります。

Zero Trust等おアプローチがない場合、こういった厳しい状況は、セキュリティの脆弱性や君津情報への未承認アクセスにつながりかねません。そのため、ジョンは、ポリシーベースのアクセス権限を(Zero Trustアプローチ)をPAM360から実行することを計画します。

組織要件

- 一般従業員は、トレーニングデバイスを除き、前提条件で特権デバイスにアクセスする必要があります。

- 臨時従業員と研修生には、トレーニングと認証目的でのアクセスに厳しいアクセスポリシーを付ける必要があります。

- 経営上層部と人事部担当者は常に、一定のアクセス条件で組織のすべてのデバイスにアクセスする必要があります。

- 高い権限があるアカウントを含むすべてのデバイスは、セキュリティについて継続的にチェックを受ける必要があります。

- 一般従業員、臨時従業員および研修生には、ユーザーアクティビティおよびデバイス/リソース状態にあわせて、各割当デバイスへのアクセスを付与する必要があります。

- 組織リソースへのアクセス権の付与は、セキュリティ基準強化により、ハイエンドワークフローで自動化されている必要があります。

手順1 - Zero Trustエージェントのインストール

ユーザーデバイスとリソース信頼性をユーザーデバイスとリソース状態を使って認証するには、そこから一定のパラメーターを取り込む認証する必要があります。ポリシーベースのアクセス権限に向けそれらの詳細を取り組むため、ジョンには以下が必要になります:

- 使用タイプ - [ユーザーデバイス]のPAM360エージェントをインストールする。

- 組織リソース Zero Trustモジュールに使用タイプ - [リソース]のPAM360エージェントをインストールする。

手順2 - 信頼スコアパラメーターの構成

次に、ジョンは、[管理者] >> [Zero Trust] >> [構成]ページに移動し、ユーザー認証に条件付きパラメーターを定義、組織の要件と標準にあわせて、信頼スコアの計算にリソースを定義します。ジョンは、以下の条件付きパラメーター(参照のみ)を定義します:

メモ:パラメーターの構成についての詳細は、thisこのヘルプセクションを参照してください。

ユーザースコアパラメーター

| 認証 | |||

|---|---|---|---|

| 無効なサインイン試行 | 5回試行を7日で実行 |

||

| 営業時間外のサインイン | 9:00~18:00 | ||

| 許可されたIPからのアクセス | 172.24.2XX.X~172.24.2YY.Y | ||

| 許可されたデバイスからのアクセス | 192:YY:YYY:YY pam-2k694 | ||

| ユーザーは特権グループに属する | 特権のあるユーザー | ||

| 装置 | |||

|---|---|---|---|

| 許可される OS バージョン | 10.0.22621 |

||

| 上位のポート | 135 445 623 3306 4567 5040 7680 8020 8027 8028 8383 8443 9292 9293 9295 16992 49664 49665 49666 49667 4567 7680 8028 8443 9292 9293 9295 16992 49664 49665 49666 49667 49668 49669 49673 49670 69 123 5050 61856 137 138 1900 56744 69 123 60504 63906 1900 49667 56743 57457 1900 56742 | ||

| 許可されるブラウザプラグイン/アドオン | bdgkacbeblomgnaoildjnppjkamgoogc cnlefmmeadmemmdciolhbnfeacpdfbkd pictureinpicture@mozilla.org firefox-compact-light@mozilla.org | ||

| 許可されたアプリケーション/パッケージ | 7-Zip 22.01 (x64) Mozilla Firefox (x64 en-US) Notepad++ (64-bit x64) Microsoft Office Standard 2016 Sublime Text Intel(R) Wireless Manageability Driver Microsoft .NET Runtime - 6.0.9 (x64) Dell Power Manager Service FortiClient VPN Microsoft Office Standard 2016 | ||

| 許可されたプロセス/サービス | smss.exe csrss.exe wininit.exe services.exe lsass.exe WUDFHost.exe fontdrvhost.exe svchost.exe NetworkManager | ||

リソーススコアパラメーター

| リソース | |||

|---|---|---|---|

| 許可される OS バージョン | 10.0.22621 |

||

| 上位のポート | 7272 45623 5355 8282 51444 63906 6565 9292 | ||

| 許可されるブラウザプラグイン/アドオン | firefox-compact-dark@mozilla.org expressionist-balanced-colorway@mozilla.org nmmhkkegccagdldgiimedpiccmgmieda | ||

| 許可されたアプリケーション/パッケージ | Mozilla Firefox (x64 en-US) Microsoft Visual C++ 2013 x64 Additional Runtime - 12.0.40664 Intel(R) Wireless Manageability Driver Microsoft .NET Runtime - 6.0.9 (x64) Java 8 Update 361 (64-bit) Microsoft Visual C++ 2022 X64 Additional Runtime - 14.32.31326 | ||

| 許可されたプロセス/サービス | WUDFHost.exe winlogon.exe fontdrvhost.exe svchost.exe svchost.exe svchost.exe svchost.exe svchost.exe svchost.exe svchost.exe svchost.exe IntelCpHDCPSvc.exe | ||

| デバイスは特権グループに属しています | 特権デバイス | ||

手順3 - 信頼スコア重み付けの構成

次に、ジョンは、[管理者] >> [Zero Trust] >> [信頼スコア]ページに移動し、(インストールしたエージェントを経由してユーザーデバイスとリソースから取り込んだ)事前定義済パラメーターに重み付け値 (0~10)を設定し、信頼スコアを計算します。 ユーザーの信頼スコアとリソースの信頼スコアを計算する場合、ジョンは、組織の重要度にあわせて、以下の重み付けを設定します。

各フィールドの重み付け固定値に基づいて、棒グラフには、各パラメーターのポイントが表示されます。パラメーターポイントは、各フィールドの割り当てられた重み付けにあわせて、100の中から結合および計算されます。

例えば、ポリシーベースの悪えっす権限方法で構成されたユーザーが事前定義されていない営業時間二位ログインした場合、棒グラフのとおり、ユーザーの信頼スコアから5ポイントが減点されます。同様に、ポリシーベースのアクセス権限方法で構成された特権デバイスがウィルス対策付きでインストールされていない場合、棒グラフのとおり、リソースの信頼スコアから11本とが減点されます。

ユーザーとリソースタブで、ユーザーとリソースの最終的な信頼スコアは、すべてのパラメーターの認証に基づくものです。

各信頼スコアをクリックすることで、おjンは、ジョン自身が構成したユーザーが満たす、または満たしていないパラメーターを表示できます。

手順4 - Zero Trustアクセスポリシーの構成

次に、ジョンは、パラメーターの要件にあわせて、複数の条件で、2つのアクセスポリシーを作成します。その実行のため、ジョンは、[管理者] >> [Zero Trust] >> [アクセスポリシー] >> [追加]の順に移動し、以下のアクセスポリシーを追加します。

1.特権デバイスポリシー

条件I:

[特権ユーザー]のユーザーグループのユーザーの場合、ユーザーの信頼スコアが60以上、およびリソースの信頼スコアが75以上の場合、RDP、SSH、SQL、ランディングサーバー、リモートアプリ、パスワードリセット、および権限昇格アクセスを入力します。それ以外は、理由を要求およびアクセスを許可します。

条件II:

[一般従業員]のユーザーグループのユーザーの場合、ユーザーの信頼スコアが75以上、およびリソースの信頼スコアが85以上の場合、RDP、SSH、SQL、ランディングサーバー、リモートアプリ、および権限昇格アクセスを入力します。それ以外は、アクセスを拒否/終了し、警告メールを送信します。

条件の追加後、ジョンは、承認受信者(管理者権限がある別のユーザー)を選択し、その後の承認プロセス用にこのアクセスポリシーを保存します。

2.トレーニングポリシー

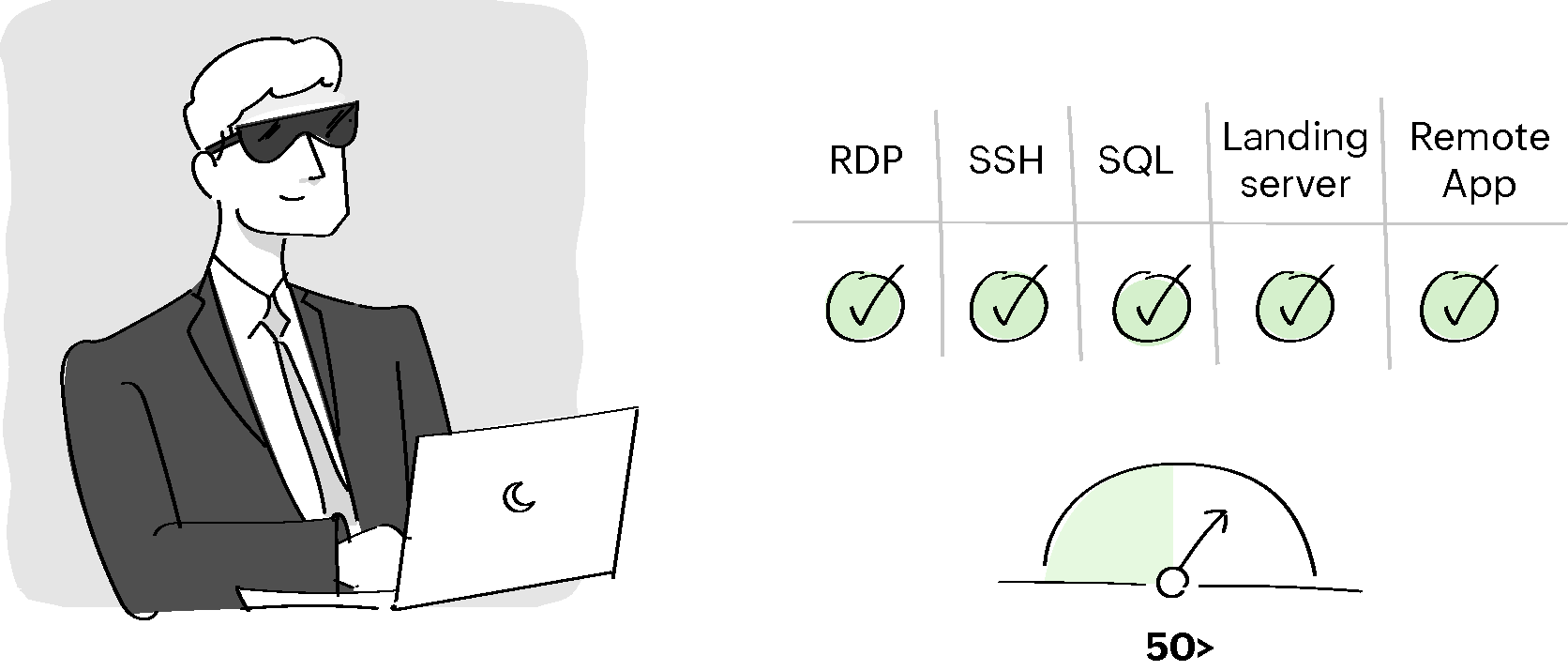

条件I:

[特権ユーザー]のユーザーグループのユーザーの場合、ユーザーおよびリソースの信頼スコアが50以上の場合、RDP、SSH、SQL、ランディングサーバー、リモートアプリ、パスワードリセット、および権限昇格アクセスを入力します。それ以外は、監査を実行およびアクセスを許可します。

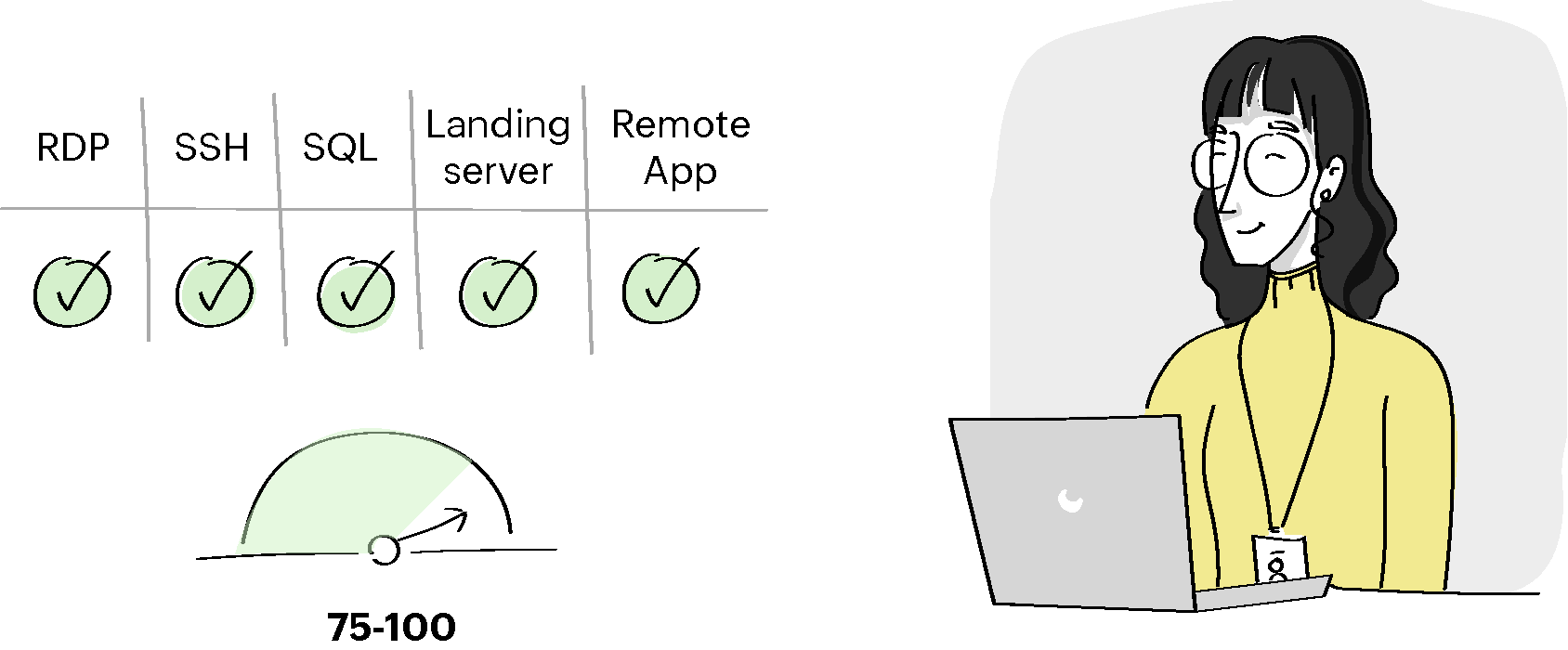

条件II:

[一般従業員]のユーザーグループのユーザーの場合、ユーザーおよびリソースの信頼スコアが75と100の間の場合、RDP、SSH、SQL、ランディングサーバー、リモートアプリ、パスワードリセット、および権限昇格アクセスを入力します。それ以外は、警告メッセージを発行およびアクセスを提供します。

条件III:

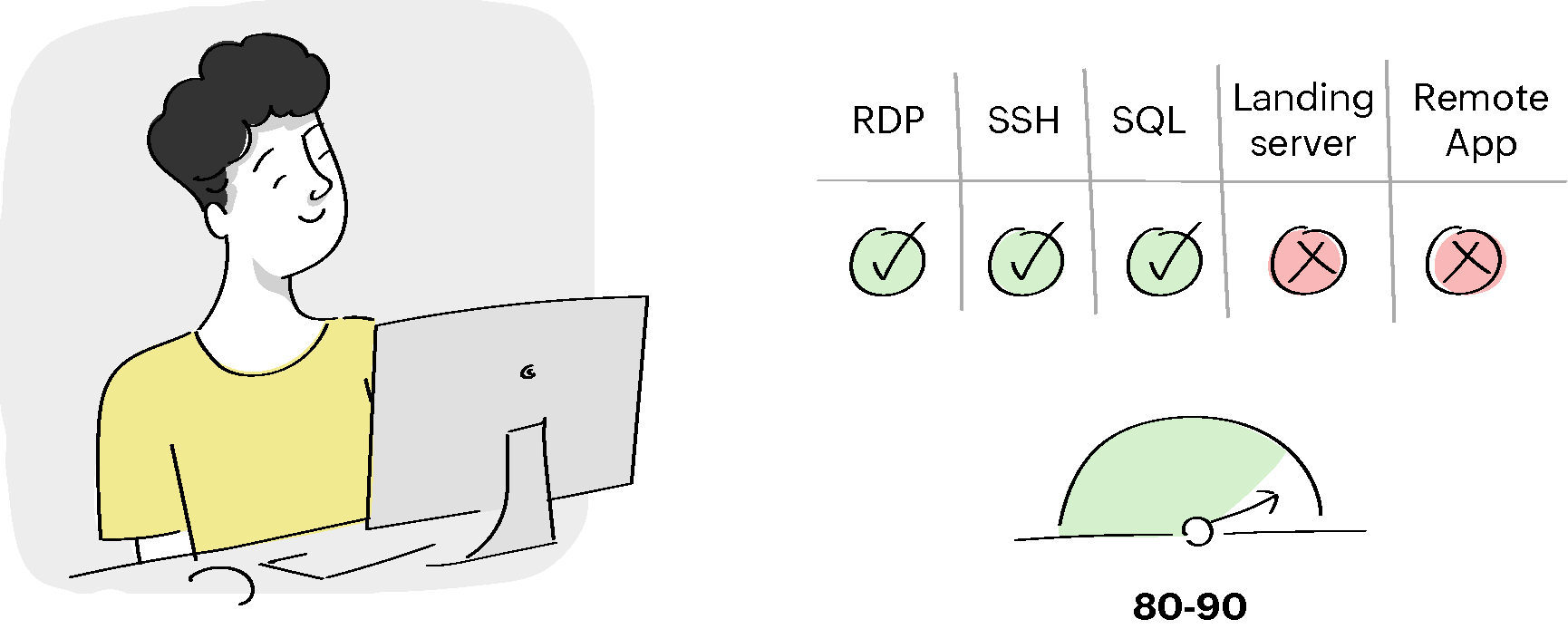

[臨時従業員および研修生]のユーザーグループのユーザーの場合、ユーザーおよびリソースの信頼スコアが80と90の間の場合、RDP、SSH、SQLアクセスを入力します。それ以外は、アクセスを拒否/終了し、警告メールを送信します。

ジョンは、トレーニングデバイスに上の条件を追加し、承認者詳細でアクセスポリシーを保存します。各アクセスポリシーの選択した承認者がアクセスポリシーを承認したら、ジョンは、悪っすポリシーを各スタティックシックリソースグループと関連づける手順に進むことができます。

手順5 - アクセスポリシーをスタティックリソースグループと関連づけ

次に、ジョンは、グループタブに移動し、構成されたZero Trustアクセスポリシーをスタティックリソースグループから各リソースと関連づけます。ジョンは、[特権デバイスポリシー]を'リソースグループ[特権デバイス]と関連づけ、アクセスポリシー[トレーニングポリシー]と'リソースグループ[トレーニングデバス]を前提条件にあわせて関連づけます。

上の手順を完了したら、ポリシーベースのアクセス権限方法は、Zero Trustアプローチにより、PAM360からアクティブになります。

手順6 - アクセスポリシー間のコンフリクトの解決

一部のシナリオでは、いくつかのリソースは、耐用なアクセスポリシーのある複数のスタティックリソースグループでグループ分けされます。このような場合、1つ以上のリソースグループでグループ和ヶされたリソースは、そのアクセスポリシーが異なる場合に、コンフリクトとなる場合があります。

組織の別の管理者が組織の70の特権デバイス中5個を含む複数の条件の新しいアクセスポリシーで、スタティックリソースグループを作成する場合を考えてみます。これら5個のデバイスのアクセスポリシーは、異なるリソースグループから新しく適用されたアクセスポリシーに自動的に変更され、 コンフリクト解決者二表示されます。

次に、ジョンまたは他の管理者は、[管理者] >> [Zero Trust] >> [コンフリクト解決者]の順に移動し、リソースレベルのアクセスポリシーを、各アクセスポリシーでの最終決定に基づいて、各リソースの横の操作オプションを変更します。

2.ポリシーベースのアクセス権限が組織にどようなメリットがあるか - ユースケース

シナリオ 1

詳細 -

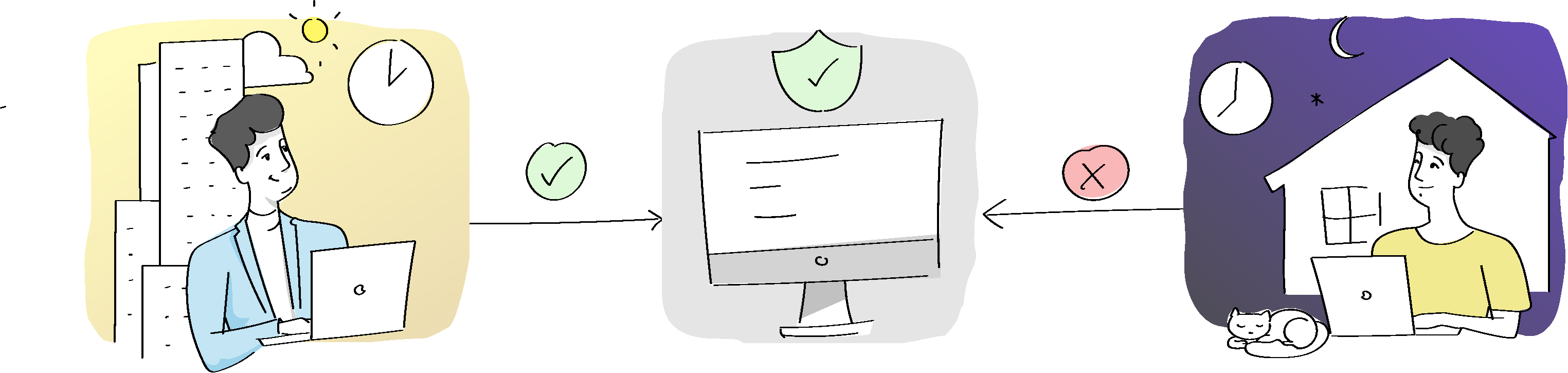

海外開発センター (ODC)がある組織を製品メンテナンスと管理目的で考えてみます。組織のODCポリシーにしたがって、ユーザーは、各タイムゾーンと、割り当てられたリソースがあるネットワークでのみ作業ができ、外部デバイスをプロジェクト目的で使用することは制限されています。

ケース -

管理者は、ODCポリシーに基づいて、事前定義したパラメーターで、ポリシーベースのアクセスを構成しました。組織のユーザーは、いくつかのアプリケーションプロセスの完了を忘れ、オープンネットワークの外部マシンで、外部ネットワークからアクセスしようとしています。この結果、外部の侵入を招き、プロジェクト設計とデータに影響が及ぶ可能性があります。

Zero Trust操作 -

ポリシーベースのアクセス権限方法では、営業時間外サインイン、許可あれたIPからのアクセス等のパラメーターは、事前定義した条件を満たさないことで、ユーザーの信頼スコア値は減点され、結果として、ユーザーの組織内の特権デバイスへのアクセスがさらに制限されることになります。

シナリオ2

詳細 -

それぞれにアカウントが1つ以上ある特権リソースが膨大にある組織を考えてみましょう。そのようなリソースはすべて、内部プロジェクト要件おおyび目的で、組織ユーザーと、PAM360 Zero Trustアプローチにより共有されます。

ケース -

特権操作を実行するため、異なるユーザーと共有したリソース'pam-demo-machine'を考えてみましょう。リソースへのアクセス権があるユーザーは、アプリケーションをインストールし、管理者がブロックリストに入れたアプリケーションプロセスを起動します。インストールされたアプリケーションにマルウェアがあり、ウィルス対策および他のデバイスデフェンダーを無効にして、組織のネットワークに移動する準備が完了しています。

Zero Trust操作 -

ユーザーがインストールしたアプリケーションは、許可されたアプリケーション/パッケージ、許可されたプロセス/サービス、ウィルス対策SWがインストールおよび実行されている、ファイアウォールが有効になっている等、事前定義されたパラメーターを満たさないことで、構成されたZero Trustポリシーベース操作から逸脱しています。これにより、デバイスのスコア値が削減され、結果として、セッションが終了および他の共有ユーザーがその後データ違反およびサイバー攻撃を避ける特定リソースを使用することが制限されることになります。