G Suite を使用した SAML シングル サインオン (SSO) の構成

SAML シングル サインオン (SSO) は、ユーザーが単一の認証情報を使用してアプリケーションにログインできるようにする認証方法です。ManageEngine PAM360 は SAML 2.0 をサポートしており、ユーザーは Okta、 Microsoft Entra ID、 ADFS、G Suite/Google Workspace を使用して SAML を構成し、SSO を使用することができます。

以下の手順に従って、G Suite/Google Workspace で SAML SSO を設定し、PAM360 でも有効にします。

必要な手順

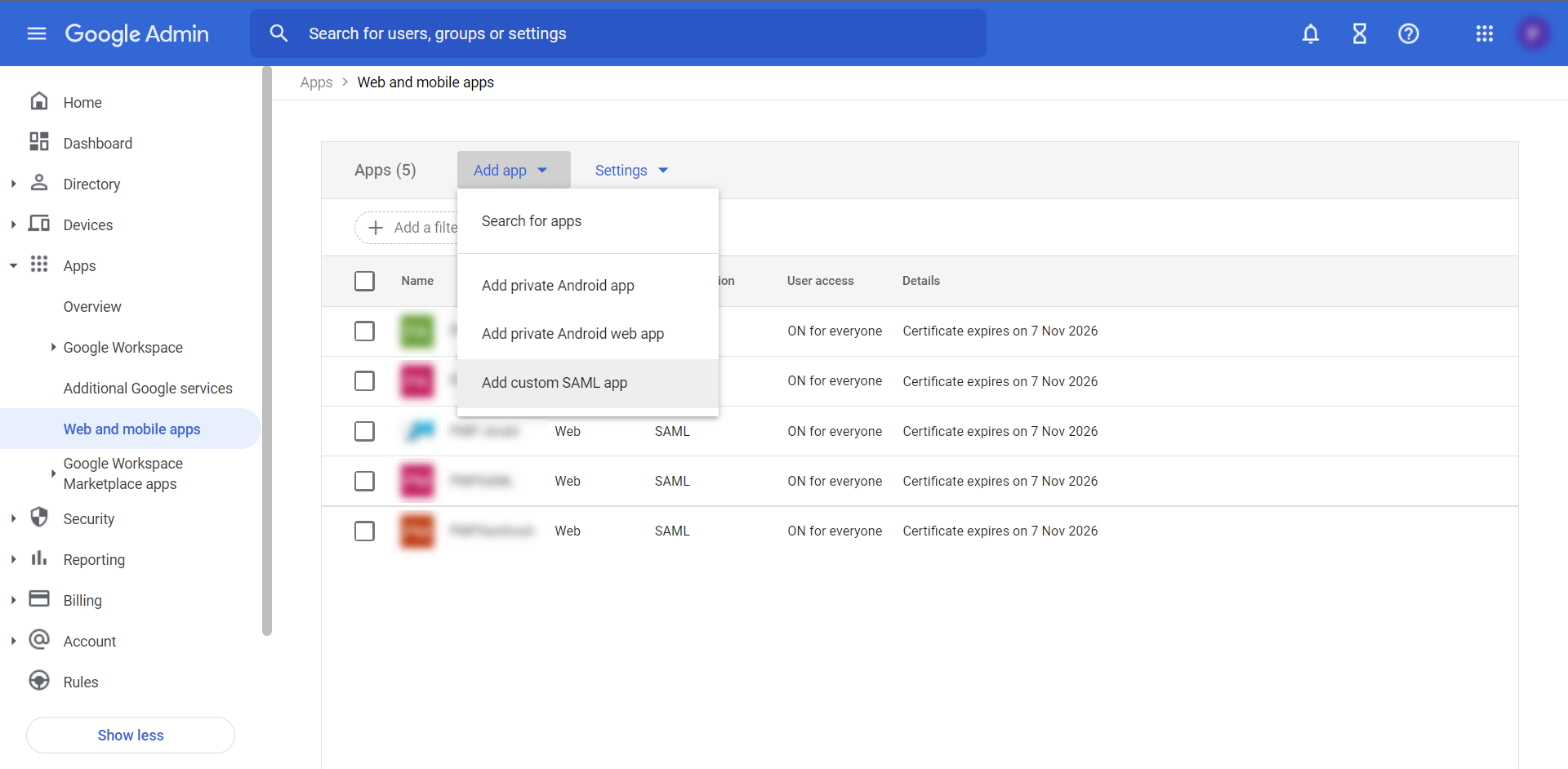

- スーパー管理者権限を使用して G Suite/Google Workspace にログインし、[アプリ]>>[ウェブアプリとモバイルアプリ]に移動します。

- [アプリの追加] >> [カスタム SAML アプリの追加] をクリックします。

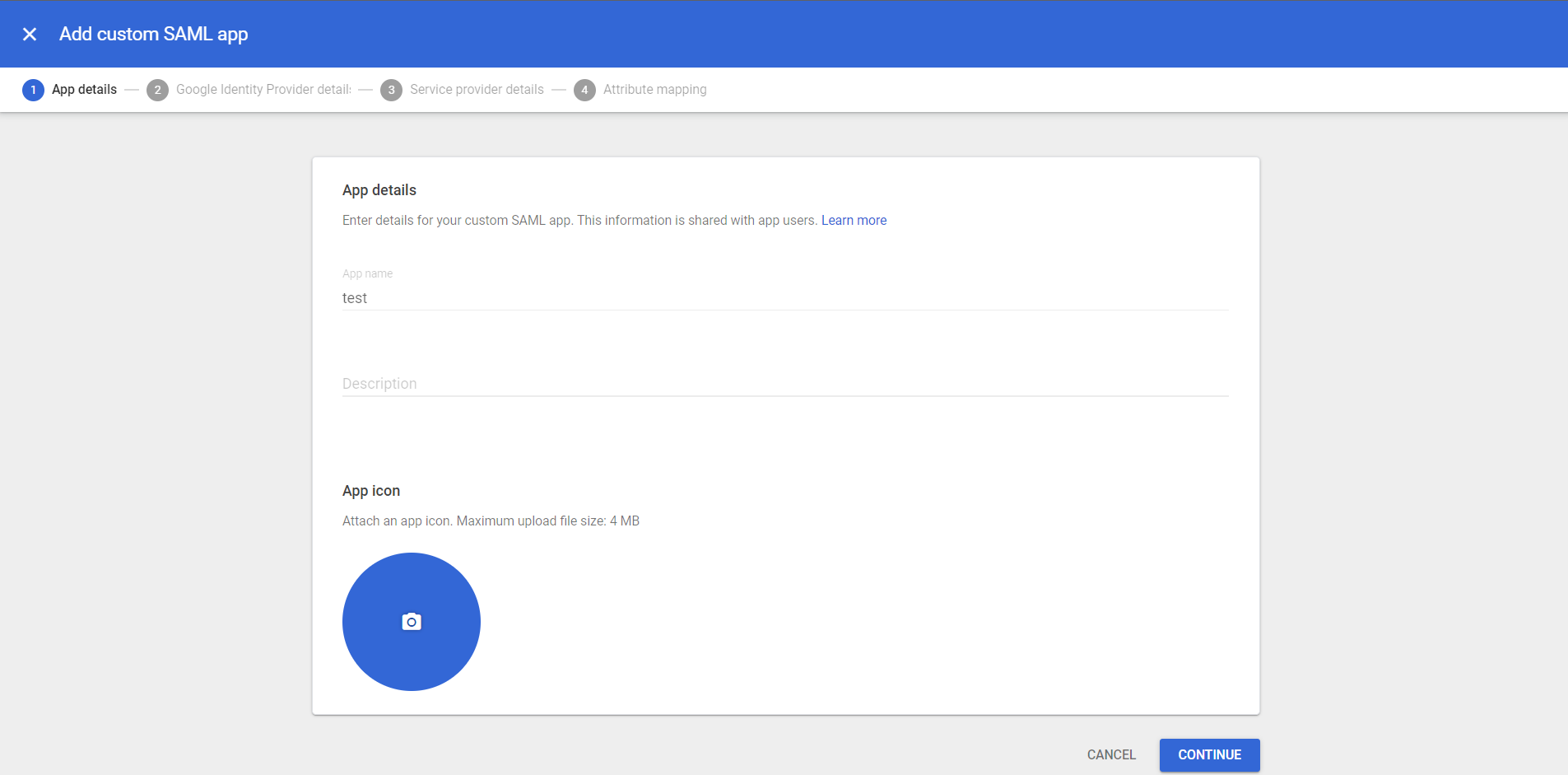

- [カスタム SAML アプリの追加] ページで、

- アプリ名と説明を入力し、アプリのアイコンを選択します。

- [続行]をクリックします。

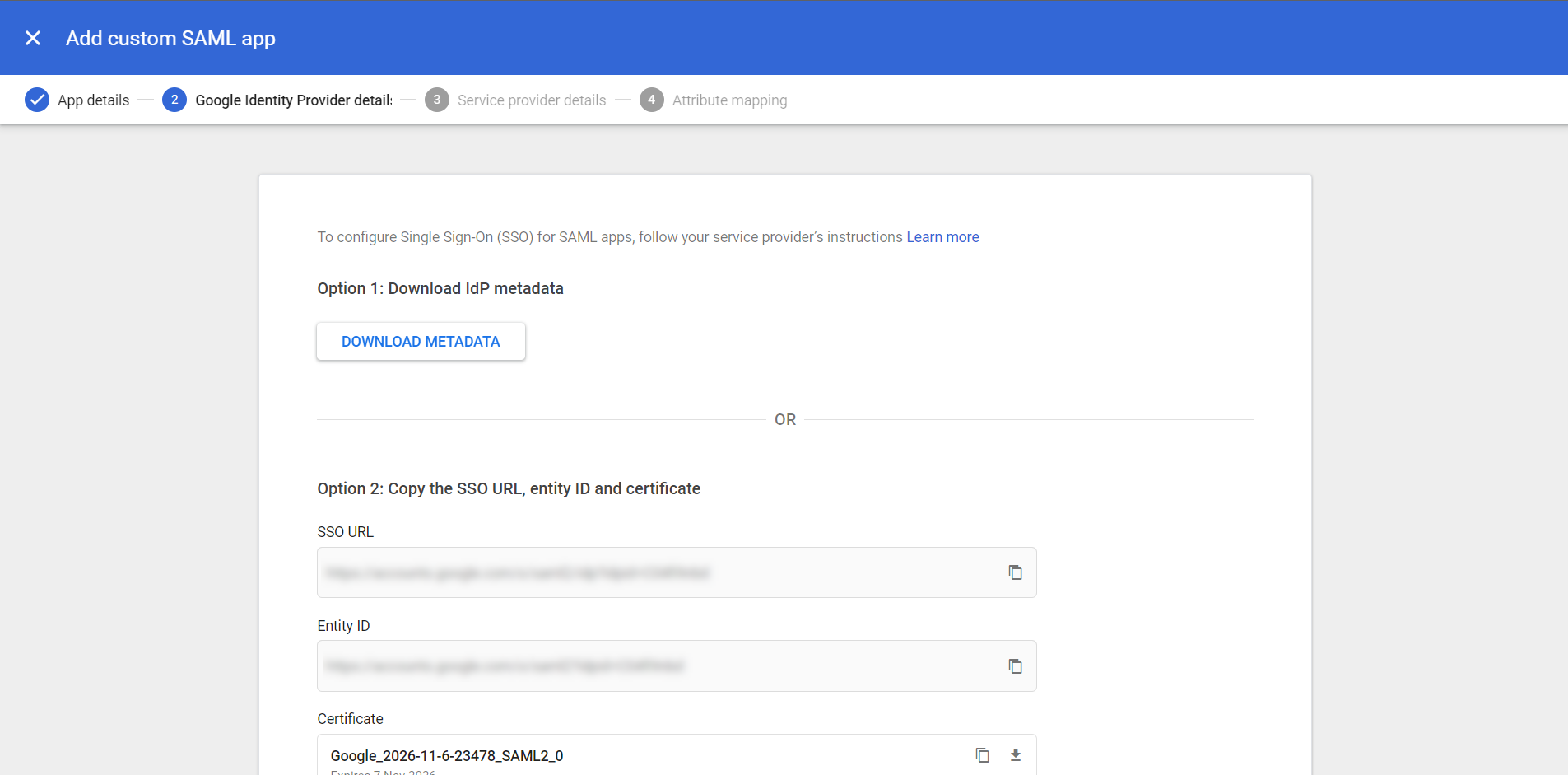

- ここでは、G Suite からメタデータ ファイルをダウンロードし、PAM360 にアップロードします。

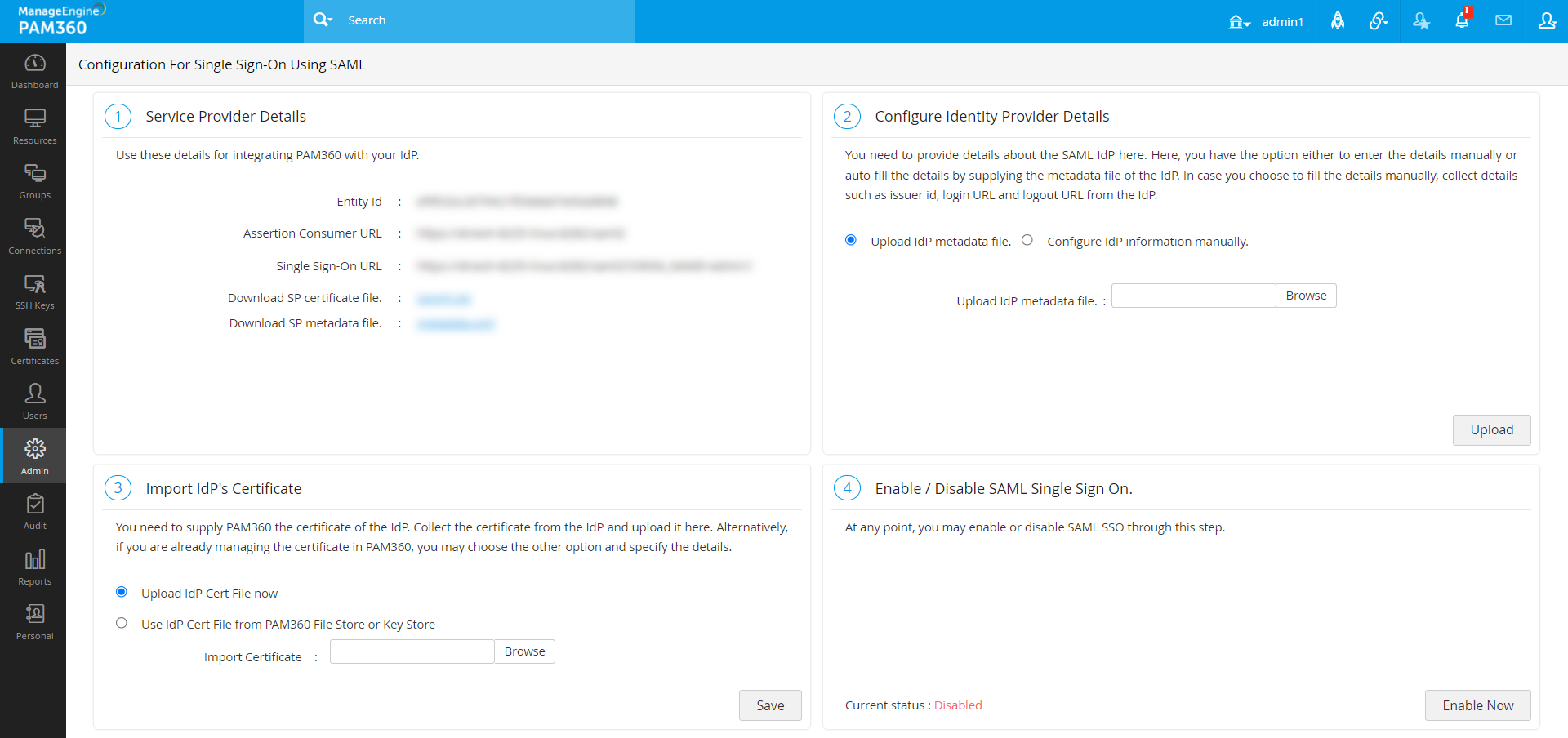

- PAM360 に管理者としてログインし、[管理]>>[認証]>>[SAML シングル サインオン]に移動します。

- [ID プロバイダーの詳細の構成] で、IdP メタデータ ファイルを参照してアップロードします。 [または]

- 値を手動で更新するには、PAM360 を開き、[管理]>>[認証]>>[SAML シングル サインオン]に移動します。

- [ID プロバイダーの詳細の設定] で、G Suite からの SSO URL を PAM360 の IdP ログイン URL として指定し、GSuite からのエンティティ ID を PAM360 の発行者として指定します。

- [続行]をクリックします。

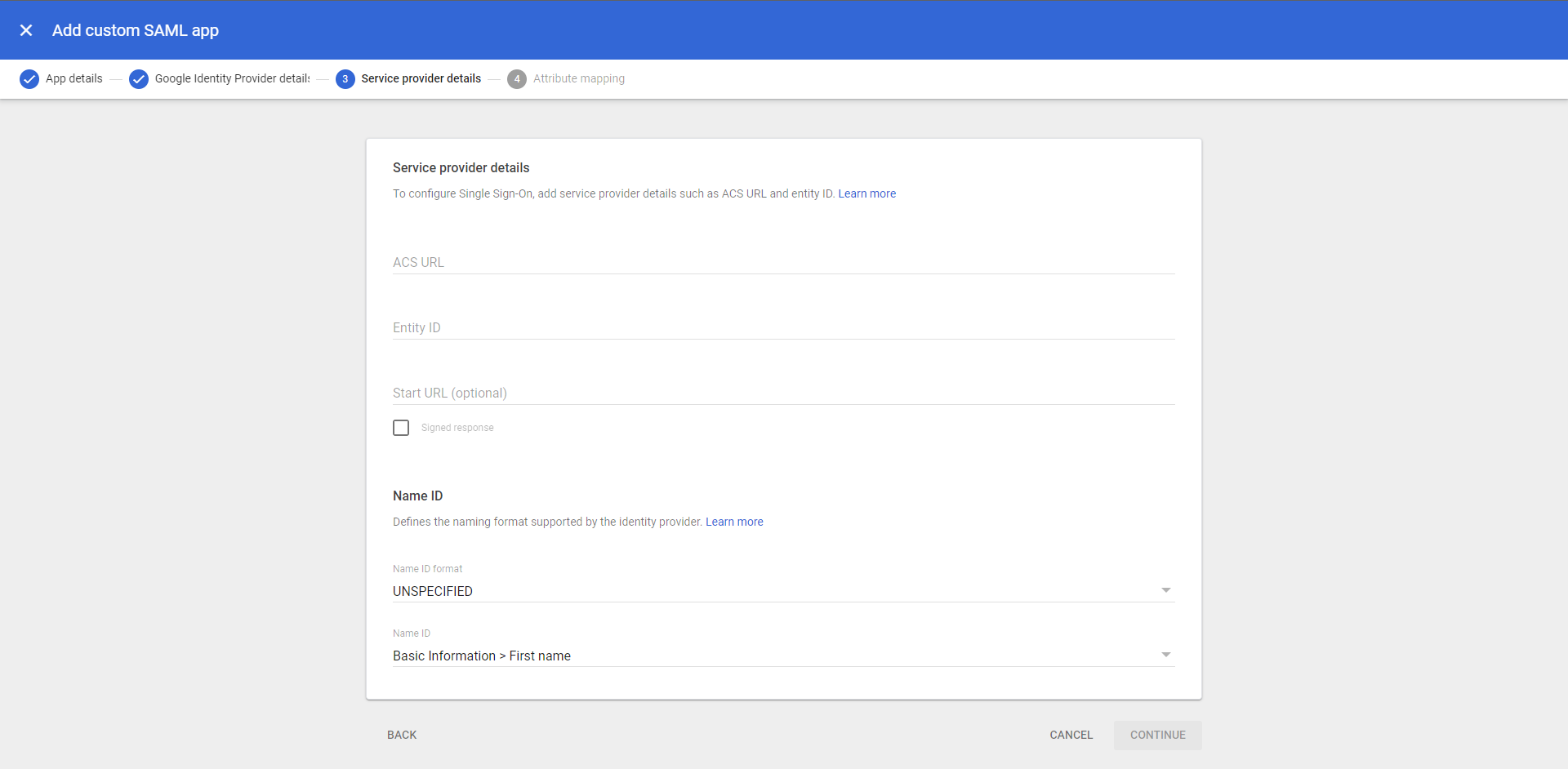

- ここで、SAML を設定するには、サービス プロバイダーの詳細を指定します。

- これらの詳細にアクセスするには、PAM360 ホームページに移動し、[管理]>>[認証]>>[SAML シングル サインオン]を選択します。

- [1. サービス プロバイダーの詳細]の下に、エンティティ ID、アサーション コンシューマ URL があるので、その値をコピーします。

注記:デフォルトでは、アサーション コンシューマ URL はサーバーのホスト名です。これを更新するには、以下の手順に従ってください。

- [管理者] >> [設定] >> [メールサーバー設定] に移動します。

- [アクセス URL] で、必要な URL を更新し、[保存] をクリックします。

- これで、サービス プロバイダーの詳細の下のアサーション コンシューマ URL が更新されます。

- [カスタム SAML アプリの追加]ページに戻ります。

- ACS URL の下に PAM360 からのアサーション コンシューマ URL を入力し、エンティティ ID の下に PAM360 からのエンティティ ID を入力します。

- ここで名前 ID 形式と名前 ID について言及することもできます。

注記:ここでは、ホスト名ではなく、PAM360 UI の FQDN/IP/SAN 名を更新できます。

- [続行]をクリックします。

- 今すぐ PAM360 アプリの属性を使用して Google ディレクトリの属性を更新するか、後で更新することもできます。

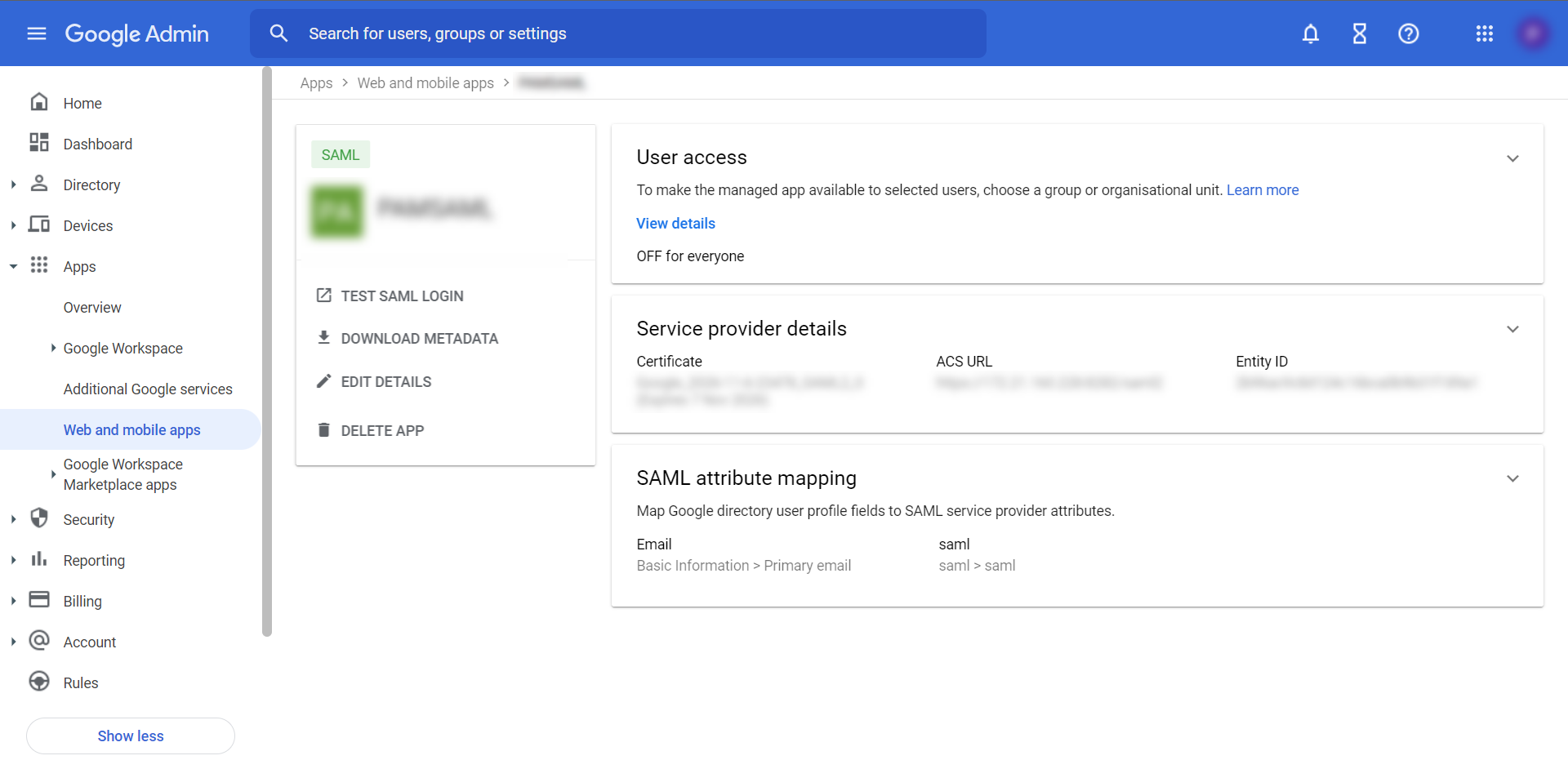

- [終了]をクリックします。これで、G Suite でカスタム SAML アプリケーションが正常にセットアップされました。

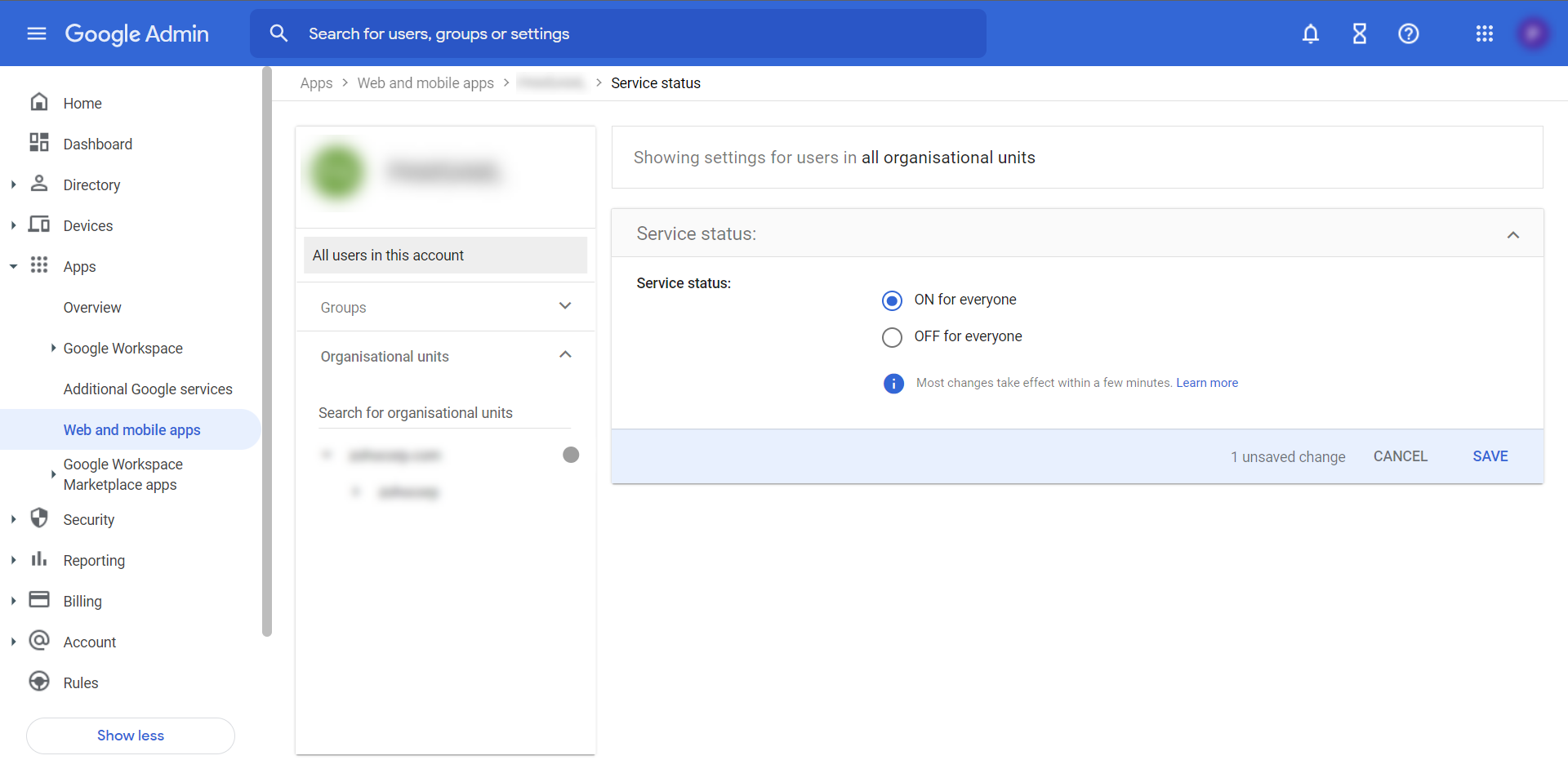

- デフォルトでは、全員のユーザー アクセスがオフになっています。オンにするには、[ユーザー アクセス] をクリックし、[全員] に対して [オン] を選択し、[保存] をクリックします。

- 最後のステップは、PAM360 で SAML SSO を有効にすることです。

- [管理] >> [認証] >> [SAML シングル サインオン] に移動します。

- SAML シングル サインオンの有効化/無効化で、SAML SSO の有効化をクリックします。

これで、PAM360 で G Suite を使用して SAML SSO が正常に有効化されました。