レポート

エンタープライズのパスワード管理プロセス全体の情報は、PAM360に包括レポートのカタチで表示されます。パスワード インベントリ、ポリシーへの準拠、パスワードの有効期限、ユーザー アクティビティなどのさまざまなアクティビティのステータスと概要が表やグラフの形式で提供され、IT 管理者が十分な情報に基づいてパスワード管理について意思決定を行うのに役立ちます。

PAM360には、4つのタイプに分類される14の定型レポートがあります。また、カスタムレポートを柵壊死するプロビジョンがあります。

PAM360では、以下のタイプのレポートが利用できます:

- 定型レポート

- カスタムレポート

1.定型レポート

PAM360には、4つのタイプの定型レポートがあります:

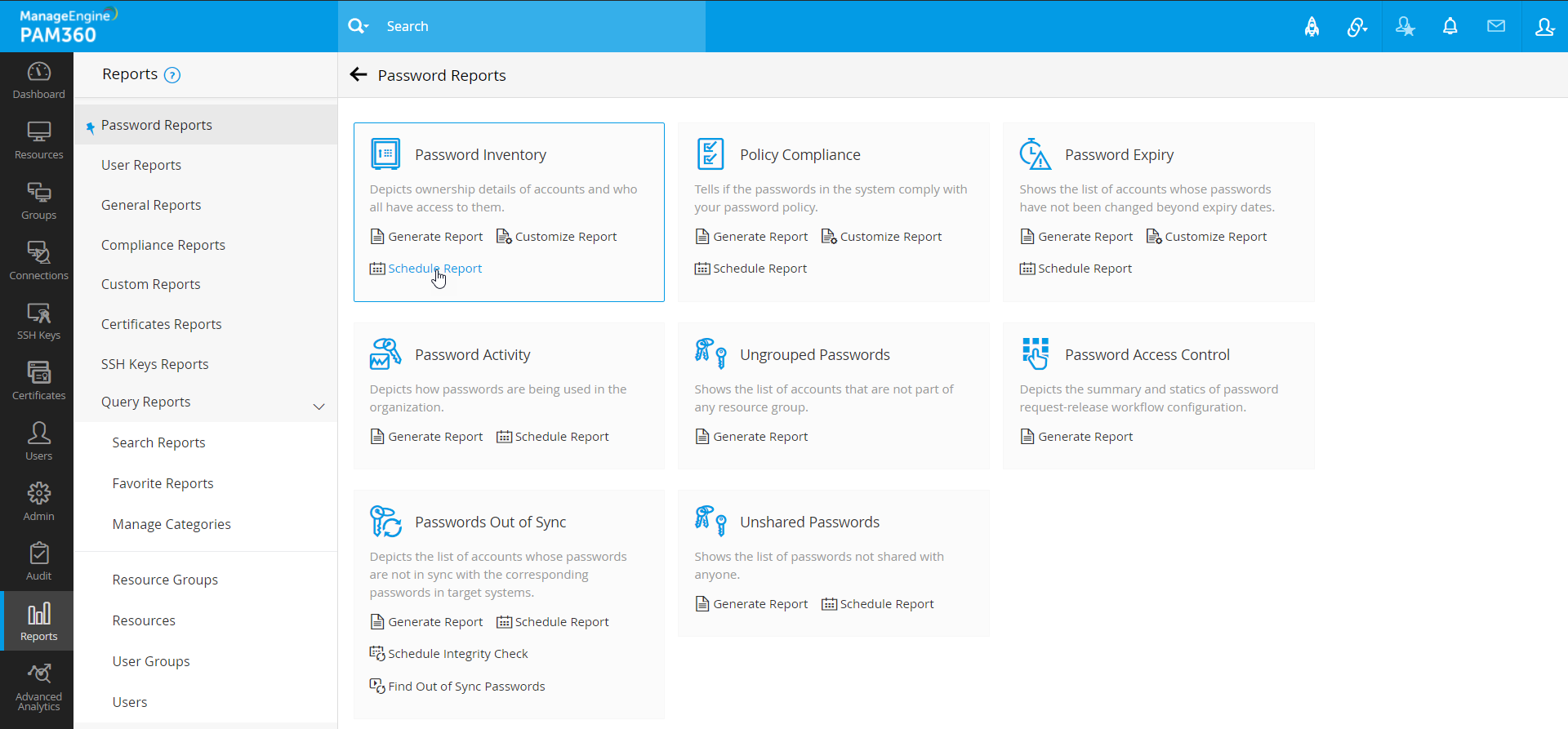

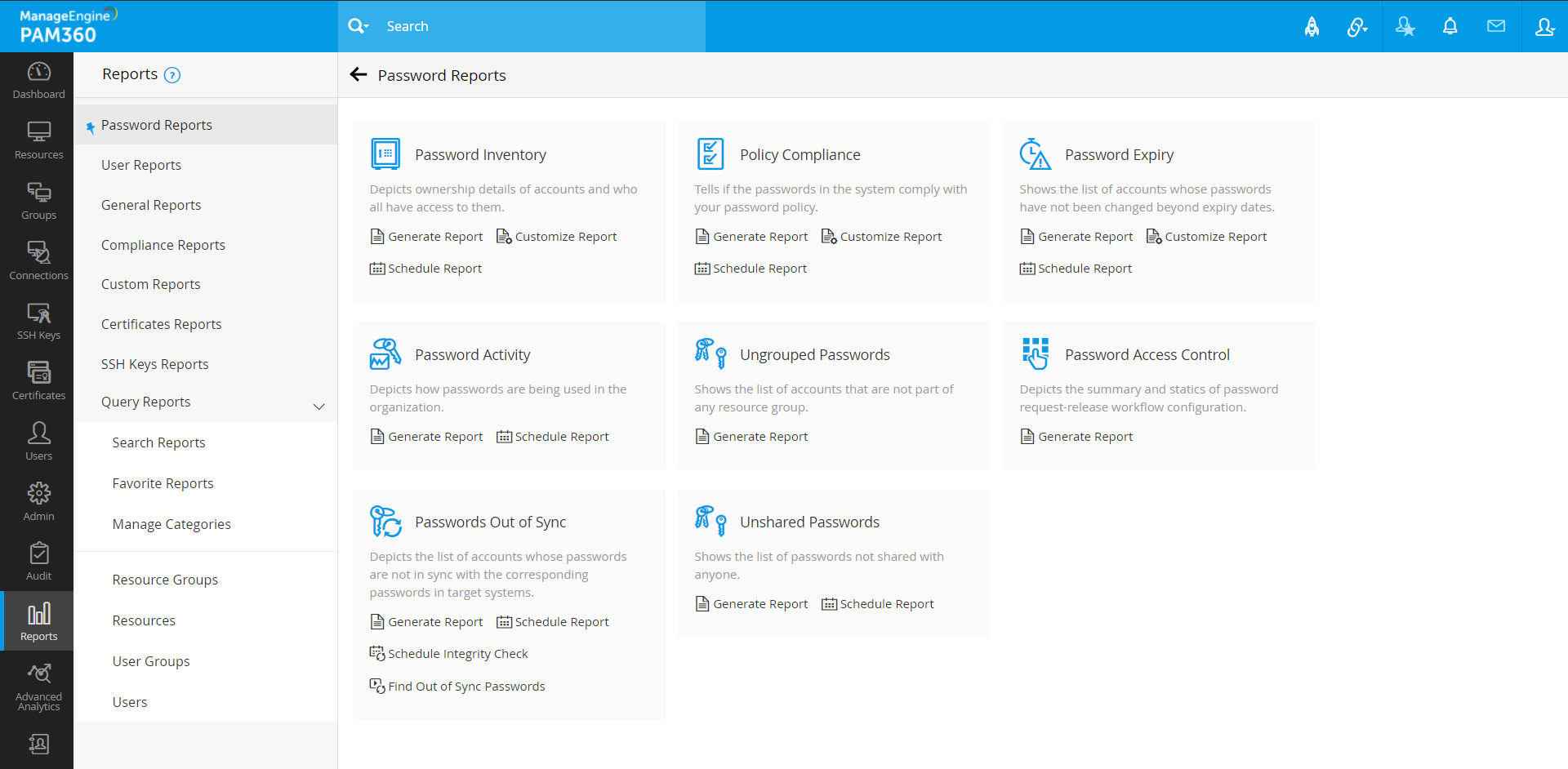

1.1 パスワードレポート

ハードウェア プロパティ、ファームウェアの詳細、デバイスの監査詳細など、デバイス プロパティに関連するすべての詳細は、パスワード レポートを使用して表示されます。パスワードレポートにアクセスするには:

- [レポート] >> [パスワード レポート] の順に移動します。

- このレポート カテゴリには複数のレポート タイプが表示されます。次の表では、各レポート タイプについて詳しく説明します:

| レポート名 |

伝達内容 |

追加情報 |

|

パスワードインベントリレポート

|

このレポートには、PAM360にあるリソース、パスワード、リソースタイプおよびユーザーの総数について詳細がスナップショットで表示されます。さらに、各パスワード/リソースの所有権に関する詳細と、パスワードがアクセスされた時刻に関する詳細も提供されます。

このレポートには 3 つのセクションがあります:

パスワードインベントリ - 概要レポート

このセクションでは、リソースの総数、パスワードの総数、ユーザーの総数、リソース タイプの総数に関する詳細を要約してリストします。

リソースタイプごとのパスワードの配布

このセクションでは、リソースの種類に基づいてリソースの数を示す円グラフを提供します。

パスワードインベントリ - 詳細レポート

このセクションには、PAM360にあるすべてのリソースパスワード、リソースタイプおよびユーザーの証左氏が一覧表示されます。さらに、各パスワード/リソースの所有権に関する詳細と、パスワードがアクセスされた時刻に関する詳細も提供されます。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDFににエクスポート]/[XLS にエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

ポリシー遵守レポート

|

このレポートは、管理者が設定したパスワード ポリシーに準拠しているパスワードと準拠していないパスワードに関する詳細のスナップショットを提供します。さらに、各パスワードの所有権に関する詳細も提供します。

また、パスワードが準拠していないことが判明した場合には、準拠していないことに関する詳細も提供されます。これは、準拠させるために必要な是正措置を直ちに講じるのに役立ちます。

このレポートには 3 つのセクションがあります。

パスワードポリシー準拠の概要

このセクションでは、パスワードの総数、ポリシーに準拠するパスワードの総数、および準拠していないパスワードの総数に関する詳細を要約してリストします。

リソースタイプごとのポリシー違反

このセクションには、リソース タイプに基づいて、定義されたポリシーに準拠していないパスワードの数を示す円グラフが表示されます。

パスワードポリシーのリスト

このセクションには、作成されたすべてのポリシーが一覧表示されます。各ポリシーの詳細は、各ポリシーの名前をクリックするだけで簡単に表示できます。

ポリシーの遵守状況

このセクションには、すべてのリソースのコンプライアンスの詳細 (定義されたポリシーに準拠しているかどうか) が一覧表示されます。また、各リソースの違反数、リソースとパスワードの所有権の詳細も表形式で表示されます。表の右上隅にあるアイコンをクリックすると、このレポート内で検索を行うことができます。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDF にエクスポート]/[XLS にエクスポート]と[このレポートをメールで送信] リンクをクリックして、必要な操作を実行します。

|

|

パスワード有効期限レポート

|

このレポートは、パスワードの有効性の詳細に関する情報を提供します。つまり、有効期限が切れたパスワードと有効なパスワードに関する詳細が提供されます。

このレポートには 3 つのセクションがあります。

パスワードの有効期限 - 概要

このセクションでは、パスワードの総数、期限切れのパスワードの総数、有効なパスワードの総数に関する詳細を要約してリストします。

リソースの種類と有効期限ステータス

このセクションでは、各リソース タイプの期限切れパスワードの数を示す円グラフを提供します。

パスワードの有効期限ステータス

このセクションでは、すべてのリソースの有効期限/有効性の詳細をリストします。また、各リソース内の期限切れ/有効なパスワードの数と、リソースとパスワードの所有権の詳細が表形式で示されます。表の右上隅にある アイコンをクリックすると、このレポート内で検索を行うことができます。 アイコンをクリックすると、このレポート内で検索を行うことができます。

|

このレポートは PDF 形式で生成でき、必要な受信者に電子メールで送信できます。[PDFににエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

パスワードアクティビティレポート

|

このレポートは、システム内のすべてのパスワードの使用状況の詳細に関する情報を提供します。特定の期間に最もアクセスが多かったパスワード、最もアクセスが少なかったパスワード、1日当たり、1週間当たりの平均アクセス、頻繁にリセットされたパスワードなどの詳細が表示されます。

このレポートには 6 つのセクションがあります:

アクティビティ統計 - 概要レポート

このセクションには、パスワード総数、1日/週間の平均アクセス。平均パスワード年齢、エージェントを使ってリセットされたパスワード数。エージェントなしでリセットされたパスワード数、パスワードリセットの失敗回数についての詳細が一覧表示されます

最もアクセスされたパスワード

このセクションには、もっともアクセスされたパスワード上位10個がグラフ表示されます。

頻繁にリセットされるパスワード

このセクションには、もっともリセットされたパスワード上位10個がグラフ表示されます。

最もアクセスの少ないパスワード

このセクションでは、アクセスが最も少ない 10 個のパスワードを示すグラフを提供します。

めったに変更されないパスワード

このセクションでは、最もリセットされなかった 10 個のパスワードを示すグラフを提供します。

パスワードアクティビティの詳細

このセクションでは、ターゲット システムと同期されているパスワードについて次の詳細を説明します: パスワードの作成日、作成日からのアクセス回数、パスワードの変更回数、パスワードが最後にアクセス/変更された時間、パスワードが毎日アクセスされる頻度、パスワードが毎週変更される頻度など。

アクセスコントロールワークフローがアクティブ化されたリソースのリスト

このセクションには、パスワードアクセスコントロールワークフローがアクティブ化されていないすべてのリソースが一覧表示されます

アクセスコントロールワークフローが非アクティブ化されたリソースのリスト

このセクションには、パスワードアクセスコントロールワークフローが非アクティブ化されているすべてのリソースが一覧表示されます

アクセスコントロールワークフローが構成されたリソースのリスト

このセクションには、パスワードアクセスコントロールワークフローが全く構成されていないすべてのリソースが一覧表示されます

|

このレポートは PDF 形式で生成でき、必要な受信者に電子メールで送信できます。[PDFににエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

パスワードアクセスコントロール - リソース

|

このレポートは、リソースのパスワード要求と解放のワークフロー構成がどのように構成され、使用されるかについての詳細な概要を提供します。レポートには、リソースレベルのアクセスコントロールが構成されているリソースの詳細が含まれます。さらに、レポートには、指定された日数 (最小 5 日、最大 30 日) 内に発生、承認、拒否されたパスワード アクセス要求のリストが表示されます。

指定した日数の間にチェックアウトおよびチェックインされたパスワードのリストを表示することもできます。

レポートには次のセクションが含まれています:

有効化されたアクセスコントロール

このセクションには、リソースレベルのアクセスコントロールがアクティブ化されているすべてのリソースが一覧表示されます。

自動承認

このセクションには、自動承認時間枠が設定されているすべてのリソースが一覧表示されます。

未構成のアクセスコントロール

このセクションには、アクセスコントロールが構成されていないすべてのリソースが一覧表示されます。

無効化されたアクセスコントロール

このセクションには、アクセスコントロールが現在無効化されているすべてのリソースが一覧表示されます。

リソースアクセスコントロールから除外されたアカウント

このセクションには、現在リソースレベルのアクセスコントロールから除外されているすべてのリソースが一覧表示されます。

過去 X 日間に発生したパスワード アクセス要求のリスト

このセクションには、指定された日数内に発生したすべてのパスワード アクセス要求が一覧表示されます。

過去 X 日間に承認されたパスワード アクセス要求のリスト

このセクションには、指定された日数内に承認されたすべてのパスワード アクセス要求が一覧表示されます。

過去 X 日間に拒否されたパスワード アクセス要求のリスト

このセクションには、指定された日数内に拒否されたすべてのパスワード アクセス要求が一覧表示されます。

過去 X 日間にチェックアウトされたパスワードのリスト

このセクションには、指定された日数内にチェックアウトされたすべてのパスワードが一覧表示されます。

過去 X 日間にチェックインされたパスワードのリスト

このセクションには、指定された日数の間にチェックインされたすべてのパスワードが一覧表示されます。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDF にエクスポート]、[XLS にエクスポート]、または [このレポートを電子メールで送信] リンクをクリックして、必要な操作を実行します。

|

|

パスワードアクセスコントロール - アカウント

|

このレポートは、アカウントのパスワード要求と解放のワークフロー構成がどのように構成され、使用されるかについての詳細な概要を提供します。レポートには、アカウントレベルのアクセスコントロールが構成されているリソースの詳細が含まれます。さらに、レポートには、指定された日数 (最小 5 日、最大 30 日) 内に発生、承認、拒否されたパスワード アクセス要求のリストが表示されます。

指定した日数の間にチェックアウトおよびチェックインされたパスワードのリストを表示することもできます。

レポートには次のセクションが含まれています。

有効化されたアクセスコントロール

このセクションには、アカウントレベルのアクセスコントロールが有効になっているすべてのアカウントが一覧表示されます。

自動承認

このセクションには、自動承認期間が設定されているすべてのアカウントが一覧表示されます。

無効化されたアクセスコントロール

このセクションには、アクセスコントロールが現在無効化されているすべてのアカウントが一覧表示されます。

過去 X 日間に発生したパスワード アクセス要求のリスト

このセクションには、指定された日数内に発生したすべてのパスワード アクセス要求がリストされます。

過去 X 日間に承認されたパスワード アクセス要求のリスト

このセクションには、指定された日数内に承認されたすべてのパスワード アクセス要求がリストされます。

過去 X 日間に拒否されたパスワード アクセス要求のリスト

このセクションには、指定された日数内に拒否されたすべてのパスワード アクセス要求がリストされます。

過去 X 日間にチェックアウトされたパスワードのリスト

このセクションには、指定された日数内にチェックアウトされたすべてのパスワードがリストされます。

過去 X 日間にチェックインされたパスワードのリスト

このセクションには、指定された日数の間にチェックインされたすべてのパスワードがリストされます。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDF にエクスポート]、[XLS にエクスポート]、または [このレポートを電子メールで送信] リンクをクリックして、必要な操作を実行します。

|

|

パスワード非同期レポート

|

サーバー、データベース、ネットワークデバイスおよびその他のアプリケーション等のリソースのパスワードはPAM360に保存されます。これらのリソースへの管理アクセス権を持つユーザーがリソースに直接アクセスし、管理者アカウントのパスワードを変更する可能性は十分にあります。

その場合、PAM360に保存されたパスワードは古くなり、そのパスワードでPAM360にアクセスするユーザーには使用できなくなります。PAM360には、要求された時点および定期間隔でも、パスワードの整合性をチェックするオプションがあります。

整合性チェックを定期的に実行するためのスケジュールされたタスクを作成できます。[レポートをスケジュール設定]をクリックし、詳細を入力します。

このレポートは、リンク[レポートを生成]をクリックして、いつでも生成することもできます。これにより、PAM360が毎日午前1時に、リモート同期を有効にしたすべてのアカウントに実行した自動整合性チェックの結果が得られます。当日の午前 1 時に行われたチェックの結果がレポートに表示されます。

要求されたときに整合性チェックを実行する場合、オプション[整合性チェックをスケジュール設定]をクリックする必要があります。PAM360は、リモートパスワードリセットを有効にしたすべてのアカウントにターゲットシステムと接続確立を試行します。接続が確立されると、PAM360に保存されている認証情報でログインを試行します。ログインに成功しない場合、PAM360は、パスワードが同期されていない結論を出します。PAM360がネットワーク問題等によりシステムと接続を確立さえできない場合、同期からパスワードを取得されることはありません。統合された通知がすべての管理者と監査人に電子メールで送信されます。

パスワード非同期レポートは、システム内のパスワードがターゲット システム内の対応するパスワードと同期しているかどうかの情報を提供します。

このレポートには 2 つのセクションがあります:

パスワード整合性統計

このセクションでは、リセットがサポートされているパスワードの総数、エージェントを使用してリセットが行われたパスワード、エージェントを使用してリセットされたパスワードの数、システム内のパスワードがターゲットシステム内の対応するパスワードと同期している数、同期していないパスワードの数などについて、統計的な詳細を要約してリストダウンします。

パスワードの非同期配布

このセクションには、リソースタイプ全体で(同期されていない)パスワードの種類分布を示す円グラフが表示されます。

非同期パスワードの詳細

このセクションでは、パスワードの拡張リストを提供し、どのパスワードが同期していないのか、誰がパスワードを所有しているのか、およびそのリソース タイプについて説明します。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDFににエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

グループ化されていないパスワードレポート

|

組織のパスワード アクセスコントロールワークフロー シナリオに関する完全な詳細を提供します。このレポートには、アクセスコントロールが有効になっているリソースのリスト、アクセスコントロールがアクティブ化/非アクティブ化されているリソース、要求が自動的に承認されたリソース、承認/拒否されたパスワード解放要求のリストなどが表示されます。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDF にエクスポート]/[XLS にエクスポート]および [このレポートを電子メールで送信] リンクをクリックして、必要な操作を実行します。

|

|

非共有パスワード

|

PAM360に保存されているパスワード.特定のパスワードは誰とも共有できない場合があります。このレポートには、そのような非共有パスワードが一覧表示されています。

|

|

1.2 ユーザーレポート

| レポート名 |

レポート内容 |

追加情報 |

|

ユーザーアクセスレポート

|

このレポートは、パスワードとリソース アクセスに関するシステム内のすべてのユーザーに関する詳細を提供します。

このレポートには 3 つのセクションがあります:

ユーザー統計 - 概要レポート

このレポートは PDF 形式で生成でき、必要な受信者に電子メールで送信できます。[PDF にエクスポート] と [このレポートをメールで送信] リンクをクリックして、必要な操作を実行します。

過去 5 日間に追加された新規ユーザーの数、削除されたユーザー、役割の変更、無効なログイン試行の数、過去 5 日間にパスワードのリセットを実行したユーザー、過去 5 日間にログインしなかったユーザー、システム内のユーザー/ユーザー グループの総数、ユーザーの役割などがこのレポートの一部として表示されます。

ユーザーアクティビティ概要レポート

パスワードの取り込み、パスワードのリセットなど、パスワードに対してユーザーが実行したアクションは、この概要レポートの一部としてキャプチャされます。このレポートには、各ユーザーが実行したそのようなアクションの数が表示されます。同様に、各ユーザー グループのメンバーによって実行されたパスワード アクションの数も表示されます。

ユーザーアクセスの詳細

各ユーザーが所有/共有するリソースとリソースグループは、このレポートの一部として記載されます。ユーザーに許可されている権限も一覧表示されます。

ユーザー グループのアクセス詳細

グループのメンバーであるユーザーのリスト、ユーザーグループが所有または共有するリソースグループが、このレポートの一部として表示されます。

|

このレポートは PDF 形式で生成でき、必要な受信者に電子メールで送信できます。[PDFににエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

ユーザーアクティビティレポート

|

このレポートは、システム内のすべてのユーザーのパスワード使用状況に関する詳細を提供します。

このレポートには次のセクションがあります:

アクティビティ統計 - 概要レポート

指定した期間中にユーザーおよびユーザー グループがアクセスしたパスワードの総数がグラフの形式で表示されます。

最もアクティブなユーザー - ログイン/アクセス/リセット

ログイン試行回数、パスワードアクセス回数、パスワードリセット回数が最も多いユーザー上位10名のリスト。

もっともアクティブではないユーザー - ログイン/アクセス/リセット

ログイン試行回数、パスワード アクセス回数、およびパスワード リセット回数が最も少ない 10 人のユーザーのリスト。

ユーザーアクティビティの詳細

ログイン試行の合計数、無効な試行の数、アクセスされたパスワードの数、リセットされたパスワードの数など、ユーザーに関するすべての詳細が表示されます。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDFにエクスポート]/[XLS にエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

グループ化されていないユーザー

|

PAM360のユーザーは、ユーザーグループにグループ分けされます。特定のユーザーは、どのユーザー グループにも属していない場合があります。このレポートには、そのようなユーザーとそのユーザーが所有するパスワードが一覧表示されます。

|

|

1.3 一般レポート

| レポート名 |

レポート内容 |

追加情報 |

|

エグゼクティブレポート

|

このレポートは、システム内のすべてのパスワード アクセスとユーザー アクティビティのスナップショットを提供します。

これは、パスワード レポートとユーザー レポートを組み合わせたレポートです。要約すると、次のような詳細が説明されます:

パスワード統計、パスワードアクティビティ、パスワードポリシー、パスワード有効期限、パスワード非同期、ユーザー統計、およびユーザーアクティビティ。

|

このレポートは PDF 形式で生成でき、必要な受信者に電子メールで送信できます。[PDFににエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

1.4 コンプライアンスレポート

| レポート名 |

レポート内容 |

追加情報 |

|

PCI DSSコンプライアンスレポート

PCI DSS は、Payment Card Industry Data Security Standard の略です。これは、セキュリティ管理、ポリシー、手順、ネットワーク アーキテクチャ、ソフトウェア設計、その他の重要な保護手段の要件を含む多面的なセキュリティ標準です。これは、データを確実に保護するために、クレジット カード所有者情報を処理する企業が遵守する必要がある一連のルールを表します。PCI データ セキュリティ標準は、次の目的で設計された 12 の一般要件で構成されています:

- 安全なネットワークを構築および維持する

- カード会員データを保護する

- 脆弱性管理プログラムのメンテナンスを確実に行う

- 強力なアクセスコントロール対策を実装する

- ネットワークを定期的に監視およびテストする

- 情報セキュリティポリシーの維持を徹底する

この規格は、PCI Security Standards Council (https://www.pcisecuritystandards.org/)によって管理されています

|

これは、さまざまなシステムの共有管理パスワード、ソフトウェア アカウント、およびサービス アカウントのパスワードの使用および管理慣行に関連する、Payment Card Industry (PCI) Data Security Standard (DSS) の要件に基づくネットワーク内の違反をレポートします。

このレポートでは、PCI DSS 要件 2、3、7、8、10、および 12 について説明します。

メモ:PCI DSS 標準の[すべて]の要件に完全に準拠するには、他のツールとセキュリティ手順を実装する必要があります。

|

PCI DSS 要件 2、3、7、8、10、12 ごとに個別のコンプライアンス レポートを生成するオプションがあります。統合された PCI DSS レポートを生成することもできます。

このレポートは PDF 形式で生成でき、必要な受信者に電子メールで送信できます。[PDFににエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。

|

|

ISO/IEC 27001 コンプライアンスレポート ISO/IEC 27001 は、[情報セキュリティ管理システム (ISMS) の確立、運用、監視、レビュー、維持、および改善のためのモデルを提供する]ことを目的として開発された仕様です。簡単に言えば、ISO 27001 は、財務データ、知的財産、顧客の機密情報などの情報の保護に役立つ堅牢なフレームワークです。この規格は、情報資産の保護に役立つ適切なセキュリティ管理の選択にも重点を置いています。ISO 27001 には、合計 10 の短い条項と附属書 A が含まれています。附属書 A だけでも多数の管理フレームワークを指定しています。このうち、A.9 は[アクセスコントロール]を扱います。この条項は基本的に次の使用を要求します

- 堅牢な情報セキュリティ ポリシーが適用され、許可されたユーザーのみが重大なシステムにアクセスできるようになります。

- すべてのユーザーは一意に識別され、すべての特権アクティビティに対する説明責任が確立されています。

- システムへのアクセスは、安全なメカニズムを介してのみ許可されます。

- 機密情報は暗号化制御によって保護されます。

|

このレポートは、A.9 項で概説されている管理要件に関連する組織のコンプライアンス レベルを伝えます。コンプライアンスは、企業内の特権アカウントに対する厳格なパスワード ポリシー、本物の監査記録、強力な認証メカニズム、安全な特権アクセス、データ セキュリティ レベルなどのさまざまな要素に基づいて遵守されます。統合された ISO/IEC 27001 コンプライアンスレポートには、以下の項目に記載されている制御に関する情報が含まれています: A.9.1, A.9.1.1, A.9.1.2, A.9.2, A.9.2.1, A.9.2.2, A.9.2.3, A.9.2.4, A.9.2.5, A.9.2.6, A.9.3, A.9.3.1, A.9.4, A.9.4.1, A.9.4.2 および A.9.4.3。上記の各セクションに一覧表示されている要件について個別のコンプライアンス レポートを生成するオプションもあります。

|

- このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDF にエクスポート]/[XLS にエクスポート]および [このレポートを電子メールで送信] リンクをクリックして、必要な操作を実行します。

- これらのコンプライアンス レポートは、各セキュリティ標準の一部の条項のみの要件に対処するのに役立ちます。ISO 27001 の要件を[すべて]遵守するには、他のツールとセキュリティ手順を実装する必要があります。

|

|

NERC CIPコンプライアンスレポート NERC CIP標準は、電源システムのセキュリティと信頼性を確保することを目的とする要件群です。North American Electric Reliability Corporation (NERC) は、主に電力網内の電力会社の発電および送電システムなどの重要な資産を保護するために、重要インフラ保護 (CIP) 標準を導入しました。NERC CIP には大まかに 9 つのセクションがあり、大規模電力システムを保護するために実施する必要があるさまざまな物理的、仮想的、および組織的な対策をカバーしています。特に、条項CIP-004-3a、CIP-005-3a、 およびCIP-007-3aは必須です。.

- 重大なシステムにアクセスできる権限のある担当者を定期的にレビュー。

- 機能的な役割に基づいたきめ細かいアクセスコントロール。

- 堅牢な認証方法。

- セキュリティ イベントの包括的な監査。

- 特権セッション中のユーザーアクティビティの監視。

- 信頼性の高い複雑性を備えた強力なパスワードの使用。

|

このレポートは、CIP-004-3a、CIP-005-3a、および CIP-007-3a 条項の一部の要件に対する組織の準拠レベルを示します。このレポートは、監査人が、特権アクセスコントロールポリシー、特権ユーザーの認証チェック、ユーザーアクティビティの監査、特権セッションの記録と監視、パスワードポリシーの施行など、関係する組織で実装されているさまざまなセキュリティ対策を理解するのに役立ちます。統合された NERC CIP レポートとは別に、各条項に固有の要件 (CIP-004-3a、CIP-005-3a、および CIP-007-3a) に対して個別のコンプライアンスレポートを生成するオプションもあります。

|

このレポートは PDF またはスプレッドシートの形式で生成でき、必要な受信者に電子メールで送信することもできます。[PDFににエクスポート]/[XLS にエクスポート]と[このレポートをメールで送信]リンクをクリックして、必要な操作を実行します。これらのコンプライアンス レポートは、各セキュリティ標準の一部の条項のみの要件に対処するのに役立ちます。NERC CIP の[すべて]の要件に準拠するには、他のツールとセキュリティ手順を実装する必要があります。

|

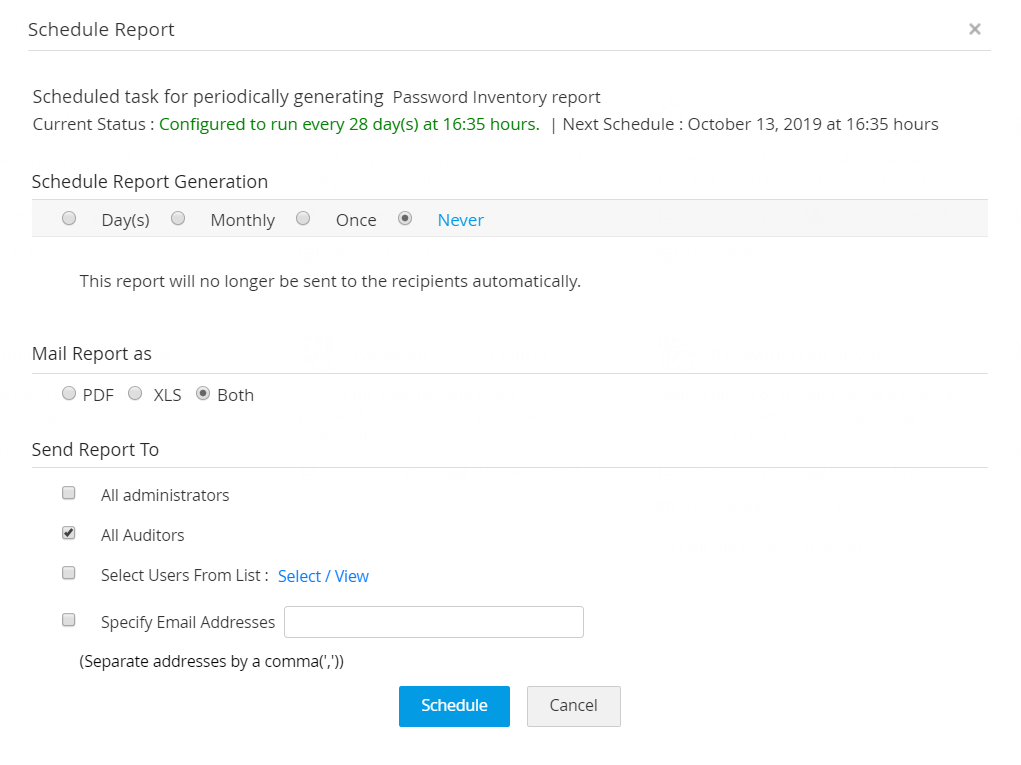

1.5 レポート生成のスケジュール設定

すべてのレポートは定期的に生成されるようにスケジュールできます。ここで生成されたレポートは、必要な受信者にメールでも送信できます。レポートにスケジュールを生成するには:

- レポートタブへ移動します。

- 各レポート名の下にあるリンク[レポートをスケジュール設定]をクリックします。

- 開いたポップアップ フォームで、指定された条件 (日 / 月 / 1 回 / なし) から必要なスケジュールを選択します。

- 次に、スケジュールを開始する日付/時刻を入力します。

- レポートを受信者にメールで送信する形式 (PDF または XLS、またはその両方) を選択します。

- レポートの送信先となる受信者を指定されたオプションから選択します。

- レポートのメール送信が必要なメールidのリストを入力することもできます。

- [スケジュール]をクリックします。

ここで作成されたスケジュールされたタスクの結果は監査され、[タスク監査] セクションから確認できます。

1.6 既存のスケジュールを終了する手順

- (スケジュールの終了が必要な)レポート名の下にあるリンク[レポートをスケジュール設定]をクリックします。

- 開いたウインドウで、オプション[しない]を選択します。

- [スケジュール]をクリックします。スケジュールは終了となります。

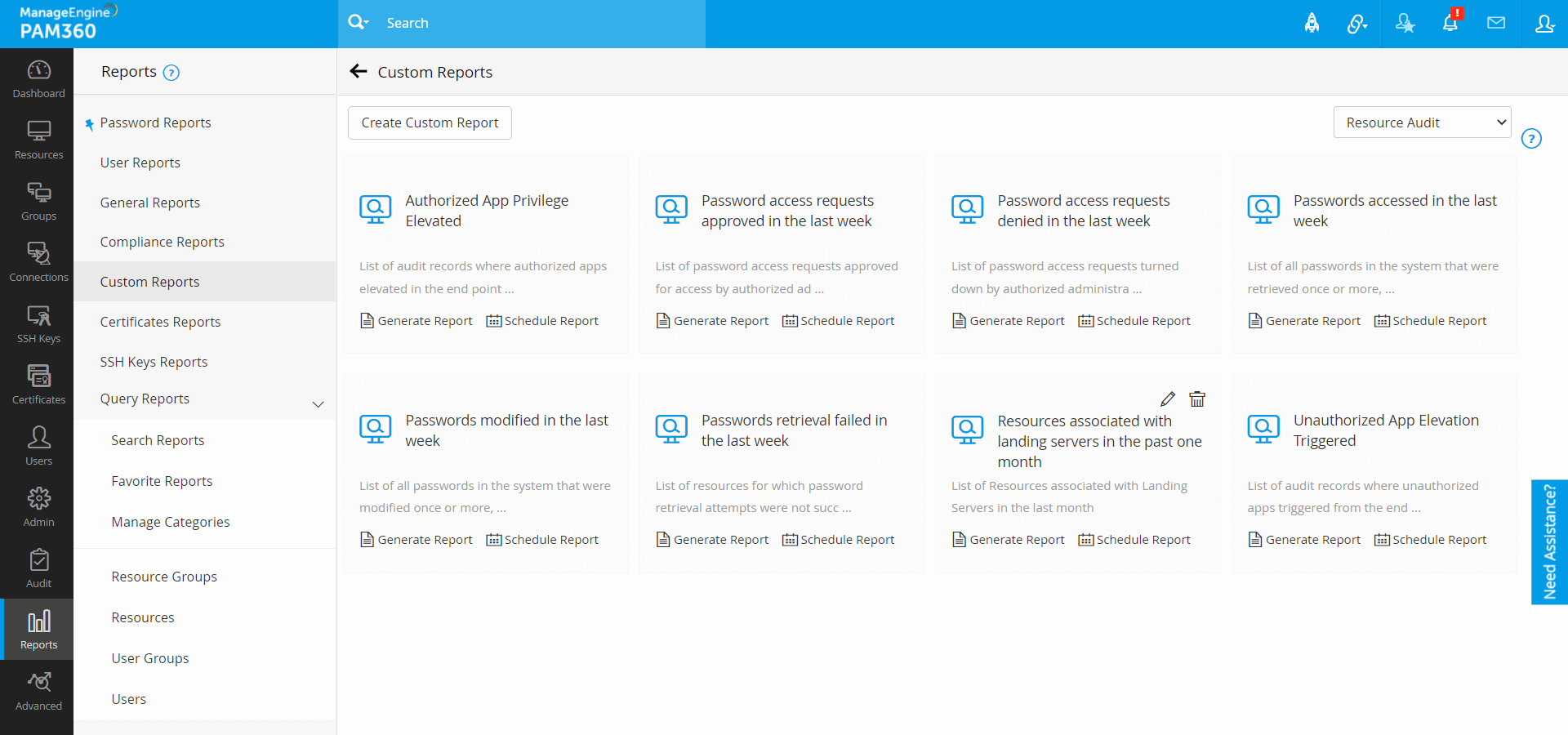

2.カスタムレポート

4つの定型レポート(パスワードインベントリ、パスワードコンプライアンス、パスワード有効期限およびパスワード整合性)と2つの監査レポート(リソース監査とユーザー監査)からカスタマイズしたレポートを作成できます。特定の基準を指定し、ニーズに応じてカスタマイズされたレポートを作成できます。

カスタムレポートは、ニーズにあわせて、PAM360データベースから個別情報を引き出すことを目的としています。定型レポートは、一般的な詳細のスナップショットを提供します。一方、この定型レポートからカスタム レポートを作成して、特定の詳細を取得することもできます。

例

例:1

たとえば、パスワード インベントリ レポートからカスタム レポートを作成する場合を考えてみましょう。[ネットワーク管理]部門の[ユーザー A]が所有するリソースに関するレポートを取得するとします。[部門]、[ネットワーク管理]、および[所有者]名が[ユーザーA]からのリソースを基準として指定することで、[パスワード インベントリ レポート]からカスタム レポートを作成できます。

カスタム レポートの真の威力は、基準式を指定して、より具体的なニーズに応じた情報を取り出せることにあります。

例:2

特定の管理者 (たとえば、John) が所有するリソース タイプ(Windows、Windows ドメイン、Linux、Cisco)に属するすべての機密パスワードのリストを取得する必要があるとします。また、それらのパスワードの共有権限、つまりパスワードが誰と共有されているかに関する詳細も取得したいと考えています。

ここで、基準は次のとおりです:

- Windows および Windows ドメインでは[administrator]、Linux では[root]、Cisco では[enable]という名前の機密アカウントを識別する必要があります

- このようなアカウントの中で、ジョンが所有するアカウントのみを特定する必要があります

したがって、基準は次のようになります:

Windows/Windows ドメインの[管理者]アカウントを識別するための基準は次のとおりです

- リソースの種類は Windows で始まる (これをコラム C1 とします)

- アカウント名は管理者 (これを列 C2 とします)

Linux で[root]アカウントを識別するための基準は次のとおりです

- リソース タイプは Linux (これをコラム C3 とします)

- アカウント名は root (これをコラム C4 とします)

Cisco デバイスで[enable]アカウントを識別するための基準は次のとおりです

- リソース タイプに Cisco が含まれている (これをコラム C5 とします)

- アカウント名は root (これをコラム C6 とします)

ジョンが所有するリソースを特定するには

ここで、上記の要素を組み合わせるための基準式を指定する必要があります:

((C1 と C2) または (C3 と C4) または (C5 と C6)) および C7

つまり、上記のすべての基準に準拠するリソース/アカウントを特定し、最終的に所有権を照合する必要があります。

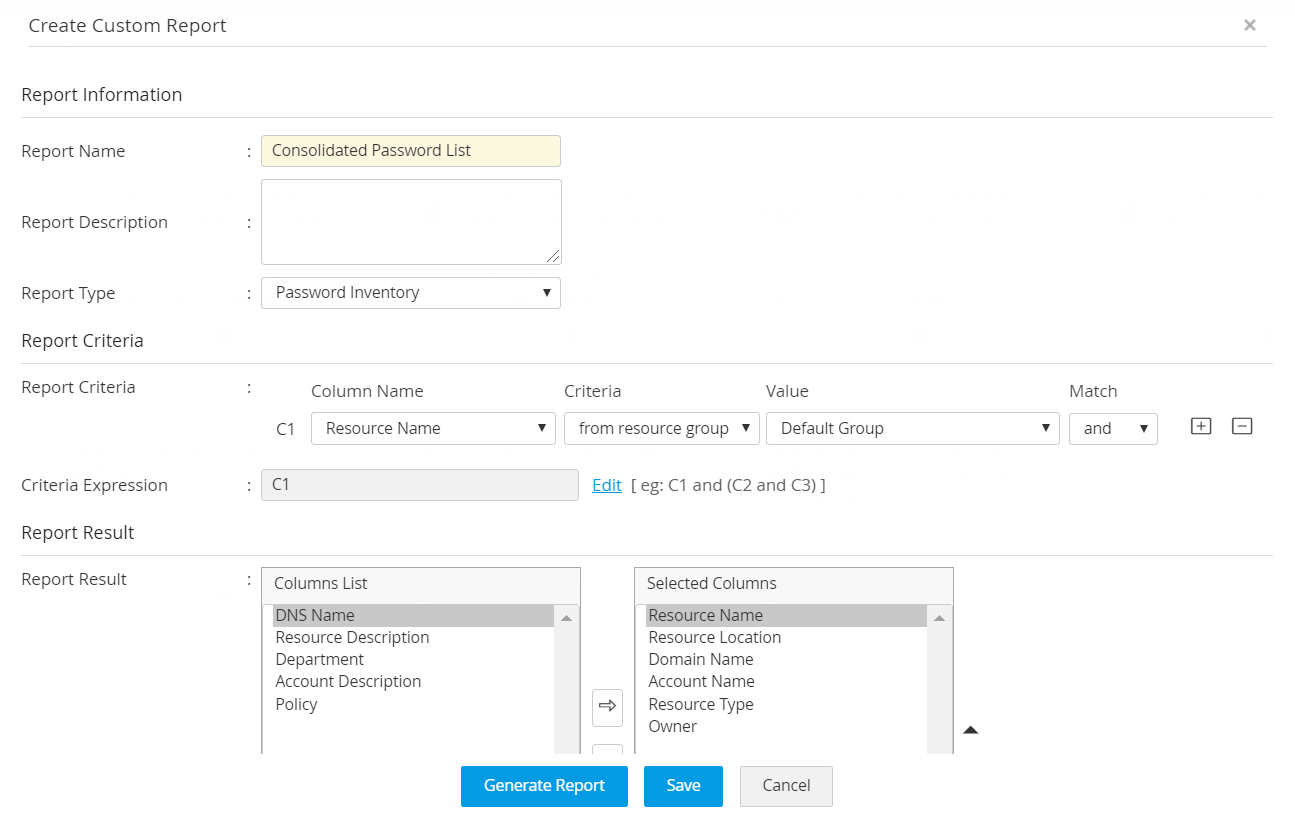

2.1 カスタムレポートを作成する手順

- [レポート] >> [カスタム レポート] に移動します。

- 左端にあるリンク[カスタムレポートを作成]をクリックします。

- 開いたポップアップ フォームで、作成するカスタム レポートの名前を入力します。レポートを簡単に識別できるように説明を入力します。

- カスタム レポートを作成するレポートの種類を選択します。

- カスタムレポートの作成が必要な元となる基準を指定します。基準の指定については、上記の例を参照してください。同じ列名に複数の値を指定する場合は、カンマ区切り形式でエントリを入力します。上の例では、ネットワーク管理部門と財務部門の 2 つの部門に関するレポートを生成したい場合に備えて、[部門]列の値を[ネットワーク管理、財務]と入力します。

- 詳細な基準を指定するには、コントロール表現フィールドを編集し、表現を使って、詳細条件を指定できます。詳細については、上記の例を参照してください。

- カスタムレポートに表示する列の数と順序を管理するする。左側(LHS)の [列を選択] から、必要なコラムを選択します。RHSの上下矢印を使って、レポート中の列の配列を調節します

- [保存]をクリックしてエントリを保存します。

- [レポートの生成]をクリックして、カスタマイズされたレポートを生成します。

2.2 カスタムレポート - ユースケース

カスタム レポートの機能を活用することで、監査要件の多くを簡単に満たすことができます。以下はユースケースの一つです:

監査レポートを終了

パスワード アクセスに関する脆弱性を継続的に評価することは、重要な監査要件の 1 つです。特権パスワードにアクティブにアクセスしていた管理者が組織を退職した場合、脆弱性を評価することが不可欠です。これには、指定された期間中に特定のユーザーがアクセスしたすべてのパスワードのリストを取得し、パスワードを変更する手順を開始する必要があります。

指定された期間中に特定の管理者によって実行されたすべてのパスワード管理操作に関するレポートを作成すると、[終了監査レポート]として使用できます。カスタム レポートは、これを正確に達成するためのレポートを生成するのに役立ちます。レポートは[リソース監査]から取得するだけでOKです。

- カスタムレポートの時間長を指定します。

- 基準を操作タイプ含める(C1)で選択します (基準フィールドは、すべての操作についてレポートを作成することを表すため、空白のままにします)。

- 「操作者」「ユーザーA」 (C2)は組織を離れる者。

結果として得られるレポートには、指定された期間内に特定の管理者によって実行されたパスワード管理操作のリストが表示されます。

「リソース監査」と「ユーザー監査」のカスタムレポートは、適切に利用した場合、監査要件のほとんどを満たすことができるため、非常に有用であることが分かります。

結果として得られるレポートには、指定された期間内に特定の管理者によって実行されたパスワード管理操作のリストが表示されます。

アイコンをクリックすると、このレポート内で検索を行うことができます。

アイコンをクリックすると、このレポート内で検索を行うことができます。