SSL証明書を管理

SSL証明書をPAM360の中央リポジトリで作成、検出および保存します。新しい証明書および既存の証明書へのドメイン追加の要求を発生させます。証明書の有効期限が近づくと通知が届き、タイムリーな更新に役立ちます。

PAM360を使って:

- ネットワークで自己署名証明書またはCA発行の証明書を作成、検出、またはインポートします。

- 証明書署名要求(CSR)を生成します。

- 新しい証明書の要求を追加するか、既存の証明書にサブドメインを追加します。

- 証明書の有効期限が近づいたときに通知を受け取ります。

SSL証明書を管理する手順

- SSL証明書をネットワークで検出

- 自己署名証明書を作成

- CSRを生成

- 証明書署名

- 4.1 Microsoft認証局

- 4.2エージェント付きMicrosoft CA

- 4.3 ルートで署名

- 証明書をインポートおよびエクスポート

- 証明書の更新

- 証明書の履歴

- 証明書同期ステータス

- 証明書を編集および削除

- 証明書要求

- 10.1 証明書要求を追加

- 10.2 証明書要求設定

- 10.3 証明書要求ライフサイクルを終了

- 有効期限通知スケジュールを管理

- WHOIS検索からドメイン有効期限を追跡

- SSL証明書グル-プ

- 13.1 証明書グループを作成

- 13.2 証明書グループを編集

- 13.3 証明書グループを削除

1.証明書をネットワークで検出

ネットワークで利用可能なすべての証明書をCAには関係なく、PAM360を使って自動検出できます。証明書は、必要に応じていつでも、スケジュールされたタスクに基づいて定期的に検出できます。検出オプションは非常に柔軟です。単一のサーバーまたは複数のサーバーから、および複数のポートから一度に証明書を検出できます。PAM360で、ユーザーは、ダッシュボードの「証明書有効期限」ウィジェットから有効期限切れ、および有効期限間近の証明書を再検出することもできます。

1.1 SSL証明書を要求時に検出

証明書を手動で検出するには:

- [証明書] >> [検出]の順に進みます。

- [証明書]タブをクリックします。

- 検出のタイプのオプションを選択します。

- ホスト名/ IPアドレス – SSL証明書の検出元となるサーバーの名前またはIPアドレスを入力します。

- IPアドレス範囲 – IP範囲を指定し、その範囲に該当するサーバーで使用可能なすべてのSSL証明書を検出します。

- ファイルから – ネットワークで証明書を使用できるサーバーのリストをテキストファイルとして保存している場合は、直接ロードして、これらすべての証明書を検出できます。

- サブネット – このオプションを使用して、IP範囲内の特定のサブネットワークからリソースを検出します。

- SSLホスト名検出で、ホスト名を個別IPアドレスにする場合、IPアドレスを上に表示のコロン(:)で区切って、ホスト名の後に入力します

complex:172.168.203.56

"From file"検出でも、同じ形式を入力できます。

注記:

- 単一の検出インスタンスでSSL証明書を検出するために、コンマで区切って複数のポートを指定できます。

- SSL検出中、またはPAM360リポジトリに証明書を手動で追加中、詳細(コモンネームとシリアル番号)を[管理者] >> [SSH/SSL構成] >> [除外した証明書]で入力して、個別証明書を除外できます。指定された証明書は、検出または手動追加中、PAM360証明書リポジトリへのインポートから除外されます。

0.0.0.0

6565

test-username-10

443

192.168.20.20 8282

- IPアドレス範囲とサブネットオプションを使用した一括検出の場合、特定のリソースを検出から除外できる[IPアドレスの除外]フィールドがあります。除外する必要のあるリソースのIPアドレスを上下に指定します。

- タイムアウトとポートオプションの値を指定します。

- タイムアウト:アプリケーションが証明書(それぞれ)の検出を試行する秒数を指します。デフォルト値は5秒です。

- ポート:SSH通信に使用されるエンドターミナルのポートを指します。デフォルトでは、SSL証明書にはポート443が使用されます。

メモ:単一の検出インスタンスでSSL証明書を検出するために、コンマで区切って複数のポートを指定できます。

- [管理者設定]でプロキシサーバー設定を有効にしている場合は、[プロキシ設定をバイパスする]チェックボックスをオンにしてプロキシサーバー設定をバイパスします。このオプションを選択する場合、PAM360は、プロキシサーバーをバイパスして直接、オンライン証明書検出を実行します。プロキシサーバーをバイパスするオプションは、ホスト名/ IPアドレス、IPアドレス範囲、Fromファイル、およびサブネットモードを使用したSSL証明書の検出に使用できます。さらに、スケジュールされた証明書の検出中にプロキシサーバーをバイパスすることもできます。

- [検出]をクリックします。現在の検出インスタンスのステータスが更新される[検出ステータス]ページにリダイレクトされます。

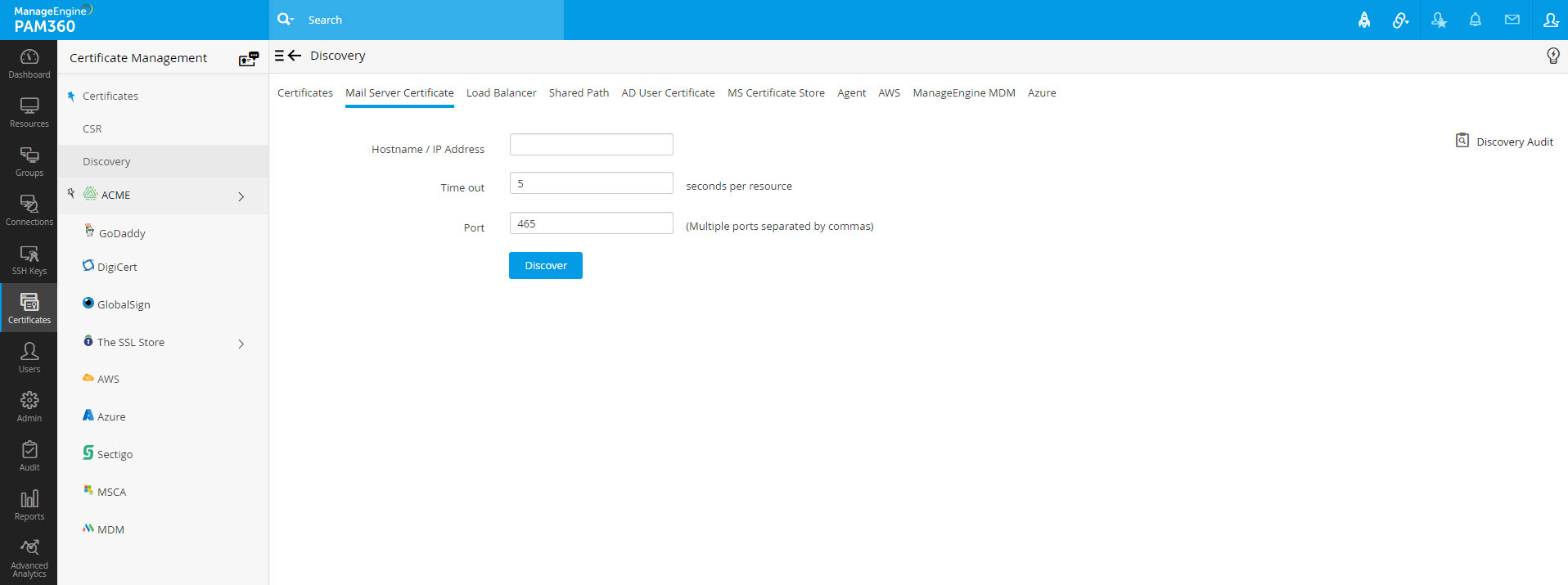

1.2 SSL証明書をSMTP Serverから検出

ネットワークにあるメールサーバーが使用するSSL証明書を検出し、それらをPAM360の中央証明書リポジトリで結合できます。メールサーバー証明書の検出を実行するには:

- [証明書] >> [検出] >> [メールサーバー証明書]に移動します。

- 証明書の検出元のホスト名/IPアドレスを指定し、ポート番号を指定します。複数のポート値をコンマで区切って指定できます。

- [検出]をクリックします。検出が正常に行われると、証明書が指定リソースから取り込まれ、PAM360のリポジトリに追加されます。

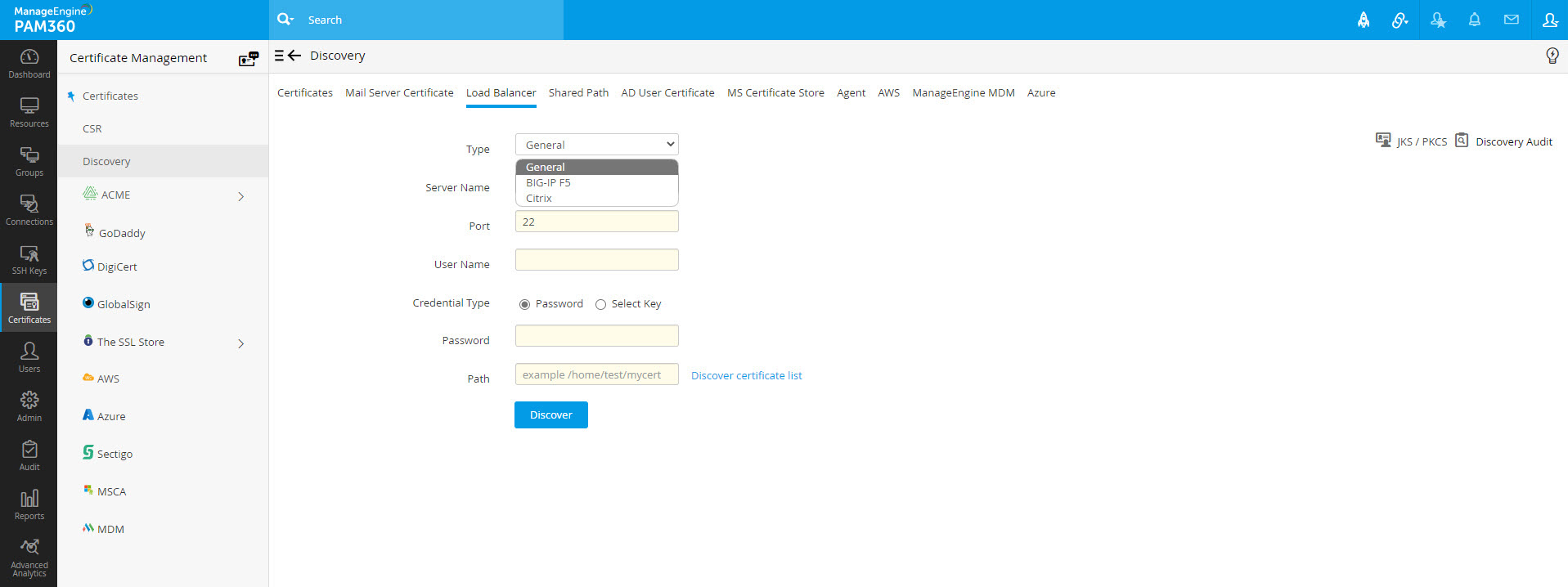

1.3 ロードバランサに展開したSSL証明書を検出

PAM360では、ネットワーク内でロードバランサに展開したSSL証明書を検出でき、それらをセキュア中央リポジトリで結合できます。現時点で、PAM360は、Linuxベースのロードバランサのみの証明書検出をサポート(すなわち、Nginx、F5等)し、そのプロセスは、SSHでトンネリングされます。ロードバランサー証明書の検出を実行するには:

- [証明書] >> [検出] >> [ロードバランサ]の順に移動します。

- サーバー名、ポート、ユーザー名、認証情報タイプ、パスワードおよびパスを指定します。

- [キーの選択]オプションを選択すると、パスワードなしのリソースに対してキーベースの認証を選択できます。必要なユーザーアカウントに関連づけられている秘密キーをアップロードし、キーのパスフレーズを指定します。

- ドロップダウンからロードバランサーのタイプを選択します。PAM360は、3つのタイプのロードバランサ検出をサポートしています:一般、BIG-IP F5、またはCitrix。Citrixタイプ検出は、CLIコマンドの使用とRESTAPIの使用の2つの方法で実行できます。

- ユーザーの認証情報を入力したら、証明書を検出する必要があるサーバー内のフォルダーへのパスを指定します。

- [証明書リストの検出]オプションは、指定されたパスで使用可能なすべての証明書をフェッチし、検出してインポートする証明書を選択するのに役立ちます。

- ロードバランサを検出するには、以下を実行します:

- タイプとして「一般」を選択し、Citrixロードバランサーパスを入力して、 「検出」をクリックします。

- それが機能しない場合は、タイプをCitrixとして選択し、パスを入力して、再試行してください。

- 上の方法に失敗する場合、タイプをCitrixとして選択し、チェックボックス[REST APIを使用(デフォルトではPAM360はCLIコマンドを使って証明書を検出および取り込み)]を選択して、パスを入力し、[検出]をくリックします。

- [Citrix認証情報]をドロップボックスから選択します。

- [認証情報を管理]をクリックして、認証情報を追加または削除します。

- 表示されるポップアップで、クリックして追加し、認証情報名、サーバーIP、Citrixユーザー名およびCitrixパスワードを記載します。

- [テストログイン]をクリックし、認証情報をテストして、[認証情報を保存]をクリックします。

- 認証情報を削除するには、削除する認証情報を選択し、[削除]をクリックし、表示されるポップアップで、[OK]をクリックします。

- パスを入力して、[検出]をクリックします。

- ロードバランサ検出中、REST APIを使って、[プロキシ設定をバイパス]チェックボックスを選択して、プロキシサーバー設定のバイパスを選択できます。このオプションでは、管理者設定で有効にしたプロキシサーバーをバイパスし、Citrixロードバランサ検出をインターネットで直接実行できます。

- [REST APIを使用(デフォルトではPAM360はCLIコマンドを使って証明書を検出および取り込み)]オプションを選択した場合のみ、Citrixロードバランサ検出のプロキシサーバー設定のバイパスを選択できますので、注意してください。プロキシサーバーバイパスオプションは、スケジュール設定されたCitrixロードバランサ検出中にも、利用できます。

- 証明書が正常に検出され、PAM360中央証明書リポジトリにインポートされます。証明書タブから表示できます。[証明書リストを検出]オプションは、指定されたパスで使用可能なすべての証明書をフェッチし、検出してインポートする証明書を選択するのに役立ちます。

- 拡張子.keystoreと.pfxがある証明書ファイルは、証明書リポジトリに自動的にインポートされません。PAM360にインポートされるには、パスフレーズの入力が必要です。これらのファイルをインポートするには、ウィンドウの右上隅にある[JKS / PKCS]をクリックします。ポップアップ表示されるウィンドウで、インポートする証明書ファイルを選択し、トップメニューから[インポート]をクリックします。開いたポップアップで、ファイルのパスワードを入力し、もう一度[インポート]をクリックします。

- 選択した証明書ファイルは、正常にPAM360の証明書リポジトリにインポートおよび追加されました。

メモ:Citrix REST APIベースのロードバランサーの検出中に、提供するユーザー認証情報には、ファイルの読み取りとRESTAPIアクセスのための十分なアクセス許可が必要です。したがって、検出を確実に成功させるために、スーパー管理者ロールを持つアカウントの認証情報を提供することをお勧めします。

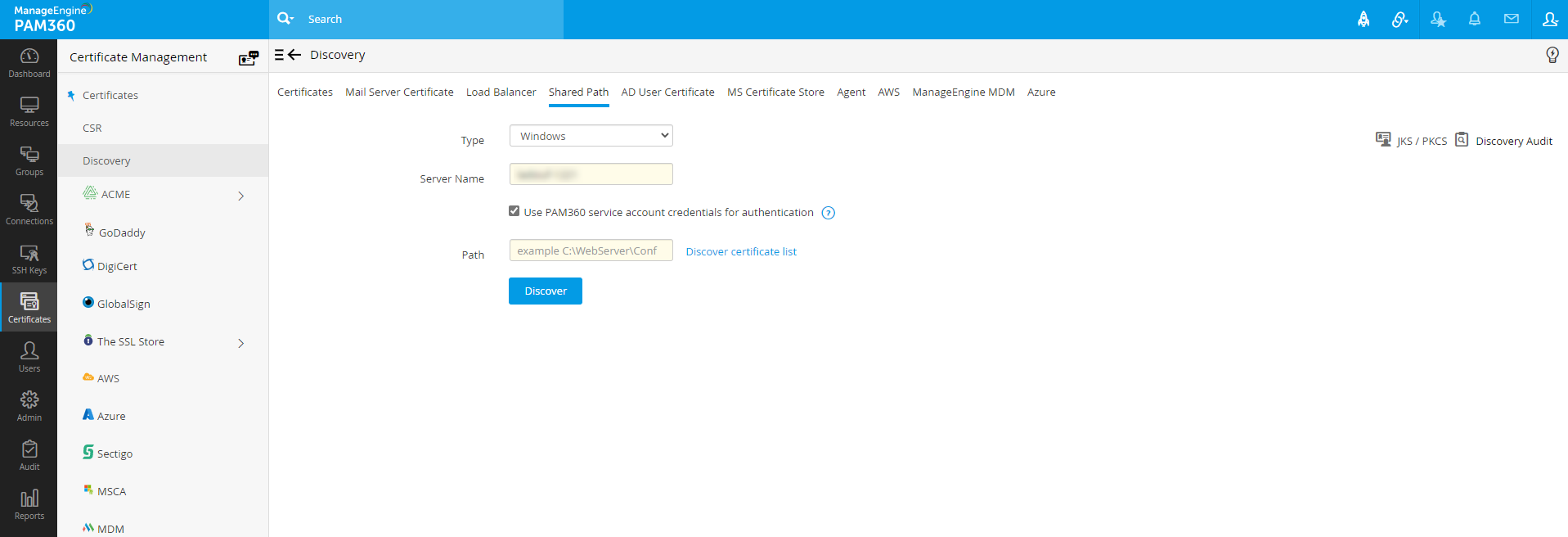

1.4 SSL証明書の共有ディレクトリパスからの検出

PAM360では、ネットワーク内の共有ディレクトリパスに保存されるSSL証明書を検出でき、セキュア中央リポジトリで結合できます。このオプションを使用すると、特定のフォルダーに保存されているすべての証明書ファイルを検出してから、すべての証明書をリポジトリーに追加するか、インポートする証明書を選択できます。検出プロセス中、PAM360は、パスで指定したフォルダのみをスキャンし、ターゲットマシンの他のいずれ藻スキャンしません。

下の手順にしたがって、SSL証明書を共有ディレクトリパスから検出おyびインポートします:

- [証明書] >> [検出] >> [共有パス]に移動します。[タイプ]ドロップダウンから[Windows]または[Linux / Mac OS]を選択します。

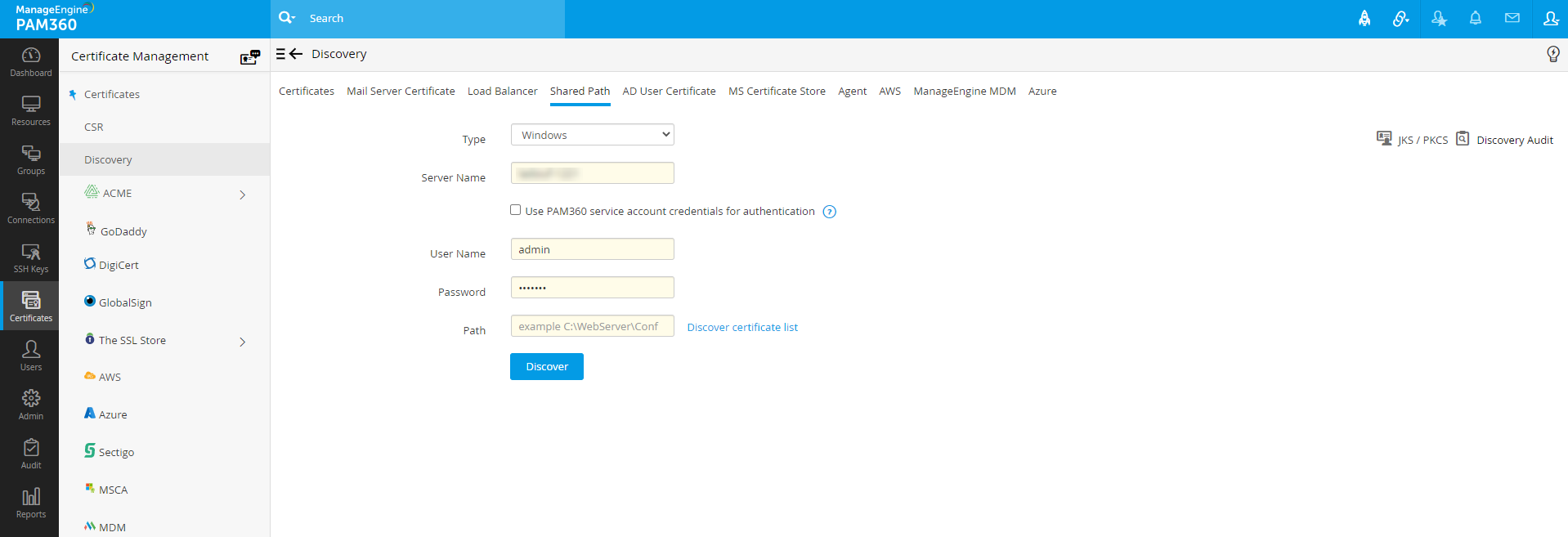

- Windows:

- 共有パスが存在するターゲットマシンのサーバー名を入力します。ローカルマシンからディレクトリパスを入力する場合は、このフィールドを空のままにします。

- チェックボックスを選択し、[PAM360サービスアカウント認証方法を使って認証]するか、ユーザー名とパスワードを入力します。

- ターゲットマシンのディレクトリパスを指定します。例:D:\sharedpath\subsharedpath。

- Linux / Mac OSの場合:

- 共有パスが存在するターゲットマシンのサーバー名、ポート、およびユーザー名を入力します。

- 認証の場合は、[パスワード]オプションを選択してパスワードを直接入力するか、 [キーの選択]オプションを選択して、SSHキーベースの認証用のパスフレーズを含む秘密キーをアップロードします。

- ターゲットマシンのディレクトリパスを指定します。例:\home\test\shared。

- [証明書リストの検出]オプションをクリックして、指定したパスで使用可能なすべての証明書をフェッチします。このリストから、必要な証明書を選択し、[検出]をクリックします。特定のファイルを選択しない場合、共有パスで見つかったすべての証明書ファイルがインポートされます。

- 拡張子が.keystoreおよび.pfxの証明書ファイルは、右上隅のJKS / PKCSオプションの下に個別にグループ化されます。これらの証明書をインポートするには、[JKS / PKCS]をクリックし、インポートする証明書ファイルを選択し、ファイルパスフレーズを入力して、[インポート]をクリックします。

検出のステータスを確認するには、[検出監査]タブをクリックします。

1.5 SSL証明書をKey Manager Plus (KMP)エージェントを使って検出

PAM360 Webインターフェイスから直接、KMPエージェントを使って、ネットワークに展開したSSL証明書を検出できます。この機能を使用すると、KMPWindowsエージェントをダウンロードしてターゲットシステムに展開できます。また、証明書をそれらのシステムから中央証明書リポジトリに、PAM360 Webインターフェイスから直接検出およびインポートできます。エージェントが展開されるサーバーは、PAM360 ServerにセキュアHTTPS接続で接続されます。

証明書のKMPエージェントからの検出は、以下のシナリオで役立ちます:

- 検出操作を実行するのに必要なターゲットサーバーの管理認証情報がPAM360 Serverにないとき。

- 証明書をPAM360が直接アクセスしないサーバー、例えば、DMZのサーバーから検出する必要があるとき。そのような場合、エージェントは通常、中間ジャンプサーバーにインストールされ、ここはリモートサーバーへのアクセス許可が必要で、必要な情報をPAM360 Serverにパスする必要があります。

KMPエージェントを使用してSSL証明書を検出するには、最初にエージェントをダウンロードしてインストールする必要があります。次の手順に従ってください:

SSL証明書検出をKMPエージェントから実行するには:

- [証明書] >> [検出] >> [エージェント]に移動します。

- 実行する検出の種類(ドメインベース、証明書ストア、またはMicrosoft証明機関によって発行された証明書)を選択します。

- ドロップダウンから必要なエージェントを選択して、操作を実行します。

- エージェントがビジー状態の場合は、しばらく待ってから再試行してください。

- Microsoft CA検出の場合、期限切れ/失効した証明書を除外するか、提供されたフィルターを使用して発行日または証明書テンプレートに基づいて検出を実行するかを選択できます。

- [検出]をクリックします。

証明書は、エージェントがインストールされ、PAM360の証明書リポジトリにインポートされるサーバーから検出されます。

1.5.1 リモートマシンのディレクトリパスからSSL証明書を検出

PAM360では、PAM360 Serverが直接アクセスできないリモートマシンのディレクトリパスに保存されているSSL証明書を検出できます—これは、Key Manager Plusエージェントにより可能です。証明書が検出されたら、PAM360の中央リポジトリで結合できます。このオプションを使用すると、特定のフォルダーに保存されているすべての証明書ファイルを検出し、すべての証明書をリポジトリーに追加するか、必要なものだけを選択できます。検出プロセス中、Key Manager Plusエージェントは、パスで指定されたフォルダのみをスキャンし、ターゲットシステムの他はスキャンしません。

下の手順にしたがって、SSL証明書をリモートマシンのディレクトリパスから検出およびインポートします:

- [証明書] >> [検出] >> [エージェント]に移動し、検出の種類として[ディレクトリ]を選択します。

- ドロップダウンメニューからエージェントを選択します。

- ターゲットマシンのディレクトリパス、例えば、D:\shared path\subsharedpathを指定します。

- [証明書リストの検出]オプションをクリックして、指定したパスで使用可能なすべての証明書をフェッチします。

- このリストから、必要な証明書を選択し、[検出]をクリックします。

- タイムアウト間隔を秒単位で入力します。

- 拡張子が.keystoreおよび.pfxの証明書ファイルは、右上隅のJKS / PKCSオプションの下に個別にグループ化されます。これらの証明書をインポートするには、[JKS / PKCS]をクリックし、インポートする証明書ファイルを選択し、ファイルパスフレーズを入力して、[インポート]をクリックします。

検出のステータスを確認するには、[検出監査]タブをクリックします。

注記:

- この機能は、最新のKey Manager Plusエージェントのみで機能します。

- サイズが30KBを超える証明書ファイルは、この検出操作中にインポートされません。

1.6 SSL証明書をスケジュールから自動検出

SSL証明書の検出は、定期的に発生するようにスケジュールすることもできます。

- [管理者] >> [SSH / SSL構成] >> [スケジュール]の順に移動します。

- [スケジュールを追加]ボタンをクリックします。

- スケジュール追加ウインドウで、スケジュールの名前を入力しスケジュールのタイプをSSL検出として選択します。

- SSL証明書を確認するために、開始IPアドレスと終了IPアドレス、および終了端末のポートを指定します。

- 繰り返しの種類を選択します – 毎時、毎日、毎週、毎月、または1回のみ。選択したオプションに対応する開始時刻、日付、または曜日を設定します。

- 通知するユーザーのメールアドレスを入力します。電子メール設定は、 [設定] >> [メールサーバー設定]タブから構成できます。

- 保存ボタンをクリックします。

新しいスケジュールの追加を確認するメッセージが表示されます。

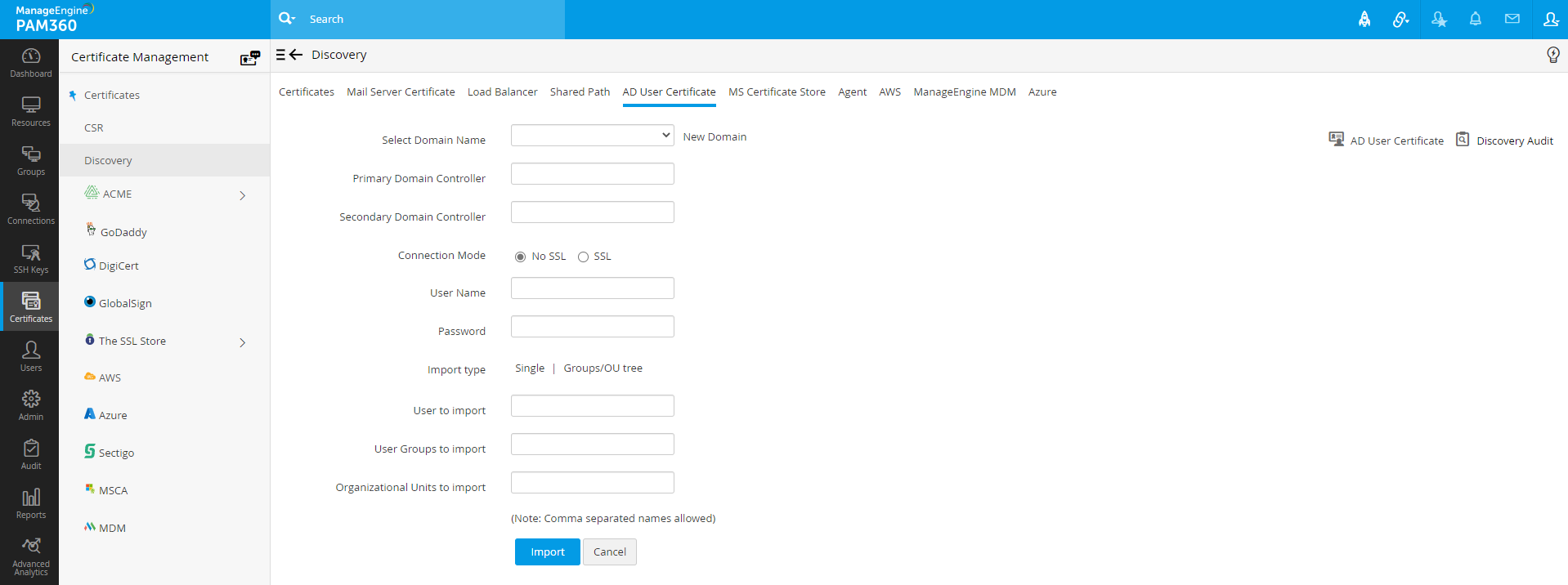

1.7 Active DirectoryのユーザーアカウントにマッピングされているSSL証明書を検出

PAM360では、Active Directoryのユーザーアカウントにマッピングされた証明書を検出および管理できます。

ADユーザー証明書の検出を実行するには、

- [証明書] >> [検出] >> [ADユーザー証明書]の順に移動します

- ドロップダウンから、ADの一部を形成する必要なドメイン名を選択します。

- ドメインコントローラーのDNS名を指定します。このドメインコントローラーはプライマリドメインコントローラーです。

- プライマリドメインコントローラーがダウンしている場合は、セカンダリドメインコントローラーを使用できます。セカンダリドメインコントローラがある場合は、それらのDNS名をカンマ区切り形式で指定します。利用可能なセカンダリドメインコントローラーの1つが使用されます。SSLモードを使用する場合は、ここで指定するDNS名がドメインコントローラーのSSL証明書で指定するCN(共通名)と一致していることを確認してください。

- 特定のドメイン内のユーザーアカウントの有効なユーザー認証情報(ユーザー名とパスワード)を入力します。次に、証明書の検出を実行するユーザー/ユーザーグループ/OUを入力し、[インポート]をクリックします。グループ/OU全体の証明書検出を実行するには、[グループ/OUツリーのインポートタイプ]を選択し、ドロップダウンリストから必要なグループを選択します。

- PAM360には、証明書検出の実行中に、ADユーザーをインポートするオプションもあります。チェックボックス[ADユーザーをインポート]を有効にして、それらのADユーザーアカウントを、証明書検出が実行されるPAM360にインポートします。

- 検出された証明書は、PAM360の証明書リポジトリに自動的に追加されます。

1.7.1 SSL証明書をMS証明書ストアとローカルCAから管理

PAM360では、MS証明書ストアとローカル認証局が発行したものから証明書を要求、取得、検出、結合、追跡および管理できます。MS証明書ストアおよびローカルCAから証明書をインポート/取得する前に、ドメイン管理者アカウントをPAM360のサービスログオンアカウントとして使用していることを確認します。

- [証明書] >> [検出] >> [MS証明書ストア]の順に移動します

- Microsoft CA のみが発行した証明書を検出およびインポートするには、[ローカル認証局]オプションをドロップダウンから選択します。このプロセスで、下のチェックボックスを選択解除して、有効期限切れ/有効期限間近の証明書の除外を選択できます。

- MS証明書ストアからすべての証明書を検出するには、ドロップダウンメニューから[証明書ストアの種類]を選択します。

- チェックボックスを選択し、[PAM360サービスアカウント認証情報を使って認証]するか、Windows Domainコントローラーマシンの名前とドメイン管理者認証情報等、その他の詳細を指定できます。

- [PAM360サービスアカウントを使って認証]を選択する場合、[IPアドレスレンジ]を選択し、開始IPと終了IPを記載して、証明書を検出できます。

- 証明書を検出およびインポートできる証明書ストア名を指定します。

すなわち、証明書ストア名:\\server_name\store_nameを指定するときに使用する以下の形式

i. 例. server_name\Root (証明書をトラステッドルート認証局から検出する)

ii. 例. server_name\My (個人証明書を検出する) - または、[ストアの取得]をクリックして、Windows Domainコントローラーで使用可能なストアのリストを取得し、検出する必要のある証明書ストアを選択することもできます。

- [検出]をクリックします。検出された証明書は、 [証明書]タブで表示できます。

- 特定のMSCAによって発行された証明書を検出するには、プルダウンから[Microsoft証明機関]を[種類]として選択し、サーバー名と必要な認証情報を入力して、[Microsoft証明機関]テキストボックスにMSCA名を入力します。テキストボックスは、PAM360 ServerがWindows Serverマシンにインストールされている場合のみ表示されますので、注意してください。

- 検出中に、それぞれのチェックボックスを選択することにより、期限切れの失効した証明書を含めることを選択できます。[日付フィルター]を選択し、日付範囲を入力して、指定された範囲に従って検出された証明書をフィルターします。テンプレート名/ OIDオプションを選択して、証明書テンプレートを選択します。各検出操作に、証明書テンプレート5個まで追加できます。このオプションは、特定のMSCAによって発行された証明書のスケジュールされた検出中にも使用できます。

注記:Windows証明書ストアの検出中に、ターゲットサーバー名が指定されていない場合、[ストアの取得]オプションを選択すると、ローカルホストで使用可能なすべての証明書ストアが一覧表示されます。

ローカルCAに保存されている証明書をPAM360から要求および取得するには、初めに、証明書署名要求を生成し、続いて、下記の手順を使って、ローカル認証局から署名する必要があります。

- [証明書] >> [CSRを作成]の順に移動し、[作成]をクリックします。

- 開いた[CSRを作成]ウインドウで、ドメイン詳細、組織詳細を入力し、キーアルゴリズム、キーサイズ、署名アルゴリズム、キーストアタイプを選択し、有効期間(日数)とキーストアパスワードを指定して、[作成]をクリックします。

- CSRを既存のキーから生成する場合は、[ CSRを秘密鍵から作成]オプションを選択し、キーの場所、パスワードを指定して、 [作成]をクリックします。

- CSRが生成され、[証明書] >> [CSRを作成]タブから表示できます。

PAM360自体から直接、Microsoft認証局でCSR署名を取得することもできます。

- [証明書] >> [CSRを作成]タブの順に移動し、必要なCSRを選択して、CSRテーブルビュー上にあるオプションの[署名]をクリックします。

- 開いたダイアログボックスで、内部証明機関を実行するサーバーの名前、CA名を入力し、要件に基づいて証明書テンプレートを選択します。[署名]をクリックします。

- CSRが署名され、発行された証明書は、証明書タブで表示できます。

1.7.2 SSL証明書の再検出

PAM360ビルド5300以降、PAM360では、前の検出操作中に入力したサーバー詳細を使って、同じソースからSSL証明書を再検出できます。下の手順にしたがって、証明書再検出を実行します:

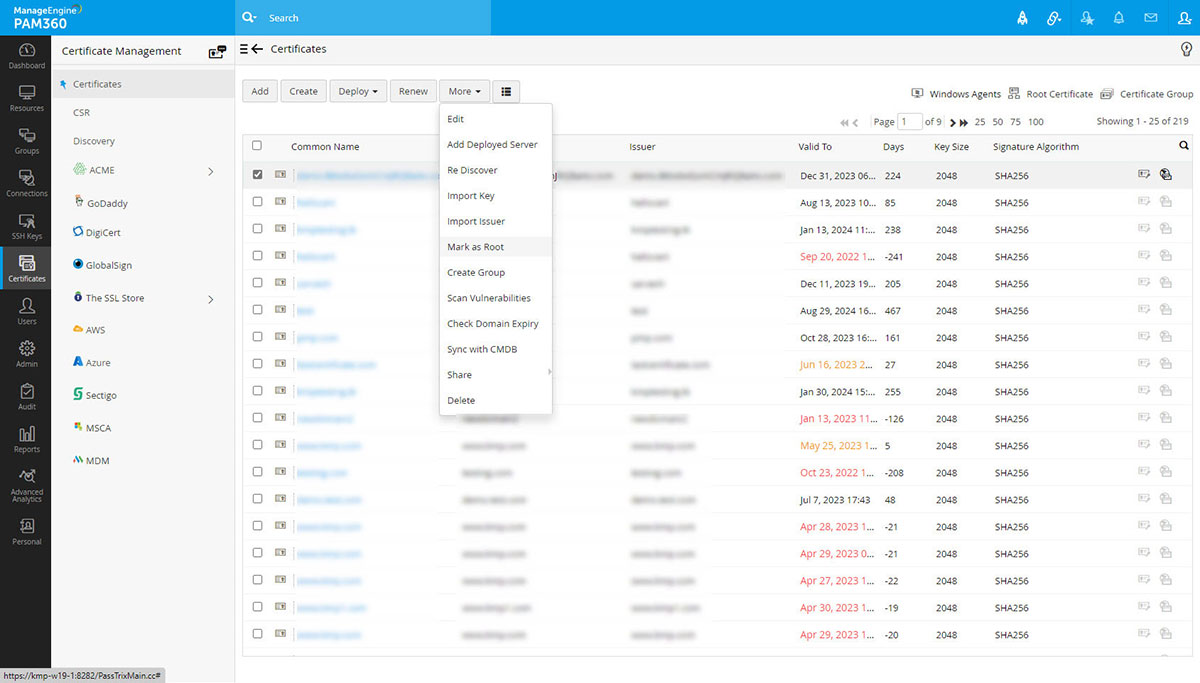

- [証明書]タブに移動します。

- 必要な証明書を選択し、[その他] >> [再検出]をクリックします。

再検出操作はすぐに開始されます。検出ステータスは、[検出監査]ページで追跡できます。エージェントベースの検出が適切に機能するには、検出操作を開始する前に、Key Manager Plusエージェントをバージョン6000にアップグレードしますので、注意してください。

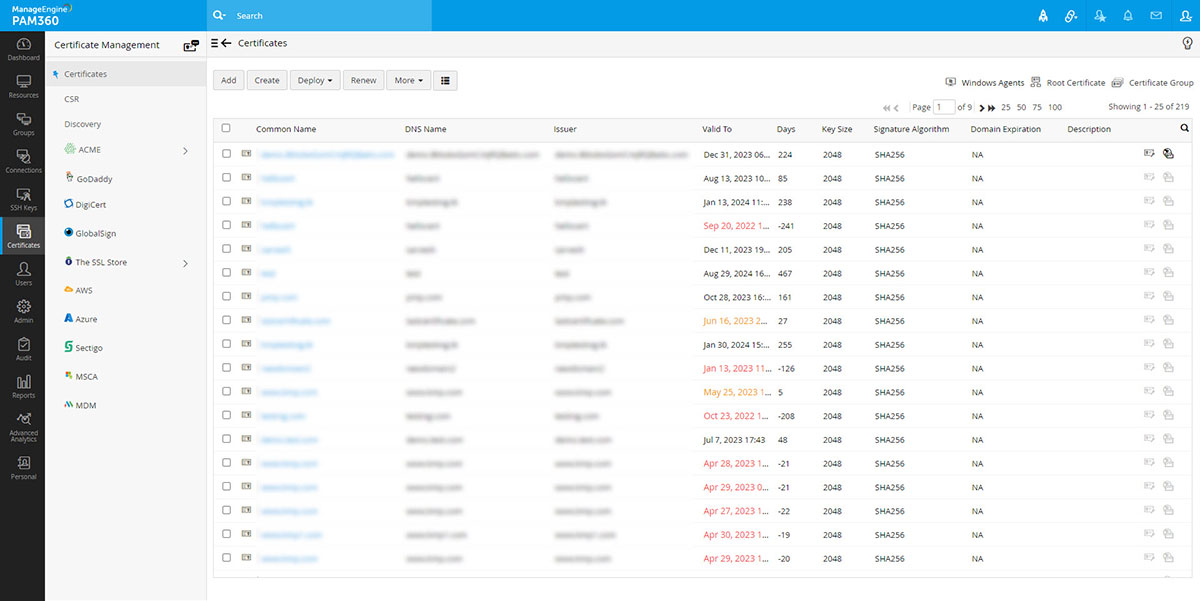

1.7.3 中央証明書リポジトリ

すべての検出されたSSL証明書、手動で検出されたもの、およびスケジュール設定された検出操作で検出されたものは、PAM360の中央リポジトリに自動的に追加されます。これらの証明書は、ユーザーインターフェイスの[証明書] >> [証明書]オプションで表示できます。

i. SSL証明書を検索

PAM360では、コモンネーム、DNS名、発行者、キーサイズ、署名アルゴリズム、説明、 追加フィールド, etc.等を使って、証明書を検索できます。

- [証明書] >> [証明書]に移動します。

- テーブルヘッダーの右隅にある検索アイコンをクリックし、表示されるテキストボックスに検索フレーズを入力します。

1.7.4 秘密鍵/キーストアファイルをエクスポート

PAM360では、証明書リポジトリに保存されているSSL証明書の秘密鍵/キーストアファイルを識別およびエクスポートできます。PKCS12 / PFXやPEM形式などの他の形式で証明書をエクスポートすることもできます。秘密鍵をPAM360を使って管理する証明書の横の有効化された[キーストア]アイコン(![]() )をクリックします。

)をクリックします。

秘密キーまたは証明書ファイルをエクスポートするには:

- [証明書] >> [証明書]に移動します。

- 秘密キーをエクスポートする必要がある証明書の横にあるキーストアアイコン(

)をクリックします。

)をクリックします。 - ドロップボックスで、要件にしたがって、以下のオプションから選択します:

- キーストア/ JKSのエクスポート:選択した証明書のキーストアファイルがダウンロードされます。

- PKCS12 / PFXのエクスポート:選択した証明書がPFX形式でダウンロードされます。

- PEMのエクスポート:選択した証明書は、PEM(Privacy Enhanced Mail)形式でダウンロードされます。

- 秘密キーのエクスポート:選択した証明書の秘密キーがダウンロードされます。

- 対応する証明書が選択した形式でダウンロードされます。

1.7.5 各種証明書バージョンを追跡および管理

同じドメインの異なるエンドサーバーで異なる証明書を使用しなければならない状況が発生する場合があります。このような状況では、これらの証明書が共通のドメインを表している場合でも、これらすべての証明書の使用状況と有効期限を個別に追跡する必要があります。このようなさまざまな証明書バージョンを手動で監視することは、困難でエラーが発生しやすくなります。PAM360では、単一ウインドウから、各種の証明書バージョンの使用状況と有効期限を同時に追跡および管理できます。

証明書バージョンを追跡するには、

- [証明書]タブに移動します。

- テーブルビューの右端にある、必要な証明書に対応する[証明書履歴]アイコン(

)をクリックします。

)をクリックします。 - 開いた証明書履歴ウインドウで、管理する証明書バージョンを選択し、証明書設定アイコン()をクリックします。[証明書の管理]をクリックします。

- 特定の証明書バージョンは、管理用に設定され、PAM360は、そのバージョンの使用状況と有効期限の追跡を個別に開始します。

- 管理するすべての証明書バージョンに対して同じ手順を繰り返します。

1.7.6 最新証明書バージョンでサーバーを更新

ワイルドカード証明書または単一のSSL証明書が複数のサーバーに展開されている場合は、証明書が展開されているサーバーを追跡し、最新の証明書バージョンが使用されているかどうかを確認する必要があります。PAM360では、以下が可能になります。.

- [証明書] >> [証明書]タブの順に移動します

- 必要な証明書の横の[証明書履歴]アイコン(

)をクリックします

)をクリックします - ウィンドウが開き、証明書のさまざまなバージョンが一覧表示されます。証明書の最新バージョンがメイン証明書として設定されていることを確認してください。しない場合、必要なバージョンの横の(

)アイコンをクリックし、証明書のそのバージョンをメイン証明書としてPAM360リポジトリで設定します。

)アイコンをクリックし、証明書のそのバージョンをメイン証明書としてPAM360リポジトリで設定します。 - [証明書] >> [証明書]タブの順に移動し、必要な証明書に対応する複数サーバーアイコン(

) をクリックします。.

) をクリックします。. - ウィンドウが開き、証明書が展開されているサーバーと、IPアドレス、ポート、証明書の有効性などの他の情報が一覧表示されます。

- 一覧表示されているサーバーのいずれかに古いバージョンまたは期限切れのバージョンの証明書がある場合は、すぐに最新バージョンに更新してください。サーバーを選択し、[展開]をクリックします。詳細な展開手順については、こちらをご覧ください。

- 必要なサーバーに対応する[編集]アイコンをクリックし、サーバー詳細を修正します。

- [追加]をクリックして、新しいサーバーを追加します。

- 表示されるポップアップで、DNS名、IPアドレスおよびポートを記載します。

- [保存]をクリックします。

- 必要なサーバーに対応する[編集]アイコンをクリックし、サーバー詳細を修正します。

- 証明書を選択して、[ステータスをチェック]をクリックし、証明書の同期ステータスをチェックします。証明書の同期ステータスの詳細は、ここをクリックしてください。

また、証明書を選択して[その他]ドロップダウンをクリックすると、特定の証明書に関連する詳細を編集したり、無関係な証明書を削除したりできます。

1.8 AWS(ACMとIAM)でホスティングされているSSL証明書を検出

PAM360を使用すると、次のAmazon WebサービスでホストされているSSL証明書の有効期限通知を検出、インポート、および構成できます:AWS Certificate Manager(ACM)およびAWS Identity and Access Management(IAM)。

下の手順にしたがって、SSL証明書をACM/IAMからPAM360に検出およびインポートします。

[証明書] >> [検出] >> [AWS]の順に移動します。

手順1:AWS認証情報をPAM360で構成

AWS-IAMリソースをPAM360に追加していない場合は、下の手順に従ってください:

AWS認証情報をPAM360に追加するには、

- [AWS認証情報を管理]をクリックして、[追加]をクリックします。

- 開いた[AWS認証情報を作成]ウィンドウで、認証情報名、説明、アクセスキー、シークレットキーを入力します。

- [ログインのテスト]オプションを使用して、ログインが成功したかどうかを確認します。ログインに成功すると通知されます

- 次に、[保存]をクリックします。認証情報は、正常にPAM360に保存されました。

- 次に、[証明書] >> [検出] >> [AWS]の順に移動し、適切なAWS認証情報をドロップダウンから選択するか、アクセスキーと秘密鍵を手動で入力します。

AWS-IAMリソースをPAM360にすでに追加している場合は、

- アクセスキーと秘密鍵を手動で指定するか、アクセスキーと秘密鍵をPAM360で使用するかチェックします。

- アクセスキーと秘密鍵を制定するを選択した場合は、アクセスキーと秘密鍵を入力します。

- アクセスキーと秘密鍵をPAM360で使用するを選択した場合は, リソース名、アクセスキーおよび秘密鍵をドロップダウンから選択します。

手順2:検出とインポート

- 認証情報のインポートが必要なAWSサービスを選択します: ACMまたはIAM。

- ACMから証明書をインポートするには、AWSサービスでACMを選択し、サービス地域を選択します。

- [検出]をクリックします。

- 証明書が選択したリージョンのリソースから検出され、Key Manager Plusにインポートされます。

- 証明書をIAMからインポートするには、必要なAWSユーザー名を指定するか、 AWSユーザー名を一覧表示オプションを使って、ユーザー名を取り込みます。必要なユーザー名を選択し、[検出]をクリックします。

- [サーバー証明書を含める]オプションをオンにして、対応するAWSユーザーのサーバー証明書をインポートすることもできます。

ユーザー証明書はPAM360にインポートされます。

1.9 SSL証明書をManageEngine Mobile Device Manager Plusを使って検出

PAM360は、ManageEngine Mobile Device Manager Plus(MDM)と統合されます。統合が完了したら、SSL証明書をMDM Serverで管理するデバイスから検出およびインポートでき、SSL証明書をPAM360リポジトリに保存できます。また、SSL証明書をPAM360から、MDM環境に一覧表示されるモバイルデバイスに展開することもできます。ManageEngine MDMを使った証明書の検出方法についての手順は、このドキュメントを参照してください。

2.自己署名証明書を作成

PAM360では、管理者は、Javaキーツールを使って、各自の自己署名証明書を作成できまうs。これらの証明書は、作成が正常に完了すると、PAM360リポジトリに自動的にインポートされます。

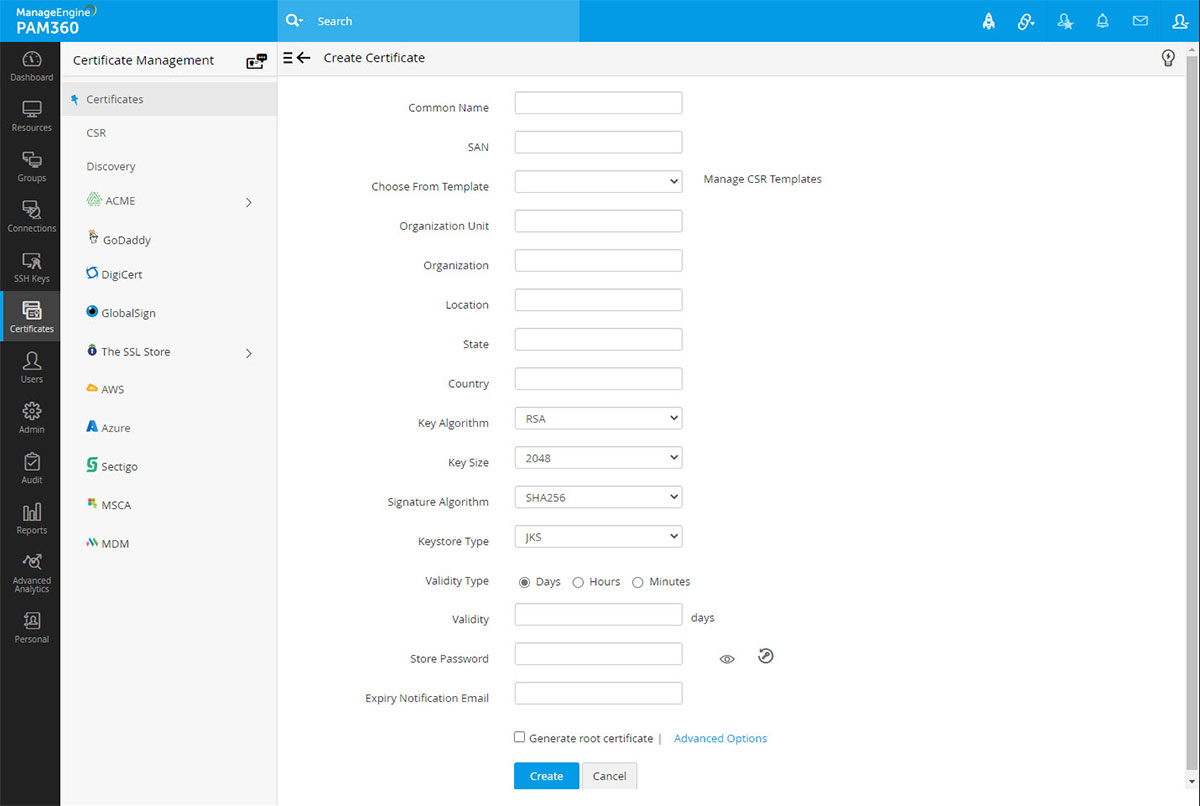

PAM360を使って自己署名証明書を作成するには:

- [証明書] >> [証明書] >>[作成]の順に移動します。

- 組織の詳細と証明書有効期間を入力し、キーアルゴリズムと長さ、署名アルゴリズムを入力し、[証明書を作成]タブにキーストアパスワードを入力します。

- [作成]ボタンをクリックします。証明書の内容が表示されている証明書ウィンドウにリダイレクトされます。

- 有効期間が制限された一時的な証明書を作成するには、[有効性タイプ]を[時間]または[分]として選択し、有効期間を指定します。証明書は指定された時間後に期限切れになります。

- 有効期限通知メールを送信するメールアドレスを記載します。

- [ルート証明書を生成する]チェックボックスをオンにすると、生成する証明書をルート証明書として生成することができます。

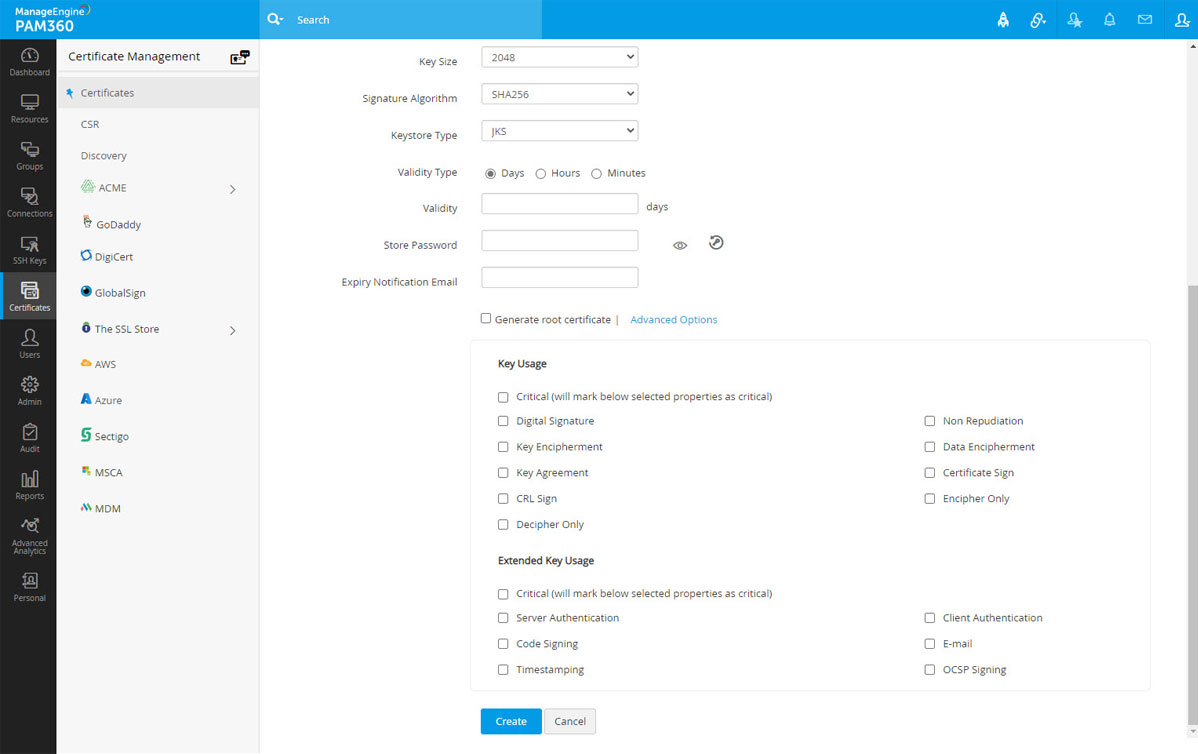

- 新しい証明書にオプションのプロパティを追加するには、[詳細オプション]をクリックしてメニューを展開します。ここでは、キーの使用法と拡張キーの使用法の2つのカテゴリのオプションがあります。必要なオプションを選択して、証明書の優先フラグを設定し、新しい証明書を使用できる目的を示します。[キーの使用法]オプションには、否認防止、デジタル署名、データまたはキーの暗号化、サーバー/クライアント認証などがあります。[重要]チェックボックスをオンにすると、プロパティを選択して重要としてマークできます。

- [作成]ボタンをクリックします。証明書の内容が表示されている証明書ウィンドウにリダイレクトされます。

- 証明書の内容をコピーするか、証明書を必要な電子メールまたはシステムにエクスポートできます。

- メール ‐ このチェックボックスを選択し、証明書ファイルがメールで指定されたメールIDに送信されます。

- エクスポート – このチェックボックスを選択し、ファイルをお使いのシステムにエクスポートします。

- 両方のオプションは、[保存]をクリックすると、有効になります。

- [保存]ボタンをクリックし、証明書をPAM360リポジトリに保存し、前の手順で選択した場合は、証明書ファイルをエクスポートします。

(ビルド5000以降に適用可能)

注記:

[共通名]フィールドにワイルドカード証明書名を入力する以外に、自己署名証明書を作成するときに[SAN]フィールドにワイルドカード名を追加できます。ワイルドカード証明書を使用すると、登録されたベースドメインに対して無制限の数のサブドメインを保護できます。

たとえば、ベースドメインのzoho.comについて考えてみましょう。*.zoho.comのワイルドカード証明書を使えば、any-subdomain.zoho.comを保護できます。アスタリスク(*)は、有効なサブドメインに対応するワイルドカードです。

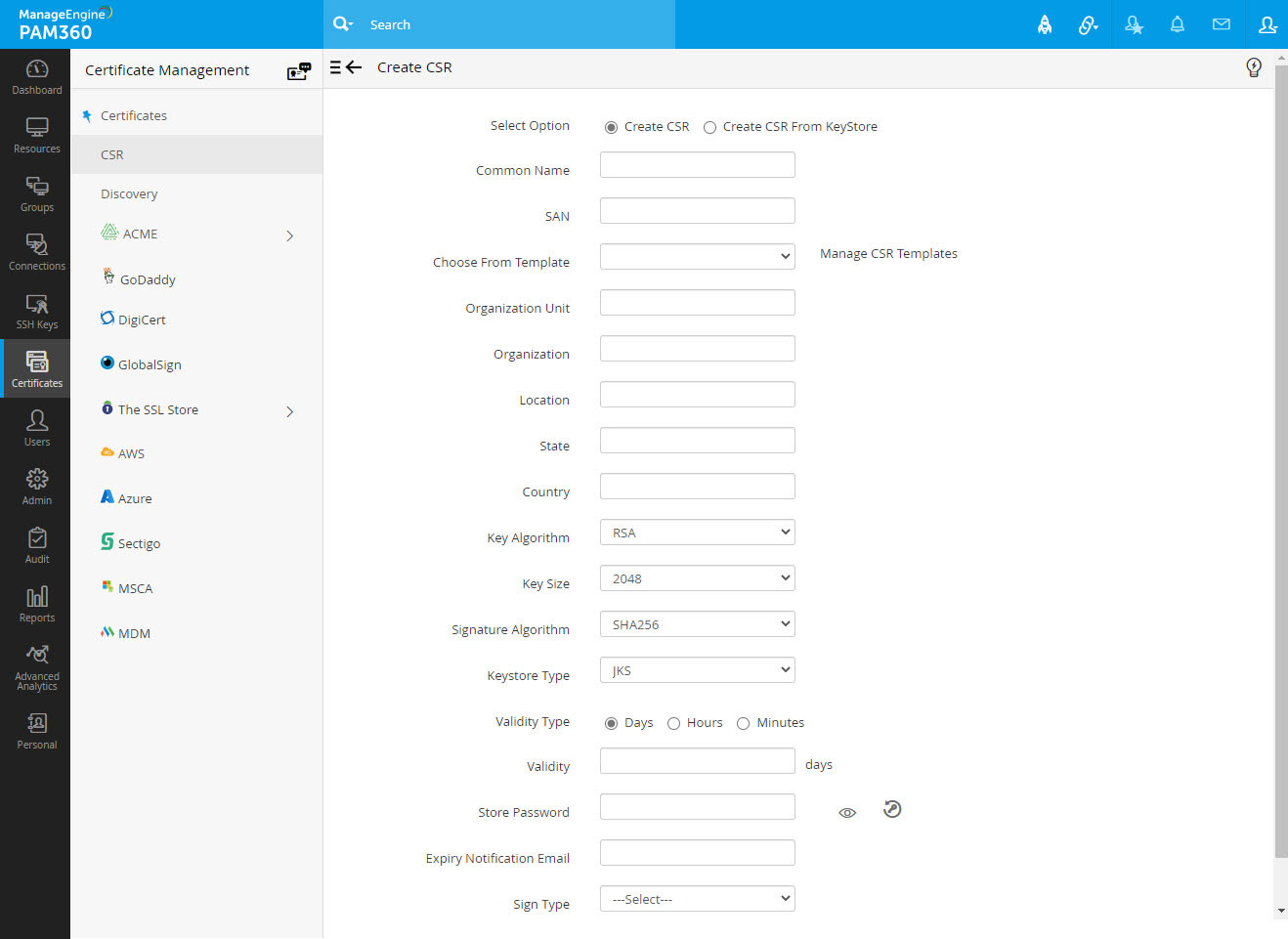

3.CSRを生成

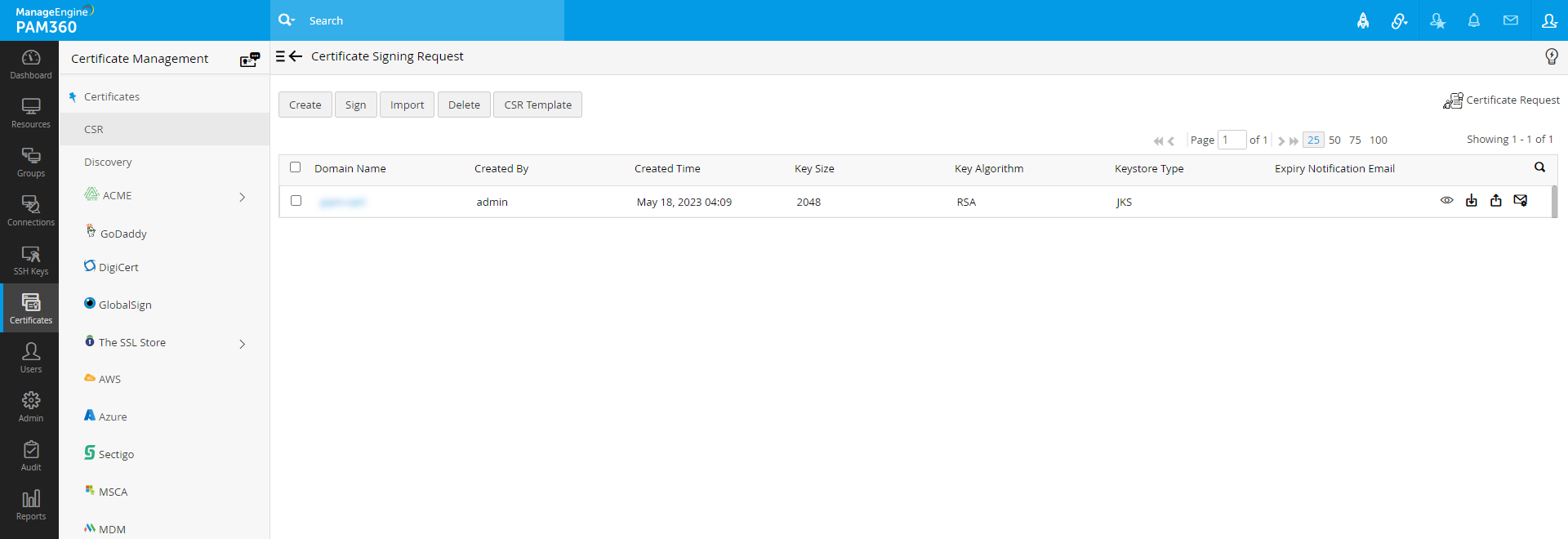

CSRをPAM360のJavaキーツールを使って生成するには:

- [証明書] >> [CSR]に移動します。リストビューには、すべての利用可能なCSRが、ドメイン名、作成者、作成時刻、キーサイズ、キーアルゴリズム等の詳細とあわせて、表示されます。

- [作成]をクリックして、新しいCSRを生成します。表示されるフォームで、以下を実行します:

- 手動でCSRを作成するか、キーストアからCSRを作成するかを選択します。CSRテンプレートから選択することもできます。[CSRテンプレートの管理]リンクをクリックして、1つを選択します。

- キーストアからCSRを作成することを選択した場合:

- [参照]をクリックして、キーストアファイルを選択します。

- 秘密キーのパスワードを入力し、[作成]をクリックします。

- CSRを手動で作成することを選択した場合:

- コモンネーム、SAN、組織部門、組織、場所、都道府県、国等の必要な詳細を指定します。

- キーアルゴリズム、キーサイズ、署名アルゴリズム、およびキーストアタイプを選択します。

- 有効タイプ(日数、時間または分)を選択し、有効期間について説明します。

- ストアパスワードと有効期限通知メールアドレスを入力します。[パスワードを生成]アイコンをクリックし、キーストアパスワードを生成します。

- サインタイプを選択し、必要な詳細を入力します。

- 今すぐ署名タイプを選択せずに、後でCSRに署名することもできます。後でCSRを署名する場合の詳細は、ここをクリックしてください。

- [作成]をクリックします。CSRコンテンツが表示されるCSRウィンドウにリダイレクトされます。

CSRが正常に作成され、リストビューに追加されました。

(ビルド5000以降に適用可能)

注記:

[共通名]フィールドにワイルドカード証明書名を入力する以外に、自己署名証明書を作成するときに[SAN]フィールドにワイルドカード名を追加できます。ワイルドカード証明書を使用すると、登録されたベースドメインに対して無制限の数のサブドメインを保護できます。

たとえば、ベースドメインのzoho.comについて考えてみましょう。*.zoho.comのワイルドカード証明書を使えば、any-subdomain.zoho.comを保護できます。アスタリスク(*)は、有効なサブドメインに対応するワイルドカードです。

3.1 CSRの管理

- 保存したCSRは、[証明書] >> [CSRを作成]タブで表示できます。

- パスフレーズを表示:すべてのCSRに対応するパスフレーズの表示アイコン(

)を使用すると、管理者はそれぞれのCSRファイルのキーストアパスワードを表示できます。

)を使用すると、管理者はそれぞれのCSRファイルのキーストアパスワードを表示できます。 - エクスポート:リストビューに表示されるCSRのアイコン(

)を使って、CSRを指定メールidにエクスポートおよびメールできます。

)を使って、CSRを指定メールidにエクスポートおよびメールできます。 - インポート:CSRのインポートを選択する場合、[インポート]をクリックします。ポップアップが表示されます。

- CSRファイルを参照して選択し、キーファイルを選択します。

- 秘密キーのパスワードを入力し、 [インポート]をクリックします。

- CSRが正常にインポートされ、リストビューで表示できます。

- PAM360は、証明書ファイルを対応する秘密鍵で自動的にピン留めし、中央リポジトリに追加します。

- 削除:CSRを削除するには、削除するCSRを選択し、[削除]をクリックします。

- 表示されるポップアップで、[OK]をクリックします。

- 選択したCSRが正常に削除されました。

- CSRテンプレート:[CSRテンプレート]をクリックして、テンプレートを追加、削除、または管理します。生成後のこれらのテンプレートは、CSRの生成中に使用できます。

4.証明書署名

PAM360には、Microsoft認証局から、またはお使いの環境内の信頼されるカスタムルートCA証明書を使って、ネットワークのすべてのクライアントに証明書を署名および発行するオプションがあります。

証明書をCAPAM360のローカルCAから要求または取得するには、初めに、CSRを生成し、次に、下記の手順を使って、ローカル認証局から署名します。

- MS証明機関

- エージェント付きMS CA

- ルートで署名する

[証明書] >> [CSR]に移動します。

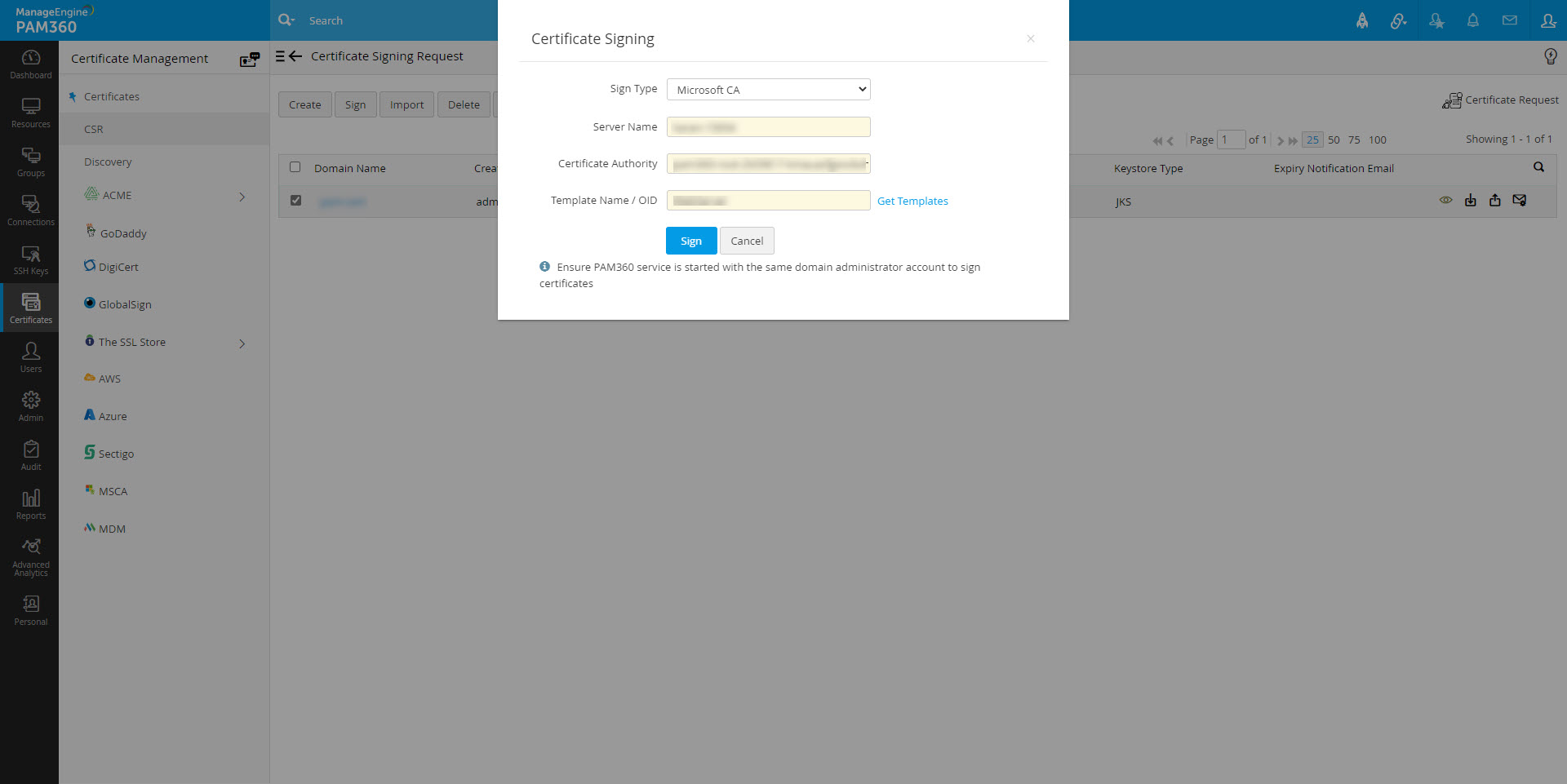

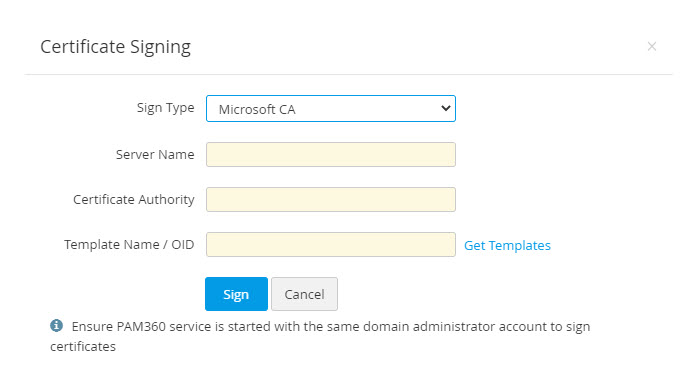

4.1 Microsoft証明機関

CSRは、PAM360のMicrosoft認証局から署名します。.

- 必要なCSRを選択し、トップメニューから[署名]をクリックします。

- 開いたポップアップで、署名タイプをMicrosoft認証局として選択します。

- 内部CAを実行するサーバー名と証明機関名を指定します。

- 要件にあわせて、証明書テンプレートを選択するか、[テンプレートを取得]リンクをクリックして事前定義済テンプレートのいずれかを選択し、[署名]をクリックします。

CSRに署名し、発行された証明書は[証明書] >> [証明書]から表示できます。

注記:

- ドメイン管理者アカウントを使ってPAM360を起動し、Microsoft証明書ストアと、ローカルCAが発行したものから証明書の管理を開始します。ドメインサービスアカウントを使ってPAM360を実行する場合、ローカル管理者グループで予め、それを構成していることを確認してください。

- MS証明書ストアの検出中に、 [サーバー名]フィールドが空のままの場合、[ストアの取得]オプションはローカルホストで使用可能なすべてのストアを一覧表示します。

- MS CAの自動更新を有効にするには、証明書の種類がMicrosoft CAである必要があります。手動で追加された証明書の場合、 [その他]トップメニューの[編集]オプションを使用して、証明書の種類をMicrosoft CAに変更する必要があります。

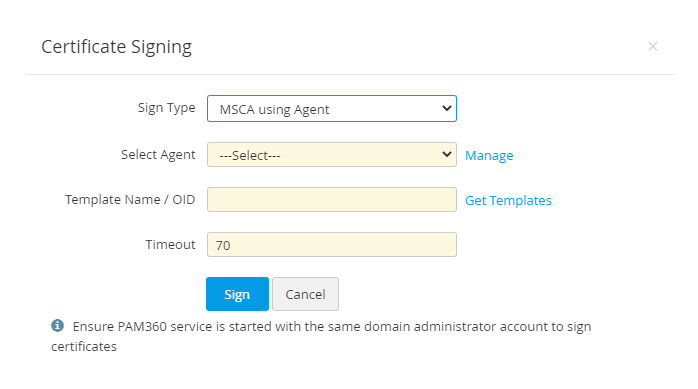

4.2 エージェントを使用したMicrosoft CA

- リストビューから必要なCSRを選択し、トップメニューから[署名]をクリックします。

- 表示されるポップアップで、

- 署名タイプを[エージェント付きのMicrosoft CA]として指定します。

- ドロップダウンにあるリストからエージェントを選択します。リンクをクリックしてエージェントを管理することもできます。エージェントについての詳細は、ここをクリックしてください。

- 証明書テンプレートを指定するか、[テンプレートの取得]をクリックして新しいテンプレートを取得します。

- エージェントが応答する必要がある秒単位のエージェントタイムアウトについて記載します。エージェントがタイムアウト期間内に応答しない場合、操作は失敗として監査されます。

- [署名]をクリックします。

CSRに署名し、発行された証明書は[証明書] >> [証明書]から表示できます。

4.3 ルート署名

PAM360には、Microsoft認証局から、またはお使いの環境内の信頼されるカスタムルートCA証明書を使って、ネットワークのすべてのクライアントに証明書を署名および発行するオプションがあります。

- カスタムルートCAを作成

- カスタムルートCAを使用して証明書に署名

- 署名された証明書をターゲットシステムに展開

4.3.1 カスタムルートCAを作成

ローカルで生成された証明書要求にルートCA証明書を使用して署名するには、最初にカスタムルートCAを作成する必要があります。

- [証明書] >> [証明書]タブに移動します。

- 証明書を選択し、トップメニューから[詳細] >>[ルートとしてマーク]をクリックします。

選択した証明書は、ルートCA証明書として正常に指定され、 [ルート証明書]タブに一覧表示されます。次に、この証明書を使用して、ローカルで生成された証明書要求に署名できます。

メモ: [証明書] >> [証明書] >> [作成]で証明書を作成しているとき、[ルート証明書を生成]チェックボックスを有効にして、ルートCA証明書をPAM360から生成することもできます。

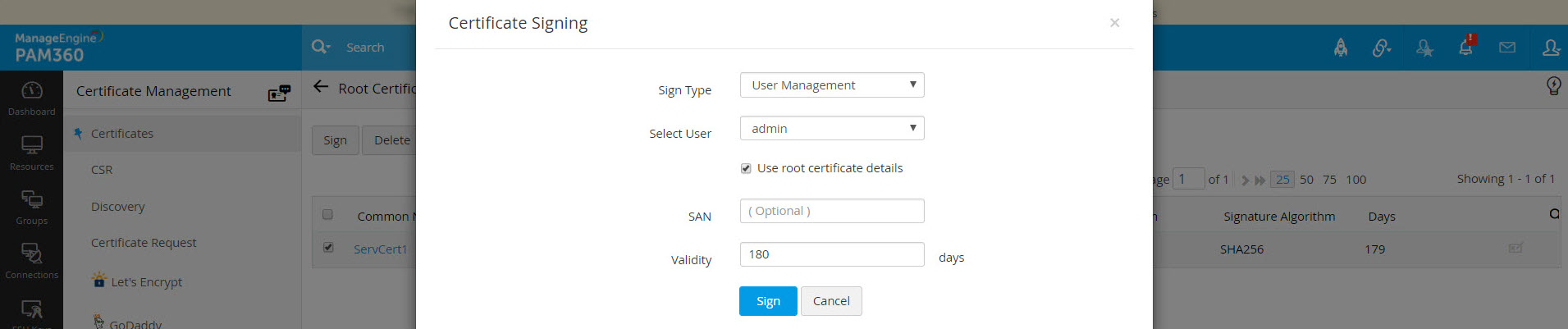

4.3.2 カスタムルートCAを使用して証明書に署名

カスタムルートCAを使用して証明書に署名するには、証明書署名要求(CSR)を生成してから、ルート証明書を使用して署名します。

- CSRを選択し、トップメニューから[署名]をクリックします。

- 署名タイプを[ルート付き署名]として指定します。

- [ルート証明書]を選択し、有効期間を日数で指定します。[署名]をクリックします。

- チェックボックスを選択し、中間証明書に署名します。これで、ユーザーは、ルートCAを代行して、証明書に署名できます。

- 新しい証明書にオプションのプロパティを追加するには、[詳細オプション]をクリックしてメニューを展開します。ここでは、キーの使用法と拡張キーの使用法の2つのカテゴリのオプションがあります。必要なオプションを選択して、証明書の優先フラグを設定し、新しい証明書を使用できる目的を示します。[キーの使用法]オプションには、否認防止、デジタル署名、データまたはキーの暗号化、サーバー/クライアント認証などがあります。[重要]チェックボックスをオンにすると、プロパティを選択して重要としてマークできます。

- [署名]をクリックします。

証明書は、選択したルート証明書に基づいて署名され、 [証明書] >> [証明書]タブに一覧表示されます。

また、ルートCA証明書を使って、PAM360から、証明書をユーザーグループに一括して、同時に生成および署名できます。

- [証明書]に移動し、ウインドウの右端上の[ルート証明書]をクリックします。

- 必要なルートCA証明書を選択し、[署名]をクリックします。開いたポップアップで、署名タイプ、証明書の作成と展開が必要なユーザー/ユーザーグループを選択し、SANと有効期間(i日数)を記載します。

- 署名タイプユーザー管理で、PAM360のユーザーアカウントの証明書を生成および署名できます。

- 証明書を生成する必要があるユーザーアカウントを選択します。

- デフォルトでは、ユーザー証明書はルート証明書と同じパラメーターを継承します。[ルート証明書の詳細を使用する]オプションの選択を解除すると、変更できます。

- 詳細を入力したら、[署名]をクリックします。

証明書は署名され、PAM360の証明書リポジトリに一覧表示されます。

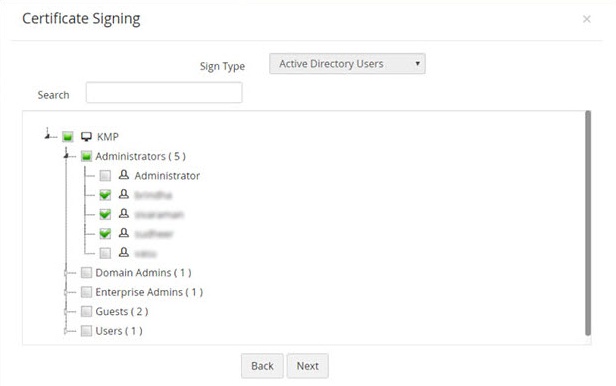

署名タイプのActive Directoryユーザーを使用すると、ネットワーク環境内のActive Directoryにマップされたユーザーアカウントに証明書を生成して署名できます。

- ドメイン名を選択し、プライマリドメインコントローラーのアドレス、ユーザー名、およびパスワードを入力します。

- [単一]のインポートタイプを選択してユーザーグループを指定するか、グループ/OUツリーのインポートタイプを使用して、証明書を作成する必要があるユーザーまたはユーザーグループを選択します。

- ユーザーを選択した後、証明書の有効期間を日数で入力します。デフォルトでは、ユーザー証明書はルート証明書と同じパラメーターを継承します。[ルート証明書の詳細を使用する]オプションの選択を解除すると、変更できます。

- 詳細を入力したら、[署名]をクリックします。

- これで、PAM360の証明書リポジトリに一覧表示される選択したユーザーに証明書が生成されます。

証明書要求に署名して証明書を取得したら、それらを必要なエンドサーバーに展開する必要があります。証明書の展開に関する詳細な説明については、ヘルプのこのセクションを参照してください。

注記: WebアプリケーションのカスタムルートCAを使用して証明書に署名する場合は、セキュリティエラーメッセージを回避するために、ネットワーク内のすべてのブラウザがルートCA証明書を信頼するように構成されていることを確認してください。

5.証明書をインポートおよびエクスポート

5.1 許可される証明書の種類

PAM360では、以下の証明書タイプをインポートおよびエクスポートすることができます:

- .cer

- .crt

- .pem

- .der

- .p7b

- .pfx

- .p12

- .pkcs12

- .jks

- .keystore

5.2 ネットワークに証明書をインポートする手順

証明書検出に加え、PAM360には、SSL証明書をリポジトリに手動で追加できる方法が他に3つあります。これを行うには、以下の手順に従います:

- [SSL] >> [証明書]タブの順に移動し、[追加]ボタンをクリックします。

- [証明書を追加]ウインドウに、以下のオプションが表示されます:

- 証明書 ‐必要な証明書ファイルをシステムから直接参照およびインポートします。

- 証明書コンテンツ ‐必要な証明書ファイルのコンテンツをコピーし、テキストボックスに貼り付けます。

- キーストアベース ‐キーストアで利用可能なすべての個別証明書を同時にインポートします。必要なキーストアファイルをアップロードし、対応するパスワード(ある場合)を入力します。

- 証明書詳細–必要な証明書詳細を含む.csvファイルを参照およびインポートします。

- [追加]をクリックします。証明書または証明書詳細は、PAM360リポジトリにインポートされます。

5.3 発行者証明書をインポートする手順

PAM360では、発行者証明書をリポジトリにインポートし、製品に完全証明書チェーンを作成できます。

- [証明書] >> [証明書]に移動します。必要なエンド証明書を選択します。

- その他ドロップダウンで、[発行者をインポート]を選択します。

- 表示されるポップアップで、発行者証明書を参照および追加し、[インポート]をクリックします。

- 追加する追加発行者証明書は、発行者名にあわせて、リポジトリの既存のSSL証明書に貼付されます。秘密鍵で完全チェーンをダウンロードするには、証明書をJKS,PKCS, またはPEM形式でエクスポートします。

5.4 ネットワークに証明書をエクスポートする手順

- [証明書] >> [証明書]に移動します。

- リストビューで、エクスポートする証明書をクリックします。

- 証明書の詳細ウィンドウで、右上隅にある[エクスポート]をクリックし、証明書をエクスポートする必要のある形式を選択します。

- 証明書は、選択した形式でマシンにダウンロードされます。

6.証明書の更新

PAM360の証明書タブは、中央コンソールで、ここには、自己署名、ルート署名、Microsoft CA署名、サードパーティCAが発行した証明書等、すべてのタイプの発行SSL証明書が結合および表示されます。[更新]オプションを使用すると、これらの証明書の種類を[証明書]タブで直接更新できます。これらの更新された証明書は、展開されたサーバーとその認証情報を自動的に継承します。サードパーティのCAによって発行された証明書の場合、更新が開始され、それぞれのCAのタブにリダイレクトされます。先に進むには、次の手順に従います:

- [証明書] >> [証明書]に移動します。

- 証明書更新には3つのタイプがあります:

- 自己署名証明書の更新

- ルート署名証明書の更新

- Microsoft CA署名済/エージェント証明書更新で署名済

i. 自己署名証明書の更新

自己署名証明書を更新するには、以下の手順に従います:

- 自己署名証明書を選択し、上部にある[更新]をクリックします。

- 更新タイプは、デフォルトで自己署名になります。

- [有効性]フィールドで、証明書が有効になる日数を指定します。[更新]をクリックします。

証明書は正常に更新され、有効期限は指定された新しい有効期間に応じて変更されます。

ii.ルート署名証明書の更新

ルート署名証明書を更新するには、以下の手順に従います:

- ルート署名付き証明書を選択し、上部にある[更新]をクリックします。

- 更新タイプは、デフォルトではルートで更新および発行者名は、ルート名フィールドに自動入力されます。

- [有効性]フィールドで、証明書が有効になる日数を指定します。[更新]をクリックします。

証明書は正常に更新され、有効期限は指定された新しい有効期間に応じて変更されます。

iii.Microsoft CA署名済/エージェント証明書更新で署名済

Microsoft CA署名証明書を更新するには、以下の手順に従います:

- Microsoft CA署名付き証明書を選択し、上部にある[更新]をクリックします。

- 証明書に秘密鍵がない場合、PAM360で、新しい秘密鍵を作成できます。表示されるポップアップで、[OK]をクリックします。

- 更新タイプ、サーバー名、テンプレート名/OID、認証局等の属性が証明書詳細から自動入力されます。サーバー名は、証明書に署名したMicrosoft CAサーバーの名前です。証明機関は、指定されたMicrosoft CAサーバーで実行されるCAサービスです。

- Microsoft CAによって直接またはKMPエージェントを使用して署名された証明書の場合、有効日はMicrosoft CAサーバーから取得されるため、更新時に手動で入力することはできません。これらのタイプの証明書は、Microsoft CAサーバーで指定された日付までのみ更新されます。

上記のタイプに加えて、サードパーティのCA署名付き証明書も、この更新オプションを使用して更新できます。同じ手順にしたがって、更新を開始し、PAM360は。更新要求を各サードパーティCAに転送します。次のセクションに記載の手順にしたがって、PAM360の証明書の自動更新のセットアップ方法を確認します。

6.1 自動更新

ローカルCAが発行した証明書は、PAM360の 管理者ページから自動更新できます。

ローカルCA証明書の自動更新を有効にするには、下の手順に従います:

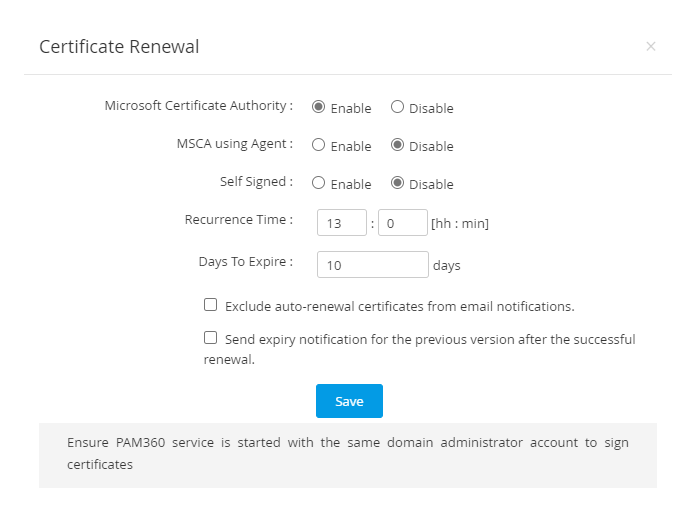

- [管理] >> [SSL証明書] >> [証明書の更新]に移動します。

- Microsoft証明機関、エージェントを使用したMSCA、または自己署名を有効にして、再発時間を指定します。

- すでに期限切れの証明書や、10日以内に期限切れを迎える証明書は、自動的に更新され、証明書リポジトリに反映されます。

- [有効期限までの日数]フィールドに記載されている日数で有効期限が切れる証明書も自動更新されます。

- チェックボックスを選択し、メール通知から自動更新証明書を除外します。これで、自動更新マークが付された証明書は、有効期限通知が構成されている場合でも、メール通知から除外できます。

- チェックボックスを選択し、更新成功後に前のバージョンの有効期限通知を送信します。

- [保存]をクリックします。

- 自動更新が成功した後、前のバージョンの証明書が証明書履歴に一覧表示されます。

7.証明書の履歴

PAM360では、証明書をコモンネームでグループ分けできます。これを有効にするには、

- [管理者] >> [SSL証明書] >> [証明書履歴]の順に移動します。

- [コモンネームでグループ証明書を有効化または無効化]オプションを選択します。

- オプションを有効にすると、証明書が1つのこのコモンネームでグループ分けされます。

- このオプションを無効にすると、証明書に割り当てられた一意のシリアル番号に基づいて、新しい証明書が作成されます。

- これらの証明書を表示するには、[証明書] >> [証明書]の順に移動し、列選択者から[証明書履歴]を有効にします。

- 次に、必要な証明書に対応する[証明書履歴]アイコンをクリックして、証明書を表示します。

注記:証明書更新時、古いバージョンの更新証明書は、証明書履歴に移動されます。

8.証明書同期ステータス

PAM360では、ユーザーは、複数のサーバーに展開したSSL証明書で同期ステータスを定期的および自動チェックを実行できます。

有効にすると、PAM360には、同期外のサーバーをチェックし、証明書不一致があるサーバーを削除するオプションができます。下の手順にしたがって、証明書同期ステータスチェックを有効にします:

- [管理者] >> [SSL証明書] >> [証明書同期ステータス]の順に移動します。

- [有効化]をクリックし、再実行時間間隔を時間または分単位で入力します。

- 非同期サーバーの意味をチェック - このオプションをチェックして、非同期サーバーのみをチェックおよび結合します。

- 非同期の場合サーバーを削除 - このオプションを選択して、同期チェック後に証明書不一致が見つかったサーバーを削除します。

- [無効化]をチェックし、同期チェックを停止します。

9.証明書を編集および削除

9.1 証明書をPAM360リポジトリから編集する手順

証明書をPAM360リポジトリから編集するには:

- [証明書] >> [証明書]に移動します。

- 編集する証明書を選択し、[その他]をクリックして、ドロップダウンから[編集]を選択します。

- 表示される証明書編集ポップアップで、[DNS名、ポート、説明、有効期限通知メール、およびタイプを編集します。

- 自動更新時に証明書を展開することを選択できます。

- [保存]をクリックします。

注記:自動更新時にすべてのサーバーに証明書を展開できるのは、ユーザーの認証情報が利用可能な場合のみです。

9.2 証明書をPAM360リポジトリから削除する手順

現在使用されていない証明書を削除できます。証明書をPAM360リポジトリから削除するには:

- [証明書] >> [証明書]に移動します。

- 証明書を選択します。

- [その他]をクリックし、ドロップダウンから[削除]を選択します。

- 表示されるポップアップで、チェックボックスを選択して、選択した証明書を[除外された証明書]に追加し、理由を記載します。

- 表示されるポップアップで、[OK]をクリックします。

10。証明書要求

証明書要求ワークフローは、以下のとおりです:

- 証明書要求の追加

- 証明書要求を閉じる

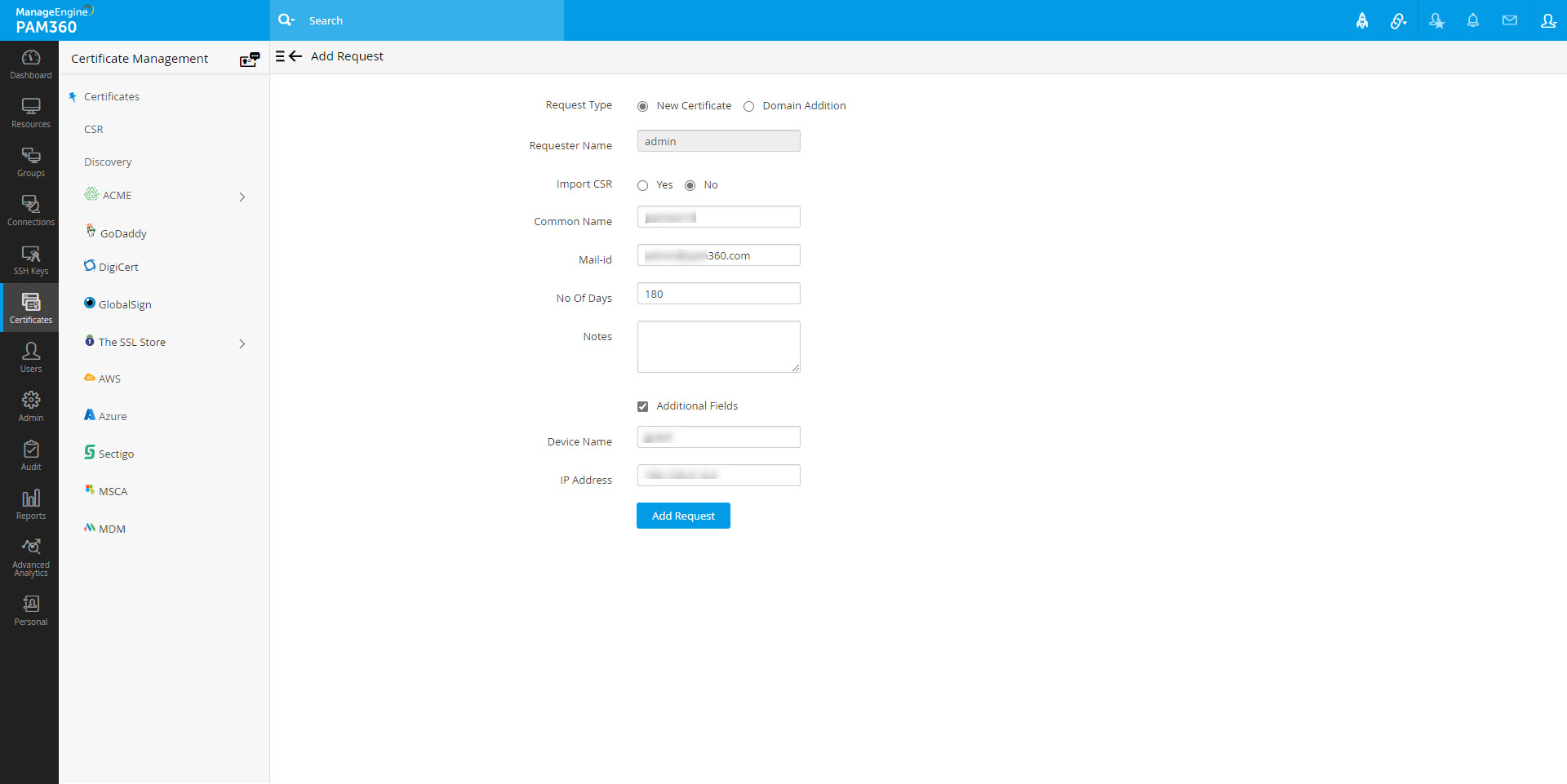

10.1 証明書要求を追加

PAM360での新しい証明書に要求を追加または既存の証明書へのサブドメインの追加:

- [証明書] >> [証明書要求]の順に移動します。

- [要求を追加]ボタンをクリックします。

- 要求のタイプを選択します(新しい証明書またはドメインの追加)。

- 新しい証明書 – CSRを要求、新しい証明書にドメイン名を貼付します(オプション)。

- ドメインを追加 – 新しいドメインの名前を入力し、PAM360リポジトリに追加された証明書から親ドメインを選択します。

- 要求の送信先のメール アドレスを入力し、証明書の有効期間を指定します。これらのメールアドレスは、管理者、証明書要求を処理する仲介者、または証明書要求をチケットとして発行するヘルプデスクソフトウェアのアドレスにすることができます。

- [追加フィールド]をクリックして、デバイス名やIPアドレスなどの追加情報を追加します

- [要求を追加]ボタンをクリックし、証明書要求タブの要求リストに追加して、同内容を指定メールアドレスに送信します。

10.2 証明書要求ステータス

- オープン

- クローズ

証明書要求が発生すると、自動的にオープン状態に昇格します。要求詳細は、要求のドメイン名をクリックして、[証明書] >> [証明書要求]で表示できます。

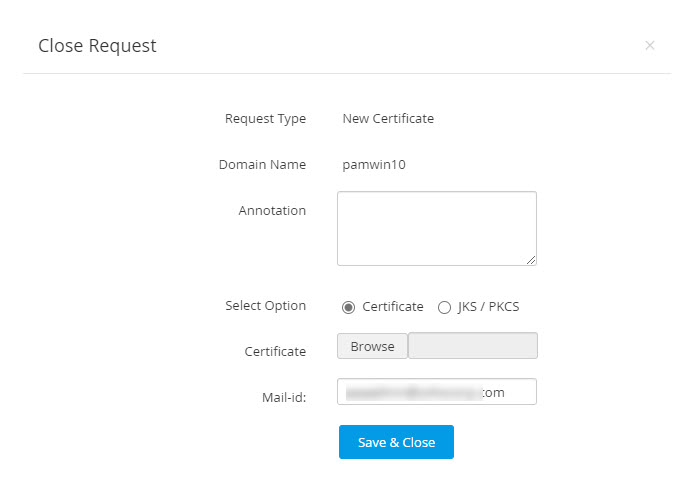

10.3 証明書要求ライフサイクルを終了

- [証明書] >> [証明書要求]の順に移動します。

- 必要なオープン要求プロセスに対して、テーブルの右隅にある[オープンステータス]リンクをクリックします。

- [要求を閉じる]ウィンドウで、オプションの注釈を追加し、発行された証明書を添付し(オプション)、証明書の送信先のユーザーの電子メールIDを指定して、[保存して閉じる]ボタンをクリックします。ボタンをクリックすると、要求は自動的にクローズ状態に移行します。

- 要求を閉じるときにSSL証明書を添付した場合、証明書はPAM360リポジトリに自動的にインポートされます。

- また、発行された証明書は、要求を発生させたユーザー、要求を閉じたユーザー、および要求を閉じたときに指定された電子メールIDに電子メールで送信されます。

11.有効期限通知スケジュールを管理

証明書の有効期限が近づいたときに受信する通知の周期をカスタマイズできます。通知をカスタマイズするには:

- [管理] >> [SSH / SSL構成] >> [通知設定]に移動します。

- [SSL証明書の有効期限が間近なことを通知]チェックボックスと、通知の受信を開始する証明書の有効期限前の日数を選択します。

- メールまたはSyslogチェックボックスを選択し、適切な詳細を入力します。通知構成についての詳細は、ここをクリックしてください。

- [保存]をクリックします。

メモ:選択した日付の後、証明書の有効期限が切れる前に、毎日通知が届きます。たとえば、証明書が1か月の最後の週に期限切れになりそうな場合に、[SSL証明書が7日以内に期限切れになる場合に通知する]オプションを選択すると、証明書の有効期限が切れる前の週において毎日、証明書の有効期限が近づいているという通知が届きます。

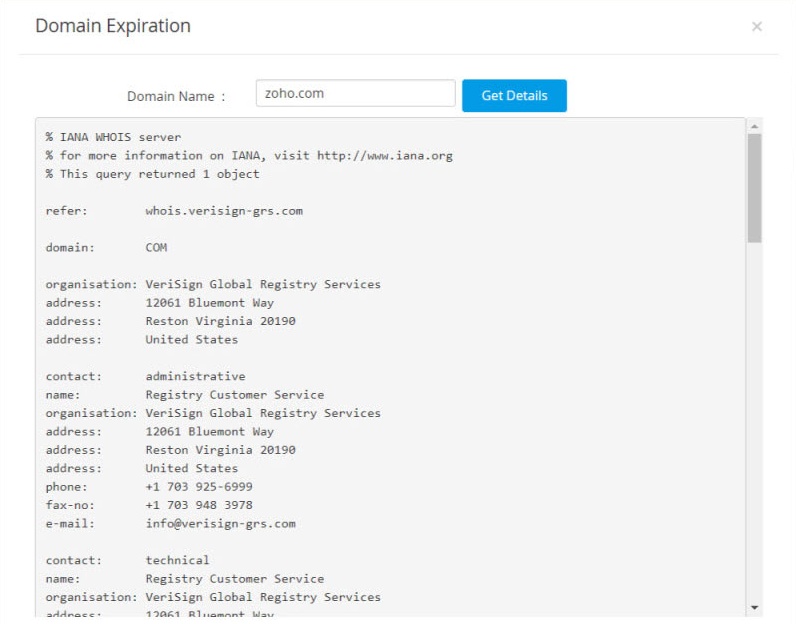

12.WHOIS検索からドメイン有効期限を追跡

証明書有効期限の追跡以外に、PAM360で、管理者は、自動WHOIS検索で有効期限間近のドメイン名を監視することもできます。ルックアップを通じて取得されたドメインの有効期限の詳細は、対応するSSL証明書に対して[証明書] >> [証明書]タブに表示されます。また、管理者は、[管理者] >> [SSH/SSL構成] >> [通知]で構成して、有効期限間近のドメインのメール通知をタイムリーに受信する選択ができます。.

12.1 WHOIS検索はどのように機能しますか?

ドメインの有効期限詳細を取り込むには、WHOISサーバーにPAM360からの二段階検索が必要です。最初の検索は、ドメインがドメインレジストラによって登録されたWHOISサーバーの詳細を提供します。2回目の検索では、所有者詳細、有効期限日等の情報が得られます。これらすべての操作は、PAM360のインターフェイスから自動化されます。

注記: WHOISサーバーに接続するには、ポート43を使用する必要があります。ご使用の環境でポート43が開いていることを確認してください。開いていない場合、接続が失敗し、[証明書]タブで[ドメインの有効期限]が[使用不可(NA)]とマークされます。

13.SSL証明書グループ

PAM360では、SSL証明書を各種論理グループに整理し、グループの操作を一括で実行できます。

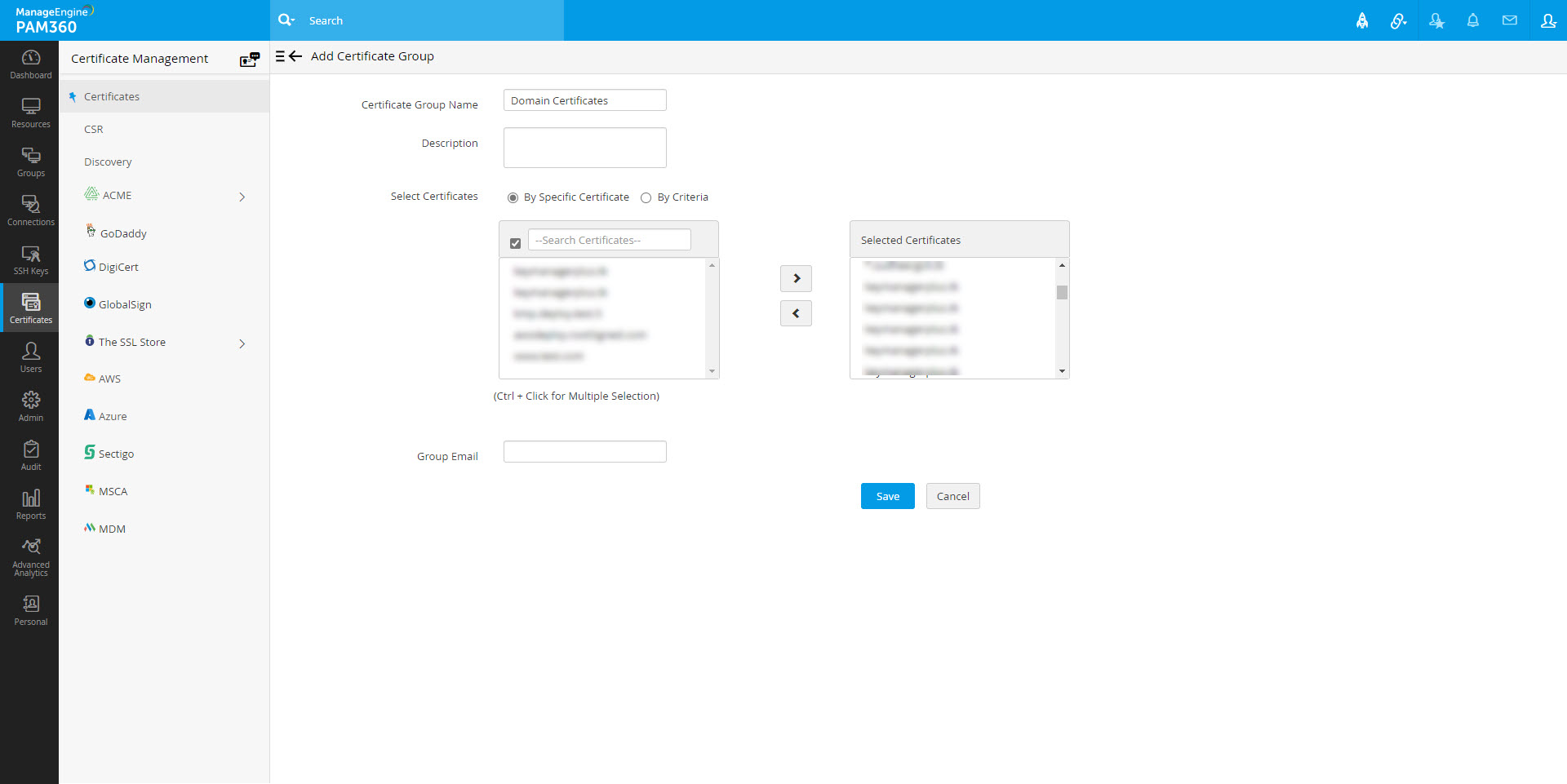

13.1 証明書グループを作成

証明書グループを作成するには、

- [証明書]タブの右上隅にある[証明書グループ]アイコンをクリックします。

- [グループの追加]をクリックします。[証明書グループの追加]ページに移動します。

- 証明書グループの名前とオプションの説明を入力します。後で変更することはできないため、名前を指定するときは注意してください。

- グループに追加する証明書を以下のいずれかの方法で選択できます:

- 特定の証明書別 - グループに個別に追加する証明書を選択し、[保存]をクリックします。

- 基準別 - これは、証明書をグループ化する動的な方法として機能します。グループの作成基準に基づいてさまざまな基準を指定します。ここでは、発行者、共通名、キーアルゴリズム、キーサイズ、キーの長さなどのさまざまな基準に基づいて証明書を選択できます。追加された追加フィールドもリストに表示されます。等しいまたは等しくない、次を含むまたは次を含まない、始点または終点等の条件にあわせて、検索をフィルタリングできます。右下隅にある[一致する証明書]ボタンをクリックして、対応する証明書を表示します。[保存]をクリックします。証明書グループが作成されます。

- 有効期限通知を送信するグループの電子メールアドレスに言及し、[保存]をクリックします。

- 証明書グループが作成されます。追加フィールドについての詳細は、ここをクリックしてください。

13.2 証明書グループを編集

既存の証明書グループに変更を加えるには、

- 右上隅の[証明書]タブにある[証明書グループ]アイコンをクリックします。

- テーブルビューの右隅にある[編集]アイコンをクリックします。

- 証明書の選択タイプを変更したり、グループに存在する証明書を編集したり、グループに適用されているフィルターを追加、変更、または削除したりできます。

- 変更を更新して保存すると、更新を確認するポップアップメッセージが表示されます。

注記:証明書グループ名は変更できません。ただし、グループ内の証明書のリストまたは説明を追加または変更することはできます。

13.3 証明書グループを削除

証明書グループを削除するには、

- [証明書]タブの右上隅にある[証明書グループ]アイコンをクリックします。

- 削除するグループを選択して、[削除]をクリックします。

- 操作の確認を求めるポップアップウィンドウが表示されます。[OK]をクリックすると、選択した証明書グループが削除されます。