PAM360のセルフサービス権限昇格

セルフサービス権限昇格では、エンドユーザーは、高度な権限の操作をリモートセッションで、承認に管理者に依存することなく実行できます。高度な権限操作には、アプリケーションのインストール、個別操作の実行、コマンドの実行等、管理者またはルート権限が必要な者が含まれが、オペレーティングシステムによって異なります。このプロセスには、アクセスしやすいようにエンドユーザーと共有した選択済アカウント/リソースの許可アプリ/スクリプト/コマンドでの構成が含まれます。管理者ロールがあるユーザーは、事前定義したルールとポリシーにより、セルフサービス権限昇格の構成全体を管理します。

管理者が非特権ユーザーに、サードパーティあ売りケーションをインストールまたはコマンド実行して特定のディレクトリの特定期間アクセスできるように許可する必要があるケースを考えてみましょう。これを複数のユーザーに対してする必要がある場合、管理者には苦痛でしょう。ここで、この昇格機能が奏功します - この機能を使うことで、特権アカウントででユーザーの操作を構成できるため、ユーザーが目的の操作を完了するまでの指定期間、ユーザーのセルフサービス権限を付与できます。

メモ:

アクセスコントロールワークフロー とSSHコマンドコントロール(Linux)とあわせたセルフサービス権限昇格機能は、時間枠とココマンドベースの制限を設けて権限昇格を許可することで、高いレベルのセキュリティを実現します。

本書の終わりでは、以下のトピックについて学ぶことになります:

1.WindowsとWindows Domain用のセルフサービス権限昇格

(この機能は、ビルド5304以降、C#エージェントにのみ適用できます)

PAM360では、管理者は、ターゲットシンにセルフサービス権限昇格を構成できます。これで、ユーザーは、ファイル/アプリケーションの一定タイプ(.cmd、.exe、.msc、.msi、および.bat)を昇格権限で、高度権限アカウントのパスワードを共有しないで、実行できます。

1.1 セルフサービス権限昇格のセットアップ

初めに、C#をターゲットマシンにセルフサービス権限昇格でインストールし、下の手順に従います:

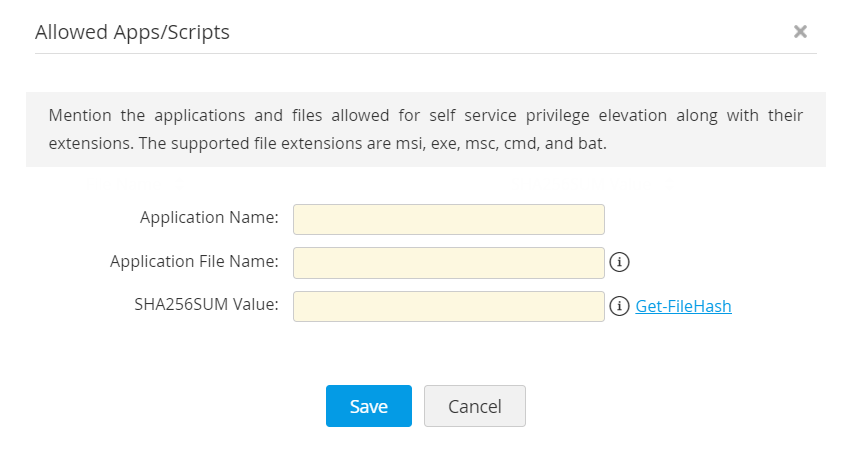

- PAM360にログインし、[管理者] >> [管理] >> [許可アプリ/スクリプト]の順に移動します。ここで、権限昇格に許可されたすべてのアプリケーションが一覧表示されます。

- [追加]をクリックし、新しいアプリケーションファイルをリストに追加します。

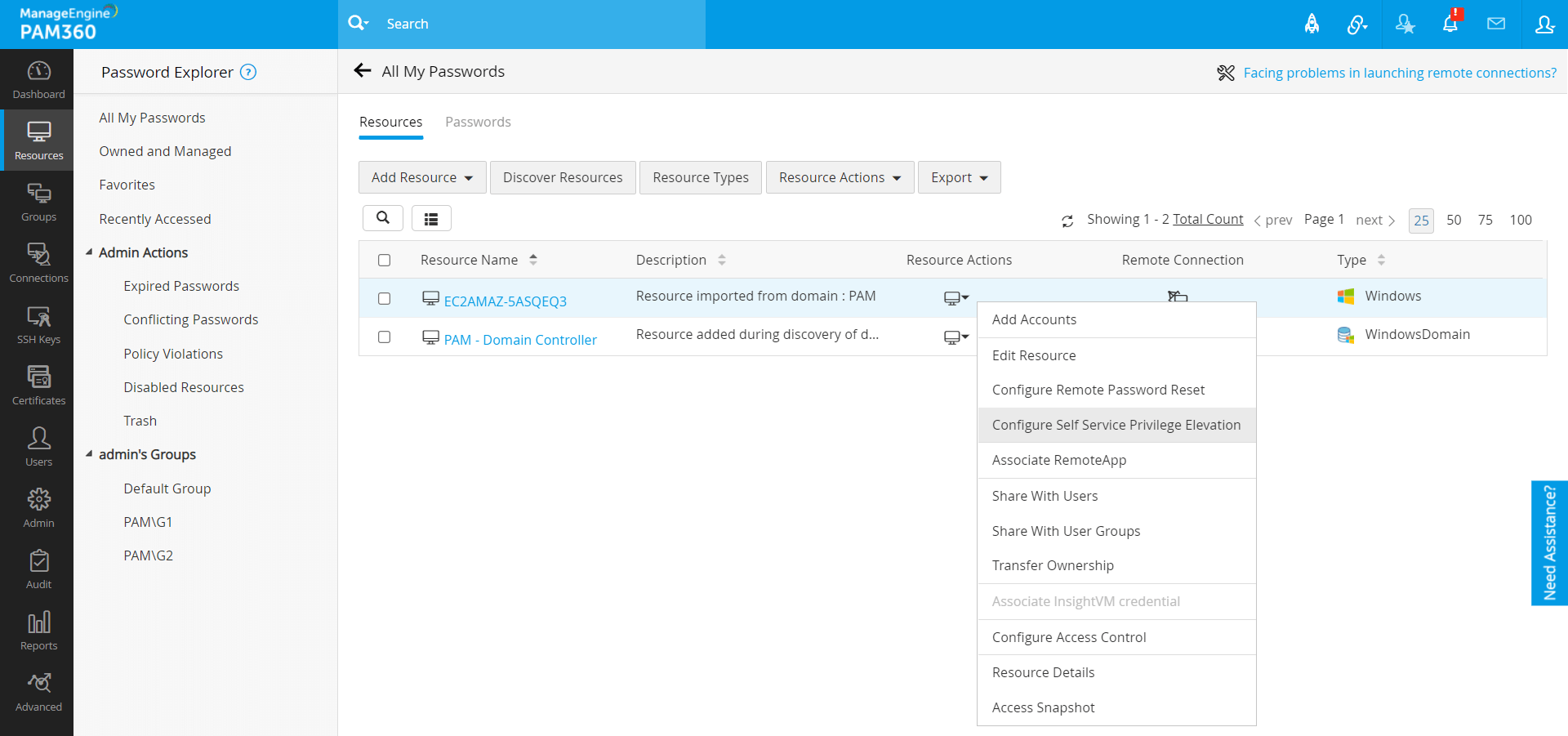

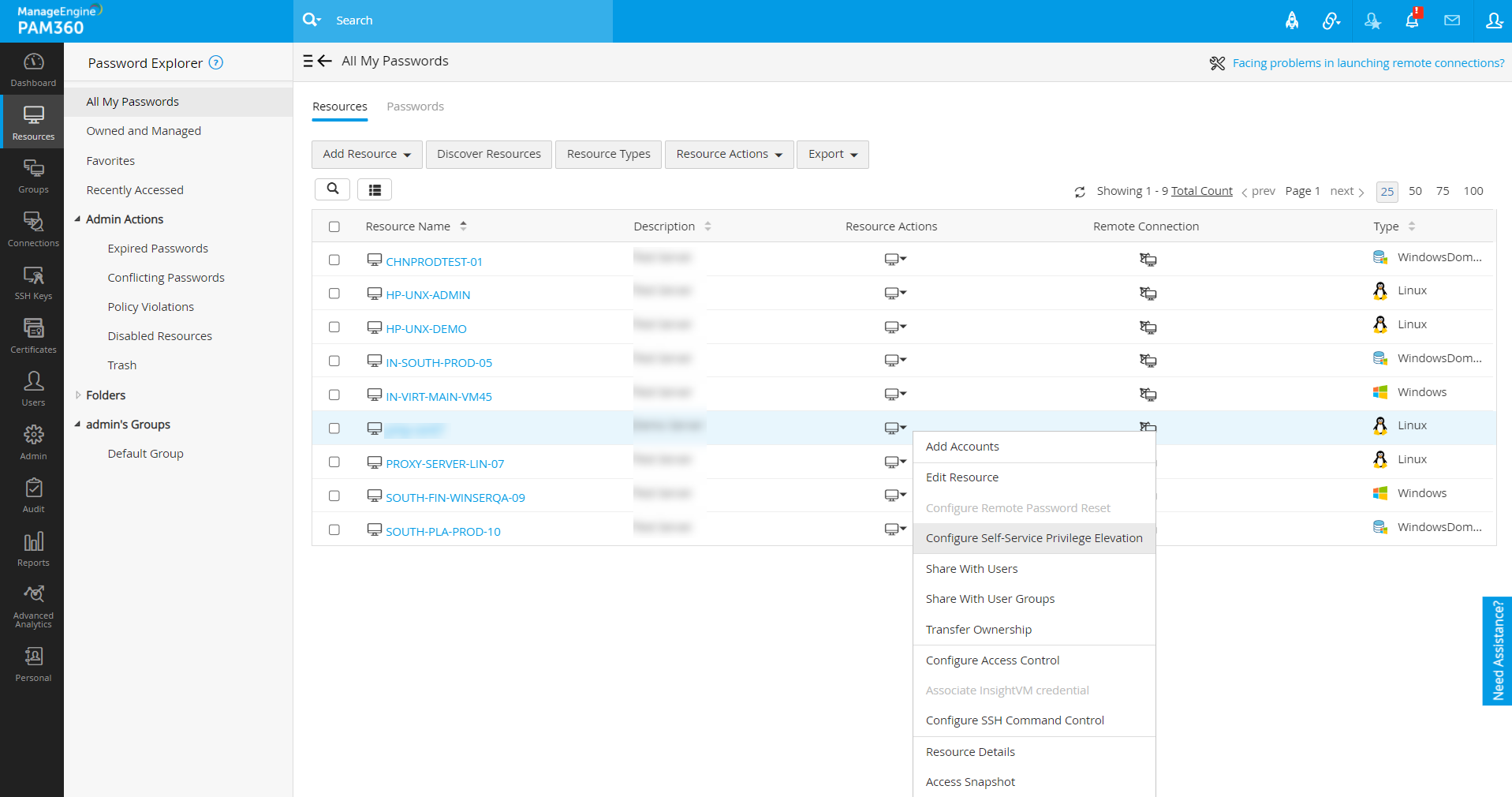

- 次に、[リソース] >> [すべてのマイパスワード] >> [リソース]の順に移動し、PAM360に追加されたすべてのリソースのリストを表示します。

- 所有するリソースの1つについて[リソース操作]アイイコンをクリックし、[セルフサービス権限昇格を構成]をクリックします。

メモ:リソースのDNS名は、空にすることはできません。

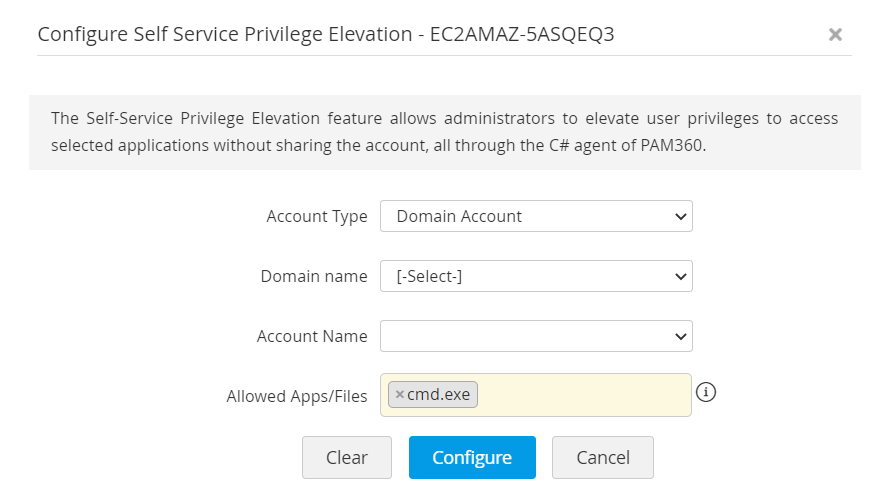

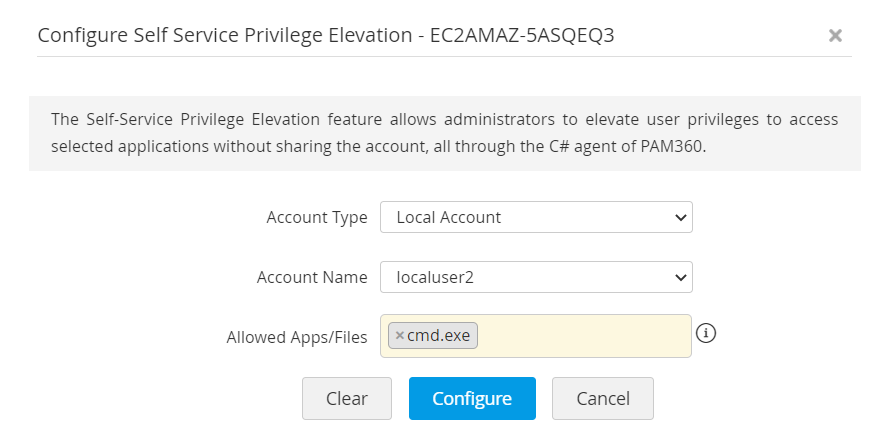

- 表示されるポップアップで、

- アカウントタイプを選択します。

- アカウントタイプを ドメインアカウントとして選択する場合、ドメイン名とアカウント名を選択します。これで、ユーザーは、選択したドメインアカウントを使って、昇格されたアカウント権限でファイル/アプリケーションを実行できます。

- アカウントタイプをローカルアカウントとして選択する場合、アカウント名を選択します。

- ここで、選択したアカウントは、エージェントインストール済リソースでセルフサービス昇格に使用します。

- アクセスコントロールが、セルフサービス権限昇格が構成されているリソースでアカウントについて有効な場合、セルフサービスの権限昇格権限昇格は、パスワードアクセスコントロールコントロールより優先されます。

- ユーザーが許可アプリ/ファイルで、昇格されたアカウント権限でアクセスdけいるファイル/アプリケーションの名前を記載します。

(例: cmd.exe、services.msc、等)

メモ:.exe、.msc、.msi、.cmdおよび.batは、昇格されたアカウント権限でユーザーがアクセスするのに現在利用できるファイルrタイプです。

- [構成]をクリックします。これで、セルフサービス権限昇格が正常に構成されました。

- [消去]をクリックして、セルフサービス権限昇格の構成をリセットします。

- アプリケーション/ファイルリストからアプリケーションを削除するには、[管理者] >> [管理] >> [アプリケーションを管理]の順に移動します。必要なアプリケーションを選択し、[削除]をクリックします。

- [レポート] >> [クエリレポート] >> [リソース]の順に移動し、レポート名の[セルフサービス権限昇格構成があるリソース]を検索し、セルフサービスの権限昇格で構成されたすべてのリソースを探します。

- [レポート] >> [カスタムレポート]の順に移動し、以下の2つの新しいカスタムレポートを差が探します。すなわち:

- 認証アプリ権限が昇格済

- 未認証アプリ昇格がトリガー済

注記:

1.2 セルフサービス権限昇格の使用

- セルフサービス権限昇格を構成したリソースにユーザーとしてログインします。

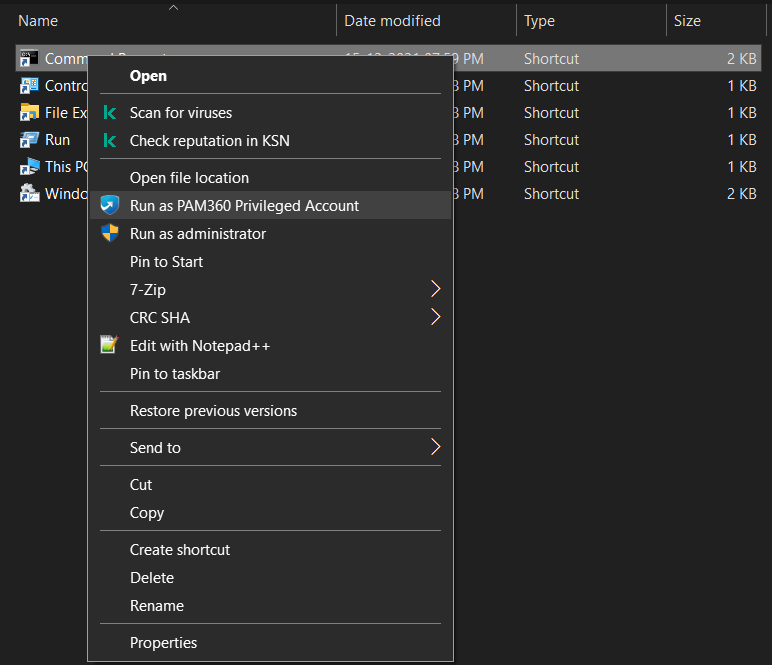

- 管理者が構成したファイル/アプリケーション(.exe、.msc、.msi、.cmdおよび.bat)を右クリックし、特権ユーザーとして開き、[PAM360特権アカウントを筆耕]を選択します。

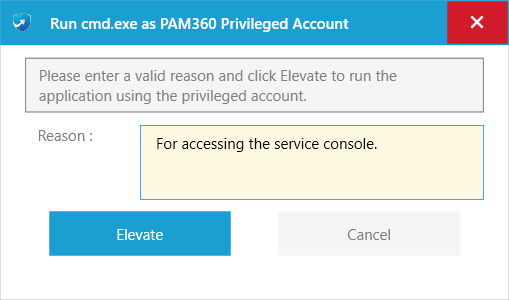

- 表示されるポップアップで、昇格の理由(必須)を記載し、[昇格]をクリックします。

これで、PAM360で、ユーザーは、管理者が選択した昇格権限でアプリケーション/ファイルを実行できます。

2.Linux用の権限昇格セルフサービス権限昇格

(ビルド5950以降、Linuxエージェントにのみ適用できます)

Linux環境のあるユーザーセルフサービス権限昇格で、ユーザーは、昇格あカウント権限で特権コマンドを実行でき、高い権限があるユーザーアカウントのパスワードの共有は不要です。

Linuxベースの環境でのセルフサービス権限昇格の構成についての詳細は、以下のリンクを参照してください:

2.2 コマンドとコマンドグループの管理

2.3 セルフサービス権限昇格の構成

2.1 Linuxエージェントのインストール

このセクションを参照して、Linuxエージェントを、セルフサービス権限昇格の構成が必要なターゲットLinuxリソースにインストールします。

2.2 コマンドとコマンドグループの管理

エージェントインストールの完了後、PAM360インターフェイスにログインし、セルフサービス権限昇格を.必要なターゲットアカウントまたはリソースに適用する必要特権コマンドのセットでコマンドグループを作成します。

PAM360のコマンドとコマンドグループの作成についての詳細は、このセクションを参照してください。

2.3 セルフサービス権限昇格の構成

エージェントインストールとコマンドグループ管理が完了したら、特権アカウントへのアクセス共有なしで、昇格権限に必要なアカウントまたはリソースの構成を開始できます。

以下の手順にしたがって、アカウントまたはリソースをセルフサービス権限昇格で構成します:

i. アカウントレベルの構成

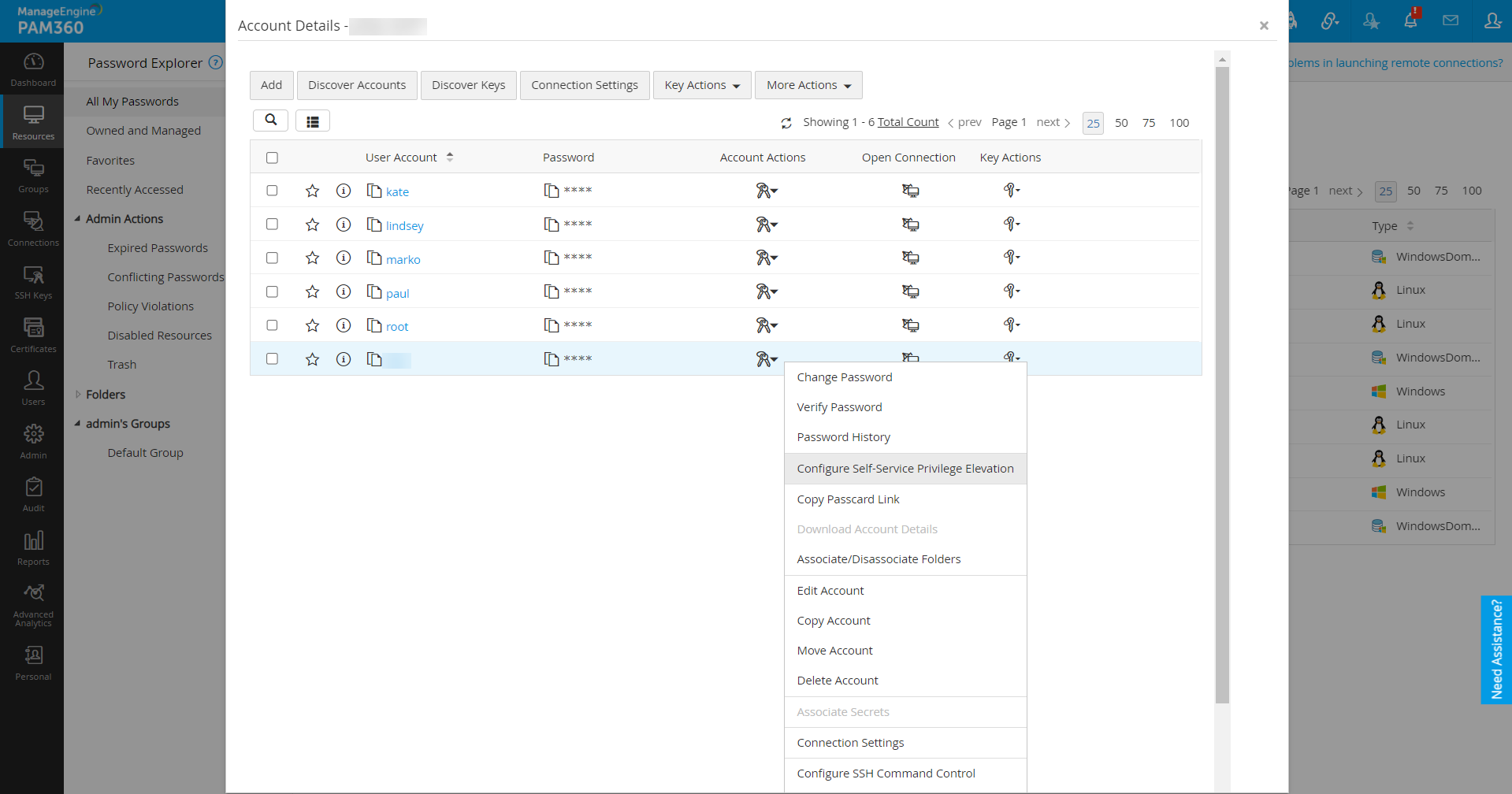

- [リソース] >> [すべてのマイパスワード] >> [リソース]の順に移動し、必要なリソースをクリックして、リソースの利用可能なアカウントすべてのリストを表示します。

[または]

[リソース] >> [すべてのマイリソース] >> [パスワード] の順に移動します。 - 所有/共有アカウントについて[アカウント名]ドロップダウンをクリックし、[セルフサービス権限昇格を構成]をクリックします。

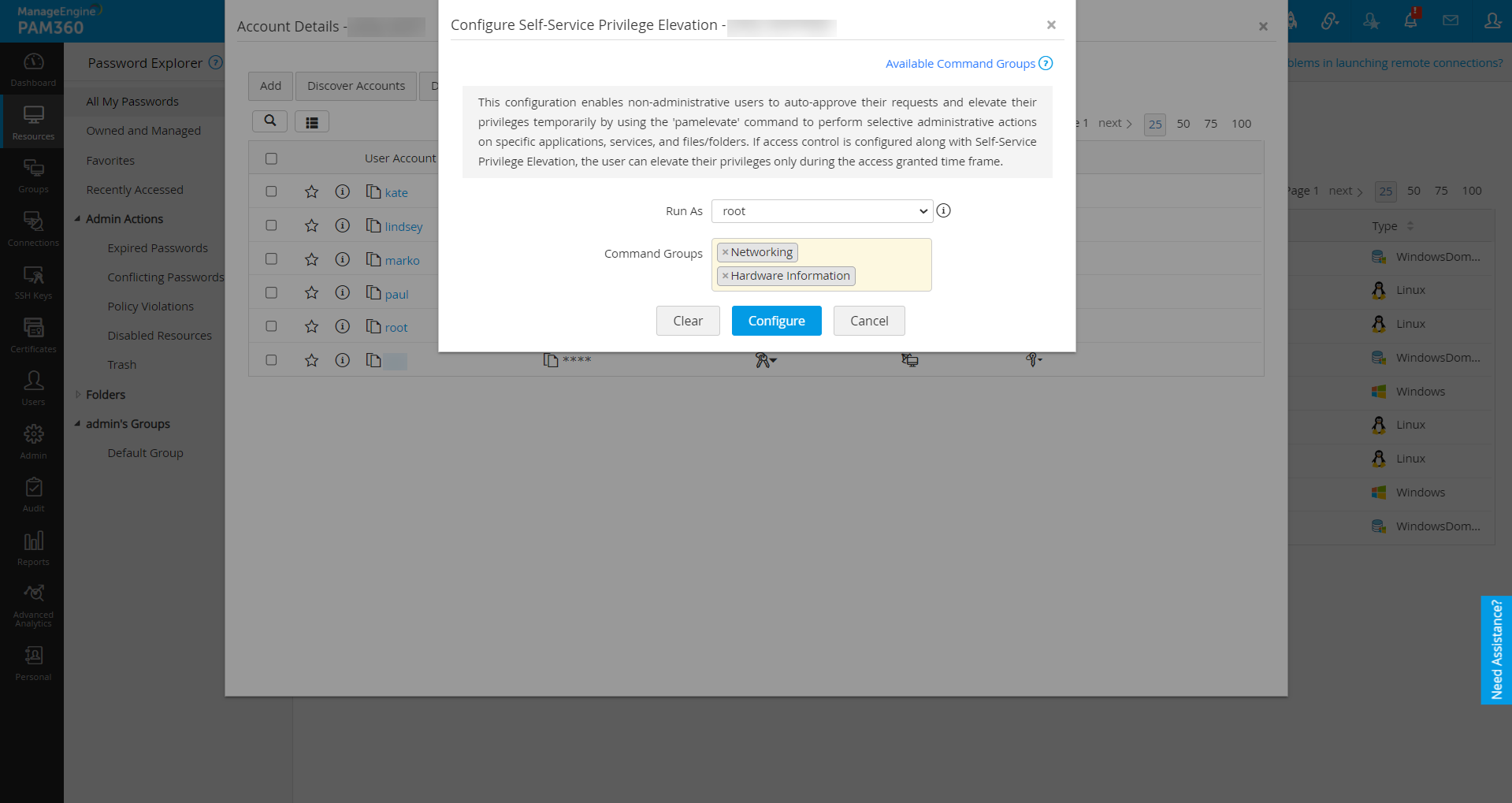

- 開いたウインドウで:

- [名前を付けて実行]フィールドに特権アカウントを入力します。

メモ:

ここで追加されたアカウントは、セルフサービス権限昇格が、Linuxエージェントでインストールしたデバイスで、特権コマンドを実行するのに使用します。 - 特権コマンドがある必要コマンドグループのセットを選択します。

メモ:

リンク[利用可能なコマンドグループ]をクリックします。開いたポップアップで、各コマンドグループで利用可能なコマンドについての詳細を確認します。 - [構成]をクリックし、セルフサービス権限昇格の構成を完了します。

- [消去]をクリックし、アカウントからセルフサービス権限昇格を取り消します。

- [名前を付けて実行]フィールドに特権アカウントを入力します。

ii.リソースレベルで構成

- [リソース] >> [すべてのマイリソース] >> [リソース]の順に移動します。

- 所有/共有アカウントについて[リソース操作]ドロップダウンをクリックし、[セルフサービス権限昇格を構成]をクリックします。

- 開いたウインドウで:

- [名前を付けて実行]フィールドに特権アカウントを入力します。

メモ:

ここで追加されたアカウントは、セルフサービス権限昇格が、Linuxエージェントでインストールしたデバイスで、特権コマンドを実行するのに使用します。 - 特権コマンドがある必要コマンドグループのセットを選択します。

- [構成]をクリックし、セルフサービス権限昇格の構成を完了します。

- [消去]をクリックし、リソースからセルフサービス権限昇格を取り消します。

- [名前を付けて実行]フィールドに特権アカウントを入力します。

2.4 Linuxでのセルフサービス権限昇格の使用

これで、ユーザーは、セルフサービス権限昇格で構成されたアカウントのリモートセッションで特権コマンドを実行できます。以下の手順で、セルフサービス権限昇格の特権ユーザーアカウントでマッピングされた特権コマンドを実行します。

メモ:

一部のシナリオでは、権限昇格は、ユーザーアカウントがエージェントインストール後、リソースに追加されるときにアクセスできない可能性があります。そのような状況では、初めに、以下のコマンドを実行し、続いて、特権コマンドを実行します:

export PATH="$PATH:/(homepath)/PAM360Elevation/"

i. SSHコマンドコントロールで構成したアカウントから

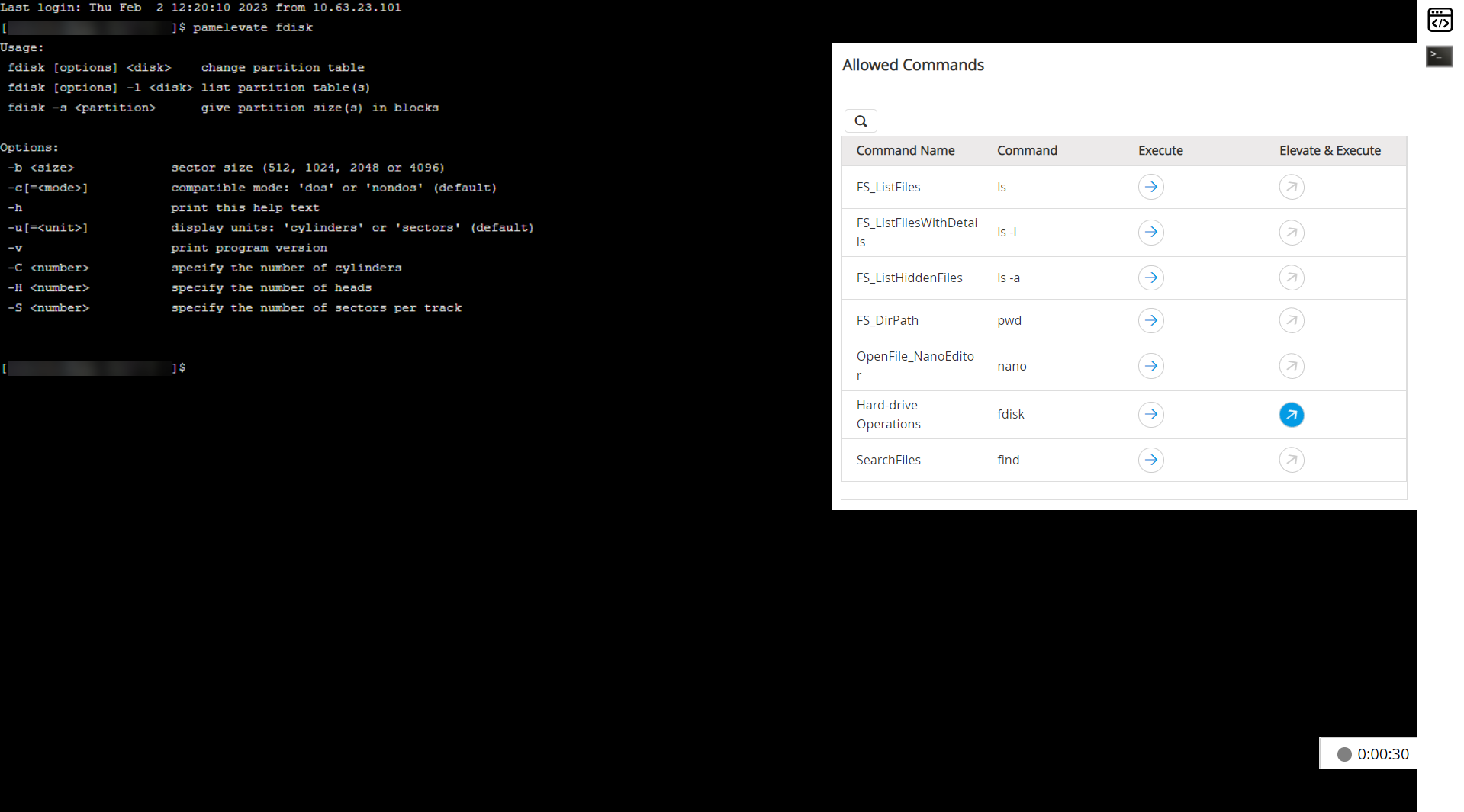

- SSHコマンドコントロールとセルフサービス権限昇格で構成されたアカウントにリモートセッションを立ち上げます。

- 開いたセッションで、ログインしたSSHアカウントと関連づけられた事前定義済の許可コマンドリストのセットが表示されます。

- 右ペインにマウスを当て、必要な特権コマンドの横の昇格と実行リストの[実行]アイコンをクリックし、SSH立ち上げコンソールで実行します。

- 昇格と実行リストには、セルフサービス昇格のみで構成したコマンドに有効実行アイコンがあります。

- セルフサービス権限昇格機能は、アカウント/リソースがSSHコマンドコントロールで構成されている場合、外部SSHクライアントから利用できません。

メモ:

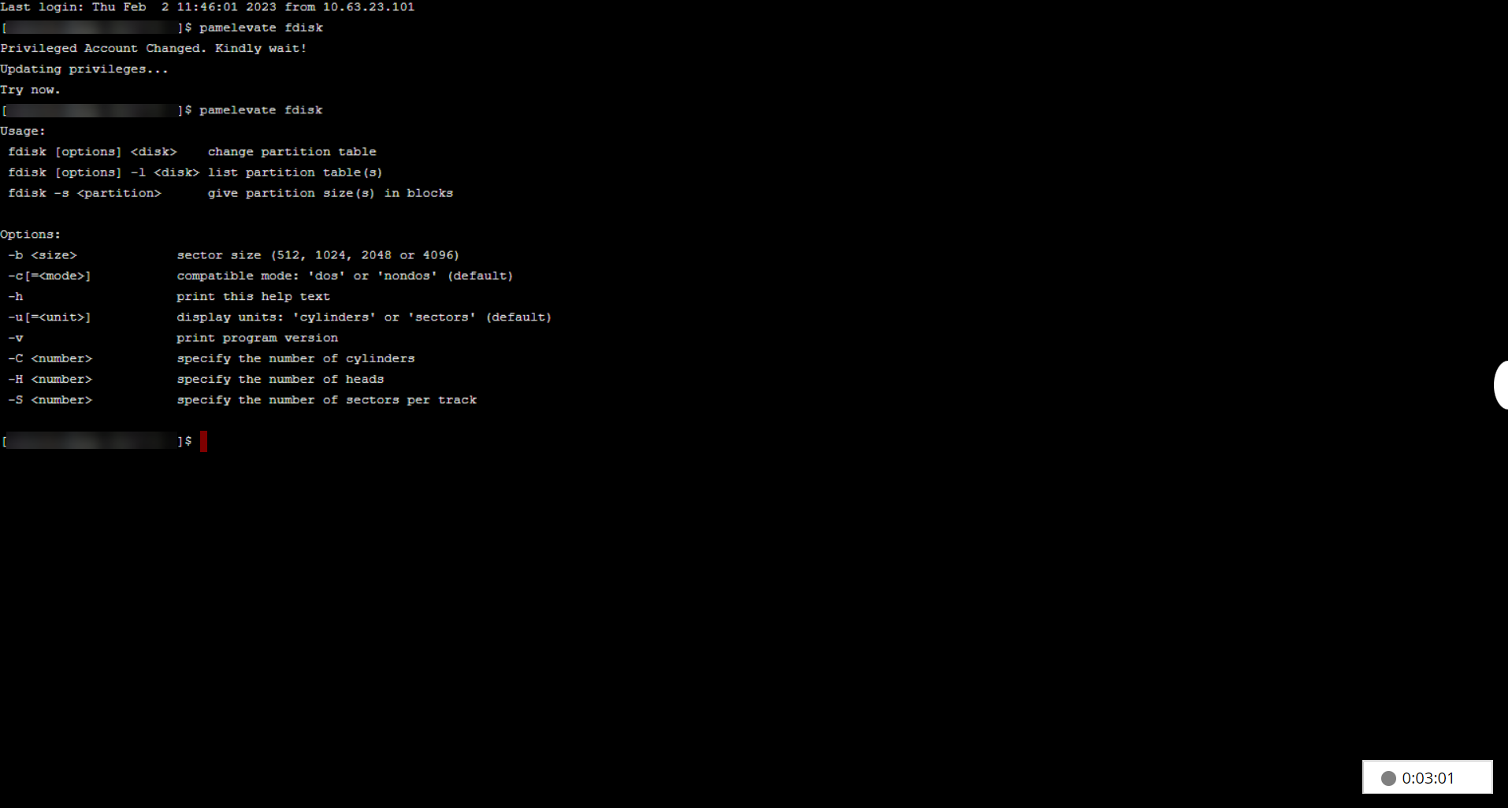

ii.SSHコマンドコントロールなしで構成したアカウントから

- PAM360またはリモート接続、PuTTY等の他の外部SSHクライアントからセルフサービス権限昇格で構成したアカウントにリモートセッションを立ち上げます。

- 特権管理操作が必お由奈コマンドの前にプレフィックス"pamelevate"を使用します(例. pamelevate fdisk)。関連づけられた特権コマンドは、セルフサービス権限昇格がそのアカウント向けに構成されているかぎり、実行されます。

2.5 セルフサービス権限昇格の監査とレポート

[監査] >> [リソース監査]の順に移動し、セルフサービス権限昇格のプロセス中に記録された監査の証跡をチェックします。ここから、以下を含む、異なるタイプの監査情報を取得します:

- エージェントインストール、エージェントモジュールの修正等、

- コマンドとコマンドグループ監査

- セルフサービス権限昇格のアカウントまたはリソースへの構成

- コマンドの未承認実行

[レポート] >> [クエリレポート]の順に移動します。ここから、以下のような情報を含む、クエリレポートを生成できます:

クエリレポートと管理についての詳細は、このセクションを参照してください。

2.6 リアルタイムのセルフサービス権限昇格手続き

ケース1:

SSHコマンドコントロールとセルフサービス権限昇格で構成されたアカウント

ユーザーに権限昇格が必要なアカウントの昇格コマンドグループで構成されたコマンド"fdisk"を考えます。![]() - 有効化されたセルフサービス権限昇格またはSSHコマンドを示します

- 有効化されたセルフサービス権限昇格またはSSHコマンドを示します

![]() - 無効化されたセルフサービス権限昇格またはSSHコマンドコントロールを示します

- 無効化されたセルフサービス権限昇格またはSSHコマンドコントロールを示します

| セルフサービスの権限昇格 | SSHコマンド制御 | PAM360セッションの昇格結果 |

|---|---|---|

|

|

|

昇格なし |

|

|

|

許可された昇格 |

|

|

|

昇格なし |

|

|

|

許可された昇格 |

|

|

|

昇格なし |

ケース2:

セルフサービス権限昇格のSSHコンソールからの構成されたユーザーアカウント間での切り替え

今後のシナリオについて、異なる構成がある以下のユーザーアカウントを考えます:

- kate - PAM360に表示され、セルフサービス権限昇格で構成されたアカウント

- marko - PAM360には表示されないアカウント

- lindsey - PAM360に表示され、セルフサービス権限昇格で構成されていないアカウント

- paul - PAM360に表示され、異なる権限コマンドのセットでセルフサービス権限昇格で構成されたアカウント。

シナリオ1:

ユーザーがアカウントkateにPAM360リモートセッションを使ってログインし、内部でmarko(PAM360ユーザーアカウントではない)に変更する場合、現在のユーザーアカウントセッションでは、セルフサービス権限昇格がkateで構成された特権コマンドが許可されません。

シナリオ 2:

ユーザーがアカウントkateにPAM360リモートセッションを使ってログインし、内部でklindsey(セルフサービス権限昇格で構成されていない)に変更する場合、現在のユーザーアカウントセッションでは、セルフサービス権限昇格がkateで構成された特権コマンドが許可されません。

シナリオ 3:

ユーザーがアカウントkateにPAM360リモートセッションを使ってログインし、内部でpaul(異なる権限コマンドのセットでセルフサービス権限昇格で構成されている)に変更する場合、現在のユーザーアカウントセッションでは、セルフサービス権限昇格がpaulのみで構成された特権コマンドが許可されません。