AD FS用SAML 2.0を使ったシングルサインオン(SSO)の構成

シングルサインオン(SSO)は、ユーザーが単一のIDとパスワードでサインインできる認証方法です。ManageEngine PAM360は、SAML 2.0を使ってSSLをサポートしており、シングルサインオン用のフェデレイテッドアイデンティティ管理ソリューションと統合を強化することができます。PAM360は、サービスプロバイダ(SP) の役割を持ち、SAML 2.0を使って、アイデンティティプロバイダ(IdP)と統合されます。統合では、基本的にSPの詳細をIdPに入力したり、IdPの詳細をSPに入力したりする必要があります。PAM360がIdPと統合されると、ユーザーはIdPにログインするだけで、PAM360に、各アイデンティティプロバイダーのGUIから自動ログインでき、認証情報の再入力は不要です。

メモ:PAM360 を使用すると、ユーザーはサービスプロバイダーとしてセカンダリサーバーのSAML SSOを構成できるため、プライマリがダウンしているときにユーザーはセカンダリサーバーを使用してPAM360にログインできます。

SAMLを使ったSSOの構成は、以下のトピックを含む二段階プロセスです:

1.ADFS 10.0を構成する手順

Microsoft作成のActive Directory Federation Services(ADFS)は、Windowsで稼働し、SAML統合をサポートし、組織全体のシステムとアプリケーションにSSOサービスを提供します。同様の構成は、PAM360でも可能です。この実行には、ADFSをPAM360と統合し、その後、SSO Servicesを有効にする必要があります。

詳細手順:

- PAM360にログインし、[管理者] >> [SAMLシングルサインオン]の順に移動します。SAML SSO構成ページで、 手順1にあるサービスプロバイダーmetadata.xmlファイルをダウンロードします。

- [スタート] >> [すべてのプログラム] >> [管理ツール],の順に移動し、ADFS 10.0 Managementを開きます。

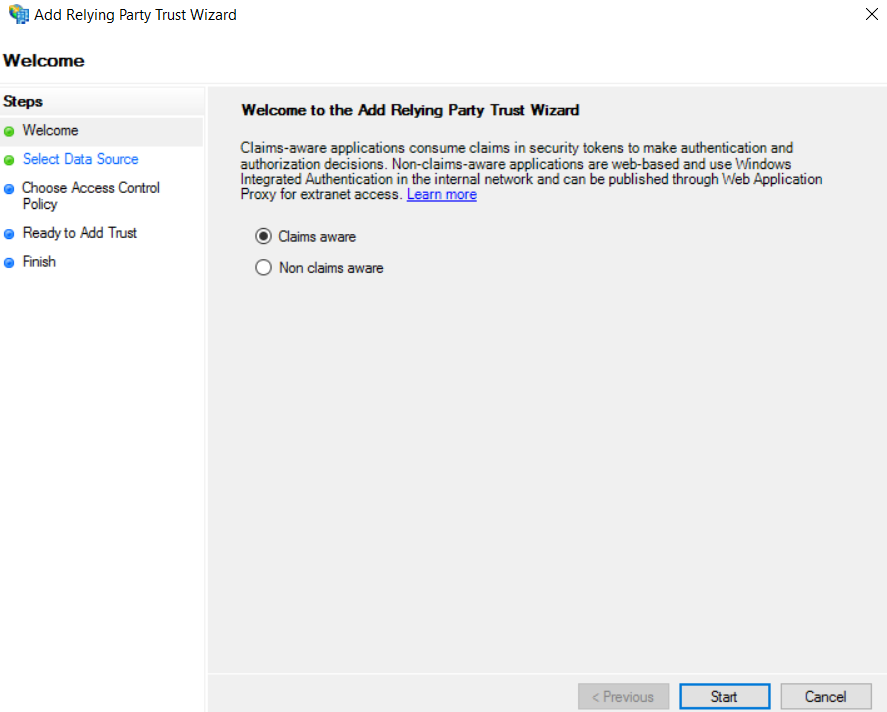

- 最初の手順では、トラスト関係をADFS 10.0に追加し、PAM360詳細を追加します。信頼関係,で、証明書利用者信頼を右クリックし、[証明書利用者信頼を追加]をドロップダウンメニューから選択します。[証明書利用者信頼を追加]ウィザードが画面に表示されます。

- [スタート]をクリックし、左ペインの[データソース]をクリックします。

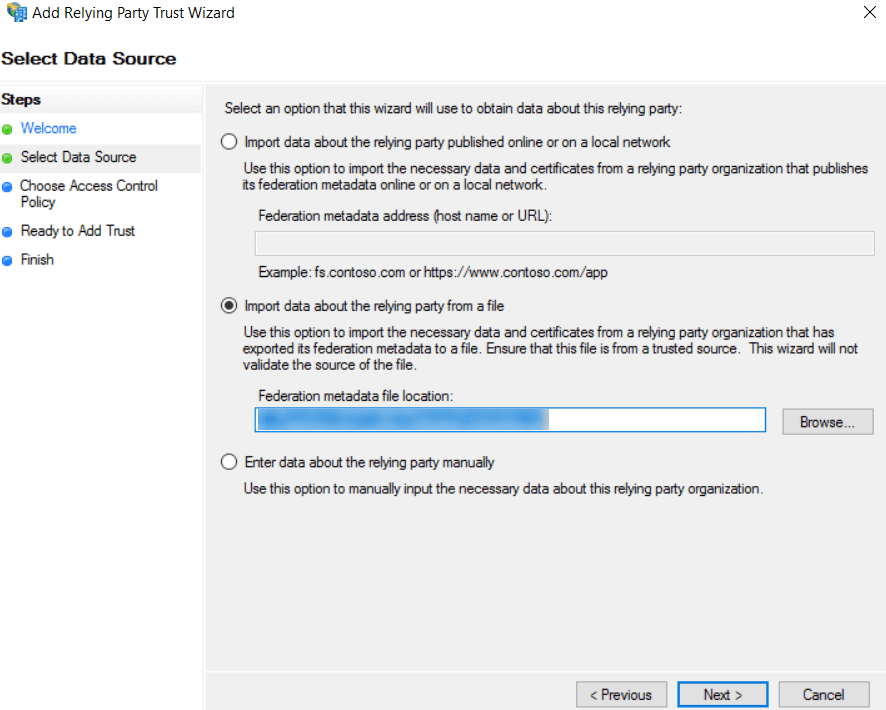

- 2番目のオプション、[証明書利用者信頼についてのデータをファイルからインポート]を選択します。

- [参照]をクリックし、PAM360からダウンロードしたmetadata.xmlファイルをインポートして、[次へ]をクリックします。

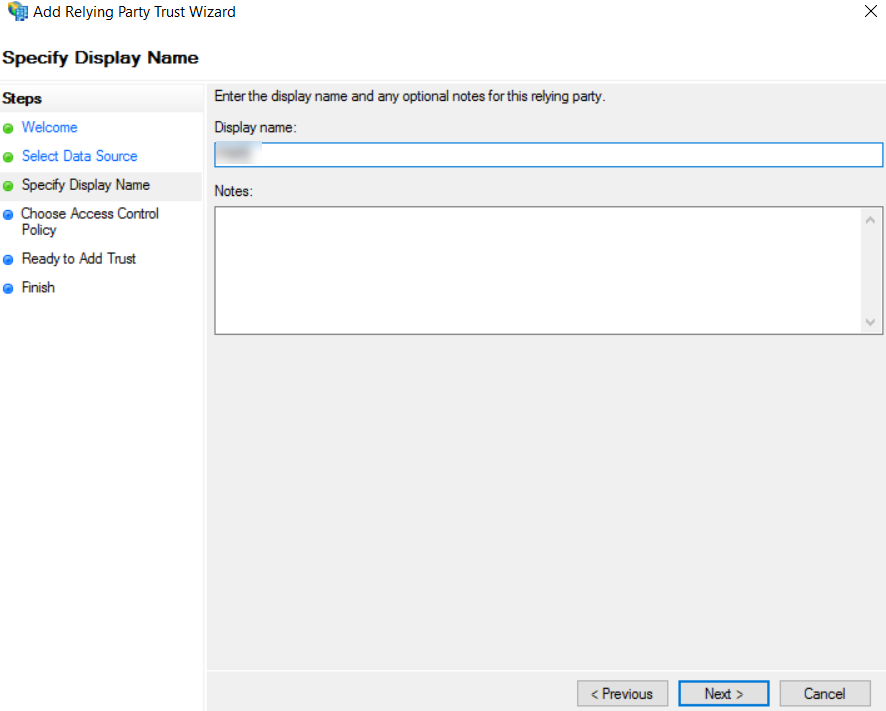

- 返信者に表示名、すなわち、PAM360を設定し、[次へ]をクリックします。

- アクセスコントロールポリシーを選択します:[全員を許可]を選択し、[次へ]をクリックします。

- [信頼の追加準備完了]手順は、[次へ]をクリックしてスキップし、[閉じる]をクリックします。

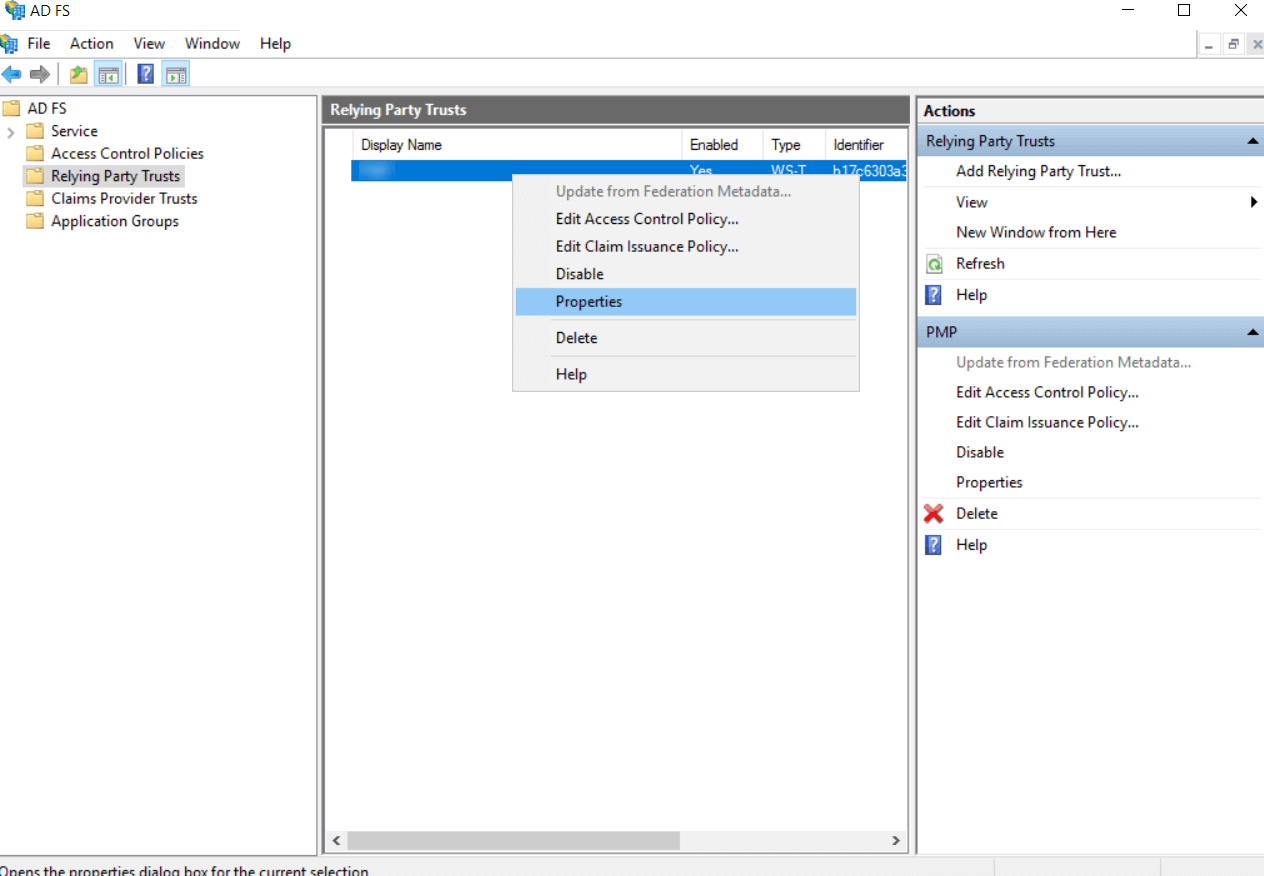

- これで、PAM360が返信者トラストリストに表示されます。そこを右クリックし、下の表示されるドロップダウンからプロパティを選択します。

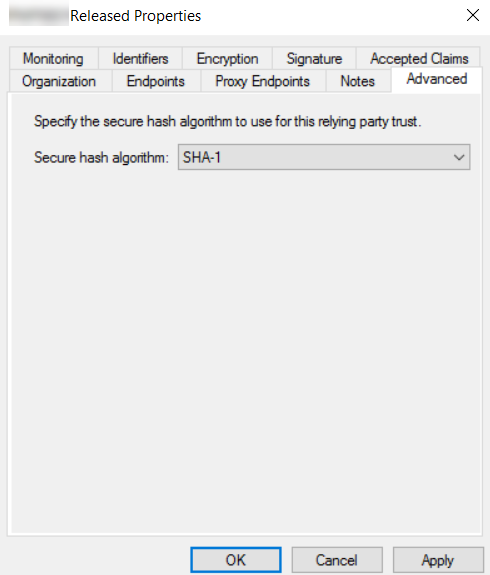

- 開いたダイアログボックスで、[詳細]タブに切り替え、セキュアハッシュアルゴリズムとしてSHA 1を選択します。変更を適用して、[OK]をクリックします。

- PAM360をもう一度右クリックして、[クレーム保険ポリシーを編集]を選択します。

- 開いたダイアログボックスで、

- 発行変換ルールの[ルールを適用]をクリックします。

- [受信クレームを変換]を[クレームルールテンプレート]として選択し、[次へ]をクリックします。

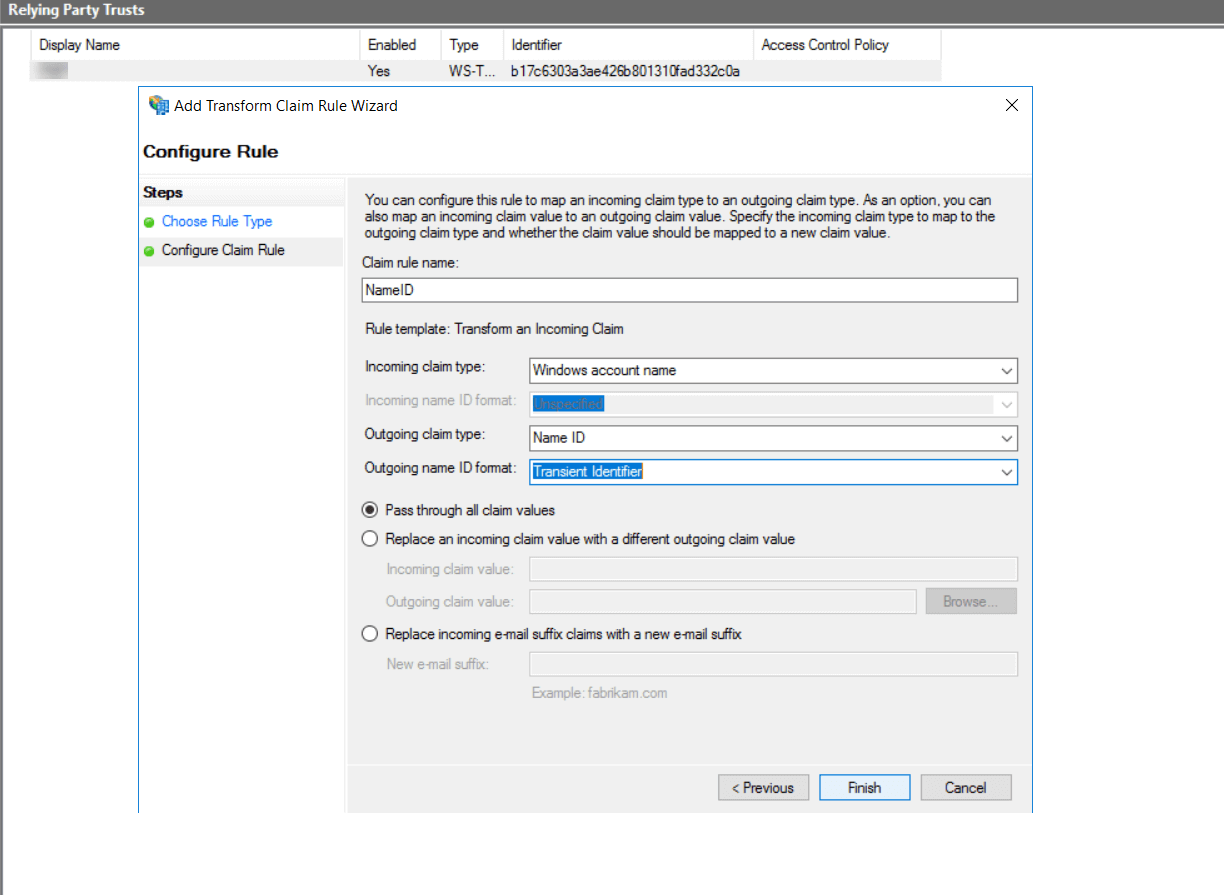

- [クレームルールを構成]で、

- 名前IDをクレームルール名として入力します。

- [Windowsアカウント名]を受信クレームタイプとして選択します。

- 名前IDを送信クレームタイプとして選択します。

- 送信名ID形式に一時識別子を選択します。

- [終了]をクリックします。

- [適用]をクリックして、変更を保存し、[OK]をクリックして、[クレームルールを編集]ウインドウを閉じます。

これで、ADFSがPAM360で正常に構成されました。下の手順2に進み、SSO ServicesをPAM360で有効化する方法を核にします。

メモ:ユーザーをADからAM360にすでにインポートしている場合、そのログイン名は、形式DOMAIN\Loginnameで保存されます。デフォルトでは、Windowsアカウント名を受信クレームタイプとして設定すると、この形式と一致します。ただし、PAM360ローカルアカウントをCSVファイルを使ってADユーザー向けに作成した場合、代わりに、PAM360に保存されているログイン名と一致する別のクレームタイプを選択する必要があります。

2.PAM360を構成してSSO Servicesを有効にする手順

- PAM360を開き、[管理者] >> [認証] >> [SAMLシングルサインオン]の順に移動します。

- このページの手順2で、最初のオプション[IdPメタデータファイルをアップロード] を選択し、ADFSのFederation.xmlファイルを参照して開きます。

- XMLファイルは、ADFS 10.0コンソールからダウンロードできます。コンソールの左ナビゲーションペインで、[エンドポイント]をクリックし、メタデータリストにスクロールダウンします。次に、このリストのフェデレーションメタデータタイプに入力したURLパスを探し、新しいブラウザタブでURLを開いて、メタデータXMLファイルをダウンロードします。

- SAML SSO認証の場合、デフォルトでは、Assertion Consumer URLがサーバーのホスト名です。Assertion URLを更新するには、以下の手順に従います:

- [管理者] >> [設定] >> [メールサーバーの設定]の順に進みます。

- アクセスURLで、必要なURLを更新し、[保存]をクリックします。これで、サービスプロバイダー詳細でAssertion Consumer URLが更新されます。

- アップロードしたXMLファイルでも、手順3に必要な証明書詳細が入力されます。メタデータファイルの入力時に詳細が自動入力されない場合は、手順2および3で、アイデンティティプロバイダ詳細を手動で構成してます。次に、[保存]をクリックします。

- SAMLシングルサインオンを構成すうrには、<PAM360_Installation_Directory\PAM360\conf\system_properties.conf>に移動し、次のシステム プロパティを既存のプロパティの下に追加します。

- saml.logout.redirect.slo=true

- SAMLシングル ログアウトは、PAM360ビルド5304 以降のみに適用されます。

- SAMLをPAM360にすでに構成している場合は、metadata.xmlファイルを御再アップロードして、シングルログアウトを構成します。

- これで、ADFS SSO Serviceは、PAM360に正常に構成されます。[SAML SSOを有効化]をクリックして、サービスをアクティブ化します。

- PAM360にログアウトしてから、またログインし、構成をテストします。

注記:

注記: