NetFlow AnalyzerのFIPS準拠モード

コンピューターのシステム内およびネットワーク内で米国政府のデータのセキュリティを、(機密/非機密データを問わず)確保することを目的として、米国政府によって開発された一連の規格をFIPS(連邦情報処理規格)と呼びます。

機密情報を扱うすべての米国連邦機関と請負業者に、規格への準拠が義務付けられています。主な目的は機密データの保護であり、米国連邦機関と、政府と協力する民間組織が、安全な暗号化手法と鍵管理サービス(KMS)を実装することが当規格で望まれています。

NIST(米国立標準技術研究所)は、ツールがFIPSに準拠するにあたり従う必要のある、特定の暗号化技術と鍵生成技術を提示しています。

FIPS 140-2に準拠したモジュールは、米国連邦機関とカナダ政府機関によって機密情報を保護するために広く使用され、認められています。

FIPS準拠モードでNetFlow Analyzerを動かし、米国政府が設定した規格に準拠することが可能です。NetFlow AnalyzerでFIPS準拠モードを有効にすれば、NetFlow AnalyzerはFIPS 140-2に準拠することになり、FIPSで認められたアルゴリズムのみを用いて動作します。そして、高いセキュリティの担保と業界規格への準拠、弱い暗号化プロトコルやアルゴリズムに起因する脆弱性からの保護が、NetFlow Analyzerで実現されます。厳しいFIPSガイドラインを遵守するFIPS準拠モードによって、フレームワークは堅牢になり、データ通信やシステム内の連携が保護されます。

FIPS準拠の前提条件

使用環境全体または組織全体でFIPSへの準拠を達成するには、次の条件を満たす必要があります。

新規インストール

FIPS準拠モードは、新規インストールのセットアップ中にのみ有効にできます(アップグレード時ではなく、NetFlow Analyzerの初期インストール時にFIPS準拠モードを有効にすることを強くお勧めします)。

FIPS準拠のOS

FIPS要件との互換性を確保するには、FIPS準拠のオペレーティングシステムを持つ装置にNetFlow Analyzerをインストールしてください。

SNMPv3認証情報

SNMPv3認証情報のみがFIPSに準拠しているため、SNMP認証情報すべてをSNMPv3に変更する必要があります。

メールサーバーの互換性

FIPS準拠モードではTLSv1.2 とTLSv1.3がサポートされているため、ユーザーのメールサーバーバージョンはそれらとの互換性が必要です。

FIPS準拠の認証方法とプライバシー保護方法

FIPS準拠の環境で使用されるすべての認証方法とプライバシー保護方法は、FIPS 140-2規格に準拠する必要があります。

NetFlow AnalyzerでFIPS準拠モードを設定する方法

NetFlow AnalyzerでFIPS準拠モードを有効にすると、FIPS準拠の安全なアルゴリズム(FIPS規格で示されているセキュリティ要件に準拠したアルゴリズム)のみが暗号化で利用されるようになります。

以下、FIPS準拠モードを有効にする手順です。

- 管理者モードでコマンドプロンプトを開きます。

- NetFlow Analyzerインストールディレクトリ(OpManagerフォルダー)/binに移動します。

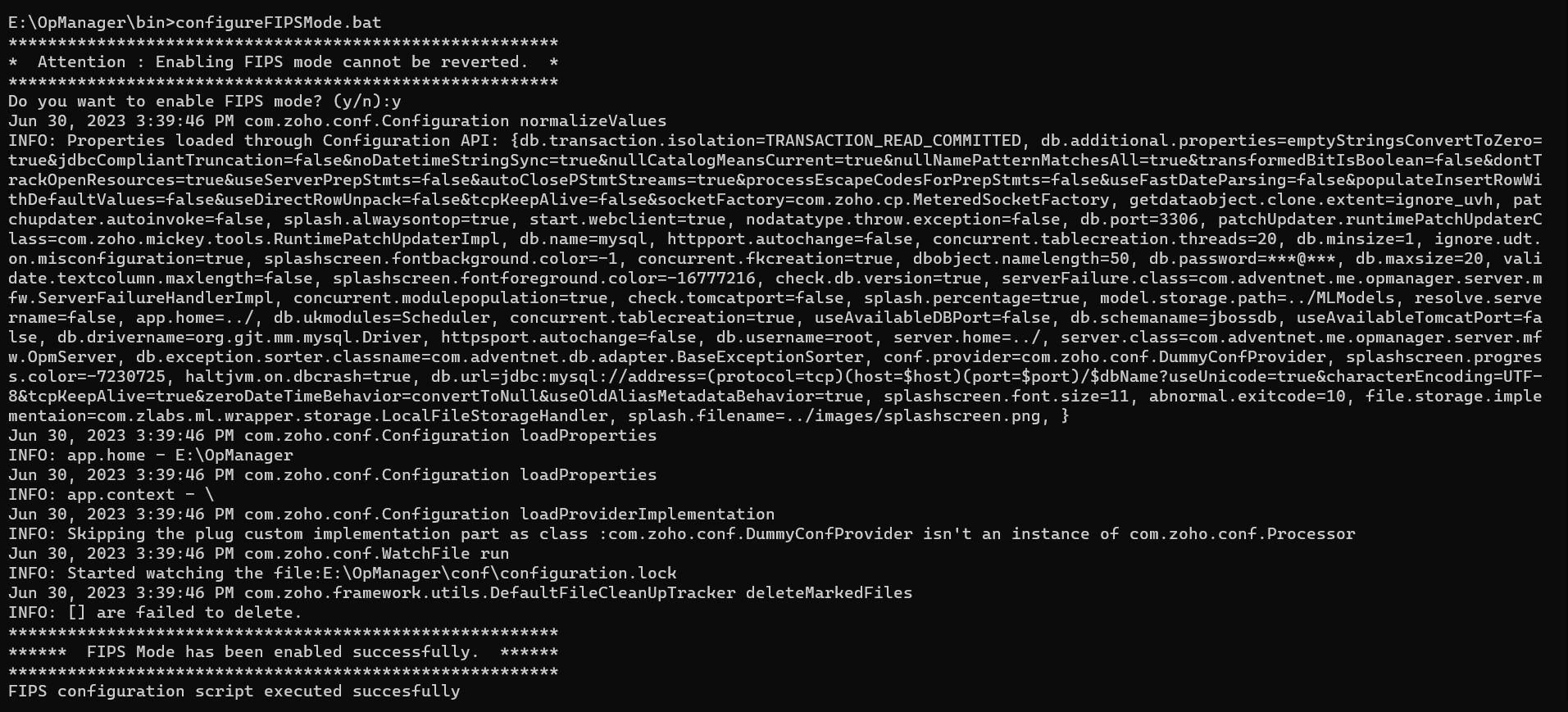

- configureFIPSMode.batファイル、またはconfigureFIPSMode.shファイルを実行します。正常にバッチが実行されると、「FIPS configuration script executed successfully」と表示されます。

- FIPS準拠モードを有効にする前にNetFlow Analyzerサービスを完全に停止してください。

- FIPS準拠モードは新規インストール時にのみ有効にできます。よって、正常にFIPS準拠モードを有効にするには、製品を新規インストールすることが推奨されます。

- FIPS準拠モードの有効化後は、VoIP監視と、IP SLAベースのWAN監視が機能しません。

- 一度有効化されると、FIPS準拠モードを無効化することはできません。

FIPS準拠モード有効化後の変化

NetFlow AnalyzerでFIPS準拠モードを有効化すると、いくつかの重要な変化(セキュリティの向上、FIPSガイドラインへの準拠)が起こります。

装置との通信

- SNMPv3通信のみがFIPSに準拠します。

- CLIプロトコルで使用される弱い暗号は無効化され、FIPS準拠のプロトコルのみが使用されます。

- 有効化後、REST API通信はFIPSコンプライアンスに準拠します。

- 一度FIPS準拠モードを有効にすると、無効化できないことによく注意してください。

サードパーティ製品との連携に伴う通信

- サードパーティ製品との連携では、FIPS準拠の暗号化方法を持つ強力なHTTPSプロトコルのみが使用されます。

証明書の変換

- FIPS準拠モードでは、PFXファイル形式とPKCS12タイプの証明書が制限されます。代わりに、BCFKSのキーストア形式がNetFlow AnalyzerのFIPS準拠モードでは使用されます。

- 事前に設定されたSSL証明書は、FIPS準拠モードを有効化する際にBCFKS形式に変換されます。そのBCFKS形式のSSL証明書(「.keystore」拡張子を持ちます)は、UI経由でインポート可能で、SSLの有効化のために使用されます。

内部通信

- 以下に示すような各コンポーネント間のデータ通信が、安全のためFIPSに準拠されます。

- エージェントとサーバー間の通信

- セントラルサーバーとコレクターサーバー間の通信

- アプリケーションとデータベース間の通信

- フェールオーバー移行プロセスや、プライマリサーバーとセカンダリサーバーの間のデータ通信は、FIPSコンプライアンスガイドに基づいて暗号化されます。

- メールサーバー経由の通信もFIPSコンプライアンスにのっとります。

- パスワードと保存されたデータは、FIPS準拠の形式に自動変換されます。

FIPS準拠モードでの制限

- RADIUS認証はFIPSに準拠しません。FIPS準拠モードの有効化時に、RADIUS認証は解除されます。

- Windows認証を用いたMS SQLはFIPS準拠モードでサポートされません。

- 非FIPS準拠のアルゴリズムを使用しているため、MS SQLのバージョン2014以下はFIPS準拠モードでサポートされません。