認証

国内リリースビルド12.5.476以下は、本設定ページが表示されません。

[設定]→[一般設定]→[認証]

NetFlow Analyzerの認証に関する設定項目です。

RADIUSサーバー設定

[設定]→[一般設定]→[認証]→[RADIUSサーバー設定]

以下項目を入力し[保存]をクリックし、RADIUSサーバーを設定できます。

| 項目 | 説明 |

| RADIUSサーバーIPアドレス | RADIUSサーバーのIPアドレスを指定 |

| 認証ポート | 認証ポートを指定 |

| シークレット |

サーバーシークレットを指定 |

| パスワードの変更 |

表示されない場合不要です。[新規に割り当てる]を選択し、オペレーターやユーザーのパスワードをリセットできます。 |

| プロトコル |

プロトコルを選択、デフォルト値はPAP |

| 認証のリトライ回数 |

認証をリトライする回数を指定、デフォルト値は1 |

SAML

[設定]→[一般設定]→[認証]→[SAML]

SAML認証を用いたNetFlow Analyzerへのログインを実現します。

サインイン中にリクエストがIdPに送信され、ユーザーの認証情報がチェックされます。

その後、NetFlow Analyzerに応答を返し、ユーザーはログインできるようになります。

例として、SAML認証を有効にすると、IdP側のSSOログインページに接続するオプションを利用できるようになります。

サインインすると、ユーザーは、NetFlow Analyzerにリダイレクトされ、製品にログインできるようになります。

ユーザーを認証できない(サインインできない)場合には、アクセスが拒否されます。

またNetFlow Analyzerで作成したアカウントとIdP側で作成したアカウントは同じである必要があります。

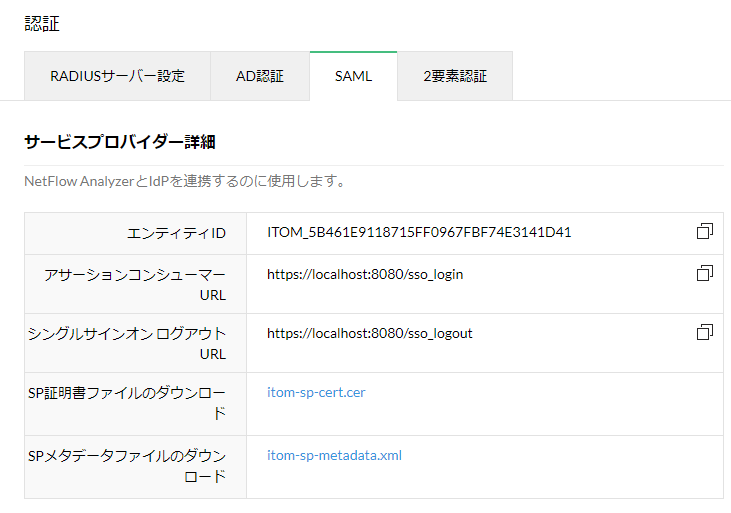

サービスプロバイダー(SP)設定

NetFlow AnalyzerとIdPを連携するために設定します。

[SAML]認証画面を表示すると、以下の各情報のリンクが表示されます。

・エンティティID

・アサーションコンシューマーURL

・シングルサインオンログアウトURL

・SP証明書ファイルのダウンロード

・SPメタデータファイルのダウンロード

メタデータファイルをダウンロードして、IdP側にインポートすることもできます。

各IdP間とのSAML認証設定方法は以下を確認してください。

・Okta

・Microsoft ADFS

・Azure SSO

・JumpCloud

・OneLogin

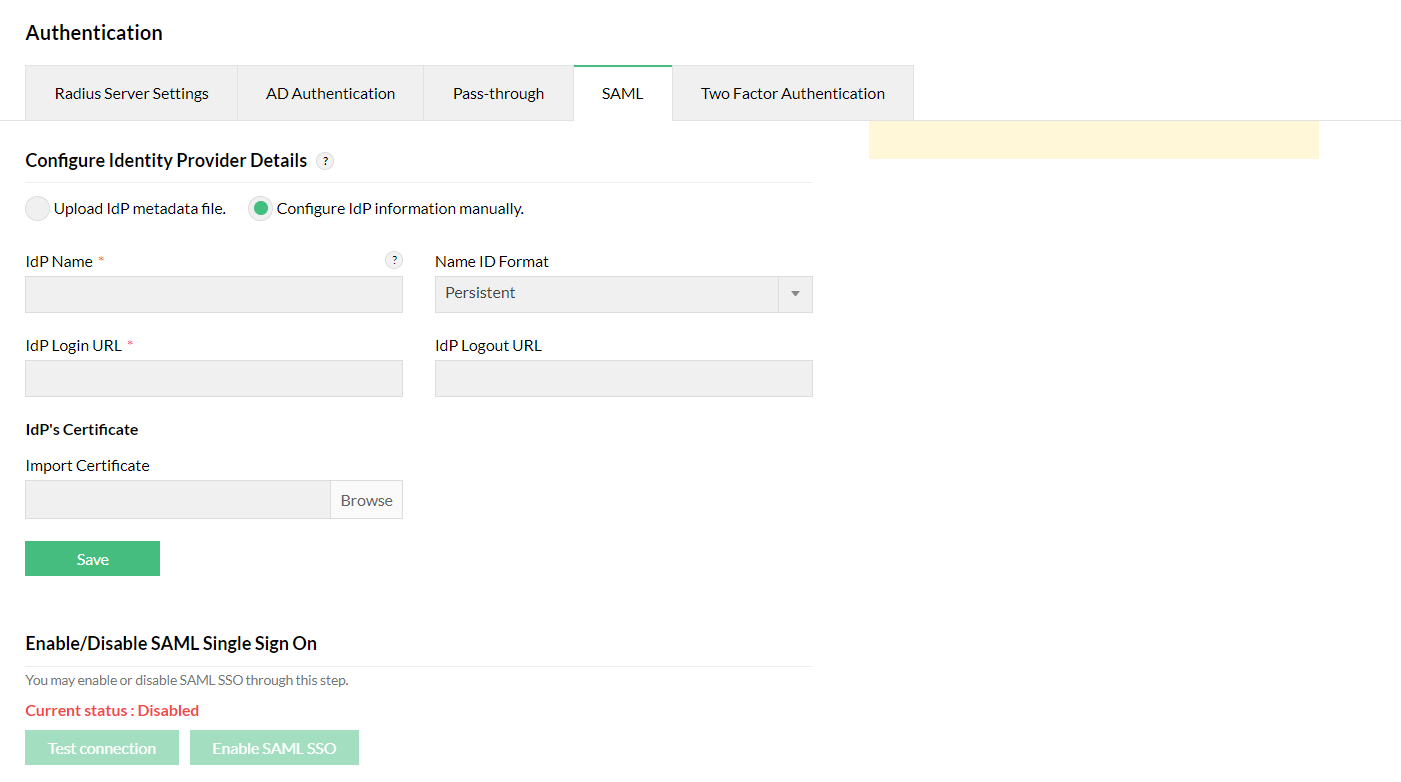

Identity Provider(IdP)の詳細設定

SAML IdPから提供される各情報を設定します。設定方法には以下の2つがあります。

・IdPメタデータファイルのアップロード

・IdP情報を手動設定

IdPメタデータファイルのアップロード

IdPのメタデータファイルがある場合には、NetFlow Analyzerにアップロードします。

1.[IdPメタデータファイルをアップロードする]にチェック

2.[IdP]名を入力

3.[IdPメタデータファイルのアップロード]で[参照]をクリックし、メタデータファイルを選択

IdP情報を手動設定

IdP情報を入力します。

1.[IdP情報を手動で設定する]にチェック

2.以下の各情報を入力、設定

・IdP名

・IdPログインURL

・IdPログアウトURL

・IdP証明書

Okta

1.www.okta.comにアクセスし、Oktaにログイン

[Admin]タブをクリックし、[Applications]に移動

2.[Create a new app integration]をクリックし、[SAML2.0]を選択後、[Next]

3.[App Name]でサービスプロバイダー(SP)名を入力し、[Next]

4.NetFlow Analyzerの[SAML]認証画面を開き、エンティティIDとアサーションコンシューマーURLをコピー

5.Okta画面で、[Name ID format]に Persistent または Transient を選択し、手順4でコピーした情報を入力し[Next]

※Oktaでは、シングルログアウトはオプションです。必要に応じて、設定してください。

6.I’m a software vendor. I’d like to integrate my app with Okta を選択し、[Finish]をクリック

7.[Applications]→[Applications]画面で、[View Setup Instructions]をクリックし、以下の各内容をコピー

・Identity Provider Single Sign-on URL

・Identity Provider Single Logout URL

・Identity provider Issuer

・X.509 Certificate

8.コピーした内容をNetFlow Analyzerの[Identity Provider(IdP)の詳細設定]の各項目にペースト

9.[Applications]→[Applications]画面で、[Assign]→[Assign to

People]をクリックし、ユーザーを作成したサービスプロバイダー(SP)も割り当て、[Save and Go Back]をクリック

上記設定後、NetFlow AnalyzerのIdP設定を保存してください。設定が完了後にSAML認証を有効化すると、ログイン画面で[Okta を使用してログイン]からログインが可能になります。

Microsoft ADFS

1.AD FS management を開き、[Add Relying Party Trust]をクリック

2.NetFlow Analyzerの[SAML]認証画面で、SP証明書とSPメタデータファイルをダウンロードし、エンティティIDとアサーションコンシューマーURLをコピー

3.ADFS画面で、[Start]をクリックし、[Import data about the relying party from a

file]を選択し、メタデータファイルをアップロード。その後[Next]をクリック

手動で設定する場合には以下の手順を実施します。

1.ADFS画面で、[Start]をクリックし、[Enter data about the relying party

manually]を選択し、メタデータファイルをアップロード。その後[Next]

2.[Choose Profile]画面で[AD FS profile]を選択し、[Next]

3.[Enable support for SAML 2.0 WebSSO protocol]を選択し、サービスプロバイダー(SP)のURLを入力。その後[Next]

4.NetFlow Analyzerの画面でコピーしたエンティティIDを[relying party trust identifier]の項目にペースト。その後[Next]

5.[ I do not want to configure multi-factor authentication settings for this relying party trust

at this time]を選択し、[Next]

6.[Permit all users to access this relying party]を選択し、[Next]

7.[Open the Edit Claim Rules dialog for this relying party trust when the wizard

closes]を選択し、[Close]

8.[Click on]をクリックし、ドロップダウンから[Transform an Incoming Claim]を選択し、[Next]

9.[Claim rule name]を任意に入力し、以下の項目を選択後[Finish]。その後、[Apply]

・Incoming claim type:Windows account name

・Outgoing claim type:Name ID

・Outgoing name ID format:Transient Identifier

・Pass through all claim values

10.ADFSからXMLファイル[Federation Metadata]をダウンロード

URLに[FederationMetadata/2007-06/FederationMetadata.xml]を追加することで入手できます。

例:ADFSサーバーのFQDNが[dc.com]の場合、[https://dc.com/federationmetadata/2007-06/FederationMetadata.xml]

11.NetFlow Analyzerの[SAML]認証画面の[IdPメタデータファイルをアップロードする]より、入手したXMLファイルを選択し、アップロード

上記設定後、SAML認証を有効化すると、NetFlow Analyzerのログイン画面で[AD FS を使用してログイン]からログインが可能になります。

Azure SSO

1.Azureアカウントにログインし、[Azure Active Directory]を選択

2.[Enterprise applications]をクリックし、[New Application]→[Create your own Application]を選択

3.[What's the name of your app?]配下でアプリケーション名を任意に入力し、[Create]

4.[ Single sign-on]から[SAML]を選択

5.NetFlow Analyzerの[SAML]認証画面で、エンティティID、アサーションコンシューマーURL、シングルサインオンログアウトURLをコピー

その後、Azure画面[Basic SAML Configuration ]の[Edit]からコピーした情報を入力

6.[Attributes & Claims]の項目で[Edit]をクリックし、[Unique User Identifier name (Name ID)]を選択

7.Name Identifier formatとして[Persistent]を、Source Attributeとして[Display Name]を選択

8.[SAML Signing Certificate ]の項目で、XMLファイル[Federation Metadata]をダウンロード

9.のNetFlow Analyzerの[SAML]認証画面の[Identity Providerの詳細設定]で、ダウンロードしたメタデータファイルをアップロードし保存

その後、SAMLシングルサインオンを有効化

10.Azure画面で、[Users and groups]を選択し、ユーザーを[Assign]

上記設定後、SAML認証を有効化すると、NetFlow Analyzerのログイン画面で[Azure を使用してログイン]からログインが可能になります。

JumpCloud

1.JumpCloudにログインし、左のサイドメニューより[SSO]をクリック

2.追加アイコンをクリックし、[Custom SAML App]を選択

3.[Display Label ]を入力し、[Activate]をクリック

4.NetFlow Analyzerの[SAML]認証画面でSP証明書ファイルとSPメタデータファイルをダウンロード。エンティティIDとアサーションコンシューマーURLをコピー

5.JumpCloud画面の[SSO]タブで、ダウンロードしたSPメタデータファイルをアップロード

6.SAML Subject NameIDを[username]、Persistentを[SAML Subject NameID Format]を選択し、[Activate]

7.[export metadata]からメタデータファイルをダウンロード

その後、NetFlow Analyzerの[SAML]認証画面の[Identity Providerの詳細設定]でアップロード

8.[User Group]から[All Users]を選択し、保存

上記設定後、SAML認証を有効化すると、NetFlow Analyzerのログイン画面で[JumpCloud を使用してログイン]からログインが可能になります。

OneLogin

1.OneLoginにログインし、[Applications]タブを表示

2.[SAML Custom Connector (Advanced)]を選択

3.[Configuration]メニューより、[Display Name]を入力して保存

4.NetFlow Analyzerの[SAML]認証画面で、エンティティIDとアサーションコンシューマーURL、シングルサインオンログアウトURLをコピー

5.OneLogin画面で、[Audience (EntityID)]と[ACS (Consumer) URL Validator]、[ACS (Consumer) URL]、[Single

Logout URL]の項目に、コピーしたURLを入力し保存

6.Name ID formatに[Persistent]を選択し保存

7.[Info]メニューで[More Actions]をクリックし、[SAML Metadata]よりメタデータファイルをダウンロード

8.NetFlow Analyzerの[SAML]認証画面の[Identity Providerの詳細設定]で、ダウンロードしたメタデータファイルをアップロード

9.SAML認証を有効化し、OneLoginの[SSO]メニューから必要な情報をコピー

10.[Parameters]メニューで[Configured by admin]を選択し、[Edit Field NameID value]に[Username]を指定し保存

上記設定後、SAML認証を有効化すると、NetFlow Analyzerのログイン画面で[OneLogin を使用してログイン]からログインが可能になります。

AD認証

[設定]→[一般設定]→[認証]→[AD認証]

[ドメイン追加]からドメイン名/コントローラーの入力、ユーザーが既にAD上に存在する場合には自動ログインを有効化してください。

既存のドメイン情報は、アクションのメモアイコンから編集、ゴミ箱アイコンから削除できます。

以下の手順で、ドメインを追加します。

1.ドメイン名を入力

2.ドメインコントローラー名を入力

3.ADに接続する際のプロトコルを、LDAPまたはLDAPSから選択

LDAPSを選択する場合には、[証明書のインポート]より、接続に必要な証明書をインポートします。

4.自動ログインを有効化させる場合、[自動ログイン有効化]にチェック

※自動ログインが有効になっているドメインに所属するユーザーが初めてNetFlow Analyzerにログインする際に、

該当ユーザーがNetFlow Analyzer上のユーザーとして新規追加され、ユーザーライセンス消費の対象になります。

ユーザー数がライセンス上限を超えた場合、それ以降該当ドメインからの新規ユーザーのログインは不可となります。

これを有効化する場合は、更に以下の手順を実施します。

1.アクセス範囲(すべてのユーザーか選択されたグループ)を設定

・すべてのユーザー:自動ログインの権限がすべてのユーザーに付与されます。

・選択されたグループ:自動ログインの権限をもつグループを設定できます。

[選択されたグループ]を選択した際に出現するフィールドに、対象のグループ名を入力してください。

グループのアクセスはそれに応じて適用されます。一行に一つのグループを設定してください。

グループ名は大文字・小文字を区別して、Active Directory のとおりに設定してください。

2.自動ログインを有効化するユーザーの役割を、管理者またはオペレーターから選択

・管理者:ユーザーに完全なAdministrator権限を付与します。

・オペレーター:閲覧権限のみを付与します。

3.[タイムゾーン]を選択

4.[次へ]をクリック

5.ドメイン詳細を設定

ユーザーに、ファイアウォールのルール管理を許可する場合には、チェック

5.[保存]をクリック

2要素認証

2要素認証はビルド12.5.476以上でのみ使用できます。

[設定]→[一般設定]→[認証]→[2要素認証]

以下手順でログインの2要素認証を設定できます。

- [2要素認証を有効にする]のチェックで有効化

- 認証モードを指定

※TOTP認証の場合、認証アプリをインストールしているモバイル端末とNetFlow Analyzerをインストールサーバーが同刻である - [ブラウザーでのログイン情報記録期間]任意指定

※一度認証して以降、次回認証が必要になるまでの期間、最大30日まで設定可能。ユーザーがログイン時にブラウザーを信頼することを選択した場合のみ、ログイン情報が記録される。 - [保存]をクリック

認証モード : メール送信先

製品UIへのログイン時にID/パスワードを入力後、該当ユーザーに紐づけしてあるメールアドレス宛にワンタイムパスワードがメール送付されます。

受信したワンタイムパスワードを入力してログインしてください。

メール内容 :

[ユーザー名]さま、

NetFlow Analyzerへのアクセスに利用するワンタイムパスワードは[6桁数字]です。こちらは、15分間有効です。

このパスワードは、セキュリティ上、ほかの方と共有しないでください。

このメールは、NetFlow Analyzerから自動送信しています。返答いただいても、対応できかねます。

認証モード : 認証アプリ(TOTP)

認証アプリは以下の3つです。

・Google Authenticator

・Microsoft Authenticator

・Duo Mobile

認証アプリによる2要素認証を有効後、NetFlow Analyzerにログインを試みたすべてのユーザーに、各認証アプリ毎のiOS/Android用ダウンロード用QRコードが表示されます。

認証に使用するアプリを選択し手順2に進むと、ユーザー専用のQRコードが表示されます。

モバイル端末にインストールしたアプリで、QRコードを読み込みます。

QRコードを読み込むと、製品名(NetFlow Analyzer)とユーザー名、そのワンタイムパスワードが表示されます。

手順3の画面で、モバイル端末で表示されたワンタイムパスワードを入力しログインします。

2要素認証が正常に機能しない場合のトラブルシューティング

認証アプリのパスワードを入力してもログインできない場合:

TOTP認証の場合、認証アプリをインストールしているモバイル端末とNetFlow Analyzerをインストールサーバーが同刻である必要があります。

相互の時刻を確認し、再度お試しください。

TOTPシークレットをリセットする必要がある場合:

設定に使用したデバイスを紛失した場合等、TOTPシークレットを新しくする必要のある際は、「admin」ユーザーが次の手順を実行してください。

- [設定]→[一般設定]→[ユーザー管理]とクリックします。

- 該当ユーザーの「アクション」例で[TOTPシークレットのリセット]をクリックします。

メール認証で、メールが送られてこない場合:

・ご利用のメールクライアントのすべてのメールボックスを確認してください。

・ご利用のメールサーバーに異常が発生していないか確認してください。

・NetFlow Analyzerで設定したメールサーバー設定が機能しているか確認してください。

メールサーバーの設定変更によりメールでOTPが受けとれなくなった場合:

サポートに連絡し2要素認証を解除してください。