Ciscoファイアウォールの設定

- 概要

- Cisco PIX(CLIベース)

- Cisco PIX(UIベース)

- Cisco PIXのSNMP設定(CLIベース)

- Cisco ASA(CLIべース)

- Cisco ASA(ASDMべース)

- Cisco ASA:SSL WebVPN設定

- Cisco ASA:SNMP設定(CLIベース)

- Ciscoファイアウォール:SNMP設定(ASDMベース)

- Cisco VPN3000コンセントレーターの設定

- 仮想ファイアウォール(仮想ドメイン)からのログの取得

- セキュリティ違反レポートのログID

- VPNレポートのログID

概要

Firewall Analyzerでは、以下のCisco装置をサポートしています。

- Cisco IOS:

8xxシリーズ、18xxシリーズ、28xxシリーズ、38xxシリーズ、72xxシリーズ、、73xxシリーズ

1900、3005、2911、3925 - Cisco FWSM Catalystシリーズ:

6500、7600 - Cisco PIX:

バージョン6.x、7.x - Cisco ASA:

5500シリーズ - Cisco VPNコンセントレーターシリーズ:

3000、3500

| Model Family | Model | Cisco IOSバージョン |

|---|---|---|

| 8xx | c871、c876、c877、c878 | 12.4(4)T |

| 18xxシリーズ | c1841 | 12.3(14)T |

| c1811、c1812 | 12.4(4)T | |

| c1801、c1802、c1803 | 12.4(4)T | |

| 28xx | c2801、c2811、c2821、c2851 | 12.3(14)T |

| 38xx | c3825、c3845 | 12.3(14)T |

| 72xx | 7204VXR、7206VXR | 12.3(14)T |

| 73xx | CISCO7301 | 12.3(14)T |

Cisco PIX設定(CLIベース)

- PIXファイアウォールに接続し、enableモードに遷移

- 以下のコマンドを実行

configure terminal

logging on

logging timestamp

logging trap informational

logging device-id {context-name |hostname |ipaddress interface_name |string text}

logging host interface_name syslog_ip [17/<syslog_port>]

| interface_name | ログ解析を行うPIXファイアウォールのインターフェース |

| syslog_ip | syslogの転送先のIPアドレス(Firewall AnalyzerのインストールサーバーのIPアドレス) |

| 17<syslog_port> | syslogサーバーにログを送信する際のsyslogポート番号(UDP)を指定 空白の場合、デフォルトポート(UDP514)で送信されます。ポートを指定して送信するには、17/<UDPポート番号>と入力してください。 例:17/1514 |

| hostname | ファイアウォールのホスト名 指定したホスト名は、ファイアウォールから送信されるログに含まれます。 |

| ipaddress interface_name | 特定のインターフェースに対応するIPアドレス 該当のインターフェースに対応するIPアドレスが、ファイアウォールから送信されるログに含まれます。 |

| string text | 任意のテキストの文字列(最大16文字) 指定した文字列がファイアウォールから送信されるログに含まれます。 |

| context-name | multiple-contextモードで稼働するPIX7.xやFWSM2.xで、ファイアウォールから送信されるログに含まれるコンテキスト名 |

上記を設定した後に「show logging」コマンドを使用して、現在のロギング設定を確認できます。

Cisco PIX設定(UIベース)

Cisco PIXのUIにログインして、以下の設定を行います。

- ロギングの有効化

- [Configure]→[Settings]→[Logging]→[Logging Setup]を選択

- [Enable logging setup]と[Enable logging failover]のチェックボックスを選択

- [Apply]をクリック

- syslogサーバーの設定

- [Configure]→[Settings]→[Logging]→[Syslog]を選択

- [Include Timestamp]をチェック

- [Add]をクリック

- [Add Syslog Server]ページで以下の情報を入力

・Interface Name:Firewall Analyzerに到達可能なインターフェース名

・IP Address:ログの転送先となるsyslogサーバーのIPアドレス(Firewall AnalyzerのインストールサーバーのIPアドレス)

・Protocolで[UDP]を選択

デフォルトのUDPポート番号は「514」です。必要に応じて別のポート番号を任意に指定してください。 - [Apply]をクリック

- ロギングレベルの設定

- [Configure]→[Settings]→[Logging]→[Other]を選択

- [Console Level List]で、[Informational]を選択

- [Apply]をクリック

PIXファイアウォールで発生するすべてのトランザクションに対して、ACLのマッチングが行われます。

マッチするACLとトランザクションは「Message-ID 106100」で監査されます。

Cisco PIXのSNMP設定(CLIベース)

Firewall Analyzerで稼働しているSNMPマネージャーが、ファイアウォールのSNMPエージェントにクエリを実行するための設定

configure terminal

snmp-server host <interface name> <hostname |IP address of Firewall Analzyer>

新しいSNMPコミュニティを作成する場合、以下のコマンドを使用

configure terminal

snmp-server community <community-string>

Cisco ASA(CLIべース)

- ASAファイアウォールにアクセスし、enableモードに遷移

- 以下のコマンドを実行

configure terminal

logging enable

logging timestamp

logging trap informational

logging device-id {context-name |hostname |ipaddress interface_name |string text}

logging host interface_name syslog_ip [udp/<syslog_port>] - Firewall Analyzerで利用可能なURLレポートがない場合、以下のコマンドでHTTPインスペクションを有効化

inspect http

HTTPインスペクションを有効化すると、「ID 304001」のsyslogが生成されます。

このIDは、Firewall AnalyzerがURLレポートを生成するために使用されます。

| interface_name | ログ解析を行うASAファイアウォールのインターフェース |

| syslog_ip | syslogの転送先のIPアドレス(Firewall AnalyzerのインストールサーバーのIPアドレス) |

| udp/<syslog_port> | syslogサーバーにログを送信する際のsyslogポート番号(UDP)を指定 空白の場合、デフォルトポート(UDP514)で送信されます。 |

| hostname | ファイアウォールのホスト名 |

| ipaddress interface_name | 特定のインターフェースに対応するIPアドレス |

| string text | 任意のテキストの文字列(最大16文字) |

| context-name | multiple-contextモードで稼働するPIX7.xやFWSM2.xで、ファイアウォールから送信されるログに含まれるコンテキスト名 |

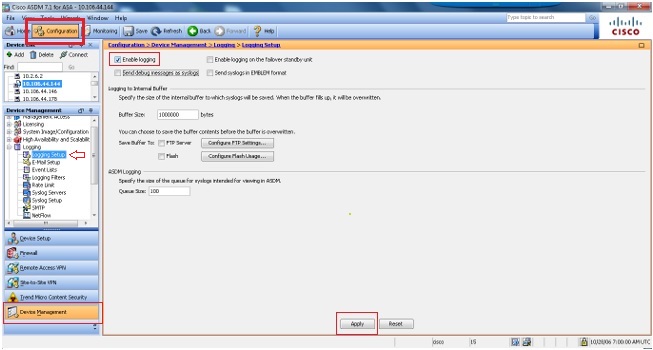

Cisco ASA(ASDMべース)

ロギングの有効化

- ASDMをロード

- [Configuration]→[Device Management]→[Logging]→[Logging Setup]を選択

- [Enable Logging]を選択

- [Logging]→[Logging Filters]を選択

- syslog-servers[Informational]を選択

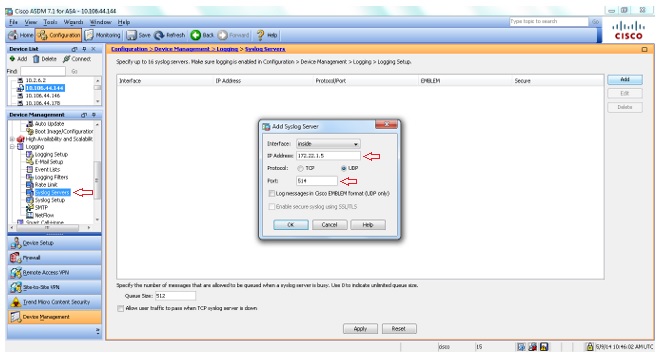

- [Logging]→[Syslog servers]を選択

- [Add]をクリック

- IPアドレスを入力し、適切なインターフェースを選択

- UDPポート番号を選択

- [Logging]→[Syslog Setup]を選択

- [Include time stamp in syslogs]オプションを選択し、以下のsyslogIDが有効になっていること、ロギングレベル[Informational]が設定されていることを確認

302013、302014、302015、302016

[Include time stamp in syslogs]オプションにより、syslog生成時に日時情報がログに含まれるようになります。

ロギングの無効化

必要に応じて特定のsyslog IDを無効化することができます。

- 無効化する対象のsyslogを選択し、[編集]をクリック

- [Edit Syslog ID Settings]から、[Disable]メッセージオプションを選択して、[OK]をクリック

無効化されたsyslogは、[Syslog ID Setup]のドロップダウンから[Disabled syslog IDs]を選択することで確認できます。

Cisco ASA:SSL WebVPN設定

Firewall Analyzerでは、Cisco SVC(SSL VPN Client) VPNのログを解析するために、syslogメッセージID「722030」と「722031」を使用します。

これらはデフォルトではdebugレベルになっています。以下のコマンドをグローバルコンフィグモードで実行し、informationレベルに設定してください。

hostname(config)# logging message 722030 level 6

hostname(config)# logging message 722031 level 6

次のコマンドで、設定状況を確認できます。

hostname(config)# show logging message 722030

Cisco ASA:SNMP設定(CLIベース)

Firewall Analyzerで稼働しているSNMPマネージャーを有効化し、ファイアウォールのSNMPエージェントにクエリを実行するための設定

configure terminal

snmp-server enable

snmp-server host <interface name> <hostname |IP address of Firewall Analyzer> [poll]

例:

snmp-server host inside 192.168.101.155 poll

新しいSNMPコミュニティを作成する場合、以下のコマンドを使用

configure terminal

snmp-server community <community-string>

例:

snmp-server community public

Ciscoファイアウォール:SNMP設定(ASDMベース)

SNMP v1/2cの設定

- [Configuration]→[Device Management]→[Management Access]→[SNMP]を選択

- [Community String]フィールドで、デフォルトのコミュニティ文字列を入力

- [Contact]と[Location]フィールドに値を入力

- [Listening Port]のフィールドに、管理ステーションからSNMPリクエストをListenするポート番号を入力(デフォルト:161)

- [Apply]をクリック

上記により、SNMPバージョン1および2cのSNMPパラメーターが設定されます。

Firewall Analyzerで稼働しているSNMPマネージャーが、ファイアウォールのSNMPエージェントにクエリを実行するために必要な手順は以下の通りです。

- [Configuration]→[Device Management]→[Management Access]→[SNMP]を選択

- [SNMP Management Station]画面で、[Add]をクリック

- [Interface Name]のドロップダウンから、Firewall Analyzerとの接続で使用するインターフェースを選択

- [IP Address]に、Firewall AnalyzerのインストールサーバーのIPアドレスを入力

- [UDP Port]に、Firewall AnalyzerのUDPポートまたはデフォルトポート162を入力

- [Community String]フィールドに、Firewall Analyzerのコミュニティ文字列を入力

管理ステーションでコミュニティ文字列が指定されていない場合、[SNMP Management Station]画面の[Community String]フィールドで設定された値が使用されます。 - [SNMP Version]のドロップダウンから、Firewall Analyzerで使用するSNMPバージョンを選択

SNMPバージョン3を選択した場合、[Username]ドロップダウンからユーザーを選択してください。 - チェックボックス[Poll]を選択

- [OK]をクリック

- [Apply]をクリック

SNMP v3の設定:

SNMPバージョン3では、SNMPサーバーグループとユーザーを使用して、安全なプロトコル操作のための追加の認証とプライバシーオプションを設定できます。

- [Configuration]→[Device Management]→[Management Access]→[SNMP]を選択

- [SNMPv3 Users]パネルで[Add]をクリックして、設定したユーザーまたは新規ユーザーをグループに追加

ユーザー情報を変更するには、[Edit]をクリックしてください。 - ダイアログボックス[Add SNMP User Entry]の表示を確認

- [Group Name]のドロップダウンから、SNMPユーザーが所属するグループを選択

・Auth&Encryption:ユーザーに認証と暗号化を設定

・Authentication_Only:ユーザーに認証のみ設定

・No_Authentication:ユーザーに認証、暗号化どちらも設定されない - [Username]にユーザー名を入力

ユーザー名は、選択したSNMPサーバーグループに対して、一意である必要があります。 - パスワードを暗号化する場合、[Encrypt Password]をクリック

選択した場合、パスワードをMD5のハッシュ値として入力する必要があります。 - 使用する認証タイプ(MD5またはSHA)を指定

- [Authentication Password]に、認証に使用するパスワードを入力

- 使用する暗号化タイプ(DES、3DES、AES)を指定

AESを選択した場合、[AES Size]のドロップダウンから使用する暗号化レベル(128、192、256)を選択 - [Encryption Password]に、暗号化に使用するパスワードを入力(最大64文字)

- グループの最初のユーザーの場合、[OK]をクリックしてグループを作成

- [SNMPv3 Users]パネルに表示される以下の情報を確認

SNMPバージョン3のサーバーグループ名、グループに属するユーザー名、暗号化パスワード設定、認証設定、暗号化アルゴリズム設定、AESサイズ設定 - [Apply]をクリック

Cisco VPN3000コンセントレーターの設定

「Cisco IOS Compatible」ログフォーマットと「Original Log」フォーマットをサポートしています。

※既に保存されているCisco VPN Concentratorログのインポートは、非サポートのフォーマット(Multi line、Tab Delimited、Comma Delimited)に該当するためサポートしていません。

以下の手順で、VPNコンセントレーターを設定します。

- syslogサーバーの設定

- 管理コンソールに接続

- [Configuration]→[System]→[Events]→[Syslog Servers]に遷移

- [Add]をクリック

- [Syslog Server]のボックスに、Firewall AnalyzerのインストールサーバーのIPアドレスを入力

- [Port]を入力

- Facility[Local7]を選択

- syslogイベントの設定

- [Configuration]→[System]→[Events]→[General]に遷移

- [Syslog Format]で、[Original]または[Cisco IOS Compatible]のフォーマットを選択

- [Events to Syslog]で[Severities 1-5]を選択

- [Apply]をクリック

仮想ファイアウォールログ(仮想ドメイン)

CiscoファイアウォールのIPアドレスは、Firewall AnalyzerからDNS解決可能である必要があります。

Firewall AnalyzerでCisco物理装置の仮想ファイアウォールからログを受信するにあたり、必要な設定はありません。

cisco装置での仮想ファイアウォールの設定:

Cisco装置の仮想ファイアウォールをサポートするためには、「context-name」にもとづいてロギングを有効化する必要があります。

設定されていない場合、Firewall Analyzerでは、Cisco装置の仮想ファイアウォール(VDOM)を検出することができません。

セキュリティ違反レポートのログID

セキュリティ違反レポートに関する情報を取得するために、以下のログIDをCisco装置で有効化します。

Event Type ログID Deny Events 106001、106006、106007、106002、106014、106015、106018、106023、304002、710003、605004、710005、420001、420002、420003 Virus 338006、338204、338008、338005、338203、338007 Attack 400000-400050、106016、106017、106021、106022、201003、407002、209003、405001 Rule 106100

VPNレポートのログID

VPNレポートの情報を取得するために、以下のログIDを有効化します。

VPN Connection Type ログID Point 2 Point 603104、603105、603106、603107、603108、603109、603110 IPSec 602303、602304、602305、602306、734001 Misc 109005、109006、113004、113005、113014、113015、113016、113017 Web VPN 716001、716002、716038、716039、716055、716056、716057、716058、716059、721016、721018 Any Connect 113031、113032、113035、113039、751005、751020 VPN Client 611101、611102、611103 Other VPN Events 113019、713228、722030、722031、722051 syslogIDのロギングレベルは「Informational」に設定してください。