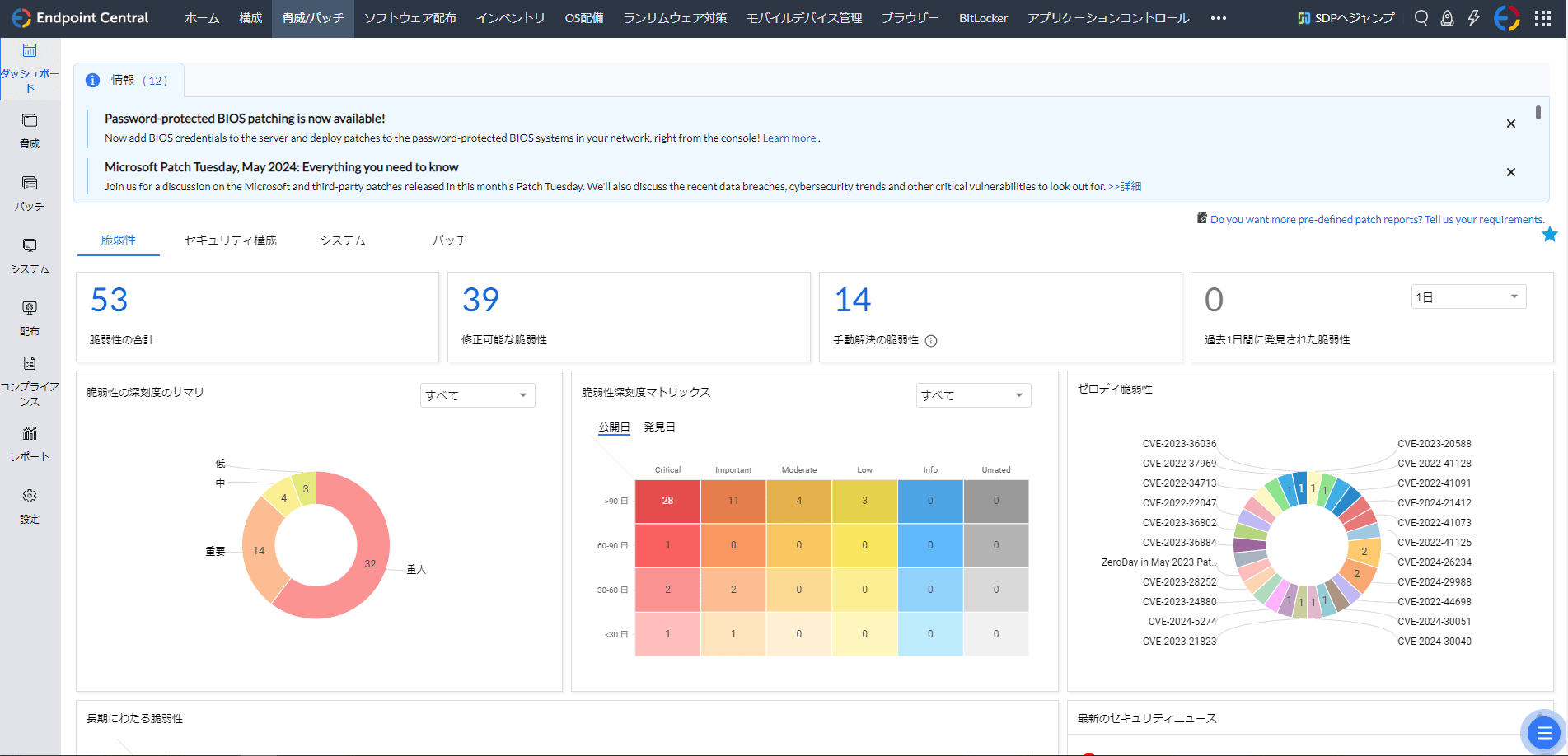

脆弱性管理

※ 脆弱性管理機能は、Endpoint Central Cloud(クラウド版)Security Editionで利用可能な機能です(Edition比較表)。なお、「パッチ管理」機能はオンプレミス版/クラウド版のすべてのエディションで利用可能です。

脆弱性評価プロセスは、脆弱性の特定とその深刻度、影響、リスクの包括的な分析から構成されます。さらに、一般に公開されている脆弱性とゼロデイ攻撃の追跡を確実に行い、最新のセキュリティ態勢を確保するために、入念なモニタリングが実施されます。優先順位付けは重要な役割を果たし、脆弱性はその影響度、緊急度、パッチの利用可能性に基づいてランク付けされます。特にリスクの高いソフトウェアに重点を置き、データベースやウェブサーバーなどの重要な資産内の脆弱性を分離して保護し、ITインフラ全体のサイバーセキュリティを強化します。

Endpoint Centralの脆弱性管理機能は、WindowsとLinuxに対応し、サーバーの脆弱性管理を一元化できます。

ゼロデイ識別と緩和

Endpoint Centralのリアルタイムの脅威モニタリングおよび検出機能を活用して、ソフトウェアおよびネットワークインフラ内のゼロデイを特定します。また、リリースされたパッチと設定をひとつのコンソールから迅速に展開することで、ゼロデイ緩和を効率化します。

即時対応

ゼロデイ脆弱性を緩和するために調整された即時対応計画を実施します。この計画には、ゼロデイの脅威が表面化した際に実行すべき役割と手順が予め定義されており、迅速かつ効果的な対策が可能です。

回避策と一時的な修正

Endpoint Centralの機能を活用して、利用可能なパッチがない場合に悪用されるリスクを軽減する一時的な回避策と緩和策を開発し、実装します。これらの対策は、恒久的な解決策にアクセスできるようになるまで、重要なシステムや貴重なデータを保護する盾として機能します。

継続的な監視

ゼロデイ脆弱性の状況を継続的に監視します。ベンダーの発表やセキュリティ・コミュニティからのリアルタイムの最新情報を常に入手し、システムの永続的なセキュリティを確保します。

ゼロデイ脆弱性の緩和

脆弱性にパッチをあてることは究極の目標ですが、ゼロデイ脆弱性や新たに発見された脆弱性のように、修正プログラムがすぐに利用できない場合もあります。

このような状況での反撃方法を紹介します。

ゼロデイ専用ビュー

セキュリティチームは新しい脅威をオンラインで積極的に探しています。ゼロデイ脆弱性や一般公開された脆弱性を発見すると、情報を検証し、直ちに中央データベースを更新します。この更新データは、Endpoint Centralサーバーに同期されます。

恒久的な修正がまだ提供されていない場合の回避策の展開(ミティゲーションスクリプト)

ゼロデイエクスプロイトが野放しになってベンダーが気付くと、多くの場合、恒久的な修正プログラム(パッチ)を開発するまでの間、攻撃をブロックするための一時的な回避策をリリースします。

Endpoint Centralの構築済みのスクリプトを使用すると、影響を受けるすべてのデバイスにこれらの回避策を迅速に展開できます。これらのスクリプトは、システムの堅牢化、レジストリ設定の調整、脆弱なポートの閉鎖、古いプロトコルの無効化などを行うことができます。これにより、攻撃者がネットワーク上のゼロデイ脆弱性を悪用するリスクを大幅に低減することができます。

恒久的な修正が利用可能になったら通知を受け取る

以前にゼロデイとして特定された脆弱性に対してリリースされたパッチをゼロデイパッチが利用可能になるとすぐに、コンソールの通知バーを通じて通知します。その後、Endpoint Centralを使用して、以前に適用した一時的な回避策を削除し、恒久的な修正のパッチをインストールすることができます。

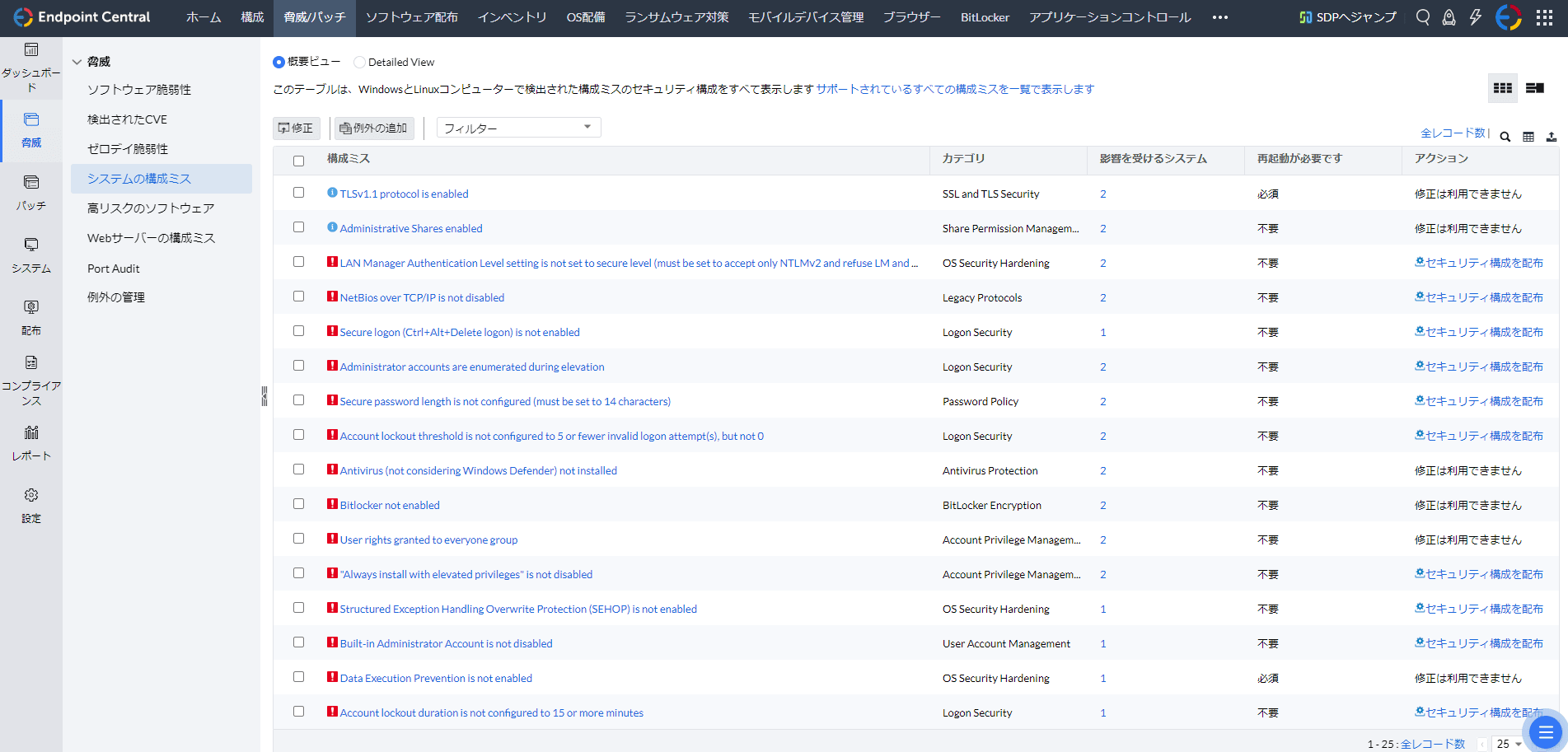

セキュリティ設定の管理

管理対象エンドポイント全体のセキュリティ設定ミスを検出することで、ネットワークを強化します。業界標準に由来するセキュリティ構成ベースラインの定義済みライブラリにより、このソリューションは、パスワードの脆弱性、ファイアウォールの監査、ユーザー権限などに始まり、ネットワーク内のあらゆる誤構成を迅速に継続的に監視し、特定します。

包括的な監査

ファイアウォール、アンチウイルス、BitLockerの状態を徹底的に監査し、安全なインフラストラクチャを維持します。

ブルートフォース攻撃からの保護

強固なパスワードポリシーとセキュアなログオン手順を実施することで、ブルートフォース攻撃を防ぎ、ネットワークを保護します。

セキュリティ設定の強化

高度なメモリ保護設定とレガシー・プロトコルの廃止によりシステムを強化し、脆弱性を減らし、業務を中断することなくセキュリティを強化します。

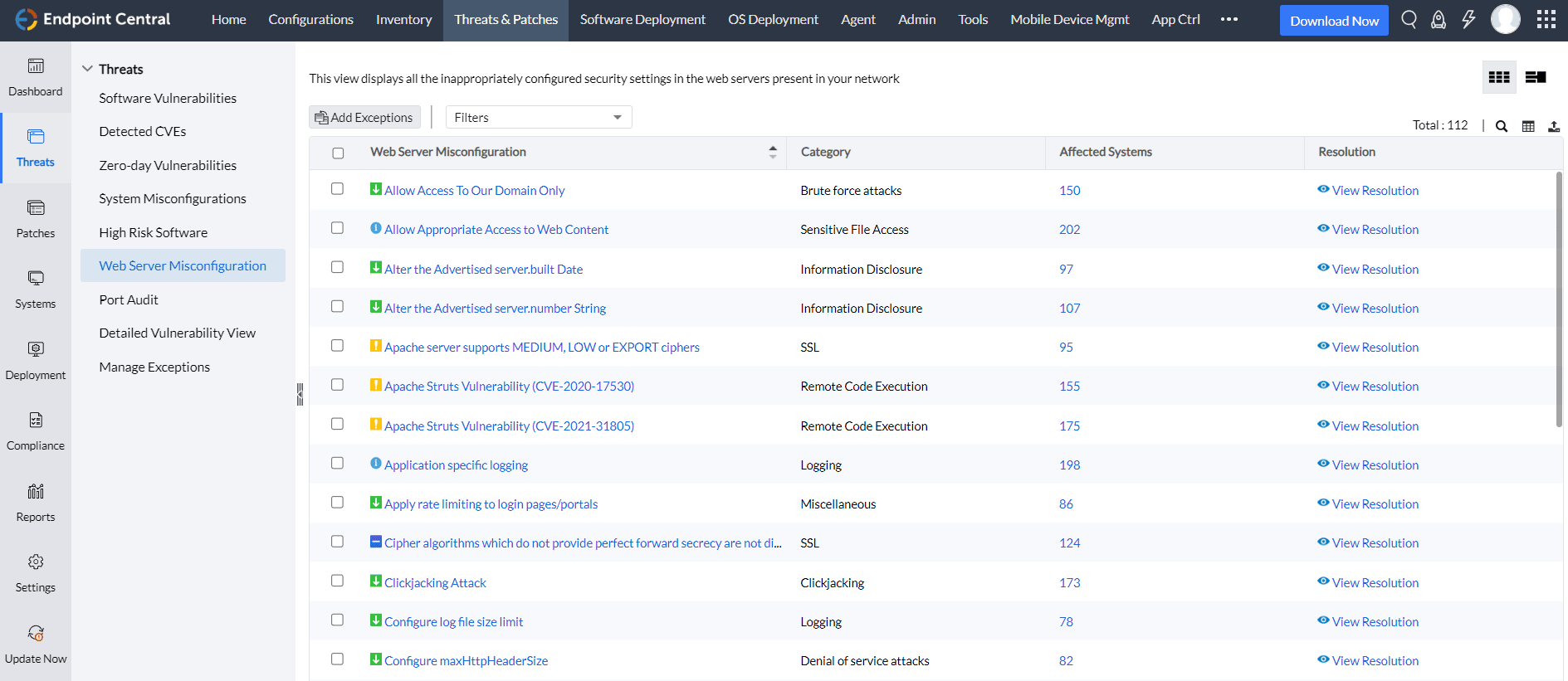

Webサーバー・ハードニング

プロアクティブな設定監視

Webサーバーを継続的に監視し、デフォルト設定や安全でない設定を特定して修正します。

コンテキストに基づく誤設定分析

Webサーバーの設定ミスを関連するコンテキストで分析し、サーバーのセキュリティ体制を強化するためのセキュリティ勧告を受け取ります。

SSLによる安全な通信

SSL証明書が正しく設定され、HTTPSが有効になっていることを確認し、クライアントとサーバーの安全で暗号化された通信を保証します。

アクセス制御の強化

不正アクセスを防止し、サーバーの完全性を保護するために、サーバーのルート・ディレクトリに対する制限されたパーミッションを検証し、実施します。

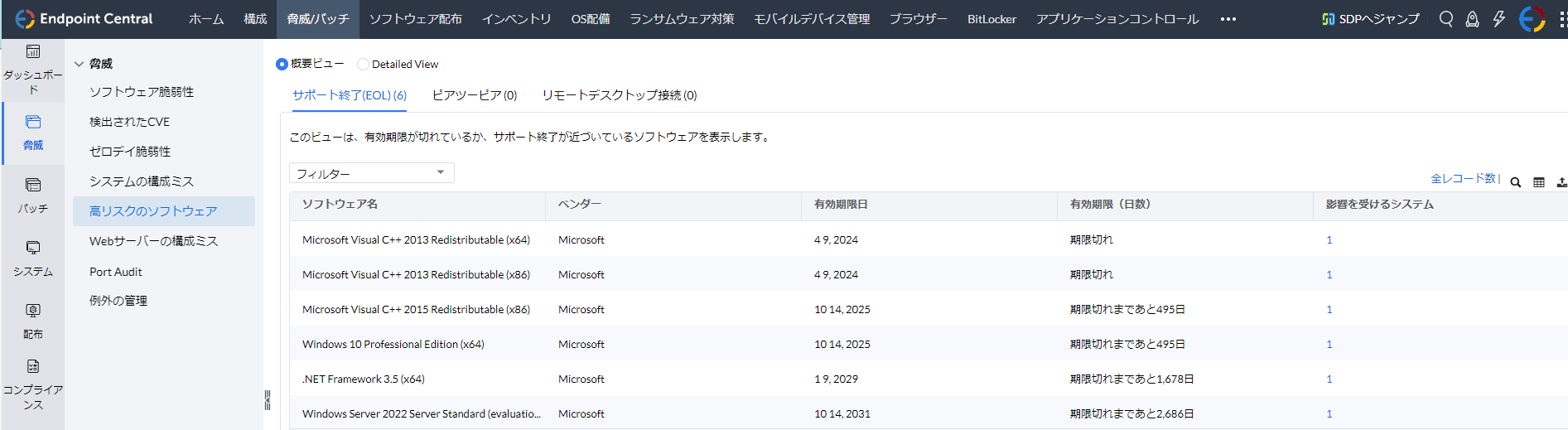

高リスクのソフトウェア監査

レガシーソフトウェアの監視

レガシーソフトウェアを監視し、システムの安全性と最新性を維持します。

容易なリスク軽減

安全でないP2P(Peer to Peer-ピア・ツー・ピア)ソフトウェアやリモート共有ツールの情報にリアルタイムでアクセスの上、クリックするだけでそれらを排除することでセキュリティを即座に強化します。