WannaCryとは?

WannaCry(ワナクライ)とは、2017年5月に世界で大流行したランサムウェアです。数日間で世界150ヵ国以上、30万台以上のPCで感染が確認されました。日本においても、600カ所、2000台以上の被害が報告されました。

WannaCryの感染原因は、脆弱性攻撃ツール「EternalBlue」やバックドア作成ツール「Doublepulsar」を用いて、ネットワーク共有の通信プロトコルであるSMB(Server Message Block)v1の脆弱性を悪用されるためです。 SMB v1の脆弱性は、2017年3月にMicrosoftよりリリースされた修正パッチ(MS17-010)で、既に修正済みでしたが、過去最大レベルでの被害になりました。

感染が拡大した理由として、WannaCryがネットワーク上を横展開して感染するワーム型のランサムウェアであったことがあげられています。

こうすればよかった! 7つのWannaCry対策

WannaCry(ワナクライ)事件から既に大幅に時間が経過していますが、今後、同規模のランサムウェア事件が発生しても不思議ではありません。そのため企業は、過去の事例として、Wannacryの感染を防止する方法を振り返り、未知なるランサムウェアへの対策として、過去のナレッジを蓄積することが重要です。

WannaCryから身を守る方法は次の通りです。

1. セキュリティ製品の導入

WannaCryをはじめとしたランサムウェアすべてに共通した基本的な対策として、アンチウイルスソフトやファイアウォールをはじめとしたセキュリティ製品の導入が有効です。近年ではAIを用いた振る舞い検知が可能なアンチウイルスソフトなど、セキュリティ製品もより高度になってきています。しかし、「セキュリティ製品の導入= 100%安全」ではないため、注意が必要です。

2. OS/ソフトウェアを常に最新の状態にする

OS/ソフトウェアを常に最新の状態にすることも、ランサムウェアの基本的な対策として、非常に有効です。WannaCryは、SMB v1の脆弱性修正パッチ(MS17-010)の適用によって、感染を防げます。そのため、企業内のすべてのコンピューターに、脆弱性修正パッチ(MS17-010)が適用されているかを確認し、もしパッチ未適用のコンピューターがあれば、即時適用することを推奨します。

3. エンドユーザーへのセキュリティ教育

WannaCryは、標的型メール/不正なWebサイト/ネットワークの横展開による感染が報告されています。そのためエンドユーザーへ継続的なセキュリティ教育を行い、状況に応じて行動できるように支援することが重要です。例えば、怪しいメールを開かないようにする、感染を確認したら速やかにネットワークを遮断するなどが挙げられます。

4. SMB v1の無効化

WannaCryの感染原因であるSMB v1の脆弱性は、SMB v1を無効化することで、悪用を防ぎ、WannaCryの感染を防げます。レガシーシステムやパッチ未適用のコンピューターは、一旦SMB v1を無効化してから、パッチを適用することを推奨します。

SMB v1の無効化方法

・「SMB 1.0/CIFS ファイル共有のサポート」をオフにする

・レジストリ設定を変更する

・SMBの関連ポート(TCP 139、TCP 445、UDP 137、UDP 138)をブロックする

5. レガシーシステムを利用しない

WannaCryはMicrosoftのサポートが終了しているOS(Windows XP/Windows Server 2003 など)にも感染しました。WannaCryのケースでは、Microsoftはサポート終了OSに対して、修正パッチをリリースしましたが、異例の対応と言われています。そのため、基本的にレガシーシステムを利用しないことが重要です。レガシーシステムを利用する場合は、資産管理ツールを用いて、社内にあるレガシーシステムを認知する必要があります。

6. 定期的なファイル/フォルダー/システム 単位でのバックアップ

定期的なバックアップは、WannaCryをはじめとしたランサムウェア感染後の対策として、非常に有効です。バックアップは、ネットワークから切り離された場所に保存することを推奨します。

7. インシデント対応フローの確立/感染を想定した予行演習

企業は、セキュリティ製品の導入やパッチ適用などの感染予防策はもちろん、ランサムウェアの感染を前提に行動することも重要です。事前に感染後の対応フローを確立し、定期的に感染を想定した予行演習を実施することを推奨します。

Endpoint Central によるWannaCry対策

WannaCry対策として、感染の事前対策を簡単に実現できます。

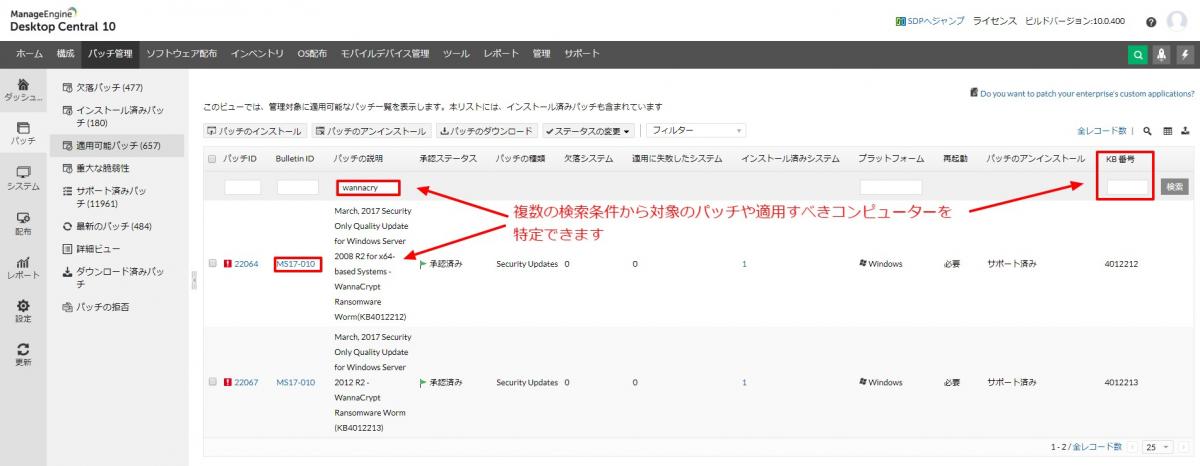

脆弱性修正パッチの適用

脆弱性の修正パッチ(MS17-010)を適用すべきコンピューターの検出からパッチの配信まで、たった3つの手順で簡単に実施できます。

<手順>

1. 毎日定期的にコンピューターを自動スキャンする

2. 当該パッチを適用すべきコンピューターを表示する

3. 同じ画面からパッチをインストールする

SMB v1の無効化

SMB v1を無効化するスクリプトを配布できます。このスクリプトはテンプレートとして、デフォルトで存在しています。

<手順>

1. テンプレートからSMB v1を無効化するスクリプトを検索する

2. カスタムスクリプト機能を用いて簡単に配布する

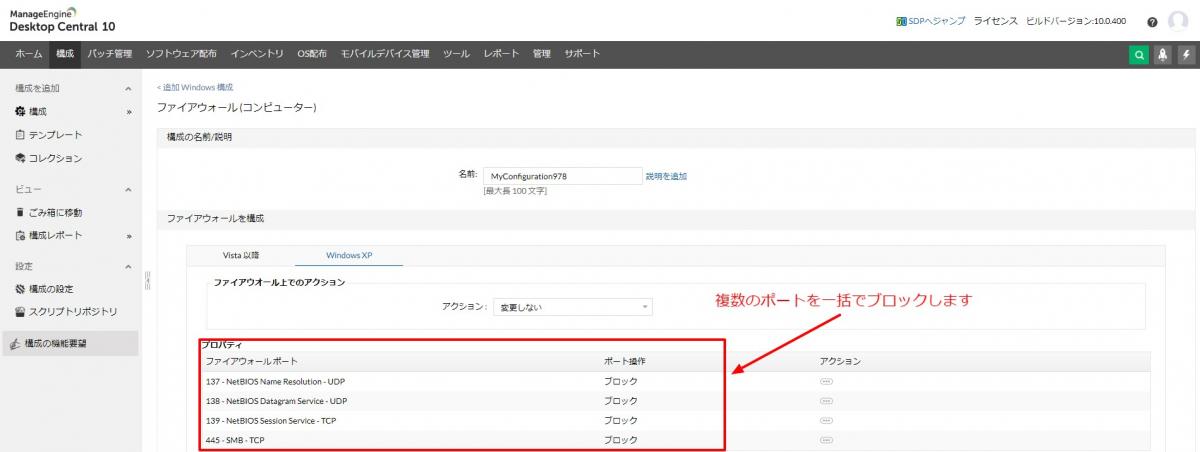

またファイアウォールの設定をカスタマイズし、SMBに関するポートをブロックすることで、SMB v1を無効化できます。

<手順>

1. 構成一覧からファイアウォールを選択する

2. 複数のポートを一括ブロックする設定を作成し、コンピューターに配布する

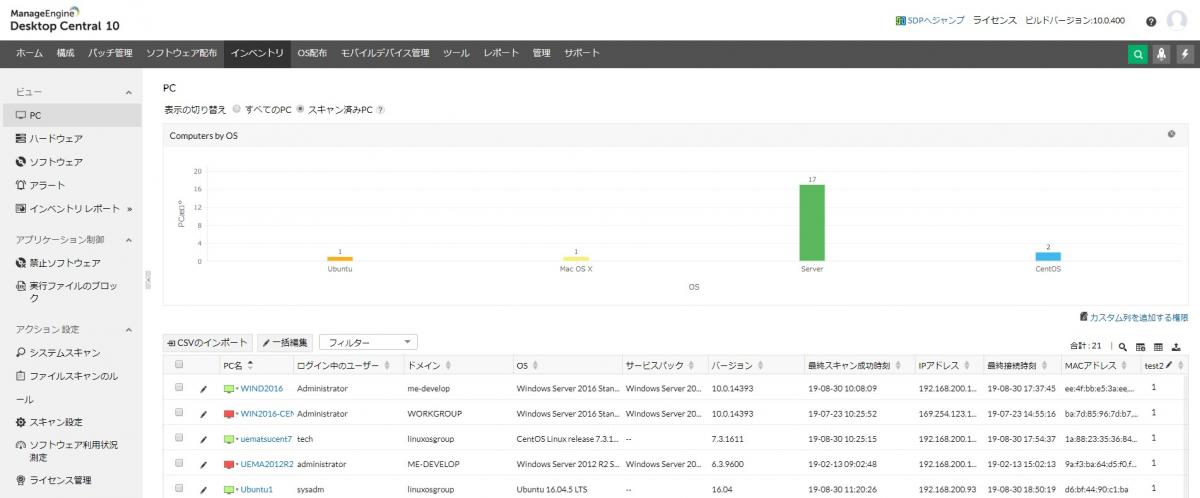

レガシーシステムをはじめとしたPC稼働状況の確認

コンピューターを自動で定期的にスキャンし、OS情報やソフトウェアインストール状況など、PC稼働状況を確認できます。