BitLocker回復キーを効率的に管理するには

PCのマザーボードの交換や、ログインを複数回にわたって失敗した場合などに、「BitLocker回復キー」を要求されることがあります。BitLocker回復キーとは、Windowsで暗号化されたドライブのロックを解除するための48ビットの文字列です。このBitLocker回復キーが見つからない場合、事態によっては、ドライブの初期化やTPM(Trusted Platform Module)のリセットが必要になってしまいます。

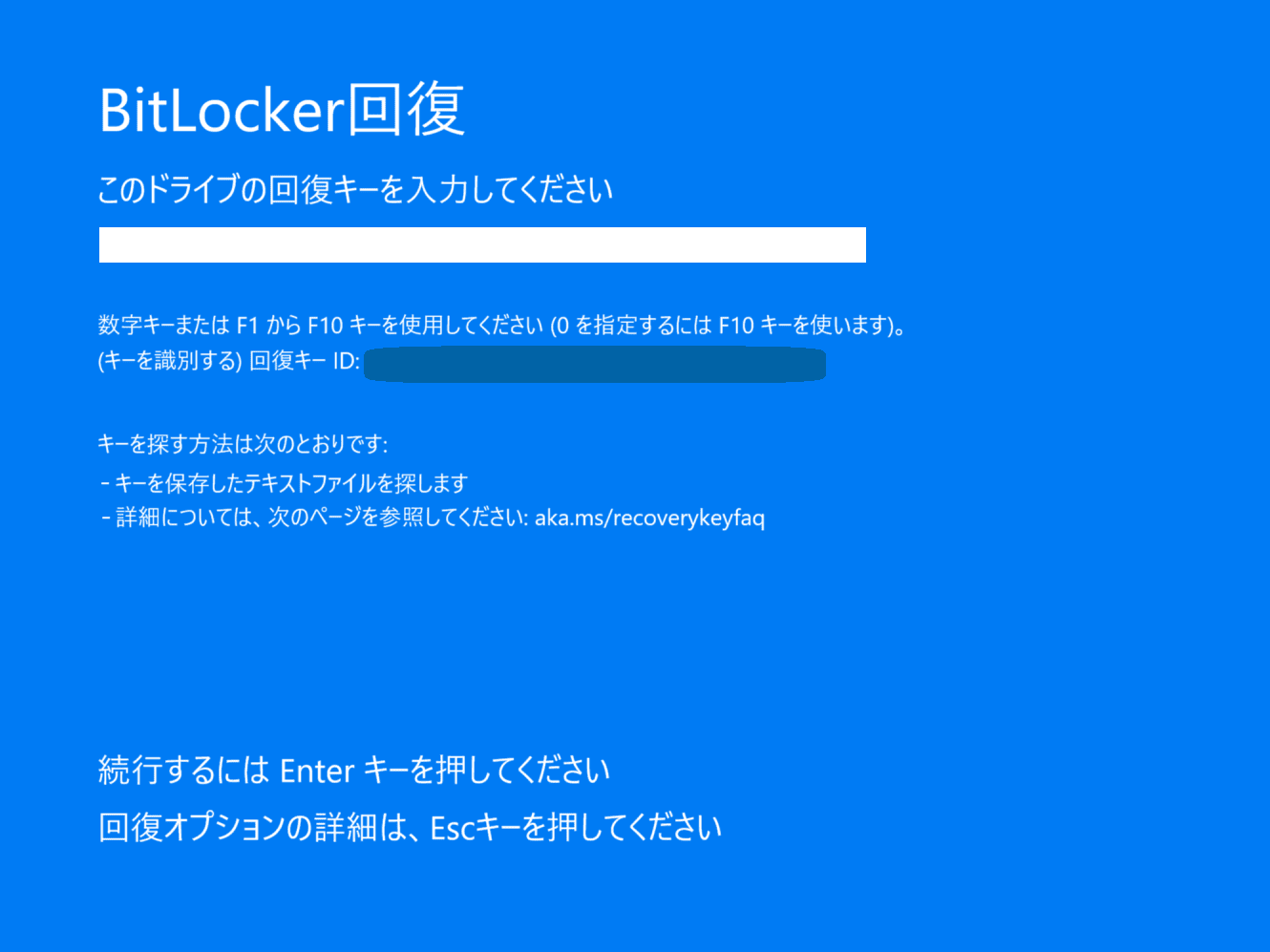

回復キーの入力画面(イメージ):

組織や企業のデバイスの場合、ユーザーはまずIT管理者に回復キーを問い合わせてきます。回復キーが要求される状況は、OSが起動しないなどの業務の中断を伴っており、迅速な対応が求められます。また、何度も同じユーザーが問い合わせてくるケースも多く、組織全体のBitLocker回復キーを効率的に管理できるプロセスが必要です。

Endpoint Centralなら回復キーの自動収集や、シンプルでわかりやすい復旧プロセスによって、IT管理者のBitLocker回復キーの管理プロセスを支援できます。

BitLockerとは

BitLocker(ビットロッカー)とは、Microsoft社が提供するディスク暗号化機能で、ハードディスクやSSDなどのデータを暗号化し、不正アクセスやデータの盗難などからデータを保護するためのツールです。BitLockerの設定手順は簡単です。BitLockerに対応しているWindows ProなどのOSを搭載したPCで、コントロールパネルを開き、暗号化したいドライブを選んで、「BitLockerを有効にする」をクリックするだけで、データの暗号化ができます。

BitLocker回復キーとは

このBitLockerを有効にする際に生成されるのがBitLocker回復キーです。この回復キー(Recovery Key)はBitLockerを解除する際に必要になります。回復キーは48ビットの文字列で、ドライブごとにそれぞれの回復キーが生成されます。そのため組織の規模が大きくなるにつれ、管理対象となる回復キーも増え、管理が複雑化してしまいます。

BitLocker回復キー、暗号化キー、回復キーIDの違い

BitLockerに関係するキーにはいくつか種類があります。

| キーの種類と違い | 暗号化キー | 回復キー | 回復キーID(識別子) |

|---|---|---|---|

| 主な目的 | データを暗号化するためのキー | 緊急時にドライブを解除するためのキー | 暗号化や回復キーを識別するためのID |

| 必要となる状況 | 暗号化/復号化に自動で使用(ユーザーが関わることはない) | トラブルの発生時にデータにアクセスするとき | 回復キーを選択する際に使用 |

| 管理方法 | TPMやシステム内で自動的に管理されるので、ユーザーの管理は不要 | ユーザー(IT管理者)が保存・管理する | システムが自動的に生成・表示する |

このように、ユーザーや組織のIT管理者が、自ら保存・管理する必要のあるのが、BitLocker回復キーです。

BitLocker回復キーの保存・管理方法

BitLocker回復キーの管理方法には複数の方法があります。

① Microsoftアカウントの使用

Microsoftアカウントのデバイス管理ページにログインすると、保存されている回復キーを確認できます。ただし、Microsoftアカウントへのログイン情報を確実に管理していることが条件になります。

② USBドライブ保存や印刷保存など、物理的な管理

USBドライブに回復キーを保存、あるいは回復キーを紙で出力しファイリングする物理的な管理方法も可能です。ただし物理的な管理方法では紛失や盗難のリスクがあります。また、組織の規模が大きくなるにつれ、物理的な管理には限界があります。

③ PowerShellでBitLocker回復キーを取得する

PowerShellはMicrosoft社が開発したスクリプト言語で、様々なタスクを自動的に実行できるツールです。これで回復キー取得をスクリプト化し自動化できますが、コマンドやスクリプトなどへの知識が必要です。

④ Active Directory(AD)でBitLocker回復キーを取得する

Active Directoryユーザーとコンピューター(ADUC)ツールを使って、回復キーを取得することができます。

参考ページ:ADへ一度もログオンしていないユーザーを見つける方法とは?

⑤ BitLocker管理ツールの使用

ManageEngineのEndpoint Centralを使用して、回復キーの一元管理を行い、迅速な回復キーの検索・取得が可能です。オンプレミスとクラウドの両方に対応し、統合エンドポイント管理(UEM)ツールの一部として、直感的な操作が可能です。

参考ページ:回復キーの管理や暗号化状況を集中管理

Endpoint CentralでBitLocker回復キーを取得する手順

Endpoint Centralは、組織内のデバイスを一元管理し、柔軟なポリシー設定によって各マシンの要件に応じた細かなドライブ暗号化ができます。そのためデータのセキュリティを強化しつつも、ユーザーの生産性を下げないBitLocker回復キーの管理ができます。

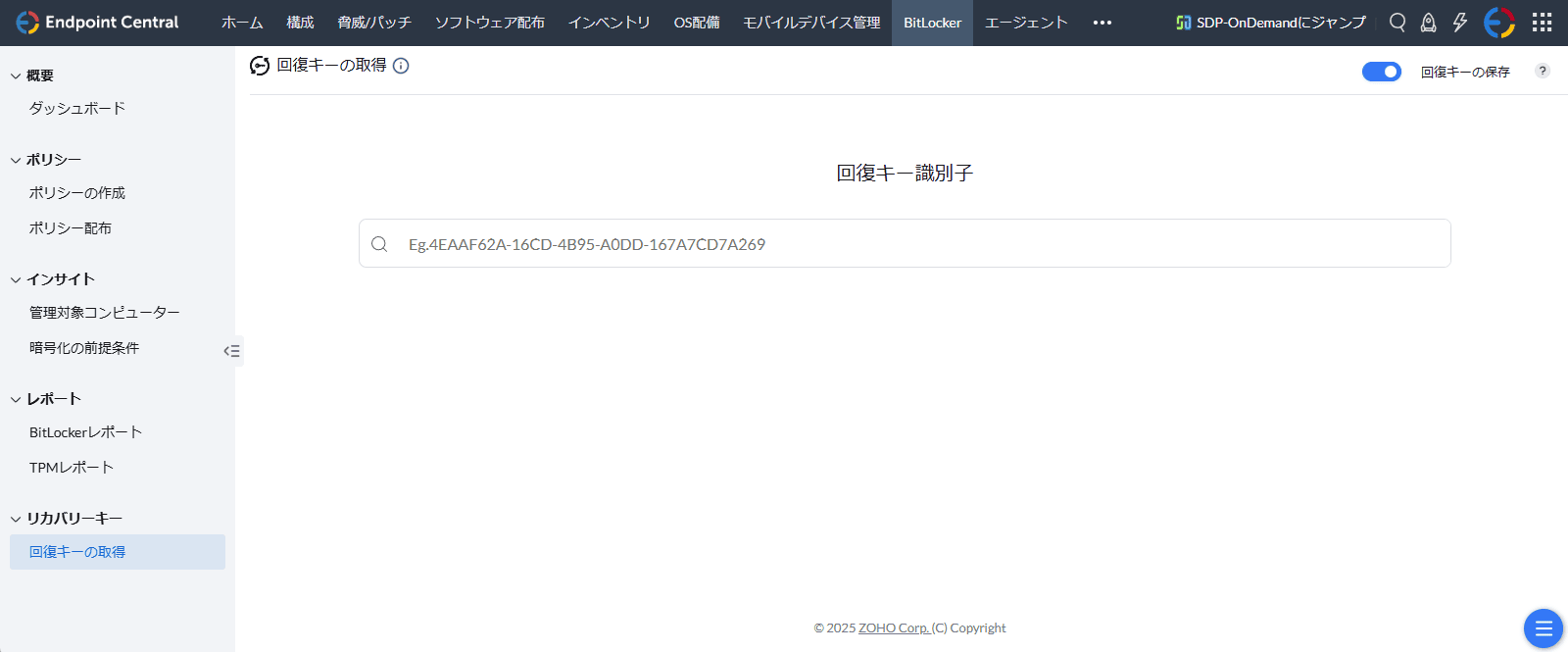

Endpoint Centralで回復キーを検索するには、まず対象のマシンの回復キー識別子(Recovery Key ID)を取得する必要があります。以下のステップで、この回復キー識別子を見つけることができます。

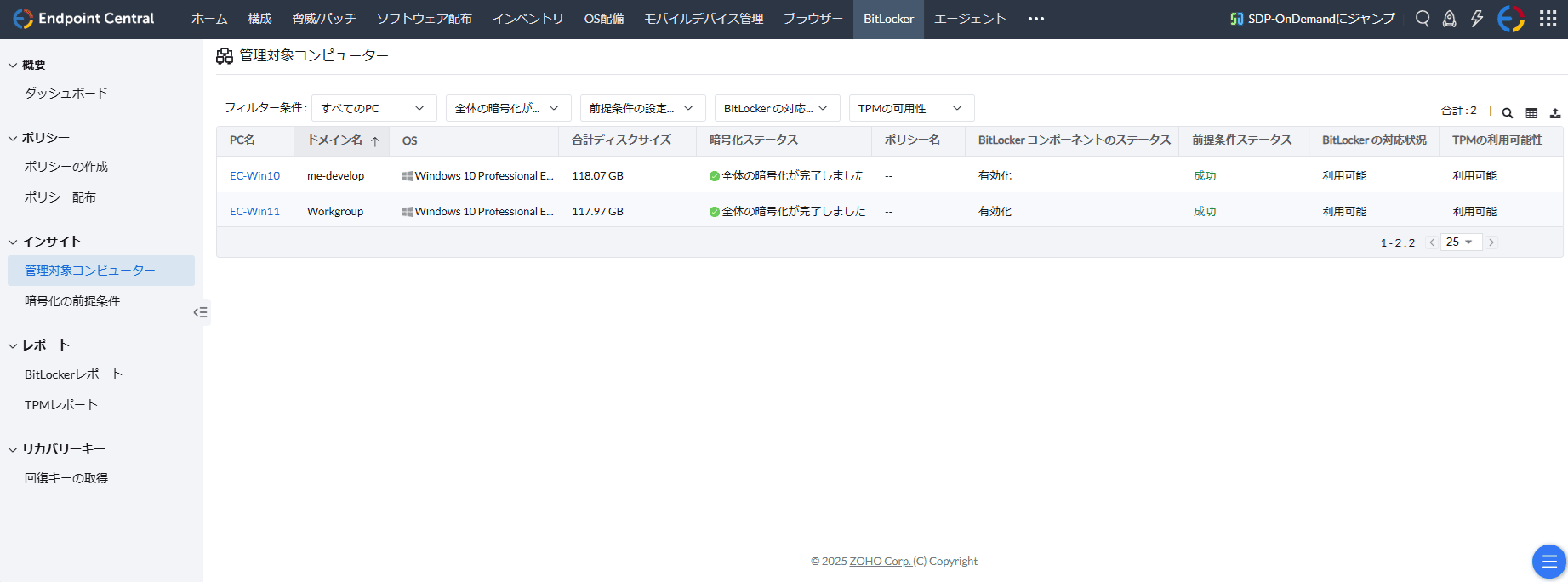

手順 1: Endpoint Centralコンソールの[BitLocker]で、[インサイト]タブから[管理対象コンピューター]を選択します。

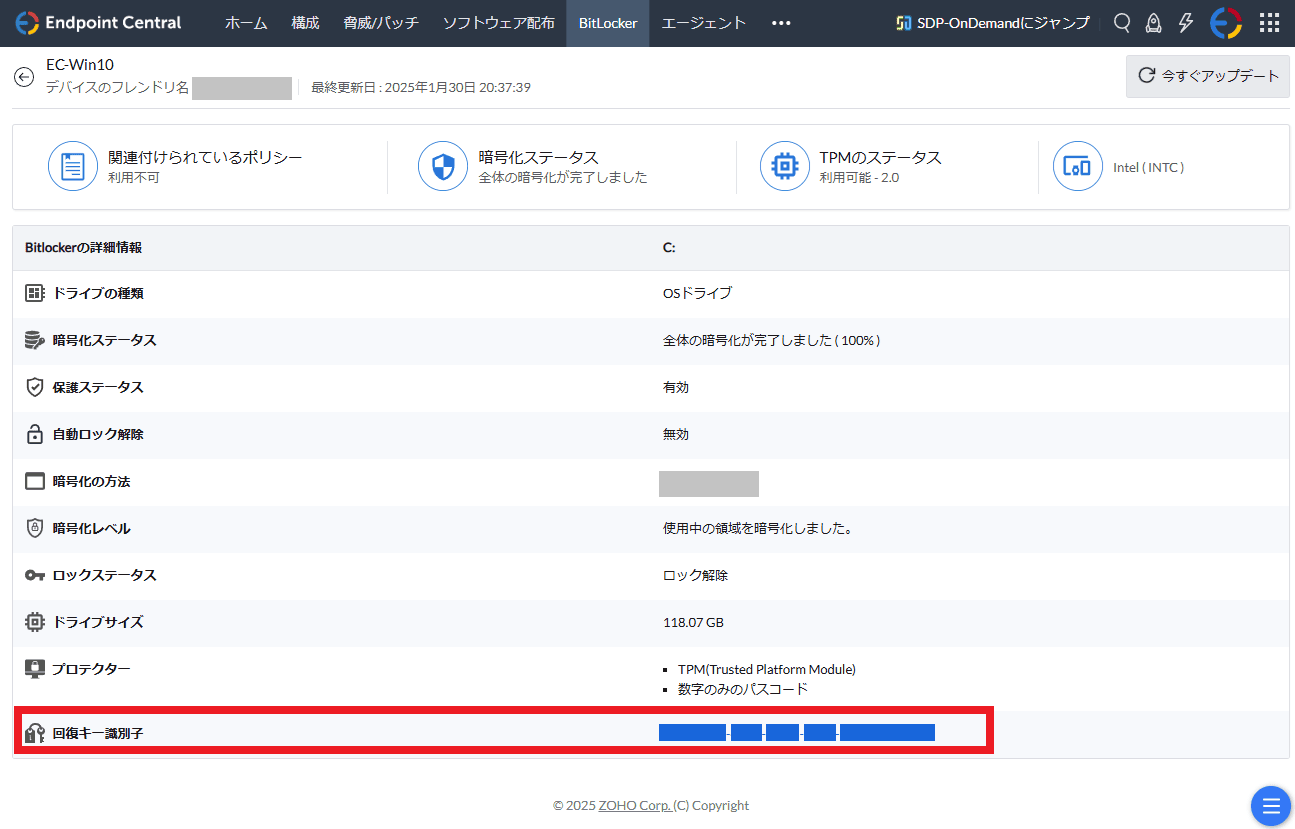

手順 2: 該当するコンピューター名を選択します。ここに回復キー識別子が表示されます。

手順 3:回復キー識別子を見つけたら、それを選択またはコピーし、 [リカバリーキー]タブの[回復キーの取得]に進みます。

手順 4:ドロップダウンメニューから該当する回復キー識別子を入力して選択します。

注:手順 2 に表示されている回復キー識別子を選択すると、同じページに進みます。

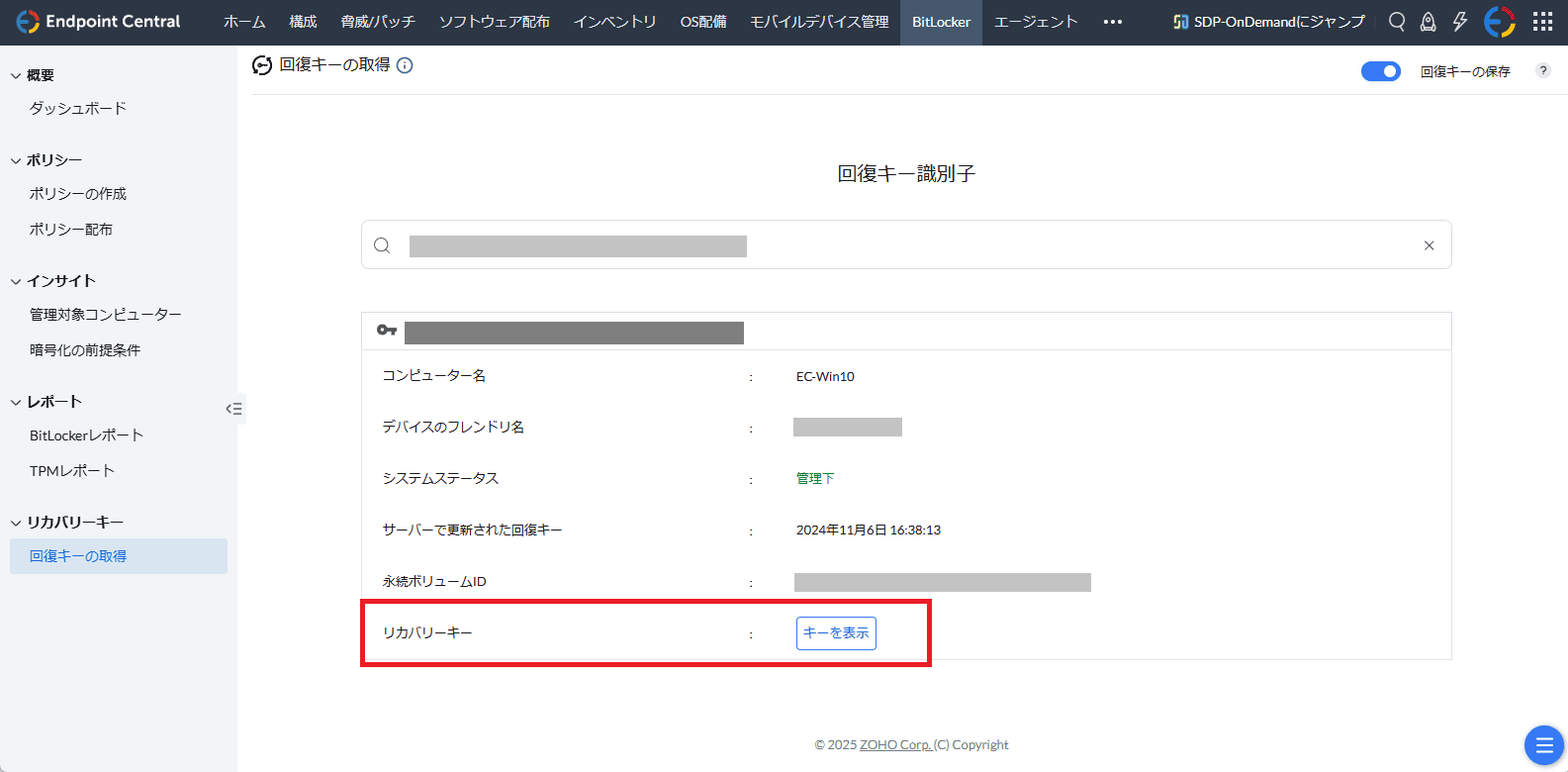

手順 5:リカバリーキーの「キーの表示」を選択して回復キーを表示します。

これでEndpoint Centralを使用してBitLocker回復キーを正常に取得できました。

注: BitLocker ポリシーの展開後に Endpoint Central を介して既存のキーにアクセスすると、次回のシステム再起動時に新しい回復キー(リカバリーキー)が自動的に生成されます。

Active Directoryユーザーとコンピューター(ADUC)ツールでBitLocker回復キーを取得する手順

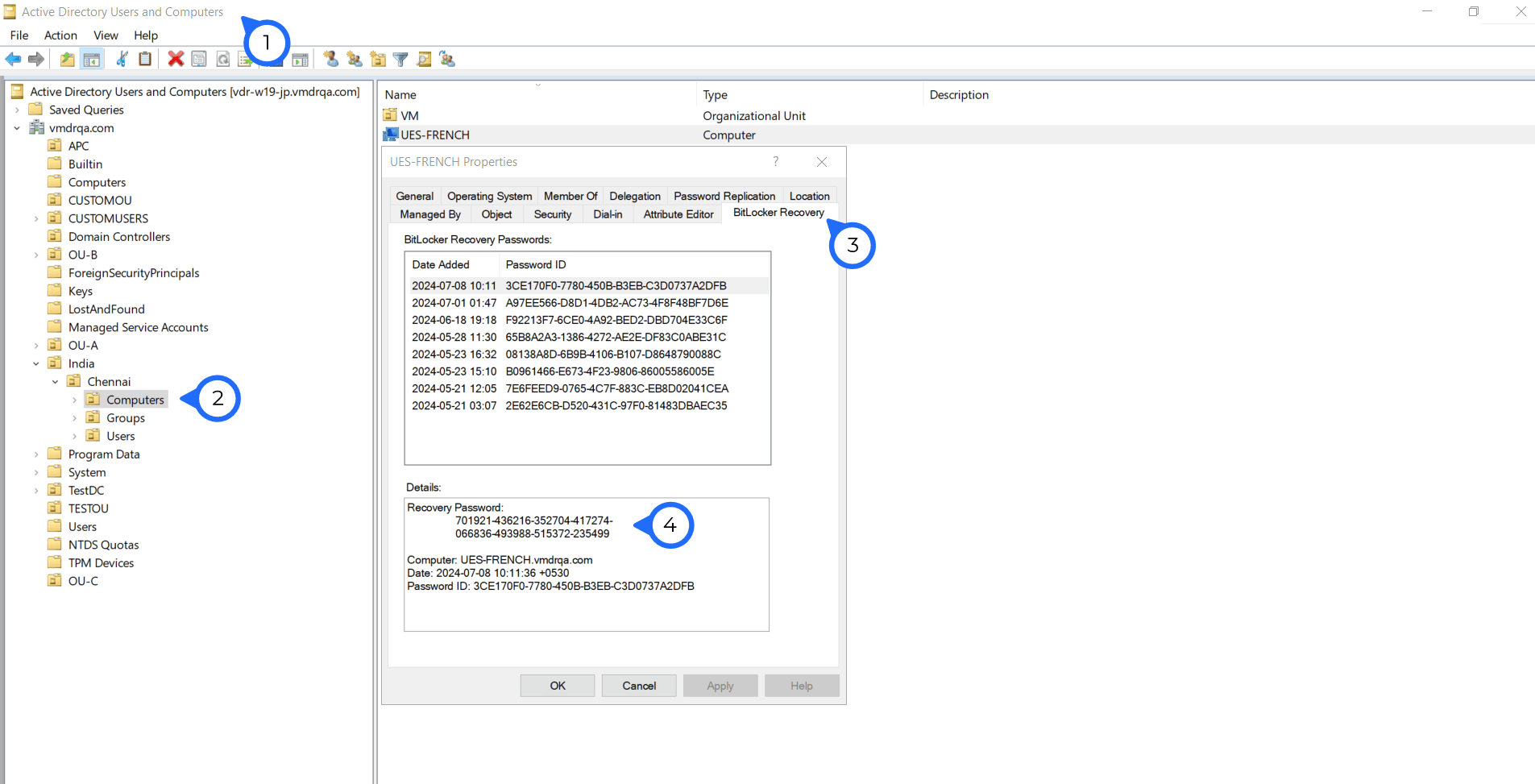

Active Directory ユーザーとコンピューター(ADUC)コンソールを使用すると、管理者はActive Directoryオブジェクトを管理することができます。このツールは、Windowsマシンから直接回復キーを見つけるためのリモートサーバー管理ツール (RSAT) としても使用できます。

以下の手順で、特定の管理対象コンピューターの回復キーとパスワード ID を見つけることができます。

手順 1: Active Directoryユーザーとコンピューター(ADUC)コンソールを開きます。

手順 2: 管理対象コンピューターの[プロパティ]を開きます。

手順 3: 「BitLocker回復」タブをクリックします。

手順 4: コンピューターのBitLocker回復キー(回復パスワード)とパスワードIDが表示されます。

これでADUC を使用してWindowsマシンの回復キーを確認することができます。

BitLocker回復キーが検索・収集できなかった場合、デバイスの初期化が必要になる場合があり、データを消去する事態に陥ることもあります。そのためBitLocker回復キーについては、「Endpoint Centralでの管理」+「Microsoftアカウントでの管理」、あるいは「USBドライブ保存」など、複数の管理方法を組み合わせる選択肢もあります。

Endpoint Centralは組織の規模を問わず、IT管理者がBitLocker回復キーを効率的かつ安全に管理するための強力なツールとなります。