企業のネットワークを安全に運用するうえで、データの暗号化は優先事項となります。しかし膨大な数のマシンを持つ企業にとって、手動でBitLockerを逐一有効化していく作業はかなり大変です。そこで活用したいのがEndpoint CentralのBitLocker管理機能です。

Endpoint CentralのBitLocker管理では、ドライブ暗号化におけるポリシー(規定・ルール)を柔軟に設定できる特長を持っています。ネットワーク全体のマシンのBitLockerドライブ暗号化ポリシーを作成し、企業データを保護するのはもちろんですが、それぞれのマシンの要件に応じた細かなドライブ暗号化ポリシーも作成できます。

Endpoint CentralのBitLocker管理機能で暗号化ポリシーを作成する方法

注意:BitLocker暗号化ポリシーを展開する前に、 暗号化の前提条件 を遵守してください。

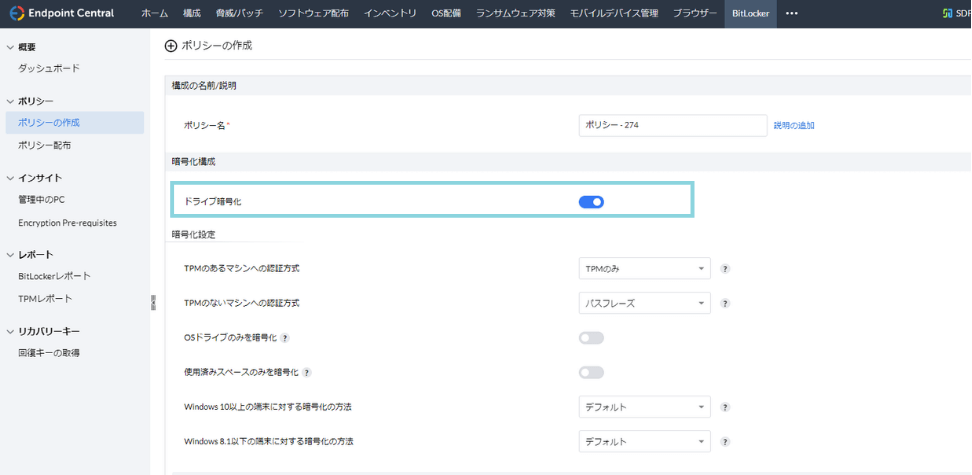

- Endpoint CentralのBitLocker管理画面に移動し、[Policy Creation/ポリシー作成]→[Create Policy/ポリシーを作成する] を選択します。

- ポリシーの名前を入力し、必要であれば説明を追加します。

- ドライブ暗号化オプションを切り替えます。

この設定を有効にすると、ドライブが暗号化されます。

設定を有効にすると、BitLockerポリシーによって、ネットワーク内のマシンの暗号化設定にアクセスして選択できるようになります。

認証機能でマシンを保護

BitLockerポリシーは、認証によってマシンを保護することができます。認証には種類があり、TPM(Trusted Platform Module)を備えたマシンと、TPMを備えていないマシンによって異なります。

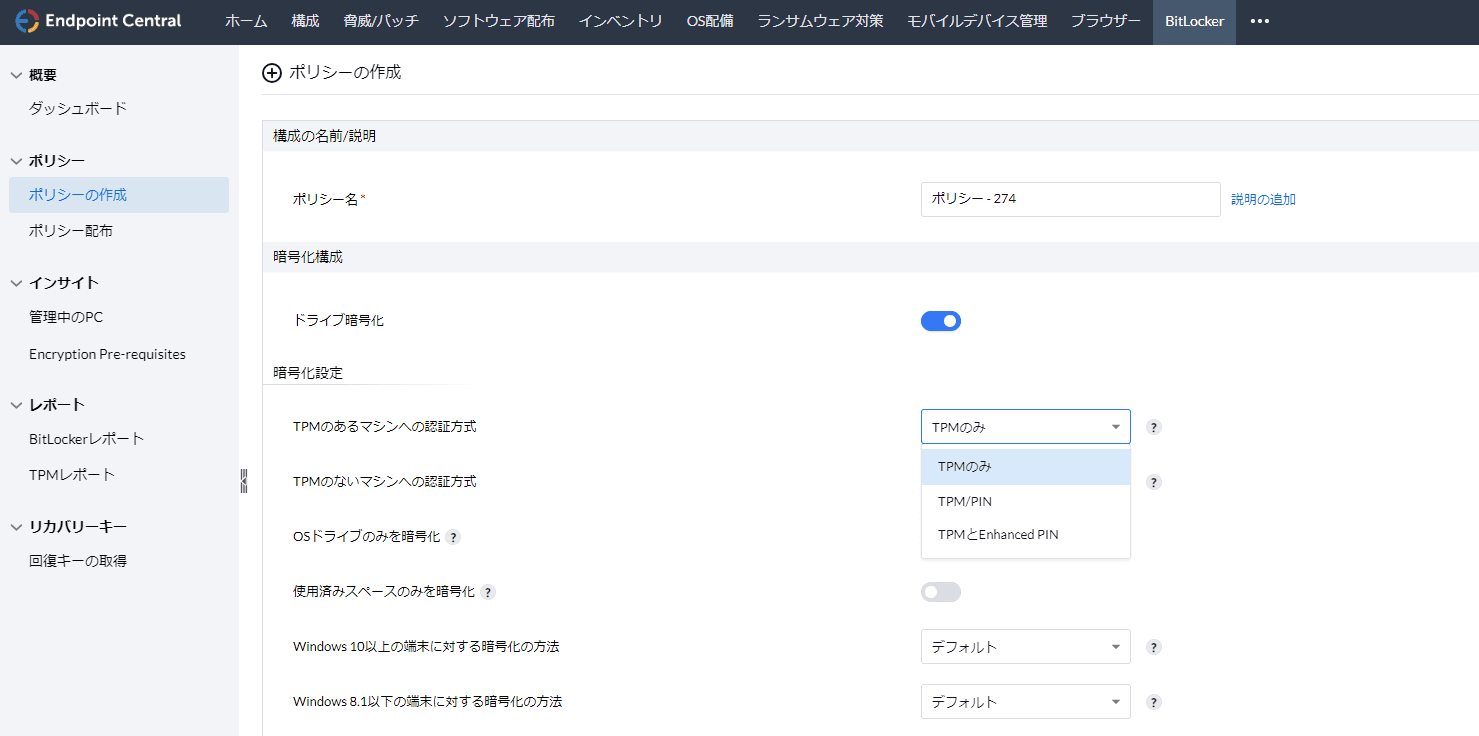

TPM搭載マシンの認証タイプ

TPM(Trusted Platform Module)を搭載したマシンの認証は、以下の画像のように、3つのオプションのいずれかを選択することで有効にできます。

TPMのみ:ドライブはTPM認証でロック解除されます。ドライブのロック解除にユーザー入力は必要ありません。

TPMとPIN:この場合は、TPMの認証後にPIN認証が行われます。PIN認証は数字のみで、最長は6~20字(数字)と定義されています。PINは起動時に入力する必要があります。

TPMと拡張PIN: この場合は、TPMの認証後に拡張PIN認証が行われます。拡張PIN認証は、英数字と特殊文字の組み合わせが可能です。最長は6~20 字で、起動時に入力する必要があります。

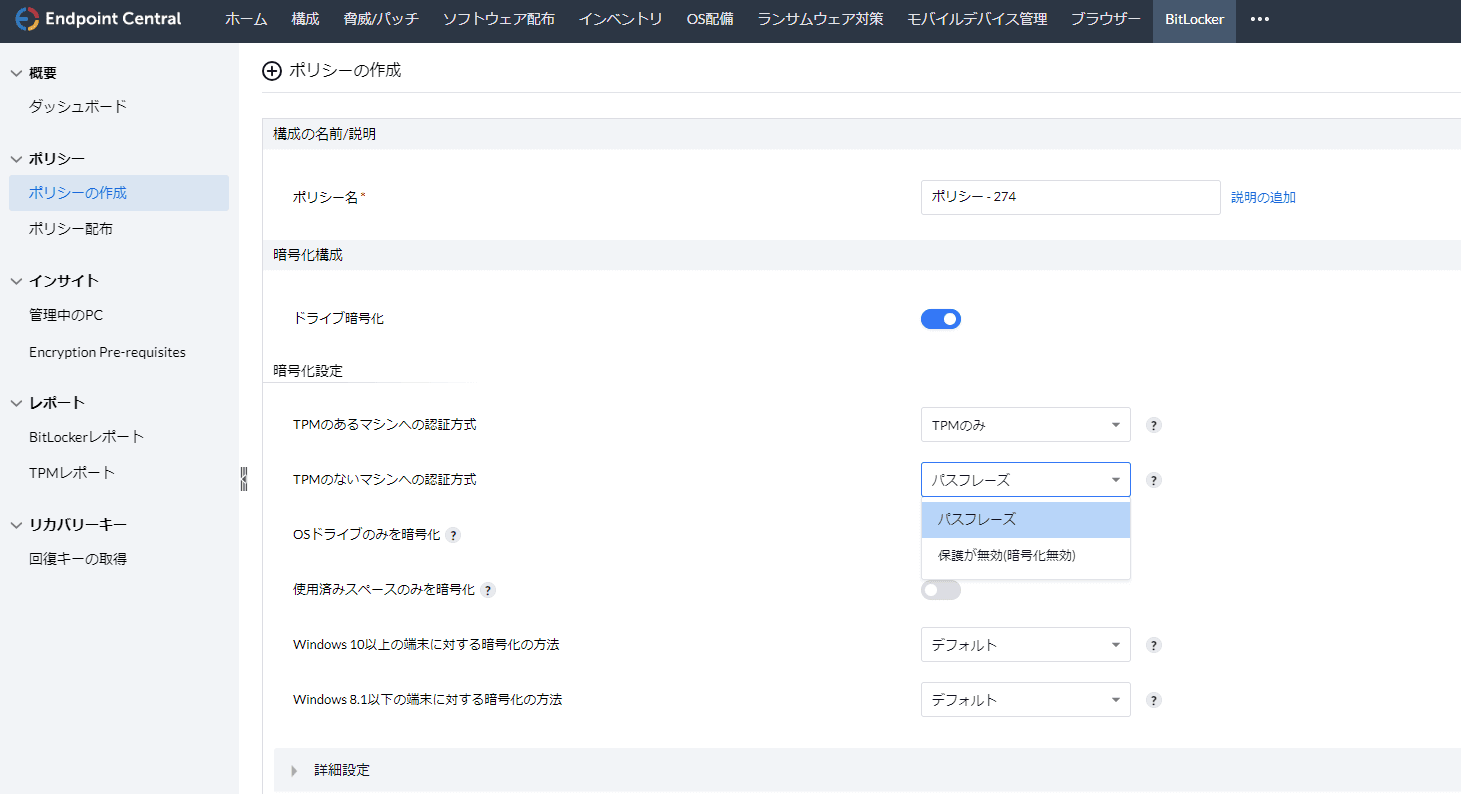

TPMを搭載していないマシンの認証タイプ

TPM(Trusted Platform Module)を搭載していないマシンの認証は、パスフレーズオプションでのみ有効にできます。このオプションでは、コンピュータを起動するたびに、ユーザーにパスフレーズの入力を求めます。

ドライブの暗号化は、BitLockerポリシーによって提供される暗号化設定を使用して最適化できます。以下の3つの暗号化ポリシーが提供されており、必要に応じてこれらを組み合わせてポリシーを適用できます。

①ドライブの完全な暗号化

②OSドライブのみ暗号化

③ドライブの使用領域のみ暗号化

①ドライブの完全な暗号化

全領域を暗号化する場合は、ドライブ暗号化設定のみを有効にします。

- 次のオプションが無効になっているかを確認してください: OSドライブのみを暗号化、使用済みスペースのみを暗号化。

- デフォルトでは、ドライブ暗号化オプションのみを有効にすることで、すべてのドライブと領域が完全に暗号化されます。

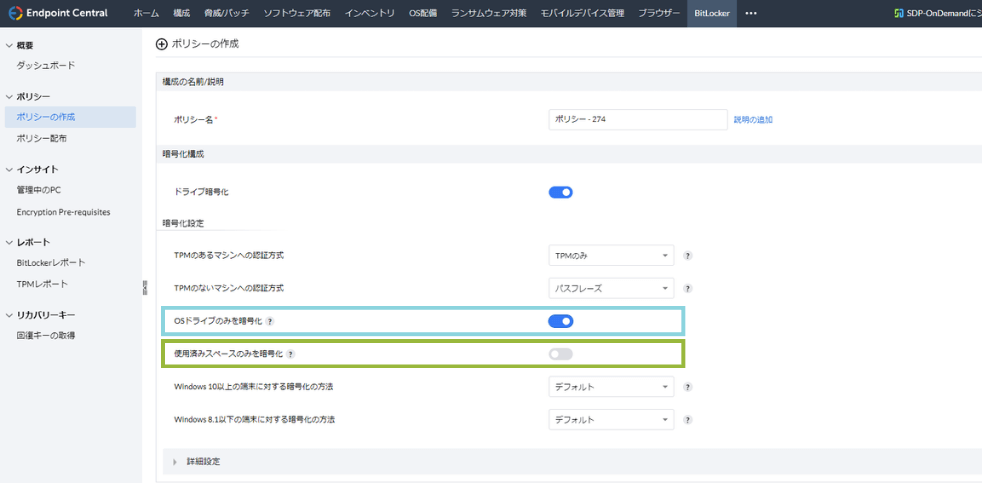

②OSドライブのみ暗号化

OSドライブのみを暗号化するには、暗号化設定セクションで[OSドライブのみを暗号化]オプションを有効にします。

これにより、OSドライブ内のすべての領域が暗号化され、他のすべてのデータ・ドライブが復号化(暗号化解除)された状態になります。

③ドライブの使用領域のみ暗号化

使用済みスペースのみを暗号化するには、暗号化設定セクションで[使用済みスペースのみを暗号化]するオプションを有効にします。

この設定により、ドライブの使用済みスペースのみが暗号化され、ドライブの空き領域は暗号化解除されたままになります。

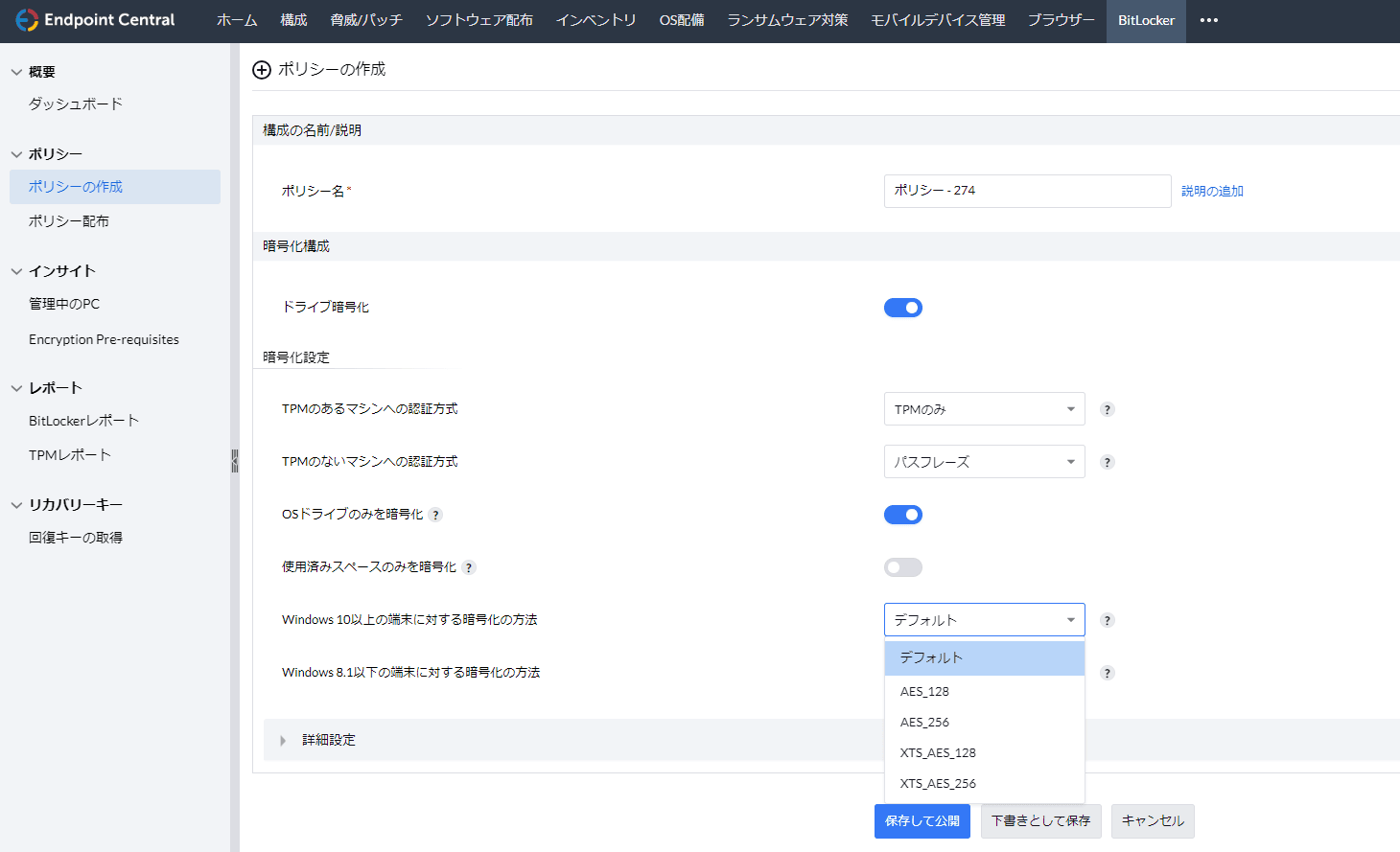

BitLockerには様々な暗号化の方法があり、マシンの暗号化方法を追加設定することができます。以下は、Windows 10 以降のマシンと、Windows 8.1 以前のマシンで利用可能な暗号化方法です。デフォルトの暗号化方法は、以前にGPO(Group Policy Object)を使用して設定した方法か、あるいはシステムOSにすでに関連付けられている暗号化方法のいずれかになります。

Windows 10以降のマシンの暗号化方法

このドロップダウンで利用可能な暗号化方法が適用されます。

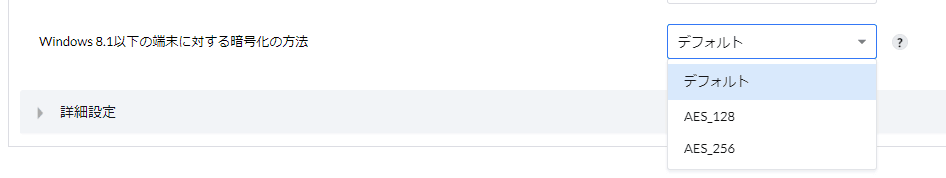

Windows 8.1 以前のマシンの暗号化方法

このドロップダウンで利用可能な暗号化方法が適用されます。

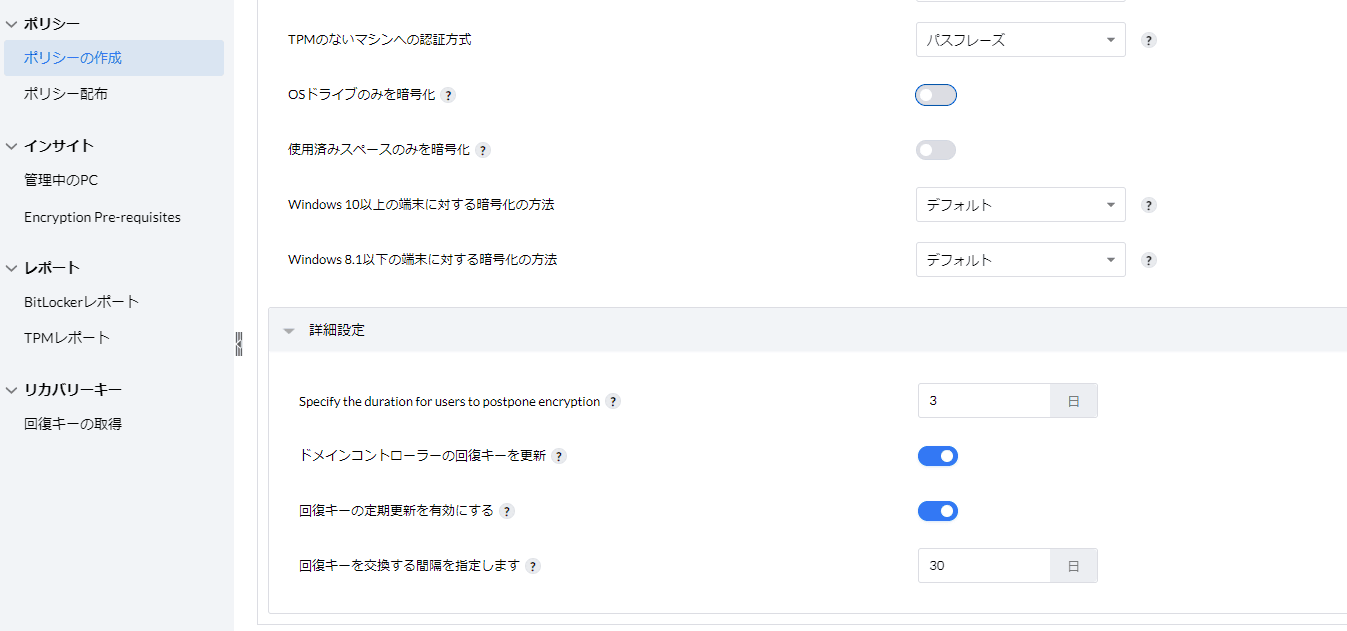

高度で詳細な設定

BitLockerポリシーは、再起動を延期したり、回復キーの更新とローテーション期間を設定できる詳細設定が可能です。

ユーザーで再起動の延期ができる:

BitLocker暗号化を正常に実行するにはマシンの再起動が必要ですが、ユーザーが再起動を一定の日数だけ延期することができます。この日数が経過すると、コンピュータは自動的に再起動され、暗号化プロセスが開始されます。(注意:Windowsの最新バージョンでは、暗号化プロセスが自動的に開始されるため、再起動の必要はありません。)

回復キーをドメインコントローラに更新:

新しい回復キーが生成されたら、[回復キーをドメインコントローラに更新]オプションをオンにすることで、その回復キーをドメインコントローラに更新できます。これによって最新の回復キーの統合リストがActive Directoryに保持されます。このオプションを無効にすると、回復キーのリストは製品サーバーでのみ使用可能となります。

回復キーの定期的なローテーションを設定する:

このオプションをオンにすると、回復キーを変更するためのローテーション期間を指定する画面が開きます。追加の安全対策として、古い回復キーを新しい回復キーに置き換えるローテーション期間を指定します。指定した日数が経過すると、新しい回復キーへと自動的に更新されます。

上記の設定が完了したら、下書きとして保存するか、または保存して公開することができます。

ポリシーを作成し保存すると、ポリシー作成ビューのポリシーリストで利用できるようになります。

これで暗号化ポリシーが正常に作成されました。

BitLocker管理機能でドライブを復号化する方法

BitLockerアドオンを使用すると、要件に基づいてドライブを復号化(暗号化解除)することができます。

- Endpoint CentralのBitLockerモジュールに移動 → [Policy Creation/ポリシーの作成]→[Create Policy/ポリシーを作成する]を選択します。

- ポリシーの名前を入力し、必要に応じて説明を追加します。

- ドライブの復号化をするには、ドライブ暗号化オプションをオンにしないでください。

設定を無効にすると、すべてのドライブが復号化されます。

これで、直接保存して公開できるようになりました。

ポリシーを作成して保存すると、ポリシー作成ビューのポリシーリストで使用できるようになります。

これで復号化ポリシーが正常に作成されました。

>>参考:BitLocker管理とは?