Okta用SAML 2.0を使用したADFSシングルサインオン構成

(エンタープライズエディションでのみ利用可能な機能)

ManageEngine Password Manager Proは、SAML 2.0をサポートしており、シングルサインオン用のフェデレイテドアイデンティティ管理ソリューションと統合することができます。Password Manager Proは、サービスプロバイダー(SP)として機能し、 SAML 2.0により、アイデンティティプロバイダー(IdP)と統合することがします。統合では、基本的にSPの詳細をIdPに入力したり、IdPの詳細をSPに入力したりします。Password Manager ProをIdPと統合したら、ユーザーはIdPにログインする必要があります。その後は、認証情報を再入力することなく、Password Manager Proに各アイデンティティプロバイダーのGUIから自動ログインできます。Password Manager Proは、Oktaとの即時統合ができます。

注記:Password Manager Proで、ユーザーはサービスプロバイダーとしてセカンダリサーバーのSAML SSOを設定できるため、プライマリサーバーがダウンしているときにユーザーはセカンダリサーバーを使用してPassword Manager Proにログインできます。

必要な手順

Password Manager ProとOktaとの統合には、以下の4つの手順が含まれます。

1.Password Manager ProをアプリケーションとしてOktaダッシュボードに追加

- Okta管理者アカウントにログインし、アプリケーションタブをクリックします。

- 開いた新しいページで、[アプリケーションの追加]を選択します。

- 下図のように、[新規アプリケーションの作成]をクリックします。

- すぐにウインドウがポップアップ表示され、アプリケーション統合のタイプについての情報を求められます。[SAML 2.0]を選択して、[作成]をクリックします。

- 一般設定での指示のとおり、追加するアプリの名前(ME Password Manager Pro)を入力します。オプションで、そのアプリのロゴをアップロードすることもできます。完了したら、[次へ]をクリックします。

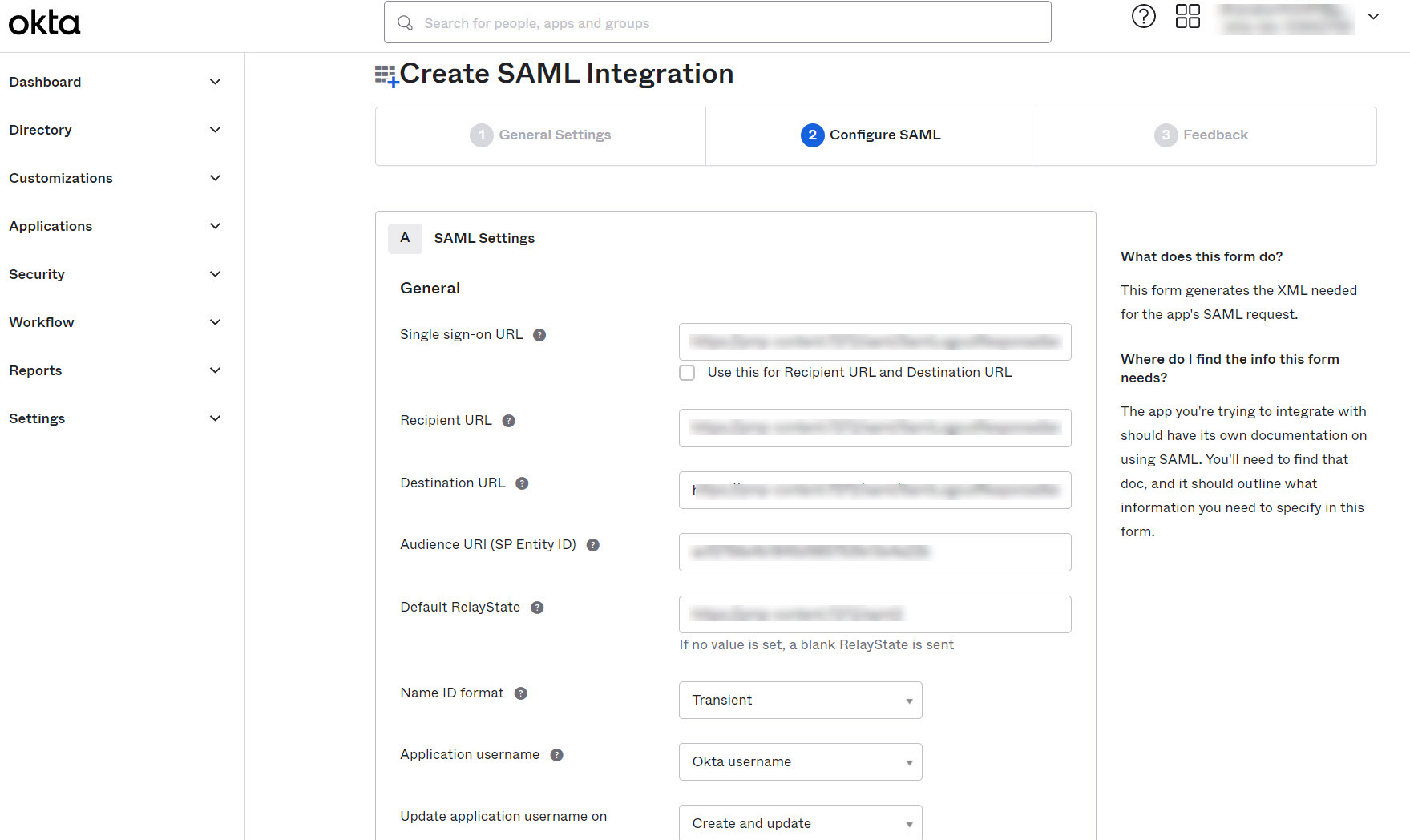

- SAML統合構成の2番目の手順では、Oktaに、サービスプロバイダー(ME PMP)の情報を入力します。

- これらの情報にアクセスするには、Password Manager Proのホーム画面に進み、[管理] >> [SAMLシングルサインオン]の順に選択します。

- [①サービスプロバイダの情報]の下に、エンティティID、アサーションコンシューマURL、およびシングルログアウトURLが表示されます。値をコピーします。

注記:

SAML SSO認証の場合、デフォルトでは、Assertion Consumer URLがサーバーのホスト名です。Assertion URLを更新するには、以下の手順に従います。

- [管理] >> [セットアップ] >> [メールサーバー設定]の順に進みます。

- [アクセスURL]を、必要なURLに更新し、[保存]をクリックします。

これで、[サービスプロバイダ情報]のアサーションコンシューマURLが更新されます。

- OktaのSAML設定ページに戻ります。

- MSPの場合、Password Manager ProのアサーションコンシューマURLをシングサインオンURLに入力し、[受信者のURLおよび移動先URLに使用]のチェックボックスを選択します。

- クライアント組織の場合、Password Manager ProのシングルサインオンURLをシングルサインオンURLに入力します。

- チェックボックス[受信者のURLおよび移動先URLに使用]の選択を解除し、Password Manager ProのアサーションコンシューマURLを受信者のURLと移動先URLに入力します。

- Password Manager ProのエンティティIdを対象URI(SPエンティティID)に入力します。

- シングルサインオンURLと対象URI(SPエンティティID)フィールドに入力後、OktaがPassword Manager Proのユーザー名をどのように認識するかを指定する必要があります。Oktaでのユーザー名の表示方法はPassword Manager Proでの表記方法とは異なるため、形式の指定が必要です。ここにシナリオが2つあります。

- シナリオ1:ユーザーをADからPassword Manager Proにインポートする場合、Domain\Usernameの形式でインポートされます。Oktaとご使用のオンプレミスADの統合についてさらにサポートが必要な場合は、こちらのOktaのヘルプドキュメントをご確認ください。OktaのGUIでは、カスタムオプションを名前IDのフォーマットのドロップダウンから選択する必要があります。続いて、下のように、カスタムフォーマットを指定する必要があります:

- シナリオ2:AD連携をPassword Manager Proで使用していない場合、Oktaユーザー名のプレフィックスオプションを選択する必要があります。これは、Oktaでは、ユーザープロファイリングが「username@domain.com」のフォーマットで行われるためです。しかし、Password Manager Proでは、ユーザー名はユーザー名のみで表記されています。

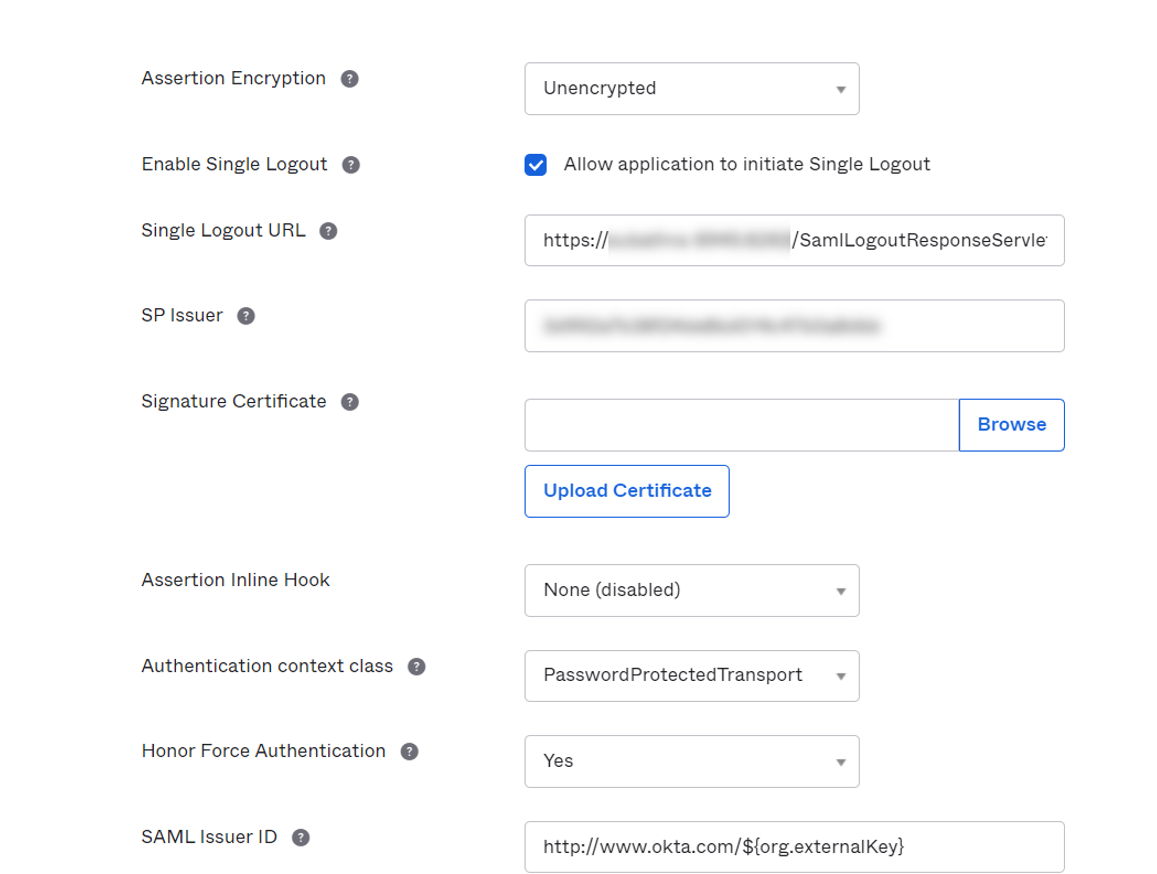

- SAMLシングルログアウトを設定するには、[詳細設定を表示]をクリックします。

- [アプリケーションによるシングルログアウトの開始を許可]チェックボックスを選択し、[シングルログアウトを有効化]します。

- Password Manager Proの[シングルログアウトサービスURL]をシングルログアウトURLに入力します。

- Password Manager ProのエンティティIdをSP発行者に入力します。

- [参照]をクリックし、Password Manager Pro証明書を署名証明書にアップロードします。

注記:

- SAMLシングルログアウトは、ビルド12100以降でのみ適用可能です。

- Password Manager Proの証明書をダウンロードするには、[管理] >> [認証] >> [SAMLシングルサインオン](手順①)、[SP証明書ファイルを ダウンロードする]の順に移動します。

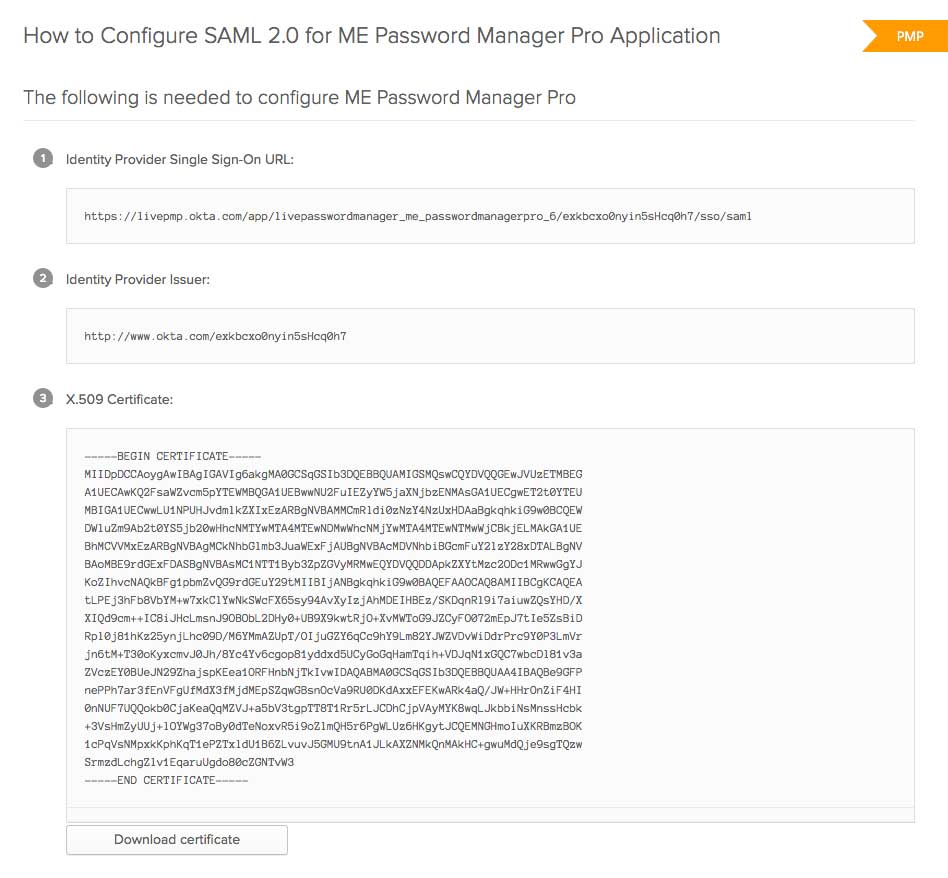

- 上記の説明のとおり、必要な情報を入力後、[終了]をクリックして、アプリケーションを追加します。追加時、下図のように、アプリケーション詳細が表示されます。[サインオン]をクリックし、続いて、[セットアップ方法を表示]を選択します。SAML 2.0をPassword Manager Proで構成するのに必要な詳細が含まれた新規タブが開きます。これは次の手順で説明します。

toUpperCase(substringBefore( substringAfter(user.email, "@"), "."))+ "\" + substringBefore( user.email, "@")

Oktaで正しい名前IDのフォーマットを指定した場合のみ、アプリケーション(Password Manager Pro)をOktaの他のユーザーに割り当てることができるため、この手順は重要です。

2.Password Manager ProでOktaの情報を設定

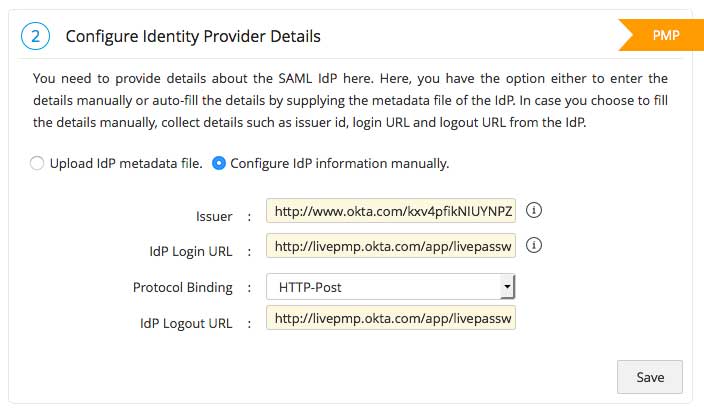

IdPの情報をPassword Manager Proで設定する必要があります。これは2番目の手順の一部として、Password Manager ProのSAMLシングルサインオンページの「IDプロバイダー情報を設定」で行います。情報を手動で入力するか、IdPからメタデータファイルを入力して自動入力するオプションがあります。

- 手動設定:情報の手動入力を選択した場合、発行者ID、ログインURL、およびログアウトURL等のIdP情報をOktaの設定手順ページから取得する必要があります。Password Manager ProのSAMLシングルサインオン設定ページの手順2で、取得した情報を設定します。情報を対応するフィールドに入力し、また、Okta証明書をダウンロードして、Password Manager Proクライアントへアップロードします(Password Manager ProのGUIの③番目の手順に記載)。また、証明書ファイルをPassword Manager Proファイルストアまたはキーストアに保存し、ここで使用することもできます。

- IdPメタデータファイルで自動入力:OktaのSAML 2.0設定手順ページでスクロールダウンすると、オプションにIdPメタデータがあります。テキストをコピーして、.xml拡張子のファイルに保存します。次に、同じ.xmlファイルをPassword Manager Proクライアントにアップロードします。この場合、IdP証明書をPassword Manager Proにインポートする必要はなく、更新が自動的に行われます。

3.Oktaのユーザーへのアプリケーションの割り当て

Password Manager Proで設定が完了した後、Oktaに戻って、新しく追加したアプリケーションをユーザーに割り当てます。[アプリケーション] >> [アプリケーションを割り当て]の順に移動し、Password Manager Proアプリを選択します。[ユーザー]で、希望のユーザーを選択し、割り当てを確認します。

4.Password Manager ProでSAMLサインオンを有効化

この設定の最後の手順として、SAMLシングルサインオンをPassword Manager Proで有効化します。これは、Password Manager ProのGUIのSAMLページの④番目の手順に表示されています。右下に表示される[有効化]をクリックし、この機能の使用を開始します。

注記:AD認証が有効化されているPassword Manager Proのログインで、SAML SSOを設定することはできません。AD認証を無効化するには、[管理]>>[Active Directory]の順に進みます。