Password Manager Proとの連携を暗号化

- 概要

- Let's Encryptアカウントの作成

-

3.1 DNSアカウントの構成

- 証明書の調達と保存

-

6.1 自動ドメイン検証による自動更新

- 証明書の取り消し

- 証明書の削除

- Let's Encryptについて

1.概要

脅威のないネットワークを維持するには、SSL証明書でドメインを保護するだけでは不十分です。大規模なSSL環境を扱う組織にとって、SSL証明書の購入、展開、および更新のプロセスは、多くの場合、面倒で時間がかかり、簡単ではありません。監視、手動エラー、不適切な構成、脆弱な暗号、および有効期限は、多くの場合、ダウンタイム、コンプライアンスの問題、およびセキュリティ違反につながります。証明書のライフサイクル管理は、証明書の取得、発行、展開、再発行、更新、および取り消しを自動化することにより、証明書管理プロセスを合理化する手法です。Password Manager Proは、有名なオープン証明機関であるLet's Encryptと連携することにより、公開されているWebサイトのエンドツーエンドの証明書ライフサイクル管理を容易にします。つまり、パブリックドメイン用にLet's Encryptからドメイン検証済み証明書を取得し、展開、追跡、有効期限に関するアラートの要求、証明書の更新を行うことができます。すべてが製品インターフェースから完全に行われます。

Password Manager Pro インターフェイスから直接 Let's Encrypt CA の証明書を要求、調達、展開、監視、追跡、更新できます。

連携を続行する前に、前提条件として次の手順を完了してください。

前提条件

次のベース URL とポートをファイアウォールまたはプロキシの例外として追加して、Password Manager Pro が Let's Encrypt の CA サービスに接続できるようにします。

本番URL: https://acme-v02.api.letsencrypt.org/directory

ステージング URL: Https://acme-staging-v02.api.letsencrypt.org/directory

ポート:443

以下の段階的な手順に従って、Let's Encrypt を Password Manager Pro と連携します。

2.Let's Encryptアカウントを作成する

Let's Encrypt CAに証明書を要求する最初のステップは、Let's Encryptを使用してアカウントを作成することです。これは 1 回限りのプロセスであり、Password Manager Pro インターフェイス自体から実行できます。

Let's Encryptアカウントを作成するには、次の手順に従います。

- [証明書] >> [Acme] >> [Let's Encrypt] >> [管理]に移動します。

- [アカウント]タブで、[新らしく登録]をクリックします。

- 開いたUIで、アカウント名を入力し、有効なメールアドレスを指定します。要件に基づいて、本番またはステージングを選択します。

- チェックボックスを有効にして、Let's Encryptサブスクライバー契約に同意します。

- [登録]をクリックします。

- Let's Encryptのアカウントが作成されます。

アカウントが作成されたら、アカウントの電子メールアドレスを更新するか、Password Manager Proから削除するか、アカウントを完全に無効にすることができます。アカウントを削除すると、Password Manager Proからのみ削除されることに注意してください。ここでアカウントを削除しても、Let's Encryptポータルで引き続きアクティブになります。同じアカウントをPassword Manager Proに再度追加するには、キーをエクスポートし、以前と同じ詳細で[アカウントの追加]オプションを使用します。ただし、アカウントの削除中に[非アクティブ化]オプションを選択すると、Let's Encryptアカウントは完全に削除され、同じ詳細でPassword Manager Proに追加し直すことはできません。

- アカウント作成権限は管理者のみが利用でき、Password Manager Pro から作成できる Let's Encrypt アカウントは 1 つだけです。

- トップバーの[メールIDの更新]オプションをクリックして、Let's Encryptユーザーアカウントに関連付けられているメールIDを編集します。

3.証明書を要求する方法

Let's Encryptでアカウントを作成した後、証明書要求を生成する必要があります。次に、ドメインを検証して証明書を発行するためにLet's Encryptで実行する必要のある課題が表示されます。

- [証明書] >> [Let's Encrypt] >> [証明書の要求]に移動します。

- ドメイン名を入力し、[キーアルゴリズム]、[アルゴリズムの長さ]、[署名アルゴリズム]、[キーストアタイプ]を選択し、キーストアパスワードを入力して、[作成]をクリックします。

- Dns-01チャレンジタイプの場合、DNS資格情報を既に構成している場合は、ドロップダウンからDNSアカウントを選択して割り当てることができます。これは、要求で指定されたすべてのドメインの自動チャレンジ検証に使用されます。

- また、証明書が更新されるたびに秘密鍵を変更するオプションがあります。

3.1 DNSアカウントの構成

- [Let's Encrypt] >> [管理]に移動します。

- [DNS]タブに切り替えます。

- ここでは、サポートされているDNSプロバイダーごとに最大1つのDNSアカウントを追加できます。Password Manager Pro は現在、Azure、Cloudflare DNS、Amazon Route 53 DNS、RFC2136 DNS 更新 (nsupdate)、ClouDNS、GoDaddy DNS の自動チャレンジ検証をサポートしています。

- [追加]をクリックします。開いたポップアップで、DNSプロバイダーを選択します。

3.1.i Azure DNS の場合

- AzureDNSゾーンの[概要]ページで利用できるサブスクリプションIDを入力します。

- ディレクトリIDを入力します。これは、[Azure Active Directory] >> [プロパティ]で利用できます。

- 既存のAzureアプリケーションがある場合は、そのアプリケーションIDとキーを入力します。そうでない場合は、以下の手順に従ってAzureアプリケーションとキーを作成し、API呼び出しを行うためのDNSゾーンへのアクセスをアプリケーションに許可します。

- Azureアプリケーションとキーを作成するには、

- [アプリの登録] >> [新しいアプリケーションの登録]に移動します。

- アプリケーション名を入力し、アプリケーションタイプWebアプリ/ APIを選択して、サインオンURLを入力します。[作成]をクリックします。

- 作成に成功すると、アプリケーションIDを表示するウィンドウが表示されます。

- アプリケーションキーを取得するには、[キー]に移動してキーを作成します。

- キーの説明と期間を入力し、[保存]をクリックします。

- キーが保存されると、キー値が表示されます。今後の参照用にキー値をコピーして保存します。

- アプリケーションにDNSゾーンへのアクセスを許可するには、

- すべてのDNSゾーンが作成されているリソースグループに移動するか、特定のDNSゾーンに切り替えます。

- アクセス制御(IAM)に切り替えて、[追加]をクリックします。

- コントリビューターとしての役割を選択し、 Azure ADユーザー、グループ、またはアプリケーションにアクセスを割り当て、Azure Directoryで作成されたアプリケーションを検索して選択し、[保存]をクリックします。

- 作成されたAzureアプリケーションには、API呼び出しを行うためのDNSゾーンへのアクセスが許可されます。

- 最後に、DNSゾーンを作成したグループ名であるリソースグループ名を入力し、[保存]をクリックします。

- DNSアカウントの詳細が保存され、[管理] >> [DNS]の下に一覧表示されます。

3.1.ii Cloudflare DNS の場合

- [メールアドレス]フィールドで、Cloudflareアカウントに関連付けられているメールアドレスを指定します。

- グローバルAPIキーの場合、Cloudflare DNSのドメイン概要ページの[APIを生成]キーオプションを使用してキーを生成し、このフィールドに値を貼り付けます。

- [保存]をクリックします。DNSアカウントの詳細が保存され、[管理] >> [DNS]の下に一覧表示されます。

3.1.iii AWS Route 53 DNS の場合

- AWSアカウントに関連付けられたアクセスキーIDとシークレットを生成して指定します。

- AWSアカウントをお持ちでない場合は、アカウントを作成し、以下の手順に従ってアクセスキーIDとシークレットを生成します。

- AWSコンソールにログインし、 [IAMサービス] >> [ユーザー]に移動します。

- [ユーザーの追加]をクリックします。

- ユーザー名を入力し、アクセスタイプをプログラマチックアクセスとして選択します。

- 次のタブに切り替え、[権限の設定]のすぐ下にある[既存のポリシーを添付する]をクリックして、[AmazonRoute53FullAccess]を検索します。

- リストされているポリシーを割り当て、次のタブに切り替えます。

- タグセクションで、適切なタグ(オプション)を追加し、次のタブに切り替えます。

- 入力したすべての情報を確認し、[ユーザーの作成]をクリックします。

- ユーザーアカウントが作成され、続いてアクセスキーIDとシークレットが生成されます。キーIDとシークレットをコピーして、安全な場所に保存してください。これは二度と表示されません。

- すでにAWSユーザーアカウントをお持ちの場合は、ユーザーに[AmazonRoute53FullAccess ]権限を付与し、ユーザーが持っていない場合はアクセスキーを生成する必要があります。また、ユーザーアカウントにすでにアクセスキーが関連付けられている場合は、必要な権限が付与されていることを確認するだけで十分です。

必要な権限を付与するには、次の手順に従います。

- [権限]タブに移動し、必要なユーザーアカウントを選択して、[権限の追加]をクリックします。

- [アクセス許可の設定]の下にある[既存のポリシーを直接アタッチ]をクリックし、[AmazonRoute53FullAccess]を検索します。

- リストされたポリシーを割り当て、[保存]をクリックします。

- アクセスキーを生成するには、

- 特定のユーザーアカウントを選択し、[セキュリティ資格情報]タブに移動します。

- 開いたウィンドウで、[アクセスキーの作成]をクリックします。

- アクセスキーIDとシークレットが生成されます。キーIDとシークレットをコピーして、安全な場所に保存してください。これは二度と表示されません。

3.1.iv RFC2136 DNS アップデートの場合

RFC2136 DNS 更新をサポートする Bind、PowerDNS などのオープン ソース DNS サーバーを使用している場合は、以下の手順に従って、Password Manager Pro を使用して DNS ベースのドメイン制御検証手順を自動化します。

- DNSサーバーのIP/ホスト名は、DNSサーバーがインストールまたは実行されているサーバー名/IPアドレスを表します。

- サーバーの詳細は、サーバーのインストールディレクトリにあります。たとえば、Bind9 DNSサーバーの場合、これらの詳細は、サーバーのインストールディレクトリにあるnamed.local.confファイルにあります。

- サーバーのインストールディレクトリにあるキーコンテンツであるキーシークレットを提供します。

- キーの名前を入力し、署名アルゴリズムを選択して、[保存]をクリックします。

3.1.v GoDaddy DNS

DNS検証にGoDaddy DNSを使用している場合は、以下の手順に従って、Password Manager Proを使用してDNSベースのドメイン制御検証手順を自動化します。

GoDaddy API資格情報を取得する手順:

- GoDaddy開発者ポータルに移動し、[APIキー]タブに切り替えます。

- まだログインしていない場合は、GoDaddyアカウントにログインします。

- ログインすると、APIキーを作成および管理できるAPIキーページにリダイレクトされます。[新しいAPIキーの作成]をクリックします。

- アプリケーション名を入力し、環境の種類として本番を選択して、[次へ]をクリックします。

- APIキーとそのシークレットが生成されます。シークレットは再度表示されないため、コピーして安全な場所に保存してください。

次に、Password Manager Proインターフェイスで、次の手順に従ってGoDaddy DNSをLet's Encrypt証明書リポジトリに追加します。

- [証明書] >> [Acme] >> [Let's Encrypt]に移動し、右端の[管理]をクリックします。

- [DNS]タブに切り替えて、[追加]をクリックします。

- [DNSプロバイダー]ドロップダウンメニューから[GoDaddy]を選択します。

- GoDaddyポータルから以前に生成されたキーとシークレットを入力します。[保存]をクリックします。

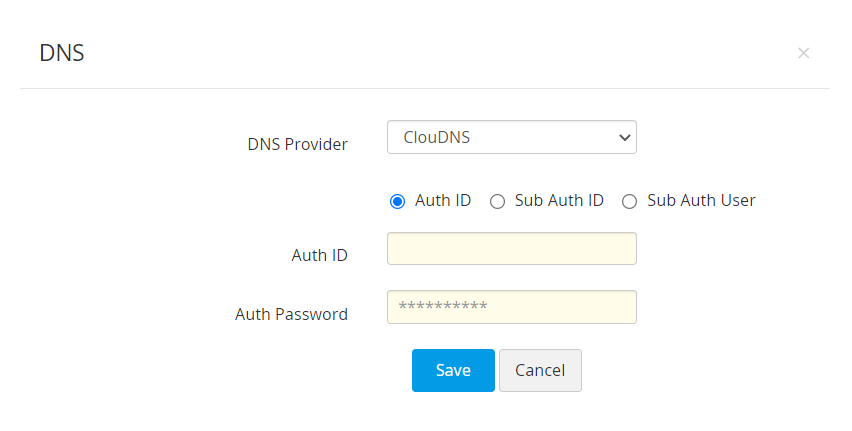

3.1.vi クラウドDNS

DNS検証にClouDNSを使用している場合は、以下の手順に従って、Password Manager Proを使用してDNSベースのドメイン制御検証手順を自動化します。

ClouDNS API資格情報を取得する手順:

- ClouDNSアカウントにログインし、Reseller APIに移動します。

- APIユーザーIDを既に作成している場合は、APIユーザーの下にあります。そうでない場合は、[APIの作成]をクリックして新しいAPIを生成します。

ClouDNS API認証IDの詳細については、ここをクリックしてください。

次に、Password Manager Proインターフェイスで、次の手順に従ってClouDNSをLet's Encrypt CAに追加します。

- [証明書] >> [Acme] >> [Let's Encrypt]に移動し、右端の[管理]をクリックします。

- [DNS]タブに切り替えて、[追加]をクリックします。

- [DNSプロバイダー]ドロップダウンから[ClouDNS]を選択します。

- 次のいずれかのオプションを選択します。認証ID、サブ認証ID、サブ認証ユーザー。

- 選択したClouDNS認証IDとそれぞれの認証パスワードを入力し、[保存]をクリックします。

- 1つの証明書で最大100のドメインを保護できます。[ドメイン名]フィールドには最大100個の名前を入力できます。この名前のうち、名は共通名と見なされ、残りはサブジェクト代替名(SAN)として扱われます。

- Password Manager Proは、http-01およびdns-01ベースのドメイン検証をサポートしています。要件に基づいてチャレンジタイプを選択します。

- Dns-01ベースのドメイン検証の場合、チャレンジ検証に構成済みのDNSアカウントを使用している場合は、選択したDNSアカウントのステータスが[管理] >> [DNS]で[有効]にマークされていることを確認してください。

- 秘密鍵を変更するオプションは、現在RSAキーアルゴリズムでのみ機能します。

4.Let's Encryptでのチャレンジ検証

Password Manager Pro は、HTTP-01 および DNS-01 チャレンジ (現在は Azure、Cloudflare、Amazon Route 53、RFC2136 DNS アップデート、GoDaddy DNS) の自動検証を通じてドメイン検証を迅速化します。自動化を有効にするには、最初にエンドサーバーの詳細をPassword Manager Proにマップする必要があります。これは、1回限りのプロセスです。

4.1 HTTP-01チャレンジ検証によるドメイン検証

Http-01チャレンジによるドメイン検証

- 実行するチャレンジを表示するウィンドウが開きます。

- エージェントマッピングアイコンをクリックします。

- ポップアップが開きます。ドメインサーバーがLinuxマシンの場合は、必要な詳細を入力して[保存]をクリックします。

- ドメインサーバーがWindowsマシンの場合は、以下の手順を使用して、Windowsサーバー用のKMPエージェントをダウンロードしてインストールします。

KMP Agent for Windowsサーバーのダウンロード:

KMPエージェントパッケージは、必要な実行可能ファイル、自動ドメイン検証によるLet's Encryptチャレンジの自動検証に必要な構成ファイルで構成されるzipファイルです。ダウンロード後、Windowsドメインサーバーにエージェントを解凍してインストールする必要があります。エージェントをダウンロードするには、

- [証明書] >> [Acme] >> [Let's Encrypt]タブに移動し、右上隅にある[管理]ボタンをクリックします。

- [Windowsエージェント]タブに切り替えます。

- サーバーの互換性(32ビットまたは64ビット)に基づいて、ウィンドウの右上隅からKMPエージェントをダウンロードします。

Windowsサーバー用のKMPエージェントのインストール:

KMPエージェントをWindowsサービスとしてインストールするには、

- コマンドプロンプトを開き、Password Manager Proのインストールディレクトリに移動します。

- コマンド[AgentInstaller.exe start]を実行します。

エージェントを停止してWindowsサービスをアンインストールするには、

- コマンドプロンプトを開き、Password Manager Proのインストールディレクトリに移動します。

- コマンド[AgentInstaller.exe stop]を実行します。

- ドメインサーバーがWindowsマシンの場合は、Windowsエージェントをダウンロードしてドメインサーバーにインストールします。[管理] >> [Windowsエージェント]に移動し、エージェントをダウンロードしてドメインサーバーにインストールします。

- 上記のエージェント マッピング設定が構成されると (エージェント マッピングは 1 回限りの構成です)、Password Manager Pro は Let's Encrypt によって提示されたチャレンジの検証を自動的に処理します。

- エージェントマッピングを設定したら、[保留中の要求]で[保留中]をクリックし、[確認]をクリックします。チャレンジが検証され、証明書要求がLet's Encrypt CAに送信されます。

4.2 DNS-01 チャレンジ検証によるドメイン検証

Password Manager ProからのDNS-01チャレンジ検証の場合、

- Let's Encryptタブに切り替えて、証明書要求に対応する要求ステータス(保留中)をクリックします。

- DNSチャレンジ値とTXTレコードを表示するウィンドウが表示されます。

- DNSアカウントの詳細を既に構成していて、証明書要求の作成時にDNSを選択している場合は、DNSアカウントを要求に割り当てることができます。

- 要求を選択し、[その他]トップメニューから[DNSの割り当て]を選択して、必要なDNSアカウントを選択します。

- DNS アカウントが構成されていない場合、または証明書要求を発行するときに DNS アカウントを選択しなかった場合、Password Manager Pro には、エージェント マッピングを通じて DNS-01 チャレンジ検証を自動化するオプションが用意されています。

- 要求の左側にあるエージェントマッピングアイコンをクリックします。エージェントマッピングは1回限りの設定です。

エージェントマッピング

開いた[展開]ウィンドウで次の操作を実行して、エンドサーバーの詳細をPassword Manager Proにマップして保存します。

- DNSプロバイダーを選択します。Azure DNSの場合、必要な詳細(サブスクリプションID、ディレクトリID、アプリケーションID、アプリケーションキー、およびリソースグループ名)を入力します。

- Cloudflare DNSの場合、Cloudflareアカウントに関連付けられているメールアドレスとグローバルAPIキーを入力します。

- Amazon Route 53 DNSの場合、AWSアカウントに関連付けられているアクセスキーIDとシークレットを入力します。同様に、RFC-2136 UpdateおよびGoDaddy DNSのDNSチャレンジを展開することもできます。

- [証明書の展開]チェックボックスを有効にして、ドメインの検証後および連続した更新後に、対応するエンドサーバーへの証明書の展開を自動化します。

- Linuxの場合、エンドサーバーは必要な詳細を提供しますが、Windowsの場合、エンドサーバーはhttp-01チャレンジで説明したのと同じ手順を使用してWindowsエージェントをダウンロードしてインストールします。

- 詳細を入力したら、[保存]をクリックします。エンドサーバーの詳細は正常にマッピングされ、Password Manager Pro に保存されます。これは、[管理]>>[展開]タブから表示または編集できます。

- Let's Encrypt連携を使用して、パブリックドメインの証明書のみを要求および取得できます。

- 課題の処理は、自動化せずに手動で行うこともできます。チャレンジ値/テキストレコードをコピーして、ドメインサーバーに手動で貼り付けます。次に、Password Manager Pro サーバーで、[保留中の要求]ページに移動し、[確認]をクリックします。チャレンジが検証され、証明書が発行されます。

- Password Manager Pro は、エージェント マッピングが利用できない場合にのみ、DNS を使用して証明書要求のチャレンジ検証を自動化します。エージェントの詳細が[管理] >> [展開]タブで利用できる場合、チャレンジの検証はエージェントを介して自動化されます。

- 現在、KMPエージェントはWindowsサーバーでのみ使用できます。

- RFC2136 DNS更新にグローバルDNS構成を選択した場合、ドメイン名自体がゾーン名として機能します(グローバルDNS構成は、すべてのゾーンに同じキーシークレットを使用している場合にのみ可能です)。一方、ドメインエージェントマッピングを選択した場合は、ドメインごとにゾーン名、キー名、およびキーシークレットを個別に指定する必要があります。

5.証明書の調達と保存

- 検証が成功すると、Let's Encryptは要求された証明書を発行します。

- ウィンドウは、証明書とそのステータスを表示するページに自動的にリダイレクトされます(ステータスは、チャレンジ検証が成功した場合は[利用可能]とマークされ、チャレンジ検証が失敗した場合は[失敗]とマークされます)。

- [利用可能]ボタンをクリックして、証明書をPassword Manager Proリポジトリに保存するか、電子メールで送信するか、エクスポートします。

- チャレンジが失敗した場合は、[新しいチャレンジ(

)]をクリックして別のチャレンジのセットを取得し、上記のプロセスを繰り返します。

)]をクリックして別のチャレンジのセットを取得し、上記のプロセスを繰り返します。 - 保存すると、証明書は Password Manager Pro リポジトリに追加され、[証明書]>>[証明書]タブから表示できます。

6.証明書の更新

Let's Encryptによって発行された証明書の有効期間は90日で、それ以降は無効になります。また、前述のように、ドメイン認証の有効期間は60日です。つまり、ユーザーは、ドメインの所有権を証明するために、60日に1回チャレンジを実行する必要があります。

証明書の更新は、手動で実行することも、自動ドメイン検証を通じて自動的に実行することもできます。証明書を手動で更新するには、

- [証明書] >> [Acme] >> [Let's Encrypt]に移動します。

- 更新する証明書を選択し、[証明書の更新]ボタンをクリックします。

- 証明書が更新され、[証明書のステータス]バーに[更新済み]と表示されます。

- ステータス バーをクリックして、証明書の更新されたバージョンを Password Manager Pro 証明書リポジトリに保存します。

- 更新の履歴は、[証明書] >> [証明書]タブの証明書の履歴()ボタンをクリックすることで推測できます。

6.1 自動ドメイン検証による自動更新

エージェントマッピングが設定されている場合、証明書の更新プロセスは手動の介入なしに自動的に実行されます。Let's Encryptから取得した組織内のすべての証明書は、75日ごとに自動的に更新されます。つまり、有効期限の15日前に、アカウント所有者の電子メールアドレスに通知が送信されます。

注記:自動更新は、Password Manager Pro リポジトリに保存されている証明書にのみ適用されます。つまり、Let's Encrypt から証明書を取得した後、自動更新を有効にするために証明書を保存する必要があります。

7.証明書の取り消し

証明書を取り消すと、証明書が無効になり、すぐにWebサイトからHTTPSが削除されます。

証明書を取り消すには、次の手順に従います。

8.証明書の削除

証明書を削除すると、Password Manager Pro リポジトリから証明書が削除されますが、証明書は引き続き有効です。

証明書を削除するには、次の手順に従います。

- [証明書] >> [Acme] >> [Let's Encrypt]タブに移動します。

- 削除する証明書を選択し、[削除]をクリックします。

- 証明書は Password Manager Pro データベースから削除されます。

9.Let's Encryptについて

Let's Encryptは、インターネットセキュリティ研究グループ(Internet Security Research Group)(ISRG)によって開発された無料の自動化されたオープンな証明機関であり、HTTPS接続の確立に伴う複雑さを軽減し、証明書のインストールプロセス全体をスムーズにすることを主な目的としています。現在、Let's Encryptはドメイン認証された証明書のみを発行しています。組織検証および拡張検証は、現時点では提供されておらず、近い将来にも提供される予定はありません。Let's Encryptによって発行されたすべての証明書の有効期間は90日で、それ以降は無効になります。また、証明書のドメイン認証の有効期間は60日です。つまり、保護するすべてのドメインについて、ドメインの所有権を証明するために、60日に1回チャレンジを実行する必要があります。ドメイン検証の主な目的はセキュリティを確保することであり、Let's Encryptはこのドメイン認証の有効期間を7日間に短縮することを計画しています。Let's Encryptの詳細については、ここをクリックしてください。