ログの見方を調べるその時間が命取り

今、ファイアウォールやプロキシサーバーが生成するログの見方を調べている人はどのような状況に置かれているでしょうか?時間がつくれたから自己研鑽のためという方もいるかもしれません。一方、外部からの不正アクセスがあった可能性を調査している、あるいは、障害対応の真っ最中で鬼気迫るという方も少なくないと思います。

後者の場合は、障害の原因特定が第一です。善は急げ、下記で紹介する30日間無料で使えるログ解析ツールを活用し、今すぐ調査を開始すべきでしょう。

不十分なポリシー(ルール)設計が生む最悪のシナリオ

あるいは、ログを解析することでポリシー設計に無駄がないかを知りたいという方もいるのではないでしょうか。未使用のポリシーが多ければ多いほど、機器に無駄な負荷をかけることになります。機器のパフォーマンスが低下しネットワーク遅延が発生したり、最悪の場合、ネットワークダウンといった事態に陥る可能性があります。

しかし、この最適化のために生ログを読み解く作業は非常に工数がかかるため、多くのネットワーク管理者がファイアウォールのログや未使用ポリシーを可視化してくれるツールを導入しています。

ログをわかりやすく可視化してくれるツール

ManageEngineが提供するFirewall Analyzerは、ファイアウォールだけでなく、各ベンダーのUTM、プロキシサーバーのログを収集・可視化、また、未使用ポリシーやルールを可視化する解析ツールです。運用に乗せやすいシンプルで分かりやすい管理画面が特長です。

最短10分で可視化できます[機能・台数 無制限]

機器から取得したログを保管し、レポートを簡単に出力できます。また、一定期間以上使用されていないポリシーを「未使用ルールビュー」として一覧表示し、棚卸しをすることで、標的型サイバー攻撃等で狙われ易いセキュリティーホールの発生を防げます(参照:ファイアウォール未使用ルールの可視化について)。

例えば、ファイアウォール・プロキシログの保管

組織内でマルウェア感染などの異常が発覚した際、ファイアウォールやプロキシログを適切に保管していないと感染経路をたどることができません。事態の正確な把握を遅らせるばかりか、将来的な対応策を検討することもできず、企業としての信頼性にも関わります。このような状況を防ぐため、ファイアウォールやプロキシのログを長期保管することは、最低限のセキュリティ対策として求められます。

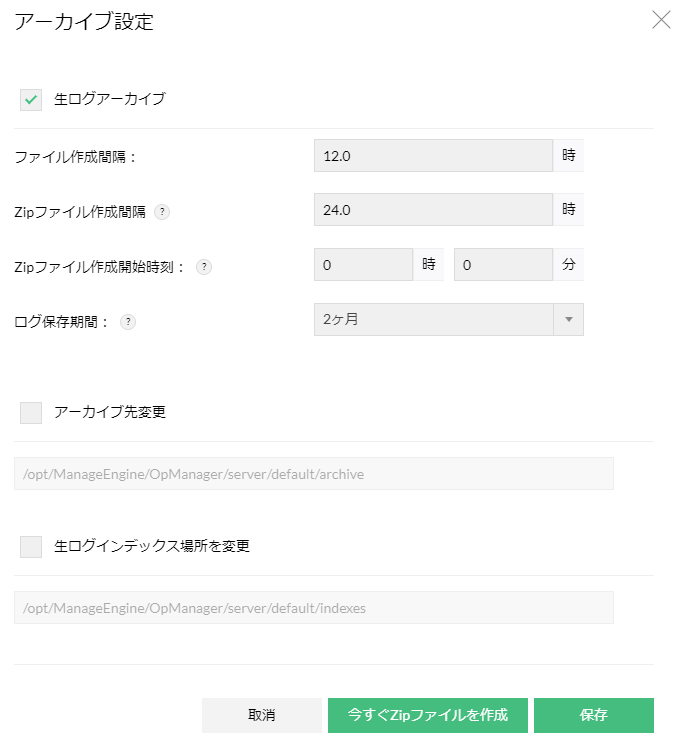

Firewall Analyzerは、ファイアウォールやプロキシから受信したログデータやクライアント画面からインポートを行って取り込んだログデータを、解析・管理するためにFirewall Analyzer内のデータベースに取り込みます。それと同時に、全ログデータを、ファイルとして自動保存する機能があります。この機能は、ログの保管として便利な機能です。

ログの削除機能

保管されたログの削除機能は、「無期限」・「1年」・「6か月」・「3か月」・「2か月」・「1か月」・「1週間」の保存期間より選択が可能です。保管ログの最大サイズ数は、Firewall Analyzerサーバーのハードディスク容量に依存します。

syslogサーバー設定

Firewall Analyzerは、標準では"1514"をsyslogサーバーポートとして、ログデータを受信します。サーバー環境によっては、標準のポート番号が、別のアプリケーションで占有されていたり、ネットワーク環境によっては、別のポート番号でしかログを送信できない場合があります。そのような場合には、こちらの標準のポート番号を閉じ、別のポート番号にてsyslogサーバーとしてトラフィックログを受信できます。

プロトコル・グループ設定

Firewall Analyzer は、たとえば 80/tcp 等の標準的でよく知られているポート/プロトコルの組み合わせに関しては、「Web プロトコル・グループに属するhttp プロトコル」というように指定済みですが、未登録の多様なプロトコルのトラフィックについては、プロトコル・グループ設定から個別に指定することで、正確なネットワーク状況の分析が可能になります。