UTMログの見方

UTM(Unified Threat Management;統合脅威管理)はネットワークセキュリティ対策として多くの企業で導入されています。高度なセキュリティ実現のためには、UTMの機器の導入だけでなく、UTM機器から出力されるログの扱い方も重要です。

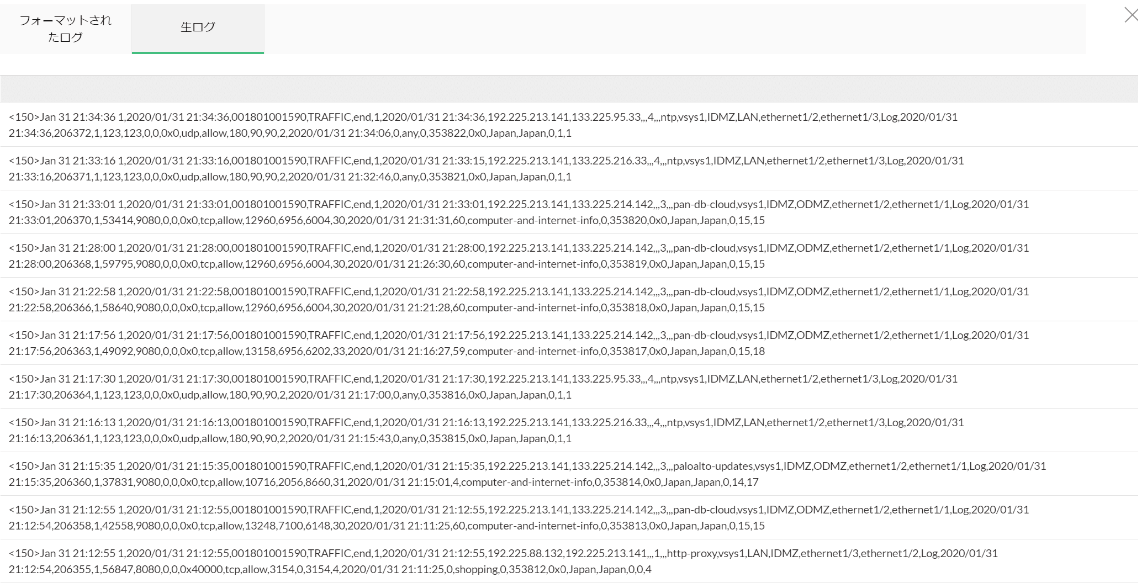

UTMログの見方は、基本的にファイアウォールのログと同様です。UTMのログはベンダーにより多少異なりますが、次のような情報が含まれています。

カンタンにUTMのログを可視化する方法を解説

- ログの記録日時

- 通信制御情報

- 送信元/宛先IPアドレス

- 送信元/宛先ポート番号

- プロトコル

- アクセス先URL

- 攻撃/ウイルス/スパムの有無

- 送受信トラフィック量

実際には、ここで挙げたもの以外にも多くの情報が含まれており、1つ1つ手作業で確認するのは時間がかかります。例えば、ログ解析ツールを用いると、自動でUTMログをわかりやすく可視化できます。

UTMログの活用例

UTMでは、ファイアウォールでは防ぎきれない未知の脅威に対しても、制御や検知をする仕組みが備わっています。セキュリティ強化のためのUTMログ活用として、次の2点がポイントです。

サイバー攻撃や不正な通信の把握

UTMログを活用することで、外部からのサイバー攻撃について把握できます。たとえば「どこから・どこへ攻撃を受けたのか」「ウイルスやスパム認定された通信はないか」「どのホストが攻撃やウイルス、スパムと関係しているか」といった調査が可能です。

また、社内からの怪しい通信についても把握できます。たとえば「業務時間外に通信を行っていないか」「不適切なWebサイトにアクセスしていないか」といった調査が可能です。近年、サイバー攻撃や内部不正は増加傾向にあるため、外部向け・内部向けの通信ともに不正な通信の監視は重要です。

トラフィック傾向の把握

UTMログを活用することで、内部(社内など)と外部(インターネットなど)との間のトラフィック傾向を把握できます。たとえば「どれくらいトラフィックが流れているのか」「どの時間帯に多くトラフィックが流れているか」などを調査できます。

また、昨今はVPN利用が増えているため、VPN利用トラフィックの把握にも用いられます。トラフィック傾向を把握して適切な帯域の見直しなどに活用することは、ネットワーク輻輳が原因の障害を未然に防ぐためにも重要です。

UTMログを可視化して、セキュリティ強化を実現

UTMログの活用はとても有意義ですが、そこに工数をかけすぎるのは効率的ではありません。そこで、UTMログを自動で可視化するログ解析ツールの導入を検討されている方も多いです。ネットワーク管理者様から、UTMログ解析ツールについて以下のような声をよくお聞きします。

「純正のツールよりも低価格でログを可視化したい」

「UTMだけでなく、プロキシサーバーのログも一元管理したい」

「専門知識がなくとも使いこなせるツールを使いたい」

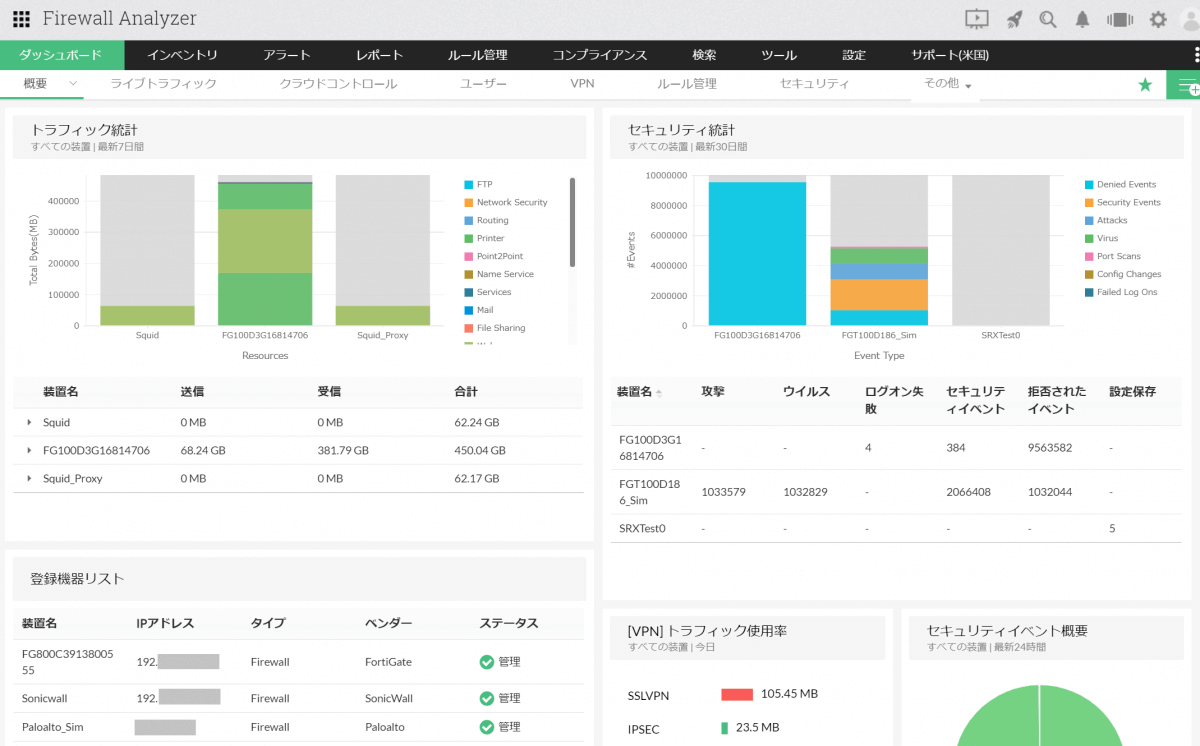

ManageEngineではそのような声にお応えして、年間14.7万円からの低価格帯のログ解析ツール「Firewall Analyzer」をご提供しています。Firewall Analyzerは、マルチベンダーのファイアウォール/UTM/プロキシに対応しており、ログの一元管理や、豊富なレポート機能によるログの可視化により、企業のセキュリティリスクの可視化を実現します。シンプルに管理画面と、クリック操作を中心としたわかりやすい操作性も特徴です。まずは無料の評価版(技術サポートつき)をお試しください。