EventLog AnaylzerとMITRE ATT&CKの連携

EventLog Analyzer は、MITRE ATT&CK フレームワークを統合してネットワーク セキュリティを堅牢に監視することにより、攻撃者を特定し、攻撃を分類し、攻撃の戦術と手法を特定するのに役立ちます。

MITRE ATT&CKを搭載したEventLog Analyzerで脅威を検出するには

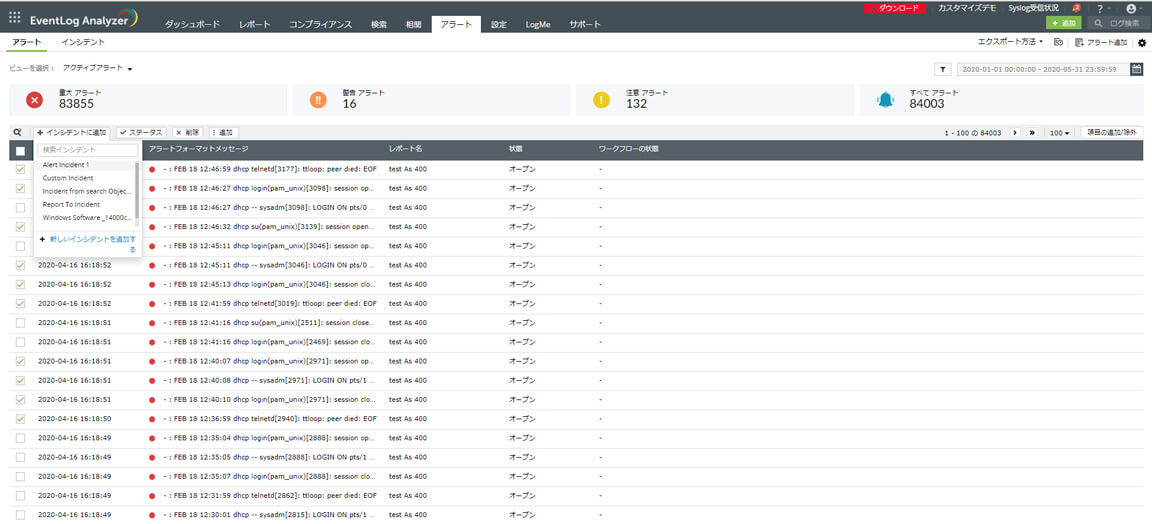

SIEMソリューションであるEventLog Analyzerでは、このMITRE ATT&CKを活用して攻撃者の足跡を割り出すことができ、また脅威の兆候に対するリアルタイムでのアラートが可能です。また、インシデント管理の機能による、即座のインシデント対応にも対応しています。

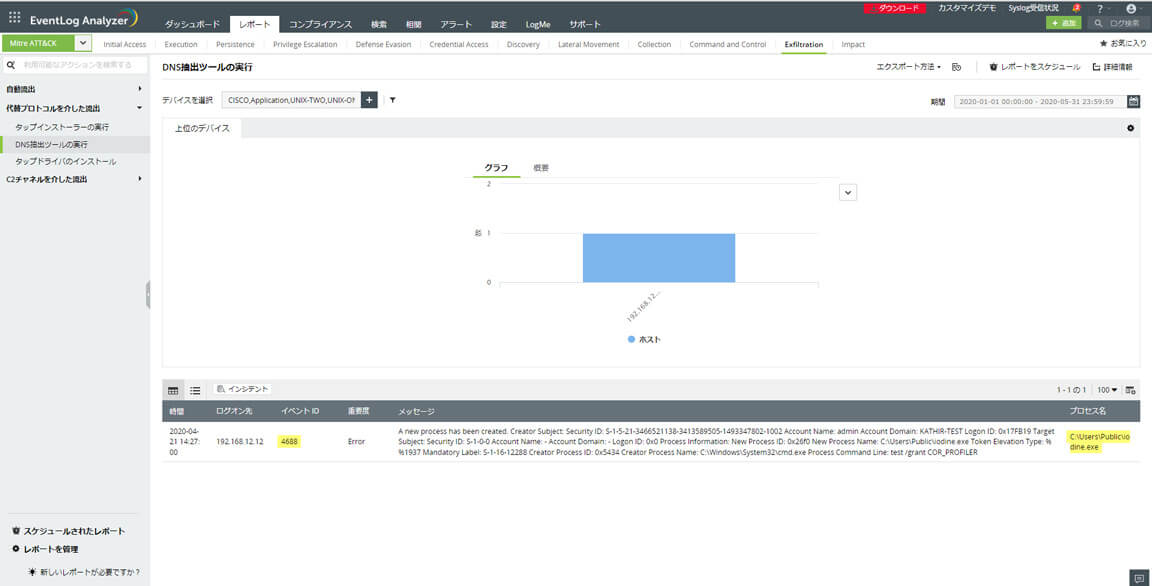

EventLog Analyzerでは、MITRE ATT&CKに記載されている戦術と手法に基づいたセキュリティ分析*が可能になります。ここでは、「盗み出し(Exfilteration: TA0010)」の戦術のユースケースを基に、どのように検知が可能なのかを製品画面を用いて説明します。

*当製品で収集するログで検出及び対応が可能な範囲

ユースケース:EventLog Analyzerで「盗み出し」を検知

攻撃者がExfilteration Over Alternative Protocol(T1048)というテクニックを使って「盗み出し」を試みた場合のユースケースで考えてみます。つまり、ここで攻撃者は、すでに機密情報を取得している段階であり、その機密情報をネットワーク外に盗み出す場面におけるユースケースになります。データを盗み出すチャネルとしてよく使われるのは、FTP、SMTP、HTTP/HTTPSなどが挙げられます。因みに、これらはいわゆるC&Cで用いられない一般的なプロトコルとなります。

これを検知するためには、ネットワーク上を行き来するデータの中の、特に普段は流れることのないデータフローに注目しておくべきであると、MITRE ATT&CKにて掲載されています。EventLog Analyzerでは、ネットワークアプリケーションを常に監視し、ネットワークデータの異常なデータフローを分析します。いずれかのアプリケーションが受信するよりも多くのトラフィックを送信している場合、疑わしい挙動であると認識され、脅威の可能性を警告するアラートがトリガーされます。

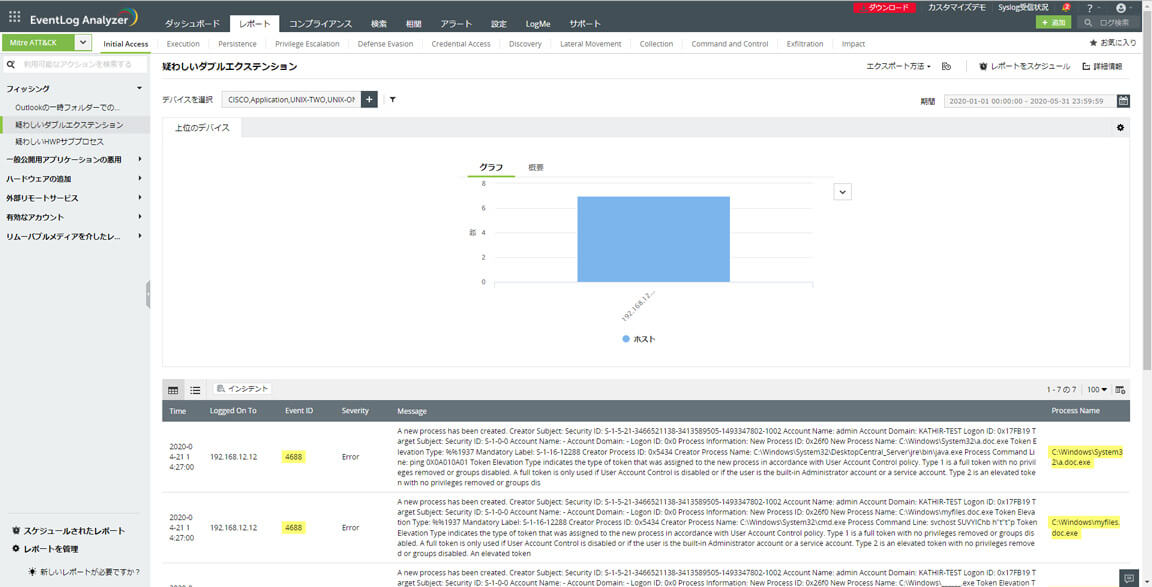

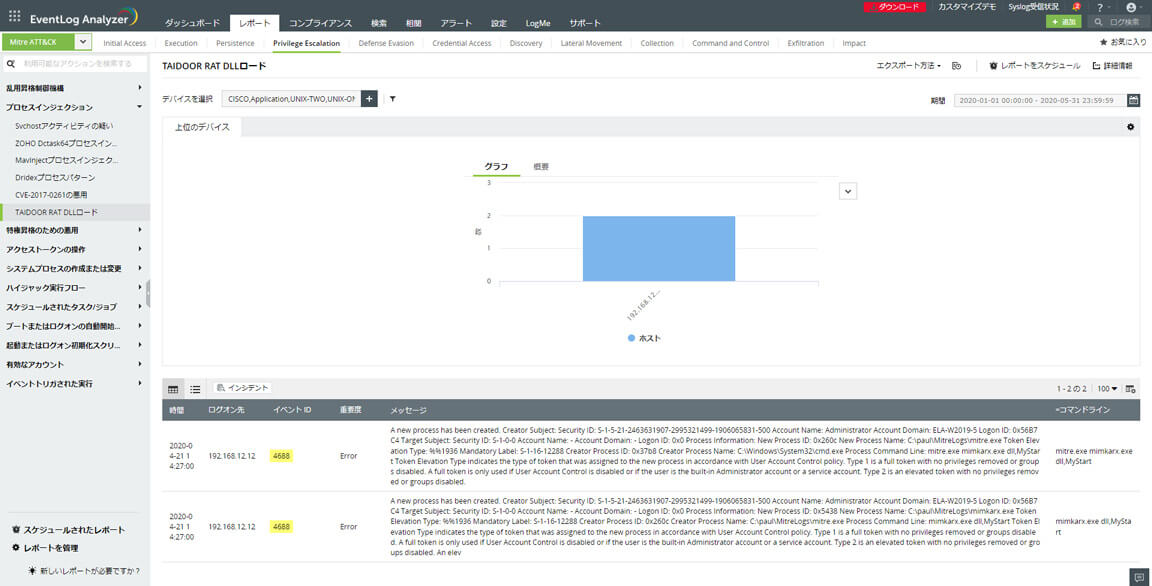

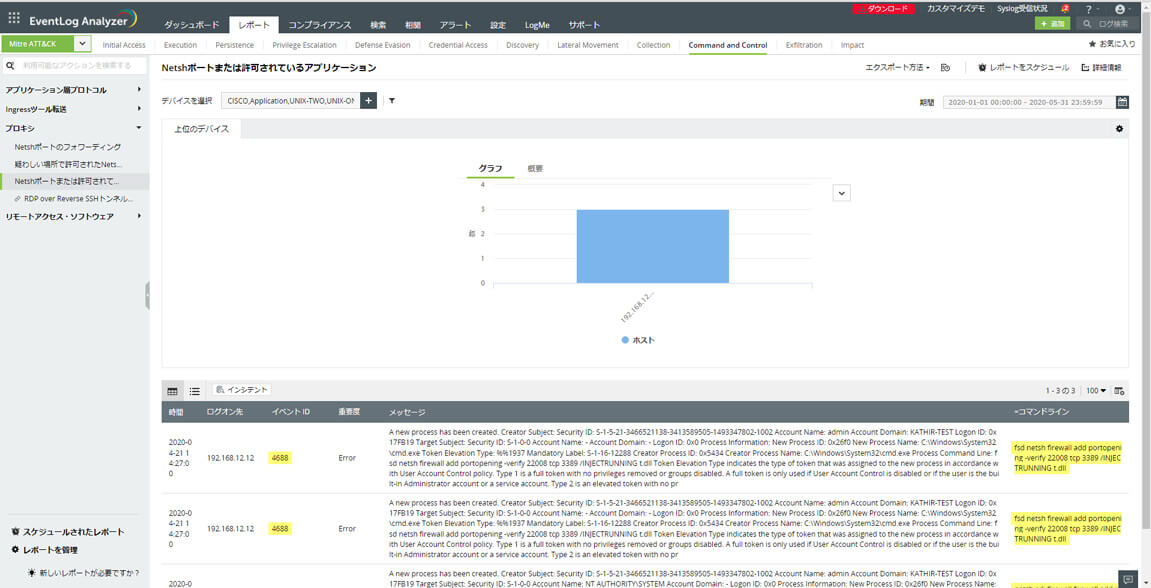

また、EventLog Analyzerでは、各戦術段階におけるイベントの詳細を、以下のようにレポートとして確認することができます。

他の戦術段階毎のレポートイメージ

このようにEventLog Analyzerでは、MITRE ATT&CKフレームワークに記載された各戦術段階における攻撃手法を基にインシデントを検出し、リアルタイムでのアラートを発報し、詳細のレポートを生成することができます。またそれらを基に、セキュリティ担当者にインシデント対応をエスカレーションすることも可能です。