監査証跡とは?

監査証跡とは、業務や取引が正しく、かつ規則に沿って行われているかを証明するための記録です。単なる記録に留まらず、内部関係者や外部の監査機関に提示できるように業務活動や発生事象を正確に記述・整理したものを指します。監査証跡は、情報システムの分野だけでなく、業界問わず必要になる情報資源です。

情報システムの分野では、「いつ、誰が、どこで、何をしたか」というシステム運用に関する時系列のログデータが、監査証跡に該当します。主にログは、WindowsのイベントログやSyslogなどの形式で記録されます。これらのログデータは、システム上の操作やイベントが法令・規制(ISO/IEC 27001やGDPR、PCI-DSS、FISC)に準拠しているかの証明に活用されます。

そのため、監査をスムーズに進めるには、ログを監査証跡として一元管理し、必要な情報を容易に参照できる仕組み・体制が不可欠です。

ログによる証跡管理で攻撃の証跡も見過ごさない

また、外部からネットワーク攻撃を受けた際に、誰が攻撃を行ったのかを特定することは簡単なことではありません。また、できる限りの予防策をとったとしても、すべての攻撃からネットワークを守ることは不可能といえます。

しかし、攻撃者が侵入を行った際には必ず何らかの痕跡が残ります。イベントログとSyslogは、攻撃の原因を特定し、攻撃者を絞り込むための重要な手がかりとなります。

ルーター、スイッチ、ファイアウォール、サーバーなどのネットワークデバイスには、ユーザーが操作を行う度にイベントログやSyslogが生成されます。これらの操作記録は、ネットワーク機器やアプリケーションにアクセスしたユーザーが残す電子的な指紋(以下、電子指紋)のようなものです。電子指紋から、いつ操作が行われたのか、その後どうなったか、誰が操作をしたのかを把握することが可能であり、攻撃の全体像を把握することに役立ちます。

一方、イベントログやSyslogをツールなしで分析するのは、非常に骨が折れ、時間がかかる作業となります。その上、正確なログ分析を行うには、ログデータの安全性を確保して、改ざんを防止する必要があります。

それでは、監査のための証跡管理はどのように進めていけばよいのでしょうか?「監査前日に、複数の機器のログを頑張ってまとめる」というのも一つの手ですが、便利なツールを使う方法があります。

まとめるのが大変な証跡の管理はツールで簡単に

それでは、監査を乗り切るために必要な機能が搭載されたツールとはどういうものなのでしょうか?監査証跡管理のために必要な機能をまとめると、主に以下の機能が該当します。

| 機能 | 導入メリット |

|---|---|

| 自動ログ保管機能 | ホスト側で操作をしなくても、一定期間ごとに自動的にログを収集する機能 |

| コンプライアンスレポート自動作成機能 | 保管したログを基に、コンプライアンス監査に対応するレポートを自動的に発行する機能 |

通常、ログ保管機能だけでは、ダウンロードしたログをエクセルやエディタでまとめ直したり、別途アウトプットしたりする必要があります。

コンプライアンスレポートを自動的にアウトプットする機能が搭載されているツールを選定することで、より簡単に、監査証跡の準備が可能となります。

当社は、イベントログ・Syslogを監査証跡として一元保管し、必要に応じてコンプライアンス監査に対応するレポートを発行でき、しかもお求めやすい価格のツールを開発しました。

証跡管理を簡単にはじめられるツール

ManageEngineが提供する統合ログ管理ツール「EventLog Analyzer」は、監査証跡となるイベントログ・Syslogの管理を簡単に実施できる便利なソフトウェアです。

イベントログ管理ツールに通常搭載されている、自動収集、保管、圧縮機能はもちろんのこと、あらかじめ定められたコンプライアンス監査(PCI DSS、ISO27001、GDPRなど)に適合するレポートを発行する機能により、監査証跡の準備をスムーズに進行できます。

様々なデバイスのログを一元管理

EventLog Analyzerを使用することで、さまざまなシステムやネットワーク機器、アプリケーションから取得されたログに対する一元的な管理、アーカイブ、検索、分析や、ユーザー監査レポート、システム監査レポート、コンプライアンスレポートなどの証跡レポートの生成が可能です。

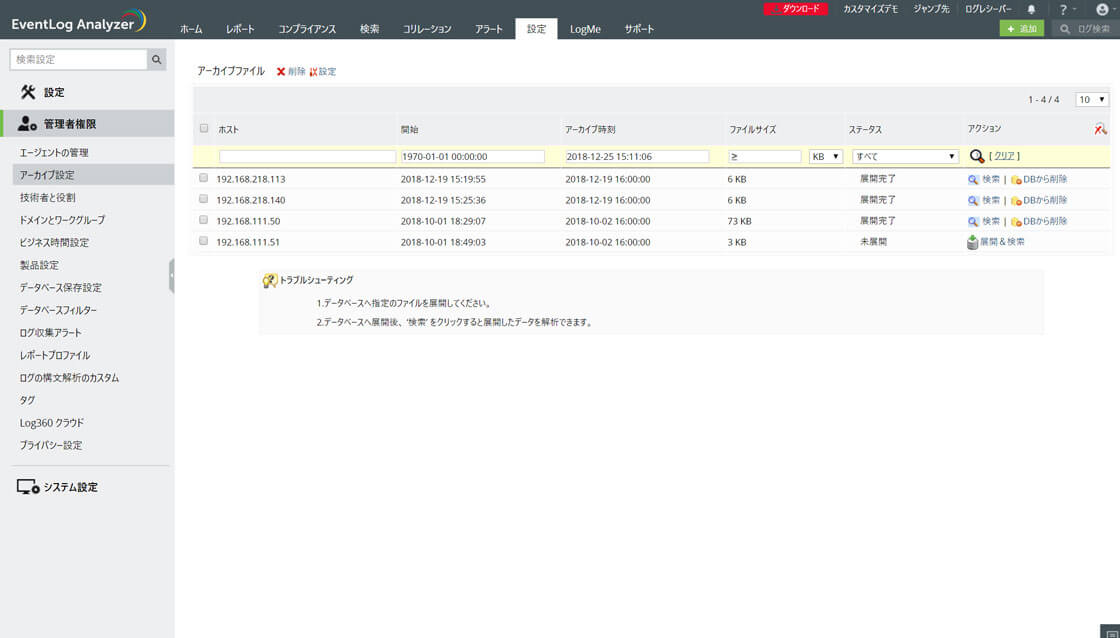

ログ分析とコンプライアンス対策を支援するEventLog Analyzerを利用することで、収集したログに対する分析や、異常検知を効率化します。また、収集したログは長期保管のためにアーカイブされ、同時に改ざん検出と安全性確保のために暗号化されます。さらに生ログイベントをドリルダウンして、根本原因の調査を行うことも可能です。

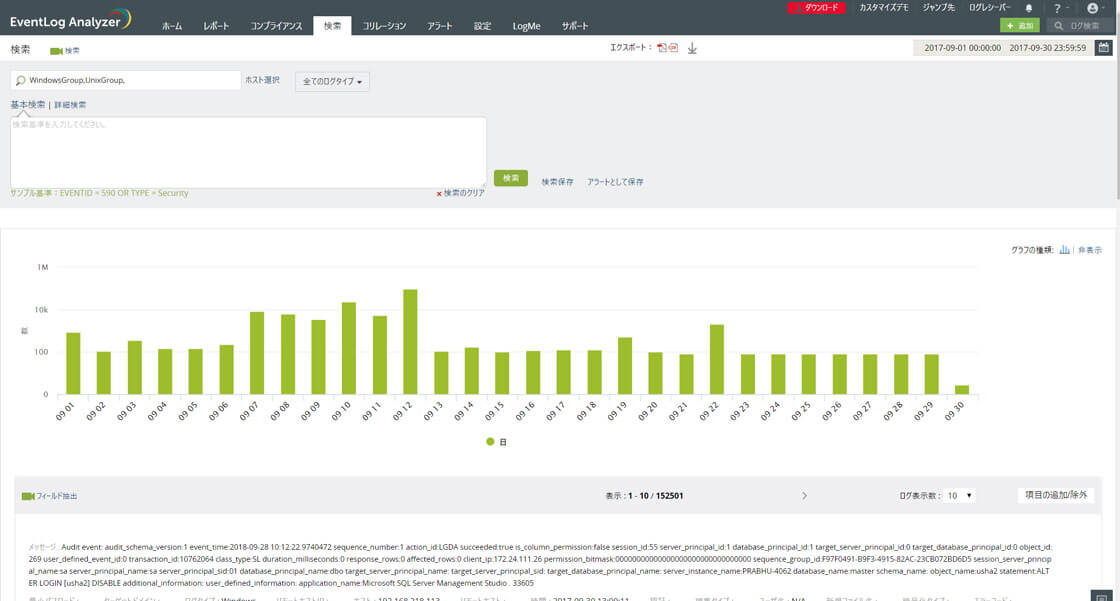

検索機能を用いた高度なログ分析

EventLog Analyzerのログ検索機能は、攻撃者の挙動を洗い出し、迅速な調査に役立ちます。また、アーカイブされたログはインポートすることができ、生ログ検索によりセキュリティインシデントを検索可能です。