NIST SP 800-53とは

NIST SP 800-53(連邦政府情報システム、および連邦組織のためのセキュリティ管理策とプライバシー管理策)は、米国連邦政府の内部セキュリティ基準を示すガイドラインです。

一方、日本政府も、政府で導入するクラウドサービスに要求するセキュリティ管理基準のひとつとしてNIST SP 800-53を採用する方針を出しており、日本国内の各組織も無視できないガイドラインとなっています。

ダウンロードはこちらNIST SP 800-53の実践におけるヒント

NIST SP 800-53の目的

NIST SP 800-53は、米国政府内の情報システムをより安全なものにし、効果的にリスク管理するためのガイドラインです。

NIST SP 800-53に示されているプライバシー要求事項およびセキュリティ要求事項を強制的に適用することで、連邦政府のプライバシー管理とセキュリティ管理を行うとしています。

一方、政府組織だけでなく民間組織においてもNIST SP 800-53を活用するよう推奨しています。

NIST SP 800-53発行の経緯

2006年3月に発行されたFIPS Publication 200(連邦政府の情報、および連邦政府の情報システムに対する最低限のセキュリティ要求事項)は、商務省長官が承認している文書で、連邦標準規格として強制力があります。

FIPS Publication 200は最低限のセキュリティ要求事項について、17のセキュリティ関連分野にわたり規定したものですが、具体的なセキュリティ管理策を選択・特定するための指針は記載されていません。

FIPS Publication 200に準拠するための具体的な指針を示す文書として発行されたのが、NIST SP 800-53です。

FIPS Publication 200の「連邦政府の情報および情報システムに対する最低限のセキュリティ要求事項のための規格の公布について」のページでも、次のように明記されています。

NIST SP 800-53の最新版に記載されたセキュリティ管理策を導入することによって、本規格で規定された最低限のセキュリティ要求事項を満たさなければならない。

プライバシー・セキュリティ管理策を規定したNIST SP 800-53

NIST SP 800-53にはプライバシー管理策とセキュリティ管理策が規定されています。

米国においてプライバシー保護の拠り所となっている「Fair Information Practice Principles(個人情報の公正な運用についての原則)」に基づいて定めた、次の8つのプライバシー管理策について解説しています。

- 権限と目的

- データの品質と完全性

- 個人による参加と個人の救済

- 透明性

- 責任説明、監査、およびリスクマネジメント

- データの最小化と保持

- セキュリティ

- 使用制限

NIST SP 800-53では、プライバシー管理策に加えて詳細なセキュリティ管理策が解説されています。

また、これらのセキュリティ管理策は、組織の情報システムの運用環境を抜本的に強化するものだとしています。

具体的には次のような技術や脅威に対するセキュリティ管理策が規定されています。

- モバイルコンピューティング

- クラウドコンピューティング

- アプリケーションセキュリティ

- 信頼性

- セキュリティ保証

- 情報システムの回復性

- インサイダー脅威

- サプライチェーンセキュリティ

- APT 攻撃など

NIST SP 800-53で示しているのは情報セキュリティおよびリスク管理に対する“包括的”なアプローチである点が、特に強調されています。

NIST SP 800-53の対象読者

NIST SP 800-53の対象読者は、次のような情報システムや情報セキュリティ関係の専門家です。

■情報セキュリティやリスク管理の責任者

運用認可責任者・最高情報責任者・最高情報セキュリティ責任者・情報システム管理者・情報セキュリティ管理者等

■情報システムの開発責任者

プログラムマネージャー・システム設計者・システム開発者・情報セキュリティエンジニア・システムインテグレータ等

■情報セキュリティの実装・運用の責任者

業務オーナー・企業オーナー・情報システムオーナー・共通管理策提供者・情報オーナー・情報管理者・システムアドミニストレータ・情報システムセキュリティ責任者等

■情報セキュリティ評価・モニタリングの責任者

監査人・首席監察官・システム評価者・独立検査人・アナリスト・情報システムオーナー等

■IT製品・ITシステム・情報セキュリティ関連技術の研究や開発を行う企業

NIST SP 800-53とNIST SP 800-171の違い

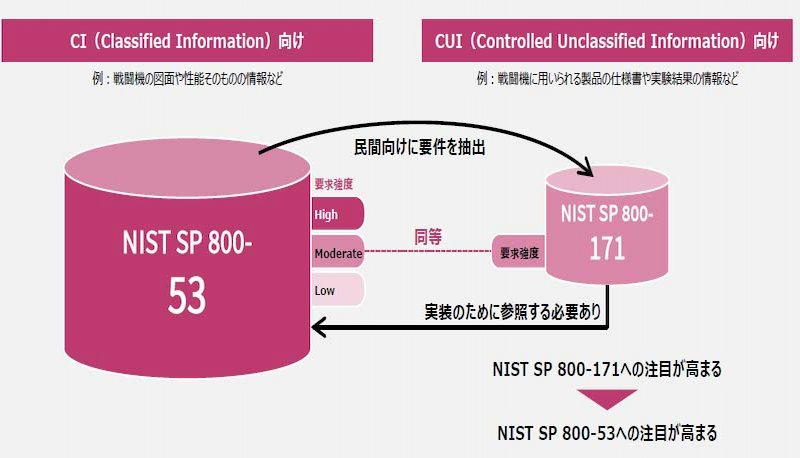

NIST SP 800-53と関連の深い文書としてNIST SP 800-171があります。

NIST SP 800-171は、NIST SP 800-53から民間企業・組織向けに要件を抽出したもので、次のような違いがあります。

| 目的 | 目的は機密情報(CI)の保護 | 機密情報以外の重要情報(CUI)の保護 |

| 対象組織 | 連邦政府機関 | 民間企業・組織 |

*NIST SP 800-171の詳細情報については、こちらを参照してください。

*NIST SP 800-171の詳細情報については、こちらを参照してください。NIST SP 800-53に準拠するメリット

組織や企業でNIST SP 800-53に準拠するメリットは何でしょうか。

■NIST SP 800-171に準拠するためにNIST SP 800-53の理解が必須

NIST SP 800-171は、調達から販売・供給までの一連のサプライチェーンに存在する、業務委託先や関連企業のすべてが準拠すべきセキュリティ基準を示しており、多くの民間企業に直接的に関係しています。

実際に、NIST SP 800-171への準拠を進めている企業も多くあります。

一方、NIST SP 800-171へ対応するための施策を行う際に、必ずNIST SP 800-53を参照する必要が出てくるのです。

NIST SP 800-171は、NIST SP 800-53の3つの要求強度のうち、中間の”Moderate”をベースとし、民間組織向けに要件を抽出したフレームワークであるため、実装では元となるNIST SP 800-53に記載のセキュリティ要件を参照します。

NIST SP 800-171に対応するには、細かな点まで要件が記載され、また設定基準も厳しいNIST SP800-53に対応する意識が重要です。

引用:NIST SP 800-171/セキュリティ要件の開発

引用:NIST SP 800-171/セキュリティ要件の開発NIST SP 800-171の「セキュリティ要件の開発」にも次のように解説されています。

基本的セキュリティ要件を補足する、導出されたセキュリティ要件は、NIST Special Publication 800-53 のセキュリティ管理策から得られる。

よって、NIST SP 800-53の対象読者に指定されている責任者は、NIST SP 800-53とNIST SP 800-171の両方をしっかり理解する必要があるのです。

■政府機関へクラウドサービスを提供する組織で対応が求められる

政府へクラウドサービスを提供する企業や組織でも、NIST SP 800-53への準拠が求められる見込みです。

日本政府内の情報システムを整備する際には、クラウドサービスの採用を第一候補とする「クラウド・バイ・デフォルト原則」が出されています。

総務省と経済産業省、官民双方が安全にクラウドサービスを利用するために「クラウドサービスの安全性評価に関する検討会」を設置しました。

政府機関等がクラウドサービスに対して要求する基本的な情報セキュリティ管理・運用の管理基準のひとつとして、NIST SP 800-53が採用される方針となっています。

特に政府機関が使用するサービスを開発する企業には、「クラウド・バイ・デフォルト原則」と共にNIST SP 800-53への準拠が求められると考えられます。

NIST SP 800-53の改訂について

2020年2月現在でNIST SP 800-53の最新バージョンは、2013年4月公開の改訂第4版です。

NIST SP 800-53の次のバージョンである第5版(NIST SP 800-53 Rev. 5)のドラフトが2017年8月に公開され、現在、改訂に向けて作業が進められています。

改訂の目的は、連邦機関・民間組織を問わず適用できる、次世代のセキュリティ管理およびプライバシー管理方針を示すことです。

タイトルからも「連邦(Federal)」という単語は削除され、公共機関と民間組織の両方を対象とした文書であることが明確化されます。

また、第5版は、汎用コンピュータシステム・サイバーフィジカルシステム(CPS)・クラウド・モバイルシステム・産業/プロセス制御システム・モノのインターネット(IoT)デバイスといったあらゆるシステムを保護対象とし、プライバシー保護の観点が強調されました。ISO/IEC27001やサイバーセキュリティフレームワーク等の規格/ガイドラインとの整合性も図られ、民間組織も活用しやすい セキュリティ管理およびプライバシー管理のガイドラインになります。

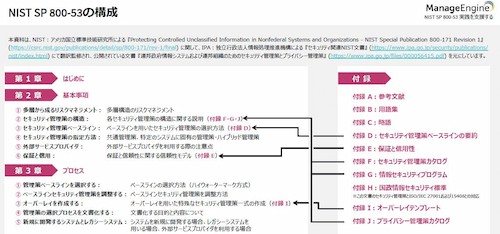

NIST SP 800-53の構成

NIST SP 800-53の全体構成を紹介します。

NIST SP 800-53は、次の4つの章で構成されています。

セキュリティ管理策の選択およびセキュリティ管理策の指定に関する基本的な概念を、次の順番で説明しています。

- 第1章「目的と適用範囲および対象読者」

- 第2章「セキュリティ管理策の構造とベースライン管理策」

- 多層から成るリスクマネジメント

- セキュリティ管理策の構造

- セキュリティ管理策のベースライン

- セキュリティ管理策の指定方法

- 外部サービスプロバイダ

- 保証と信頼性

- 第3章「管理策を選択・指定するプロセス」

組織の情報システムのセキュリティ管理策を選択・指定するプロセスについて記述しています。

- 管理策ベースラインを選択する

- ベースラインセキュリティ管理策を調整する

- オーバーレイを作成する

- 管理策の選択プロセスを文書化する

- 新規に開発するシステムとレガシーシステム

- 付録

- 付録A:参考文献

- 付録B:用語集

- 付録C:略語

- 付録D:セキュリティ管理策ベースラインの要約

- 付録E:保証と信用性

- 付録F:セキュリティ管理策カタログ

- 付録G:情報セキュリティプログラム

- 付録H:国政情報セキュリティ標準

- 付録I:オーバーレイテンプレート

- 付録J:プライバシー管理策カタログ

NIST SP 800-53準拠のポイント

NIST SP 800-53への準拠のポイントは、NIST SP 800-53の読み方・参照方法を理解し、内容を誤解なく理解することに尽きます。

■独特なNIST SP 800-53の文書構造を理解すること

NIST SP 800シリーズ内では他にも多数の文書が公開されていますが、NIST SP 800-53はリファレンスとしての役割が強いことが特徴です。

NIST SP 800-53を読み始めた読者が、内容を理解するために行うアクションを例で紹介しましょう。

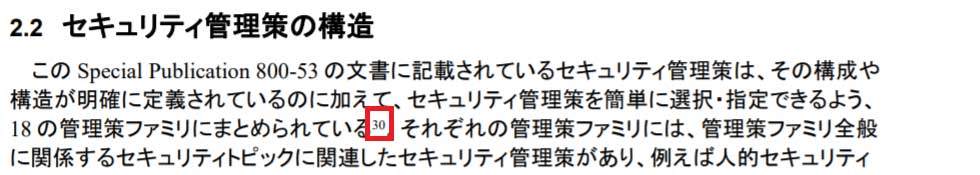

例えば、ある読者が「セキュリティ管理策」の概要を理解したい場合、まず「2.2 セキュリティ管理策の構造」のページを参照するでしょう。

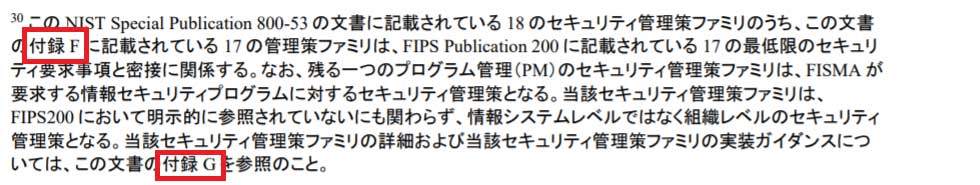

「セキュリティ管理策は、管理策ファミリにまとめられている」とあり、詳しくは脚注30を参照とあります。

脚注30を参照するとさらに「セキュリティ管理策ファミリについては付録F、実装については付録Gを参照のこと」とあり、肝心な「セキュリティ管理策」の概要に触れている場所が分かりにくいです。

NIST SP 800-53は、その内容を理解する前に、その独特な文書構造の理解が必要な文書です。

■NIST SP 800-53以外の文書も参照すること

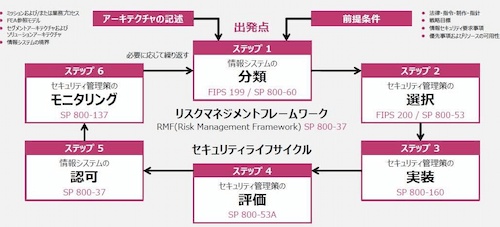

NIST SP 800-53で解説されている「セキュリティ管理策の選択」は、NIST SP 800-37 Revision1で情報セキュリティ、およびそのリスク管理の必要性から策定されたRMF(Risk Management Framework:リスクマネジメントフレームワーク)の6つのステップのうちステップ2にあたります。

NIST SP 800-53を理解するためには、NIST SP 800-37のリスクマネジメントフレームワークの全体像だけでも把握しておく必要があります。

NIST SP 800-53の実践におけるヒントを公開

ゾーホージャパン株式会社には、「NIST SP 800-53の重要性は理解したが、原文を読んでも使い方が分からない。」という声が多く寄せられました。

そこでゾーホージャパン株式会社は、NIST SP 800-53の理解を助ける「NIST SP 800-53の実践におけるヒント」を作成し、無償提供する運びとなりました。

「NIST SP 800-53の実践におけるヒント」の詳細は次のとおりです。

ダウンロードはこちらNIST SP 800-53の実践におけるヒント

■NIST SP 800-53を理解するための背景情報も掲載

「NIST SP 800-53の実践におけるヒント」は、日本政府の取り組みの解説やNIST SP 800-171との関係性など周辺情報を加えており、はじめてNIST SP 800-53に触れる方でもポイントが無理なく理解できます。

■読むべきページへの導線を掲載

NIST SP 800-53でメインとなる重要な情報は、実は主に付録に掲載されています。

「NIST SP 800-53の実践におけるヒント」は、本文と参照すべき付録への導線を紹介しており、NIST SP 800-53のどこを読めば理解が深まるのかが一目瞭然です。

■NIST SP 800-53以外のNIST文書との関連を解説

上述のとおり、NIST SP 800-53で解説されている「セキュリティ管理策の選択」は、NIST SP 800-37 Revision1で解説されているRMF(Risk Management Framework:リスクマネジメントフレームワーク)の一部分です。

「NIST SP 800-53の実践におけるヒント」では、リスクマネジメントフレームワークとNIST SP 800-53との関係性も分かりやすく図解で解説し、”木”の前に”森”を理解できるよう配慮されています。

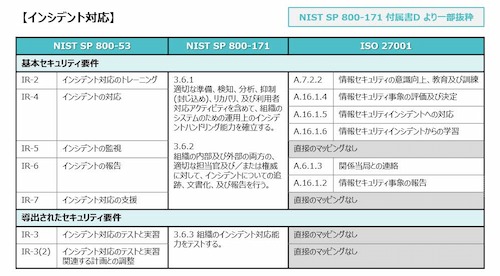

■日本国内で馴染み深い基準ISOと紐付けて解説

「NIST SP 800-53の実践におけるヒント」は、日本国内の組織や企業におけるNIST SP 800-53の“実践”に主眼をおいているのが特徴です。

日本国内においては、ISO 27001の方が馴染み深いという企業や組織も多くあります。

「NIST SP 800-53の実践におけるヒント」では、ISO 27001が要求する対応とNIST SP 800-53が要求する対応とを分かりやすくマッピングしてインシデント対応を解説しています。

米国政府機関内部のガイドラインとして制定されたNIST SP 800-53ですが、日本政府もセキュリティ基準のひとつとして採用する方針を打ち出していることにより、民間組織・企業も避けては通れないガイドラインとなっています。

NIST SP 800-53のスムーズな理解のために「NIST SP 800-53の実践におけるヒント」を企業や組織全体で是非ご活用ください。

ダウンロードはこちらNIST SP 800-53の実践におけるヒント

参考サイト一覧

- サプライチェーン攻撃とサプライチェーンセキュリティとは? 解説と対策

- クラウドサービスの安全性評価に関する検討会とりまとめ(案)(クラウドサービスの安全性評価に関する検討会)

- FIPS Publication 200 - 英語原版

- セキュリティ関連NIST文書:IPA 独立行政法人 情報処理推進機構

- 米国国立標準技術研究所(NIST)

- NIST サイバー セキュリティ フレームワーク(CSF)とは? 解説と対策

- NIST サイバー セキュリティ フレームワーク(CSF) - 英語原版 | 日本語訳版

- NIST SP 800-171とは? 解説と対策

- NIST SP 800-171 - 英語原版

- NIST SP 800-53 - 英語原版

- 脆弱性・パッチ管理の手引き NIST SP 800-40とは? 解説と対策 - ManageEngine

- NIST SP 800-40 - 英語原版 | 日本語訳版

- NIST発行の情報セキュリティ関連文書(CSFとSP 800の位置づけ)