2段階認証の設定 - RSA SecurID

(この機能は、Enterprise Editionでのみサポートされています。)

ステップ1:2段階認証の設定

初めに、2段階認証を有効にします。手順は次の通りです;

- [管理]タブに移動し、[2段階認証]をクリックします。

- [RSA SecurID]を選択します。管理者は、RSAのオンデマンド認証を有効にすることもできます。その場合、オンデマンド認証のチェックボックスを有効にします。

RSA SecurID

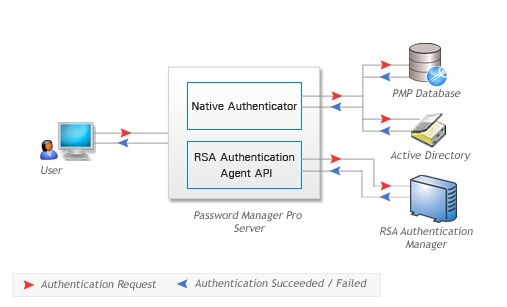

RSA認証マネージャおよびRSA SecurIDアプライアンスをお持ちの場合、これらをPMPと統合し、RSA SecurID認証をPMPの2段階認証の手段として利用することができます。

RSA SecurID認証を利用するために、PMPはRSA認証マネージャのRSA APIと通信します。PMPはユーザーの資格情報をRSA認証マネージャに送信し、検証された結果を受け取ります。

PMPとRSA SecurIDの統合

PMPとRSA SecurIDを統合する手順について、次の手順を参照してください;

- RSA認証マネージャ上で、PMPがインストールされているサーバーをエージェント ホストとして登録します。

- RSA認証マネージャのコンフィグ ファイルあるいは sdconf.rec を生成します。sdconf.rec を [PMP_Installation_Folder]/bin にコピーします。更に、ノードのシークレット ファイル(SecurID)が存在する場合は、それもコピーします。

- [RSA_AGENT_HOST]のプロパティ値に、既定のアプリケーションディレクトリにある([PMP Home]\bin)RSA認証API設定ファイル(rsa_api.properties)のPMPサーバーのホスト名またはIPアドレスを入力します。

重要メモ:PMPの高可用性機能を使用している場合、上記の手順をセカンダリ サーバー上でも実行してください。

RSA SecurIDを使用した2段階認証 - イベントの流れ

認証を実行可能にするには、RSAセキュリティ コンソールを使用してRSA認証マネージャに必要なPMPユーザーをすべて入力します。そして、トークンを割り当て、適切なエージェント ホスト上でアクティベートする必要があります。RSA認証マネージャ上のユーザー名とPMPのユーザー名は一致するようにしてください。既存のRSAユーザーでPMPユーザー名とRSA認証マネージャ上のユーザー名が異なる場合、RSAの名前を変更せずに、PMPのユーザーをマッピングすることが可能です。その場合、PMPユーザーのプロパティを編集を行います。(例えばActive DirectoryからインポートしたPMPユーザーのユーザー名が ADVENTNET\suzukiと仮定し、RSA認証マネージャ上のユーザー名は、[suzuki]としましょう。通常の場合、PMPのユーザー名とRSA認証マネージャのユーザー名が不一致となります。この不一致を防ぐため、PMPユーザー ADVENTNET\suzuki をRSA認証マネージャのユーザー suzuki にマッピングすることができます。)

次のシーケンスは、一般的なPMP - RSA SecurID認証のプロセスです。ユーザーは2回認証される必要があります:1回目はローカルのLDAPまたはActive Directoryパスワード、2回目はRSA SecurIDのトークンです。

- ユーザーがPMPのWebインタフェースにアクセスしようとします。

- PMPはActive Directory / LDAP / ローカル認証のいずれかを使用して、ユーザーを認証します(1段階目の認証)。

- PMP上にユーザーとRSA SecurIDのパスコードの入力が要求され、資格情報をRSAランタイムAPI経由でRSA認証マネージャに転送します。

- RSA認証マネージャがユーザーを認証し、PMPへメッセージを返します。

- PMPはユーザーを認証し、対象となるリソースへのアクセスを許可します。

ステップ2:PMPのユーザーに2段階認証の強制

上記ステップ 1 で、2段階認証にRSA SecurIDを使用する設定を行いました。次に、2段階認証を適用するユーザーを指定します。

ユーザーに2段階認証を強制するには;

- [管理] >> [ユーザー]を開きます。

- [その他の操作] >> [2段階認証を設定]を選択します。

- 2段階認証を強制するユーザーを選択します。

- [保存]をクリックします。

2段階認証が有効な場合にPMPのWebインタフェースに接続する方法

2段階認証が有効になっているユーザーは、PMPにログインするために2つの認証プロセスに成功する必要があります。上記で説明した通り、最初の認証は、通常の認証と同じです。つまり、ユーザーはPMPのログイン画面からのローカル認証あるいはAD/LDAP認証を行う必要があります。管理者が設定した2段階認証のタイプによって、2段階目の認証は次のように異なります;

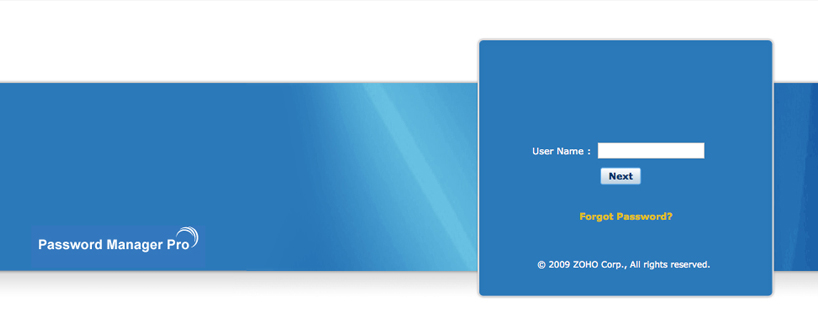

メモ:2段階認証が有効な場合、ログイン画面上にはユーザー名を入力するフィールドだけが表示されます。ユーザーがパスワードの入力を求められるのは、2段階目のステップです。

RSA SecurID認証による2段階認証のワークフロー

管理者がRSA SecurIDによる2段階認証を設定した場合、次のようなプロセスになります;

- ユーザーはPMPのWeb画面(ログイン画面)にアクセスし、ユーザー名を入力して [ログイン]ボタンをクリックします。

- [パスワード]項目に、ローカル認証用またはAD/LDAP認証用のパスワードを入力します。

- [RSAパスコード]に、RSA SecurIDのパスコードを入力します。パスコードはPINとトークンコードの組み合わせ、トークンコードのみ、もしくはオンデマンドPINを入力します。これは、RSA認証マネージャの設定により異なります。

- RSAオンデマンド認証を活用したい場合、[RSAオンデマンド]を選択し、次に進みます。この場合、次のケース3で説明するように、オンデマンドのトークンコードを入力する必要があります。

RSA SecurIDを使用した2段階認証:PMPにログインするための異なるシナリオ

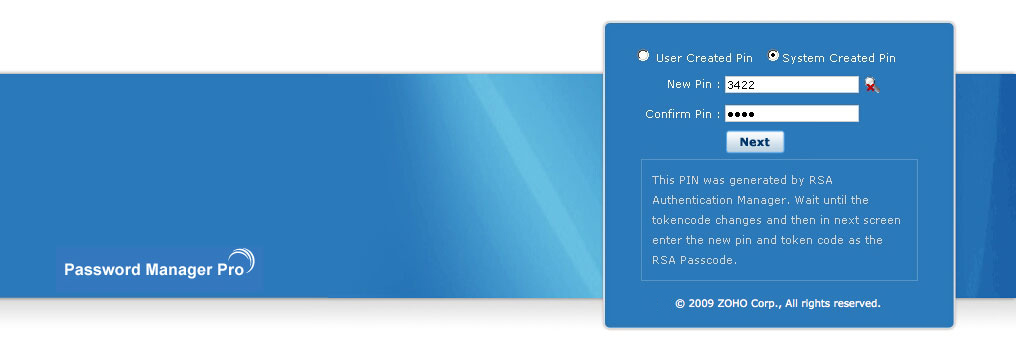

ケース 1:ユーザーが生成した、またはシステムが作成したPIN

上述した通りRSAパスコードには、PINとトークンコードの組み合わせか、トークンコードのみ、またはパスワードを入力します。これは、RSA認証マネージャの設定に応じて選択します。RSAセキュリティ コンソールの設定により、ユーザーが自分でPINを作成する、もしくはPINを生成したシステムを使用するよう要求する場合、次の画面がステップ 2 の後に表示されます(PMPにログインするために、最初のパスワードとRSAトークンコードを入力した後に表示されます。);

メモ:トークンのPIN作成方法については、トークンポリシーで設定します。

ユーザーによるPIN作成

ユーザーが作成したPINの場合、ユーザーは自分自身にそのPINを入力します。PINは数値で4文字以上、8文字以下です。PINを入力すると、ユーザーはRSAトークンコードが新しい値になるまで待機します。それから、次の画面で新しいPINと認証用RSAトークンコードを入力します。

システムによるPIN作成

システムがPINを作成した場合、PMPはランダムにPINを生成し、画面に表示させます。ユーザーはPINをメモし、RSAトークンコードの新しい値が表示されるまで待機します。それから、次の画面でシステムが生成した新しいPINと認証用RSAトークンコードを入力します。

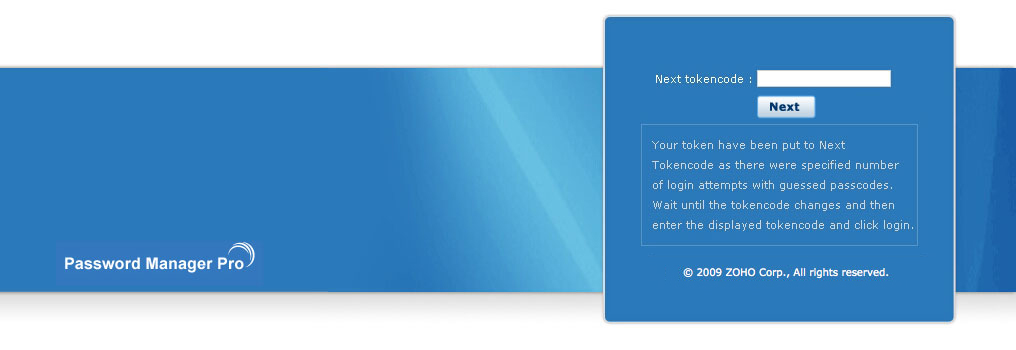

ケース 2:新規トークンコード モード

ランダムRSAパスコード、あるいは時間制限のある不特定番号を使用してログインする場合、RSA認証マネージャは次のトークンコードを表示するモードに切り替わり、ユーザーのトークン保有を検証します。この場合、ログイン中にPMPは次のトークンコードを要求します。つまり、ユーザーはRSA端末が新しいトークンコードを表示し、PMPログイン時に新しいコードが使用されるまで待機する必要があります。

メモ:ユーザーが入力した新しいトークンコードが間違っている場合、最初のログイン画面に戻ります。この場合、ユーザーはユーザー名を入力するところからやり直す必要があります。

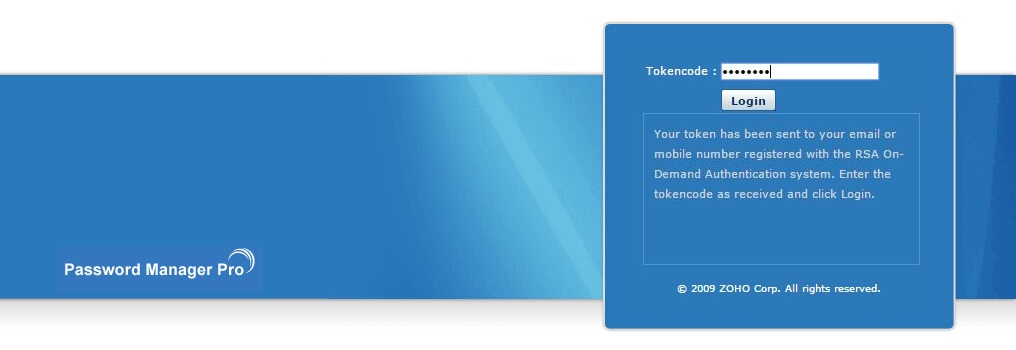

ケース 3:トークンコード モード

RSAオンデマンド認証を設定すると、PMPにログするためにトークンコードを入力する必要があります。トークンコードは、RSAオンデマンド認証システムで設定された登録済みe-mailID、もしくは携帯番号に送信されます。

高可用性が設定されている場合

2段階認証を有効化する場合、もしくは、2段階認証のタイプ(PhoneFactor/RSA SecurID/ワンタイム パスワード)を変更し高可用性が設定されているシステムの場合、PMPのセカンダリ サーバーを再起動する必要があります。