SSO設定

If the SSO設定オプションが有効になっている場合、ユーザーはWindowsマシンにログインする、またはサードパーティのIdp(Identity provider)を介してADSelfService Plusに自動的にログインできます。

ADSelfService Plusは2要素認証としてSingle Sign-On (SSO)をサポートしています。

重要:

ADSelfService PlusへのSSO(Single Sign On)は、モバイルアプリまたはモバイルブラウザーからのログインではサポートされていません。

1. NTLM認証

NTLM認証方法では、ユーザーはマシンへのログインに使用した資格情報を使用してADSelfService Plus Webコンソールにログインします。NTLM認証を有効にするには、次の手順に従います。

- [管理タブ]-->[カスタマイズ]-->[ログイン設定]に移動します。

- [SSOの有効化]のチェックボックスをクリックし、ADSelfService PlusでSSOを有効にします。

- [NTLM認証]のラジオボタンを選択します。

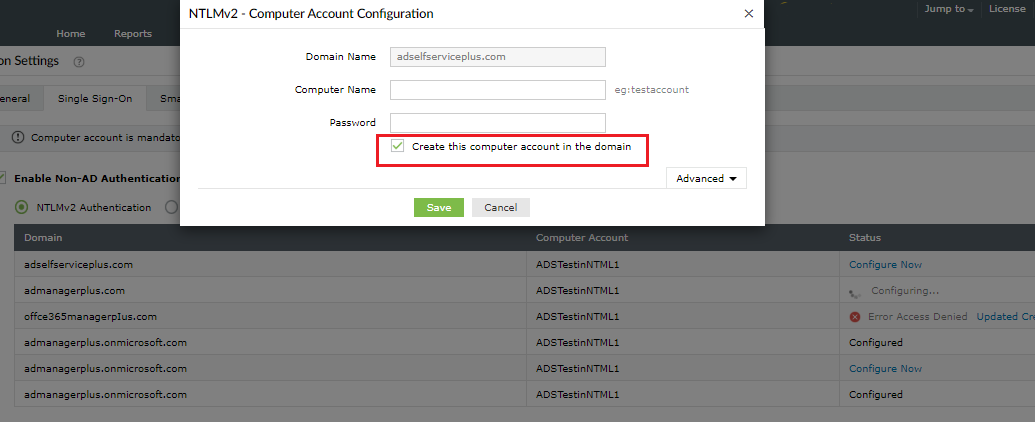

- NTLM 認証サービスを使用するには、Active Directoryのパスワードポリシーを満たす特定のパスワードを使用して、ネットワーク内の物理コンピューターに関連付けられていないコンピューターアカウントをActive Directoryに作成する必要があります。[設定]をクリックし、コンピューターアカウントの詳細を入力します。NTLM認証はドメインベースのため、選択した一連のドメインに対して有効にすることができます。

- 既に上記のようなコンピューターアカウントが存在する場合、表示されたフィールドにコンピューター名およびパスワードを入力します。必要な詳細情報を入力し、このコンピューターアカウントをドメインに作成するにチェックを入れ、コンピューターアカウントを新規作成することも可能です。有効化/無効化ボタンによりコンピュータ アカウントを有効または無効にします。

- [保存]をクリックします。

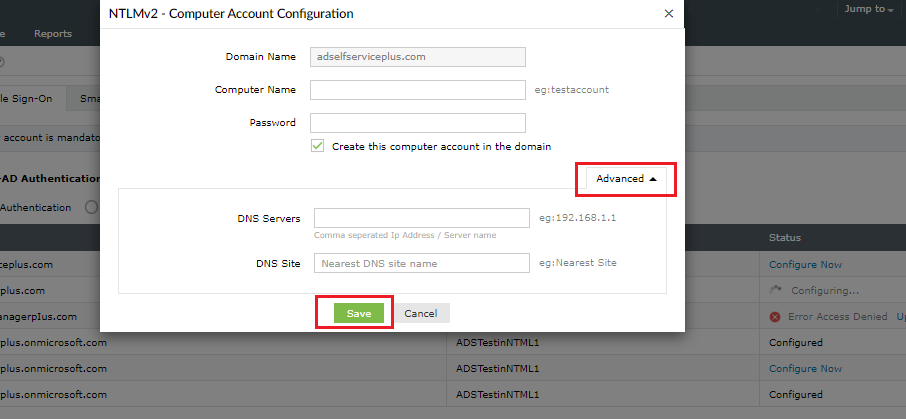

- 選択したドメインに属さないマシン上にADSelfService Plusをインストールした場合、詳細設定ボタンをクリックし、ドメインのDNSサーバーおよびDNSサイトを指定します。

A. DNSサーバーのIPアドレスの確認

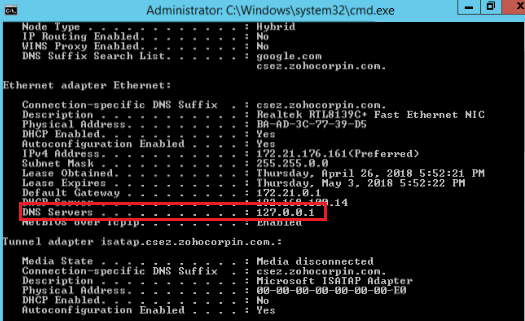

- 選択したドメインに属するマシン上でコマンドプロンプトを開き、「ipconfig /all」と入力してEnterキーを推します。

- DNSサーバーの下に表示されているIPアドレスをADSelfService Plusの各フィールドに入力します。

B. DNSサイトの検索

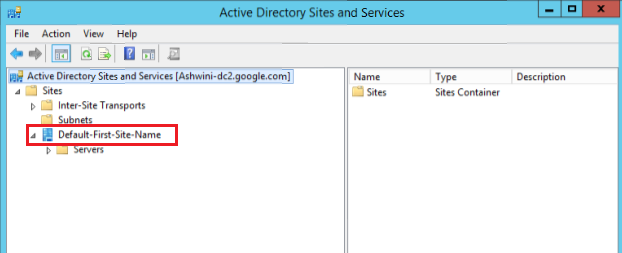

- Active Directoryサイトとサービスを起動します。

- 選択したドメインのドメインコントローラーを含むDNSサイトをADSelfService Plusの各フィールドに入力します。

C. ローカルイントラネットゾーンへのサイトの追加

必要な構成を適用するには、次の 2 つの方法があります。

方法1:グループポリシーの使用(Google ChromeおよびInternet Explorerでサポート)

- 新しいグループポリシーオブジェクトを作成し、[ユーザーの構成]→[管理用テンプレート]→[Windowsコンポーネント]→[Internet Explorer]→[インターネットコントロールパネル]→[セキュリティページ]→[サイトからゾーンへの割り当て]リストに移動します。[有効]を選択します。

- [表示]をクリックし、ゾーンの割り当てを表示します。「値の名前」にアクセスURLを入力し、「値」に数字の1を入力して信頼済みサイトに関連付けてから、「OK」をクリックします。

- [ユーザー構成]→[管理用テンプレートとすべての設定]→[ログインオプション]に移動します。[有効]を選択します。

- [ログインオプション]リストから、[イントラネットゾーンでのみ自動ログイン]をクリックし、[OK]をクリックします。

方法2:手動設定

- Google Chrome:

- [設定]→[詳細設定]ドロップダウン→[システム]モジュール→[プロキシ設定を開く]に移動します。

- [セキュリティ]タブをクリックし、[ローカルイントラネット]アイコンを選択します。

- [サイト]ボタンをクリックし、必要なフィールドにADSelfService PlusのアクセスURLを入力後、[追加]をクリックします。

- Internet Explorer:

- [ツール]→[インターネットオプション]→[セキュリティ]に移動します。

- [セキュリティ]タブをクリックし、[ローカルイントラネット]アイコンを選択します。

- [サイト]ボタンをクリックし、必要なフィールドにADSelfService PlusのアクセスURLを入力し、[追加]をクリックします。

- Mozilla Firefox:

- アドレスバーに「about:config」と入力し、Enterキーを押して設定のリストを表示します。警告メッセージが表示された場合は、[リスクに同意します]ボタンをクリックして続行します。

- 「network.automatic-ntlm-auth.trusted-uris」設定に移動します。

- 設定をダブルクリックし、ADSelfService PlusのアクセスURLを入力します。例:selfservice-5994:8888

- OKをクリックします。

SAML認証:

SAML認証では、ユーザーはSAMLベースのIdpの資格情報を使用して、ADSelfService PlusのWebコンソールにログインします。

SAMLベースのSSOオプションを有効化後、ユーザーがADSelfService PlusのWebコンソールへアクセスごとに、IdPは認証要求を受信します。IdPはユーザーを認証し、認証に成功した場合、ユーザーはADSelfService Plusポータルへ自動的にログインします。ユーザーが既にIdpにログインしている場合、ユーザーがADSelfService Plusにアクセス時、自動的にアクセスが許可されます。

前提条件:

- ADSelfService Plusに管理者としてログイン後、[管理]タブ→[カスタマイズ]→[ログイン設定]→[SSO設定]タブに移動します。[SSOを有効にする]チェックボックスおよび[SAML認証]ラジオボタンをクリックします。X.509証明書ファイルをダウンロードする、またはリレー状態、ACS URL/受信者URL、SP発行者のURL、およびSPログアウトURLをコピーして必要なデータを取得します。Idpを設定する際、この情報が必要になります。

- 使用するSAMLベースのIdpには、SAMLがサポートするアプリケーションの1つとしてADSelfService Plusが必要です。デフォルトでサポートされていない場合は、IdpでADSelfService Plusを新しいアプリケーションとして追加できます。該当するリンクをクリックして、 Okta、 OneLogin、 ADFSおよび Line Worksにおける新しいアプリケーションの追加方法を検索します。他のIdpについては、各Idpへお問い合わせください。

- 管理者の資格情報を使用してIdpにログインし、提供されているアプリケーションのリストからADSelfService Plusに移動します。XML形式の「メタデータ」をダウンロードする、または「発行元URL /エンティティID」、「IdPログインURL」、「IdPログアウトURL」、および「X.509-certificate」をコピーして必要なデータを取得します。ログインSSO用にADSelfService Plusを設定する際に、この情報が必要になります。

手順1:サービスプロバイダーの設定(ADSelfService Plus)

- 管理者の資格情報でADSelfService PlusのWebコンソールにログインします。

- [管理者]タブ→[カスタマイズ]→[ログイン設定]→[SSO設定]タブに移動します。

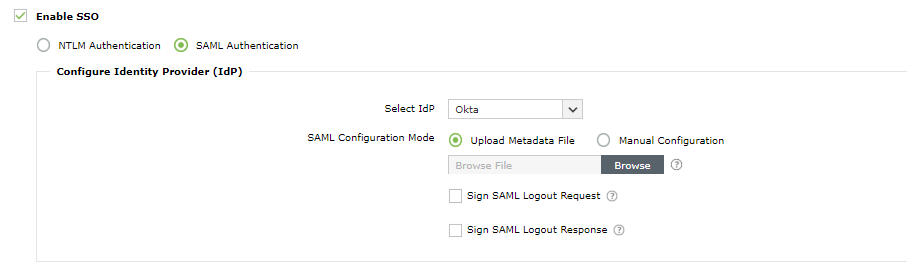

- [SSOの有効化]のチェックボックスをクリックし、ADSelfService PlusでSSOを有効にします。

- [SAML認証]ラジオボタンをクリックし、使用されているドメインでSAML構成を有効にします。

- [IdPの選択]ドロップダウンボックスにて、ご希望のIdpを選択します。ドロップダウンリストから[Custom SAML]を選択した場合、各フィールドに[IdP名]を入力し、[IdPロゴ]をアップロードする必要があります。

- SAMLの設定方法には、メタデータファイルのアップロードおよび手動設定の2つの方法があります。

- IdpからIdPメタデータファイルをダウンロードした場合、[メタデータファイルのアップロード]を選択します。

- [参照]をクリックし、IdPメタデータファイルをアップロードします。

-

URLおよび証明書を手動で設定するには、手動構成を選択します。

- 発行者URL・エンティティIdp:Idpから取得した発行者URL・エンティティIdpをそれぞれ入力します。(前提条件の手順3参照)

-

IdPログインURL:Idpから取得したログインURLを入力します。(前提条件の手順3参照)

-

X.509証明書:Idpから取得した公開鍵を入力します。(前提条件の手順3参照)

重要: デフォルトでADSelfService Plusは、ログイン時のSSOおよびパスワードセルフサービス時の多要素認証(MFA)に、設定したSAML認証を使用します。MFAが有効な場合、ログオンSSO設定用に設定したSAML認証の設定は自動的にMFAに使用されます。

- IdpからIdPメタデータファイルをダウンロードした場合、[メタデータファイルのアップロード]を選択します。

重要:

- ログアウトオプションが有効な場合、ユーザーがADSelfService Plusからログアウト時、ユーザーはIdpから自動的にログアウトされます。逆の場合も同様です。

- ログアウトオプションを有効化するには、SAMLベースのIdpで本機能を設定する必要があります。Okta、OneLogin、ADFS、および LineWorksで本機能を構成する手順については、各リンクをクリックしてください。その他のIdpについては、各Idpへお問い合わせください。