SAML認証

SAML認証は、パスワードリセットおよびアカウントロック解除プロセスにセキュリティの追加レイヤーを追加します。組織にOneLoginやOktaなどのSAMLベースのIDプロバイダー(IdP)アプリケーションが既にある場合、ユーザーのIDを確認する方法として [SAML認証] を使用するのが賢明です。SAML認証が有効になっている場合、ユーザーは、パスワードセルフサービス操作中に、認証のためにIdPログインURLにリダイレクトされます。認証が成功すると、ユーザーはADSelfService Plusポータルに戻り、そこでパスワードをリセットしたり、アカウントのロックを解除したりできます。 [SAML認証]を使用するために、エンドユーザーはADSelfService Plusに登録する必要はありません。

手順:

SAML認証の構成は、次の2つの場所で行う必要があります:

ここで、IdPはOneLoginやOktaなどのSAMLベースのIDプロバイダーアプリケーションです。SPはADSelfService Plusです。

SAML認証 は、セルフサービスアクション中にADSelfService Plusモバイルアプリを介してユーザー識別を実行するために使用することはできません。

前提条件:

- 管理者の資格情報でADSelfService Plusウェブコンソールにログインします。 [設定] タブ → [マルチファクター認証] セクション → [SAML認証]に移動します。 [ACS URL/受信者URL] と [リレー状態]をコピーします。

- 使用するSAMLベースのIDプロバイダーには、SAMLがサポートするアプリケーションの1つとしてADSelfService Plusが必要です。デフォルトでサポートされていない場合は、IDプロバイダーでADSelfService Plusを新しいアプリケーションとして追加できます。それぞれのリンクをクリックしOkta、OneLogin、ADFSおよびLine Worksに新しいアプリケーションを追加する手順を見つけます。他のIDプロバイダーについては、サポートチームに連絡してサポートを依頼してください。

- 管理者の資格情報を使用してIDプロバイダーアプリケーションのウェブコンソールにログインし、提供されたアプリケーションのリストからADSelfService Plusに移動します。

- XML形式の [メタデータ] をダウンロードするか、 [発行者URL/エンティティID、IdPログインURL]、および [X509証明書]をコピーして必要なデータを取得します。

手順1:サービスプロバイダーの構成(ADSelfService Plus)

手順:

- 管理者の資格情報で [ADSelfService Plus] ウェブコンソールにログインします。

- [設定] → [セルフサービス] → [マルチファクター認証] に移動します。

- [SAML認証] タブをクリックします。

- [SAML認証を有効化] チェックボックスを選択します。

- ドロップダウンリストから [IDプロバイダー(IdP)] を選択します。

- 2つの [SAML構成モード]があります:[メタデータファイルのアップロード] と [手動設]。

- メタデータファイルのアップロードを選択して、IDプロバイダーからダウンロードしたIdPメタデータファイルを手動でアップロードします(前提条件の 手順4を参照)。

- [ 参照 ]をクリックして、IdPメタデータファイルをアップロードします。

- [ 手動構成 ]を選択して、URLと証明書を手動で構成します。

X.509証明書は、「----- BEGIN CERTIFICATE -----」で始まり、「----- END CERTIFICATE -----」で終わります。ほとんどの場合デフォルトですが、このパターンが存在しない場合は、必ずそれを維持してください。

重要:デフォルトでは、ADSelfService Plusは、パスワードセルフサービス中の多要素認証とログイン中のSSOに同じSAML認証構成を利用します。つまり、多要素認証用に完了したSAML構成は、ログオンSSO設定が有効になっている場合、ログオンSSO設定に自動的に反映されます。

[ 新しいSAML SSOを作成 ]チェックボックスを選択すると、新しい[ ACS URL/受信者URL ]および[ SPメタデータ ]ファイルを生成することにより、多要素認証用の個別のSAML構成を維持できます。新しく生成された[ ACS URL/受信者URL ]または[ SPメタデータ ]ファイルを使用して、IDプロバイダーでADSelfService Plusの新しいSAML構成を作成します。

- [保存]をクリックした後にのみ、新しい[ ACS/受信者URL]が生成されます。

- [リレー状態] 値をコピーします。

- メタデータファイルのアップロードを選択して、IDプロバイダーからダウンロードしたIdPメタデータファイルを手動でアップロードします(前提条件の 手順4を参照)。

- [保存]をクリックします。

手順2:IDプロバイダーでのSAMLアプリケーションのセットアップ

A. OktaでSAMLアプリケーションをセットアップする手順

- 管理者の資格情報で [Okta] ウェブコンソールにログインします。管理者ポータルにログインしていることを確認してください。

- [クラシックUI] ドロップダウンボックスに移動します。

- [アプリケーション] タブ > [アプリケーションを追加] ショートカット > [新しいアプリを作成] ボタンに移動します。

- 開いたダイアログボックスで、 [SAML 2.0] オプションを選択し、 [作成]をクリックします。

- [一般設定]で、SAMLアプリケーション名(例:SelfService MFA)を [アプリ名] フィールドに入力します。必要に応じてアプリケーションのロゴをアップロードし、 [次へ]をクリックします

-

[SAMLを構成]で、 [ACS URL/受信者URL] を [シングルサインオンURL] および [オーディエンスURI(SPエンティティID)] フィールドに入力します。

- ACS URL/受信者URL:管理者の資格情報でADSelfService Plusウェブコンソールにログインします。[構成] タブ → [多要素認証] → [SAML認証] → [ACS URL/受信者URL]に移動します。[ACS URL/受信者URL]をコピーします。

- IDプロバイダーがサービスプロバイダーのメタデータを必要とする場合は、 [SPメタデータをダウンロード] をクリックして、SAML構成のXMLファイルをダウンロードします。

- [次へ]をクリックします。

- [フィードバック]で適切な応答を選択し、 [完了]をクリックします。

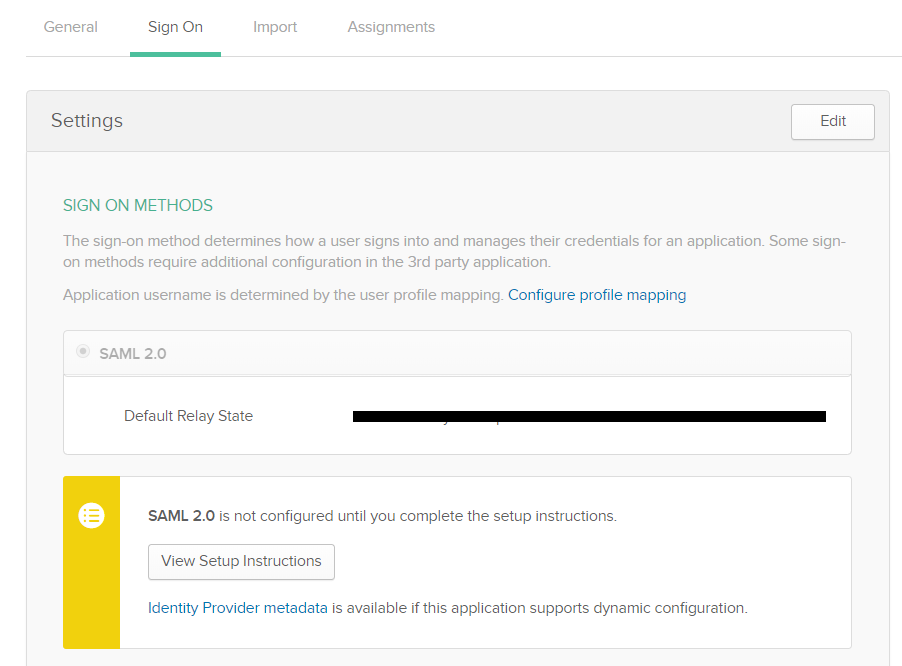

- 新しく作成されたアプリケーションの[ サインオン ]タブが表示されます。 [IDプロバイダーメタデータ] リンクをクリックして、メタデータファイルをダウンロードします。ADSelfService Plusで [SAML認証] を構成する際に、このファイルが必要になります。したがって、このファイルを保存して安全に保管してください。ダウンロードしたメタデータファイルの名前を「metadata_okta.xml」に変更します。

- [割り当て] タブをクリックし、 [割り当てる]に移動します。要件に応じて、 [人に割り当てる] または [グループに割り当てる] を選択します。オプションを選択したら、 [保存して戻る] ボタンをクリックします。

- [完了]をクリックします。

B. OneLoginでSAMLアプリケーションをセットアップする手順

- 管理者の資格情報で [OneLogin] ウェブコンソールにログインします。

- [管理]ボタンをクリックします。

- [アプリ] タブ → [アプリを追加]に移動します。

- [アプリケーションを検索] セクションで 「SAML」 を検索します。検索結果から [SAMLテストコネクター(IdP)] を選択します。

- [表示名] とアプリケーションロゴを更新します。[保存]をクリックします。

- [構成] タブの下で、 [ACS URL/受信者URL] を [ACS(コンシューマー)URLバリデーター]、[ACS(コンシューマー)URL]、[受領者]、および [観客] フィールドに入力します。

- [ACS URL/受信者URL]:管理者の資格情報でADSelfService Plusウェブコンソールにログインします。[構成]タブ → [多要素認証] → [SAML認証] → [ACS URL/受信者URL]に移動します。ACS URL/受信者URLをコピーします。

- IDプロバイダーがサービスプロバイダーのメタデータを必要とする場合は、 [SPメタデータをダウンロード] をクリックして、SAML構成のXMLファイルをダウンロードします。

- [ユーザー] タブをクリックし、要件に基づいてアプリケーションをユーザーまたはグループに割り当てます。

- 上部パネルの [その他のアクション] ボタンで、 [SAMLメタデータ] を選択してメタデータファイルをダウンロードします。ADSelfService PlusでSAML認証を構成する際に、このファイルが必要になります。したがって、このファイルを保存して安全に保管してください。

- [保存]をクリックします。

C. ADFSでSAMLアプリケーションをセットアップする手順

前提条件:

ADSelfService PlusでID検証用にADFSを構成するには、次のコンポーネントが必要です。

- 1. ADFSサーバーをインストールする必要があります。ADFSのインストールと構成の詳細な手順については、この Microsoftの記事を参照してください。

- 2. ADFSログインページに署名するSSL証明書とその証明書の指紋です。 構成手順

ADFS認証を通じてADSelfService Plusにアクセスしようとするユーザーには、イントラネットおよびエクストラネットベースの使用の両方で、フォームベースの認証方法のみが構成されます。この設定は、 [認証ポリシー] → [プライマリ認証] → [グローバル設定]で表示できます。

クレームルールと証明書利用者の信頼

構成中に、証明書利用者信頼を追加し、要求規則を作成する必要があります。 証明書を検証することにより、認証目的で2つのアプリケーション間の接続を確立するために、証明書利用者信頼が作成されます。この場合、ADFSは [証明書利用者]

(ADSelfService Plus)を信頼し、生成されたクレームに基づいてユーザーを認証します。

クレームは、特定の条件を適用することによりクレームルールから生成されます。クレームとは、アクセスを確立するためにエンティティを識別するために使用される属性です。たとえば、Active Directoryの [AMAccountName]です。

手順1:証明書利用者信頼の追加

- ADFSとADSelfService Plus間の接続は、 [証明書利用者信頼] (RPT)を使用して作成されます。 [AD FS]から[証明書利用者信頼]フォルダーを選択します。

- [アクション] サイドバーから、 [証明書利用者信頼を追加]を選択します。 [証明書利用者信頼を追加ウィザード] が開きます。

- [スタート]をクリックします。

- [データソースを選択] ページで、 [パーティーに関するデータを手動で入力] オプションをクリックし、 [次へ]をクリックします。

- [表示名を指定] ページで、選択した表示名を入力し、必要に応じてメモを追加します。[次へ]をクリックします。

- [プロファイルを選択] ページで、 [ADFS FSプロファイル] ボタンをクリックします。[次へ]をクリックします。

- [証明書を構成] 画面で、既定の設定が既に適用されています。[次へ]をクリックします。

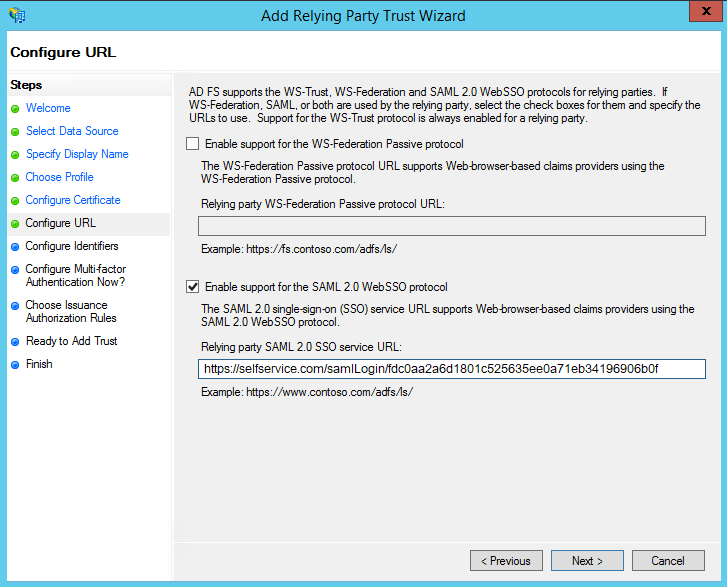

- [URLを構成] 画面で、 [SAML 2.0 WebSSOプロトコルのサポートを有効にする]というラベルの付いたボックスをオンにします。 [依存パーティSAML 2.0 SSOサービスURL] は、ADSSPサーバーの [ACS URL] になります。URLの末尾にスラッシュがないことに注意してください。例えば: https://selfservice.com/samlLogin/fdc0aa2a6d1801c525635ee0a71eb34196906b0f

- 次のページで、 [証明書利用者信頼識別子] オプション用にhttps://selfservice.comを追加します。

ACS URL/受信者URL:管理者の資格情報でADSelfService Plusウェブコンソールにログインします。[構成]タブ → [多要素認証] → [SAML認証] → [ACS URL/受信者URL]に移動します。[ACS URL/受信者URL]をコピーします。

- [発行認証規則を選択] ページで、 [すべてのユーザーにこの証明書利用者へのアクセスを許可する] または [すべてのユーザーにこの証明書利用者へのアクセスを拒否する]を選択できます。[次へ]をクリックします

- 次の2ページには、構成した設定の概要が表示されます。 [完了] ページで、 [閉じる] をクリックしてウィザードを終了します。 [ウィザードを閉じるときにこの証明書利用者信頼のクレームルールを編集ダイアログを開く] オプションを選択した場合、[クレームルール]エディターが自動的に開きます。

手順2:クレームルールの作成

[証明書利用者信頼]を構成したら、信頼の作成が完了すると既定で開く [クレームルールエディター] を使用してクレームルールを作成できます。

- 新規ルールを追加するには、ルールを追加をクリックします。

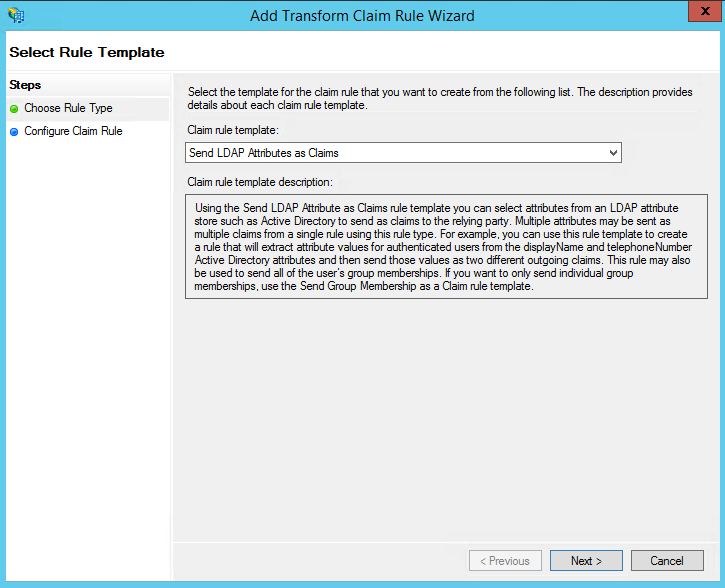

- 利用可能なクレームルールテンプレートのリストから、 [LDAP属性をクレームとして送信]を選択します。[次へ]をクリックします。

- 次のページで、 [クレームルール名] を入力し、属性ストアとして [Active Directory] を選択します。

- [LDAP属性] 列から、 [SAMAccountName]を選択します。

- [発信クレームタイプ] 列から、 [名前ID]を選択します。

- [完了] をクリックしてルールを保存します。

複数のLDAP属性を選択して、対応する送信クレームタイプにマップできます。たとえば、名、姓、電話番号などのLDAP属性を追加できます。

- [完了]をクリックすると、作成されたルールを表示できます。

ADFS構成の完了後、 [IDプロバイダーメタデータリンク]をクリックしてメタデータファイルをダウンロードします。例えば:

https://server_name/FederationMetadata/2007-06/FederationMetadata.xml.

ADSelfService PlusでSAML認証を構成する際に、このファイルが必要になります。したがって、このファイルを保存して安全に保管してください。

手順3:SAMLログアウトオプションの有効化

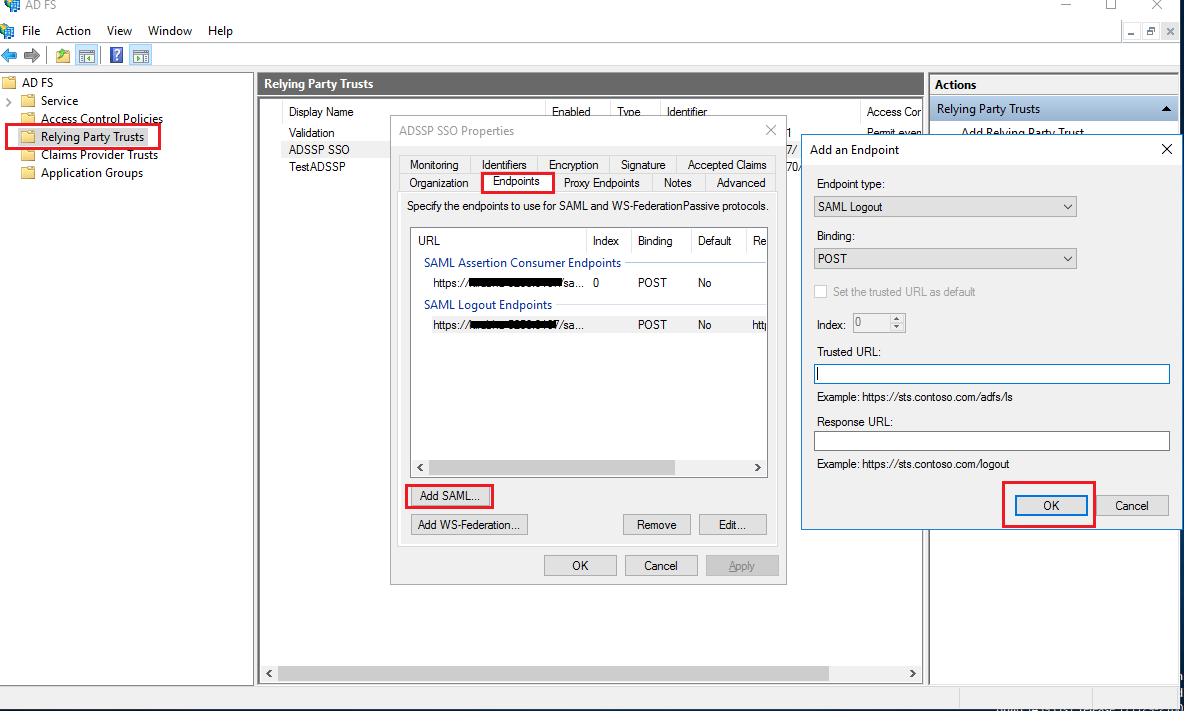

- [証明書利用者信頼] に移動し、作成した [ルール] を見つけます。

- 選択したルールを右クリックして、 [プロパティ]をクリックします。

- 開いたウィンドウで、 [エンドポイント] タブを見つけ、 [SAMLを追加] ボタンをクリックします。

- [信頼済みURL]に、前提条件の [手順1]からコピーした [SPログアウトURL] を貼り付けます。

- [署名] タブで、前提条件の [手順1] からPEM形式のX.509証明書をアップロードします。

- [OK]をクリックします。

ADSelfService PlusのIdP開始SSO

これらの手順は、ADFSを介してADSelfService Plusアカウントを認証するのに役立ちます。

前提条件

ADFSで [RelayState] を有効にします。

-

Windows Server 2012の場合:

- ADFSサーバーで

%systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.configファイルに移行します。 - <microsoft.identityServer.web>セクションで、次のコードを入力します:

<useRelayStateForIdpInitiatedSignOn enabled="true" />サンプルコード:

<microsoft.identityServer.web>

…..

<useRelayStateForIdpInitiatedSignOn enabled="true" />

</microsoft.identityServer.web>

- ADFSサーバーを再起動します。

- ADFSサーバーで

-

Windows Server 2016の場合:

- ADFSサーバーの管理プロパティで [Powershell] を開きます。

- IdPで開始されたSSOを有効にするには、次のコマンドを実行します:

Set-ADFSProperties -EnableIdPInitiatedSignonPage $true - 次のコードを実行して、RelayStateを有効にします:

Set-ADFSProperties -EnableRelayStateForIDPInitiatedSignon $true - ADFSサーバーを再起動します。

IdP URLを生成する手順:

- 管理者の資格情報でADSelfService Plusウェブコンソールにログインします。

- [管理] タブ → [SSO設定]に移動します。

- [SAML認証]の [サービスプロバイダーの詳細] セクションで、 [リレー状態] と [SP発行者URL]をコピーします。

- ワードプロセッサを開き、次のコマンドを入力します:

<IdP_URL_String>RelayState=RPID=<SP_Issuer_URL>&RelayState=<Relay State>

IdP URL文字列の場所に、 https://<ADFSserver>/adfs/ls/idpinitiatedsignon.aspx と入力します。ADFSserverは、ADFSが展開されているサーバーです。

- 名前を付けて保存します。保存したURLをエンコードします。

コードがエンコードされると、次のURLのようになります:

https://example.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dhttps%253A%252F%252Fselfservice-0001%253A9267%252FsamlLogin%252F88d9537b8c5f7376fc78fdfb7591601e85aa8ebb%26RelayState%3DaHR0cHM6Ly9raXJ1YmhhLTUyNTg6OTI2Ny9zYW1sTG9naW4vTG9naW5BdXRo

D. Line WorksでSAMLアプリケーションをセットアップする手順

- Line Works Developerコンソールにログインします。 [アプリ] セクション > [SAMLアプリ] と移動し、 [追加] ボタンをクリックします。

- 開いたウィンドウで、適切な [アプリケーション名]、[説明]、および [ロゴ] をそれぞれのフィールドに入力します。

- [ACS URL]フィールドと[発行者URL/エンティティID]に、ADSelfService Plusの [ACS URL/受信者URL] を入力します。

ACS URL/受信者URL:管理者の資格情報でADSelfService Plusウェブコンソールにログインします。[構成] タブ → [多要素認証] → [SAML認証] → [ACS URL/受信者URL]に移動します。[ACS URL/受信者URL]をコピーします。

- 開いたポップアップウィンドウで、 [OK]をクリックします。

- [SAMLアプリ] セクションに移動して、作成したアプリケーションを見つけます。 [変更] ボタンをクリックして、ステータスを [有効性]に変更します。[保存]をクリックします。