NISTプライバシーフレームワーク(Privacy Framework)とは?

NISTが2020年1月に公開した 「NIST プライバシーフレームワーク(Privacy Framework) Version 1.0」は、組織がプライバシーリスクを管理するためのツールとして策定されました。各企業が、顧客や個人のプライバシーを保護しつつ、革新的な製品やサービスを開発できることを目的としています。

■ NIST発行文書の重要性

NISTは、米国政府が利用する標準暗号技術を策定する機関としても知られています。 また、企業・組織がセキュリティ対策を推進・管理するときに指針とするセキュリティフレームワークは、ISO・ISFなどさまざまな機関が策定していますが、NISTが政府や民間から意見を集め作成した、「NIST サイバーセキュリティフレームワーク(CSF)」は、2014年の発行からわずか2年弱で、グローバルにおいて、35%の企業に採用されています。

画像引用 : グローバル情報セキュリティ調査2016/ PwC

画像引用 : グローバル情報セキュリティ調査2016/ PwC日本も、政府で導入するクラウドサービスに要求するセキュリティ管理基準として、NISTのガイドラインのひとつであるSP 800-53を採用する方針を出しており、日本国内の各組織・企業もNISTの発行文書は無視できなくなっています。

■プライバシー保護に関する各国の動き

国を跨いだデータ移転が活発に行われていることもあり、各国でプライバシー保護に関する法整備や連携の動きが広がっています。

欧州の動き

EUにおける個人データ保護に関する法律「GDPR(General Data Protection Regulation:EU一般データ保護規則)」が、2016年4月に制定し、2018年5月から施行されています。

GDPRでは、EUを含む欧州経済領域(EEA)域内で取得した氏名・メールアドレス・クレジットカード番号などの個人データを、EEA域外に移転することを原則禁止しています。GDPRに従わなかった場合、最大で企業の全世界年間売上高の4%以下、もしくは2000万ユーロ以下のいずれか高い方を支払わなくてはなりません。

本記事執筆時点(2020年6月現在)で、2000万ユーロは約23億6000万円にものぼり、いかに罰則が厳しい法律かが分かります。欧米諸国の連携

2016年には、米国商務省と欧州委員会が、EU加盟国から米国に移転される個人情報の保護を強化するための枠組みである、「EU - 米国間プライバシーシールド」に合意しました。

また、スイス政府と米国政府間でも、「スイス - 米国間プライバシーシールド」に合意しています。

プライバシーシールドは、EU一般データ保護規則(GDPR)を遵守するための枠組みです。プライバシーシールドの下で米国企業が個人情報を移転する場合には、GDPRを踏まえたプライバシー対策が求められることになります。中国の動き

2017年末、中国では「情報安全技術 個人情報安全規範」が国家標準として交付されました。

「個人情報安全規範」は、個人情報の収集・保存・使用・共有・譲渡・公開・開示などの各情報処理プロセスにおける具体的なルールを規定しています。

一方、この規範は、国家標準であるものの「GB/T(推奨国家標準)」であり、強制的な拘束力はなく遵守を推奨するレベルに留められています。

■個人情報の保護をめぐる日本の動き

個人情報の保護に関連した日本国内での動きとして、大きなトピックは2020年内に予定される個人情報保護法の改正でしょう。

大きな改定としては次のような点が挙げられます。

・改定前の個人情報保護法では、企業が消費者の個人情報を扱う場合、消費者からの個人情報の利用停止や消去請求についての対応は努力義務でした。改正後は義務化されることとなり、企業としては新たに対応が求められます。

・事業者の責務として漏えい報告が義務化されます。報告義務の対象となる個人情報漏えいなどが発生した場合は、本人への通知が困難な場合などを除き、原則として本人に通知しなければなりません。

個人情報保護法の改正により、各企業は個人情報の扱いにおいて、さらなる対応が迫られることは間違いありません。

そして、経済産業省のサイバーセキュリティ課や総務省などが、海外のプライバシー管理の動きに関する参考資料として参照しているのが、「GDPR」をはじめ「NIST プライバシーフレームワーク(Privacy Framework)」もその一つです。プライバシーフレームワークは、日本の個人情報保護法の改正にも大きな影響を与えていることが予想されます。

■NISTプライバシーフレームワークの目的

プライバシーフレームワークは、組織や企業がプライバシーリスクを管理するためのツールとして策定されました。組織の規模や特定の技術・領域・法律・管轄にとらわれずに広範囲で利用できることを目的としています。そのため、プライバシーフレームワークでは、データ処理エコシステム内の、どのような組織の役割にでも適応できる共通の対応策を提供し、次の3つの観点からプライバシーリスクを管理できるよう支援します。

- 個人に影響を与えるシステム・製品・サービスを設計および導入する際に、プライバシーを考慮すること。

- プライバシーの管理手法についてのコミュニケーションを図ること。

- プロファイルの作成やティアの選択、成果の達成を通じて、経営幹部・法務・IT管理部門など、組織の役割や部署をまたいだ従業員同士のコラボレーションを促進すること。

■NISTプライバシーフレームワーク策定の背景

NISTは、セキュリティ管理手法の概念や管理方針・体制の整備方針を示した「NIST サイバーセキュリティフレームワーク(CSF)」を、2014年に発行しました。

サイバーセキュリティフレームワークは、業種や企業規模などに依存せず、あらゆる組織のサイバーセキュリティを向上させるための汎用的かつ体系的なフレームワークとして策定されています。

プライバシーフレームワークは、サイバーセキュリティフレームワークの姉妹版の位置付けです。

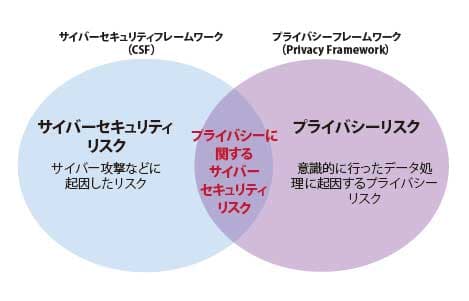

一方、サイバーセキュリティフレームワークの序文でも次の通り、サイバーセキュリティ対策がプライバシーにも影響すると述べられているように、サイバーセキュリティとプライバシーの両方にまたがる「プライバシーに関するサイバーセキュリティリスク」が存在します。

フレームワークは、サイバーセキュリティプログラムの実施に伴うプライバシーおよび人権に対する影響について、考慮すべき事項と、そうした考慮事項に対処するためのプロセス一式を提供する。

よって、各企業は、サイバーセキュリティフレームワークとプライバシーフレームワークの両方を理解し、2つの領域に共通したリスクへの対応を検討する必要があります。

■NISTプライバシーフレームワーク(Privacy Framework)の構成

「NIST プライバシーフレームワーク(Privacy Framework) Version 1.0」は、英語の原文で39ページほどの文書です。次のような構成になっています。

| 目次 | 内容 |

|---|---|

| エグゼクティブサマリー 謝辞 | |

1.プライバシーフレームワークの概要

| プライバシーフレームワーク策定の背景および2章以降のまとめ |

2. プライバシーフレームワークの基礎

| コア(Core)・プロファイル(Profile)・ティア(Tier)というプライバシーフレームワークの3つの要素を紹介 |

3. プライバシーフレームワークの使用方法

| プライバシーフレームワークの使用例を示しています。 (後述の「プライバシーフレームワーク(Privacy Framework)の活用例」参照) |

| 参考文献 | |

| 付録A:プライバシーフレームワークのコア | コア(Core)の内容。サブカテゴリーでツール・技術ガイダンス・規格・法律・規制・ベストプラクティスなど実装サポートを提供 |

付録B:用語集 付録C:略語 | |

| 付録D:プライバシーリスク管理を成功させるには | プライバシーリスク管理を成功させるための考慮事項 |

| 付録E:インプリメンテーションティアの定義 | 4つのティアはそれぞれ4つの要素で定義 |

■NIST サイバーセキュリティフレームワークとNIST プライバシーフレームワークの関係

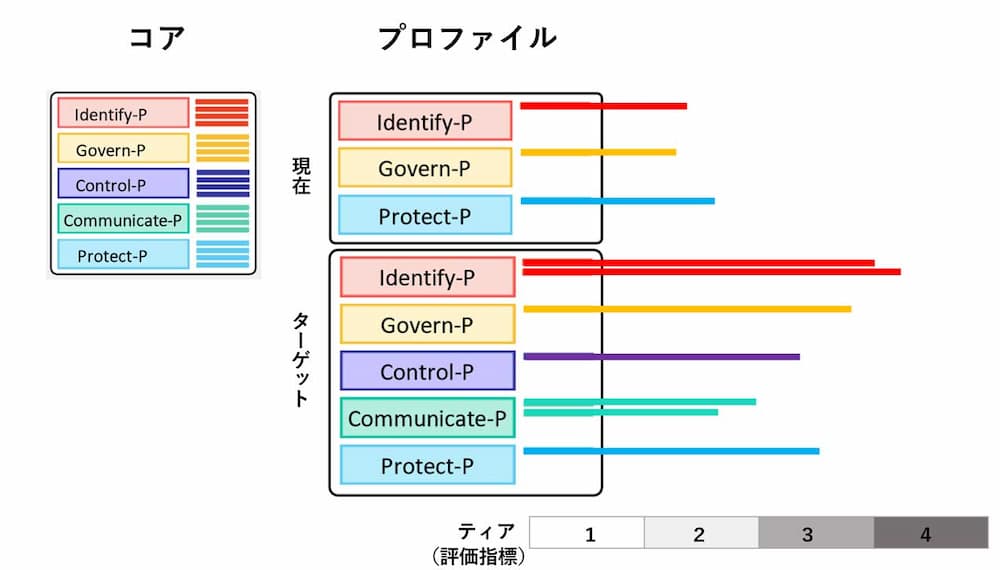

「NIST プライバシーフレームワーク(Privacy Framework)」は、コア(Core)・ティア(Tier)・プロファイル(Profile)という3つの要素で構成されています。

- コア(Core):組織の種類や規模を問わない共通の対策一覧

- ティア(Tier):対策状況を数値化し、組織を評価する基準

- プロファイル(Profile):組織が行う対策の「as is (現在の姿)」と「to be (目指すべき姿)」をまとめたもの

これらの3要素に基づき、企業や組織で対策状況の現状把握や対策の優先順位付けを行います。

そして、これらの要素は、「NIST サイバーセキュリティフレームワーク(CSF)」の考え方を踏襲したものです。

特に、ティア(Tier)とプロファイル(Profile)の部分は、サイバーセキュリティフレームワークと同様になっています。

■コア(Core)

コア(Core)とは、取るべき具体的な対策や機能を一覧にしたものです。

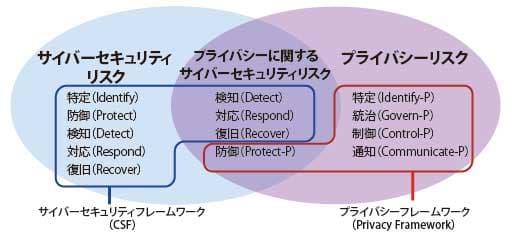

サイバーセキュリティフレームワークではコア(Core)を、特定(Identify)・防御(Protect)・検知(Detect)・対応(Respond)・復旧(Recover)の5つの機能に分けています。

一方、プライバシーフレームワークではコア(Core)を、特定(Identify-P)・統治(Govern-P)・制御(Control-P)・通知(Communicate-P)・防御(Protect-P)の5つの機能に分類しています。

| サイバーセキュリティフレームワーク | プライバシーフレームワーク |

|---|---|

| 特定(Identify) | 特定(Identify-P) |

| CSFで対応できない プライバシーに特化した機能を補完 → | |

| 統治(Govern-P) | |

| 制御(Control-P) | |

| 通知(Communicate-P) | |

| 防御(Protect) | 防御(Protect-P) |

| 検知(Detect) | ←インシデント発生時は CSFの機能で補完 |

| 対応(Respond) | |

| 復旧(Recover) |

“特定する“・”防御する“という機能は、サイバーセキュリティ対策とプライバシー保護対策ともに共通機能ですが、その他の機能が異なっています。

プライバシーフレームワークの機能とカテゴリーの識別子(原文付録Aの表1を抜粋)

| 機能の識別子 | 機能 | カテゴリーの識別子 | カテゴリー | |

|---|---|---|---|---|

| ID-P | Identify-P | ID.IM-P | 棚卸しとマッピング | |

| ID.BE-P | ビジネス環境 | |||

| ID.RA-P | リスク評 | |||

| ID.DE-P | データ処理エコシステムのリスク管理 | |||

| GV-P | Govern-P | GV.PO-P | ガバナンスポリシー、プロセス、手順 | |

| GV.RM-P | リスク管理戦略 | |||

| GP.AT-P | 意識向上とトレーニング | |||

| GP.MT-P | 監視と確認 | |||

| CT-P | Control-P | CT.PO-P | データ処理のポリシー、プロセス、手順 | |

| CT.DM-P | データ処理管理 | |||

| CT.DP-P | 関連しない処理 | |||

| CM-P | Communicate-P | CM.PO-P | コミュニケーションポリシー、プロセス、手順 | |

| CM.AW-P | データ処理の認識 | |||

| PR-P | Protect-P | PR.PO-P | データ保護のポリシー、プロセス、手順 | |

| PR.AC-P | アイデンティティ管理、認証、アクセス制御 | |||

| PR.DS-P | データセキュリティ | |||

| PR.MA-P | メンテナンス | |||

| PR.PT-P | 保護技術 |

プライバシーフレームワークのコアの詳細(原文付録Aの表2を抜粋)

| 機能 | カテゴリー | サブカテゴリー | |

|---|---|---|---|

| IDENTIFY-P(ID-P) | 棚卸しとマッピング(ID.IM-P) | ID.IM-P1: データを処理するシステム/製品/サービスの棚卸しを行う。 | |

| ID.IM-P2: データを処理するシステム/製品/サービスや、コンポーネントに関する所有者または事業者とその役割の棚卸しを行う。 | |||

| ID.IM-P3: 処理されるデータの個人のカテゴリー(顧客、従業員、採用予定の従業員、消費者など)の棚卸しを行う。 | |||

| ID.IM-P4: システム/製品/サービスのデータアクションの棚卸しを行う。 | |||

| ID.IM-P5: データアクションの目的の棚卸しを行う。 | |||

| ID.IM-P6: データアクション内の棚卸しを行う。 | |||

| ID.IM-P7: データ処理環境を特定する。 | |||

| ID.IM-P8: データ処理をマッピングし、システム/製品/サービスのデータアクションと関連データ要素を示す。 |

(原文より一部抜粋)

プライバシーエンジニアリングとセキュリティの目的(原文付録Dの表3を抜粋)

| 目的 | 定義 | PFのコアにおける主な関連機能 | |

|---|---|---|---|

| プライバシーエンジニアリングの目標 | 予測可能性 | データとシステムによる処理について、個人、所有者、事業者が信頼性の高い前提状況を実現すること | Identify-P, Govern-P, Control-P, Communicate-P, Protect-P |

| 管理性 | 収集、変更、削除、選択的開示など、データを詳細に管理する機能を提供すること | Identify-P, Govern-P, Control-P | |

| 非関連性 | システムの運用要件を超えて、個人や端末との関連付けなしでデータやイベントを処理できるようにすること | Identify-P, Govern-P, Control-P | |

| セキュリティの目標 | 機密性 | 情報に対するアクセス、および開示について、正当に制限できる状態が維持されること。個人のプライバシーや特性情報を保護する手段を含む。 | Identify-P, Govern-P, Protect-P |

| 完全性 | 不適切な情報の修正や破棄に対する保護。情報の否認防止と真正性の確保を含む。 | Identify-P, Govern-P, Protect-P | |

| 可用性 | 情報に対し、タイムリーかつ信頼性の高い方法でのアクセス、および利用が確保されること | Identify-P, Govern-P, Protect-P |

■ティア(Tier)

コア(Core)には、サブカテゴリーとして100個の設問が用意されており、設問に回答することで組織のプライバシー対策を評価します。

設問に回答するときに評価基準として利用するのが、ティア(Tier)と呼ばれる成熟度です。

- ティア(Tier)1:Partial(部分的に対応できている)

- ティア(Tier)2:Risk Informed(リスクが認識できている)

- ティア(Tier)3:Repeatable(対応に再現性がある)

- ティア(Tier)4:Adaptive(変化に適応できる)

ティア(Tier)はこれらの4段階で、ティア(Tier)1が一番低いレベル、ティア(Tier)4が一番高いレベルとなります。

このように、コア(Core)とティア(Tier)を組み合わせて、プライバシー対策状況を数値化して組織を評価します。

インプリメンテーションティアの定義(原文付録Eの抜粋内容を表形式にて記載)

| ティア1(部分的) | ティア2(リスクの認識) | ティア3(再現性) | ティア4(変化に適応) | |

|---|---|---|---|---|

| プライバシーリスクの管理プロセス | 正式なものではなく、リスクは臨機応変で、時には事後対応的な方法で管理されている。 | リスク管理の手法は管理者によって承認されているが、組織全体のポリシーとして確立されていない場合がある。 | 組織のリスク管理手法が正式に承認され、ポリシーとして表明されている。 | プライバシーイベントから得た教訓と新しいプライバシーリスクの特定に基づいて、プライバシー手法を調整できる。 |

| 統合型プライバシーリスク管理 | 組織レベルでプライバシーリスクの意識を向上させるには限界がある。 | 組織レベルではプライバシーリスクが認知されているが、組織全体でプライバシーリスクを管理する方法は確立されていない。 | プライバシーリスク管理に、組織全体のアプローチがある。また、リスク情報に基づいたポリシー、プロセス、手順が定義され、意図どおりに実装、そして確認されている。 | 組織全体のアプローチとして、リスク情報に基づくポリシー、プロセス、および手順を使用して、問題のあるデータアクションを突き止めプライバシーリスク管理を行う方法が確立している。 |

| データ処理エコシステムとの関係 | 組織には、エコシステム全体でプライバシーリスクの増加理由を特定したり、他の事業体にプライバシーリスクや要件を伝達するプロセスがない。 | 組織は、提供/使用する製品やサービスに関連するプライバシーエコシステムのリスクを認識しているが、これらのリスクに対して一貫した正式な対応が行われていない。 | 組織は、提供/使用する製品やサービスに関連するプライバシーエコシステムのリスクを認識しており、さらに、プライバシー要件を伝達できる、書面による合意、ガバナンス構造、ポリシー実装とモニタリングなどのメカニズムなどによりこれらのリスクに正式に対応できる。 | 組織は、リアルタイム、もしくはそれに近い情報を使用して、提供/使用する製品やサービスに関連するプライバシーエコシステムのリスクを理解し、完全性を持って対処できる。さらに、積極的にコミュニケーションを行い、強力なエコシステム関係を構築し、維持できる。 |

| 担当従業員 | プライバシーリスクやプライバシーリスク管理プロセスについて十分に理解していない従業員がいる。また、プライバシーに対して具体的な責任を負っていないことがある。 | プライバシーに対して具体的な責任を負う従業員もいれば、一切責任を負わない従業員もいる。 | 専任のプライバシー担当者は、割り当てられた役割と責任の知識とスキルを持っている。 | 組織構造全体にプライバシーに特化したスキルセットがあり、さまざまな視点を持つ従業員がプライバシーリスク管理に貢献できる。 |

■プロファイル(Profile)

コア(Core)とティア(Tier)により明らかになった組織の「as is (現在の姿)」を踏まえて、「to be (目指すべき姿)」を決定します。組織の現状の姿とゴールとのギャップを明確にするものがプロファイル(Profile)です。

そして、プロファイル(Profile)で定義された現状とゴールのギャップを埋めるため、改善施策を実行します。

コアとプロファイルの関係

■NIST プライバシーフレームワーク(Privacy Framework)の活用例

企業や組織でのプライバシー管理において、どのようにプライバシーフレームワークを活用すべきか、次のように例が示されています。

1. 現状の規則・規格の見直し

プライバシーフレームワークのコア(Core)では、ツール・技術ガイダンス・規格・法律・規制・ベストプラクティスなどのサポート情報を提供しています。また、コア(Core)と現状とを比較することで、改善すべきギャップが把握できます。

2. 説明責任の強化

上級・管理者レベル、ビジネス・プロセスマネージャーレベル、実装・運用レベルの3者間のコラボレーションとコミュニケーションを促進し、3者すべてのレベルで組織の説明責任を支えられるようにします。

3. プライバシープログラムの確立または改善

“ready(準備する)”・“set(用意する)”・“go(スタート)”のモデルを用いて、プライバシープログラムの新規作成や改善ができます。

4. システム開発サイクルへの適用

プロファイル(Profile)を、計画・設計・構築・導入・運用・廃止というシステム開発ライフサイクル(SDLC)のフェーズと突き合わせ、各段階でデータがどのように処理されるかを特定できます。これにより、プライバシー保護機能や要件の作り込みが容易になります。

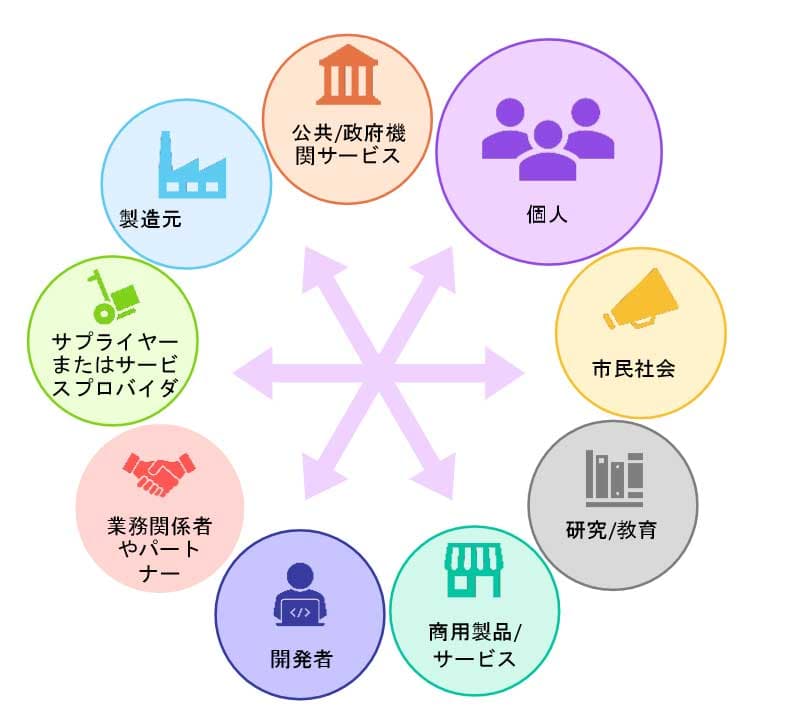

5. データ処理エコシステム内で共通言語として使用

データ処理のエコシステムは、個人・市民社会・開発者・サプライヤー・製造元など様々な事業体から成り立っています。

これらの事業体間でプライバシー要件を伝達するための共通言語として、プライバシーフレームワークを活用できます。

![]()

6. 購入するサービス・製品の決定

プロファイル(Profile)を使用してプライバシー要件の優先順位リストを作成し、製品やサービスを購入する際の意思決定に役立てることができます。

■プライバシーに関するサイバーセキュリティリスクへの対応

「NIST サイバーセキュリティフレームワーク(CSF)」に5つの機能、「NIST プライバシーフレームワーク(Privacy Framework)」に5つの機能、合計のべ10種類のコア(Core)があると紹介しました。

サイバーセキュリティとプライバシーの両方にまたがる、プライバシーに関するサイバーセキュリティリスクへは、サイバーセキュリティフレームワークとプライバシーフレームワークそれぞれの機能を組み合わせることで対応できます。

2つのフレームワークは互いの機能を補完し合うように構成されているため、プライバシーフレームワークを単独で使用するのではなく、サイバーセキュリティフレームワークも同時に参照すべきです。

■進化し続けるフレームワーク

「NIST プライバシーフレームワーク(Privacy Framework)」のVersion 1.0公開時点で、プライバシーフレームワークは更新予定があると明記されています。

あらゆる企業・組織が基準とすべきガイドラインという位置付けながら、”生きる”フレームワークとして状況の変化に合わせて進化し続ける点は特徴的です。

■プライバシーフレームワーク翻訳版の提供開始

ビッグデータやAI、人工知能などの技術が発展する中、個人データの取り扱いを厳格に規定する法律が求められており、2020年度の個人情報保護法改正では、EU一般データ保護規則(GDPR)などの動向を参考にし、プライバシー配慮へのレベルが引き上げられる予定です。

「NIST サイバーセキュリティフレームワーク(CSF)」と同様に、プライバシー保護の代表的なツールの一つとなり得る「NIST プライバシーフレームワーク(Privacy Framework)」の内容を確認しておくことが望まれます。

そこで、ゾーホージャパンは、「NIST プライバシーフレームワーク(Privacy Framework)翻訳版」を用意し、無償提供する運びになりました。

プライバシーリスク管理への関心が高まる中、日本をはじめ各国の政府機関がプライバシーフレームワークに注目しています。

体系的かつどの組織・企業でも適用できる汎用性を備えていることから、サイバーセキュリティフレームワークと合わせて、リスク管理の標準文書となっていく可能性を秘めています。

NIST プライバシーフレームワークのスムーズな理解のためにご活用ください

*免責事項

本資料は、原文にできるだけ忠実に翻訳するよう努めていますが、完全性や正確性を保証するものではありません。

翻訳監修主体(ゾーホージャパン株式会社)は、本翻訳物に記載されている情報より生じる損失または損害に対して、いかなる人物あるいは団体にも責任を負うものではありません。

原文の内容を理解する必要がある場合、以下の原文をお読み下さい。

https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.01162020.pdf

参考サイト一覧

- セキュリティ関連NIST文書:IPA/ISEC(独立行政法人情報処理推進機構セキュリティセンター)

- 米国国立標準技術研究所(NIST)

- Cyber Security Framework, CSF 英語原版 | 日本語訳版

- Privacy Framework, PF 英語原版

- NIST サイバー セキュリティ フレームワーク(CSF)とは? 解説と対策

- NIST SP800-171とは? 解説と対策

- NIST SP800-171 英語原版 | 日本語訳版

- NIST SP800-53とは? 解説と対策

- NIST SP800-53 英語原版 | 日本語訳版

- NIST発行の情報セキュリティ関連文書(CSFとSP 800の位置づけ)

- GDPR(EU一般データ保護規則)とは?解説と対策

NISTプライバシーフレームワーク:エンタープライズリスク管理バージョン1.0コアを使用したプライバシー改善ツール

| NISTプライバシーフレームワークコア | |||

|---|---|---|---|

| 機能 | カテゴリー | サブカテゴリー | |

| IDENTIFY-P(ID-P):データ処理に起因する個人のプライバシーリスクを管理するために組織的な理解を深めます。 | 棚卸しとマッピング(ID.IM-P):システム、製品、またはサービスによるデータ処理を理解し、プライバシーリスクの管理を通知します。 | ID.IM-P1:データを処理するシステム/製品/サービスの棚卸しを行います。 | |

| ID.IM-P2:データを処理するシステム/製品/サービスや、コンポーネント(内部、外部など)に関する所有者または事業者(サービスプロバイダ、パートナー、顧客、開発者などの組織またはサードパーティーなど)とその役割の棚卸しを行います。 | |||

| ID.IM-P3:処理されるデータの所有者のカテゴリー(顧客、従業員、採用予定の従業員、消費者など)の棚卸しを行います。 | |||

| ID.IM-P4:システム/製品/サービスのデータアクションの棚卸しを行います。 | |||

| ID.IM-P5:データアクションの目的の棚卸しを行います。 | |||

| ID.IM-P6:データアクション内のデータ要素の棚卸しを行います。 | |||

| ID.IM-P7:データ処理環境を特定します(地理的な場所、社内、クラウド、サードパーティーなど)。 | |||

| ID.IM-P8:データ処理をマッピングし、システム/製品/サービスのデータアクションと関連データ要素(コンポーネント、コンポーネント所有者/事業者の役割、システム/製品/サービスと個人またはサードパーティーとのやり取りなど)を示します。 | |||

| ビジネス環境(ID.BE-P):組織の使命、目的、関係者、活動を理解し、優先順位を付けます。この情報は、プライバシーの役割、責任、リスク管理についての意志決定を通知するために使用されます。 | ID.BE-P1:データ処理エコシステムにおける組織の役割を特定し、伝達します。 | ||

| ID.BE-P2:組織の使命、目的、活動の優先順位を設定し、伝達します。 | |||

| ID.BE-P3:組織の優先事項に対応したシステム/製品/サービスを特定し、主要な要件を伝達します。 | |||

| リスク評価(ID.RA-P):個人に対するプライバシーリスクに加え、これらのプライバシーリスクが、使命、機能、その他のリスク管理の優先順位(コンプライアンス、財務など)、評判、従業員、文化といった組織運営にどのような影響を与えるかを、組織として理解します。 | ID.RA-P1:システム/製品/サービスに関連する背景因子や、データアクションを特定します(人口統計やプライバシーに対する個人の関心や受容、データの機密性や種類、個人やサードパーティーに対するデータ処理の可視性など)。 | ||

| ID.RA-P2:データ分析の入出力を特定し、バイアスを評価します。 | |||

| ID.RA-P3:潜在的に問題のあるデータアクションとそれに関連する問題を特定します。 | |||

| ID.RA-P4:問題のあるデータアクション、可能性、影響に基づきリスクを特定し、優先順位を決定します。 | |||

| ID.RA-P5:リスク対応を特定し、優先順位を付け、実行に移します。 | |||

| データ処理エコシステムのリスク管理(ID.DE-P):組織の優先順位、制約、リスク許容度、前提条件を確立し、データ処理エコシステムにおけるプライバシーリスクやサードパーティーの管理に伴うリスクを判断するために利用します。組織は、データ処理エコシステム内のプライバシーリスクを特定、評価、管理するプロセスを確立し、実行します。 | ID.DE-P1:組織の関係者は、データ処理エコシステムのリスク管理ポリシー、プロセス、手順を特定、確立、評価、管理し、これに合意します。 | ||

| ID.DE-P2:プライバシーリスク評価プロセスに基づき、データ処理エコシステムの関係者(サービスプロバイダ、顧客、パートナー、製品メーカー、アプリケーション開発者など)を特定し、優先順位を付け、評価します。 | |||

| ID.DE-P3:データ処理エコシステムの関係者との契約に基づき、組織のプライバシープログラムの目的を満たすよう設計された適切な手段を実施します。 | |||

| ID.DE-P4:相互運用性フレームワークまたは類似する複数関係者による手法に基づき、データ処理エコシステムのプライバシーリスクを管理します。 | |||

| ID.DE-P5:監査、審査結果、またはその他の形式の評価を使用してデータ処理エコシステム関係者を定期的に評価し、契約、相互運用フレームワーク、またはその他の義務を満たしていることを確認します。 | |||

| GOVERN-P(GV-P):組織のガバナンス構造を構築して実装し、プライバシーリスクに基づいて組織のリスク管理の優先順位を継続的に把握できるようにします。 | ガバナンスポリシー、プロセス、手順(GV.PO-P):組織の規制、法的要件、リスク要件、環境要件、運用要件を管理、監視するためのポリシー、プロセス、手順を理解し、プライバシーリスクの管理について通知します。 | GV.PO-P1:組織のプライバシーの価値とポリシー(データの使用や保存期間などのデータ処理の条件、データ処理に関する個人の特権など)を確立し、伝達します。 | |

| GV.PO-P2:システム/製品/サービスの開発や運用における組織のプライバシー価値を浸透させるプロセスを確立し、導入します。 | |||

| GV.PO-P3:従業員の役割と責任を、プライバシーに基づき確立します。 | |||

| GV.PO-P4:プライバシーの役割と責任について、サードパーティーの関係者(サービスプロバイダ、顧客、パートナーなど)と調整し、整合させます。 | |||

| GV.PO-P5:プライバシーに関する法律、規制、契約上の要件を理解し管理します。 | |||

| GV.PO-P6:ガバナンスとリスク管理のポリシー、プロセス、手順に基づき、プライバシーのリスクに対処します。 | |||

| リスク管理戦略(GV.RM-P):組織の優先順位、制約、リスク許容度、前提条件を確立し、運用リスクを判断するために利用します。 | GV.RM-P1:組織の関係者は、リスク管理プロセスを確立、管理し、これに合意します。 | ||

| GV.RM-P2:組織のリスク許容度を決定し、明確に表現します。 | |||

| GV.RM-P3:データ処理エコシステムにおける組織の役割に基づき、当該組織のリスク許容度の決定内容を通知します。 | |||

| 意識向上とトレーニング(GV.AT-P):データ処理に従事する組織の従業員やサードパーティーに、プライバシーについての意識を向上させる教育を提供します。また、関連するポリシー、プロセス、手順、契約、組織におけるプライバシーの価値に沿った、プライバシー関連の職務と責任を遂行するためのトレーニングも行います。 | GV.AT-P1:従業員に対し、その役割と責任について情報を提供し、トレーニングを行います。 | ||

| GV.AT-P2:上級管理者に、自身の役割と責任を理解させます。 | |||

| GV.AT-P3:プライバシー担当者に、自身の役割と責任を理解させます。 | |||

| GV.AT-P4:サードパーティー(サービスプロバイダ、顧客、パートナーなど)に、自身の役割と責任を理解させます。 | |||

| 監視と確認(GV.MT-P):組織のプライバシー方針を継続的に確認するためのポリシー、プロセス、手順を理解し、プライバシーリスクの管理について通知します。 | GV.MT-P1:プライバシーリスクについて、組織のビジネス環境(新しいテクノロジーの導入など)、ガバナンス(法的義務、リスク許容度など)、データ処理、システム/製品/サービスの変更といった重要な要素として、継続的な再評価を行います。 | ||

| GV.MT-P2:プライバシーの価値、ポリシー、トレーニングを確認し、更新があれば伝達します。 | |||

| GV.MT-P3:法的要件やプライバシーポリシーの遵守状況を評価するためのポリシー、プロセス、手順を確立し、導入します。 | |||

| GV.MT-P4:プライバシーリスク管理の進捗状況を伝えるためのポリシー、プロセス、手順を確立し、導入します。 | |||

| GV.MT-P5:社内外の情報源(社内で検知した場合や、プライバシー調査または専門家のイベントにより発見された場合など)により組織に開示された問題のあるデータアクションについて、受領、分析、対処のためのポリシー、プロセス、手順を確立します。 | |||

| GV.MT-P6:ポリシー、プロセス、手順に、問題のあるデータアクションから得た教訓を取り入れます。 | |||

| GV.MT-P7:組織のプライバシー手法に関する個人からの苦情、懸念、質問を受領、追跡し、これに対処するためのポリシー、プロセス、手順を確立し、導入します。 | |||

| CONTROL-P(CT-P):組織や個人が十分にきめ細かくプライバシーリスクを管理する方法でデータを管理できるよう、適切な活動を展開し実行します。 | データ処理のポリシー、プロセス、手順(CT.PO-P):ポリシー、プロセス、手順の維持、活用により、個人のプライバシー保護のための組織のリスク戦略に基づき、データ処理を管理します(データ処理エコシステムにおける目的、範囲、役割と責任、管理責任など)。 | CT.PO-P1:データ処理の承認(組織の意思決定、個人の同意など)、承認の取り消し、承認の維持に関するポリシー、プロセス、手順を確立し、導入します。 | |

| CT.PO-P2:データの確認、転送、共有/開示、変更、削除のためのポリシー、プロセス、手順を確立し、導入します(データ品質の維持、データ保持の管理など)。 | |||

| CT.PO-P3:個人のデータ処理の設定と要求を行うためのポリシー、プロセス、手順を確立し、導入します。 | |||

| CT.PO-P4:データを管理するためのデータライフサイクルを、システムを管理するためのシステム開発ライフサイクルと整合させ、導入します。 | |||

| データ処理管理(CT.DM-P):組織のリスク戦略に基づきデータを管理し、個人のプライバシー保護、管理性の向上、プライバシー原則(個人の参加、データ品質、データの最小化など)の実装を実現します。 | CT.DM-P1:確認のためにデータ要素にアクセスすることができます。 | ||

| CT.DM-P2:送信または開示のためにデータ要素にアクセスすることができます。 | |||

| CT.DM-P3:変更のためにデータ要素にアクセスすることができます。 | |||

| CT.DM-P4:削除のためにデータ要素にアクセスすることができます。 | |||

| CT.DM-P5:ポリシーに従ってデータを破棄します。 | |||

| CT.DM-P6:標準化された形式でデータを送信します。 | |||

| CT.DM-P7:データ要素を使用して処理権限と関連データ値を送信するメカニズムを確立し、導入します。 | |||

| CT.DM-P8:監査/ログの記録を、ポリシーに従って決定、文書化、実装、確認し、データ最小化の原則を組み込みます。 | |||

| CT.DM-P9:データ処理を管理するために実装された技術的な手段を、検査して評価します。 | |||

| CT.DM-P10:関係者のプライバシーについての設定をアルゴリズムの設計対象に包含し、この設定に対するアウトプットを評価します。 | |||

| 関連しない処理(CT.DP-P):データ処理ソリューションにより、組織のリスク戦略と整合した非関連性を強化することで、個人のプライバシーを保護し、プライバシーの原則(データの最小化など)を実現します。 | CT.DP-P1:データを処理し、可観測性やリンク可能性を制限します(ローカル端末でのデータアクションの実施、プライバシー保護のための暗号化など)。 | ||

| CT.DP-P2:データを処理し、個人が特定されないよう制限します(匿名化プライバシー技術、トークン化など)。 | |||

| CT.DP-P3:データを処理し、個人の行動や活動を推測されないよう制限します(分散化されたデータ処理、分散型アーキテクチャなど)。 | |||

| CT.DP-P4:システムまたはデバイスの設定で、データ要素の選択的な収集または開示を許可します。 | |||

| CT.DP-P5:属性リファレンスを属性値に置き換えます。 | |||

| COMMUNICATE-P(CM-P):適切な活動を展開、実行することで、データがどのように処理され、プライバシーリスクとどのように関連するかについて個人や組織が確実に理解し、対話を行うことができます。 | コミュニケーションポリシー、プロセス、手順(CM.PO-P):ポリシー、プロセス、手順の維持、活用により、組織のデータ処理手法(データ処理エコシステムにおける目的、範囲、役割と責任、管理責任など)、関連するプライバシーリスクの透明性を高めます。 | CM.PO-P1:データ処理の目的、手法、関連するプライバシーリスクを伝達するための透明性に関するポリシー、プロセス、手順を確立し、導入します。 | |

| CM.PO-P2:データ処理の目的、手法、関連するプライバシーリスクを伝達するための役割と責任(広報など)を確立します。 | |||

| データ処理の認識(CM.AW-P):個人と組織が、データ処理の手法、関連するプライバシーリスクについての確実な知識を身につけます。また、効果的なメカニズムを活用、維持することで、組織のリスク戦略に基づく予測可能性を高め、個人のプライバシーを保護します。 | CM.AW-P1:データ処理の目的、手法、関連するプライバシーリスク、個人のデータ処理についての希望や要求に対応するためのオプションを伝達するためのメカニズム(通知、内部レポートまたは公開レポートなど)を確立し、導入します。 | ||

| CM.AW-P2:データ処理や関連するプライバシーリスクについて個人(調査やフォーカスグループなど)からフィードバックを得るためのメカニズムを確立し、導入します。 | |||

| CM.AW-P3:システム/製品/サービス設計により、データ処理の可視性を実現します。 | |||

| CM.AW-P4:データ開示と共有の記録を保持します。これらの記録は、確認や送信/開示のためにアクセスすることができます。 | |||

| CM.AW-P5:データの修正や削除について、データ処理エコシステム内の個人や組織(データソースなど)に伝達することができます。 | |||

| CM.AW-P6:データの出所とデータリネージを保持します。これらは、確認や送信/開示のためにアクセスすることができます。 | |||

| CM.AW-P7:プライバシー侵害またはイベントの影響を受ける個人や組織には、これらを通知します。 | |||

| CM.AW-P8:個人に、問題となるデータアクションの影響に対処するための緩和メカニズム(与信監視、同意取り消し、データの変更または削除など)を提供します。 | |||

| PROTECT-P(PR-P):適切なデータ処理の保護を開発し、実装します。 | データ保護のポリシー、プロセス、手順(PR.PO-P):セキュリティやプライバシーに関するポリシー(データ処理エコシステムにおける目的、範囲、役割と責任、管理責任など)、プロセス、手順を維持し、データ保護の管理のために利用します。 | PR.PO-P1:情報技術のベースライン構成の作成や維持にあたっては、セキュリティ原則(最小機能の概念など)を組み込みます。 | |

| PR.PO-P2:構成変更管理プロセスを確立し、導入します。 | |||

| PR.PO-P3:情報のバックアップを実行、維持、検査します。 | |||

| PR.PO-P4:組織の資産の物理的な運用環境に関するポリシーと規制を満たします。 | |||

| PR.PO-P5:保護プロセスを改善します。 | |||

| PR.PO-P6:保護テクノロジーの有効性を共有します。 | |||

| PR.PO-P7:対応計画(インシデントレスポンスとビジネス継続性)と復旧計画(インシデント復旧と災害復旧)を確立、導入、管理します。 | |||

| PR.PO-P8:対応計画と復旧計画をテストします。 | |||

| PR.PO-P9:人事の管理手法に、プライバシー手順を含めます(プロビジョニング解除、人事スクリーニングなど)。 | |||

| PR.PO-P10:脆弱性管理計画を作成、実装します。 | |||

| アイデンティティ管理、認証、アクセス制御(PR.AC-P):データや端末へのアクセスを、承認された個人、プロセス、端末に限定し、不正アクセスのリスク評価と整合した状態で管理します。 | PR.AC-P1:IDと資格情報は、承認された個人、プロセス、端末に対して発行、管理、検証、失効、監査します。 | ||

| PR.AC-P2:データや端末への物理的なアクセスを管理します。 | |||

| PR.AC-P3:リモートアクセスを管理します。 | |||

| PR.AC-P4:アクセス許可と権限の管理に、最小限の特権と職務分掌の原則を取り入れます。 | |||

| PR.AC-P5:ネットワークの完全性を保護します(ネットワークの分離、セグメント化など)。 | |||

| PR.AC-P6:個人と端末は、証明書に基づいて検証し、トランザクションのリスク(個人のセキュリティリスク、プライバシーリスク、その他の組織的なリスクなど)に応じて認証します。 | |||

| データセキュリティ(PR.DS-P):組織のリスク戦略に沿ってデータを管理し、個人のプライバシー保護や、データの機密性、完全性、可用性の維持を実現します。 | PR.DS-P1:保存データを保護します。 | ||

| PR.DS-P2:転送中のデータを保護します。 | |||

| PR.DS-P3:システム/製品/サービスや関連データについて、削除、転送、廃棄中も、正式に管理します。 | |||

| PR.DS-P4:可用性を維持するための十分な容量を維持します。 | |||

| PR.DS-P5:データ漏洩に対する保護を実装します。 | |||

| PR.DS-P6:完全性チェックメカニズムを利用して、ソフトウェア、ファームウェア、情報の完全性を検証します。 | |||

| PR.DS-P7:開発環境とテスト環境を、本番環境から分離します。 | |||

| PR.DS-P8:完全性チェックメカニズムを利用して、ハードウェアの完全性を検証します。 | |||

| メンテナンス(PR.MA-P):ポリシー、プロセス、手順に沿って、システムのメンテナンスと修理を行います。 | PR.MA-P1:承認され管理されたツールを用いて、組織の資産の保守と修復を実行し、ログに記録します。 | ||

| PR.MA-P2:不正アクセスを防止する方法で、組織の資産のリモート保守を承認、記録、実行します。 | |||

| 保護技術(PR.PT-P):関連するポリシー、プロセス、手順、契約に基づき技術的なセキュリティソリューションを管理し、システム/製品/サービスや関連データのセキュリティと復元性を確保します。 | PR.PT-P1:リムーバブルメディアを保護し、使用にあたってはポリシーに基づく制限を行います。 | ||

| PR.PT-P2:基本的な機能のみを提供するようシステムを構成することで、最小限の機能の原則を組み込みます。 | |||

| PR.PT-P3:通信と制御ネットワークを保護します。 | |||

| PR.PT-P4:通常時と悪条件下での回復性の要件を満たすため、メカニズム(フェイルセーフ、ロードバランシング、ホットスワップなど)を実装します。 | |||

機能、カテゴリー、またはサブカテゴリーはサイバーセキュリティフレームワークと一致していますが、本文はプライバシーフレームワークに合わせて調整されています。

カテゴリーまたはサブカテゴリーは、サイバーセキュリティフレームワークと同じです。