ログルール

この機能を使用することで、様々なWindowsイベントログ、Microsoft Azureログを監視します。受信したイベントは、Windows監視の詳細ページに表示されます。

また、設定したルールをもとにアラートをあげることもできます。

例として、システムログでエラータイプのイベントが発生した場合、重大アラートとしてあげることができます。

- 本機能は、Applications ManagerのWindowsインストール環境を対象に、WMIモードで監視を行っている場合にのみ使用可能です。

- 設定できるログルールの数に上限はありません。

イベントログルールの設定

Windowsイベントを受信する場合に、イベントログルール設定を行います。

以下のログファイルからイベント通知を受信します。

- アプリケーション

デフォルトで、アプリケーションエラーに関するイベントログルールが設定されています。 - セキュリティ

デフォルトで、セキュリティエラーに関するイベントログルールが設定されています。 - システム

- ファイルレプリケーションサービス

- DNSサーバー

- ディレクトリサービス

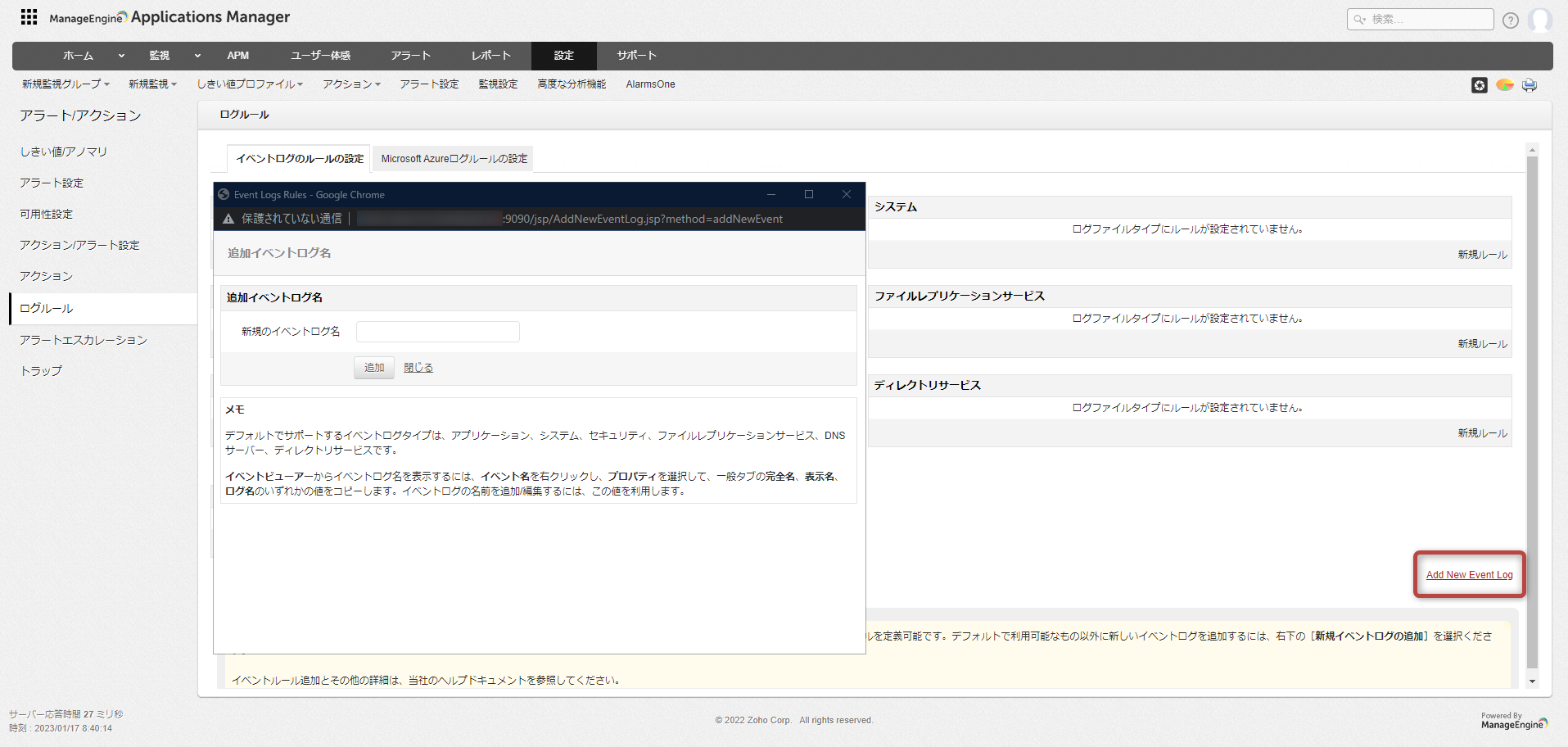

イベントログファイルの新規追加

上記のデフォルトで利用可能なログファイル以外に、新規にイベントログファイルを追加する場合、

[設定]→[アラート/アクション]→[ログルール]→[イベントログルールの設定]画面右下の[Add New Event Log]より追加します。

別ウィンドウ画面で表示される[追加イベントログ名]より、新規イベントログを追加します。

指定したログファイル名は[イベントログルールの設定]に新規ウィジェットとして追加されます。

※Enterprise Editionの場合、Adminサーバーで追加したイベントログファイルは、Managedサーバーに自動同期されます。

新規イベントログルールの追加

以下の手順でイベントログルールを設定します。

- [設定]→[アラート/アクション]→[ログルール]→[イベントログルールの設定]画面を表示

- 対象のログファイルのウィジェット上の[新規ルール]をクリック

- 以下の各項目を入力

- ルール名(必須)

- イベントID

- 高度なオプションの表示

以下の各項目が表示されます。

- ソース

イベント発生元のアプリケーションを - カテゴリ:

イベントを含むタスクのカテゴリ - ユーザー名:

イベントの発生元となるプロセスを実行していたシステムコンポーネントまたはユーザーアカウント - 説明は次の文字列を含むか、正規表現にマッチします

イベントの説明に、指定した文字列が含まれているかどうかの判定に使用します。

正規表現を使用する場合には、[正規表現を利用する]にチェックを付け、条件を指定します。 - ポーリング1回での発生回数

- ログファイルタイプ

作成済みのイベントログファイルを指定

- ソース

- イベントタイプ(必須)

任意のイベントタイプ、エラー、警告、情報より選択します。

セキュリティイベントの場合、成功監査と失敗監査のタイプが存在します。 - 重要度(重大、警告)の選択

一定の連続ポーリングの中で指定したルールにマッチする場合、マッチしない場合より設定します。

※以下の条件の場合、重要度は「クリア」となります。

・連続ポーリング中に条件にマッチするイベントが確認されない場合

・マッチするイベントが生成された場合 - ルールステータス

ルールを有効化、無効化します。 - 適用先

ルールを適用する監視対象を以下から選択します。

すべての監視、監視タイプ、選択した監視、監視グループ

- [ルールの作成]をクリックし、設定を保存

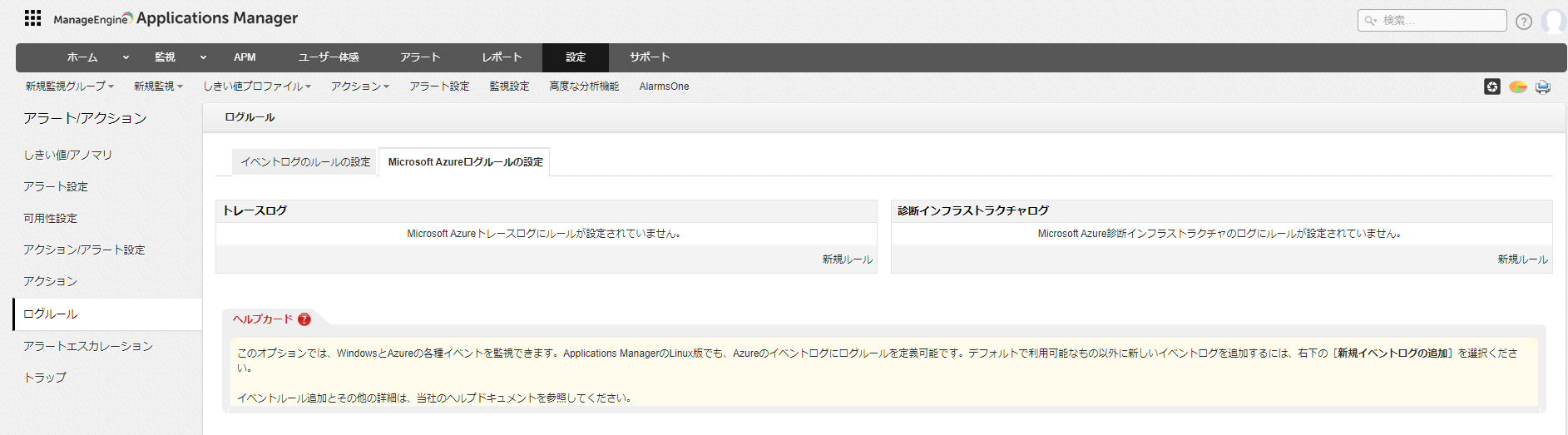

Microsoft Azureログルールの設定

Microsoft Azureログに関するルール設定を行います。

[設定]→[アラート/アクション]→[ログルール]→[Microsoft Azureログルールの設定]

以下のログファイルから通知を受信します。

- トレース

- 診断インフラストラクチャ

イベントログルールと同様の手順で、Microsoft Azureログルールを追加します。