Azure AD MFA

組織でMicrosoft Azure Active Directoryを採用し、Azure AD多要素認証 (MFA) を使用してサインインを保護している場合、Azure AD MFAをADSelfService PlusのMFA機能の認証として設定することで、Azure AD MFAの使用を拡張できます。これにより、管理者の設定プロセスが簡素化され、エンドユーザーに使い慣れた認証エクスペリエンスを提供できます。

Azure AD MFAは、次の認証に使用できます。

- ADSelfService Plusによるパスワードリセット/アカウントロックの解除

- エンドポイントマシン(Windows、macOS、Linux)へのログインおよびOutlook webログイン

- SSOによるエンタープライズアプリケーションへのログイン

- ADSelfService Plusへのログイン

アクセスのセキュリティを高めるため、Azure AD MFAには次の認証があります。

- Microsoft Authenticatorベースのプッシュ通知

- Microsoft Authenticatorrベースの認証コード

- 電話ベースの認証(コールバック)

- SMSベースの認証

- Yubico、DeepNet Securityなどを使用したハードウェアトークン

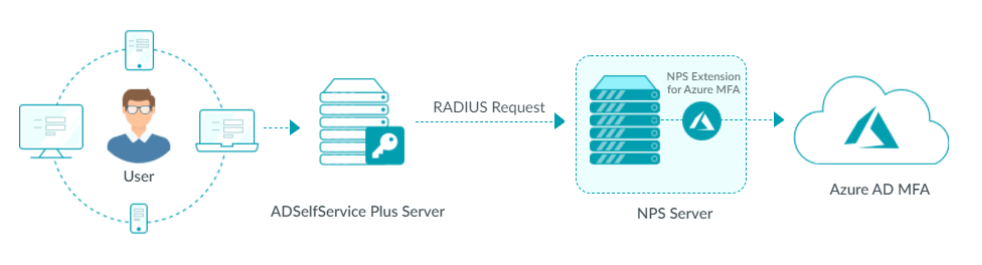

Azure AD MFAの動作フロー

- ユーザーによるログイン、セルフサービスのパスワード リセットまたはアカウントのロック解除を試行します。

- MFAページが読み込まれ、ユーザーがAzure AD MFAを開始します。

- ADSelfService PlusサーバーはRADIUS requestをNetwork Policy Server (NPS)に送信します。

- Azure MFAのNPS拡張機能は、Azure cloudに接続し、MFA requestをトリガーします。

- Microsoft Authenticatorのプッシュ通知または電話ベースの認証がAzure AD MFAで有効な場合、認証requestは直接トリガーされます。

- Microsoft Authenticatorの認証コード、ハードウェアトークンまたはSMS認証コードがAzure AD MFAで有効な場合、NPS拡張機能はRADIUS challenge responseをADSelfService Plus serverに返し、ユーザーに対して認証コードの入力を求めます。

- Azure AD MFAが成功した場合、NPS拡張機能はRADIUS accept responseをADSelfService Plusサーバーへ返し、ユーザーに対してアクセスが許可されます。

Azure AD MFAの設定方法

Azureの既存設定およびユーザー登録情報を使用し、ADSelfService Plusの認証としてAzure AD MFAを有効にすることができます。次の手順をご参照ください。

前提条件

- NPSとして構成されたサーバーには、Azure NPS拡張機能がインストールされ、本手順により設定している必要があります。

- ADSelfService PlusサーバーのNPSでRADIUSクライアントを設定する必要があります。

- NPSでは、[接続要求ポリシー] --> [認証]にある[検証資格情報なしでユーザーを受け入れる]オプションを選択し、プライマリ認証をスキップする必要があります。

- 同じNPS内の他のRADIUSクライアントに対する認証されていないアクセスを回避するために、認証がスキップされる接続ポリシーがADSelfService Plusの RADIUSクライアントにのみ適用されることを確認してください。

- Azure AD MFAを削除する必要がある場合、ADSelfService Plus でAzure AD MFA を無効化せずにAzure NPS拡張機能をアンインストールしないでください。

- エンドユーザーはAzure AD MFAに登録する必要があります。

設定方法

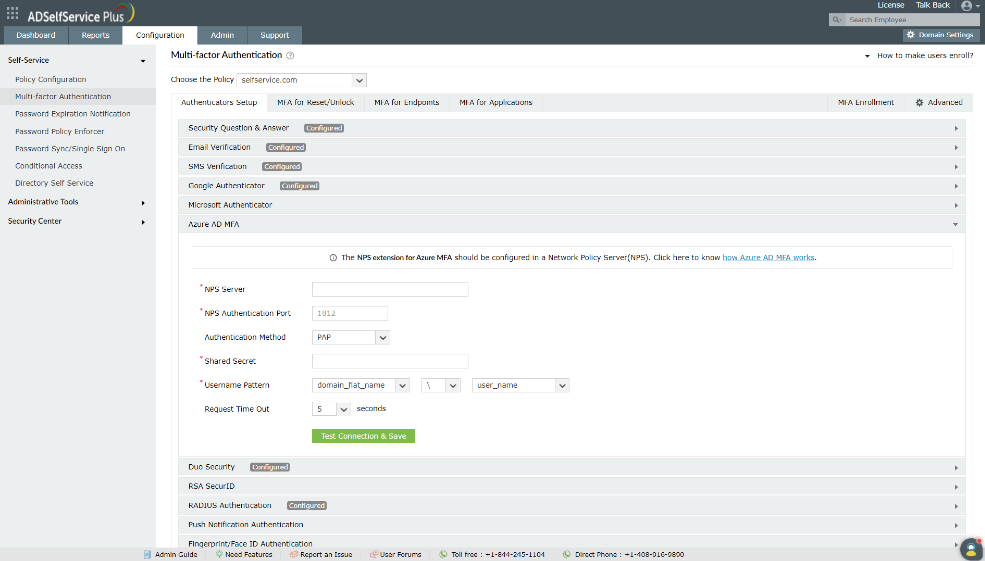

- 設定タブ-->セルフサービス-->マルチファクター認証-->オーセンティケーターのセットアップタブをクリックします。

- ポリシーの選択のドロップダウンから、任意のポリシーを選択します。

- Azure AD MFAをクリックします。

- NPSサーバー、NPS認証ポート、認証方法、共有秘密にそれぞれ入力します。(RADIUS クライアントの構成時に設定してください。詳細は前提条件の2つ目)をご参照ください。)ユーザー名パターン、要求時間切れをそれぞれ設定します。

- OATHハードウェアトークン、SMS認証、および Microsoft Authenticator認証コードの場合、認証方法として PAPを選択する必要があります。

- Microsoft Authenticatorのプッシュ通知およびモバイル呼び出しベースの認証では、要求時間切れとして、少なくとも60秒に設定することを推奨いたします。

- 接続テストと保存をクリックします。

※ADSelfService Plusでは、OU/グループ単位のポリシーを作成できます。ポリシーを作成するには、設定タブ-->セルフサービス-->ポリシー設定にて[ポリシーの追加]をクリックしてください。 OU/グループを選択にて、特定のOUまたはグループを選択できます。少なくとも、一つのポリシーにチェックを入れ、[ポリシーを保存]をクリックします。

設定の変更方法

- 設定タブ-->セルフサービス-->マルチファクター認証-->オーセンティケーターのセットアップをクリックします。

- Azure AD MFAをクリックします。

- 変更をクリックし、任意の項目を変更します。

- 設定内容を削除する必要がある場合は、構成の削除をクリックします。

- 接続テストと保存をクリックします。