SSLを有効にする手順

次の手順では、ADAudit Plus で SSL を有効にする手順を説明します。

ステップ 1:SSL ポートを定義する

- 管理者権限を持つアカウントで ADAudit Plus にログインします。

- [管理] > [一般設定] > [接続] に移動します。

- [SSLポートの有効] チェックボックスをオンにします。デフォルトのポート番号 8444 が自動的に選択されます。

- [変更の保存]をクリックします。

- 変更を適用するためには、ADAudit Plusを再起動してください。

既存の PFX または PKCS #12 証明書をインストールする場合は、手順 5 の PFX または PKCS #12 形式のセクションに進んでください。

ステップ 2:キーストアを作成する

キーストアは、サーバーがデータを暗号化および復号化するためのキーと証明書を含む、パスワードで保護されたファイルです。

- 証明書キーストア ファイルを作成して暗号化キーを生成するには、管理者としてコマンド

プロンプトを実行し、<product_installation_directory>\jre\bin に移動し、次のコマンドを実行します。

keytool -genkey -alias tomcat -keyalg RSA -validity 1000 -keystore <domainName>.keystore

<domainName> をドメインの名前に置き換えます。

- キーストアのパスワードを入力します。

- 次のガイドラインに基づいて情報を提供してください。

あなたの姓名は何ですか? ADAudit Plus をホストしているサーバーのマシン名または完全修飾ドメイン名を指定します。 あなたの組織単位の名前は何ですか? 証明書に表示する部門名を入力します。 あなたの組織の名前は何ですか?/td> 組織の正式な名前を入力してください。 あなたの市、町または村の名前は何ですか? 組織の登録住所に記載されている都市名を入力します。 あなたの州または県の名前は何ですか? 組織の登録住所に指定されている州または県を入力します。 このユニットの2文字の国別コードは何ですか? 組織が所在する国の 2 文字のコードを入力します。 <tomcat> のキーパスワードを入力してください キーストアのパスワードと同じパスワードを入力します。注記:別のパスワードを入力する場合は、キーのパスワードが後で必要になるため、メモしておいてください。

ステップ 3:証明書署名リクエスト (CSR) を生成する

サブジェクト代替名 (SAN) を使用して CSR を作成するには、コマンド プロンプトで次のコマンドを実行します。

keytool -certreq -alias tomcat -keyalg RSA -ext SAN=dns:server_name,dns:server_name.domain.com,dns:server_name.domain1.com -keystore <domainName>.keystore -file <domainName>.csr

<domainName> をドメインの名前に置き換え、次の図に示すように適切な SAN を指定します。

ステップ 4:SSL 証明書を発行する

このステップでは、認証局 (CA) に接続し、特定の CA に CSR を送信して、SSL 証明書の発行を取得します。

A. 外部 CA を使用して SSL 証明書を発行する

- 外部 CA から証明書を要求するには、CSR をその CA に送信します。CSR ファイルは、<product_installation_directory>\jre\bin フォルダにあります。

- CA から返された証明書を解凍し、<product_installation_directory>\jre\bin フォルダに置きます。

注記:外部 CA によって SSL 証明書が発行されたら、手順 5 に進んで証明書をインストールします。

B. 内部 CA を使用して SSL 証明書を発行する

内部 CA は、CA の役割が割り当てられている特定のドメイン内のメンバー サーバーまたはドメイン コントローラです。

- 内部 CA の Microsoft Active Directory 証明書サービスに接続し、[証明書の要求]リンクをクリックします。

- [証明書の要求]ページで、[詳細な証明書要求]リンクをクリックします。

- [証明書リクエストまたは更新リクエストの送信] ページで、CSR ファイルの内容をコピーし、[保存されたリクエスト] フィールドに貼り付けます。

- [証明書テンプレート] で [Web サーバー] または Tomcat の適切なテンプレートを選択し、[送信] をクリックします。

- [証明書チェーンのダウンロード] リンクをクリックすると、証明書が発行されます。ダウンロードされた証明書は P7B ファイル形式になります。

- P7B ファイルを <product_installation_directory>\jre\bin フォルダにコピーします。

ステップ 5:証明書をインポートする

A. プライバシー強化メール (PEM) 形式

証明書を PEM 形式でキーストア ファイルにインポートするには、コマンド プロンプトを開き、<product_installation_directory>\jre\bin に移動し、CA に適用される以下のリストのコマンドを実行します。

一般的なコマンド

- keytool -importcert -alias root -file <root.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias intermediate -file <intermediate.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias intermediat2 -file <intermediat2.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias tomcat -file <server.cert.pem> -keystore <your.domain.com>.keystore -trustcacerts

ベンダー固有のコマンド

GoDaddy 証明書の場合

- keytool -import -alias root -keystore <domainName>.keystore -trustcacerts -file gd_bundle.crt

- keytool -import -alias cross -keystore <domainName>.keystore -trustcacerts -file gd_cross.crt

- keytool -import -alias intermed -keystore <domainName>.keystore -trustcacerts -file gd_intermed.crt

- keytool -import -alias tomcat -keystore <domainName>.keystore -trustcacerts -file <domainName>.crt

Verisign 証明書の場合

- keytool -import -alias intermediateCA -keystore <domainName>.keystore -trustcacerts -file <your intermediate certificate.cer>

- keytool -import -alias tomcat -keystore <domainName>.keystore -trustcacerts -file <domainName>.cer

Comodo 証明書の場合

- keytool -import -trustcacerts -alias root -file AddTrustExternalCARoot.crt -keystore <domainName>.keystore

- keytool -import -trustcacerts -alias addtrust -file UTNAddTrustServerCA.crt -keystore <domainName>.keystore

- keytool -import -trustcacerts -alias ComodoUTNServer -file ComodoUTNServerCA.crt -keystore <domainName>.keystore

- keytool -import -trustcacerts -alias essentialSSL -file essentialSSLCA.crt -keystore <domainName>.keystore

Entrust 証明書の場合

- keytool -import -alias Entrust_L1C -keystore <keystore-name.keystore> -trustcacerts -file entrust_root.cer

- keytool -import -alias Entrust_2048_chain -keystore <keystore-name.keystore> - trustcacerts -file entrust_2048_ssl.cer

- keytool -import -alias -keystore <keystore-name.keystore> -trustcacerts -file <domainName.cer>/li>

Thawte 再販業者チャネルを通じて購入した証明書の場合

- keytool -import -trustcacerts -alias thawteca -file <SSL_PrimaryCA.cer> -keystore <keystore-name.keystore>

- keytool -import -trustcacerts -alias thawtecasec -file <SSL_SecondaryCA.cer> - keystore <keystore-name.keystore>

- keytool -import -trustcacerts -alias tomcat -file <certificate-name.cer> -keystore <keystore-name.keystore>

証明書がインストールされたら、手順 6 に進み、証明書を ADAudit Plus にバインドします。

上記にリストされていない CA から証明書を受け取っている場合は、CA に問い合わせて、証明書をキーストアに追加するために必要なコマンドを入手してください。

B. P7B または PKCS #7 形式

証明書を P7B または PKCS #7 形式でキーストア ファイルにインポートするには、コマンド プロンプトを開き、<product_installation_directory>\jre\bin に移動し、次のコマンドを実行します。

keytool -import -trustcacerts -alias tomcat -file certnew.p7b -keystore <keystore_name>.keystore

C. PFX または PKCS #12 形式

- PFX または PKCS #12 ファイルをコピーして、<product_installation_directory>\conf フォルダに保存します。

- <product_installation_directory>\conf フォルダにある server.xml ファイルをローカル テキスト エディターで開きます。既存の server.xml ファイルを復元したい場合に備えて、そのバックアップを作成してください。

- <Connector ... SSLEnabled="true"... name="SSL".../> を含むコンテナ タグを見つけます。

- コネクタ タグ内で次の変更を加えます。

- keystoreFile の値を[./conf/<YOUR_CERT_FILE.pfx>]に置き換えます。

- keystoreType="PKCS12" を追加します。

- Server.xml ファイルを保存して閉じます。

ステップ 6:証明書を ADAudit Plus にバインドする

- <domainName>.keystore ファイルを <product_installation_directory>\jre\bin フォルダからコピーし、<product_installation_directory>\conf フォルダに貼り付けます。

- <product_installation_directory>\conf フォルダにある server.xml ファイルをローカル テキスト エディターで開きます。既存の server.xml ファイルを復元したい場合に備えて、そのバックアップを作成してください。

- <Connector ... SSLEnabled="true"... name="SSL".../> を含むコンテナ タグを見つけます。

- コネクタ タグ内で、keystoreFile の値を[./conf/<Your_Domain_Name>.keystore]に置き換えます。

- Server.xml ファイルを保存して閉じます。

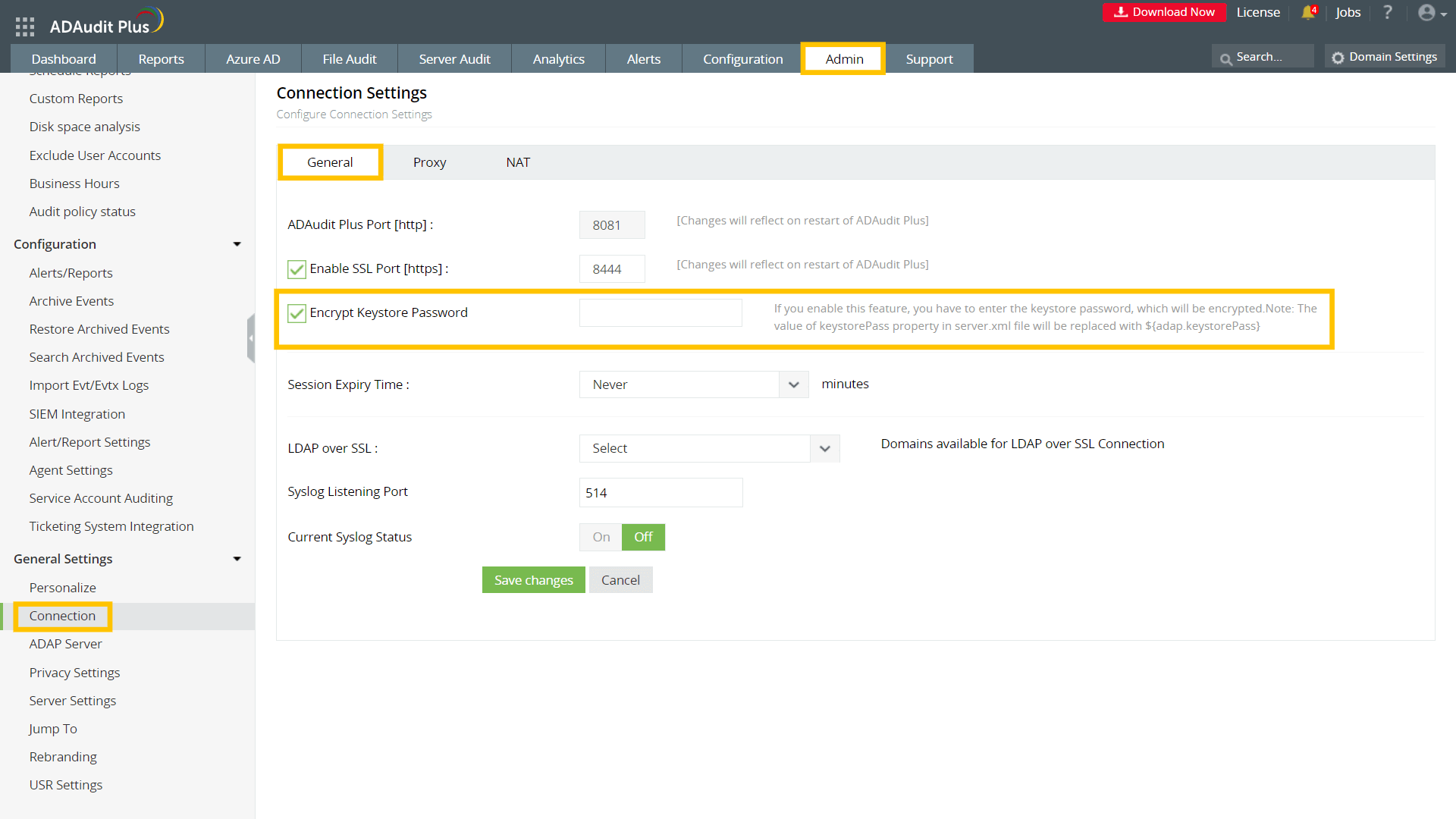

キーストアのパスワードを暗号化する

- ADAudit Plus Web コンソールにログインし、[管理] > [一般設定] > [接続] に移動します。

- [一般] タブを選択し、[キーストア パスワード] ボックスをオンにして、この証明書ファイルの CSR を生成するときに使用したキーストア パスワードを入力します。

- [変更を保存]をクリックします。

- 変更を有効にするには、ADAudit Plus を再度再起動します。