Single Sign-On

YNTLMまたはSAML認証を介してAD360およびAD360と統合された製品へのシングルサインオン(SSO)を設定できます。

NTLM認証

NTLMベースでSSOを有効化するには、次の手順をご参照ください。

- [管理]-->[管理]-->[ログオン設定]をクリックします。

- Active Directoryとのシングルサインオンを有効にするにチェックを入れます。

- コンポーネントの選択のドロップダウンにて、SSOを有効化するコンポーネント製品を選択します。

※ドロップダウンには、SSOが有効な製品のみ表示されます。 - ドメインの選択のドロップダウンにて、ドメインを選択します。AD360およびコンポーネントへのアクセスに使用されるユーザーアカウントを含むドメインです。

- 設定を保存をクリックします。

- スタート-->ファイル名を指定して実行-->[services.msc]をクリックします。

- Manageengine AD360を検索します。

- Manageengine AD360を右クリック-->プロパティ-->ログオンタブをクリックします。

- アカウントフィールドにて、ドメイン管理者アカウントと同等の権限を持つアカウントを選択します。

※

AD360をWindowsサービスとしてインストールしている場合、次の手順により、ドメイン管理者アカウントと同等の権限を設定してください。

既存のSSO設定を変更する方法

- [管理]-->[管理]-->[ログオン設定]をクリックします。

- 変更対象のドメインの編集アイコン(鉛筆マーク)をクリックします。

- コンピューター名およびパスワードを入力します。

- ドメインにコンピューターが存在しない場合は、このコンピューターアカウントをドメインに作成するにチェックを入れ、 入力した資格情報を使用してコンピューターを作成します。

- アドバンスにて、 もしコンピューター名およびパスワードを入力後にDNSサーバーおよびDNSサイトが自動入力されていない場合、手動で入力します。

- 保存をクリックします。

DNSサーバーのIPアドレスを識別する方法

- 選択したドメインに属するマシンからコマンドプロンプトを開きます。

- ipconfig /allを実行します。

- DNSサーバーの下に表示される最初のIPアドレスを使用します。

DNSサイトを識別する方法

- Active DirectoryでActive Directoryサイトとサービスを開きます。

- [サイト]を展開し、選択したドメインで構成されているドメインコントローラーが表示されるサイトを特定します。

- DNSサイトのサイト名を使用します。

NTLM-based SSOのトラブルシューティング

1. シングルサインオンを許可するようにブラウザ設定を変更する

信頼できるサイトとは、NTLM認証をシームレスに実行できるサイトです。SSO失敗の可能性が高い原因は、AD360またはその統合コンポーネントのURLがブラウザーの信頼済みサイトの一部ではないことです。AD360のURLと選択したコンポーネントを信頼済みサイトのリストに追加してください。次の手順をご参照ください。

- Internet Explorer

- Google Chrome

- Mozilla Firefox

- 変更を有効にするには、信頼済みサイトリストにURLを追加後、すべてのブラウザセッションを閉じることを推奨いたします。

- Google ChromeおよびInternet Explorerは同じインターネット設定を使用します。Internet ExplorerまたはChromeのいずれかで設定を変更した場合、両方のブラウザでNTLMSSOが有効になります。変更を有効にするには、両方のブラウザセッションを閉じることを推奨いたします。

※

Internet Explorer:

- Internet Explorerを開き、Toolsボタンをクリックします。

- インターネットオプションをクリックします。

- 開いた[インターネットオプション]ダイアログボックスで、セキュリティタブをクリックします。

- セキュリティ設定を表示または変更するゾーンを選択してくださいボックスで、ローカルイントラネットを選択します。

- サイトボタンをクリックします。

- IE 11を使用している場合は、[詳細設定]ボタンをクリックして、AD360のURLとコンポーネントをイントラネットサイトのリストに追加します。

- IE 11より前のバージョンを使用している場合は、AD360のURLとコンポーネントをイントラネットサイトのリストに追加します。

- 閉じるをクリックし、OKをクリックします。

- すべてのブラウザセッションを閉じて、ブラウザを再度開きます。

Google Chrome

- Chromeを開き、[Google Chromeのカスタマイズと制御]アイコン(アドレスバーの右端にある3本の横線アイコン)をクリックします。

- 設定をクリックし一番下までスクロールして、詳細を表示リンクをクリックします。

- システムにて、プロキシ設定を開くをクリックします。

- 開いた[インターネットのプロパティ]ダイアログボックスで、[セキュリティ]タブ→ [ローカルイントラネット]に移動し、サイトをクリックします。

- 詳細設定をクリックし、AD360のURLとコンポーネントをイントラネットサイトのリストに追加します。

- 閉じるをクリックし、OKをクリックします。

- すべてのブラウザセッションを閉じて、ブラウザを再度開きます。

Mozilla Firefox

- Firefox Webブラウザーを開き、アドレスバーにabout:configを入力します。

- 警告ウィンドウで、リスクを受け入れるをクリックします。

- 検索フィールドに、network.automatic-ntlm-auth.trusted-uris.を入力します。

- network.automatic-ntlm-auth.trusted-uris設定をダブルクリックし、プロンプトボックスにAD360と連携製品のURLを入力します。複数のURLを区切るには、コンマを使用します。

- OKをクリックします。

- すべてのブラウザセッションを閉じて、ブラウザを再度開きます。

2. コンピューターアカウントの構成を確認する

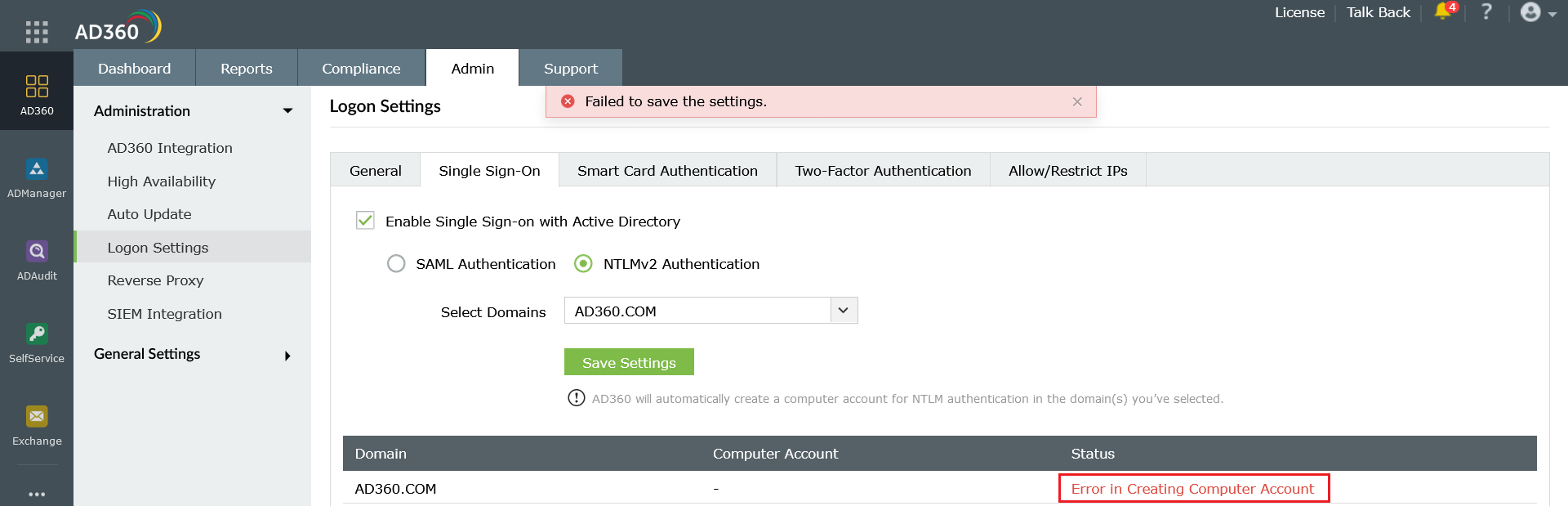

ステータス: コンピュータアカウントの作成中にエラーが発生しました

このエラーは、以下のいずれかが原因である可能性があります。

- AD360の無効なドメインの資格情報

- 管理者としてAD360にログインします。

- アプリペインまたはジャンプリンクから、任意のコンポーネント製品へ移動します。

- ドメイン設定にて、ドメインの資格情報を更新します。(例 ユーザー名/パスワードなど)

- AD360の管理タブにて、今すぐ同期ボタンをクリックし、更新されたドメイン資格情報をAD360と同期します。

- ドメインコントローラーがAD360からアクセスできない

- 管理者としてAD360にログインします。

- アプリペインまたはジャンプリンクから、任意のコンポーネント製品へ移動します。

- ドメイン設定にて、関連するDCの名前と、AD360が使用するアカウントの資格情報を指定します。

- AD360の管理タブにて、[今すぐ同期]ボタンをクリックして、更新されたドメインコントローラーをAD360と同期します。

- パスワードポリシーを満たしていない

- コンピューターアカウントを作成するドメインに対して、[ステータス]列の[新しいコンピューターアカウントの作成中にエラーが発生しました]というエラーメッセージをクリックします。

- コンピューター名とパスワードを入力して、コンピューターアカウントを手動で作成します。

これは、連携製品のドメイン設定ページで指定されたユーザーアカウントの資格情報の有効期限が切れた場合に発生する可能性があります。資格情報を更新してAD360と同期するには、次の手順をご参照ください。

AD360が指定されたドメインコントローラー(DC)に到達できない場合は、アクセスできる別のDCを追加する必要があります。

NTLM認証用に自動的に作成されたコンピューターアカウントのパスワードがドメインパスワードポリシー設定を満たしていない場合、このエラーが発生します。そのため、コンピューターアカウントを手動で作成し、ドメインポリシー設定の複雑さの要件を満たすパスワードを割り当てる必要があります。次の手順をご参照ください。

3. ドメインが見つからない、または受信がタイムアウトした場合

ケース:構成されたDNSサーバーのIPアドレスのIPアドレスが間違っているか、DNSサーバーでIPアドレスが正しく解決されていません

次の手順をご参照ください。

- AD360サーバーからDNSサーバーのIPアドレスにpingを実行し、到達可能であるか確認します。

- 到達できない場合は、選択したドメインに属するマシンからコマンドプロンプトを開きます。

- ipconfig /allを実行します。

- DNSサーバーの下に表示される最初のIPアドレスを使用します。

- AD360の[管理-->[管理]-->[ログオン設定]-->[SSO設定]タブをクリックします。

- 変更対象のドメインの横にある編集アイコン(鉛筆マーク)をクリックします。

- 詳細をクリックします。コマンドプロンプトからコピーしたIPアドレスをDNSサーバーフィールドに入力します。

- 保存をクリックします。

SAML認証

Yこれらの一般的なIDプロバイダーのいずれかを介してAD360および統合製品にアクセスするためのシングルサインオンを設定できます。

重要:リバースプロキシも有効になっている場合、SAMLベースのSSOを有効にすることはできません。

Oktaを使用したAD360へのSSO構成

Step 1: OktaでAD360を構成する

- Oktaポータルにログインします。

- UAppsタブ-->Add ApplicationにてCreate New Appを選択します。

- Platform as Webを選択し、Sign on method as SAML 2.0を選択し、Createをクリックします。

- General Settingsにて、App nameフィールドにSAMLアプリケーション名(AD360など)を入力します。必要に応じてアプリケーションのロゴをアップロードし、次へをクリックします。

- Configure SAMLセクションにて、次の値を入力します。

- Single sign on URL

- Audience URI

- 他の設定はそのままにしておきます。

- Finishをクリックします。

- Once the configuration is complete, navigate to the Sign on tab to download the Identity Provider metadata file.

上記2つのフィールドの値は、AD360→管理→管理→ログオン設定→シングルサインオン→SAML認証→IDプロバイダー(IdP)→Oktaから取得できます。ACS /受信者のURL値をコピーして、[シングルサインオンURL]フィールドに貼り付けます。エンティティIDの値をコピーして、[オーディエンスURI]フィールドに貼り付けます。

Step 2: AD360でOktaを構成する

- 管理者としてAD360にログインします。

- [管理]-->[管理]-->[ログオン設定]-->[SSO設定]タブ-->[SAML認証]を選択します。

- [アイデンティティプロバイダー]のドロップダウンからOktaを選択します。

- [SAML構成モード]にて、メタデータファイルをアップロードします。

- 参照をクリックし、 Step 1 (8)で取得したメタデータをアップロードします。

- シングルログアウトを有効にする場合は、

- 発行者URL、SPログアウトURLをコピーし、AD360にX.509証明書をダウンロードします。

- OktaのConfigure SAMLページへ移動し、Advanced Settingsをクリックします。

- シングルログアウトオプションにチェックを入れます。

- Issuer URLの値をSP Issuerフィールドに貼り付け、SP Logout URLの値をSingle Logout URLフィールドに貼り付けます。

- Signature Certificateの横にあるBrowseボタンをクリックし、AD360からダウンロードしたX.509証明書を選択します。Upload Certificateをクリックします。

- Saveをクリックします。

OneLoginを使用したAD360へのシングルサインオンの構成

Step 1: OneLoginでAD360を構成する

- OneLoginポータルにログインします。

- AppsタブにてAdd Appsを選択します。

- apps categoryにてSAML Test Connector (IdP)をクリックします。

- Display Nameを入力し、アプリケーションのアイコンをクリックします。クリック後、設定を保存します。

- Configurationタブにて、ACS (Consumer) URL ValidatorおよびACS (Consumer) URLの値を入力します。

- トップパネルのMore Actionsをクリックし、SAML Metadataをクリックしてメタデータファイルをダウンロードします。

- Saveをクリックします。

これら2つのフィールドの値は、AD360 [管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]-->[SAML認証]-->[アイデンティティプロバイダー(IdP)]にてOneLoginを選択した際に取得できます。ACS /受信者のURL値をコピーし、これら2つのフィールドに貼り付けます。

Step 2: AD360でOneLoginを構成する

- 管理者としてAD360にログインします。

- [管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]タブ-->[SAML認証]を選択します。

- [アイデンティティプロバイダー]のドロップダウンからOneLoginを選択します。

- [SAML構成モード]にて、[メタデータファイルのアップロード]を選択します。

- 参照をクリックし、Step 1 (6)で取得したメタデータファイルをアップロードします。

- シングルログアウトを有効にする場合は、AD360のSPログアウトURLをコピーして、OneLoginの[構成]ページの[シングルログアウトURL]フィールドに貼り付けます。

- 保存をクリックします。

Ping Identityを使用したAD360へのシングルサインオンの構成

Step 1: Ping IdentityポータルでAD360を構成する

- Ping Identityポータルにログインします。

- Applications-->My Applications-->SAML-->Add Application-->New SAML Application.をクリックします。

- Application Detailsページにて、Application Name, Application DescriptionおよびCategoryを入力します。オプションで、アプリケーションアイコンを割り当てることができます。

- Continue to Next Stepをクリックします。

- Application Configurationページにて、ACS URLおよびEntity IDを入力します。

- Save & Publishをクリックします。

- 構成完了後、メタデータファイルをダウンロードできます。

これらの2つのフィールドの値は、AD360の[管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]タブ-->[SAML認証]-->[アイデンティティプロバイダー]のドロップダウンにてOneLoginを選択することで取得できます。ACS /受信者のURL値をコピーして、ACSURLフィールドに貼り付けます。エンティティIDの値をコピーして、[エンティティID]フィールドに貼り付けます。

Step 2: AD360でPingIDを構成する

- 管理者としてAD360にログインします。

- [管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]タブ-->[SAML認証]を選択します。

- [アイデンティティプロバイダー]のドロップダウンからOneLoginを選択します。

- [SAML構成モード]にて、メタデータをアップロードします。

- 参照をクリックし、Step 1 (7)で取得したメタデータをアップロードします。

- シングルログアウトを有効にする場合は、

- AD360でSPログアウトURLをコピーし、PingIdentityのSAMLアプリケーションページの[シングルログアウトエンドポイント]フィールドに貼り付けます。

- AD360でX.509証明書をダウンロードします。Ping IdentityのSAMLアプリケーションページで、一次検証証明書の横にある[参照]ボタンをクリックして、ダウンロードした証明書をアップロードします。

- 保存をクリックします。

ADFSを使用したAD360へのシングルサインオンの構成

Step 1: ADFSでAD360を構成する

前提条件

AD360でID検証用にADFSを構成するには、次のコンポーネントが必要です。

- YADFSサーバーをインストールする必要があります。ADFSをインストールおよび構成するための詳細な手順は、Microsoftのページをご参照ください。

- ADFSログインページに署名するためのSSL証明書とその証明書のフィンガープリント。

設定手順

※ADFS認証を介してAD360にアクセスするユーザーには、フォーム認証方式のみが構成されます。この設定は、[認証ポリシー]-->[プライマリ認証]-->[グローバル設定]で確認できます。

クレームルールと依拠当事者の信頼

構成中に、証明書利用者信頼を追加し、請求ルールを作成する必要があります。証明書利用者信頼は、クレームを検証することにより、認証目的で2つのアプリケーション間の接続を確立するために作成されます。 この場合、ADFSは証明書利用者(AD360)を信頼し、生成されたクレームに基づいてユーザーを認証します。クレームは、クレームルールに特定の条件を適用することによって生成されます。クレームは、アクセスを確立するためにエンティティを識別するために使用される属性です。たとえば、 Active DirectoryのsAMAccountName.です。

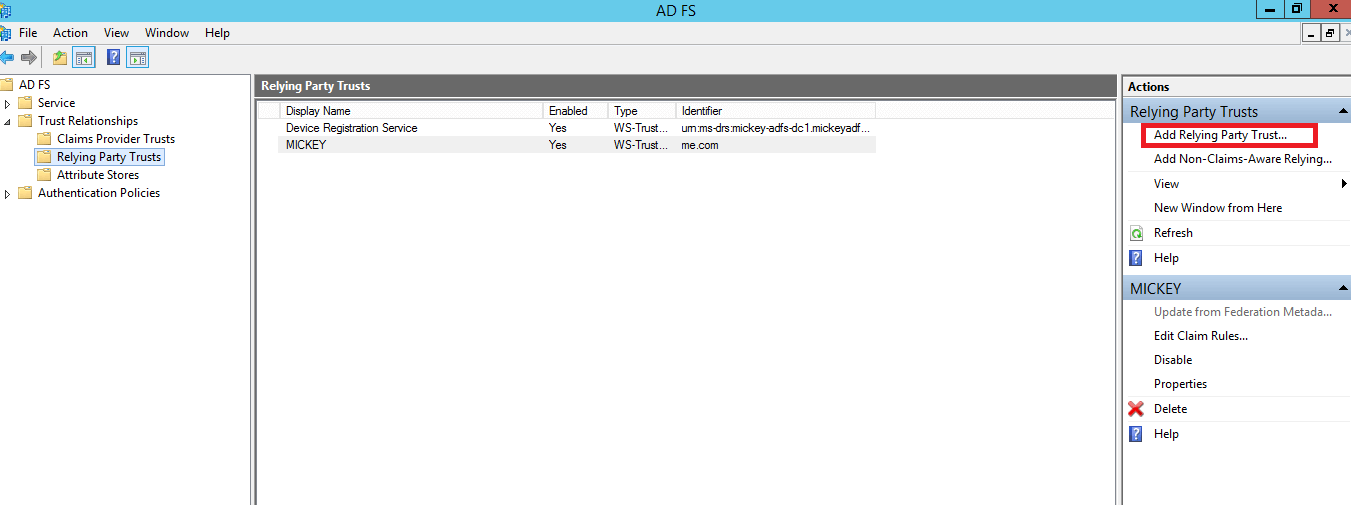

- ADFS管理コンソールを開きます。

- ADFSとAD360の間の接続は、証明書利用者信頼 (RPT)を使用して作成されます。ADFSからRelyingPartyTrustsフォルダーを選択します。

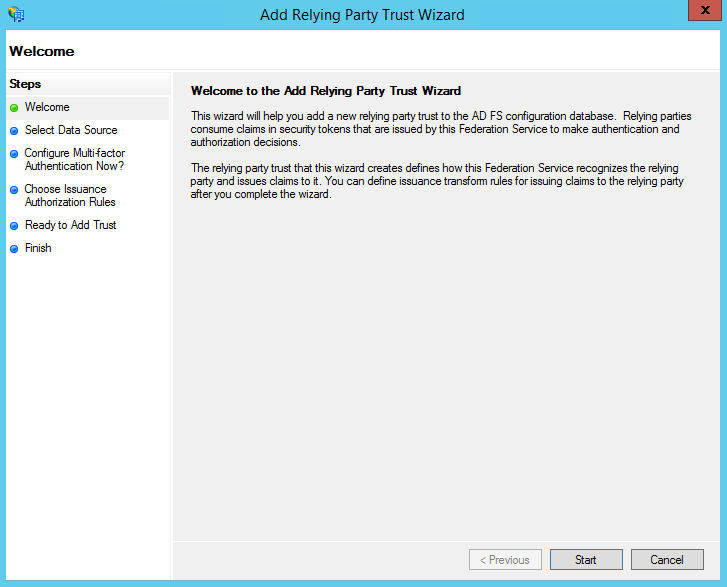

- Actionsサイドバーから、Add Relying Party Trustを選択します。Add Relying Party Trust Wizardが開きます。

- Startをクリックします。

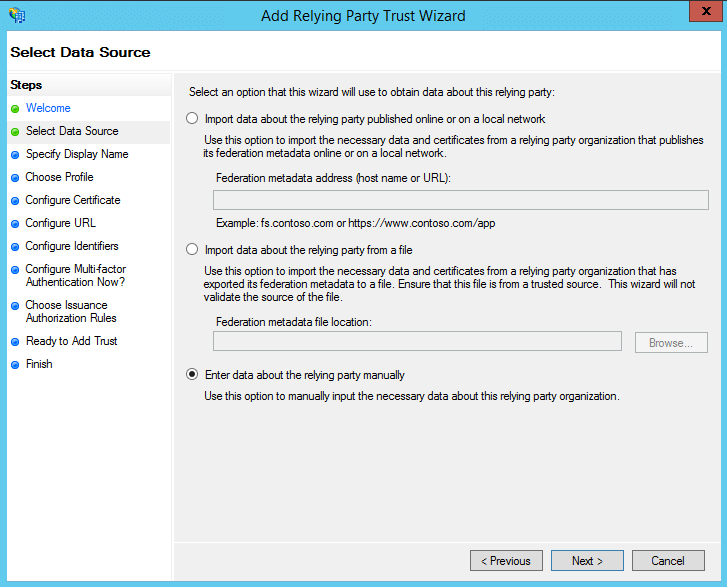

- Select Data Sourceページにて、Enter Data About the Party ManuallyオプションおよびNextをクリックします。

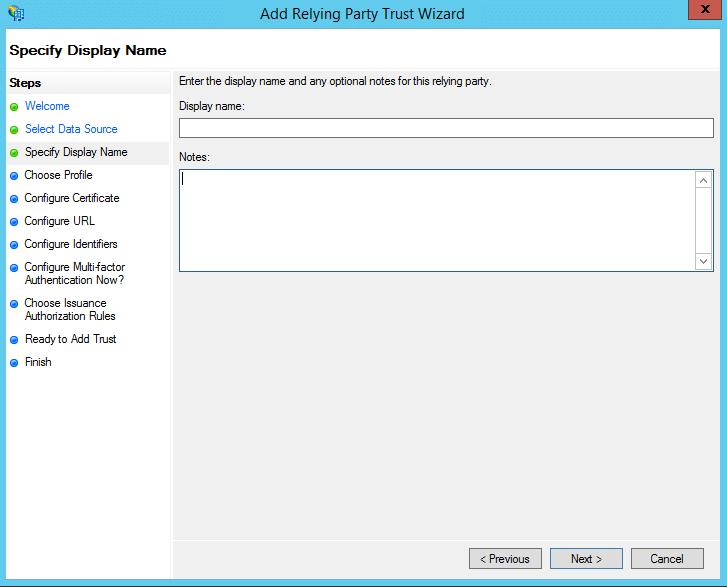

- Specify Display Nameページにて、選択した表示名を入力し、必要に応じてメモを追加します。 Nextをクリックします。

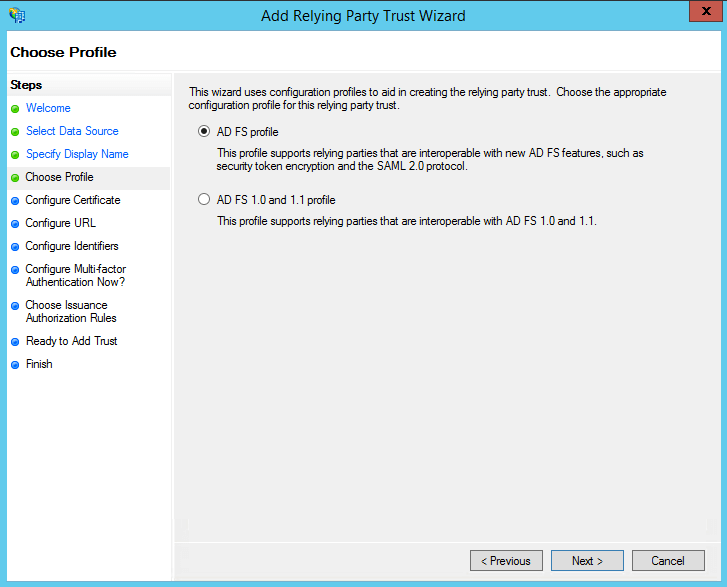

- Choose Profileページにて、AD FS profileオプションを選択します。Nextをクリックします。

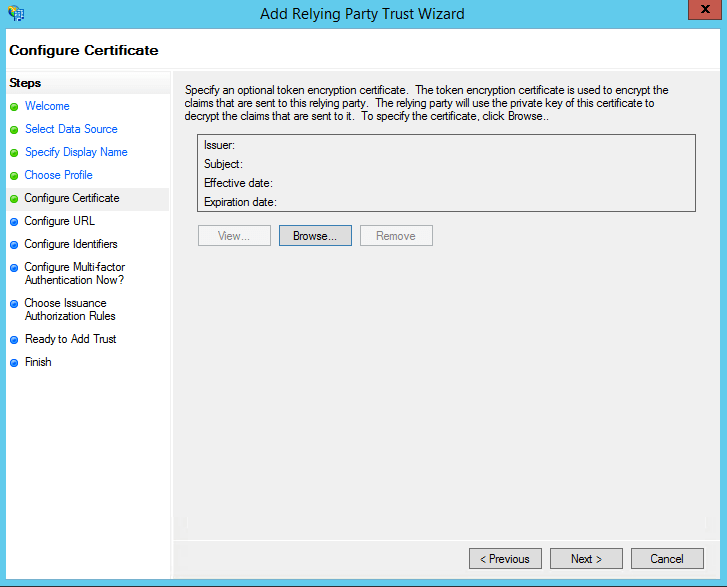

- Configure Certificate画面では、デフォルト設定がすでに適用されています。Nextをクリックします。

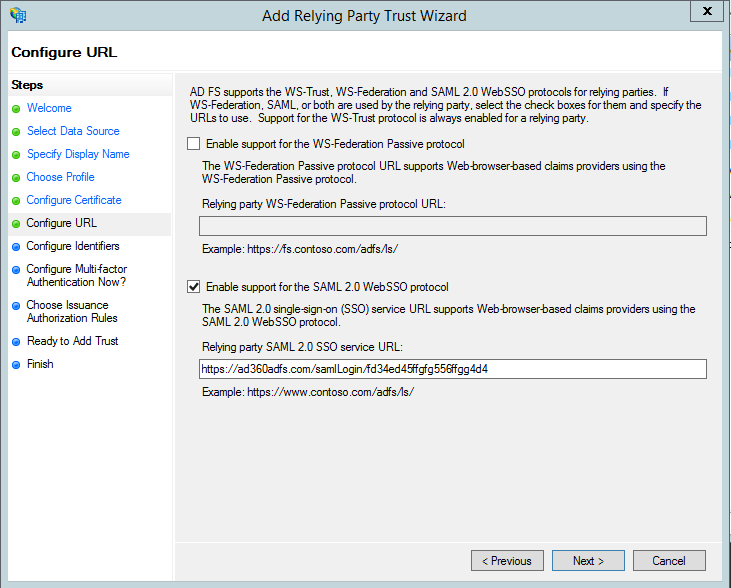

- Configure URL画面にて、Enable Support for the SAML 2.0 WebSSO protocolのラベルが付いたチェックボックスにチェックを入れます。Relying party SAML 2.0 SSO service URLは、AD360のACS URLです。URLの末尾にスラッシュがないことに注意してください。例えば:

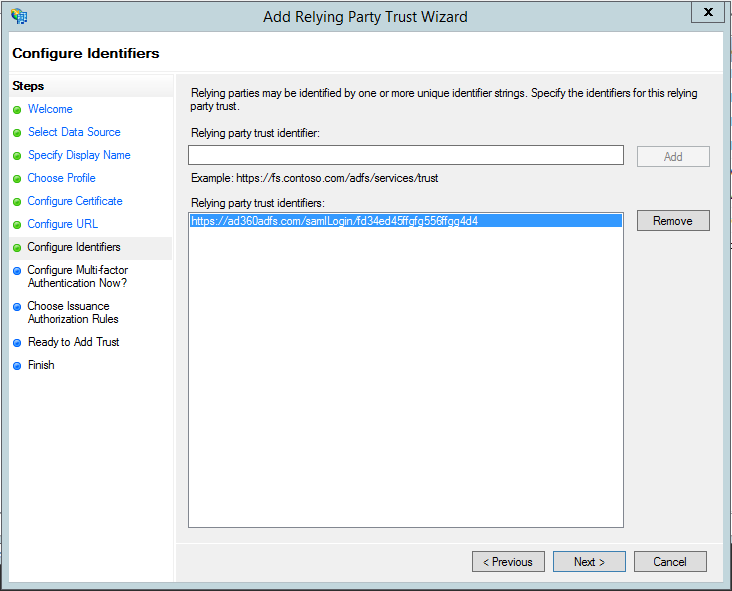

- Relying party trust identifiersフィールドにて、Entity IDの値をコピー&ペーストします。

- 次のページにて、 証明書利用者の信頼のために多要素認証設定を構成することを選択できます。Nextをクリックします。

- Choose Issuance Authorization Rulesページにて、Permit all users to access this relying partyを選択します。[次へ]をクリックします。

- 次の2ページには、構成した設定の概要が表示されます。

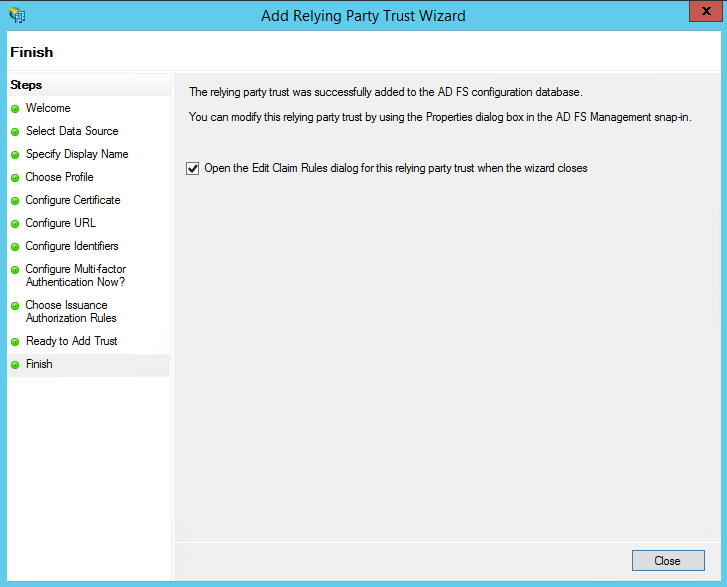

- Finishページにて、Closeをクリックし、ウィザードを終了します。ウィザードが選択したオプションを閉じたときに、この証明書利用者の信頼の[クレームルールの編集]ダイアログを開いたままにして、クレームルールエディタを自動的に開きます。

- 証明書利用者の信頼を設定後、 Claim Rules Editorを使用してクレームルールを作成できます。

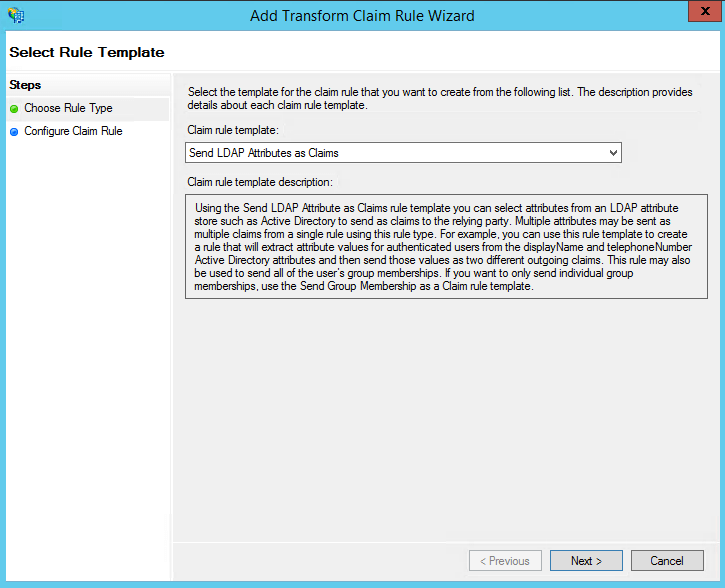

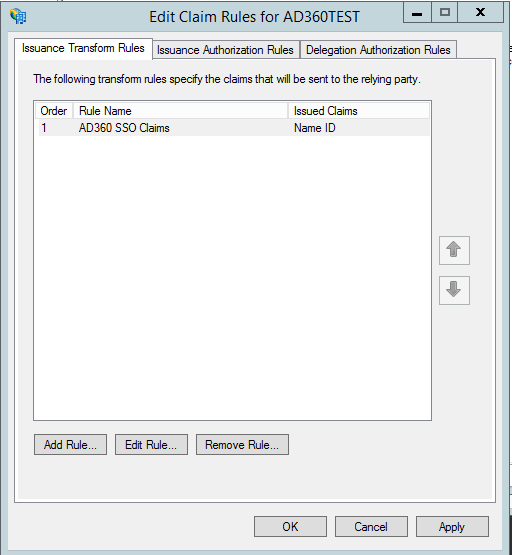

- Issuance Transform Rulesタブにて、Add Rule.をクリックします。

- [Claim rule template]のドロップダウンにて、Send LDAP Attributes as Claimsを選択後、Nextをクリックします。

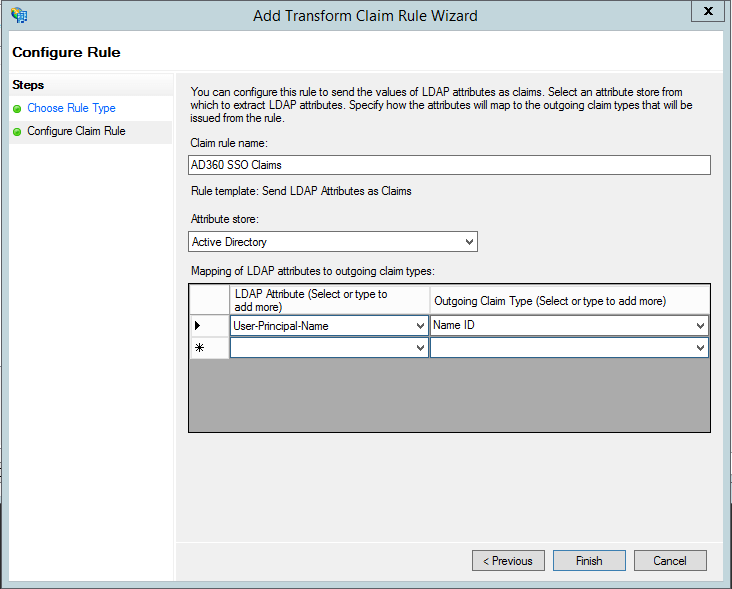

- 次のページにて、Claim rule nameを入力し、Attribute storeのドロップダウンからActive Directoryを選択します。

- LDAP Attribute列にて、userPrincipalNameを選択します。

- Outgoing Claim Type列にて、Name IDを選択します。

- Finishをクリックします。

- Finishをクリック後、作成されたルールを表示できます。

- ADFSの構成が完了したのち、Identity Provider metadataリンクをクリックし、メタデータファイルをダウンロードします。例えば:

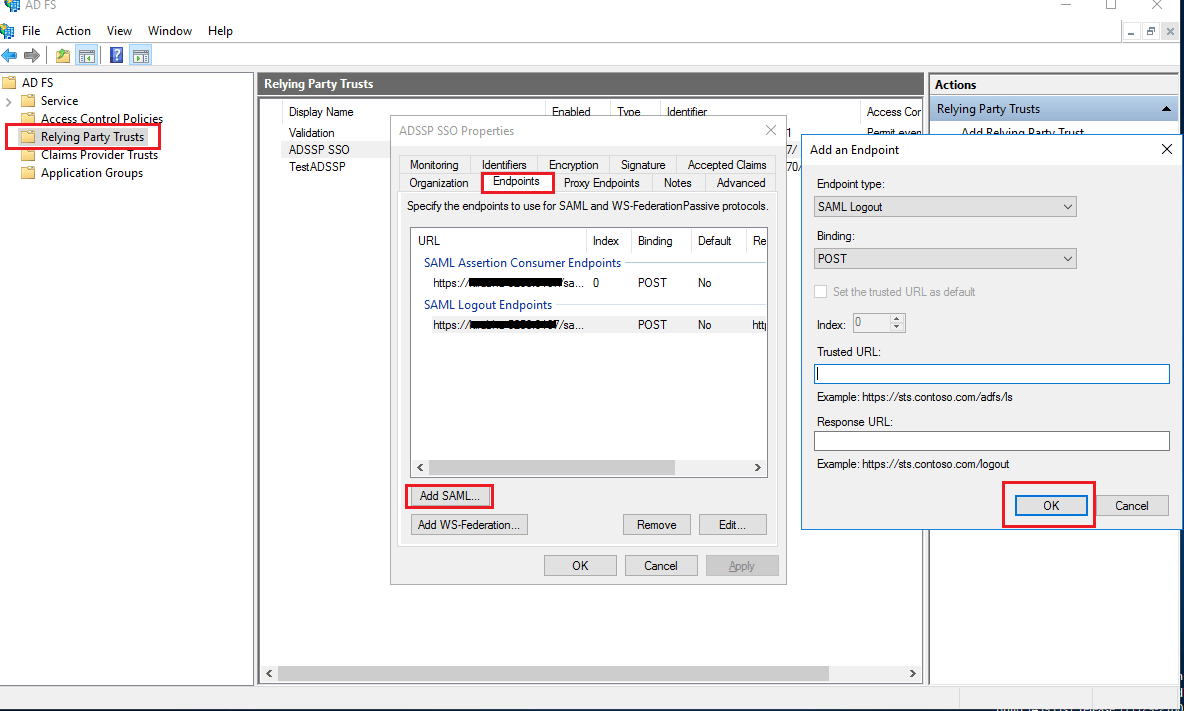

https://<server_name>/FederationMetadata/2007-06/FederationMetadata.xml. - Relaying Party Trustsに移動し、作成したruleを確認します。

- ルールを右クリックし、Propertiesをクリックします。

- 開いたウィンドウ上のEndpointsタブにて、Add SAMLボタンをクリックします。

- Trusted URLにて、SP Logout URLを貼り付けます。

- Signatureタブにて、X.509証明書をアップロードします。

- OKをクリックします。

https://ad360-server/samlLogin/955060d15d6bb8166c13b8b6e10144e5f755c953

※ACS URL値を取得するには、AD360の[管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]→[SAML認証]→[アイデンティティプロバイダー(IdP)]にて[ADFS]を選択します。ACSURL/受信者URLの値をコピーします。

※Entity IDの値を取得するには、AD360の[管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]→[SAML認証]→[アイデンティティプロバイダー(IdP)]にて[ADFS]を選択します。エンティティIDの値をコピーします。

※

AD360でSAML認証を構成する際に、このファイルが必要になります。したがって、このファイルを保存して安全に保管してください。

※SPログアウトURLを取得するには、AD360の[管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]→[SAML認証]→[アイデンティティプロバイダー(IdP)]にて[ADFS]を選択します。SPログアウトURL値をコピーします。

※: TX.509証明書を取得するには、AD360の[管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]→[SAML認証]→[アイデンティティプロバイダー(IdP)]にて[ADFS]を選択し、X.509証明書のダウンロードオプションからダウンロードしてください。

Step 2: AD360でADFSを構成する

前提条件 :

ADFSでRelayStateを有効にします。

- Windows Server 2012の場合:

- ADFSサーバーの %systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.configファイルに移動します。

-

セクションに、次のコードを入力します。<useRelayStateForIdpInitiatedSignOn enabled="true" />

Sample code:

<microsoft.identityServer.web>

…..

<useRelayStateForIdpInitiatedSignOn enabled="true" />

</microsoft.identityServer.web> - ADFSサーバーを再起動します。

- Windows Server 2016の場合:

- ADFSサーバー上で、Powershellを管理者として開きます。

- 次のコマンドを実行して、IdPによって開始されたSSOを有効にします

Set-ADFSProperties -EnableIdPInitiatedSignonPage $true - 次のコードを実行して、RelayStateを有効にします。

Set-ADFSProperties -EnableRelayStateForIDPInitiatedSignon $true - ADFSサーバーを再起動します。

- 管理者としてAD360にログインします。

- [管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]タブ-->[SAML認証]を選択します。

- [アイデンティティプロバイダー]のドロップダウンからADFSを選択します。

- 参照をクリックし、 Step 1 (23)で取得したメタデータをアップロードします。

- 保存をクリックします。

ADFSを介したAD360へのアクセス

- AD360にアクセスするには、以下のURLを使用してください:

https:// <ADFSserver>/adfs/ls/idpinitiatedsignon.aspx - アプリケーションのリストからAD360を選択します。

ここでのADFSserverは、ADFSが展開されているサーバーです。

カスタムIDプロバイダーを使用したAD360へのシングルサインオンの構成

シングルサインオンでAD360および統合製品にアクセスできるように、任意のカスタムIDプロバイダーを構成できます。これを行うには、上記の手順に従って、優先IDプロバイダーでAD360設定を構成します。

AD360でカスタムIDプロバイダーを構成する

- 管理者としてAD360にログインします。

- [管理]タブ-->[管理]-->[ログオン設定]-->[SSO設定]タブ-->[SAML認証]を選択します。

- [アイデンティティプロバイダー]のドロップダウンからカスタムプロバイダーを選択します。

- カスタムIDプロバイダーのメタデータファイルをアップロードします。

- 保存をクリックします。

SAML-based SSOのトラブルシューティング

Error: Unable to connect. Sorry. The requested page could not be loaded. Some possible reasons could be:

- Direct access to the URL is restricted.

- The product is being accessed from multiple tabs. Try Again.

解決策上記エラーメッセージが表示された場合は、IDPにACS /受信者のURLを再入力して、再試行してください。